Hur man hittar vad som låste ute

ett Active Directory-konto

Starta din kostnadsfria provperiodAnvändare av Active Directory (AD) som blir utelåsta från sina konton är ett vanligt problem som systemadministratörer måste lösa nästan varje dag. Ett smart sätt att hantera detta problem är att identifiera källan till dessa utelåsningar och åtgärda grundorsaken. Men om du behöver hantera ett stort antal utelåsta användare och måste hitta källan till varje utelåsning är detta både ansträngande och tidskrävande. Nedan får du lära dig hur man hittar vad som låste ute ett AD-konto.

Hitta vad som låser ute ett AD-konto med hjälp av inbyggd granskning

Steg för att aktivera granskning med hjälp av GPMC

Utför de följande åtgärderna i domänkontrollanten (DC):

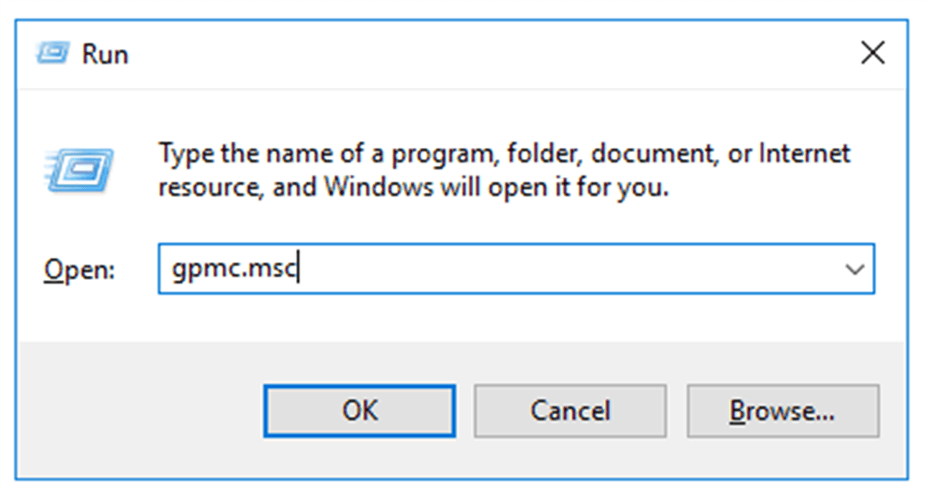

- Öppna menyn Start. Sök efter och öppna Group Policy Management Console (GPMC). Du kan också köra kommandot gpmc.msc.

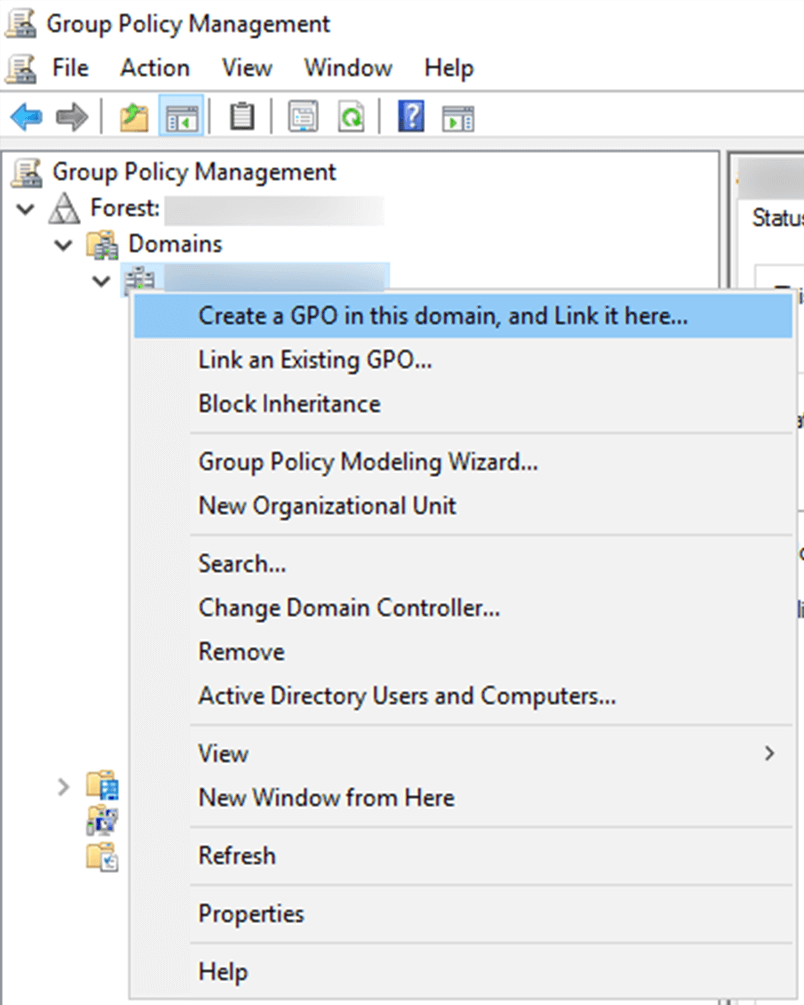

- Högerklicka på den domän eller organisationsenhet (OU)där du vill granska kontoutelåsningar och klicka på Skapa en GPO i denna domän och länka den här.

OBS! Om du redan har skapat en GPO klickar du på Länka en befintlig GPO.

- Namnge GPO.

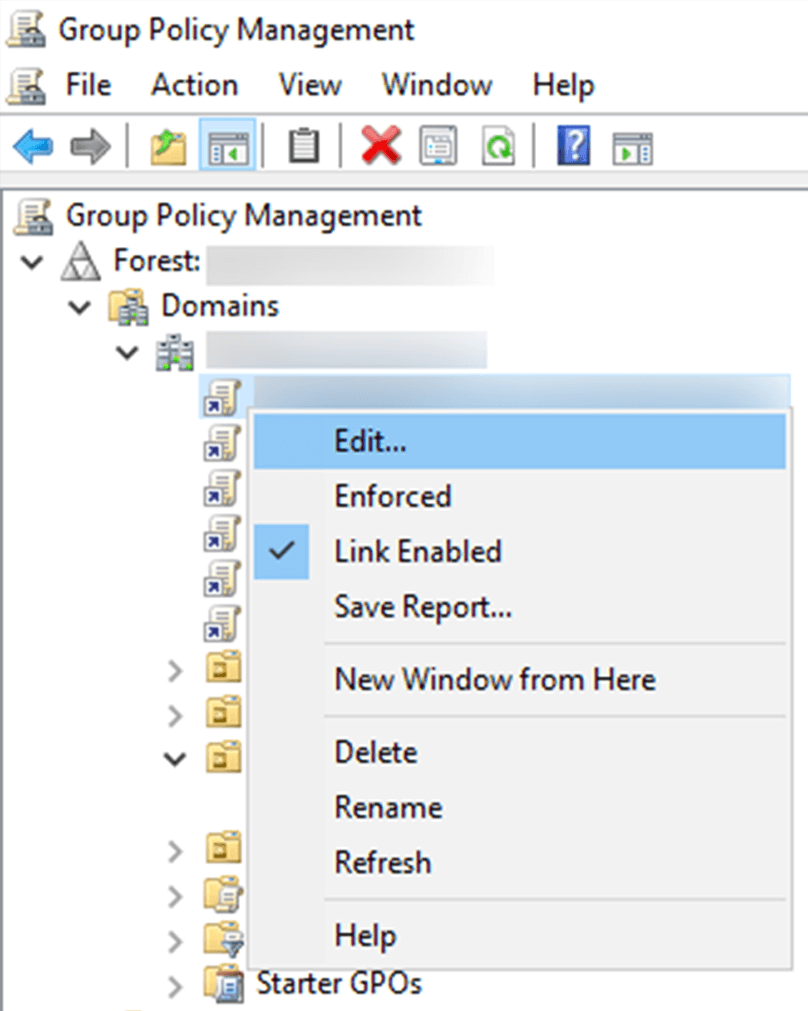

- Högerklicka på GPO och klicka på Redigera.

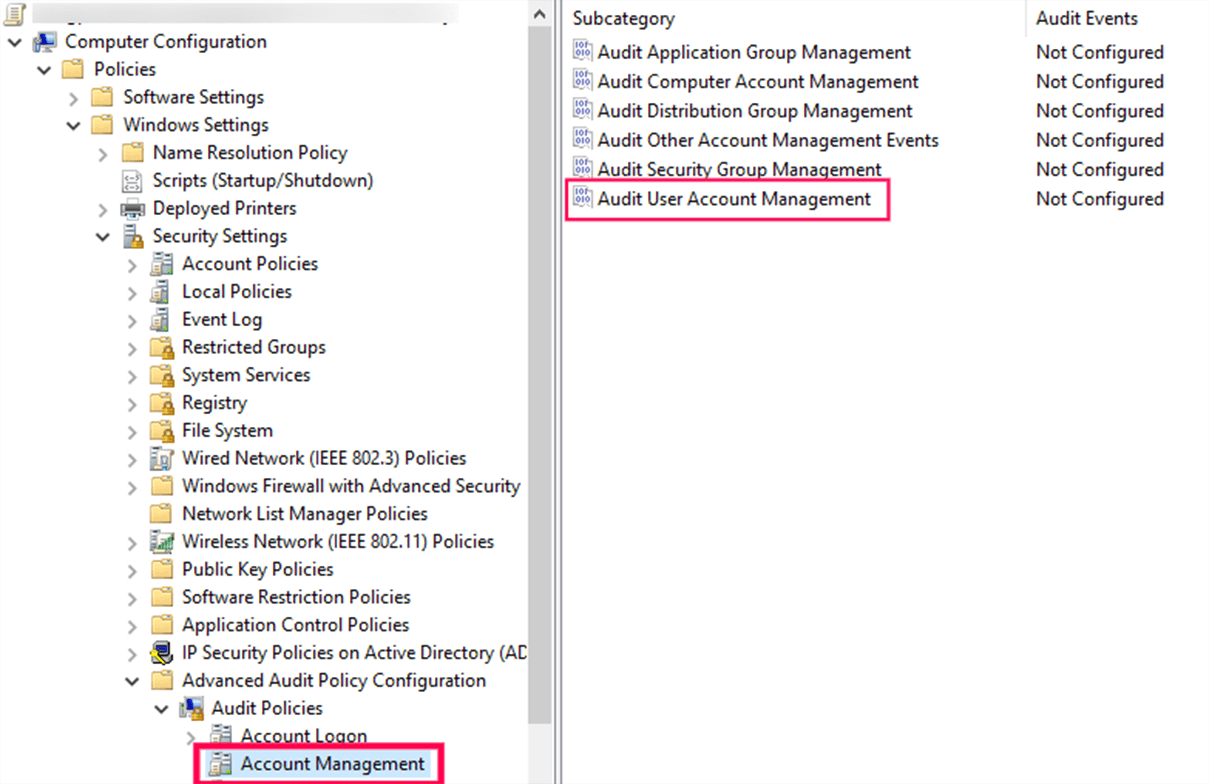

- I den vänstra rutan i Group Policy Management Editor går du till Datorkonfiguration > Principer > Windows-inställningar > Säkerhetsinställningar > Konfiguration av avancerad granskningsprincip > Granskningsprinciper > Kontohantering.

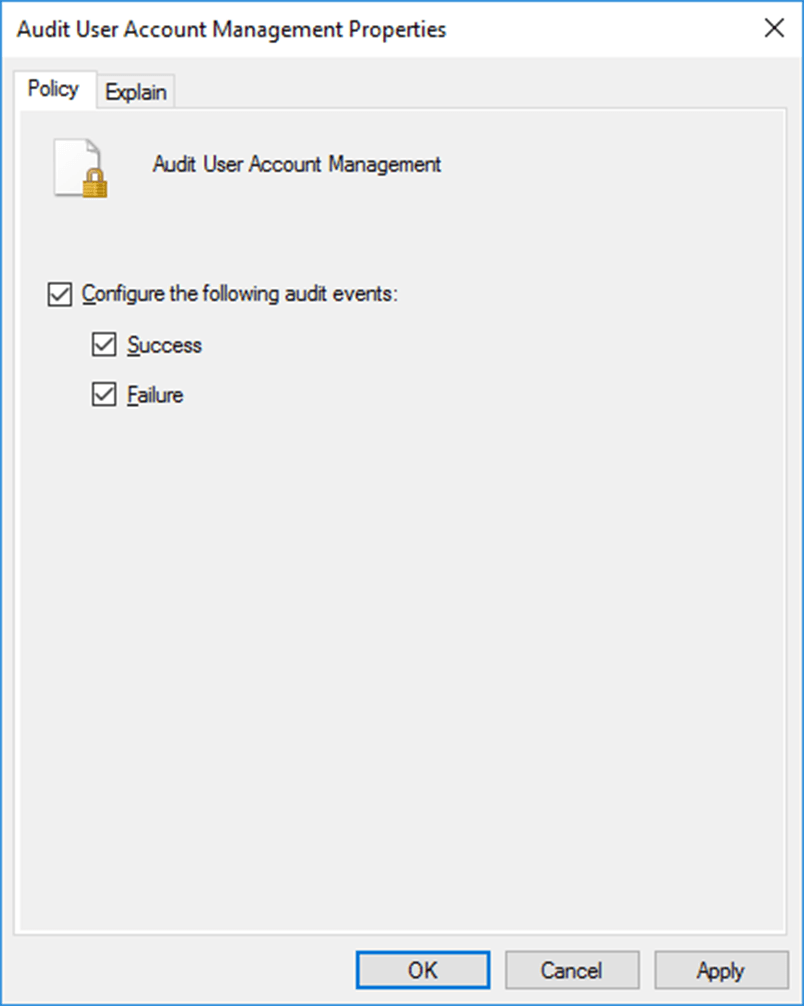

- I den högra rutan kommer du att se listan över principer under Kontohantering. Dubbelklicka på Granska hantering av användarkonto och markera rutorna märkta med Konfigurera följande granskningshändelser, Lyckad och Misslyckad.

- Klicka på Tillämpa och sedan på OK.

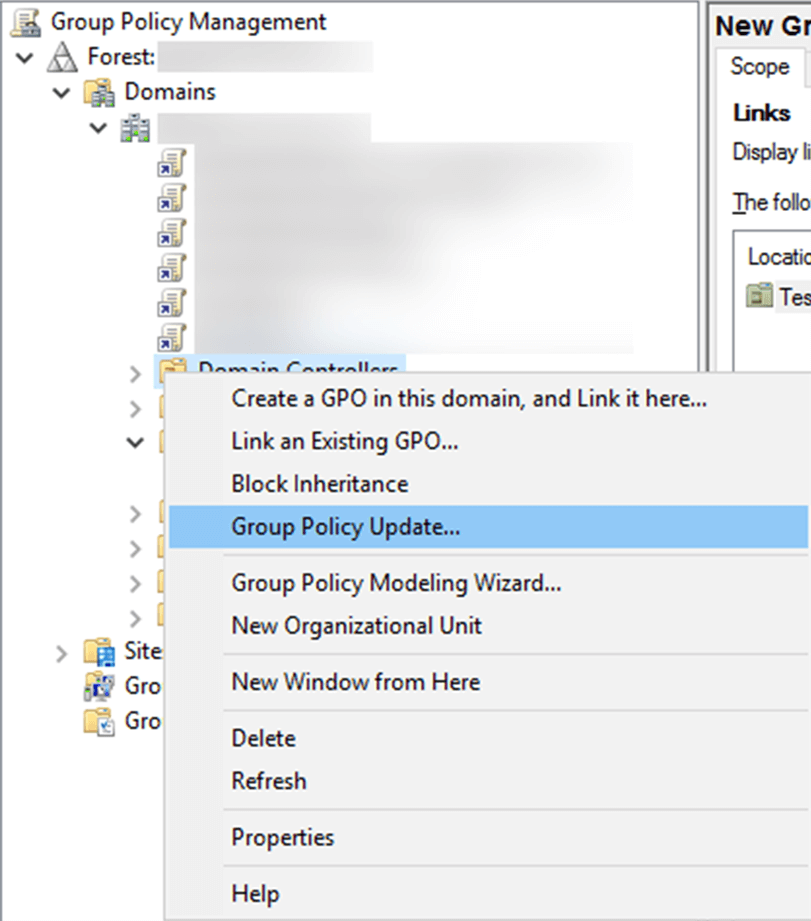

- Gå tillbaka till Group Policy Management Console. I den vänstra rutan högerklickar du på den domän eller OU som GPO var länkad till och klickar på Uppdatering av grupprincip. Detta steg ser till att de nya inställningarna för grupprincip tillämpas direkt i stället för att vänta på nästa schemalagda uppdatering.

Steg för att se loggade händelser loggboken

När stegen ovan har slutförts kommer händelser att loggas i loggboken. Dessa kan visas i loggboken genom att följa stegen nedan:

- Öppna menyn Start, sök efter Loggbok och klicka för att öppna den.

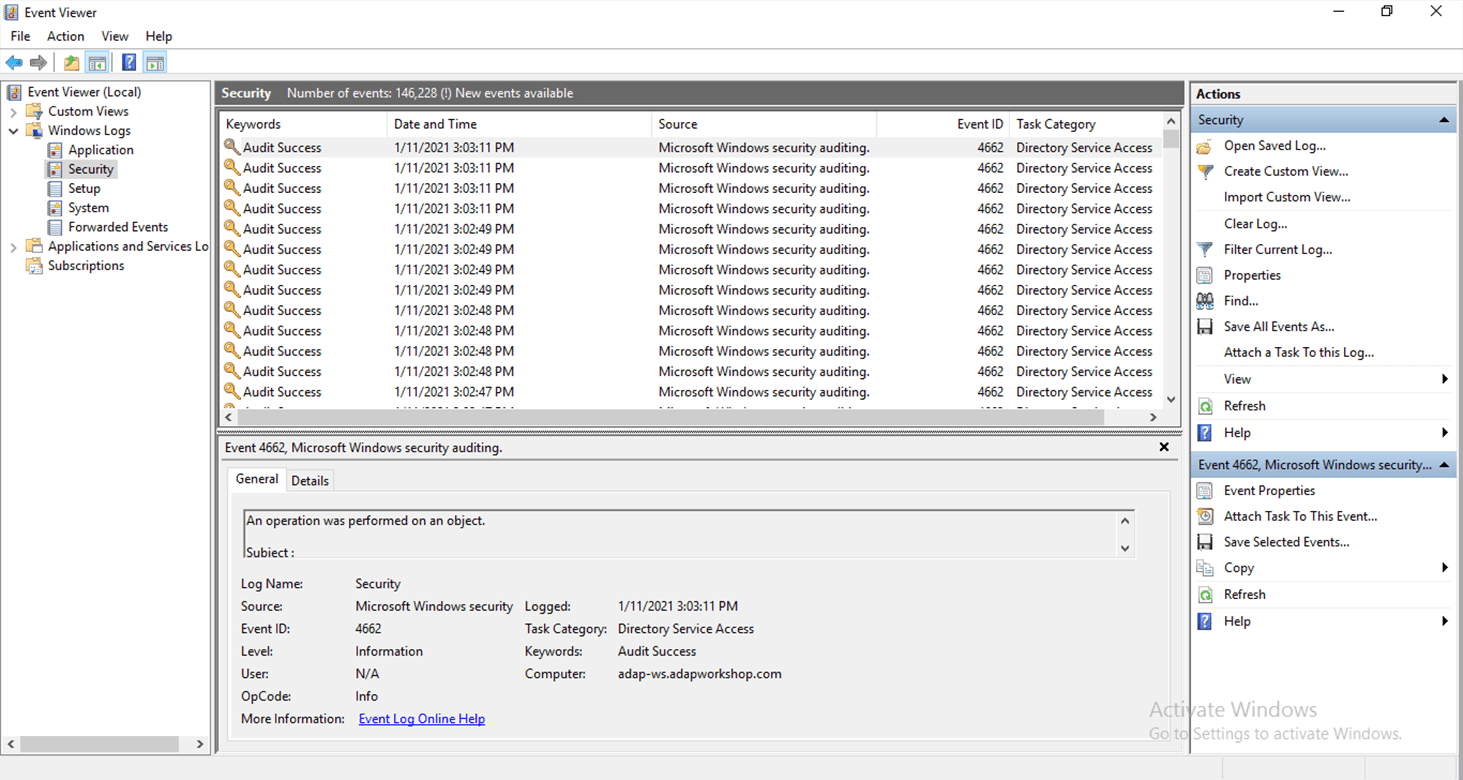

- I den vänstra rutan i fönstret Loggbok går du till Windows-loggar > Säkerhet. Här kommer du att hitta en lista över alla säkerhetshändelser som är loggade i systemet.

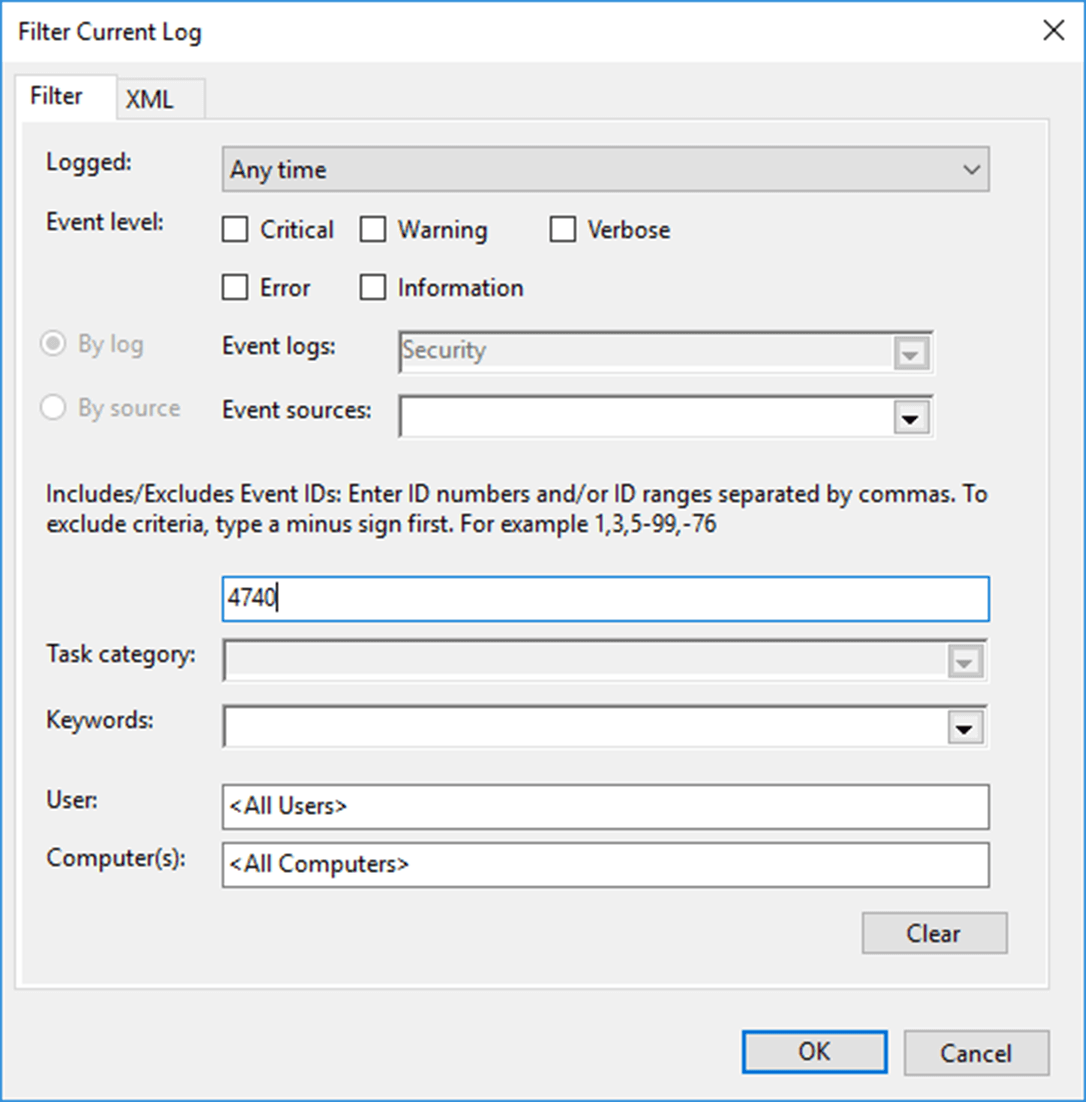

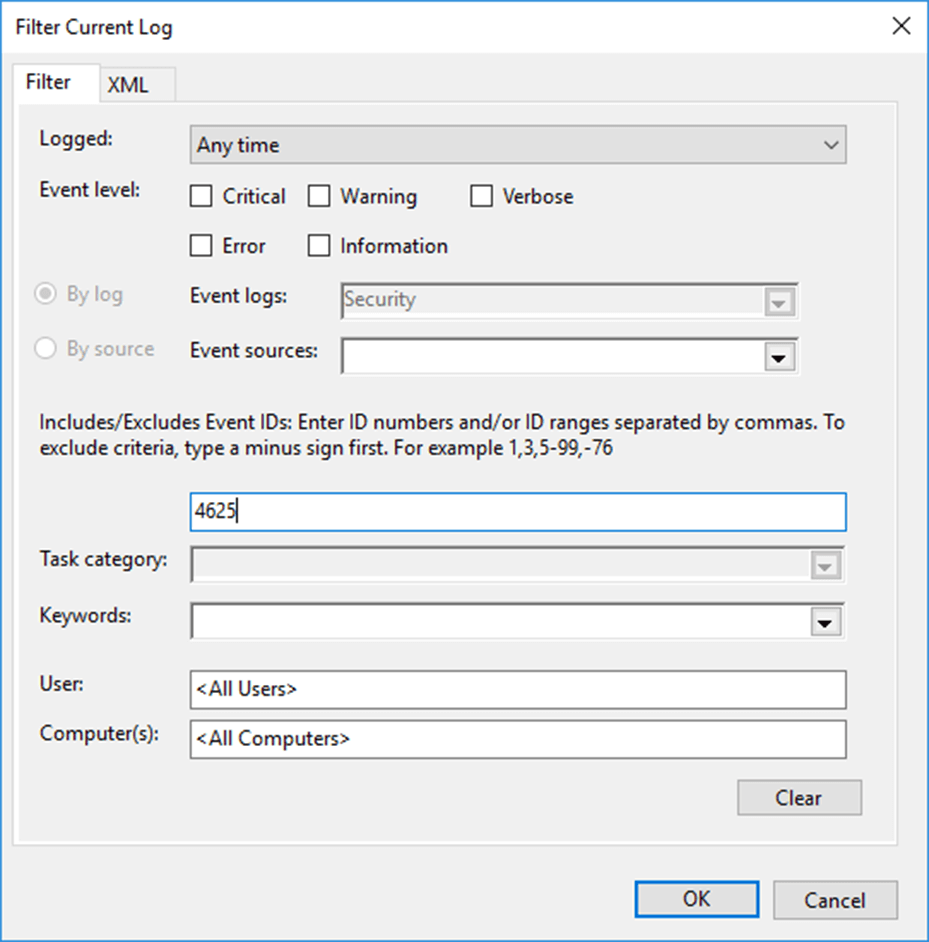

- I den högra rutan, under Säkerhet, klickar du på Filtrera nuvarande logg.

- I popup-fönstret anger du 4740 i fältet märkt som <Alla händelse-ID:n>.

- Klicka på OK. Detta kommer att ge en lista över förekomster av det händelse-ID som du angav.

- Dubbelklicka på händelse-ID:t för att se dess egenskaper (beskrivning).

I händelsebeskrivningen visas namnet på den anropande datorn.

Om du vill utföra en mer detaljerad analys av orsaken till denna utelåsning utför du följande åtgärder på DC:

- I Loggbok filtrerar du den nuvarande vyn för att leta efter Händelse-ID 4625, som loggas när det finns en misslyckad inloggning.

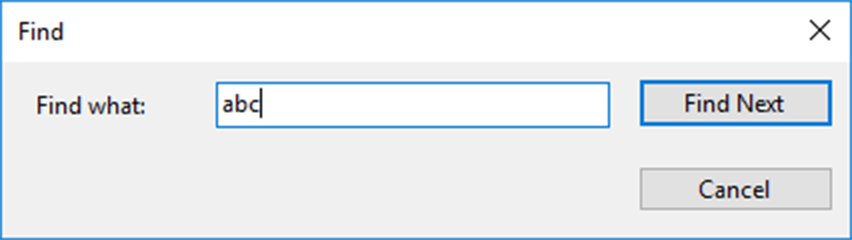

- I den högra rutan i fönstret Loggbok klickar du på Hitta, anger namnet på användaren som låstes ute och klickar på Hitta nästa.

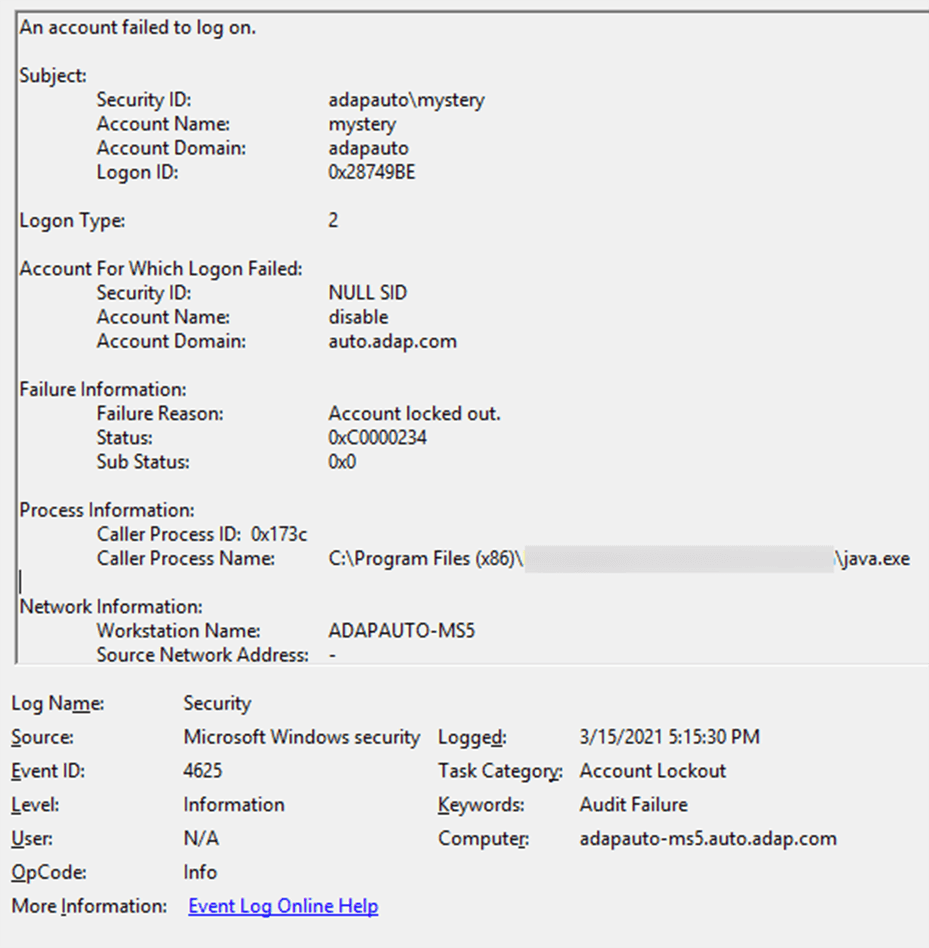

- Leta efter en händelse som loggades efter tiden för kontoutelåsning och visa dess egenskaper.

- Bläddra ner till Namn på anropande process. Detta kommer att visa dig platsen för processen som eventuellt orsakade utelåsningen.

I ovanstående fall anropades kontoutelåsningen av processen java.exe.

Denna process kräver mycket arbete även för bara en slutanvändare. Att utföra denna analys på ett stort antal slutanvändare kommer att vara tidskrävande, opraktiskt och ineffektivt.

Med ADAudit Plus kan du utföra en grundlig analys av alla möjliga källor till utelåsningen med bara ett klick med hjälp av det inbyggda analysverktyget för kontoutelåsning.

Hitta vad som låser ute AD-konton med hjälp av ManageEngine ADAudit Plus

När de granskningsprinciper som nämns i föregående avsnitt har aktiverats följer du dessa steg:

- Ladda ned och installera ADAudit Plus.

- Steg om hur du konfigurerar granskning av din domänkontrollant finns här.

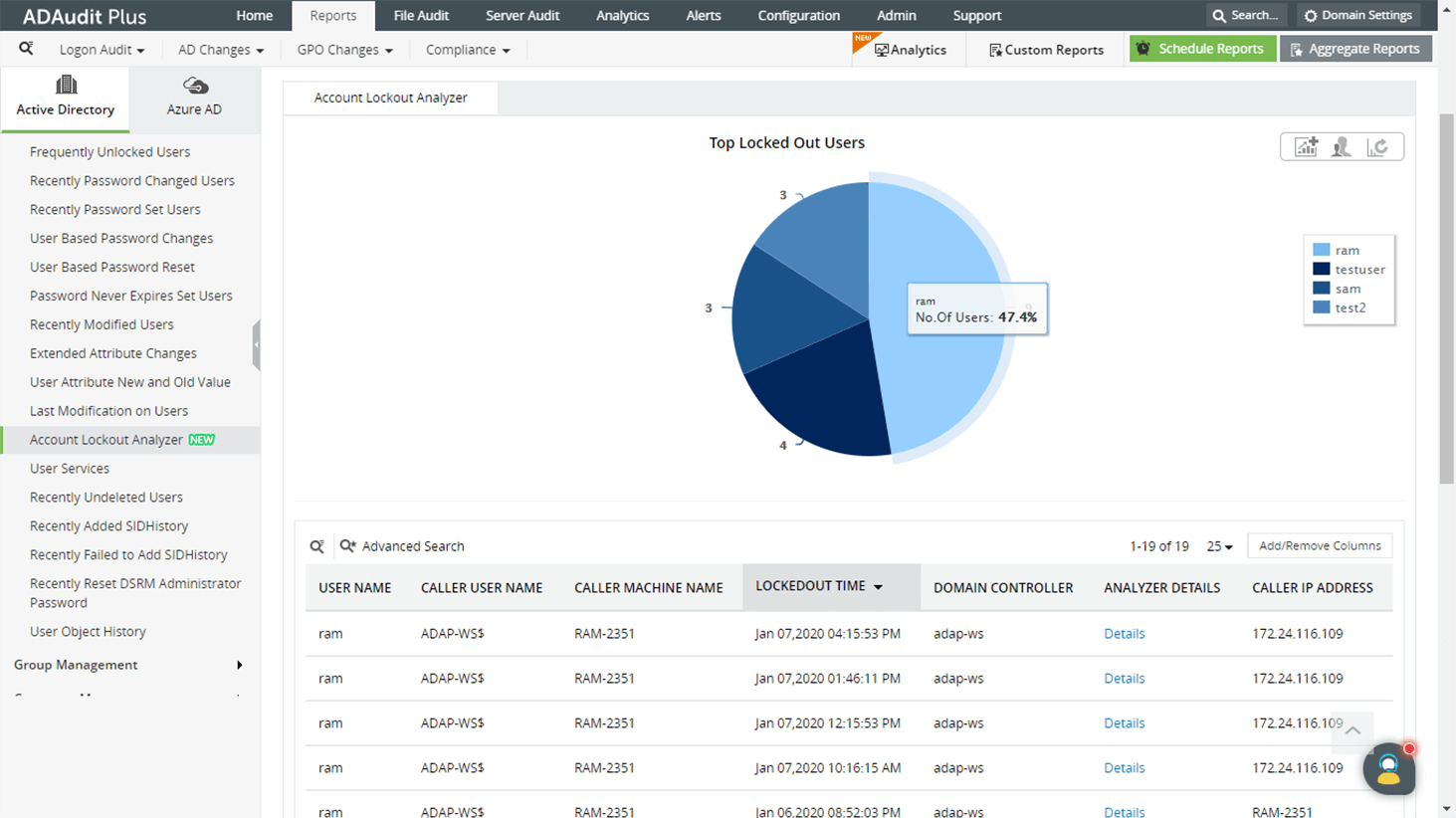

- Öppna konsolen och navigera till Rapporter > Active Directory > Användarhantering > Analysverktyg för kontoutelåsning.

Detta kommer att visa dig en detaljerad rapport över utelåsta konton sorterade efter tid.

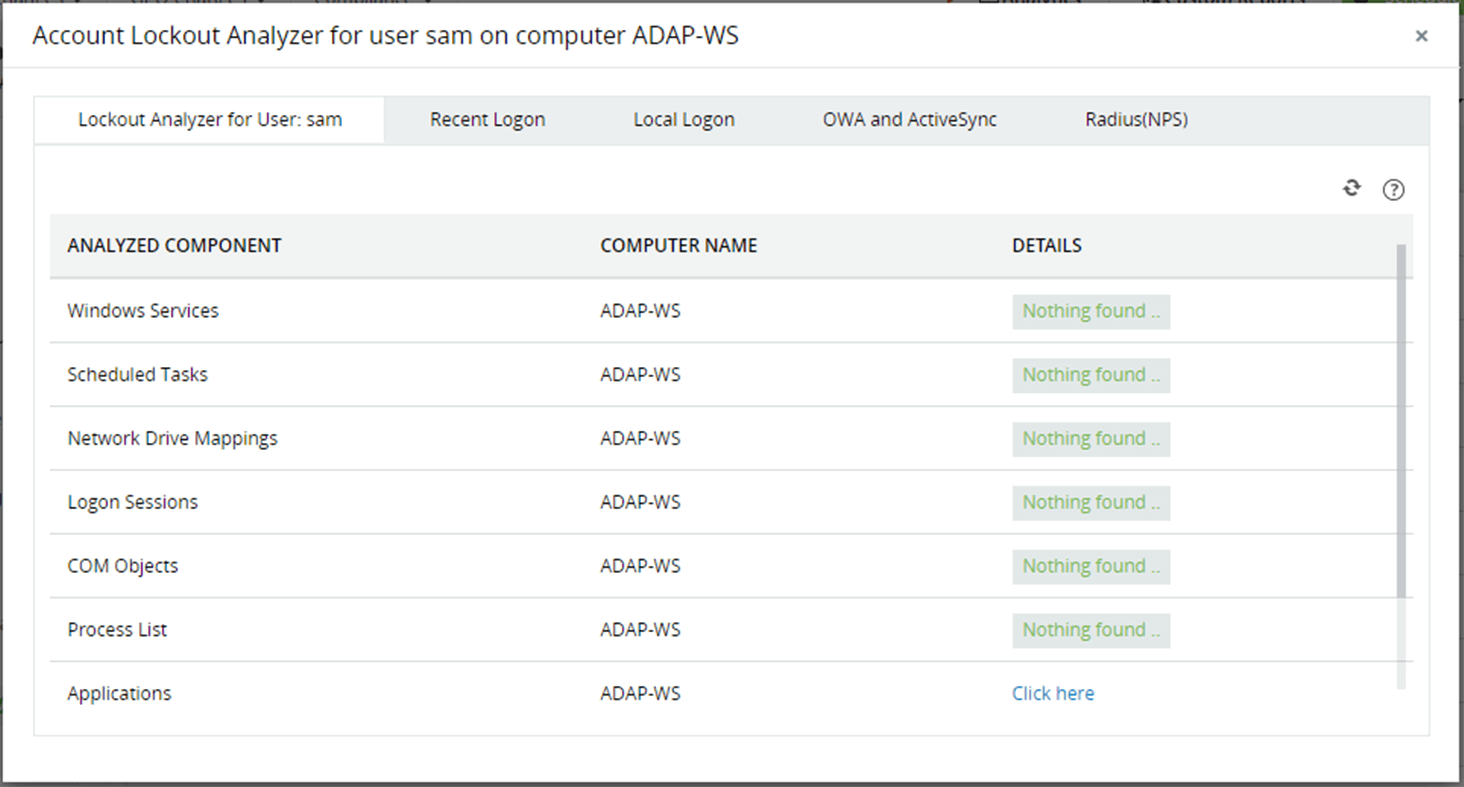

Klicka på Detaljer under kolumnen Detaljer om analysverktyg för att se möjliga orsaker bakom varje kontoutelåsning.

Analysera olika komponenter som kan orsaka utelåsningen med analysverktyget för kontoutelåsning.

Gamla chachade autentiseringsuppgifter som används av Windows-tjänster, schemalagda uppgifter eller andra komponenter kan orsaka dessa utelåsningar.

Analysera olika komponenter som kan orsaka utelåsningen med analysverktyget för kontoutelåsning.

Gamla chachade autentiseringsuppgifter som används av Windows-tjänster, schemalagda uppgifter eller andra komponenter kan orsaka dessa utelåsningar.

Fördelar med ADAudit Plus jämfört med inbyggd granskning

- Visa rapporter om alla ändringar till AD-objekt, vilket säkerställer en vattentät granskningslogg.

- Få omedelbara varningar om ovanlig användaraktivitet och automatisera svar på dessa varningar med den inbyggda analysmotorn för användarbeteende.

- Bevisa överensstämmelse med IT-regler som SOX, HIPAA, GLBA, PCI DSS, FISMA och GDPR med hjälp av färdiga efterlevnadsrapporter.