Med inbyggd AD-granskning

Med ADAudit Plus

Det är så här ADAudit Plus kan hjälpa dig att hitta källan till misslyckade inloggningsförsök

Steg 1: Aktivera "Granska inloggningsprincip" i Active Directory.

Steg 2: Starta ADAudit Plus

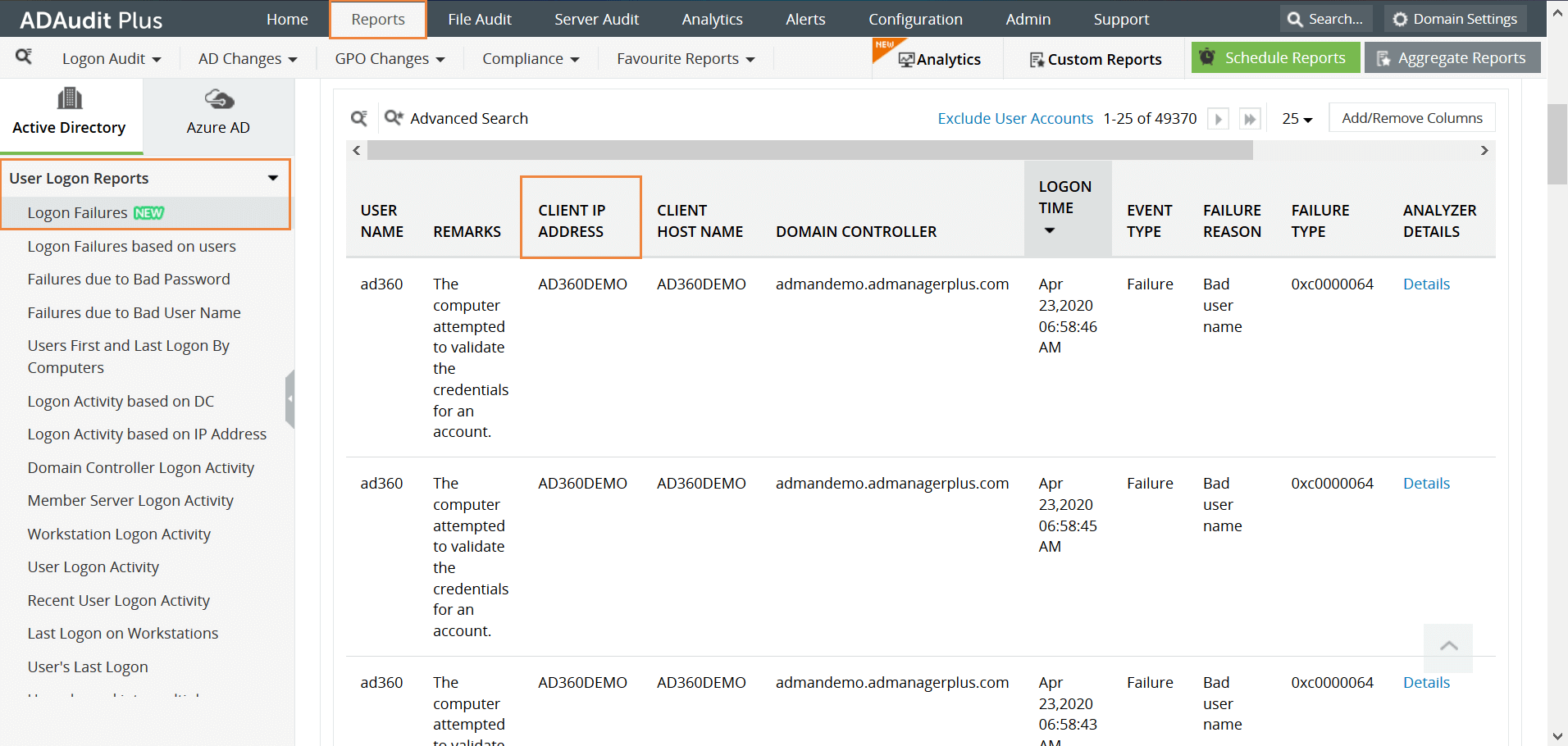

Hitta fliken Rapporter och navigera till Rapporter om användarinloggning och klicka på Misslyckade inloggningar.

Detta kommer att generera en detaljerad rapport som innehåller IP-adress, inloggningstid, domänkontrollant och orsaken till den misslyckade inloggningen. Rapporten hjälper administratören att avgöra om den misslyckade inloggningen ska betraktas som ett säkerhetshot.

Så här kan du hitta källan till misslyckade inloggningsförsök i inbyggd AD.

Steg 1: Aktivera principen "Granska inloggningshändelser"

Öppna "Serveransvarig" i din Windows-server

Under "Hantera" väljer du "Hantering av grupprincip" för att visa "Group Policy Management Console".

Navigera till Skog>Domän>Din domän>Domänkontrollanter

Du kan antingen skapa ett nytt grupprincipobjekt eller redigera ett befintligt GPO.

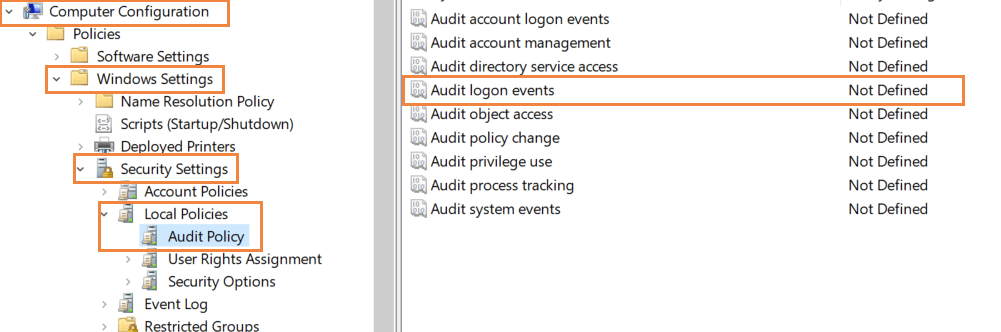

In redigeraren för grupprincip navigerar du till Datorkonfiguration -> Windows-inställningar -> Säkerhetsinställningar -> Lokala principer -> Granskningsprincip.

I Granskningsprinciper väljer du "Granska inloggningshändelser" och aktiverar det för "misslyckade".

Steg 2: Använd loggboken för att hitta källan till misslyckade inloggningshändelser

Loggboken kommer nu att registrera en händelse varje gång det förekommer ett misslyckat inloggningsförsök i domänen. Kolla efter händelse-ID 4625 som utlöses när en misslyckad inloggning registreras.

Öppna Loggbok i Active Directory och navigera till Windows-loggar > Säkerhet. I rutan i mitten listas alla händelser som har konfigurerats för granskning. Du måste gå igenom de registrerade händelserna för att hitta misslyckade inloggningsförsök. När du har hittat dem kan du högerklicka på händelsen och välja Händelseegenskaper för att få mer information. I fönstret som öppnas kan du hitta IP-adressen till den enhet som inloggningsförsöket gjordes från.

Börjar inbyggd granskning bli lite för mycket?

Förenkla granskning av och rapportering i Active Directory med ADAudit Plus.

Få din kostnadsfria provperiod30 dagars provperiod med full funktionalitet