Windows händelse-ID 4625 – Misslyckad inloggning

Introduktion

Händelse-ID 4625 (visas i Windows loggbok) dokumenterar varje misslyckat försök att logga in på en lokal dator. Denna händelse genereras på den dator från vilken inloggningsförsöket gjordes. En relaterad händelse, händelse-ID 4624 dokumenterar lyckade inloggningar.

Händelse 4625 gäller för följande operativsystem: Windows Server 2008 R2 och Windows 7, Windows Server 2012 R2 och Windows 8.1, och Windows Server 2016 och Windows 10. Motsvarande händelser i Windows Server 2003 och tidigare inkluderade 529, 530, 531, 532, 533, 534, 535, 536, 537 och 539 för misslyckade inloggningar.

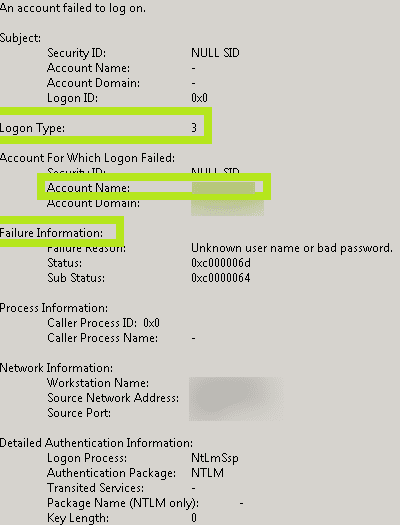

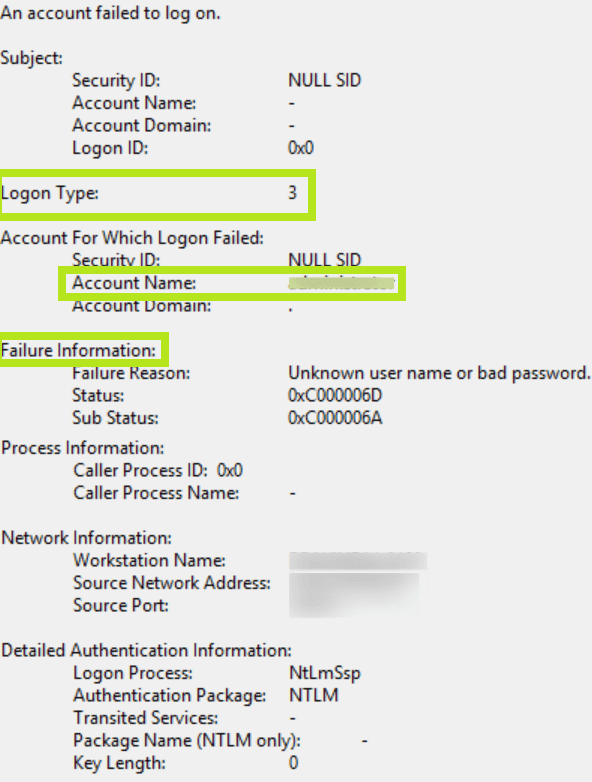

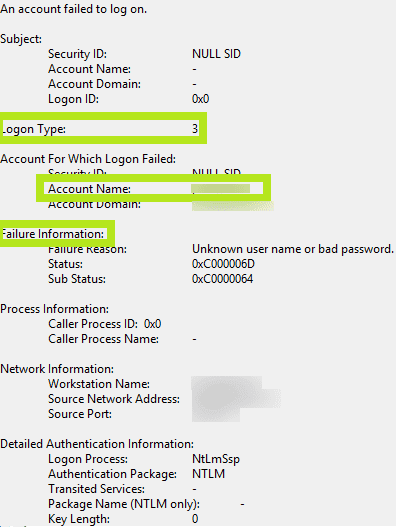

Händelse-ID 4625 ser lite annorlunda ut över Windows Server 2008, 2012 och 2016. I skärmbilderna nedan markeras de viktiga fälten i var och en av dessa versioner.

Beskrivning av händelsefält

Den viktiga informationen som kan härledas från händelse 4625 inkluderar:

- •Inloggningstyp:Detta fält visar vilken typ av inloggning som försöktes. Med andra ord, det visar hur användaren försökte logga in. Det finns totalt nio olika typer av inloggningar. De vanligaste inloggningstyperna är: inloggningstyp 2 (interaktiv) och inloggningstyp 3 (nätverk). Alla andra inloggningstyper än 5 (som anger att en tjänst startas) är en varningsflagga. En beskrivning om de olika inloggningstyperna finns i händelse-ID 4624.

- • Konto för vilket inloggningen misslyckades: Detta avsnitt visar Kontonamn på den användare som försökte logga in.

- • Felinformation: Detta avsnitt förklarar orsakerna till inloggningsfelet. Fältet Felorsak innehåller en kort förklaring, medan fälten Status och Understatus visar hexadecimala koder, varav de vanligaste förklaras nedan.

Övrig information som man kan få från händelse 4625:

- • Avsnittet Ämne visar kontot på det lokala systemet som begärde inloggningen (inte användaren).

- • Avsnittet Processinformation visar detaljer kring den process som försökte logga in.

- • Avsnittet Nätverksinformation visar var användaren var när användaren försökte logga in. Om inloggningen initierades från din aktuella dator kommer denna information antingen att vara tom eller återspegla den lokala datorns arbetsstationsnamn och källnätverksadress.

- • Avsnittet Detaljerad autentisering visar information om autentiseringspaketet som används vid inloggningsförsöket.

Anledningar till att övervaka misslyckade inloggningar:

Säkerhet

För att upptäcka råstyrke-, ordboks- och andra lösenordsgissningsattacker, som kännetecknas av en plötslig ökning av misslyckade inloggningar.

För att upptäcka onormal och möjlig farlig intern aktivitet, t.ex. ett inloggningsförsök från ett inaktiverat konto eller en obehörig arbetsstation, användare som loggar in utanför normal arbetstid etc.

Drift

Att ta fram ett riktmärke för principinställningen Tröskelvärde för kontolåsning, som bestämmer antalet misslyckade inloggningsförsök innan ett användarkonto låses ute.

Efterlevnad

För att uppfylla lagstadgade mandat krävs exakt information om misslyckade inloggningar.

Behovet av ett verktyg från tredjepart

I en typisk IT-miljö kan antalet händelser med ID 4625 (misslyckad inloggning) uppgå till flera tusen varje dag. Misslyckade inloggningar är användbara i sig själv, men större insikter i nätverksaktiviteten går att få genom tydliga kopplingar mellan dem och andra relevanta händelser.

Även om t.ex. händelse 4625 genereras när ett konto misslyckas med att logga in och händelse 4624 genereras för lyckade inloggningar, visar ingen av dessa händelser om samma konto har nyligen upplevt båda. Du måste korrelera händelse 4625 med händelse 4624 med hjälp av deras respektive inloggnings-ID:n för lista ut detta.

Därför måste händelseanalys och korrelation utföras. Inbyggda verktyg och PowerShell-skript kräver expertis och tid när de distribueras för detta ändamål, så därför är ett verktyg från tredjepart verkligen oumbärligt.

Genom att tillämpa maskininlärning skapar ADAudit Plus en baslinje för normala aktiviteter som är specifika för varje användare och meddelar endast säkerhetspersonalen när det finns en avvikelse från den.

Till exempel kommer en användare som ofta går in på en kritisk server utanför kontorstid inte att utlösa en falsk positiv varning eftersom det beteendet är typiskt för just denna användare. Däremot kommer ADAudit Plus omedelbart att varna säkerhetsteamen när samma användare får åtkomst till servern under en tidpunkt då de aldrig tidigare haft åtkomst, även om åtkomsten sker under arbetstid.

Om du vill utforska produkten själv, ladda ner kostnadsfri, fullständigt funktionell 30-dagars provperiod.

Om du vill att en expert ska ge dig en personlig visning av produkten, schemalägg en demo.