Windows händelse-ID 4740 – Ett användarkonto låstes ute.

Introduktion

Windows gör det möjligt för dig att ställa in en tröskel för kontoutelåsning för att ange hur många gånger en användare kan försöka logga in med ett ogiltigt lösenord innan kontot låses ute. Du kan också definiera antalet gånger ett konto förblir utelåst med inställningen längd på kontoutelåsning. Dessa principer för kontoutelåsning hjälper till att skydda ditt nätverk mot lösenordsgissningsförsök och potentiella råstyrkeattacker. Strikta principer kan dock innebära att användare har färre försök att återställa lösenord, vilket leder till att dem blir oftare utelåsta från deras konton.

Windows genererar två typer av händelser relaterade till kontoutelåsningar. Händelse-ID 4740 genereras på domänkontrollanter, Windows-servrar och arbetsstationer varje gång ett konto låses ute. Händelse-ID 4767 genereras varje gång ett konto låses ute. I denna guide kommer vi att fokuserar på händelse-ID 4740.

Händelsefält och orsaker till att övervaka dem

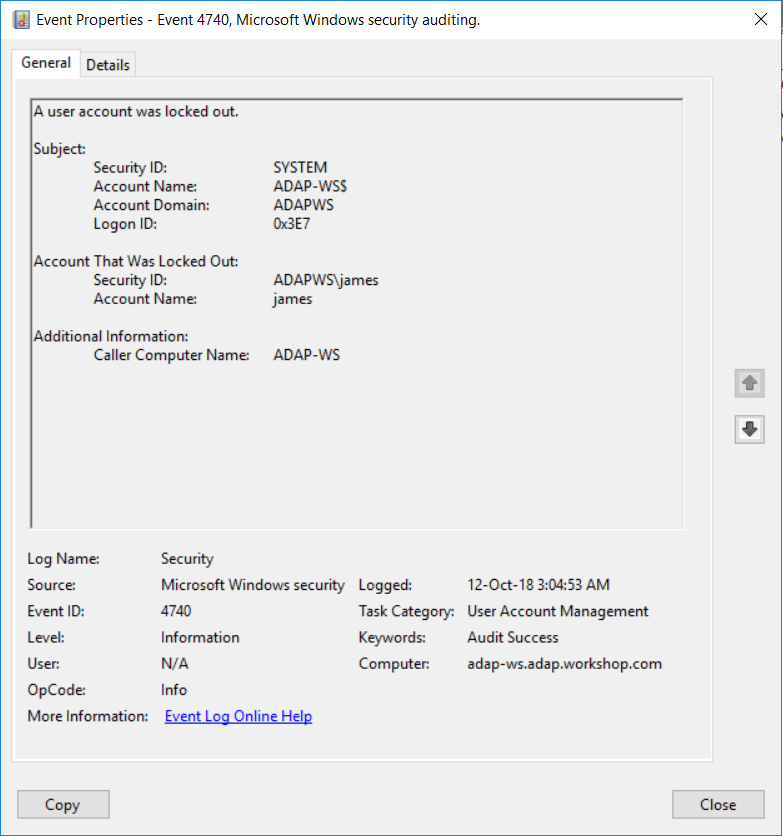

Låt oss dela upp egenskaperna för denna händelse efter Ämne, Konto som låstes ute och Ytterligare information, som visas på fliken Allmänt (Bild 1).

Registrerad person:

Säkerhets-ID: SID för kontot som utförde utelåsningen.

Kontonamn: Namnet på kontot som utförde utelåsningen.

Kontodomän: Domän- eller datornamnet. Formaten kan variera och omfatta NETBIOS-namnet, det fullständiga domännamnet med små bokstäver eller det fullständiga domännamnet med stora bokstäver.

För välkända säkerhetsprinciper är detta fält "NT AUTHORITY," och för lokala användarkonton innehåller detta fält det datornamn som kontot tillhör.

Inloggnings-ID: Inloggnings-ID:t hjälper dig att korrelera denna händelse med nyligen inträffade händelser som kan innehålla samma inloggnings-ID (t.ex. händelse-ID 4625).

Kontot som låstes ute:

Säkerhets-ID: SID för kontot som låstes ute. Windows försöker att lösa SID och visa kontonamnet. Om SID inte kan lösas kommer du att se säkerhetsdata i händelsen.

Kontonamn: Namnet på kontot som låstes ute.

Ytterligare information:

Namn på anropande dator: Namnet på det datorkonto (t.ex. JOHN-WS12R2) som inloggningsförsöket genererades från.

Behovet av ett verktyg från tredjepart

1. Dygnet runt, övervakning i realtid:

Även om du kan bifoga en uppgift till säkerhetsloggen och be Windows att skicka ett e-postmeddelande till dig, är du begränsad till att få ett e-postmeddelande när händelse-ID 4740 genereras och Windows har inte förmågan att tillämpa fler detaljerade filter.

Med ett verktyg som ADAudit Plus, kan du inte bara tillämpa detaljerade filter för att fokusera på verkliga hot, du kan även meddelas i realtid via SMS.

2. Analys av användar- och enhetsbeteende (UEBA):

Utnyttja avancerad statistisk analys och maskininlärningstekniker för att upptäcka avvikande beteende i ditt nätverk.

3. Efterlevnadsredo rapporter:

Uppfyller olika efterlevnadsstandarder som t.ex. SOX, HIPAA, PCI, FISMA, GLBA och GDPR med färdiga efterlevnadsrapporter.

Verkligen nyckelfärdig – det blir inte enklare än detta

Gå från att ladda ner ADAudit Plus till att få varningar i realtid på mindre än 30 minuter. Med över 200 förkonfigurerade rapporter och varningar säkerställer ADAudit Plus att din Active Directory förblir säker och kompatibel.