Windows händelse-ID 4768 – En Kerberos-autentiseringsbiljett begärdes

Introduktion

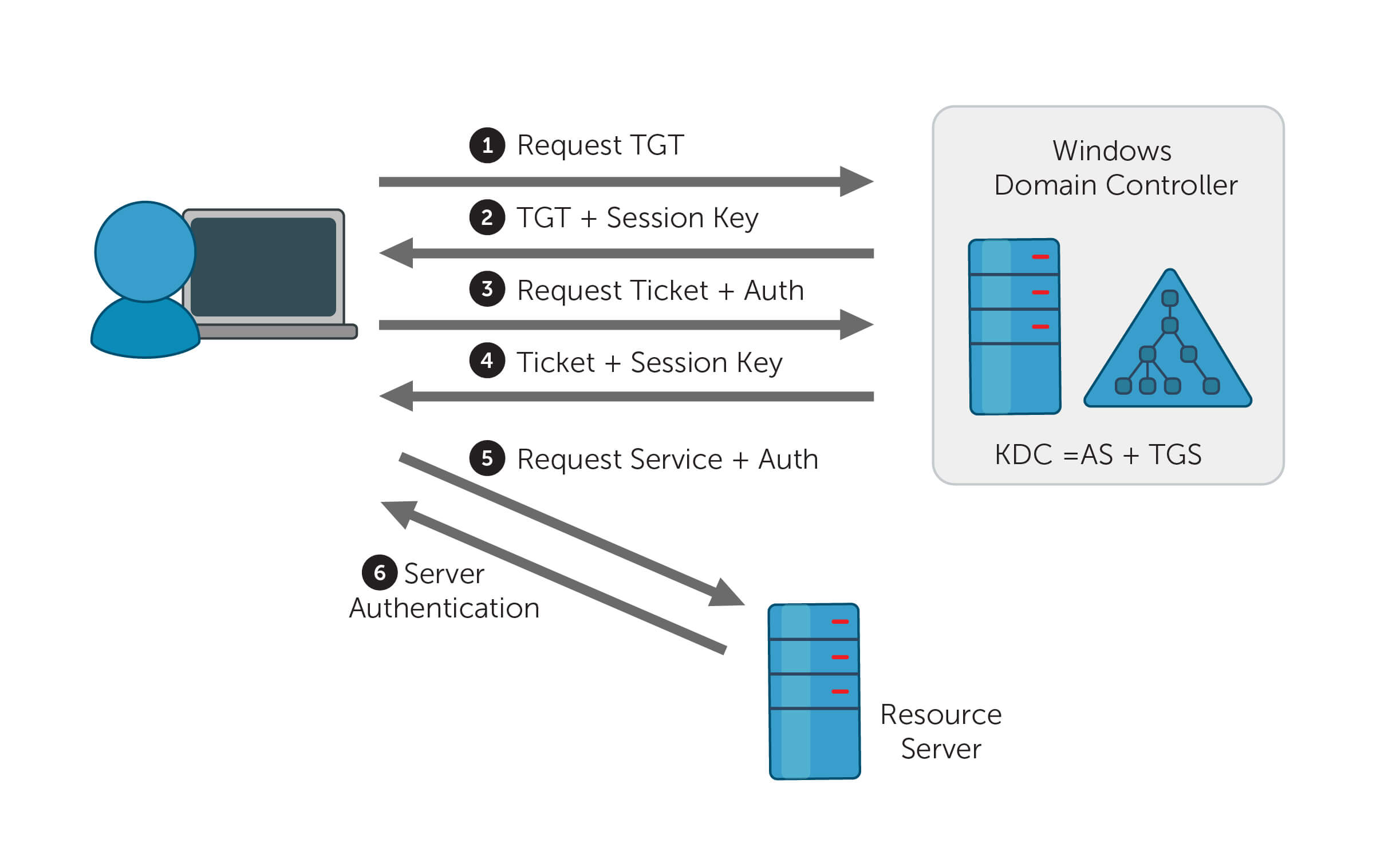

Windows-händelse-ID 4768 genereras varje gång Key Distribution Center (KDC) försöker validera autentiseringsuppgifter.

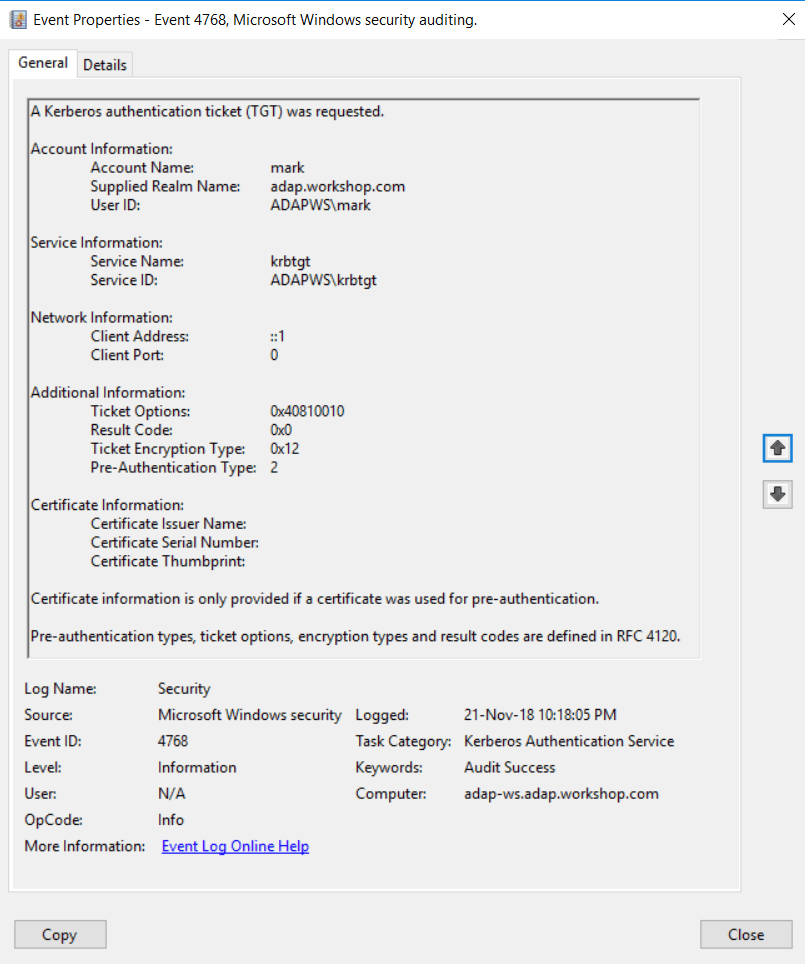

Bild 1. Kerberos-autentiseringstprotokoll

Händelse-ID 4768 (S) – Godkänd autentisering

I de fall där autentiseringsuppgifterna har validerats loggar domänkontrollanten (DC) detta händelse-ID med resultatkodenlika med ”0x0” och utfärdar en Kerberos biljettbeviljande biljett (TGT) (Bild 1, steg 2).

Händelse-ID 4768 (S) – Autentiseringen misslyckades

Om de angivna autentiseringsuppgifterna inte kan valideras av DC loggas istället händelse-ID 4768 med Resultatkodej lika med ”0x0”. (Visa alla resultatkoder.)

Åtkomst sker faktiskt inte förrän en tjänstbiljett har beviljats, vilket granskas av händelse-ID 4769.

OBS! Händelse-ID 4768 loggas för autentiseringsförsök med autentiseringsprotokollet Kerberos. Se händelse-ID 4776 för autentiseringsförsök med NTLM-autentisering.

Beskrivning av händelsefälten.

Kontoinformation.

Kontonamn: Namnet på det konto för vilket en TGT begärdes.

OBS! Datorns kontonamn slutar med ett $.

Exempel på användarkonto

Exempel på datorkonto: WIN12R2$

Angivet sfärnamn: Namnet på den Kerberos-sfär som kontonamnet tillhör.

Användar-ID: SID för det konto som begärde en TGT. Event Viewer försöker automatiskt att lösa SID\er och visa kontonamnet. Om SID inte kan lösas kommer du att se säkerhetsdata i händelsen. Till exempel ADAPWS\mark eller ADAPWS\WIN12R2$.

Tjänsteinformation.

Tjänstenamn: Namnet på tjänsten i Kerberos-sfären som TGT-begäran skickades till.

Tjänste-ID: SID för tjänstkontot i Kerberos-sfären som TGT-begäran skickades till.

Nätverksinformation.

Klientadress: IP-adressen för den dator från vilken TGT-begäran togs emot.

Klientport: Källportnumret för klientens nätverksanslutning. Klientporten är ”0” för lokala (localhost) förfrågningar.

Ytterligare information.

Biljettalternativ: En uppsättning olika biljettflaggor i hexadecimalt format.

De vanligaste värdena:

0x40810010 — Vidarebefordringsbar, Förnybar, Kanonisk, Förnybar-ok

0x40810000 — Vidarebefordringsbar, Förnybar, Kanonisk

0x60810010 — Vidarebefordringsbar, Vidarebefordrad, Förnybar, Kanonisk, Förnybar-ok

Resultatkod: Detta är en uppsättning olika felkoder som visas i hexadecimalt format. Resultatkoderna anges i följande tabell:

| Kod | Kodnamn | Beskrivning | Möjliga orsaker |

|---|---|---|---|

| 0x0 | KDC_ERR_NONE | Inget fel | Inga fel hittades. |

| 0x1 | KDC_ERR_NAME_EXP | Klientens post i KDC-databasen har löpt ut | Ingen information. |

| 0x2 | KDC_ERR_SERVICE_EXP | Serverns post i KDC-databasen har löpt ut | Ingen information. |

| 0x3 | KDC_ERR_BAD_PVNO | Det begärda versionsnumret för Kerberos stöds inte | Ingen information. |

| 0x4 | KDC_ERR_C_OLD_MAST_KVNO | Klientens nyckel är krypterad med gammal huvudnyckel | Ingen information. |

| 0x5 | KDC_ERR_S_OLD_MAST_KVNO | Serverns nyckel är krypterad med gammal huvudnyckel | Ingen information. |

| 0x6 | KDC_ERR_C_PRINCIPAL_UNKNOWN | Klienten hittades inte i Kerberos-databasen | Användarnamnet finns inte. |

| 0x7 | KDC_ERR_S_PRINCIPAL_UNKNOWN | Servern finns inte i Kerberos-databasen | Domänkontrollanten kan inte hitta serverns namn i Active Directory. |

| 0x8 | KDC_ERR_PRINCIPAL_NOT_UNIQUE | Flera huvudposter i KDC-databasen | Duplicerade principal-namn finns. Unika huvudnamn är avgörande för att säkerställa ömsesidig autentisering. Duplicerade huvudnamn är strängt förbjudna, även mellan flera sfärer. Utan unika huvudnamn har klienten inget sätt att säkerställa att servern den kommunicerar med är den rätta. |

| 0x9 | KDC_ERR_NULL_KEY | Klienten eller servern har en null-nyckel (huvudnyckel) | Ingen huvudnyckel hittades för klienten eller servern. Detta betyder vanligtvis att administratören bör återställa lösenordet för kontot. |

| 0xA | KDC_ERR_CANNOT_POSTDATE | Biljett (TGT) ej berättigad till efterdatering | En klient har begärt efterdatering av en Kerberos-biljett (genom att ställa in biljettens starttid till ett framtida datum/tid), eller så finns det en tidsskillnad mellan klienten och KDC. |

| 0xB | KDC_ERR_NEVER_VALID | Begärd starttid är senare än sluttiden | Det finns en tidsskillnad mellan KDC och klienten. |

| 0xC | KDC_ERR_POLICY | Begärd starttid är senare än sluttiden | Det finns inloggningsbegränsningar på användarens konto, såsom begränsning till viss arbetsstation, krav på autentisering med smartkort eller begränsning av inloggningstider. |

| 0xD | KDC_ERR_BADOPTION | KDC kan inte tillgodose önskat alternativ |

|

| 0xE | KDC_ERR_ETYPE_NOTSUPP | KDC har inte stöd för krypteringstypen | KDC eller klienten tog emot ett paket som den inte kan dekryptera. |

| 0xF | KDC_ERR_SUMTYPE_NOSUPP | KDC har inte stöd för kontrollsummetypen | KDC, servern eller klienten tog emot ett paket som den saknar lämplig krypteringsnyckel för, och kan därför inte dekryptera biljetten. |

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | KDC har inte stöd för PADATA-typen (förautentiseringsdata) |

Denna felkod kan inte förekomma i händelse 4768, men den kan förekomma i 4771. |

| 0x11 | KDC_ERR_TRTYPE_NO_SUPP | KDC har inte stöd för transited-typ | Ingen information. |

| 0x12 | KDC_ERR_CLIENT_REVOKED | Klientens autentiseringsuppgifter har återkallats | Det kan finnas uttryckliga begränsningar för kontot. Kontot kan också vara inaktiverat, vara inaktiverat eller låst. |

| 0x13 | KDC_ERR_SERVICE_REVOKED | Autentiseringsuppgifterna för servern har återkallats | Ingen information. |

| 0x14 | KDC_ERR_TGT_REVOKED | TGT har återkallats | Eftersom fjärr-KDC:n kan ändra sin PKCROSS-nyckel medan det fortfarande finns aktiva PKCROSS-biljetter bör den cacha de gamla PKCROSS-nycklarna tills den senast utfärdade PKCROSS-biljetten löper ut. Annars kommer fjärr-KDC:n att returnera denna felkod till klienten. Se RFC1510 för mer information. |

| 0x15 | KDC_ERR_CLIENT_NOTYET | Klienten är ännu inte giltig – försök igen senare | Ingen information. |

| 0x16 | KDC_ERR_SERVICE_NOTYET | Servern är ännu inte giltig – försök igen senare | Ingen information. |

| 0x17 | KDC_ERR_KEY_EXPIRED | Lösenordet har löpt ut – byt lösenord för att återställa | Användarens lösenord har löpt ut. Denna felkod kan inte förekomma i händelse 4768, men den förekommer i händelse 4771. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | Informationen före autentiseringen var ogiltig | Fel lösenord angavs. Denna felkod kan inte förekomma i händelse 4768, men den förekommer i händelse 4771. |

| 0x19 | KDC_ERR_PREAUTH_REQUIRED | Ytterligare förautentisering krävs | Förekommer ofta i UNIX-samverkansscenarier. MIT-Kerberos-klienter begär inte förautentisering när de skickar ett KRB_AS_REQ-meddelande. Om förautentisering krävs (standardinställningen) skickar Windows-systemet det här felet. De flesta MIT-Kerberos-klienter svarar på det här felet genom att skicka förautentisering, i vilket fall felet kan ignoreras. |

| 0x1A | KDC_ERR_SERVER_NOMATCH | KDC känner inte till den begärda servern | Ingen information. |

| 0x1B | KDC_ERR_SVC_UNAVAILABLE | KDC otillgänglig | Ingen information. |

| 0x1F | KRB_AP_ERR_BAD_INTEGRITY | Integritetskontroll av dekrypterat fält misslyckades | Autentiseringen krypterades med något annat än sessionsnyckeln, så klienten kan inte dekryptera det resulterande meddelandet. Ändringen av meddelandet kan bero på en attack eller störningar i nätverket. |

| 0x20 | KRB_AP_ERR_TKT_EXPIRED | Biljetten har löpt ut | Ju mindre värdet är för Kerberos-principinställningen Maximal livslängd desto större är sannolikheten att detta fel uppstår. Eftersom förnyelse av biljetter sker automatiskt behöver du vanligtvis inte göra något om du får detta meddelande. |

| 0x21 | KRB_AP_ERR_TKT_NYV | Biljetten är ännu inte giltig | Klockorna på KDC och klienten är inte synkroniserade. Om Kerberos-autentisering över flera sfärer försöker utföras ska du verifiera tidssynkroniseringen mellan KDC i målsfären och KDC i klientsfären. |

| 0x22 | KRB_AP_ERR_REPEAT | Begäran är en upprepning | En specifik autentiserare dök upp två gånger, med andra ord upptäckte KDC att den här sessionsbiljetten duplicerar en som den redan har fått. |

| 0x23 | KRB_AP_ERR_NOT_US | Biljetten är inte avsedd för oss | Servern har tagit emot en biljett som var avsedd för en annan sfär. |

| 0x24 | KRB_AP_ERR_BADMATCH | Biljetten och autentiseringsenheten matchar inte varandra | KRB_TGS_REQ skickas till fel KDC. |

| 0x25 | KRB_AP_ERR_SKEW | Klockförskjutningen är för stor | En klientdator skickade en tidsstämpel som överskred den tillåtna skillnaden i värde enligt inställningen Maximal tolerans för synkronisering av datorklockor i Kerberos-principen. |

| 0x26 | KRB_AP_ERR_BADADDR | Nätverksadressen i nätverksnivåns rubrik stämmer inte överens med adressen i biljetten |

|

| 0x27 | KRB_AP_ERR_BADVERSION | Protokollets versionsnummer stämmer inte överens (PVNO) | Ett program kontrollerar KRB_SAFE-meddelandet för att verifiera att fälten för protokollversion och typ stämmer överens med aktuell version respektive KRB_SAFE. En avvikelse genererar denna felkod. |

| 0x28 | KRB_AP_ERR_MSG_TYPE | Meddelandetypen stöds inte |

|

| 0x29 | KRB_AP_ERR_MODIFIED | Meddelandeströmmen har ändrats och kontrollsumman stämde inte överens |

|

| 0x2A | KRB_AP_ERR_BADORDER | Meddelande i fel ordning (möjlig manipulering) | Denna händelse genereras av KRB\_SAFE- och KRB\_PRIV-meddelanden om ett felaktigt sekvensnummer ingår, eller om ett sekvensnummer förväntas men saknas. Se RFC4120 för mer information. |

| 0x2C | KRB_AP_ERR_BADKEYVER | Angiven version av nyckeln är inte tillgänglig | Detta fel kan genereras på serversidan när man tar emot ett ogiltigt KRB_AP_REQ-meddelande. Servern kan inte använda den nyckelversion som anges av biljetten i KRB_AP_REQ (den anger t.ex. en gammal nyckel som servern inte har någon kopia av). |

| 0x2D | KRB_AP_ERR_NOKEY | Tjänstnyckel ej tillgänglig | Detta fel kan genereras på serversidan vid mottagande av ett ogiltigt KRB_AP_REQ-meddelande. Servern har inte rätt nyckel för att dechiffrera biljetten. Eftersom det är möjligt att servern är registrerad i flera sfärer med olika nycklar i varje sfär, används fältet för sfär i den okrypterade delen av biljetten i KRB_AP_REQ för att ange vilken hemlig nyckel som servern ska använda för att dekryptera biljetten. |

| 0x2E | KRB_AP_ERR_MUT_FAIL | Ömsesidig autentisering misslyckades | Ingen information. |

| 0x2F | KRB_AP_ERR_BADDIRECTION | Felaktig meddelanderiktning | Ingen information. |

| 0x30 | KRB_AP_ERR_METHOD | Alternativ autentiseringsmetod krävs | Enligt RFC4120 är detta felmeddelande föråldrat. |

| 0x31 | KRB_AP_ERR_BADSEQ | Felaktigt sekvensnummer i meddelandet | Ingen information. |

| 0x32 | KRB_AP_ERR_INAPP_CKSUM | Olämplig typ av kontrollsumma i meddelandet (kontrollsumman kanske inte stöds) | När KDC tar emot ett KRB_TGS_REQ-meddelande dekrypterar den det. Därefter måste den användardefinierade kontrollsumman i autentiseraren verifieras mot innehållet i begäran, och meddelandet måste avvisas om kontrollsummorna inte stämmer överens (med felkoden KRB_AP_ERR_MODIFIED) eller om kontrollsumman inte är kollisionssäker (med felkoden KRB_AP_ERR_INAPP_CKSUM). |

| 0x33 | KRB_AP_PATH_NOT_ACCEPTED | Önskad väg går inte att nå | Ingen information. |

| 0x34 | KRB_ERR_RESPONSE_TOO_BIG | För mycket data | Storleken på en biljett är för stor för att kunna överföras på ett tillförlitligt sätt via UDP. I en Windows-miljö är detta meddelande enbart informativt. En Windows-dator försöker automatiskt med TCP om UDP misslyckas. |

| 0x3C | KRB_ERR_GENERIC | Generiskt fel |

|

| 0x3D | KRB_ERR_FIELD_TOOLONG | Fältet är för långt för den här implementeringen | Om en KDC som inte förstår hur man tolkar en inställd hög bit i längdkodningen tar emot en begäran med inställd hög bit i längden, måste den returnera ett KRB-ERROR-meddelande med felet KRB_ERR_FIELD_TOOLONG och stänga TCP-strömmen. Varje begäran (KRB_KDC_REQ) och svar (KRB_KDC_REP eller KRB_ERROR) som skickas över TCP-strömmen föregås av längden på begäran i 4 oktetter i ”network byte order”. Högsta bit av längden är reserverad för framtida expansion och måste för närvarande sättas till noll. |

| 0x3E | KDC_ERR_CLIENT_NOT_TRUSTED | Klientförtroendet misslyckades eller är inte implementerat | En användares smartkortscertifikat har återkallats, eller så litar inte DC på den rotcertifikatutfärdare som utfärdade smartkortscertifikatet (i en kedja). |

| 0x3F | KDC_ERR_KDC_NOT_TRUSTED | Förtroendet för KDC-servern misslyckades eller kunde inte verifieras | Fältet trustedCertifiers innehåller en lista över CA:er som klienten litar på, ifall klienten inte har KDC:ns publika nyckelcertifikat. Om KDC inte har något certifikat som är signerat av någon av de betrodda certifikatutfärdarna, returneras denna felkod. Se RFC1510 för mer information. |

| 0x40 | KDC_ERR_INVALID_SIG | Signaturen är ogiltig | Detta fel är relaterat till PKINIT. Om ett PKI-förtroende finns verifierar KDC klientens signatur på AuthPack (signatur för TGT-begäran). Om detta misslyckas returnerar KDC denna felkod. |

| 0x41 | KDC_ERR_KEY_TOO_WEAK | En högre krypteringsnivå krävs | Om fältet clientPublicValue är ifyllt, vilket indikerar att klienten vill använda Diffie-Hellman-nyckelutbyte, kontrollerar KDC att parametrarna uppfyller dess princip. Om de inte gör det (t.ex. om primtalet är för litet för den förväntade krypteringstypen), returnerar KDC denna felkod. |

| 0x42 | KRB_AP_ERR_USER_TO_USER_REQUIRED | Auktorisering mellan användare krävs | Klienten vet inte att en tjänst kräver användar-till-användar-autentisering, så den begär, tar emot och vidarebefordrar ett konventionellt KRB_AP_REP till servern; servern genererar denna felkod som svar. |

| 0x43 | KRB_AP_ERR_NO_TGT | Ingen TGT presenterades eller var tillgänglig | En tjänst har inte en TGT för användar-till-användar-autentisering. |

| 0x44 | KDC_ERR_WRONG_REALM | Fel domän eller huvudnamn | Klienten presenterar en sfäröverskridande TGT till en annan sfär än den som anges i TGT:n. Detta fel inträffar sällan, men det orsakas vanligtvis av en felaktigt konfigurerad DNS. |

Typ av biljettkryptering: Den kryptografiska svit som användes vid utfärdandet av TGT.

| Typ | Typnamn | Beskrivning |

|---|---|---|

| 0x1 | DES-CBC-CRC | Inaktiverad som standard från och med Windows 7 och Windows Server 2008 R2. |

| 0x3 | DES-CBC-MD5 | Inaktiverad som standard från och med Windows 7 och Windows Server 2008 R2. |

| 0x11 | AES128-CTS-HMAC-SHA1-96 | Stöds från och med Windows Server 2008 och Windows Vista. |

| 0x12 | AES256-CTS-HMAC-SHA1-96 | Stöds från och med Windows Server 2008 och Windows Vista. |

| 0x17 | RC4-HMAC | Standardsvit för operativsystem före Windows Server 2008 och Windows Vista. |

| 0x18 | RC4-HMAC-EXP | Standardsvit för operativsystem före Windows Server 2008 och Windows Vista. |

| 0xFFFFFFFF eller 0xffffffff | - | Denna typ visas i Granskningsfel-händelser. |

Förautentiseringstyp: Kodnumret för den typ av förautentisering som användes för TGT-begäran.

| Felkod | Beskrivning | Beskrivning |

|---|---|---|

| 0 | - | Inloggning utan förautentisering. |

| 2 | PA-ENC-TIMESTAMPS | Standard lösenordsautentisering. |

| 11 | PA-ETYPE-INFO | Ytterligare förautentisering krävs (åtföljs av KRB-ERROR från KDC). Används vanligen för att meddela en klient vilken nyckel som ska användas för kryptering när ett PA-ENC-TIMESTAMP-värde för förautentisering skickas. Förekommer aldrig i Microsoft Active Directory-miljöer. |

| 15 | PA-PK-AS-REP_OLD | Används för inloggningsautentisering med smartkort. |

| 17 | PA-PK-AS-REP | Används för autentisering av smartkort. Förekommer aldrig i vissa Active Directory-miljöer. |

| 19 | PA-ETYPE-INFO2 | Ytterligare förautentisering krävs (åtföljs av KRB-ERROR från KDC). Används vanligen för att meddela en klient vilken nyckel som ska användas för kryptering när ett PA-ENC-TIMESTAMP-värde för förautentisering skickas. Förekommer aldrig i Microsoft Active Directory-miljöer. |

| 20 | PA-SVR-REFERRAL-INFO | Används i KDC-hänvisningsbiljetter. |

| 138 | PA-ENCRYPTED-CHALLENGE | Inloggning med Kerberos Armoring (FAST). Stöds i DC:er som kör Windows Server 2012 och senare, och klienter som kör Windows 8 och senare. |

| - | - | Visas i Audit Failure-händelser. |

Certifikatinformation.

Innehåller information om smartkortcertifikat som används vid inloggning (om tillämpligt).

Namn på certifikatutfärdare: Namnet på den certifikatutfärdare som utfärdat smartkortscertifikatet.

Certifikatets serienummer: Smartkortcertifikatets serienummer.

Certifikats tumavtryck: Smartkortcertifikatets tumavtryck.

Anledningar att övervaka händelse-ID 4768

- •Övervaka fältet Client Address i händelse-ID 4768 för att spåra inloggningsförsök som ligger utanför ditt interna IP-intervall.

- •Övervaka när Result Code equals “0x6” (användarnamnet finns inte). Om du ser flera händelser under en kort tidsperiod kan detta vara en indikation på kontouppräkning, omvänd brute-force eller lösenordssprayningsattacker, särskilt mot högt prioriterade konton.

- •Övervaka händelse-ID 4768 för konton som har ett Säkerhets-ID som motsvarar högt prioriterade konton, inklusive administratörer, inbyggda lokala administratörer, domänadministratörer och tjänstkonton.

- •Om ett användarnamn endast får användas från en tillåten lista med IP-adresser kan du övervaka fältet Client Address och utlösa en varning vid inloggningsförsök med ett användarnamn som inte finns med på vitlistan.

- •Om du har en lista över konton som får logga in direkt på domänkontrollanter (i stället för via nätverksinloggning eller fjärrskrivbordsanslutning), övervaka när klientadressen är lika med “::1” för att identifiera överträdelser och möjlig skadliga avsikter.

- •Monitor Subject\Account Name för namn som inte följer företagets namngivningskonventioner.

- •Övervaka konton med ett säkerhets-ID som motsvarar konton som aldrig ska användas, inklusive inaktiva, inaktiverade och gästkonton.

- •Övervaka felen 0x3F, 0x40 och 0x41 för att snabbare identifiera smartkortsrelaterade problem med Kerberos-autentisering.

- •Övervaka denna händelse för kontoanvändning utanför arbetstid för att upptäcka avvikelser och potentiell skadlig aktivitet.

Behovet för en granskningslösning:

Granskningslösningar som t.ex. ADAudit Plus erbjuder övervakning i realtid, analys av användar- och enhetsbeteenden samt rapporter, och tillsammans bidrar dessa funktioner till att säkra din AD-miljö.

Övervakning i realtid, dygnet runt.

Även om du kan bifoga en uppgift till säkerhetsloggen och be Windows att skicka ett e-postmeddelande till dig, är du begränsad till att bara få ett e-postmeddelande när händelse-ID 4768 genereras. Windows har heller inte möjligheten att tillämpa mer detaljerade filter som krävs för att uppfylla säkerhetsrekommendationerna.

Med ett verktyg som ADAudit Plus, kan du inte bara tillämpa detaljerade filter för att fokusera på verkliga hot, du kan även meddelas i realtid via SMS.

Analys av användar- och enhetsbeteende (UEBA).

Utnyttja avancerad statistisk analys och maskininlärningstekniker för att upptäcka avvikande beteende i ditt nätverk.

Efterlevnadsredo rapporter.

Uppfyller olika efterlevnadsstandarder som t.ex. SOX, HIPAA, PCI, FISMA, GLBA och GDPR med färdiga efterlevnadsrapporter.

Verkligen nyckelfärdig: det blir inte enklare än detta.

Gå från att ladda ner ADAudit Plus till att få varningar i realtid på mindre än 30 minuter. Med över 200 förkonfigurerade rapporter och varningar säkerställer ADAudit Plus att din Active Directory förblir säker och kompatibel.