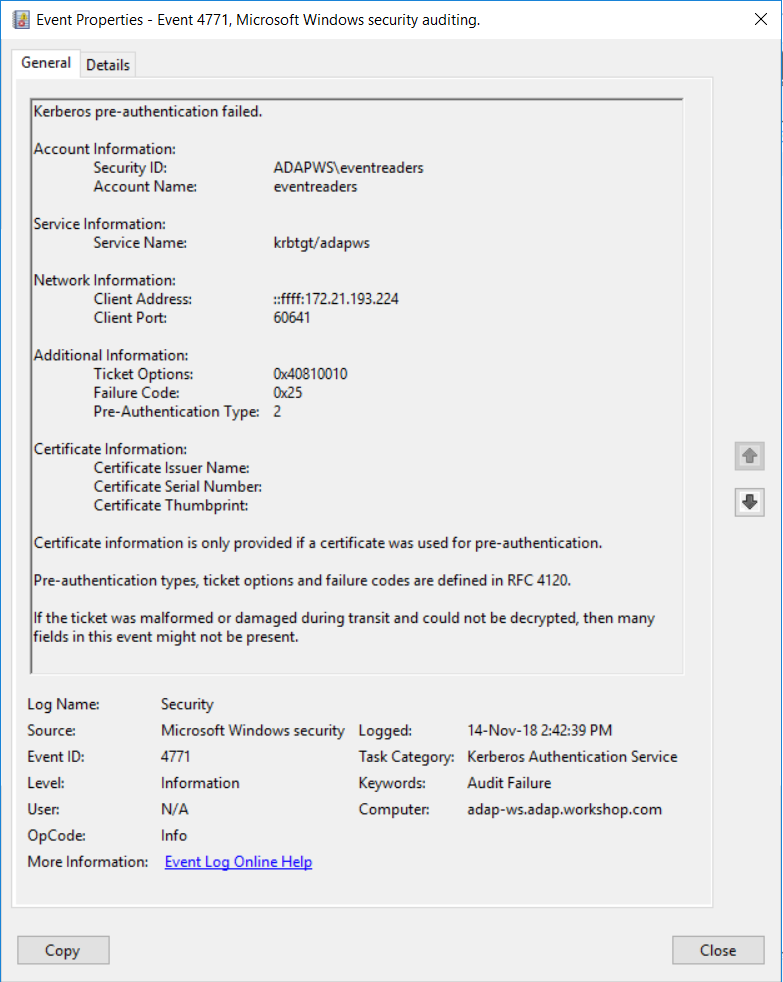

Windows-händelse ID 4771 – Kerberos förautentisering misslyckades

Introduktion

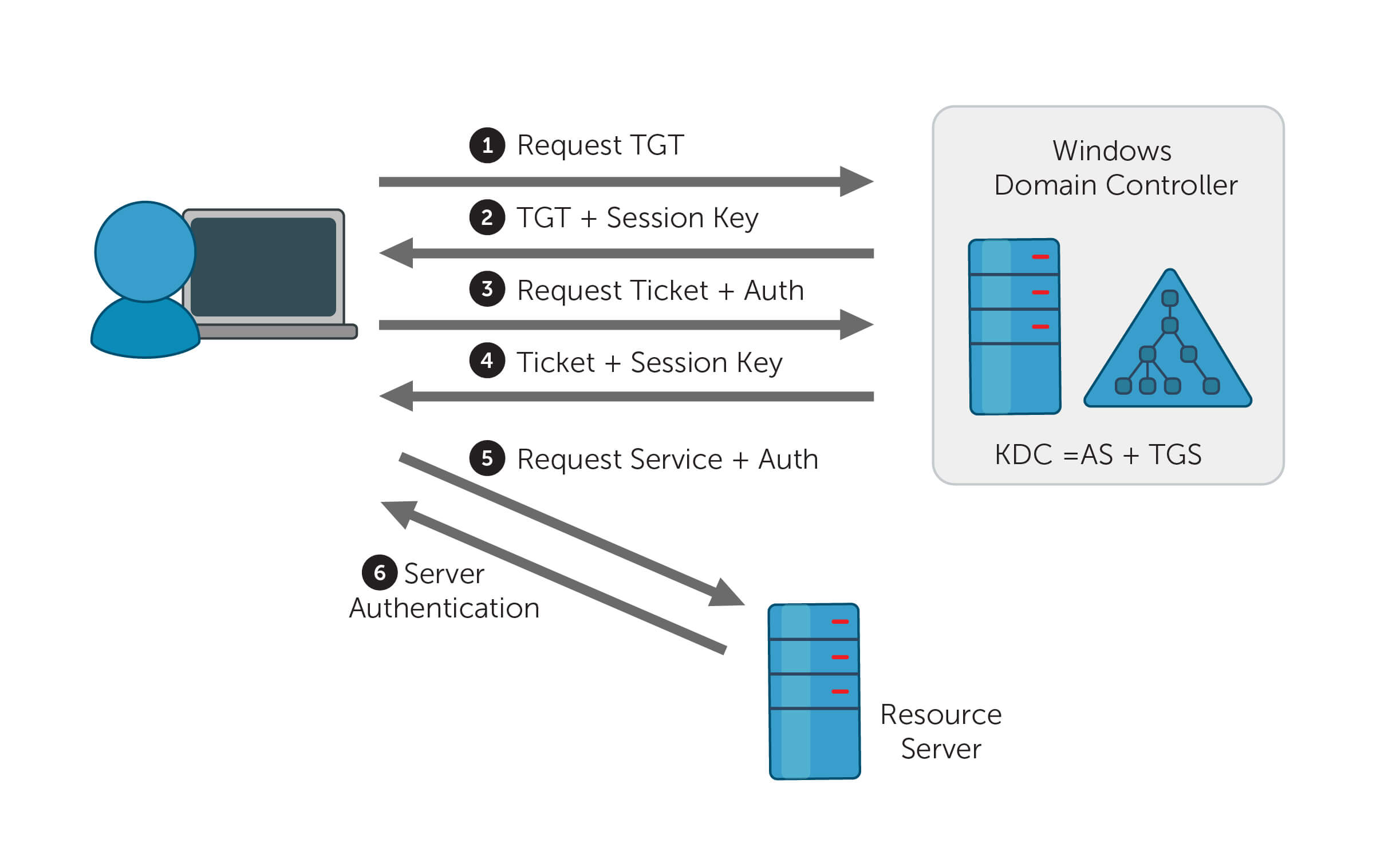

Första gången en användare anger sitt användarnamn och lösenord för domänen på sin arbetsstation kontaktar arbetsstationen en lokal domänkontrollant (DC) och begär en biljettbeviljande biljett (TGT. Om användarnamnet och lösenordet är giltiga och användarkontot klarar status- och begränsningskontroller, beviljar DC en TGT och loggar händelse-ID 4768 (autentiseringsbiljett beviljad).

Bild 1. Kerberos-autentisering.

Windows loggar händelse-ID 4771 (F) om biljettbegäran (steg 1 i bild 1) misslyckas. Denna händelse loggas endast på domänkontrollanter. Om problemet uppstod under förautentiseringen (antingen steg 2, 3 eller 4 i bild 1) loggar Windows i stället händelse 4768.

Beskrivning av händelsefälten

Kontoinformation

- •Säkerhets-ID: SID för det kontoobjekt för vilket en TGT begärdes.

- •Kontonamn: Namnet på det konto för vilket en TGT begärdes.

Tjänsteinformation

- •Tjänstenamn: Namnet på tjänsten i en Kerberos-sfär som en TGT-begäran skickades till.

Nätverksinformation

- •Klientadress: IP-adressen till den dator från vilken en TGT-begäran mottogs.

- •Klientport: Källportnumret för en klientanslutning i nätverket. För lokala värdanslutningar är portnumret 0.

Ytterligare information

- •Biljettalternativ: Detta är en uppsättning olika biljettflaggor som visas i hexadecimalt format. Biljettflaggorna visas i följande tabell:

| Bit | Flaggnamn | Beskrivning |

|---|---|---|

| 0 | Reserverad | - |

| 1 | Vidarebefordringsbar | Denna flagga gäller endast för TGT:er. Detta talar om för den biljettbeviljande tjänsten att den kan utfärda en ny TGT med en annan nätverksadress baserat på den presenterade TGT:n. |

| 2 | Vidarebefordrad | Denna flagga indikerar antingen att en TGT har vidarebefordrats eller att en biljett har utfärdats från en vidarebefordrad TGT. |

| 3 | Proxybar | Denna flagga gäller endast för TGT:er. Detta talar om för den biljettbeviljande tjänsten att den kan utfärda biljetter med en nätverksadress som skiljer sig från den i TGT:n. |

| 4 | Proxy | Denna flagga indikerar att nätverksadressen i biljetten skiljer sig från den som finns i TGT:n som användes för att erhålla biljetten. |

| 5 | Allow-postdate | Denna flagga indikerar att den biljett som ska utfärdas ska ha sin MAY-POSTDATE-flagga aktiverad. Den får endast anges i den första begäran eller i en efterföljande begäran om TGT:n som den baseras på också har sin MAY-POSTDATE-flagga angiven. Efterdaterade biljetter stöds inte i KILE (Microsoft Kerberos Protocol Extension). |

| 6 | Efterdaterad | Denna flagga anger att detta är en begäran om en efterdaterad biljett. Detta alternativ uppfylls endast om den TGT som det baseras på har flaggan MAY-POSTDATE angiven. Den resulterande biljetten kommer också att ha flaggan INVALID aktiverad, och den flaggan kan återställas genom en efterföljande begäran till KDC efter det att starttiden i biljetten har uppnåtts. Efterdaterade biljetter stöds inte i KILE (Microsoft Kerberos Protocol Extension). |

| 7 | Ogiltig | Denna flagga indikerar att en biljett är ogiltig, vilket innebär att den måste valideras av nyckeldistributioncentret (KDC) innan den kan användas. Programservrar måste avvisa biljetter som har denna flagga aktiverad. |

| 8 | Förnybar | Denna flagga används i kombination med fälten End Time och Renew Till för att få biljetter med lång livslängd att förnyas vid KDC med jämna mellanrum. |

| 9 | Initial | Denna flagga indikerar att en biljett utfärdades via autentiseringstjänstens (AS) utbyte och inte baserades på en TGT. |

| 10 | Pre-authent | Denna flagga indikerar att klienten autentiserades av KDC innan en biljett utfärdades. Denna flagga indikerar vanligtvis att det finns en autentiserare i biljetten, men den kan också indikera att autentiseringsuppgifter från en smartkort-inloggning har använts. |

| 11 | Opt-hardware-auth | Denna flagga var ursprungligen avsedd att indikera att hårdvarubaserad autentisering användes under förautentiseringen. Denna flagga rekommenderas inte längre i Kerberos V5-protokollet. KDC:er får inte utfärda en biljett med denna flagga aktiverad. På samma sätt bör KDC:er inte bevara denna flagga om den aktiverades av en annan KDC. |

| 12 | Transited-policy-checked | Denna flagga anger att KILE inte får kontrollera om det finns transiterade domäner på servrar eller en KDC. Programservrar måste ignorera flaggan TRANSITED-POLICY-CHECKED. |

| 13 | Ok-as-delegate | KDC måste ange flaggan OK-AS-DELEGATE om tjänstkontot är betrott för delegering. |

| 14 | Request-anonymous | KILE använder inte denna flagga. |

| 15 | Name-canonicalize | Om denna flagga är satt till true kommer initiala biljettfbegäranden till KDC att begära kanonisering av klientens huvudnamn, och svar med andra klienthuvudnamn än det begärda kommer att accepteras. Standardvärdet är false. |

| 16 - 25 | Oanvänd | - |

| 26 | Disable-transited-check | Som standard kommer KDC:n att kontrollera det transiterade fältet i en TGT mot principen för den lokala sfären innan den utfärdar derivatbiljetter baserade på TGT:n. Om denna flagga är aktiverad i begäran kontrolleras inte det transiterade fältet. Biljetter som utfärdas utan att denna kontroll har utförts noteras genom att värdet för flaggan TRANSITED-POLICY-CHECKED nollställs (0), vilket indikerar för programservern att det transiterade fältet måste kontrolleras lokalt. KDC:er uppmuntras men är inte skyldiga att respektera alternativet DISABLE-TRANSITED-CHECK. Denna flagga bör inte användas eftersom flaggan Transited-policy-checked inte stöds av KILE. |

| 27 | Renewable-ok | Denna flagga indikerar att en förnybar biljett kommer att accepteras om en biljett med den begärda livslängden annars inte kan tillhandahållas, i vilket fall en förnybar biljett kan utfärdas med ett ”renew-till”-värde som motsvarar den begärda sluttiden. Värdet på renew-till-fältet kan fortfarande begränsas av lokala gränser eller gränser som valts av den enskilda huvudmannen eller servern. |

| 28 | Enc-tkt-in-skey | Detta alternativ används endast av biljettbeviljande tjänsten. Alternativet ENC-TKT-IN-SKEY anger att biljetten till slutservern ska krypteras med sessionsnyckeln från den extra TGT som tillhandahålls. |

| 29 | Oanvänd | - |

| 30 | Förnya | Denna flagga indikerar att den aktuella begäran avser en förnyelse. Biljetten som tillhandahålls i denna begäran är krypterad med den hemliga nyckeln för den server där den är giltig. Detta alternativ beaktas endast om flaggan RENEWABLE är aktiverad för den biljett som förnyas och om tiden i fältet renew-till inte har löpt ut. Den biljett som förnyas överförs i fältet ”padata” som en del av autentiseringshuvudet. |

| 31 | Validera | Denna flagga indikerar att begäran avser att validera en efterdaterad biljett. Detta alternativ används endast av den tjänst som utfärdar biljetter, men det bör inte användas eftersom efterdaterade biljetter inte stöds av KILE. |

- •Felkod: Detta är en uppsättning olika felkoder som visas i hexadecimalt format. Resultatkoderna anges i följande tabell:

| Kod | Kodnamn | Beskrivning | Möjliga orsaker |

|---|---|---|---|

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | KDC har inget stöd för PADATA-typen (förautentiseringsdata). | Inloggningsförsök med smartkort pågår och rätt certifikat kan inte hittas. Detta kan bero på att fel certifikatutfärdare (CA) tillfrågas eller att rätt certifikatutfärdare inte kan kontaktas för att hämta autentiseringscertifikat för domänkontrollanten (DC). Det kan också inträffa när en DC inte har något certifikat installerat för smartkort. |

| 0x17 | KDC_ERR_KEY_EXPIRED | Lösenordet har löpt ut – ändra lösenord för att återställa. | Användarens lösenord har löpt ut. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | Förautentiseringsinformationen var ogiltig. | Fel lösenord angavs. |

- •Förautentiseringstyp: Koden för den typ av förautentisering som användes i TGT-begäran. Typkoderna för förautentisering anges i följande tabell:

| Typ | Typnamn | Beskrivning |

|---|---|---|

| 0 | - | Denna kod indikerar en inloggning utan förautentisering. |

| 2 | PA-ENC-TIMESTAMP | Denna kod är den normala typen för standardautentisering med lösenord. |

| 11 | PA-ETYPE-INFO | Denna kod skickas av KDC i ett KRB-ERROR och indikerar att ytterligare förautentisering krävs. Den används vanligtvis för att meddela en klient vilken krypteringsnyckel som ska användas för att kryptera en tidsstämpel när ett PA-ENC-TIMESTAMP-värde för förautentisering skickas. |

| 15 | PA-PK-AS-REP_OLD | Denna kod används för inloggningsautentisering med smartkod. |

| 17 | PA-PK-AS-REP | Denna kod bör också användas för autentisering med smartkort, men förekommer aldrig i vissa Active Directory-miljöer. |

| 19 | PA-ETYPE-INFO2 | Denna kod skickas av KDC i ett KRB-ERROR som indikerar att det krävs ytterligare förautentisering. Vanligtvis används den för att meddela en klient om vilken nyckel som ska användas för kryptering av en krypterad tidsstämpel i syfte att skicka ett PA-ENC-TIMESTAMP-förautentiseringsvärde. |

| 20 | PA-SVR-REFERRAL-INFO | Denna kod används i KDC Referral-biljetter. |

| 138 | PA-ENCRYPTED-CHALLENGE | Denna kod används för att indikera en inloggning med Kerberos Armoring (FAST). Stöd för denna kod började med Windows Server 2012 och Windows 8. |

| - | Denna kod visas i Granskningsfel-händelser. |

Certifikatinformation

Denna information fylls endast i för inloggningar med ett smartkort. Det är alltid tomt för händelse-ID 4771.

- •Certifikatutfärdare namn: Namnet på den certifikatutfärdare som utfärdade smartkort-certifikatet.

- •Certifikatets serienummer: Smartkortcertifikatets serienummer.

- •Certifikatets tumavtryck: Smartkortcertifikatets tumavtryck.

Anledningar att övervaka händelse-ID 4771

- •Övervaka fältet klientadress i händelse-ID 4771 för att spåra inloggningsförsök som inte kommer från ditt interna IP-område.

- •Övervaka händelse-ID 4771 för konton som har ett Säkerhets-ID som motsvarar högt prioriterade konton, inklusive administratörer, inbyggda lokala administratörer, domänadministratörer och tjänstkonton.

- •Om ett användarnamn endast får användas från en tillåten lista med IP-adresser kan du övervaka fältet klientadress och utlösa en varning vid inloggningsförsök med ett användarnamn som inte finns med på vitlistan.

- •Om du har en lista över konton som får logga in direkt på domänkontrollanter (i stället för via nätverksinloggning eller Anslutning till fjärrskrivbord) bör du övervaka när klientadress är lika med ”::1” för att identifiera överträdelser och eventuella skadliga avsikter.

- •Övervakningsämne/kontonamn för namn som inte följer företagets namngivningskonventioner.

- • Övervaka denna händelse för konton med ett säkerhets-ID som motsvarar konton som aldrig ska användas, inklusive inaktiva, inaktiverade och gästkonton.

- • Övervaka denna händelse för att identifiera användning av ett konto utanför arbetstid och för att upptäcka avvikelser eller potentiellt skadliga åtgärder.

Dygnet runt, realtidsövervakning

Även om du kan bifoga en uppgift till säkerhetsloggen och be Windows att skicka ett e-postmeddelande till dig, är du begränsad till att bara få ett e-postmeddelande när händelse-ID 4771 genereras. Windows har heller inte möjligheten att tillämpa mer detaljerade filter som krävs för att uppfylla säkerhetsrekommendationerna.

Med ett verktyg som ADAudit Plus, kan du inte bara tillämpa detaljerade filter för att fokusera på verkliga hot, du kan även meddelas i realtid via SMS.

Analys av användar- och enhetsbeteende (UEBA)

Utnyttja avancerad statistisk analys och maskininlärningstekniker för att upptäcka avvikande beteende i ditt nätverk.

Efterlevnadsredo rapporter

Uppfyller olika efterlevnadsstandarder som t.ex. SOX, HIPAA, PCI, FISMA, GLBA och GDPR med färdiga efterlevnadsrapporter.

Verkligen nyckelfärdig – det blir inte enklare än detta

Gå från att ladda ner ADAudit Plus till att få varningar i realtid på mindre än 30 minuter. Med över 200 förkonfigurerade rapporter och varningar säkerställer ADAudit Plus att din Active Directory förblir säker och kompatibel.