Windows-händelse-ID 4776 – Domänkontrollanten försökte validera inloggningsuppgifterna för ett konto

Introduktion

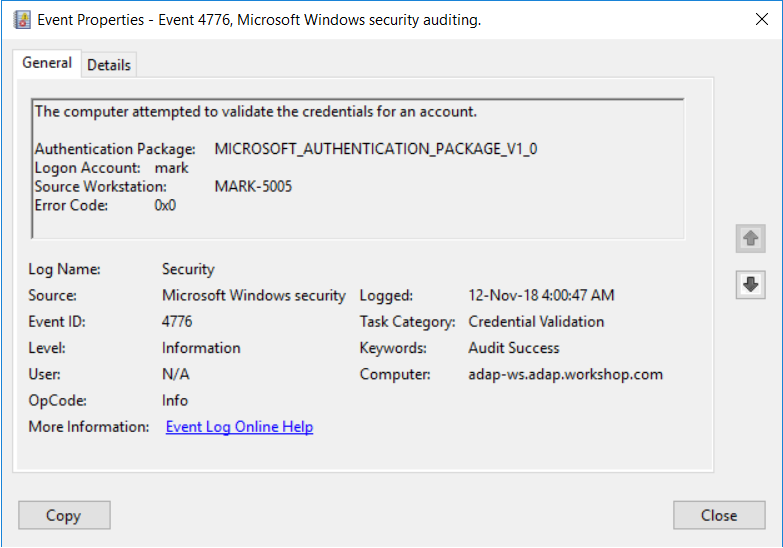

Händelse-ID 4776 loggas varje gång en domänkontrollant (DC) försöker validera inloggningsuppgifterna för ett konto med NTLM istället för Kerberos. Denna händelse loggas även vid inloggningsförsök till det lokala SAM-kontot på arbetsstationer och Windows-servrar, eftersom NTLM är standardautentiseringsmetoden för lokal inloggning.

Godkänd autentisering – Händelse-ID 4776 (S)

Om autentiseringsuppgifterna har validerats loggar den autentiserande datorn detta händelse-ID med fältet Resultatkod lika med ”0x0”.

Autentiseringen misslyckades – Händelse-ID 4776 (F)

Om den autentiserande datorn misslyckas med att validera autentiseringsuppgifterna loggas samma händelse-ID 4776 men med fältet Resultatkod inte lika med ”0x0”. (Se alla resultatkoder.)

Vid inloggningsförsök med domänkonton är det domänkontrollanten (DC) som validerar inloggningsuppgifterna. Det innebär att händelse-ID 4776 registreras på DC.

Vid inloggningsförsök med ett lokalt SAM-konto är det arbetsstationen eller medlemsservern som validerar inloggningsuppgifterna. Det innebär att händelse-ID 4776 registreras på de lokala maskinerna.

För Kerberos-autentisering, se händelse-ID 4768, 4769 och 4771.

Även om Kerberos-autentisering är den föredragna autentiseringsmetoden för Active Directory-miljöer, kan vissa program fortfarande använda NTLM.

Här är några vanliga fall där NTLM används framför Kerberos i en Windows-miljö:

- • Om klientautentiseringen sker med en IP-adress i stället för ett SPN (Service Principal Name).

- • Om det inte finns något Kerberos-förtroende mellan skogarna.

- • Om en brandvägg blockerar Kerberos-porten.

Autentiseringspaket: Det är alltid "MICROSOFT_AUTHENTICATION_PACKAGE_V1_0".

Inloggningskonto: Namnet på det konto som gjorde ett inloggningsförsök. Kontot kan antingen vara ett användarkonto, ett datorkonto eller en välkänd säkerhetshuvudman (t.ex. alla eller lokalt system).

Källarbetsstation: Namnet på den dator som inloggningsförsöket kom från.

| Felkod | Beskrivning |

|---|---|

| C0000064 | Användarnamnet finns inte |

| C000006A | Användarnamnet är korrekt men lösenordet är fel |

| C0000234 | Användaren är för tillfället utelåst |

| C0000072 | Användarkontot är inaktiverat för tillfället |

| C000006F | Användaren försökte logga in utanför sina begränsningar för veckodag eller tid på dygnet |

| C0000070 | Användaren försökte logga in från en arbetsstation med begränsad åtkomst |

| C0000193 | Användaren försökte logga in med ett utgånget konto |

| C0000071 | Användaren försökte logga in med ett gammalt lösenord |

| C0000224 | Användaren måste ändra sitt lösenord vid nästa inloggning |

| C0000225 | Uppenbarligen en bugg i Windows och ingen säkerhetsrisk |

Anledningar att övervaka händelse-ID 4776

- • NTLM bör endast användas för lokala inloggningsförsök. Du bör övervaka händelse-ID 4776 för att lista alla NTLM-autentiseringsförsök i din domän och vara särskilt uppmärksam på händelser som genereras av konton som aldrig ska använda NTLM för autentisering.

- • Om lokala konton endast ska användas direkt på respektive maskin där deras inloggningsuppgifter är lagrade, och aldrig via nätverksinloggning eller anslutning till fjärrskrivbord, måste du övervaka alla händelser där Källarbetsstation och Dator har olika värden.

- • Övervaka denna händelse för flera inloggningsförsök med ett felstavat användarnamn inom en kort tidsperiod för att kontrollera om det finns omvänd brute-force, lösenordssprayning eller uppräkningsattacker.

- • Övervaka denna händelse för flera inloggningsförsök med ett felstavat lösenord inom en kort tidsperiod för att kontrollera om det finns brute-force-attacker i nätverket.

- • Inloggningsförsök från obehöriga slutpunkter, eller försök utanför kontorstid, kan vara indikatorer på illasinnade avsikter, särskilt för konton med högt värde.

- • Inloggningsförsök från ett utgånget, inaktiverat eller låst konto kan tyda på en möjlig avsikt att äventyra ditt nätverk.

Som diskuterats ovan är NTLM- och NTLMv2-autentisering sårbar för en mängd olika skadliga attacker. Genom att minska och eliminera NTLM-autentisering från din miljö tvingas Windows att använda säkrare protokoll, t.ex. Kerberos version 5-protokollet. Detta kan dock leda till att flera NTLM-autentiseringsbegäranden misslyckas inom domänen, vilket minskar produktiviteten.

Det rekommenderas att du först granskar din säkerhetslogg efter förekomster av NTLM-autentisering och får en förståelse för NTLM-trafiken till dina domänkontrollanter, och därefter tvingar Windows att begränsa NTLM-trafik och använda säkrare protokoll.

Behovet för en granskningslösning

Granskningslösningar som t.ex. ADAudit Plus erbjuder övervakning i realtid, analys av användar- och enhetsbeteenden samt rapporter, och tillsammans bidrar dessa funktioner till att säkra din AD-miljö.

Dygnet runt, realtidsövervakning

Även om du kan bifoga en uppgift till säkerhetsloggen och be Windows att skicka ett e-postmeddelande till dig, är du begränsad till att bara få ett e-postmeddelande när händelse-ID 4776 genereras. Windows har heller inte möjligheten att tillämpa mer detaljerade filter som krävs för att uppfylla säkerhetsrekommendationerna.

Med ett verktyg som ADAudit Plus, kan du inte bara tillämpa detaljerade filter för att fokusera på verkliga hot, du kan även meddelas i realtid via SMS.

Analys av användar- och enhetsbeteende (UEBA)

Utnyttja avancerad statistisk analys och maskininlärningstekniker för att upptäcka avvikande beteende i ditt nätverk.

Efterlevnadsredo rapporter

Uppfyller olika efterlevnadsstandarder som t.ex. SOX, HIPAA, PCI, FISMA, GLBA och GDPR med färdiga efterlevnadsrapporter.

Verkligen nyckelfärdig – det blir inte enklare än detta

Gå från att ladda ner ADAudit Plus till att få varningar i realtid på mindre än 30 minuter. Med över 200 förkonfigurerade rapporter och varningar säkerställer ADAudit Plus att din Active Directory förblir säker och kompatibel.