Vad är VPC-flödesloggar?

VPC-flödesloggar är en funktion som gör det möjligt att övervaka och registrera trafik som går in i och ut från Amazon Virtual Private Cloud (VPC), ett subnät eller ett nätverksgränssnitt inom Amazon Web Services (AWS). När en flödeslogg skapas för en VPC övervakar den alla nätverksgränssnitt inom VPC:n. De insamlade flödesloggdata hjälper dig att lösa anslutningsproblem, upptäcka intrång och diagnostisera alltför restriktiva eller tillåtande säkerhetsgruppsregler.

Dessa flödesloggar samlas in via en annan väg än din nätverkstrafik, vilket gör att de inte försämrar prestandan eller påverkar nätverkets hastighet. De genererade flödesloggarna kan publiceras i Amazon CloudWatch eller Simple Storage Service (S3) så att de kan visas och analyseras effektivt.

Låt oss titta närmare på hur man publicerar VPC-flödesloggar till CloudWatch-loggar.

Vad är CloudWatch?

CloudWatch är AWS:s tjänst för övervakning och logghantering som gör att du kan se loggar från dina nätverksresurser i nära realtid. Flödesloggdata från nätverksgränssnitt, VPC:er och subnät kan publiceras i en loggrupp, ett flöde med loggar med gemensamma inställningar för behörighet och lagringstid i CloudWatch. Varje nätverksgränssnitt har sitt eget loggflöde i loggruppen. Loggflödet innehåller själva flödesloggarna.

I det här avsnittet går vi igenom hur du aktiverar flödesloggar för nätverksgränssnitt och hur du publicerar dem till CloudWatch.

Steg för att generera flödesloggar för Network Interfaces och publicera dem till CloudWatch

- Öppna Amazon EC2 console.

- I navigeringsfönstret, välj Network Interfaces

- Markera det eller de gränssnitt du vill logga.

- Välj Actions > Create flow log.

- Ange vilken typ av IP-trafik som ska loggas i Filter. Välj Accepterad för att endast logga trafik som accepteras av nätverksgränssnittet, och Avvisad för att endast logga avvisad trafik. Välj Alla för att logga både accepterad och avvisad trafik.

- Maximum aggregation interva är den tid som krävs för att aggregatera loggarna innan de bearbetas och publiceras som en flödesloggpost. Det kallas också för insamlingsfönster. Välj ett maximalt aggregeringsintervall. Standardvärdet är 10 minuter.

- Välj destinationen som Send to CloudWatch logs.

- Under Destination log group, anger du sedan namnet på en logg-grupp i CloudWatch där flödesloggarna ska publiceras. Om det inte redan finns någon sådan loggrupp kommer AWS att skapa en ny loggrupp för det angivna namnet.

- Ange namnet på en IAM-roll som har behörighet att publicera loggar till CloudWatch-loggar. Följ stegen nedan för att skapa en IAM-roll som har rättigheter att publicera flödesloggar till den valda loggruppen.

- I AWS-konsolen väljer du IAM under menyn Tjänster.

- Klicka på Roller i den vänstra navigeringsfönstret.

- Välj Skapa roll och klicka sedan på EC2. Klicka på Nästa: Behörigheter.

- Under Ange behörighetsprinciper, välj de behörigheter du vill ge IAM-rollen. Klicka på Nästa: Granska.

- Ange namnet och beskrivningen för IAM-rollen och klicka på Skapa roll.

- När principen har skapats klickar du på den skapade principen i fönstret Roller. Välj Lägg till inbäddad princip under fliken Behörigheter.

- I fliken JSON anger du koden för principutlåtandet. Nedan visas ett exempel på en kod som ger IAM-rollen de nödvändiga behörigheterna.

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents",

"logs:DescribeLogGroups",

"logs:DescribeLogStreams"

],

"Effect": "Allow",

"Resource": "*"

}

]

} - Klicka på Review policy.

- Ge principen ett namn och klicka på Create policy.

- Under fliken Trust relationships, klicka Edit trust relationship

- Ange koden för att upprätta förtroenderelationen. En exempelkod ges nedan.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Principal": {

"Service": "vpc-flow-logs.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

} - Ange namnet på den IAM-roll som du har skapat. Klicka på create.

- Med AWS kan du definiera de fält som du vill ska ingå i logguppgifterna. Detta kan anges i alternativet Format. Du kan antingen använda standardformatet genom att välja AWS standardformat, eller skapa ett eget format genom att välja Anpassat format. För Loggformat väljer du de fält som du vill inkludera i flödesloggposten.

- Du kan också lägga till taggar i flödesloggarna i alternativet Add Tag.

- Klicka på create.

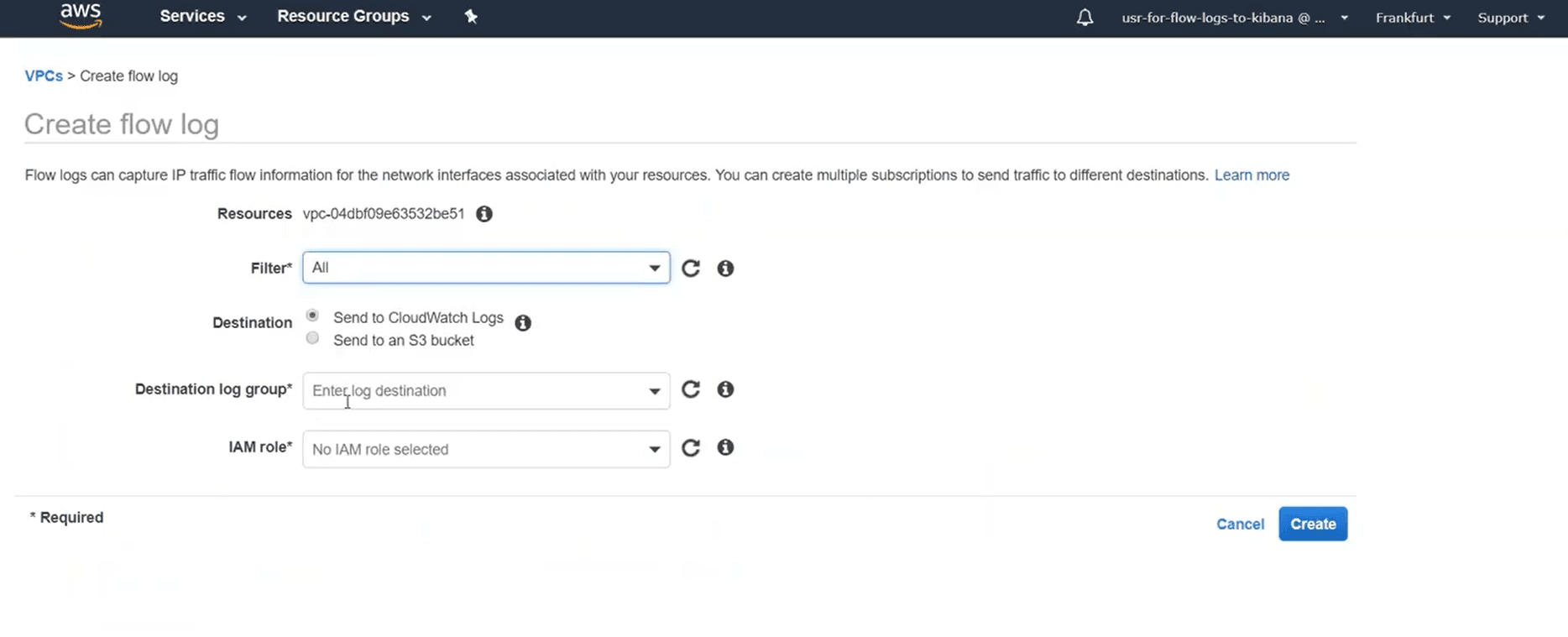

Bild 1: Steg för att skapa loggflöde för CloudWatch på AWS-konsolen

Steg för att generera flödesloggar för VPC:er eller subnät och publicera dem till CloudWatch

- Öppna Amazon VPC-konsolen.

- I navigeringsfönstret, välj Dina VPC:er eller Subnät./li>

- Välj en eller flera VPC:er eller subnät vars trafik du vill logga.

- Välj Åtgärder > Skapa flödeslogg.

- Ange vilken typ av IP-trafik som ska loggas i Filter. Välj alternativet Accepterad för att endast logga trafik som accepteras av VPC:n, och Avvisad för att endast logga avvisad trafik. Välj Alla för att logga både accepterad och avvisad trafik.

- Maximalt aggregeringsintervall är den tid som krävs för att aggregatera loggarna innan de bearbetas och publiceras som en flödesloggpost. Det kallas också för insamlingsfönster. Välj ett maximalt aggregeringsintervall. Standardvärdet är 10 minuter.

- Välj destinationen som Skicka till CloudWatch-loggar.

- Under Destinationsloggrupp, anger du sedan namnet på en logg-grupp i CloudWatch där flödesloggarna ska publiceras. Om det inte redan finns någon sådan loggrupp kommer AWS att skapa en ny loggrupp för det angivna namnet.

- Ange namnet på en IAM-roll som har behörighet att publicera loggar till CloudWatch-loggar. Följ stegen nedan för att skapa en IAM-roll som har rättigheter att publicera flödesloggar till den valda loggruppen.

- I AWS-konsolen väljer du IAM under menyn Tjänster.

- Klicka på Roller i den vänstra navigeringsfönstret.

- Välj Skapa roll och klicka sedan på EC2. Klicka på Nästa: Behörigheter.

- Under Ange behörighetsprinciper, välj de behörigheter du vill ge IAM-rollen. Klicka på Nästa: Granska.

- Ange namnet och beskrivningen för IAM-rollen och klicka på Skapa roll.

- När principen har skapats klickar du på den skapade principen i fönstret Roller. Välj Lägg till inbäddad princip under fliken Behörigheter.

- I fliken JSON anger du koden för principutlåtandet. Nedan visas ett exempel på en kod som ger IAM-rollen de nödvändiga behörigheterna.{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents",

"logs:DescribeLogGroups",

"logs:DescribeLogStreams"

],

"Effect": "Allow",

"Resource": "*"

}

]

} - Klicka på Granska princip.

- Ge principen ett namn och klicka på Create policy.

- Under fliken Förtroenderelationer, klicka på Redigera förtroenderelation.

- Ange koden för att upprätta förtroenderelationen. En exempelkod ges nedan.

- {

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Principal": {

"Service": "vpc-flow-logs.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

} - Ange namnet på den IAM-roll som du har skapat. Klicka på Skapa.

- Med AWS kan du definiera de fält som du vill ska ingå i logguppgifterna. Detta kan anges i alternativet Format. Du kan antingen använda standardformatet genom att välja AWS standardformat, eller skapa ett eget format genom att välja Anpassat format. För Loggformat väljer du de fält som du vill inkludera i flödesloggposten.

- Du kan också lägga till taggar i flödesloggarna i alternativet Lägg till tagg.

- Klicka på create.

Vad är AWS S3?

S3 är en trygg och säker lagringstjänst för objekt som erbjuds av Amazon. Den tillhandahåller ett enkelt webbgränssnitt som gör det möjligt att lagra och hämta vilken mängd data som helst, när som helst. Flödesloggdata publiceras till loggfilobjekt, som är enheter som lagrar data i en Amazon S3-bucket. Precis som med CloudWatch-loggar kan flödesloggar som genereras från nätverksgränssnitt, VPC:er och subnät publiceras till en S3-bucket. När du har skapat och konfigurerat din Amazon S3-bucket kan du börja publicera flödesloggar till bucketen.

Steg för att generera flödesloggar för nätverksgränssnitt och publicera dem till S3

- Öppna Amazon EC2 console.

- I navigeringsfönstret, välj Nätverksgränssnitt.

- Välj ett eller flera gränssnitt vars trafik du vill logga.

- Välj Åtgärder > Skapa flödeslogg.

- Ange vilken typ av IP-trafik som ska loggas i Filter. Välj Accepterad för att endast logga trafik som accepteras av nätverksgränssnittet, och Avvisad för att endast logga avvisad trafik. Välj Alla för att logga både accepterad och avvisad trafik.

- Maximalt aggregeringsintervall är den tid som krävs för att aggregatera loggarna innan de bearbetas och publiceras som en flödesloggpost. Det kallas också för insamlingsfönster. Välj ett maximalt aggregeringsintervall. Standardvärdet är 10 minuter.

- Välj destinationen som Skicka till en Amazon S3-bucket.

- Ange sedan under S3-bucket ARN det Amazon Resource Name (ARN) för en befintlig Amazon S3-bucket där du vill publicera flödesloggarna.

- Med AWS kan du definiera de fält som du vill ska ingå i logguppgifterna. Detta kan anges i alternativet Format. Du kan antingen använda standardformatet genom att välja AWS standardformat, eller skapa ett eget format genom att välja Anpassat format. För Loggformat väljer du de fält som du vill inkludera i flödesloggposten.

- Du kan också lägga till taggar i flödesloggarna i alternativet Lägg till tagg.

- Klicka på Skapa.

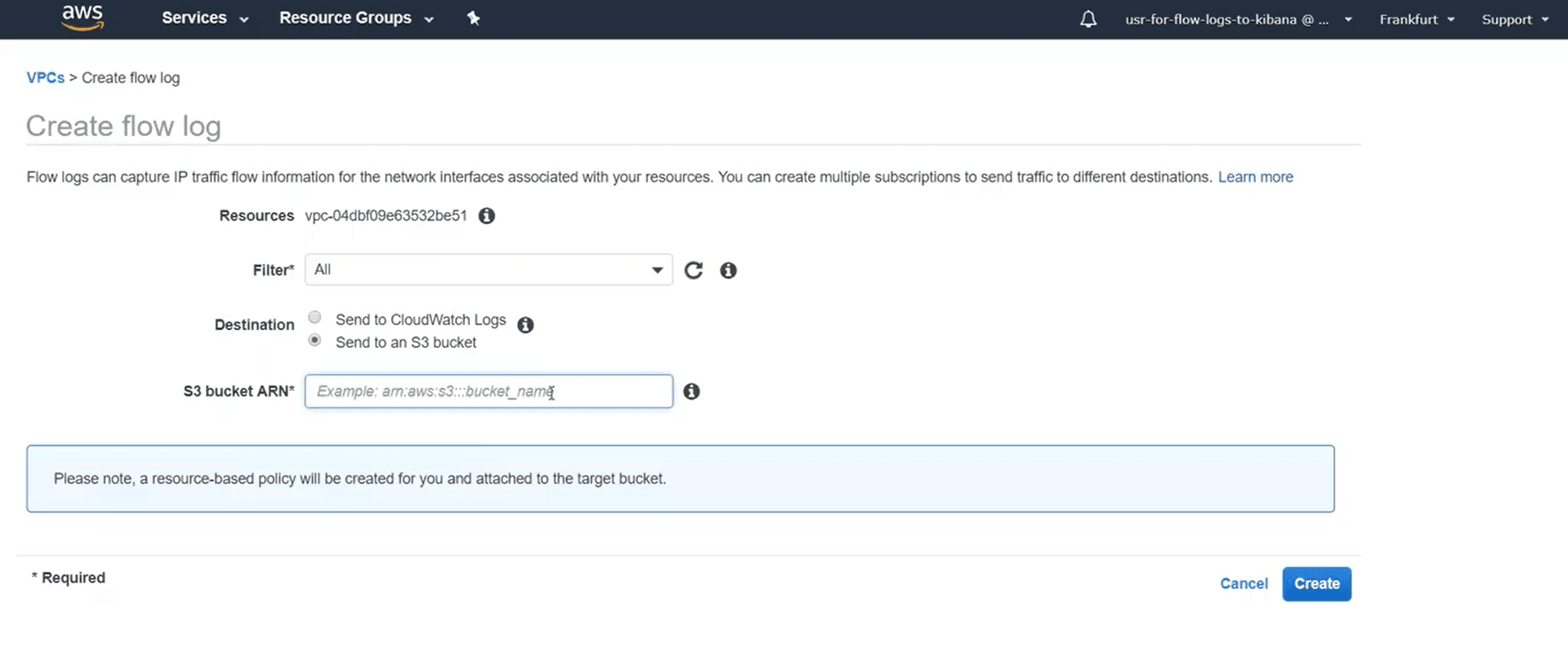

Bild 2: Steg för att skapa loggflöde för S3 i AWS-konsolen

Steg för att generera flödesloggar för VPC\:er eller subnät och publicera dem till S3

- Öppna Amazon VPC-konsolen.

- I navigeringsfönstret, välj Dina VPC:er eller Subnät.

- Välj en eller flera VPC:er eller subnät vars trafik du vill logga.

- Välj Åtgärder > Skapa flödeslogg.

- Ange vilken typ av IP-trafik som ska loggas i Filter. Välj Accepterad för att endast logga trafik som accepteras av VPC:n, och Avvisad för att endast logga avvisad trafik. Välj Alla för att logga både accepterad och avvisad trafik.

- Maximalt aggregeringsintervall är den tid som krävs för att aggregatera loggarna innan de bearbetas och publiceras som en flödesloggpost. Det kallas också för insamlingsfönster. Välj ett maximalt aggregeringsintervall. Standardvärdet är 10 minuter.

- Välj destinationen som Skicka till en Amazon S3-bucket.

- Ange sedan under S3-bucket ARN det Amazon Resource Name (ARN) för en befintlig Amazon S3-bucket där du vill publicera flödesloggarna.

- Med AWS kan du definiera de fält som du vill ska ingå i logguppgifterna. Detta kan anges i alternativet Format. Du kan antingen använda standardformatet genom att välja AWS standardformat, eller skapa ett eget format genom att välja Anpassat format. För Loggformat väljer du de fält som du vill inkludera i flödesloggposten.

- Du kan också lägga till taggar i flödesloggarna i alternativet Lägg till tagg.

- Klicka på Skapa.

När du har skapat en flödeslogg börjar loggarna publiceras till den angivna destinationen. Om du inte behöver en flödeslogg kan du ta bort den. Detta inaktiverar flödesloggtjänsten och ingen ytterligare loggdata publiceras till destinationen. Att ta bort en flödeslogg påverkar dock inte de flödesloggposter som redan har samlats in och publicerats till destinationen.

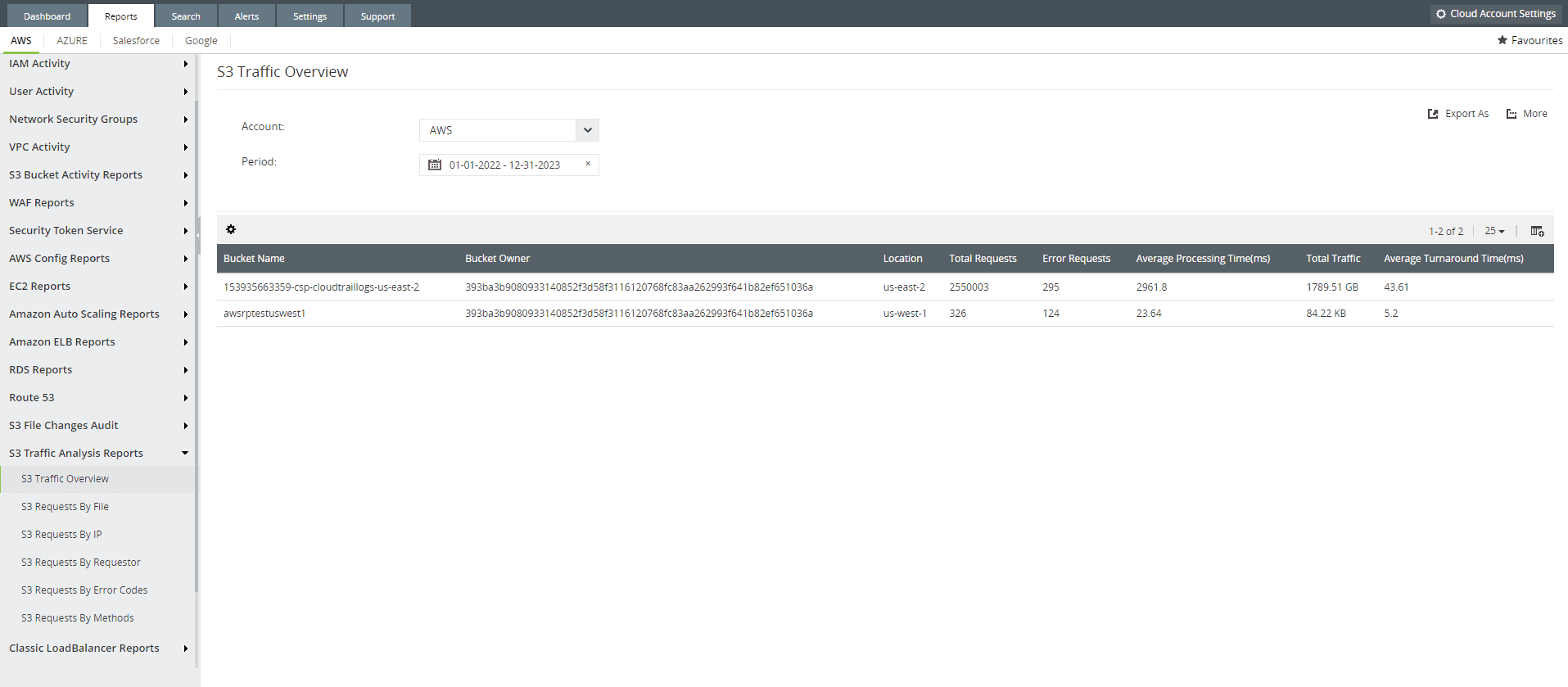

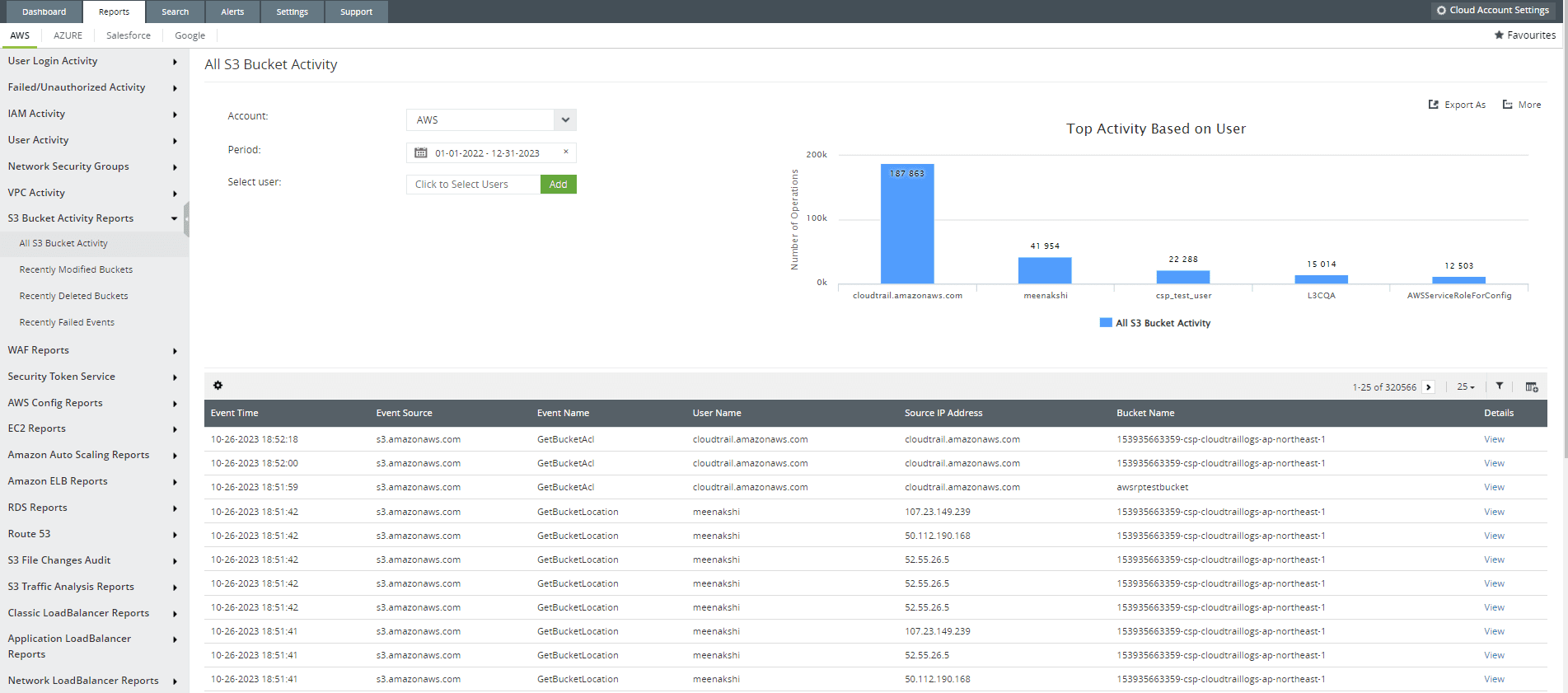

Amazon S3 är i huvudsak en webbaserad datalagringstjänst och behöver integreras med andra plattformar som Amazon Athena för att kunna arbeta med lagrade loggdata. Med omfattande rapporter, lättanvända sökfunktioner och anpassningsbara varningsprofiler som finns i molnövervakningsmodulen för AWS i Log360, kan du enkelt spåra, analysera och reagera på händelser som inträffar i dina molnmiljöer. Log360 gör det lättare för ditt företag att fungera problemfritt genom att ge fullständig insyn i din AWS-molninfrastruktur.

Några av funktionerna i Log360:s molnövervakningsmodul för AWS är:

- Övervakning och tillhandahållande av trafikrapporter för S3.

Bild 3: Rapport för S3-trafikanalys tillhandahållen av Log360:s molnövervakning i Cloud Security Plus

- Spårning och rapportering av aktivitet i S3-buckets.

Bild 4: Aktivitetsrapport för S3-bucket som erbjuds från molnövervakningsmodulen i Log360, Cloud Security Plus

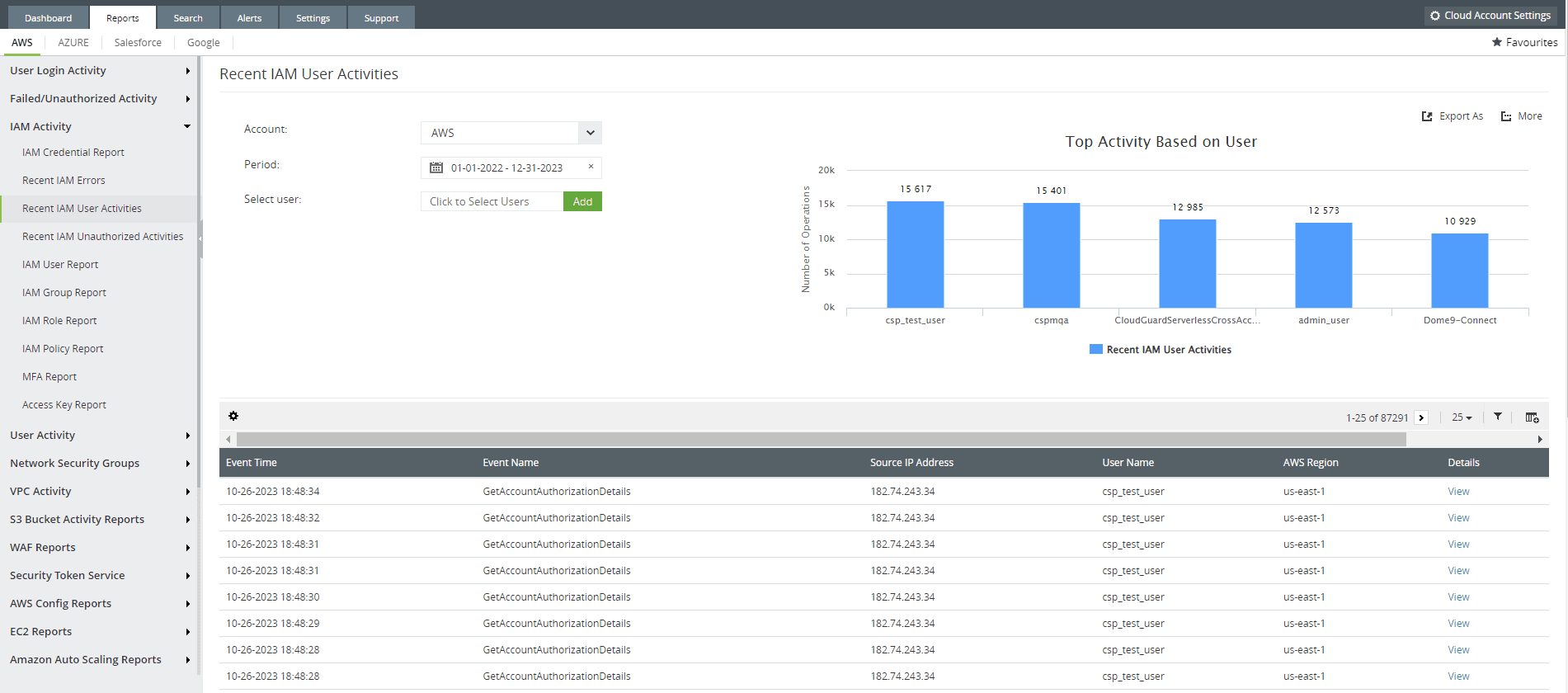

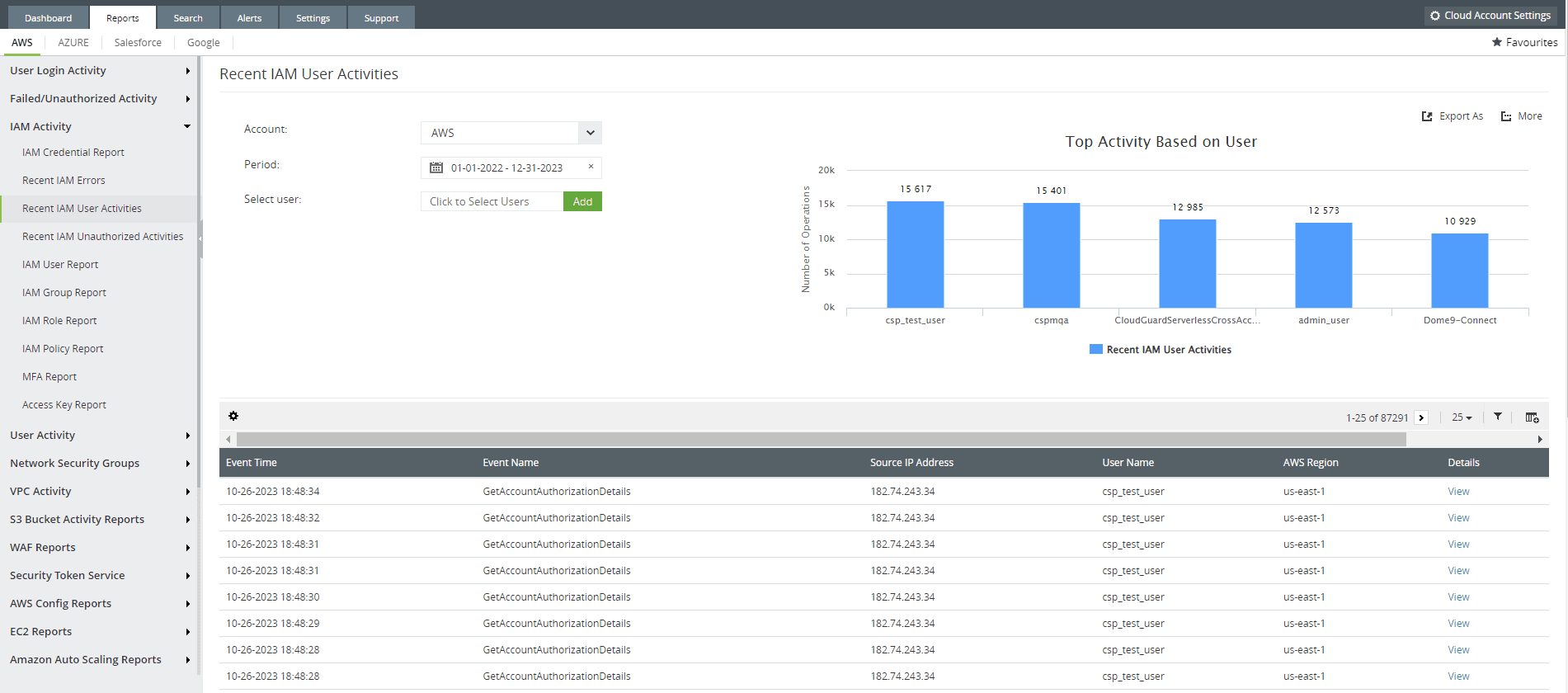

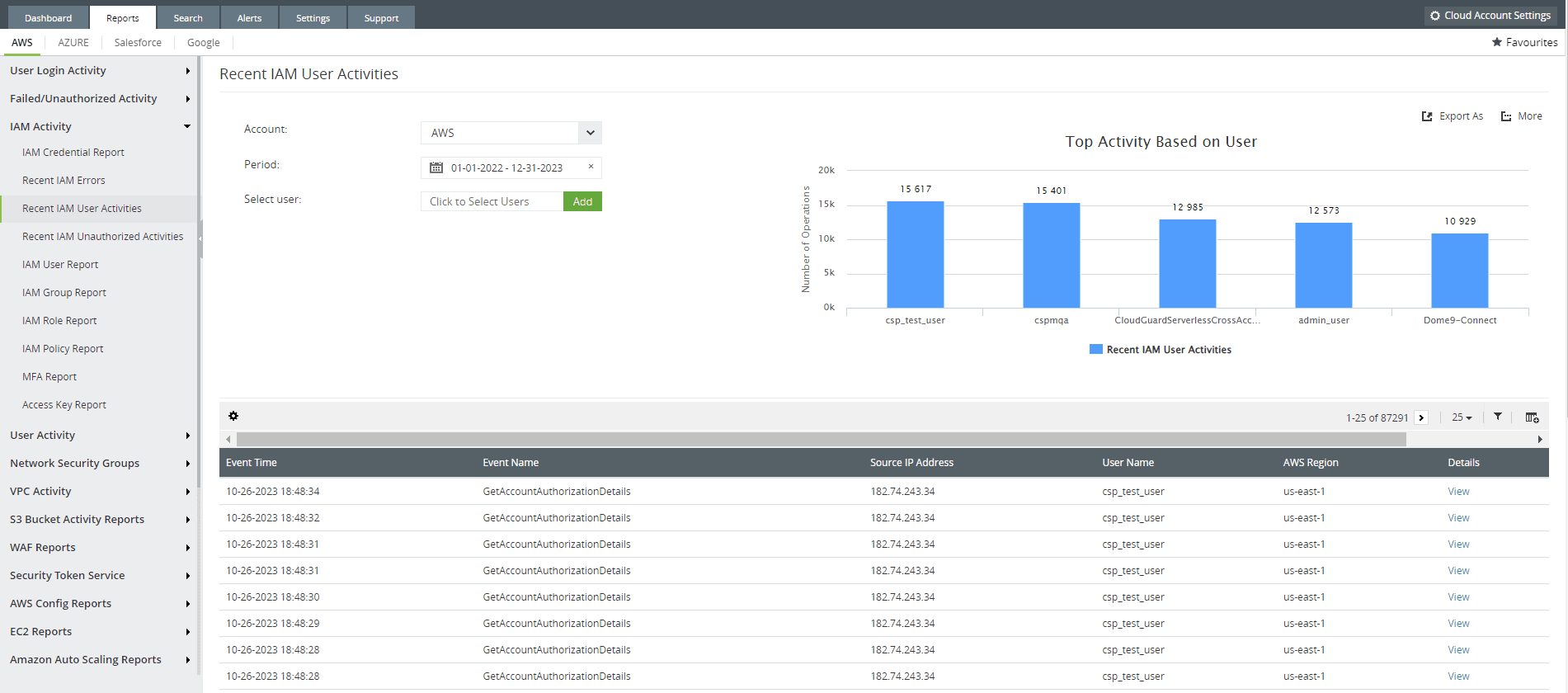

- Registrering av alla IAM-aktiviteter.

Bild 5: IAM-användaraktivitetsrapport som erbjuds från molnövervakningsmodulen i Log360, Cloud Security Plus

- Automatisk konfiguration av din AWS-miljö innan genereringen av CloudTrail-loggar påbörjas.

- Rapporter som genereras med hjälp av CloudTrail-loggar och S3-serverns åtkomstloggar

Bild 6: Rapport över S3-begäranden efter felkod som erbjuds från molnövervakningsmodulen i Log360, Cloud Security Plus

- Granskning av ändringar i AWS-säkerhetsgrupp

Bild 7: Rapport över ändringar i säkerhetsgruppskonfigurationer som erbjuds från molnövervakningsmodulen i Log360, Cloud Security Plus