Utpressningstrojanattacker tar en ny vändning med framväxten av leverantörer av Utpressningstrojaner som en tjänst (RaaS). LockBit är en sådan RaaS-leverantör som har funnits sedan 2019. Under årens lopp har den utgjort större utmaningar för cybersäkerheten än andra typer av utpressningstrojaner. Rapporter tyder på att gruppen låg bakom över en tredjedel av alla utpressningstrojanattacker under andra halvåret 2022 och första kvartalet 2023.

Den här bloggen guidar dig genom utvecklingen av LockBit-utpressningstrojaner och hjälper dig att förstå betydelsen av att mappa LockBits attackstadier mot MITRE ATT&CK-ramverket. MITRE ATT&CK fungerar som en kunskapsbas för att förstå ett attackscenario ur angriparens perspektiv. Att mappa LockBits attackstadier mot MITRE ATT&CK förbättrar din upptäckt av hot och incidenthantering. Det hjälper dig att få en bild av angriparens tillvägagångssätt och motverka det i förväg för att förhindra allvarlig skada.

LockBit i bruk

Det är viktigt att förstå LockBits angreppsscenario innan vi mappar det mot MITRE ATT&CK. I det här avsnittet får du en inblick i vad som händer bakom kulisserna vid en LockBit-attack.

- LockBit-utpressningstrojaner tar sig in i nätverket genom e-postnätfiske, bruteforce-attacker mot RDP-konton eller genom att utnyttja sårbara applikationer.

- Den tränger därefter djupare in i offrets nätverk och förbereder miljön för att genomföra attacken med hjälp av verktyg för efterexploatering, som använder Windows PowerShell eller SMB-protokollet för exekvering.

- Den distribuerar nyttolasten för utpressningstrojanen och infekterar den första värden. Denna infekterade värddator sprider automatiskt infektionen till flera enheter genom att dela ett infekterat skript med alla komprometterade enheter via SMB-protokollet.

- Alla filer på de infekterade enheterna krypteras, och ett meddelande med en lösensumma visas på offrets komprometterade enheter.

- Filerna kan endast dekrypteras med hjälp av LockBits egenutvecklade dekrypteringsverktyg.

Utvecklingen

LockBit-utpressningstrojaner är ökänd för sina regelbundna uppgraderingar, vilket gör den till en av de mest komplexa varianterna av utpressningstrojaner som finns. Låt oss titta tillbaka på hur LockBit har utvecklats genom åren.

- ABCD-utpressningstrojaner: Den första varianten av LockBit-utpressningstrojanen lanserades i september 2019. Därefter etablerade sig gruppen som en RaaS-leverantör. Denna utpressningstrojan ansågs även vara en underkategori av kryptovirus eftersom den krävde en lösensumma i form av kryptovaluta. De krypterade filerna hade filändelsen .abcd, och på de infekterade enheterna visades ett meddelande med lösensumma och instruktioner för återställning.

- LockBit: I januari 2020 gjorde RaaS-leverantören sin närvaro tydlig genom att använda filändelsen .lockbit på de krypterade filerna. Denna version var i stort sett lik sin föregångare. Därefter blev utpressningstrojanen ökänd för sin självspridning, som kan sprida ett infekterat skript över enheter utan mänsklig inblandning.

- LockBit 2.0: LockBit 2.0, även kallad LockBit Red, lanserades i juni 2021 och ökade effekten av LockBit-attackerna genom StealBit. StealBit, ett integrerat verktyg för datastöld, användes för dubbel utpressning vilket tvingade offren att betala högre lösensummor. Dessutom använde sig några av LockBits samarbetspartners av trippel utpressning – där de kombinerade utpressningstrojaner med DDoS-attacker för att sätta ytterligare press på offren. Gruppen uppdaterade även sitt lösennotat med en annons som bjöd in insiders från organisationer att ingå i ett attackavtal och erbjöd en procentandel av den insamlade lösensumman.

- LockBit Linux-ESXi Locker version 1.0: Denna version av LockBit distribuerades i oktober 2021 för att rikta in sig på Linux-värdar och kryptera filer på ESXi-servrar, som är värdar för flera virtuella maskiner. Denna version ansågs vara komplex eftersom den använde både AES (Advanced Encryption Standard) och ECC (elliptical curve cryptography) för datakryptering. AES innebär flera steg av kryptering för att dölja information, och ECC är en typ av offentlig nyckelkryptografiteknik som är snabbare än andra krypteringstekniker. AES och ECC tillsammans förstärkte krypteringen av stulna data för LockBit-aktörer.

- LockBit 3.0: I mars 2022 kom LockBit 3.0 – även kallad LockBit Black – en förbättrad variant av LockBit 2.0 med ännu mer avancerade metoder för dubbel utpressning. Denna variant var känd för att utnyttja Windows Defender för att etablera en kedja av skadliga infektioner på flera enheter med Cobalt Strike, ett kommersiellt penetrationstestverktyg. Genom att kringgå Windows Defender skapade varianten också en väg för separat inläsning genom vilken andra hotaktörer kunde exfiltrera data från infekterade enheter. Denna version tog företag med storm tack vare sina avancerade metoder för datakryptering och exfiltrering.

- LockBit Green: Genom att ta över källkoden från Conti-utpressningstrojaner, släppte gruppen LockBit Green i januari 2023. Denna version av utpressningstrojaner var slutligen skapad för att rikta sig mot molnbaserade tjänster. Säkerhetsexperter betraktade källkoden för denna variant som en exakt kopia av Conti-krypteraren, bortsett från lösenmeddelandet som ändrades för att hänvisa till LockBit.

- LockBit på macOS: I april 2023 rapporterades det att RaaS-leverantören hade lanserat sin nya utpressningstrojaner-variant, som var exklusiv för macOS. Varianten använde avancerade komponenter för att kunna kryptera filer på datorer som kör macOS.

Varför MITRE ATT&CK-ramverket är så viktigt

LockBit-aktörer arbetar dygnet runt med att uppgradera sina varianter genom disruptiva innovationer, inte bara för att sabotera företags säkerhet utan också för att överträffa andra RaaS-leverantörer. Därför har de teknologiska framstegen inom olika varianter av utpressningstrojaner tillsammans med den ökande konkurrensen mellan RaaS-leverantörer fått organisationer att ge vika för sårbarheterna i utpressningstrojanattacker. MITRE ATT&CK-ramverket, en förbättrad kunskapsbas av fiendens taktiker, tekniker och allmän kunskap, hjälper desperata organisationer att bekämpa sådana attacker.

Kartläggning av LockBits attackscenario mot MITRE ATT&CK

I det här avsnittet kommer vi att gå igenom några av de mest dominerande teknikerna som används av LockBits utpressningstrojan, som rapporterats av CISA. LockBits angreppstaktik omfattar initial åtkomst, exekvering, exfiltrering och påverkan, vilket visas i bild 1.

Bild 1: LockBit-attackstadier.

Bild 1: LockBit-attackstadier.

Initial åtkomst

Initial åtkomst är den taktik som angripare använder för att ta sig in i nätverket. LockBit-aktörer använder följande tekniker för att infiltrera offrets nätverk:

| Teknik | Beskrivning |

|---|---|

| Externa fjärrtjänster [T1133] | Angripare som utger sig för att vara giltiga användare ansluter till det interna företagsnätverket via externa fjärrtjänster med hjälp av legitima användaruppgifter som erhållits genom inloggningsuppgiftsbedrägeri. |

| Drive-by-kompromettering [T1189] | Hotaktörer lurar användare till en komprometterad eller skadlig webbplats där en automatisk skriptexekvering sker. |

| Nätfiske [T1566] | Angriparna lurar offren med hjälp av e-postmeddelanden som innehåller skadliga länkar och bilagor för att köra skadliga koder på deras enheter. |

Exekvering

Exekvering är den taktik som angripare använder för att köra skadliga skript för att infektera ett offers komprometterade enhet. Här är en vanlig teknik som används av LockBit-aktörer under exekvering och infektion:

| Teknik | Beskrivning |

|---|---|

| Kommando- och skripttolk [T1059] | Hotaktörer exekverar skadliga skript genom att utnyttja kommandotolkar som Windows Command Shell, PowerShell, Unix-shell och AppleScript. |

Exfiltrering

Exfiltrering är den taktik som används av hotaktörer för att stjäla känslig data från ett offers nätverk. De exfiltreringstekniker som används av LockBit visas nedan:

| Teknik | Beskrivning |

|---|---|

| Automatiserad exfiltrering [T1020] | Bedragare använder inbyggda verktyg för datastöld som StealBit, som automatiskt överför data via en kommando- och-kontrollkanal och underlättar processen för dataexfiltrering. |

| Exfiltrering via webbtjänst:: Exfiltrering till molnlagring [T1567.002] | Angripare utnyttjar befintlig kommunikation med molntjänster som Google Docs för att överföra data direkt till molnlagring i stället för att använda en kommando-och-kontrollkanal. |

Påverkan

Påverkan är den sista taktiken som angripare använder för att störa aktiviteter i ett offers nätverk. Tabellen nedan består av tekniker som används av LockBit för att påverka ett offers nätverk:

| Teknik | Beskrivning |

|---|---|

| Data krypterade för påverkan [T1486] | Angripare krypterar exfiltrerade data genom att modifiera användarens katalog- och filbehörigheter för att kräva en hög lösensumma i utbyte mot dekrypteringsnyckeln. |

| Förstörelse: Intern förstörelse [T1491.001] | Angripare visar en lösensumma med betalningsinstruktioner på användarens interna webbplatser och skrivbordsbakgrunder för att skrämma och hota dem. |

| Tjänststopp [T1489] | Angripare hindrar kritiska tjänster i system för att göra dem obrukbara och hindra processer som hjälper till med incidentrespons i offers nätverk. |

| Hindra systemåterställning [T1490] | Angripare tar bort operativsystemsfunktioner som möjliggör återställning av korrupta system, såsom säkerhetskopior, skuggkopior och automatisk reparation, för att komplettera datakryptering. |

Förutom ovanstående taktik och teknik kan olika andra taktiker, tekniker och procedurer i MITRE ATT&CK kopplas till LockBit-attackscenariot beroende på angriparnas strategi. Mer information om MITRE ATT&CK finns i vår e-bok.

Mappning i praktiken

Frågan är nu: Hur kan organisationer avvärja utpressningstrojaner som LockBit samtidigt som de mappar dem till MITRE ATT&CK?

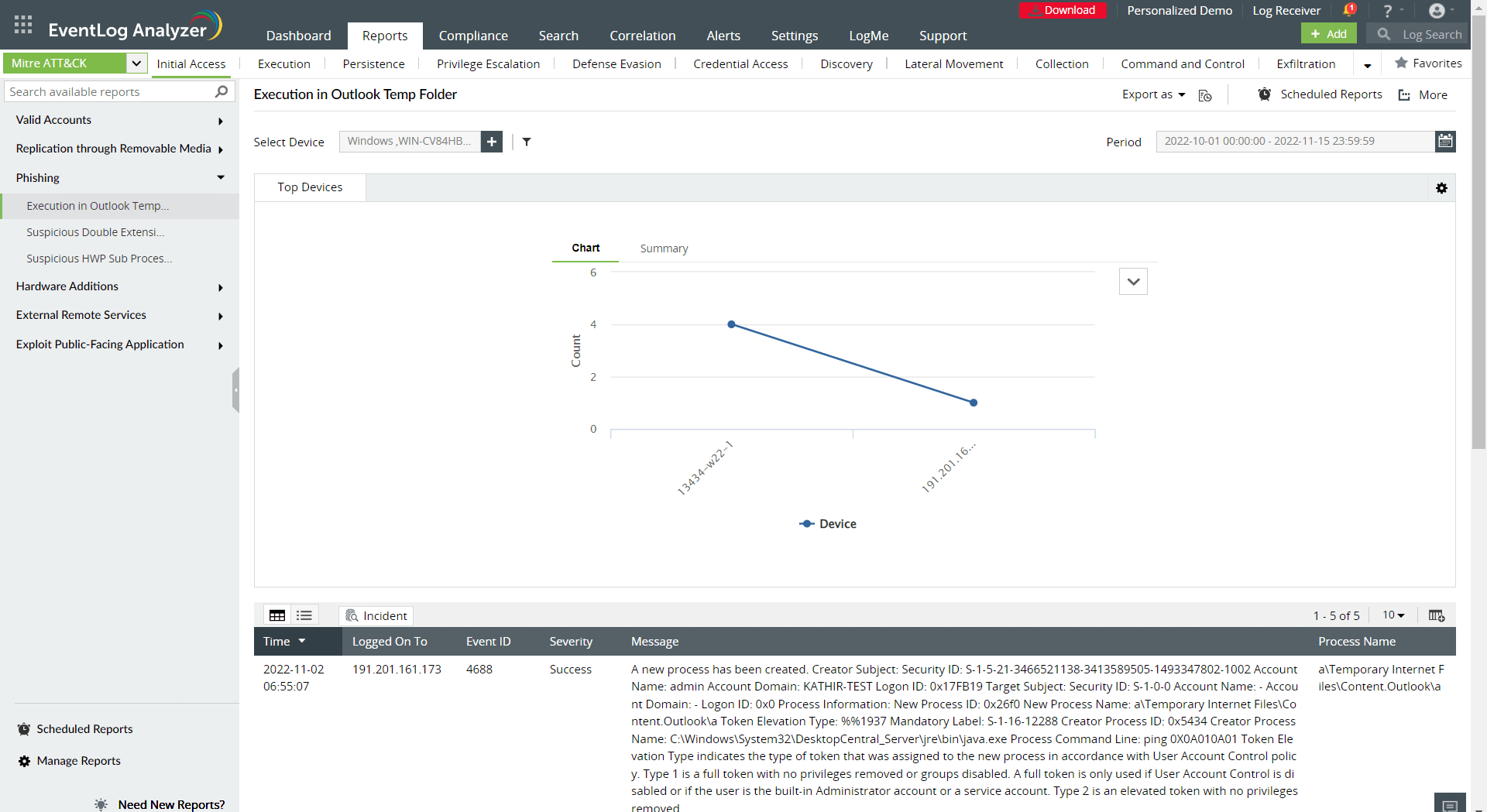

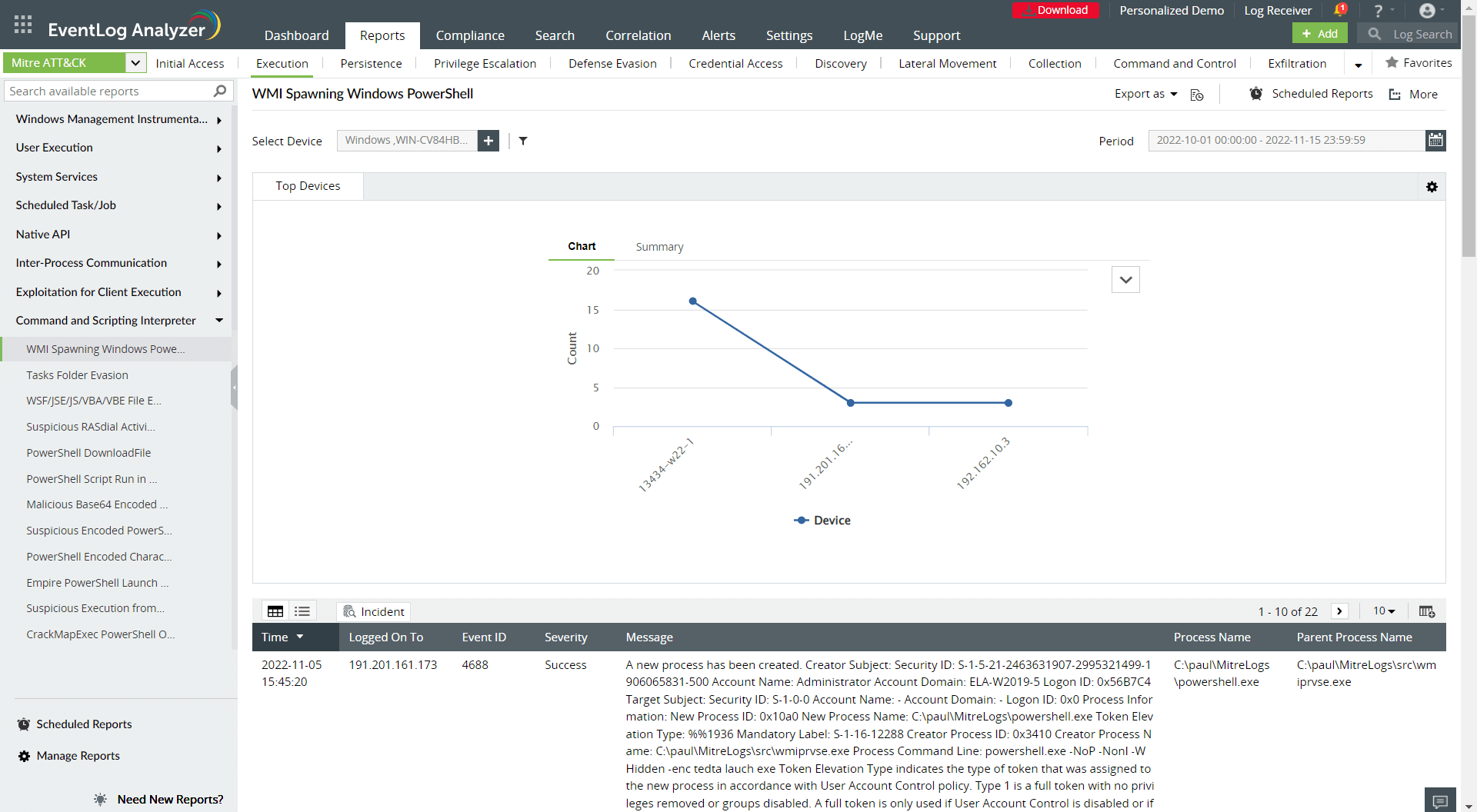

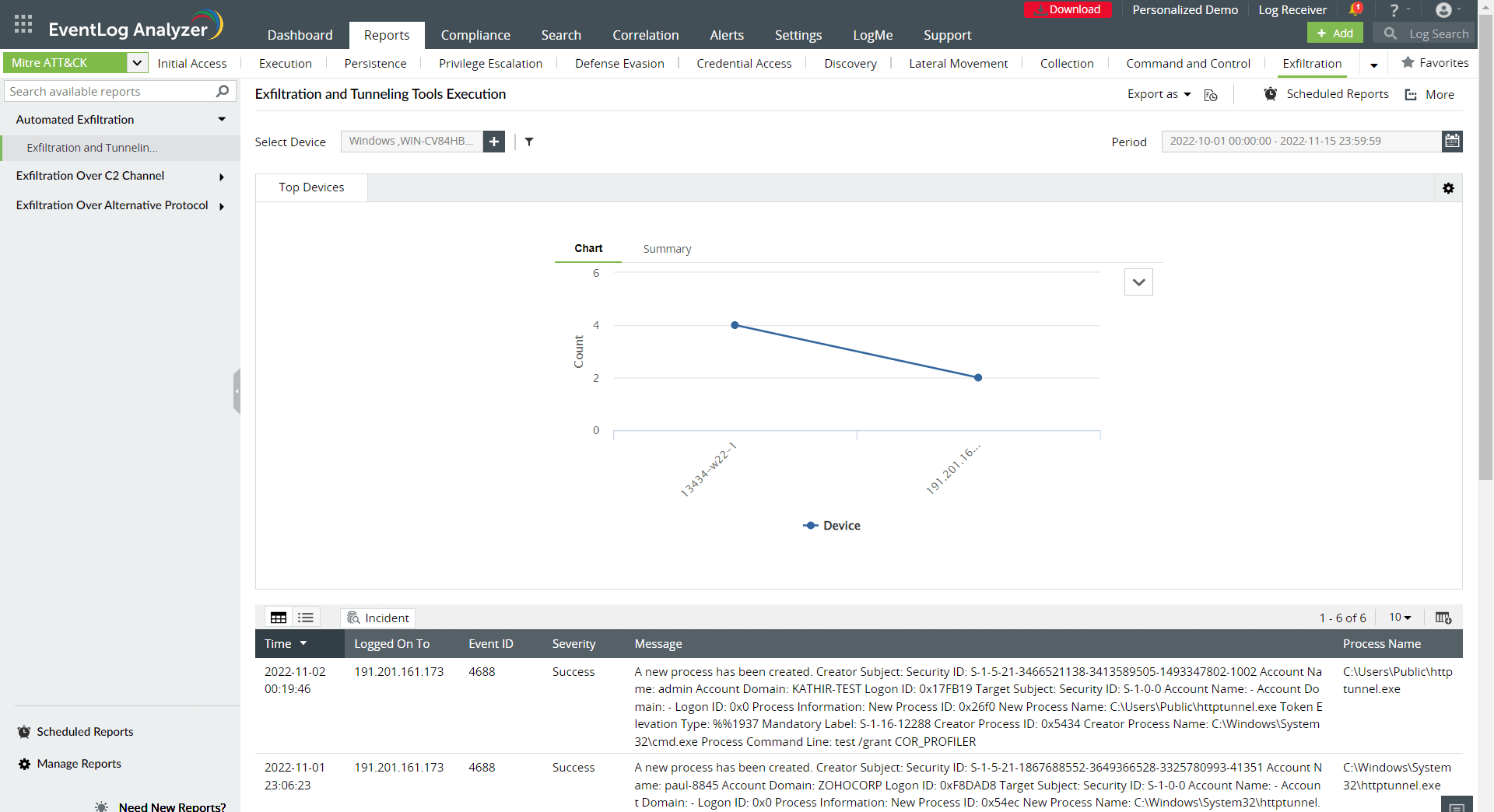

Svaret är: De behöver en enhetlig SIEM-lösning som tillhandahåller exklusiva, analysdrivna rapporter relaterade till MITRE ATT&CK-ramverket och som förstärker hotinformerat försvar med upptäckt av signaturbaserade attacker. Följande figurer visar de möjliga rapporterna som kan genereras av en SIEM-lösning för att motsvara de olika taktiker som används av LockBit-aktörer.

I bild 2 visas ett exempel på en rapport om den initiala åtkomsttaktiken, som är det första steget i attacken.

Bild 2: En MITRE ATT&CK rapport om initial åtkomst.

Bild 2: En MITRE ATT&CK rapport om initial åtkomst.

Bild 3 visar en möjlig rapport som genereras av en SIEM-lösning för att spåra exekveringstaktiken.

Bild 3: En MITRE ATT&CK exekveringsrapport.

Bild 3: En MITRE ATT&CK exekveringsrapport.

Bild 4 visar en exfiltreringstaktikrapport som tillhandahålls av en SIEM-lösning.

Bild 4: En MITRE ATT&CK-exfiltreringsrapport.

Bild 4: En MITRE ATT&CK-exfiltreringsrapport.

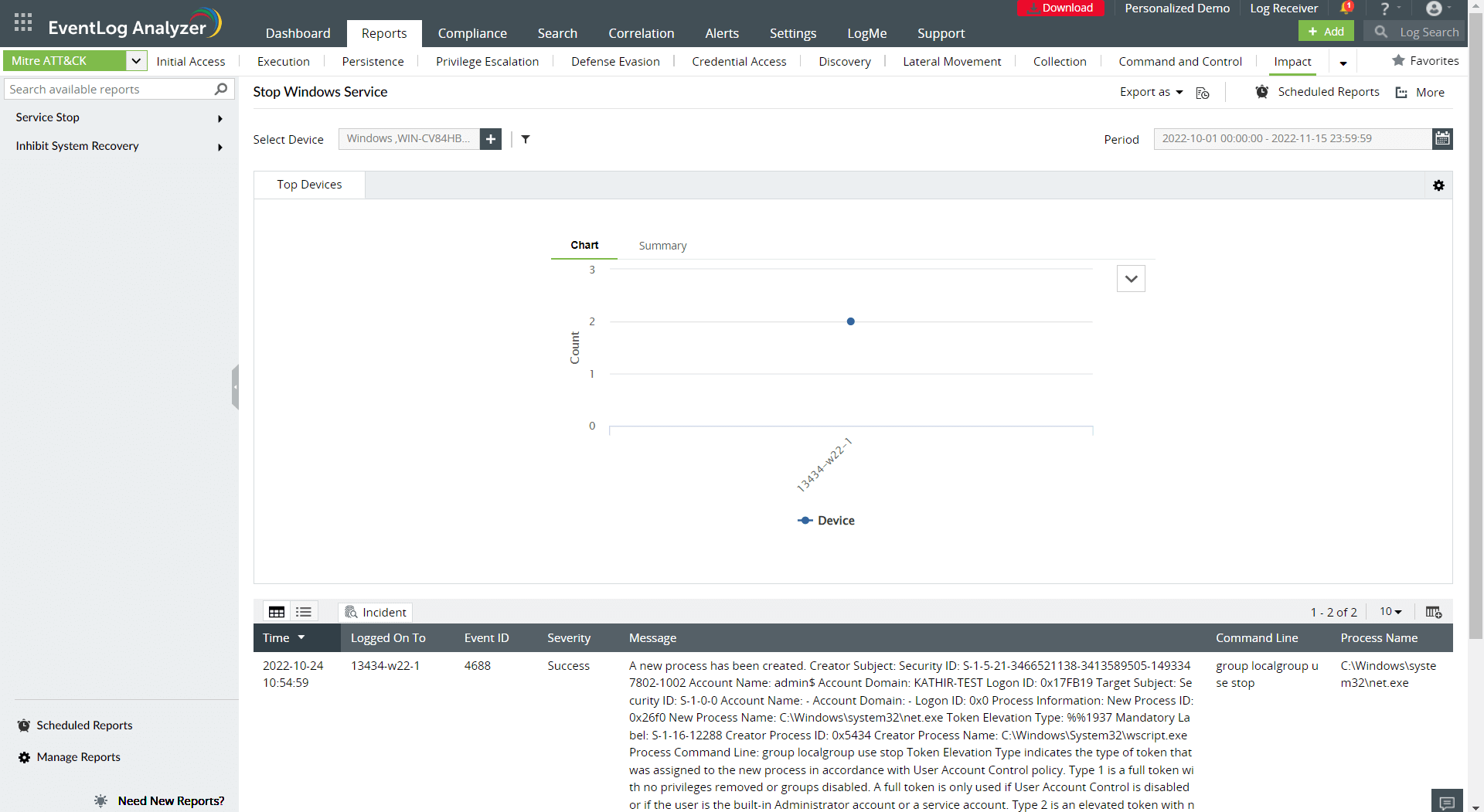

Bild 5 är ett exempel på en rapport som visar den sista taktiken: påverkan.

Bild 5: En MITRE ATT&CK påverkanrapport.

Bild 5: En MITRE ATT&CK påverkanrapport.

Vill du skydda din organisation mot utpressningstrojaner som LockBit? Du kanske vill registrera dig för en personlig demo av ManageEngine Log360, en omfattande SIEM-lösning med funktioner för datasäkerhet och molnsäkerhet.