- Hem

- SIEM-funktioner

- SOAR

- Incidenthantering

Incidenthantering med Log360

Minska tiden det tar att upptäcka och hantera säkerhetsincidenter med hjälp av Log360:s incidenthanteringskonsol.

Förbättra cyber resilience med Log360:s konsol för incidenthantering

Enligt IBM tar det i genomsnitt 184 dagar för organisationer att upptäcka ett intrång. Ju längre tid det tar att upptäcka och lösa en säkerhetsincident, desto dyrare blir det för organisationen. För att minimera effekterna av en säkerhetsincident är det viktigt att en organisation har en effektiv process för incidenthantering på plats. ManageEngine Log360:s incidenthanteringssystem kan hjälpa din organisations säkerhetsteam att snabbt och effektivt reagera på cybersäkerhetshot.

Upptäckt av incidenter

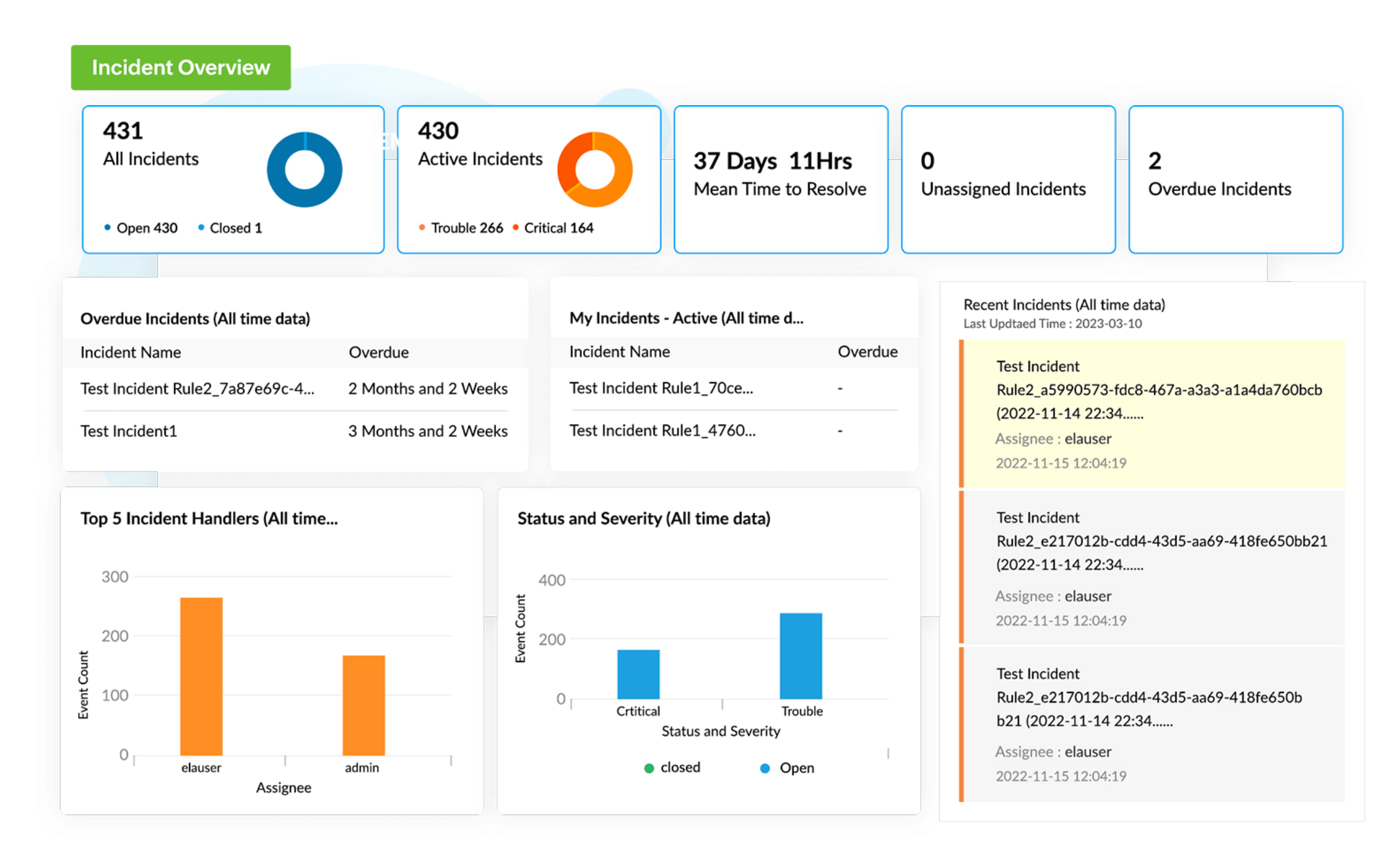

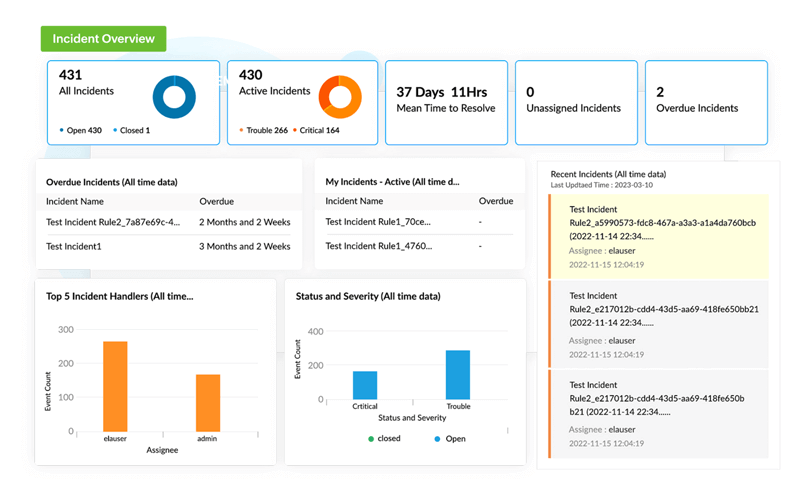

Stärk din incidenthantering med Log360:s dedikerade instrumentpanel för incidentöversikt

Log360:s kraftfulla incidenthanterare gör det möjligt för företag att optimera sina SOC-mätvärden genom att tillhandahålla en effektiviserad process för incidentlösning. Med hjälp av den handlingsbara instrumentpanelen för incidenter kan företag enkelt spåra nyckeltal som genomsnittlig tid till upptäckt (MTTD) och genomsnittlig tid till respons (MTTR) med mera. Instrumentpanelen ger även insikter om aktiva och olösta incidenter samt senaste och kritiska incidenter, vilket kan hjälpa dig att förstå säkerhetsanalytikernas arbetsbelastning. Med den här informationen kan företag triagera och prioritera incidentlösning för att säkerställa att deras SOC fungerar optimalt.

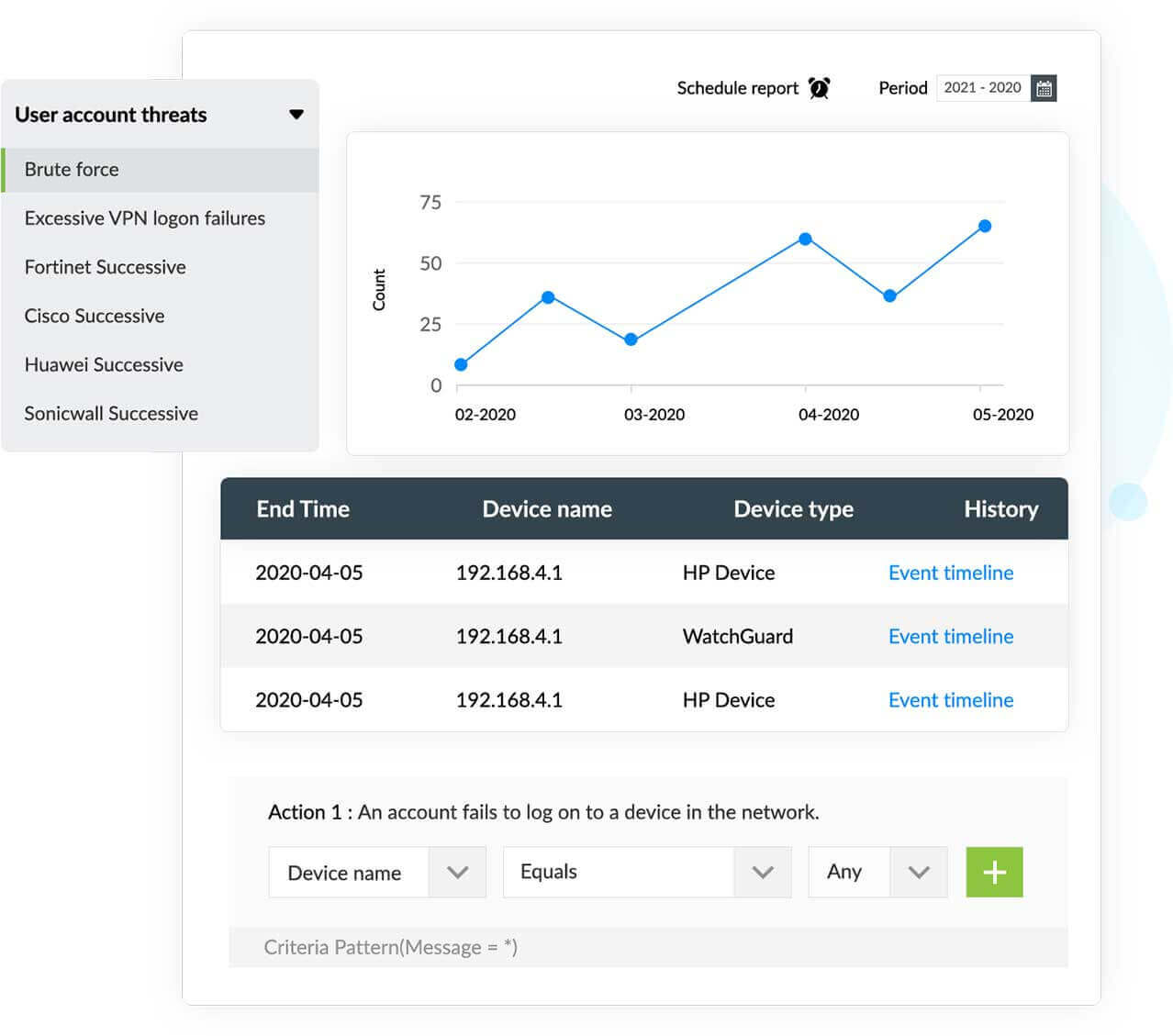

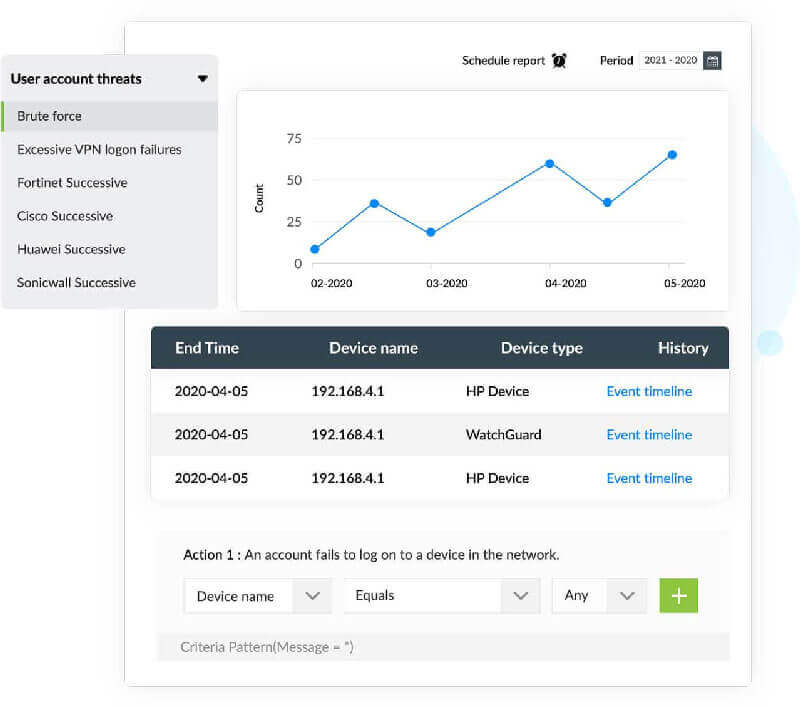

Regelbaserad korrelationsmotor för händelser

Korrelera loggdata som samlats in från heterogena källor för att omedelbart upptäcka attackmönster med hjälp av Log360:s realtidsbaserade korrelationsmotor för händelser.

- Få omedelbara aviseringar via e-post eller SMS när misstänkt aktivitet uppstår i nätverket.

- Inkluderar över 30 fördefinierade korrelationsregler som kan hjälpa dig att upptäcka vanliga cyberattacker såsom brute-force-attacker, SQL-injektionsattacker och möjliga utpressningstrojanaktiviteter.

- Anpassa befintliga regler eller skapa nya regler med hjälp av den inbyggda korrelationsregelbyggaren.

- Få insikter i olika typer av attacker med hjälp av Log360:s fördefinierade rapporter om händelsekorrelation.

Maskininlärningsbaserad analys av användar- och enhetsbeteenden (UEBA)

Log360:s UEBA-modul drivs av maskininlärningsalgoritmer och kan upptäcka onormala aktiviteter i organisationens nätverk. Genom att skapa en baslinje för normalt beteende analyserar den loggar från olika källor för att upptäcka avvikelser från förväntat beteende.

- Tilldela riskpoäng till varje användare och enhet i organisationen genom att analysera dess avvikelse från baslinjen.

- Baserat på riskpoängen kan du upptäcka och skydda din organisation mot hot som insiderattacker, dataexfiltrering och kontokompromettering.

- Analysera avvikande aktiviteter i ditt nätverk med hjälp av Log360 UEBA\:s omfattande och grafiska avvikelserapporter.

- Undersök avvikande aktiviteter på enheter såsom databaser, routrar, brandväggar, servrar, arbetsstationer och mycket mer.

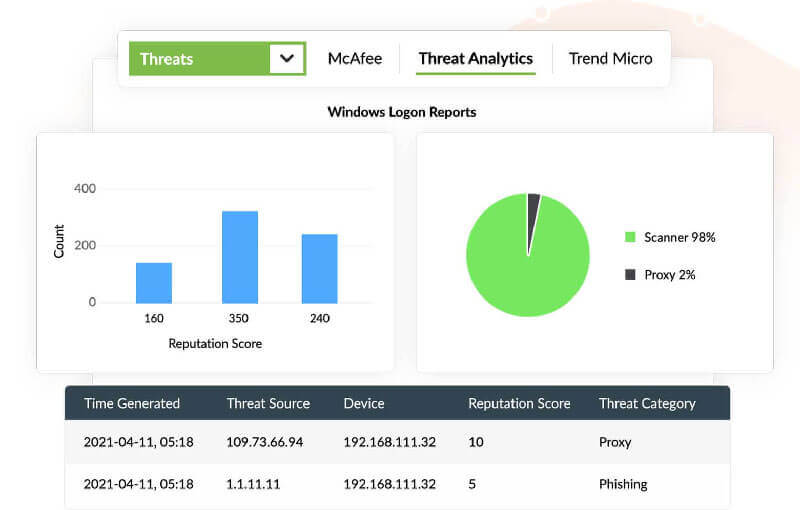

Utnyttja hotinformation för att

Upptäcka skadliga källor som interagerar med ditt nätverk genom att korrelera loggar med hotdata från globala hotflöden.

- Utnyttja hotinformation från STIX/TAXII-baserade hotflöden som Hail A TAXII, AlienVault OTX eller lägg till egna hotflöden.

- Få aviseringar i realtid när trafik till eller från svartlistade IP-adresser upptäcks.

- Analysera data från populära leverantörer, till exempel FireEye, Symantec och Malwarebytes.

- Med modulen för avancerad hotanalys kan du ta reda på varifrån attacken kom.

Incidentrespons

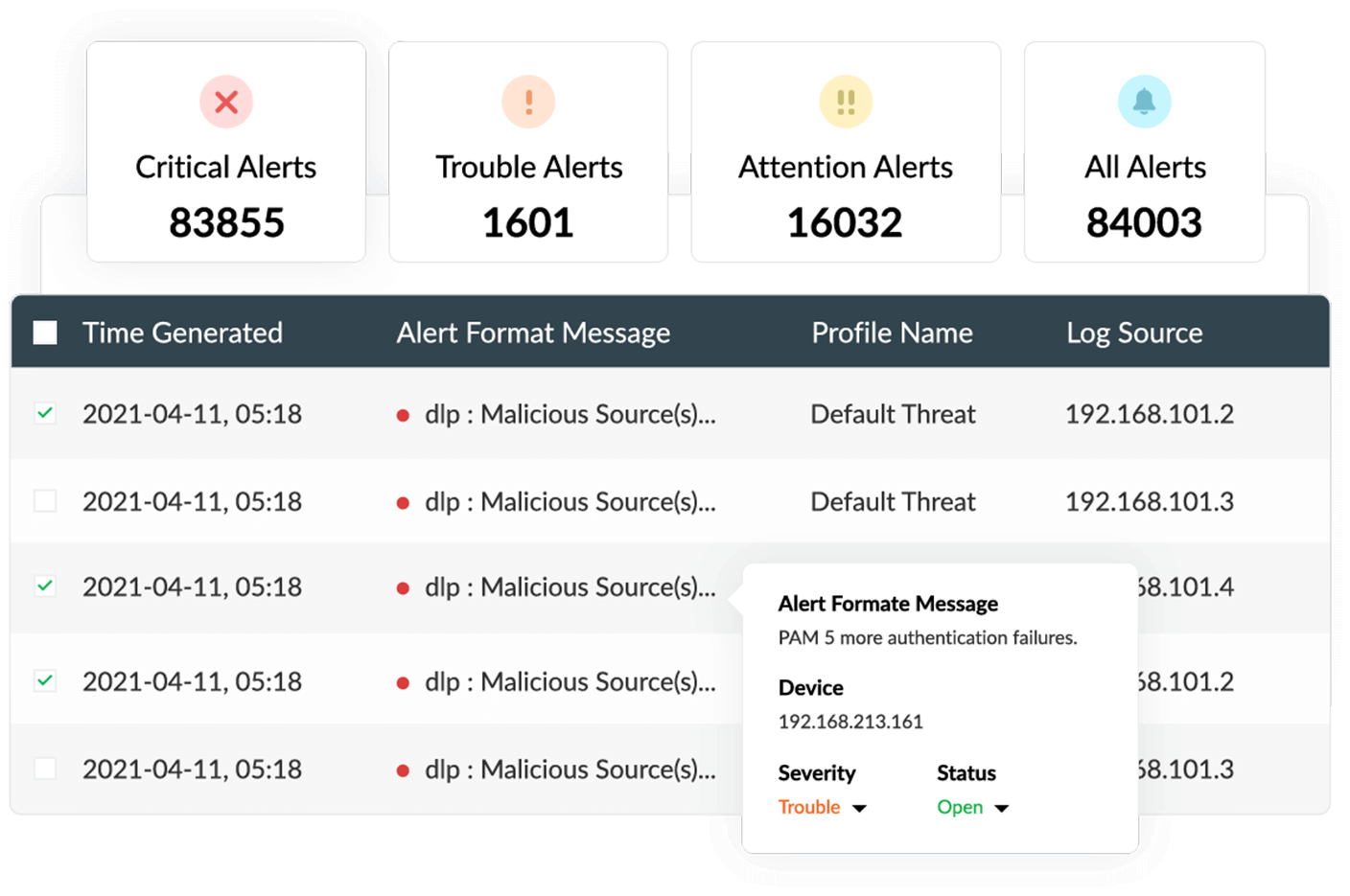

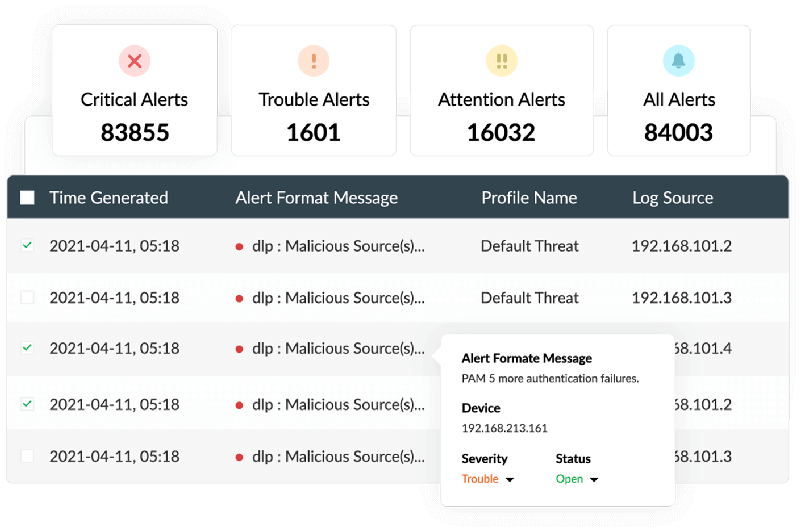

Varningssystem i realtid

Med Log360 får du realtidsvarningar när ett säkerhetshot upptäcks i din organisations nätverk.

- Med varningar som kategoriseras i tre allvarlighetsgrader (Uppmärksamhet, problem och kritisk) kan du prioritera och åtgärda hotet därefter.

- Inkluderar över 1 000 fördefinierade varningskriterier som täcker en mängd olika säkerhetsscenarier. Du kan också anpassa varningarna efter dina behov.

- Du kan konfigurera incidentarbetsflöden som körs automatiskt när en varning utlöses.

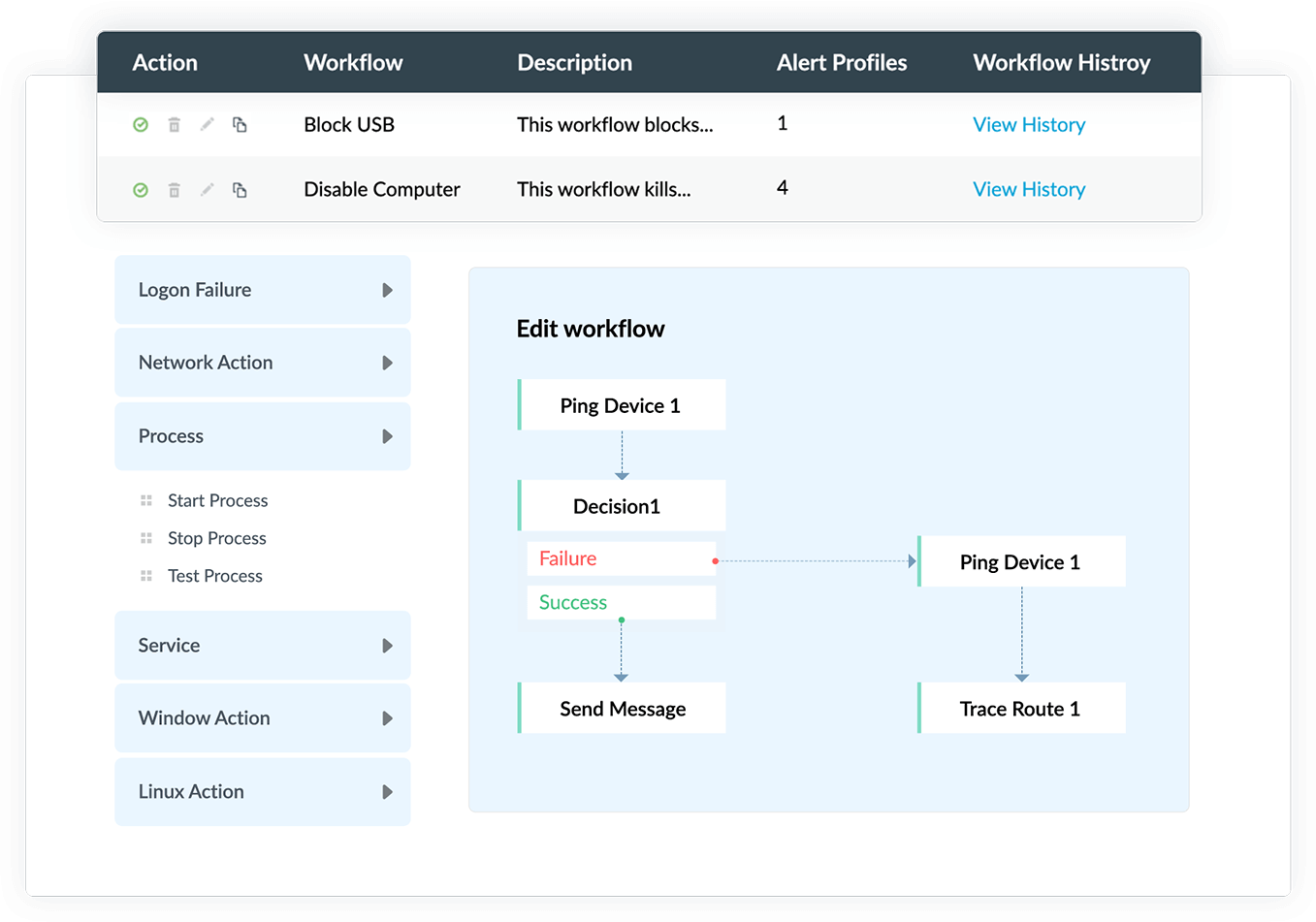

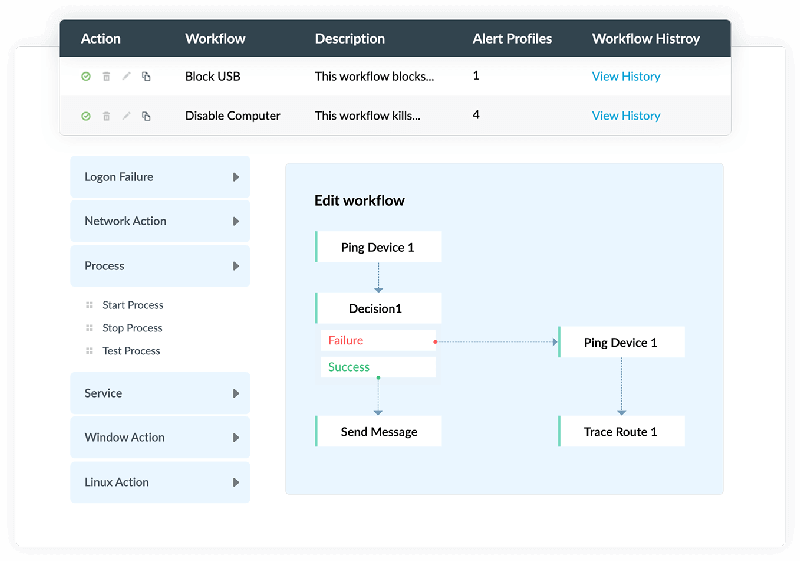

Automatiserade incidentarbetsflöden

Med Log360 kan du omedelbart reagera på kritiska säkerhetshot genom att konfigurera incidentarbetsflöden. De körs automatiskt som en responsåtgärd efter att en säkerhetsincident har inträffat.

- Med flera inbyggda arbetsflöden kan du inaktivera komprometterade användarkonton, avsluta processer och tjänster på komprometterade enheter, blockera USB-portar, ändra brandväggsregler med mera.

- Med Log360:s arbetsflödesbyggare kan du enkelt skapa och anpassa arbetsflöden efter dina behov.

- Du kan också koppla arbetsflöden till varningsprofiler så att de körs så snart en varning utlöses.

- Med automatiserade arbetsflöden kan du minska varningströtthet genom att korta ned tiden det tar att hantera varje varning.

5 skäl att välja Log360 för incidenthantering

Incidentdetektering genom implementering av MITRE ATT\&CK-ramverket

Genom att använda MITRE ATT&CK-ramverket kan Log360 hjälpa ditt säkerhetsteam att upptäcka de senaste och mest avancerade cyberhoten i organisationens nätverk.

Intuitiv tidslinjeanalys för incidenter

Få värdefulla insikter i olika säkerhetsrelaterade händelser med intuitiva instrumentpaneler och grafiska rapporter som uppdateras direkt vid logginsamling.

Forensisk analys och grundorsaksanalys med lättanvänd sökkonsol

Förenkla forensisk analys med Log360:s kraftfulla loggsökmotor. Analysera råa och formaterade loggar och skapa forensiska rapporter för att hitta grundorsaken till en säkerhetsincident.

Automatiserat och inbyggt ärendehanteringssystem

Lös säkerhetsincidenter enkelt genom att automatiskt tilldela ärenden till säkerhetsadministratörer med hjälp av Log360:s inbyggda ärendehanteringsverktyg.

Integration med ITSM-verktyg från tredje part för centraliserad incidenthantering

Integrera med externa ärendehanteringsverktyg som Jira Service Desk, Zendesk, ServiceNow, ManageEngine ServiceDesk Plus, Kayako eller BMC Remedy Service Desk för att hantera incidenter effektivt.