Vad är UEBA?

Analys av användar- och entitetsbeteende (UEBA). eller avvikelsedetektering, är en cybersäkerhetsteknik som använder maskininlärningsalgoritmer (ML) för att upptäcka avvikande aktiviteter från användare, värdar och andra enheter i ett nätverk.

För att upptäcka avvikelser lär sig UEBA först det förväntade beteendet hos alla användare och enheter i ett nätverk och skapar en baslinje för var och en av deras normala aktiviteter. Varje aktivitet som avviker från denna baslinje flaggas som en avvikelse. UEBA-lösningar blir allt mer effektiva i takt med att de samlar på sig mer erfarenhet.

För att förstå hur UEBA skapar en beteendeprofil för varje användare, låt oss gå igenom ett exempel och förstå hur människor gör det först. Tänk dig John, en nyanställd praktikant på marknadsavdelningen. På sin första arbetsdag känner säkerhetsvakten igen honom som en ny person och är extra uppmärksam för att säkerställa att alla hans behörigheter är korrekta. Vakten registrerar också tiden när John går in och ut ur byggnaden. Han övervakar Johns aktivitet under några dagar och lär sig hans förväntade tidsmönster – ankomst kl. 10.00 och hemgång kl. 18.00. Alla avvikelser från detta, såsom att John anländer kl. 05.00, kommer att väcka vaktens misstankar. Det är så här människor upptäcker en avvikelse.

På liknande sätt kommer ML-algoritmen i en UEBA-integrerad SIEM-lösning att övervaka loggdata för att fastställa mönster i ditt nätverk. Till exempel kommer en användares in- och utloggningstider samt deras åtgärder på vissa enheter att ge SIEM-lösningen information om vilka aktiviteter som kan förväntas från den användaren. När UEBA-motorn har övervakat aktiviteterna under några dagar kommer den att känna till användarens förväntade beteende, inklusive eventuella avvikelser från det. Användarens riskpoäng kommer att öka för att indikera hur allvarligt hotet är, och SIEM-lösningen flaggar en varning till säkerhetsanalytikerna.

”Men om en människa redan kan göra det, varför behöver man då UEBA?”

Eftersom det inte är mänskligt möjligt för ditt säkerhetsteam att ständigt övervaka och analysera beteendet hos tusentals anställda i organisationen, generera rapporter om avvikande aktiviteter i olika delar av nätverket och omedelbart vidta lämpliga åtgärder. Vilket leder oss till nästa fråga: Vilken typ av avvikelser kan UEBA identifiera?

Vilken typ av avvikelser kan UEBA-lösningen identifiera?

UEBA identifierar avvikelser som är kopplade till tid, antal och mönster. Låt oss ta en titt på vad var och en av dessa innebär.

Tidsavvikelse: Om en användare eller enhet avviker från den förväntade baslinjen kallas det för en tidsavvikelse. Man kan ta Johns inloggning klockan 05.00 i stället för hans vanliga tid klockan 10.00 som ett exempel på en tidsavvikelse.

Antalsavvikelse: Om en användare eller enhet utför ett onormalt antal aktiviteter inom en kort tidsperiod kallas det en antalsavvikelse. Ett exempel skulle kunna vara en användare som öppnar kunddatabasen 50 gånger under timmen mellan kl. 11.00 och 12.00.

Mönsteravvikelse: Om en oväntad sekvens av händelser leder till att ett användarkonto eller en enhet får åtkomst på ett atypiskt eller obehörigt sätt kallas det för en mönsteravvikelse. Ett exempel på en mönsteravvikelse är när ett användarkonto lyckas logga in efter åtta misslyckade försök, följt av radering av flera filer, ändringar och dataöverföringar från det kontot.

Innan vi går in på hur UEBA fungerar bakom kulisserna ska vi gå igenom grunderna lite mer i detalj genom att titta på UEBA:s tre pelare och dess komponenter.

UEBA:s tre grundpelare

Gartners definition av UEBA omfattar tre nyckelattribut eller pelare: användningsfall, datakällor och analys.

Användningsfall

UEBA-lösningar letar efter avvikande beteenden från användares och enheters normala mönster för att identifiera säkerhetshot. Det är dock avgörande att de fungerar för en mängd olika användningsfall, såsom insiderhot, kompromettering av konton, dataexfiltrering och dagnollattacker.

Datakällor

Den UEBA-lösning du använder bör kunna samla in data från olika datakällor som händelseloggar, nätverkstrafik och slutpunktsenheter genom att integreras fullt ut i en SIEM-lösning eller genom att ta in data från allmänna arkiv som informationslager eller datasjöar. De bör inte kräva att agenter installeras i IT-miljöer för att samla in data.

Analys

UEBA-lösningar använder avancerade analytiska tekniker såsom maskininlärningsalgoritmer, statistiska modeller, hotsignaturer och regelbaserade metoder för att identifiera användares och enheters normala beteendebaslinje. En UEBA-lösning analyserar sedan beteendet i samband med användarroller, behörigheter och typiska aktiviteter för att på ett korrekt sätt kunna skilja mellan normalt och misstänkt beteende.

Dessa tre pelare ger tillsammans organisationer förutsättningar att stärka sin cybersäkerhet och effektivt hantera risker.

Komponenter i UEBA

En UEBA-lösning har tre huvudkomponenter:

1. Dataanalys

Dataanalys i UEBA innebär att man samlar in och analyserar data från olika loggkällor för att studera det ”normala beteendet” hos alla användare och enheter. När den upptäcker avvikande händelser flaggar den dem som en avvikelse.

2. Dataintegration

Detta innebär att data som samlats in från olika källor – inklusive loggar, paketinspelningsdata och andra datamängder – integreras med befintliga säkerhetssystem för att göra dem mer motståndskraftiga.

3. Presentation av data

Presentationen av data i UEBA hjälper säkerhetsanalytiker och andra intressenter att enkelt tolka informationen och fatta välgrundade beslut baserat på de identifierade beteendemönstren. Detta görs genom visualiseringar, diagram, grafer eller rapporter som belyser mönster, avvikelser och riskpoäng som tagits fram genom dataanalysen.

Hur fungerar UEBA?

Genom att noga följa en persons beteende kan man avslöja mycket om dennes verkliga avsikter. Det är detta koncept som UEBA bygger på. UEBA-lösningar övervakar noggrant aktiviteterna hos varje användare och enhet i nätverket och lär sig deras beteendemönster. En UEBA-lösning fungerar ofta tillsammans med en SIEM-lösning genom att använda aktivitetsloggar för att studera användares och enheters vanliga beteende.

En riskpoäng beräknas för varje användare och enhet i organisationen efter att deras agerande har jämförts med deras baslinje för vanliga aktiviteter. Riskpoängen sträcker sig vanligtvis från noll till 100 (vilket indikerar ingen risk respektive maximal risk). Riskpoängen för avvikande handlingar beror på faktorer som den tilldelade vikten för handlingen, i vilken utsträckningen handlingen avviker från sin baslinje, hur ofta varje typ av avvikelse förekommer samt hur lång tid som har gått sedan en liknande avvikelse senast inträffade. För att lära dig mer om hur riskpoäng vid detektering av avvikelser fungerar, läs detta blogginlägg.

Det finns två metoder för att konfigurera ett UEBA-system:

Övervakad maskininlärning

I denna metod matas UEBA-systemet med en lista över kända goda och dåliga beteenden. Denna lista är begränsad och kan därför sakna tillräcklig kunskap för att på ett effektivt sätt upptäcka avvikande beteenden. Systemet bygger vidare på dessa indata och upptäcker avvikande beteenden i nätverket.

Oövervakad maskininlärning

I metoden med oövervakad maskininlärning genomgår UEBA-systemet en träningsperiod för att lära sig det normala beteendet hos varje användare och enhet. Denna metod är utan tvekan den bästa eftersom systemet på egen hand studerar användares och enheters vardagliga beteende.

UEBA:s arbetsmekanism

UEBA använder statistiska modeller såsom robust principalkomponentanalys (RPCA) och Markovkedjor för att fastställa beteendemässiga baslinjer. Dessa modeller för avvikelseidentifiering hjälper till att upptäcka tids-, antals- och mönsteravvikelser.

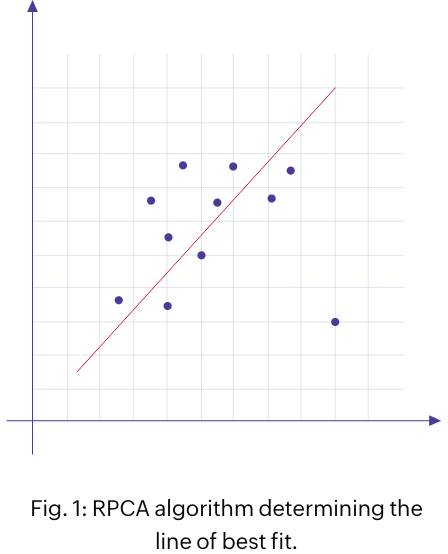

RPCA

Denna metod är en variant av en populär teknik, principalkomponentanalys. Här analyserar maskininlärningsalgoritmerna historiska data för att fastställa den linje som passar bäst (som visas i figur 1). De observerade händelserna betraktas som en matris som utgör summan av förväntade och avvikande händelser. Outliers (extremvärden) som avviker från den förutsagda linjen som passar bäst anses vara avvikande. RPCA-metoden används för att identifiera tids- och antalsavvikelser.

Markovkedjor

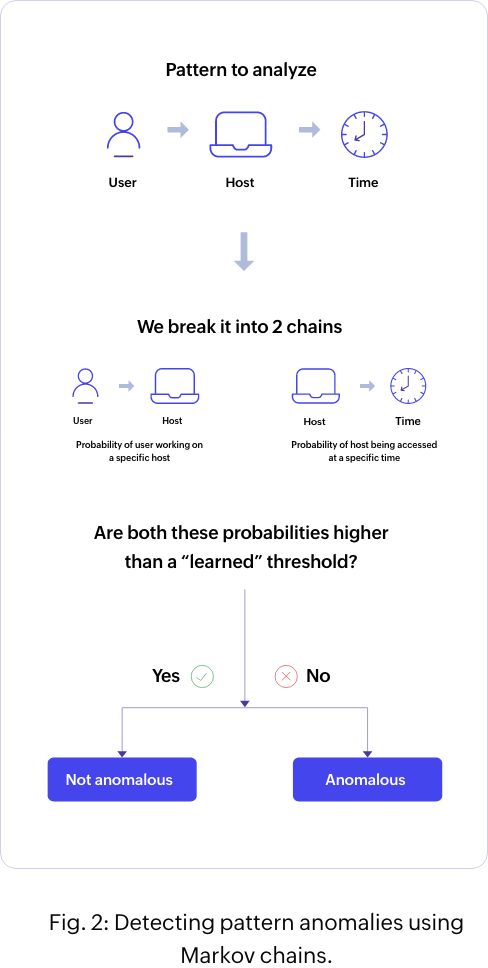

En Markovkedja kännetecknas av en sekvens av händelser där sannolikheten för nästa händelse helt beror på statusen i den aktuella händelsen. Här jämför algoritmen varje åtgärd som användaren eller värden utför med en lista över möjliga åtgärder, och identifierar med tiden varje händelse med låg sannolikhet som en avvikelse. Du kan identifiera mönsteravvikelser med hjälp av denna metod.

I Markovkedjor delas det intressanta mönstret upp i två på varandra följande åtgärder, och algoritmen kontrollerar om sannolikheten för att den andra åtgärden inträffar efter den första är tillräckligt hög. Algoritmen förlitar sig på historiskt beteende för att fastställa denna sannolikhet.

John har t.ex. utfört en programvaruinstallation vid en ovanlig tidpunkt. I detta fall är det mönstret som ska analyseras: Användarnamn > Värdnamn > Tid.

För att implementera Markovkedjor i detta scenario behöver man dela upp mönstret i två delar:

Del 1: Användarnamn > Värdnamn

Del 2: Värdnamn > Tid

Algoritmen kontrollerar först om det är troligt att användaren (John) får åtkomst till värden (servern), och undersöker sedan om det är acceptabelt att värden nås vid just den tidpunkten (se figur 2). Om algoritmen identifierar någon av dessa åtgärder som oväntad, betraktas mönstret vara avvikande.

Överensstämmelse mellan SIEM och UEBA

Gartner betraktar UEBA som en funktion eller kapacitet inom SIEM-lösningar, och moderna SIEM-lösningar är utformade på detta sätt. Även om det finns fristående UEBA-lösningar har säkerhetsleverantörer under de senaste åren i stor utsträckning integrerat UEBA-funktioner i sina lösningar för säkerhetsanalys eller SIEM. Denna överensstämmelse utgör en stark synergi inom modern cybersäkerhet.

SIEM-plattformar samlar in, korrelerar och analyserar säkerhetshändelsedata från olika källor och ger insikter om potentiella hot. UEBA förbättrar SIEM genom att fokusera på användares och enheters beteende, och utnyttjar avancerad analys för att upptäcka avvikelser och insiderhot. Genom att integrera UEBA-funktioner i SIEM får organisationer en proaktiv försvarsmekanism mot avancerade cyberattacker, vilket möjliggör snabbare identifiering av hot, effektiv incidentrespons och övergripande riskreducering i dagens dynamiska hotlandskap.

UEBA-användningsfall

UEBA kan hjälpa organisationer att identifiera olika hot, såsom illvilliga insiders, komprometterade konton, dataexfiltrering och avvikande inloggningar. För att göra detta letar de efter följande tecken:

Tecken på ett insiderhot

- Nya eller ovanliga åtkomster till system

- Ovanliga åtkomsttider

- Ovanlig åtkomst till eller ändring av filer

- Överdrivet många misslyckade autentiseringsförsök

Tecken på kompromettering av konto

- Ovanlig programvara som körs för en användare

- Flera instanser av programvara installerade på en värd

- Många misslyckade inloggningsförsök på en värd

Tecken på dataexfiltrering

- Ett ovanligt antal eller en ovanlig typ av filnedladdningar

- Flera flyttbara diskar skapade av användare

- Ovanliga kommandon som utförs av användare

- Onormala inloggningar på värdar

Tecken på avvikelser vid inloggning

- Flera misslyckade inloggningsförsök

- Lyckad inloggning efter flera misslyckade inloggningsförsök

- Inloggningsförsök vid ovanliga tidpunkter

- Inloggningar från ovanliga platser

- Obehöriga inloggningar eller inloggningsförsök

ManageEngine Log360 hjälper dig att upptäcka,utreda och agera på hot, samtidigt som du uppfyller efterlevnadskrav.

Fördelar med UEBA för säkerhetsarbetet

- Den kan erbjuda bättre skydd mot dagnollattacker där det ännu inte finns några kända signaturer.

- Varje användares och enhets aktiviteter jämförs med deras typiska, genomsnittliga eller baslinjebeteende. Därmed minskar antalet falska positiva och falska negativa jämfört med regelbaserade varningsmekanismer.

- Traditionella SIEM-lösningar behandlar säkerhetshändelser som isolerade incidenter och skickar varningar, medan UEBA-lösningar har ett holistiskt synsätt och beräknar riskpoäng för varje användare, vilket minskar antalet falsklarm.

- En SIEM-lösning med integrerad UEBA kan upptäcka långsiktiga, skadliga laterala rörelser mer effektivt än traditionella säkerhetslösningar, och riskpoängsberäkning hjälper till att hålla detta under kontroll.

- Det är mindre avhängigt av att IT-administratörer utvecklar tröskelvärden eller korrelationsregler för att identifiera hot.

- Riskpoängsberäkning gör det möjligt för säkerhetsexperter att fokusera på de mest trovärdiga varningarna med hög risk.

UEBA idag

UEBA fortsätter att utvecklas som en lösning på de växande utmaningar som organisationer står inför när det gäller att identifiera och hantera användarbaserade hot. Nya tekniker och metoder utvecklas för att ligga steget före nya hot. Här är några av de senaste teknikerna i UEBA som gör det hela ännu mer effektivt.

Analys av jämförelsegrupper

Jämförelsegruppsanalys inom UEBA är en teknik där statistiska modeller används för att kategorisera användare och värdar med liknande egenskaper som en gemensam grupp. Tanken bakom jämförelsegruppering är att noggrannheten i riskbedömningen ökar genom att jämföra en användares beteende med beteendet hos en relevant grupp av liknande användare. Det finns två olika typer av jämförelsegrupper: statiska och dynamiska.

Statisk jämförelsegruppering innebär att användare eller enheter grupperas utifrån fördefinierade attribut som t.ex. avdelning, roll eller plats. Genom att jämföra beteendet hos individer inom dessa statiska grupper kan avvikelser upptäckas. Om en användares beteende till exempel skiljer sig avsevärt från gruppens beteende kan det tyda på ett potentiellt säkerhetsproblem, och användarens riskpoäng ökar i enlighet med detta.

Dynamisk jämförelsegruppsanalys innebär att grupper bildas dynamiskt baserat på beteendedata som samlas in över tid. Till skillnad från den statiska metoden skapas och analyseras dynamiska jämförelsegrupper utifrån mönster av liknande beteende, snarare än genom gruppering baserat på breda kategorier som plats. Denna metod möjliggör mer träffsäker avvikelseupptäckt och minskar risken för falska positiva varningar.

Även om den dynamiska metoden för jämförelsegruppering kan verka överlägsen den statiska, är en SIEM-lösning med integrerad UEBA som kan bygga jämförelsegrupper utifrån båda metoderna det mest effektiva alternativet för exakt riskbedömning och riskpoängsberäkning. Du kan läsa mer om statisk och dynamisk jämförelsegruppering här.

Säsongsbunden

Om en aktivitet sker med en viss regelbundenhet – till exempel varje timme, dag, vecka eller månad – betraktas den som säsongsbetonad. Om denna säsongsbetonade aktivitet inträffar utanför sin vanliga rutin bör den betraktas som en avvikelse, och din UEBA-lösning bör kunna upptäcka den. Till exempel skulle en databas som vanligtvis bara nås i slutet av månaden och som nås mitt i månaden betraktas som en avvikelse.

Om säsongsvariationer inte tas i beaktande kan man missa viktiga ledtrådar som skulle ha kunnat hjälpa till att upptäcka och stoppa en attack, eller så riskerar säkerhetsanalytiker att översvämmas av falska varningar, vilket kan leda till varningströtthet. Att ta hänsyn till säsongsvariationer i din UEBA-lösning förbättrar noggrannheten i riskpoängsberäkningen och minskar antalet falska positiva varningar. Om du vill lära dig mer om säsongsvariationer, läs detta blogginlägg.

Anpassad modellering av avvikelser och anpassade funktioner för riskbedömning

Anpassad avvikelsemodellering i UEBA avser möjligheten att skapa anpassade modeller för att upptäcka avvikelser som är specifika för en organisations unika miljö och behov. Det gör det möjligt för organisationer att skräddarsy UEBA-systemet efter sina specifika behov och bättre identifiera avvikelser från normalt beteende. Baserat på de parametrar du väljer kommer algoritmen att analysera beteendet och fastställa baslinjen. Avvikelsemodellering kan anpassas för tids-, antals- och mönsteravvikelser.

Anpassad riskpoängsberäkning i UEBA innebär att riskbedömningsmetoden anpassas efter organisationens specifika behov och sammanhang. Det gör det möjligt för organisationer att definiera sina egna riskfaktorer och tilldela lämpliga värden för viktning och avklingningsfaktor av avvikelser baserat på deras unika säkerhetskrav.

Mappning av användaridentitet

Mappning av användaridentitet (UIM) är processen att koppla olika användarkonton i ett företag till ett baskonto, såsom Active Directory, genom att matcha gemensamma attribut. Med UIM kan aktiviteter från separata användarkonton i olika system kopplas till den faktiska användare som utför dem. De användarkonton som betraktades som separata och hade individuella riskpoäng kommer nu bara att ha en representation och en riskpoäng. Den konsoliderade riskpoängen beräknas utifrån individens handlingar över olika konton (t.ex. Windows, Linux och SQL). Du kan läsa mer om UIM här.

UEBA inom hälso- och sjukvård

UEBA spelar en avgörande roll inom vårdsektorn genom att erbjuda avancerad hotdetektering och övervakning av insiderhot. Hälso- och sjukvården är ett populärt mål för cyberattacker. Angripare utnyttjar i allt högre grad medicinska IoT-enheter för att utföra attacker med utpressningstrojaner. UEBA-lösningar upptäcker tecken på utpressningstrojaner (byte av filnamn, filåtkomster och ovanliga processer) i ett tidigt skede och larmar analytikerna för effektiv åtgärd. UEBA kan användas inom vårdsektorn för att skydda konfidentiell patientinformation, säkerställa regelefterlevnad och stärka den övergripande säkerhetsnivån. För mer information, läs detta blogginlägg.

UEBA inom BFSI

Pengar är en av de starkaste drivkrafterna bakom cyberattacker, och bank-, finans- och försäkringssektorn (BFSI), som hanterar pengar och transaktioner i större utsträckning än de flesta andra institutioner, utgör därmed ett huvudmål för illvilliga aktörer. UEBA ger IT-säkerhetschefer ökad insyn i användaraktiviteter och enhetsbeteenden, vilket gör det möjligt att spåra misstänkta aktiviteter från både anställda och kundkonton. Genom att använda SIEM-lösningar med UEBA-funktioner får finansiella organisationer insyn i realtid i sina IT-ekosystem, vilket hjälper dem att ligga steget före hot och förebygga finansiella brott. Detta tillvägagångssätt stärker bedrägeridetektering och övervakning av insiderhot, samtidigt som det säkerställer regelefterlevnad i hårt reglerade finansiella miljöer. För att lära dig mer om hur man bekämpar hot med UEBA inom BFSI-sektorn, läs blogginlägg.

UEBA inom utbildningssektorn

Utbildningsinstitutioner lagrar en mängd känslig information – inklusive studentregister, namn, adresser, personnummer, medicinska uppgifter, finansiell information och immateriella rättigheter – vilket kräver robusta cybersäkerhetsåtgärder. Genom att utnyttja UEBA-teknik kan IT-säkerhetsansvariga inom utbildningssektorn proaktivt hantera nya cyberhot, stärka den övergripande cybersäkerheten och säkerställa en trygg inlärningsmiljö för alla berörda parter. Kontinuerlig övervakning och analys av användarbeteende med hjälp av UEBA möjliggör tidig upptäckt och begränsning av hot, vilket gör det möjligt för utbildningsinstitutioner att minska de ekonomiska, ryktemässiga och juridiska risker som är kopplade till cybersäkerhetsincidenter. För mer insikter, läs vår blogg.

Så här väljer du rätt UEBA-lösning

Realtidsvarningar

Med varningar kan du få meddelanden om avvikelser som inträffar i nätverket i realtid. Du kan t.ex. få ett e-postmeddelande så snart en avvikelse har identifierats. Med realtidsvarningar behöver du inte logga in på UEBA-lösningen för att kontrollera om det finns några varningar varje gång nätverket utsätts för en ny risk.

Datainsamling och analys

En UEBA-lösning ska på ett korrekt sätt samla in och analysera data från användare, maskiner och andra enheter i ett nätverk, t.ex. händelseloggar och paketinspelningsdata. Kontinuerlig övervakning och analys av data från olika källor hjälper till att enkelt och omedelbart upptäcka avvikelser.

Anpassningsbara avvikelsemodeller

Alla system för avvikelsedetektering erbjuder inbyggda avvikelsemodeller. Dessa är maskininlärningsalgoritmer som lär sig baslinjen för förväntad aktivitet för varje användare och värd i nätverket. Om UEBA-lösningen tillåter att man tränar sin egen avvikelsemodell kallas det en anpassningsbar avvikelsemodell. Detta gör att du kan hantera den specifika säkerhetssituationen i ditt företag på ett bättre sätt. Du kan läsa mer om avvikelsemodellering här.

Handlingsbara rapporter

Insamlade data bör konsolideras effektivt i lättöverskådliga rapporter, och att generera handlingsbara rapporter är en annan viktig funktion i en UEBA-lösning. Regelbunden granskning av rapporter hjälper administratörer att upptäcka felaktiga flaggningar i nätverket och ger insikter om hur en UEBA-lösning kan anpassas för att följa organisationens säkerhetsnormer.

Korrekt riskbedömning

UEBA-lösningen måste kunna ge en riskpoäng till varje användare och värd i nätverket för att representera hur stor risk en enhet utgör. Riskpoängen beror på omfattningen och typen av avvikelser som användaren eller värden utlöser.

Jämförelsegruppsanalys

Jämförelsegruppering är processen där användare och värdar delas in i jämförelsegrupper baserat på deras tidigare beteende. Om din säkerhetsanalysplattform använder jämförelsegruppsanalys kommer den att kunna avgöra om en användare eller värd beter sig som förväntat baserat på de grupper den ingår i. Om beteendet avviker från det förväntade, utlöser systemet en avvikelsevarning. Genom att göra detta, utöver att jämföra en användares eller värds beteende med dess egen baslinje, bidrar jämförelsegruppsanalys till att minska antalet falska positiva. Du kan läsa mer om jämförelsegruppsanalys här.

Vanliga frågor

- Vad är skillnaden mellan UBA och UEBA?

Även om användarbeteendeanalys (UBA) och användar- och enhetsbeteendeanalys (UEBA) kan se likadana ut, skiljer de sig åt i fokus och omfattning. UBA fokuserar främst på att analysera beteenden hos enskilda användare inom en organisations nätverk. UBA sträcker sig vanligtvis inte till att analysera icke-mänskliga enheter som servrar eller nätverksenheter. UEBA, å andra sidan, utnyttjar maskininlärningsalgoritmer för att korrelera och analysera beteenden hos användare och enheter (servrar, applikationer, enheter), vilket möjliggör mer omfattande funktioner för att upptäcka och hantera hot.

- Vad är skillnaden mellan NTA och UEBA?

Nätverkstrafikanalys (NTA) innebär övervakning och analys av nätverkstrafikens mönster och beteenden för att identifiera misstänkt eller skadlig aktivitet. Detta inkluderar granskning av nätverkspaket, flödesdata och metadata för att upptäcka intrång eller indikatorer på intrång (IoC:er) inom nätverksinfrastrukturen. Enkelt uttryckt identifierar NTA hot endast på nätverksnivå, medan UEBA arbetar mer holistiskt. UEBA upptäcker avvikelser från normala beteendemönster på en högre nivå och hjälper till att identifiera insiderhot, komprometterade konton, dagnollattacker och onormala åtkomstmönster hos användare och enheter.

- Vad är skillnaden mellan UEBA och EDR?

UEBA och identifiering och åtgärd på slutpunkt (EDR) har olika syften men kompletterar varandra i en säkerhetsstrategi med flera lager. UEBA är särskilt bra på att analysera beteenden hos användare och enheter för att upptäcka bredare och mer strategiska hot, medan EDR fokuserar på att identifiera, hantera och åtgärda hot på slutpunktsnivå, såsom bärbara datorer, stationära datorer, servrar och mobila enheter. Tillsammans stärker de organisationens förmåga att effektivt upptäcka och hantera både externa och interna hot.

- Hur bidrar UEBA eller avvikelsedetektering till att minska hot?

Avvikelser fungerar ofta som tidiga varningssignaler för potentiella cyberattacker. Genom att identifiera avvikelser från normalt beteende kan UEBA hjälpa organisationer att upptäcka hot – såsom onormalt inloggningsbeteende, skadlig kod, stöld av inloggningsuppgifter, insiderhot, obehörig åtkomst och missbruk av behörigheter – innan de eskalerar. En sådan snabb upptäckt gör det möjligt för säkerhetsteam att agera snabbare, vilket minskar den genomsnittliga svarstiden (MTTR) för säkerhetsincidenter.

- Vad är skillnaden mellan UEBA och traditionella säkerhetsverktyg?

Till skillnad från traditionella regelbaserade verktyg använder UEBA maskininlärning för att anpassa sig till föränderliga hot och användarbeteenden, vilket minskar antalet falska positiva resultat och gör det möjligt att upptäcka sofistikerade attacker som kringgår fördefinierade regler. En SIEM-lösning (säkerhetsinformation och händelsehantering) med UEBA-funktionalitet kan dra nytta av både fördefinierade och anpassade korrelationsregler för att identifiera kända cyberattacker samt upptäcka dagnollhot och avancerade ihållande hot, vilket gör den till en idealisk lösning för att stärka organisationers säkerhet.

- Ersätter UEBA andra säkerhetsverktyg?

Nej, UEBA kompletterar befintliga verktyg som brandväggar, SIEM och identifiering av slutpunkter genom att tillhandahålla ett ytterligare lager av beteendeanalys. Därför bör organisationer använda åtminstone en UEBA-lösning – eller helst en SIEM-lösning med integrerad UEBA – tillsammans med andra cybersäkerhetsverktyg för att stärka sitt skydd.

- Genererar UEBA falska positiva resultat?

Även om UEBA är utformat för att minimera antalet falska positiva jämfört med traditionella verktyg för hotdetektering, kan enstaka falska varningar förekomma, särskilt under den inledande inlärningsfasen eller när plötsliga förändringar i användarnas beteende är berättigade. UEBA-lösningar kräver vanligtvis två veckors träning (för att lära sig användarnas beteendemönster) för att fastställa en baslinje och urskilja avvikelser i användarnas beteende.