Active Directory'nizin durumunun kontrol edilmesi

BT yöneticileri Active Directory ortamlarının durumunu sürekli olarak izlemelidir. Bu proaktif adım, AD performansının optimize edilmesini ve BT ekibinin yardım masası çağrılarıyla gereksiz yere meşgul edilmemesini sağlamak açısından önem taşır.

Bu makalede, BT ekiplerinin AD durumunu değerlendirip kontrol etme ve gerekirse düzeltici eylemlerde bulunma konusunda başvurabileceği yollardan yalnızca dördü ele alınmaktadır. Bu kapsamlı bir liste değildir.

- Etki alanı denetleyicilerinin eşitlenmiş olduğundan ve çoğaltmanın sürdüğünden emin olun.

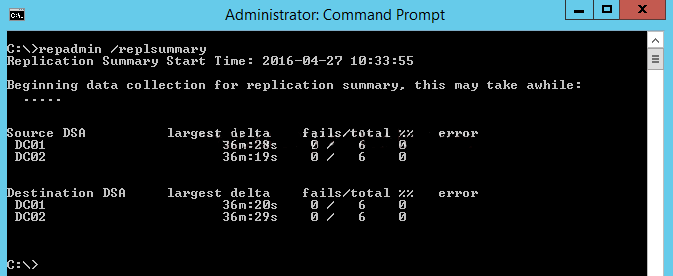

Repadmin /replsummary komutu, orman içindeki tüm etki alanlarındaki tüm etki alanı denetleyicilerinin çoğaltma durumunu özetler. Ayrıca bir DC'nin en son çoğaltılma zamanı ile çoğaltmanın durdurulma nedenini de öğrenebilirsiniz.

Burada örnek bir çıktı verilmektedir:

- Tüm bağımlılık hizmetlerinin düzgün çalıştığından emin olun.

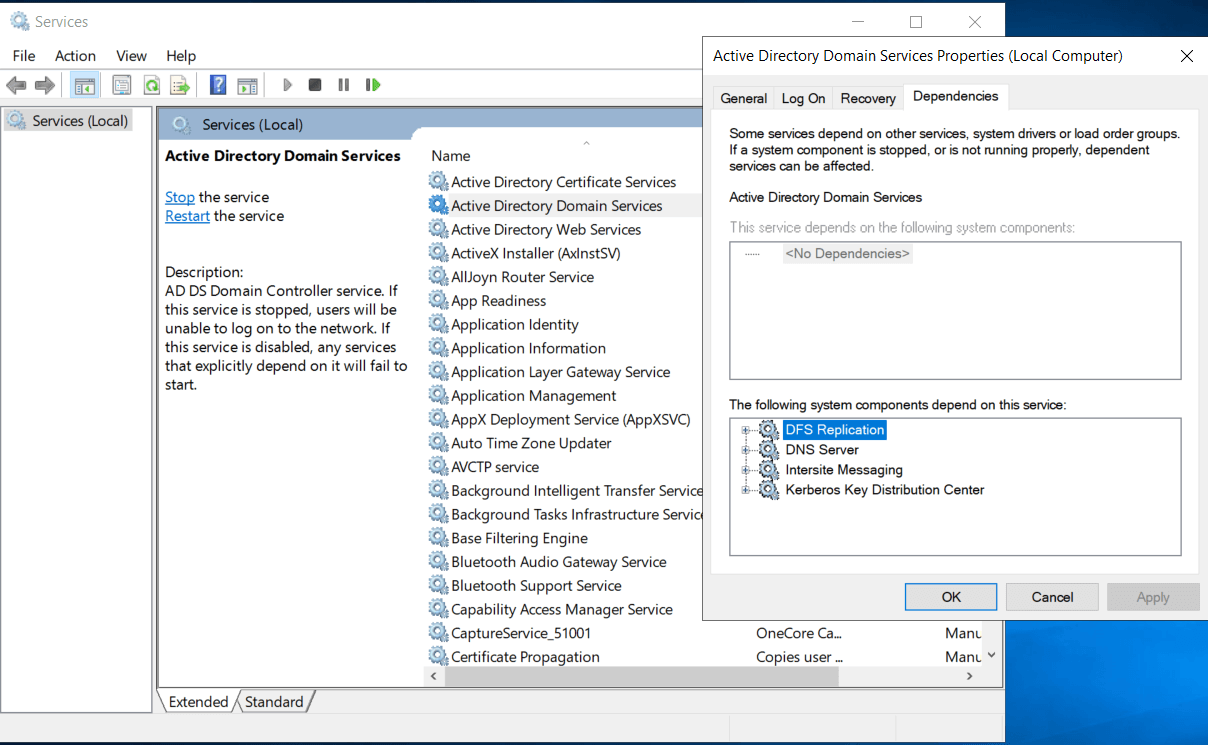

Active Directory Etki Alanı Hizmetlerinin verimli çalışmasında kritik önem taşıyan dört adet sistem bileşeni bulunur: 1) DFS Çoğaltma, 2) DNS Sunucusu, 3) Siteler Arası Mesajlaşma ve 4) Kerberos Anahtar Dağıtım Merkezi (Aşağıdaki ekran görüntüsüne bakın).

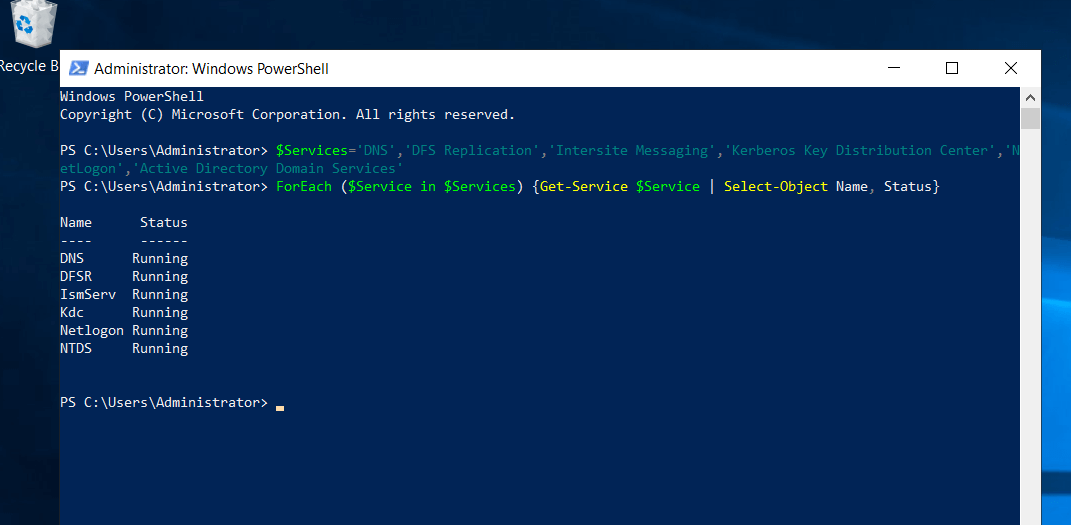

Aşağıdaki komutu çalıştırarak bu bileşenlerin düzgün çalıştığından emin olun:

$Services='DNS','DFS Replication','Intersite Messaging','Kerberos Key Distribution Center','NetLogon',’Active Directory Domain Services’ ForEach ($Service in $Services) {Get-Service $Service | Select-Object Name, Status}Bu komutun çalıştırılması sonrasına dair bir örnek çıktı aşağıda gösterilmektedir. Ayrıca NetLogon hizmetinin ve Active Directory Etki Alanı Hizmetlerinin (NTDS ile gösterilir) durumunun da bir bütün olarak kontrol edildiği dikkate alınmalıdır. Buradaki örnek durum tüm hizmetlerin çalıştığını gösterir.

- Bir etki alanı denetleyicisini çeşitli yönlerden kontrol etmek için Etki Alanı Denetleyicisi Tanılama aracını (DCDiag) kullanın.

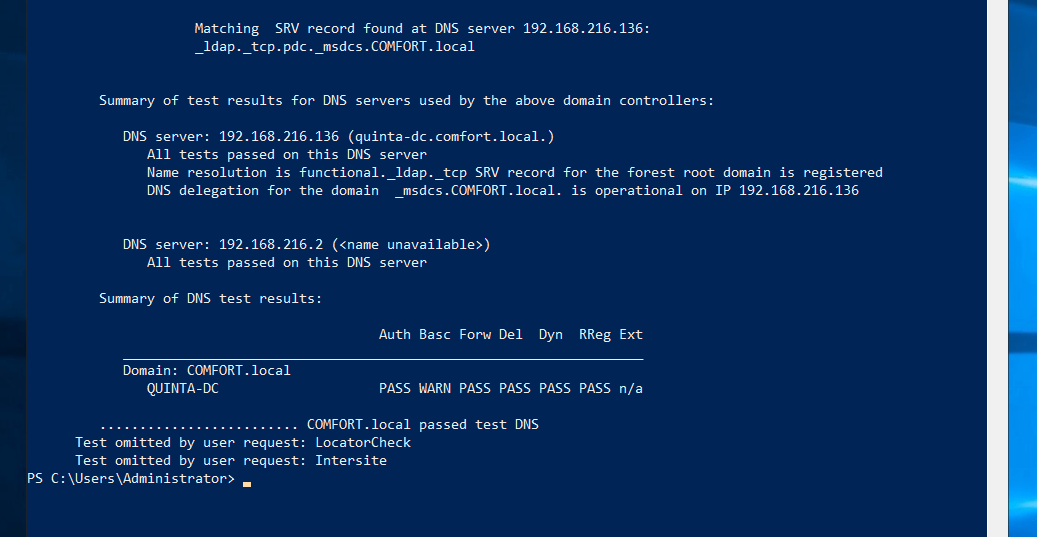

DCDiag aracı BT yöneticileri tarafından DNS dahil olmak üzere bir etki alanı denetleyicisini çeşitli yönlerden test etmek için kullanılabilir. AD'nin performans göstermemesinin en yaygın nedenlerinden biri DNS'dir. DNS hatası, çoğaltma hatasına yol açabilir. DNS için DCDiag komutunun çalıştırılması, BT yöneticilerinin DNS yönlendiricilerinin, DNS atamasının ve DNS kayıt kaydının durumunu kontrol etmelerini mümkün kılar.

Bunu çalıştırmak için kullanılacak komut şudur:Burada örnek çıktı verilmektedir:DCDiag /Test:DNS /e /v

- Güvenli olmayan LDAP bağlantılarını algılayın.

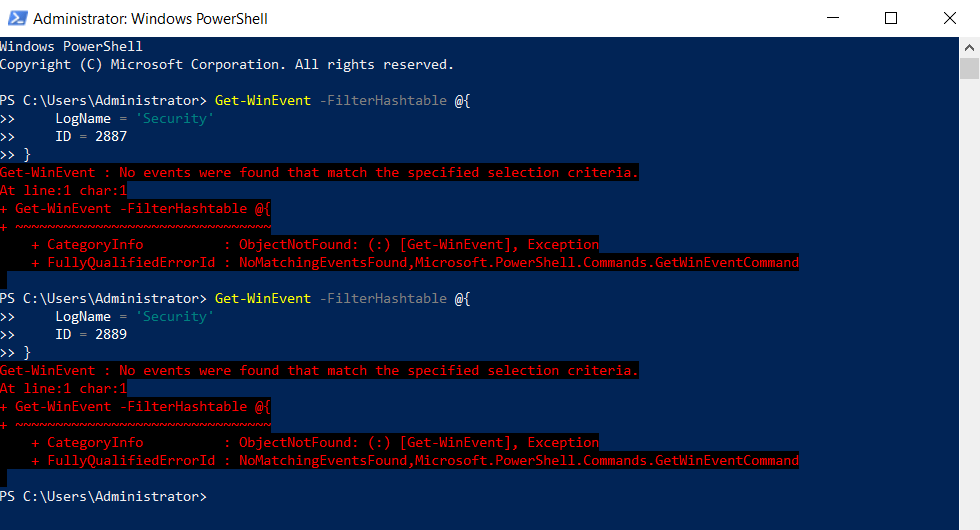

Güvenli olmayan LDAP bağlantılarının neden olduğu güvenlik açığını azaltmaya yönelik ilk adım, bunlardan etkilenip etkilenmediğinizi belirlemektir; bunu da olay kimliği 2887'ye bakarak yapabilirsiniz. Olay 2887, varsayılan olarak DC'de her 24 saatte bir kaydedilir ve DC ile gerçekleştirilmiş imzasız ve açık metin bağlantılarının sayısını gösterir. Sıfırdan büyük herhangi bir değer, DC'nizin güvenli olmayan LDAP bağlantılarına izin verdiğini gösterir.

Bundan sonra, olay kimliği 2889'a bakılarak güvenli olmayan bağlantıları kullanan tüm cihazları ve uygulamaların tespit edilmesi gerekir. DC'de Olay 2889, bir istemci bilgisayarı imzasız bir LDAP bağlantısı girişiminde bulunduğunda kaydedilir. İmzasız bir LDAP bağlantısı üzerinden kimlik doğrulaması yapmaya çalışan bilgisayarın IP adresini ve hesap adını görüntüler.

Bunu elde etmek için kullanılacak PowerShell cmdlet'i aşağıdaki gibidir:Burada örnek bir çıktı verilmektedir.Get-WinEvent -FilterHashtable @{ LogName = 'Security' ID = 2889 }

Bu örnek çıktıda, güvenli olmayan herhangi bir bağlantı görmüyoruz.