Powershell Ve ADAudit Plus Kullanarak Ayrıcalıklı Hesaplar Alma

Ayrıcalıklı kullanıcıların etkinliklerini takip etmek, kritik varlıkları korumak ve uyumluluk gereksinimlerini yerine getirmek için gereklidir. BT yöneticileri, ayrıcalıklı hesapları tanımlayarak ve izleyerek harici siber saldırıların yanı sıra ayrıcalığın kötüye kullanılması gibi iç tehditleri de azaltabilir.

Aşağıda, Windows PowerShell ve ADAudit Plus ile ayrıcalıklı hesapları tanımlama prosedürleri arasında bir karşılaştırma yer almaktadır:

PowerShell

PowerShell kullanarak ayrıcalıklı hesaplar alma adımları:

- Raporu getirmek istediğiniz etki alanını tanımlayın.

- Raporu getirmek için ihtiyacınız olan LDAP özniteliklerini bulun.

- Raporu almak için birincil DC'yi tanımlayın.

- Betiği derleyin.

- Windows PowerShell'de yürüt

- Rapor belirtilen biçimde dışarı aktarılacaktır.

- Raporu farklı bir biçimde almak için betiği uygun şekilde değiştirin.

Örnek Windows PowerShell betiği

Aşağıdaki cmdlet, RODC tarafından kimliği doğrulanan ancak html biçiminde gösterilmeyen yüksek ayrıcalıklı hesapların bir listesini döndürür.

Get-ADDomainController -Filter {IsReadOnly -eq $True} | Get-ADRodcAuthenticatedNotRevealed | -ReportType HTML | Out-File -FilePath C:\PrivilegedAccountReports\Report1.html

(Raporun kaydedilmesi gereken konumu belirtin)

Windows PowerShell gibi yerel araçları kullanarak ayrıcalıklı kullanıcıların raporunu almak için sınırlamalar aşağıda verilmiştir:

- Bu betiği yalnızca Active Directory Etki Alanı Hizmetleri rolüne sahip bilgisayarlardan çalıştırabiliriz.

- Raporu diğer biçimlerde dışarı aktarmak için, betiğin her seferinde değiştirilmesi gerekir.

- Daha fazla filtre uygulamak, LDAP sorgusunun karmaşıklığını artıracaktır.

- Ayrıcalıklı kullanıcı eylemlerini izlemek için çok sayıda günlüğü anlamak külfetli olabilir.

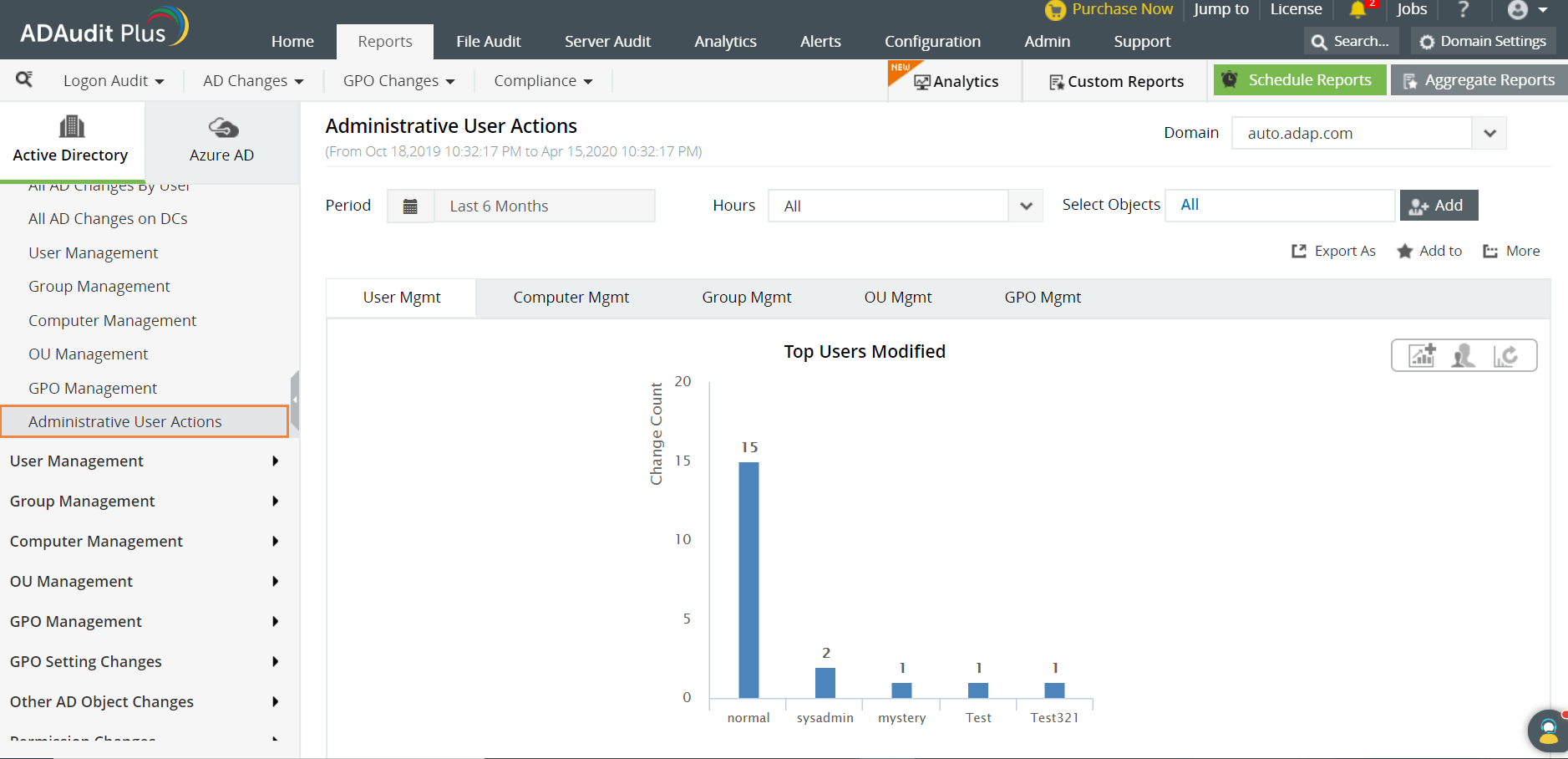

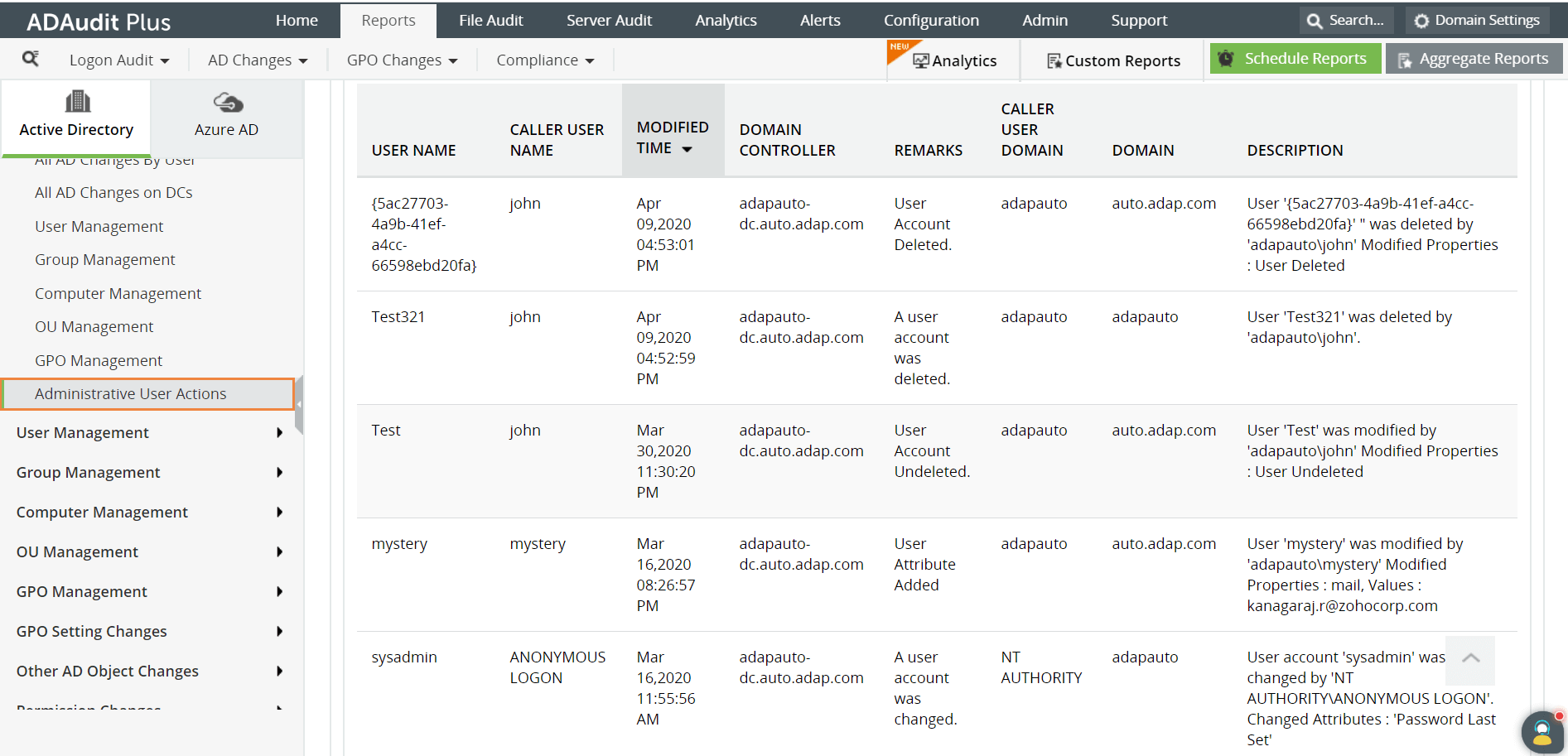

ADAudit Plus, ayrıcalıklı kullanıcılar hakkında bilgi almak, raporu oluşturmak ve basit ve sezgisel olarak tasarlanmış bir kullanıcı arayüzünde sunmak için etki alanındaki tüm DC'leri otomatik olarak tarayacaktır.