Pass-the-hash saldırısı

- PtH: Açıklama

- PtH'nin Tespiti ve Hafifletilmesi: Basitleştirilmiş

Pass-the-hash siber saldırısı nedir?

Pass-the-hash, saldırganların bir kimlik doğrulama sistemini kandırmak üzere düz metin parola yerine kullanıcının NTLM veya LANMAN karmasını almak üzere kullandığı bir saldırı tekniğidir. Windows sistemlerinde yaygın olarak başvurulan bu strateji, en başarılı yanal hareket teknikleri arasındadır.

Ancak kullanıcının parolası değiştirildiğinde çalınmış olan karma kullanılamaz. Bu nedenle, en iyi güvenlik uygulamaları parolaların en az 45 ila 60 günde bir değiştirilmesini temel alır.

Bir pass-the-hash saldırısı nasıl gerçekleşir?

Windows'ta parola karmaları Güvenlik Hesapları Yöneticisi'nde (SAM), Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti işlem belleğinde ve Active Directory'deki bir Ntds.dit veritabanında saklanır. Saldırganlar, karmaları çalmak için aşağıdaki teknikleri kullanır:

Bir pass-the-hash saldırısı nasıl gerçekleşir?

- 1 Sisteme fiziksel erişim sağlayarak, sistem sürücüsünde farklı bir işletim sistemiyle ön yükleme yapabilir ve SAM dosyasını kopyalayabilirler.

- 2 Uzaktan bağlantı yoluyla karma-dökümü araçlarını çalıştırarak parola karmalarını toplayabilirler.

- 3 Kimlik doğrulama sürecinde ağda gezinerek ve kötü amaçlı programları kullanarak parola karmalarını algılayabilirler.

- 4 Sık kullanılan karma dökümü araçları Mimikatz, iam.exe, genhash.exe ve diğerlerini içerir. pwdump.exe, parola karmalarını almak amacıyla kötüye kullanılabilen bir Windows programıdır.

Pass-the-hash saldırısı nasıl ilerler?

Saldırganlar, bir kimlik avı kampanyası ile ağa giriş yapar. Sistemde ihlale neden olduktan sonra, yerel sistemlerden parola karmalarını toplamak için önceden bahsedilen kötü amaçlı araçlar yüklenir.

Adım 2Saldırganlar, ağ içinde yanal hareket sağlamak üzere toplanan kullanıcı hesabı ve parola karmalarını kullanarak hesabın erişebildiği başka sistemler ve kaynaklarda kimlik doğrulaması yapar.

Güvenlik ihlali bulunan kullanıcı hesabı ile birçok iş uygulamasında tek oturum açma (SSO) seçeneği etkinleştirilmiş olduğunda pass-the-hash saldırılarının verdiği zarar daha büyük olur.

Algılama mekanizması

Pass-the-hash saldırıları, günlük verilerinin analiz edilmesi ve kullanıcı davranışlarındaki anormallikler ile korelasyonlarının belirlenmesiyle tespit edilebilir.

Ağınızdaki saldırıların algılanması için, güvenlik aracınızı aşağıdaki kriterleri tespit edecek şekilde yapılandırmalısınız:

Algılama mekanizması

Kaynak Ana Bilgisayar

Olay Kimliği: Kimliği 4624 Bir hesap başarıyla oturum açmıştır

Oturum açma türü: 9

Kimlik doğrulama paketi: Müzakere

Oturum açma işlemi: seclogo

Sysmon olay kimliği: 10

- Hedef Ana Bilgisayar

- Olay Kimliği: 4768 Bir Kerberos kimlik doğrulama anahtarı (TGT) istenmiştir

- Olay Kimliği: 4769 Bir Kerberos hizmeti anahtarı istenmiştir

Yukarıda belirtilen Olay Kimlikleri için günlük kaydını etkinleştirmek üzere, Grup İlkesi Yönetim Konsolu'nda veya Yerel Güvenlik İlkesi ayarlarında uygun denetim ilkelerinin yapılandırılması gerekir:

| Olay Kimliği | Etkinlik açıklaması | İlke kategorisini denetle | İlke adını denetle |

|---|---|---|---|

| 4624 | Bir hesap başarıyla oturum açmıştır | Oturum açma/Oturum kapatma | Oturum Açmayı Denetle |

| 4768 | Bir Kerberos kimlik doğrulama anahtarı (TGT) istenmiştir | Hesap Oturumu Açma | Kerberos Kimlik Doğrulama Hizmetini Denetle |

| 4769 | Bir Kerberos hizmeti anahtarı istenmiştir | Hesap Oturumu Açma | Kerberos Hizmeti Anahtar İşlemlerini Denetle |

Bu ilkeleri etkinleştirmek için aşağıda belirtilen adımları izleyin:

- 1 Grup İlkesi Yönetim Konsolu'nu veya Yerel Güvenlik İlkesi ayarlarını açın.

- 2 Bilgisayar Yapılandırması > Windows Ayarları > Güvenlik Ayarları > Gelişmiş Denetim İlkesi Yapılandırması > Denetim İlkeleri alanına gidin.

- 3 Bahsedilen ilkeleri bulun.

- 4 Aşağıdaki denetim olaylarını yapılandır seçeneğini işaretleyin, hem Başarılı hem de Başarısız seçeneklerini etkinleştirerek Tamam seçeneğine tıklayın.

- 5 Değişiklikleri uygulamanızın ardından, seçili olaylar Güvenlik olay günlüğüne kaydedilecektir.

Pass-the-hash saldırısının etkisi nasıl en aza indirilir?

- SSO'yu etkinleştirdiğinizde, sistemi korumak amacıyla çok faktörlü kimlik doğrulamayı da uygulamaya koyduğunuzdan emin olun. Bu, kimlik bilgileri tehlikeye girse dahi saldırganın verilere erişememesini sağlar.

- Gündelik işler için ayrı bir Etki Alanı Yöneticisi ve standart hesaplar oluşturarak en düşük ayrıcalık ilkesini uygulayın.

- Sıklıkla parola değiştirme ilkeleri uygulayın.

Log360'ın özelliklerinden faydalanarak güvenlik duruşunuzu geliştirin

Uzmanlarımız güvenlik gerekliliklerinizi değerlendirerek size Log360'ın bu gerekliliklerin karşılanmasına nasıl yardımcı olabileceğini gösterebilir.

Sizi siber tehditlere karşı koruyacak bir SIEM çözümünü inceleyin.

Log360, PtH gibi karmaşık saldırılar ile mücadele etmek için aşağıdaki gibi güvenlik özelliklerinden faydalanır:

- Kullanıcı etkinliği izleme

- Ayrıcalıklı erişim takibi

- ML tabanlı anormallik tespiti

Log360'ı kullanarak pass-the-hash saldırılarını tespit ederek hafifletin

Korelasyon kurallarını, uyarıları, olay iş akışını nasıl ayarlayacağınızı ve pass-the-hash saldırılarında tespit ve düzeltme için bunları nasıl özelleştireceğinizi öğrenin.

- Korelasyon yoluyla algılama

- Gerçek zamanlı uyarılar

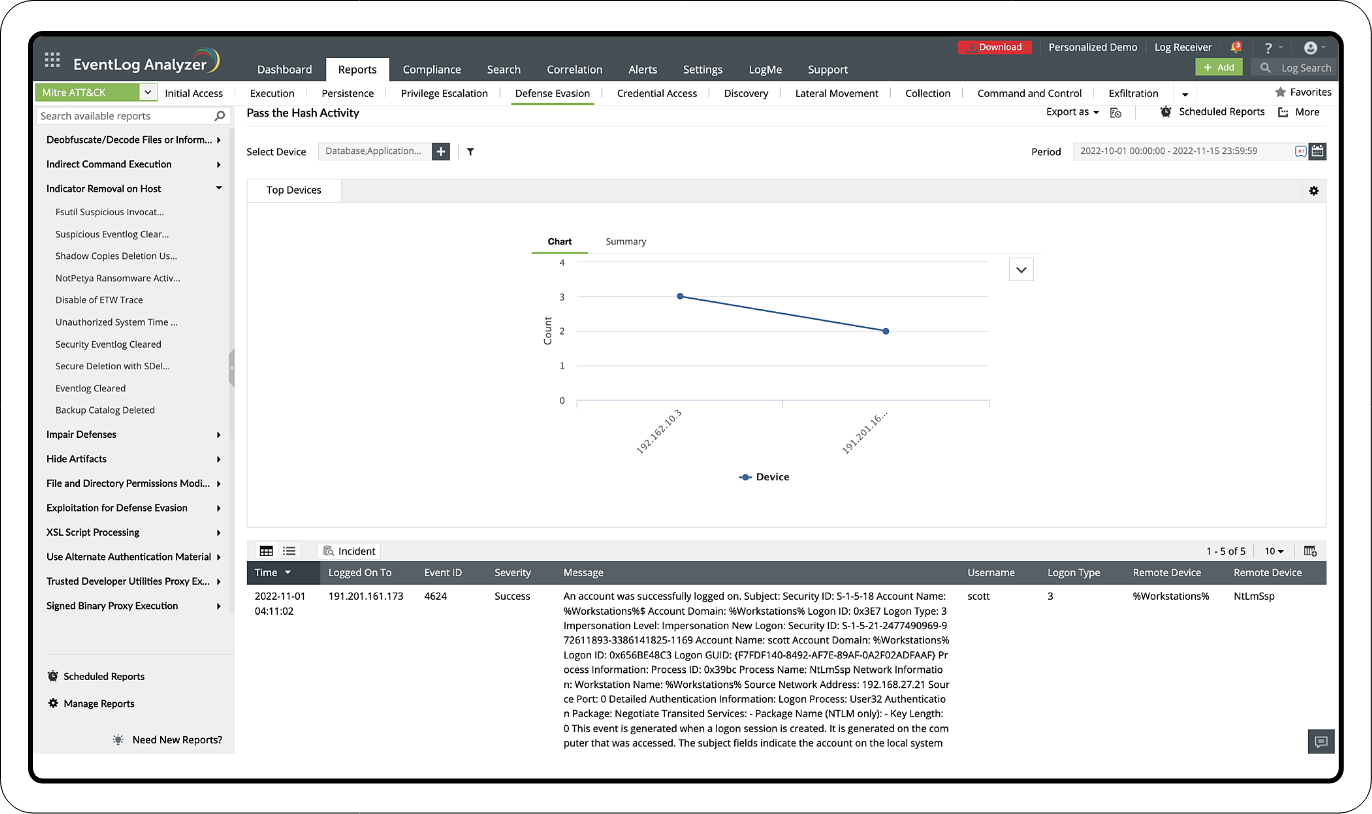

- Raporlar yoluyla inceleme

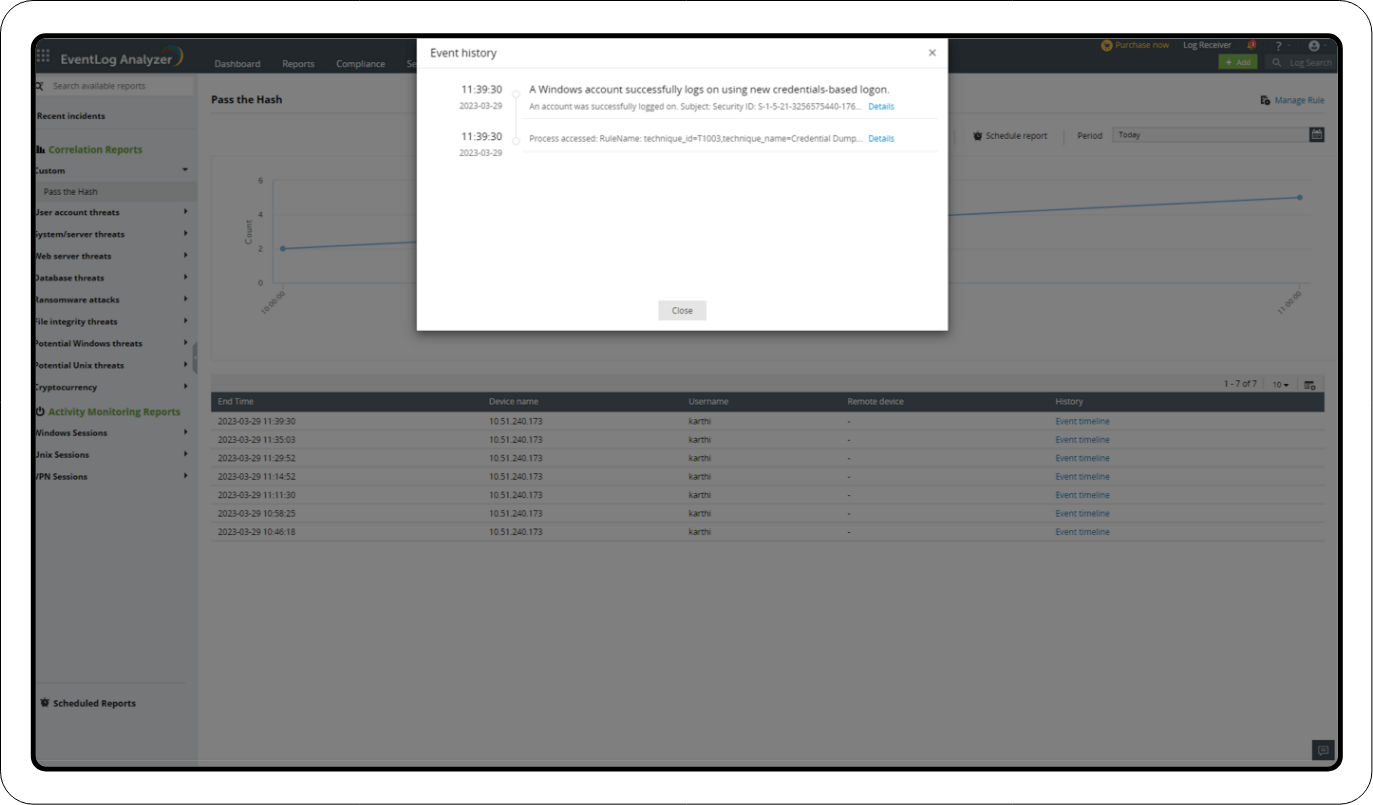

Korelasyon yoluyla algılama

Aşağıda pass-the-hash saldırısı eylem dizisi ve ilişkili olay kimlikleri verilmektedir:

- Olay Kimliği 10 (sysmon tarafından oluşturulan olay): Bir işlemin başka bir işleme erişim sağladığını gösterir

- Olay Kimliği 4624: Bir hesap başarıyla oturum açmıştır

- Olay Kimliği 4672: Yeni bir oturum açma işlemine atanmış özel ayrıcalıklar

Pass-the-hash saldırılarını algılamak için yaygın olarak kullanılan bir yöntem, Olay Kimlikleri 10, 4624 ve 4672'nin ilişkilendirilmesi ve izlenmesini içerir.

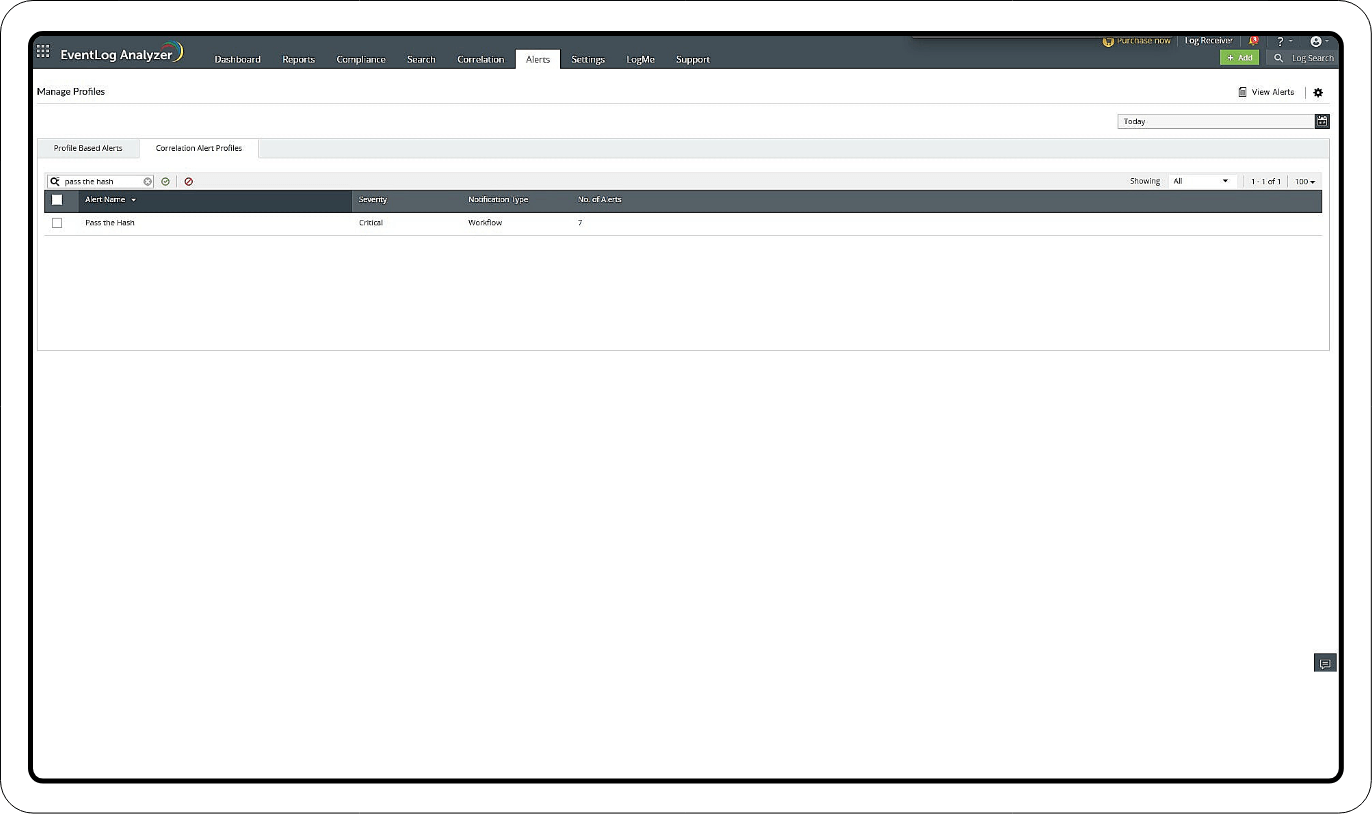

Gerçek zamanlı uyarılar

Uyarılar ve İş Akışı ekleme:

1. Korelasyon Kuralıyla Bir Uyarı Profili Oluşturma

2. Uyarı Profili için Bir İş Akışı Ekleme

Uyarı Profili Oluşturma:

- Log360 konsolu > SIEM > Uyarılar alanına gidin > sağ üst köşedeki ayarlar simgesine tıklayın > Profilleri Yönet > Korelasyon Uyarı Profilleri > alanına gidin, ara simgesine tıklayın ve oluşturulan Pass the Hash kuralını seçin > Yapılandır seçeneğine tıklayın.

- Önem derecesini seçin ve uyarıları almak için bildirim ayarlarını yapılandırın.

Uyarı Profili için İş Akışı Ekleme:

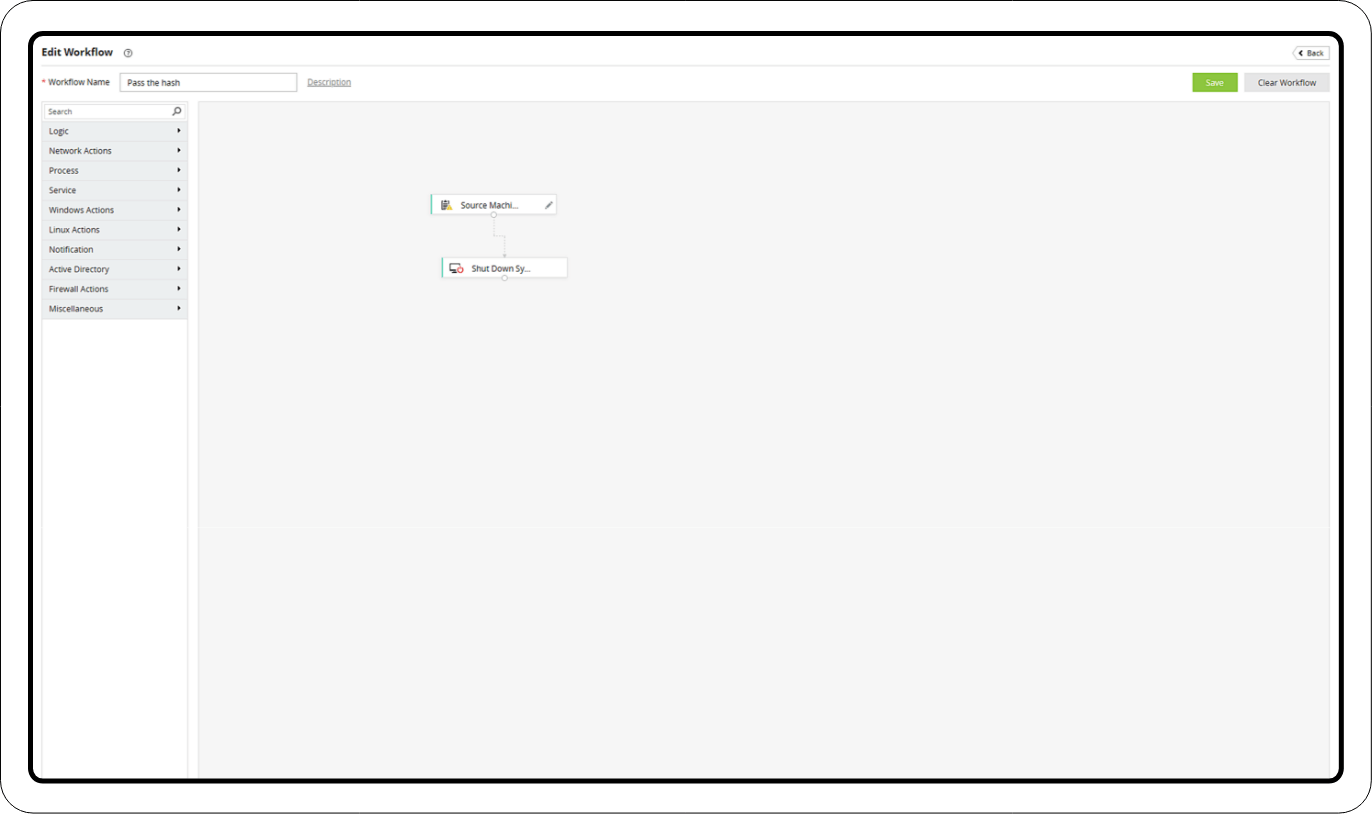

Adım 1 İş Akışı Oluşturma

- Uyarılar sekmesinde, sayfanın sağ üst köşesindeki ayarlar simgesine tıklayın.

- İş Akışı seçimini yapın.

- Sağ üst köşedeki İş Akışı Oluştur seçeneğine tıklayın.

- Yeni bir iş akışı oluşturmak için blokları sol panelden sürükleyerek bırakabilirsiniz.

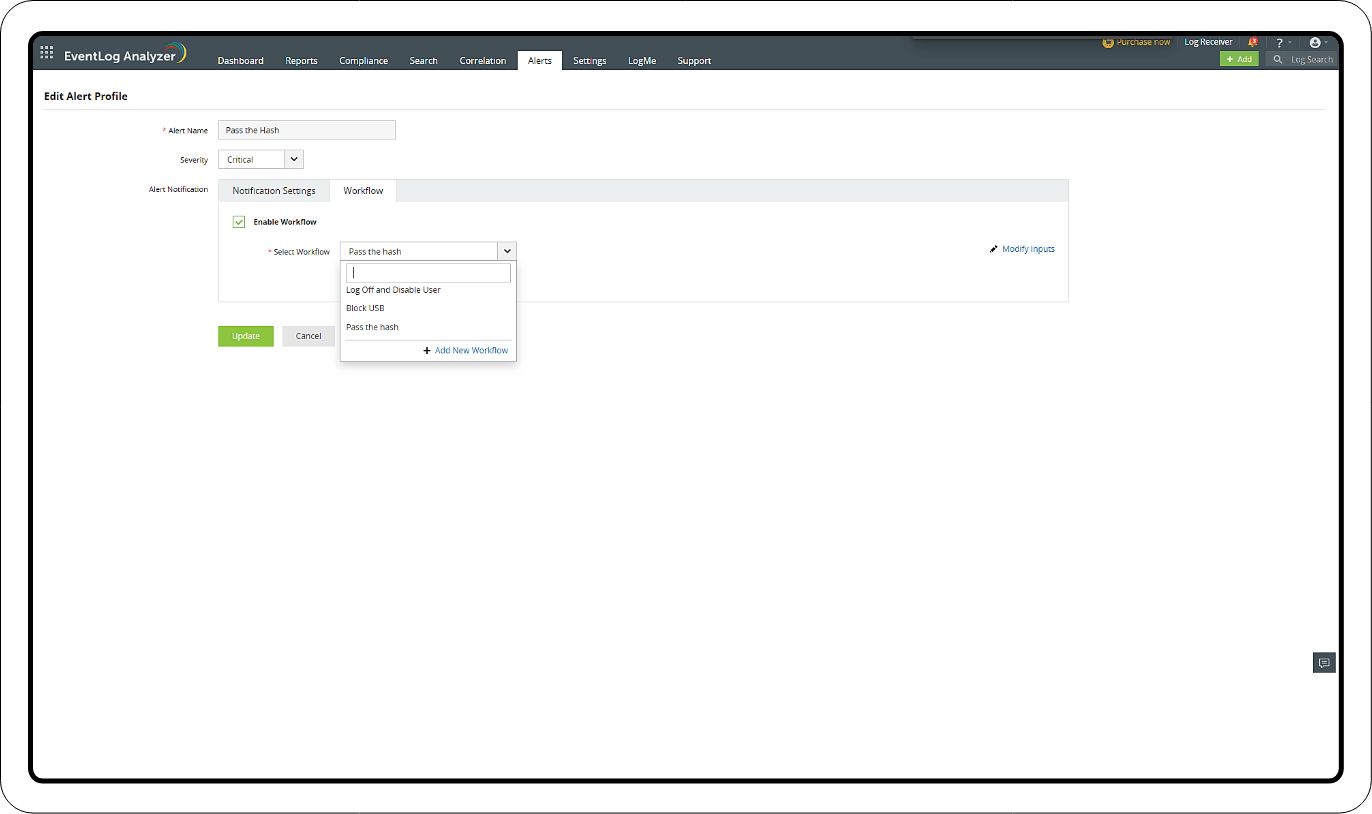

Adım 2 Uyarı Profili için İş Akışı Ekleyin

- Uyarılar sekmesinde, sayfanın sağ üst köşesindeki ayarlar simgesine tıklayın.

- Profilleri Yönet seçimini yapın.

- Korelasyon Uyarı Profilleri'ne gidin.

- Yeni oluşturulan Pass the Hash saldırısı uyarı profilinde Yapılandır seçeneğine tıklayın.

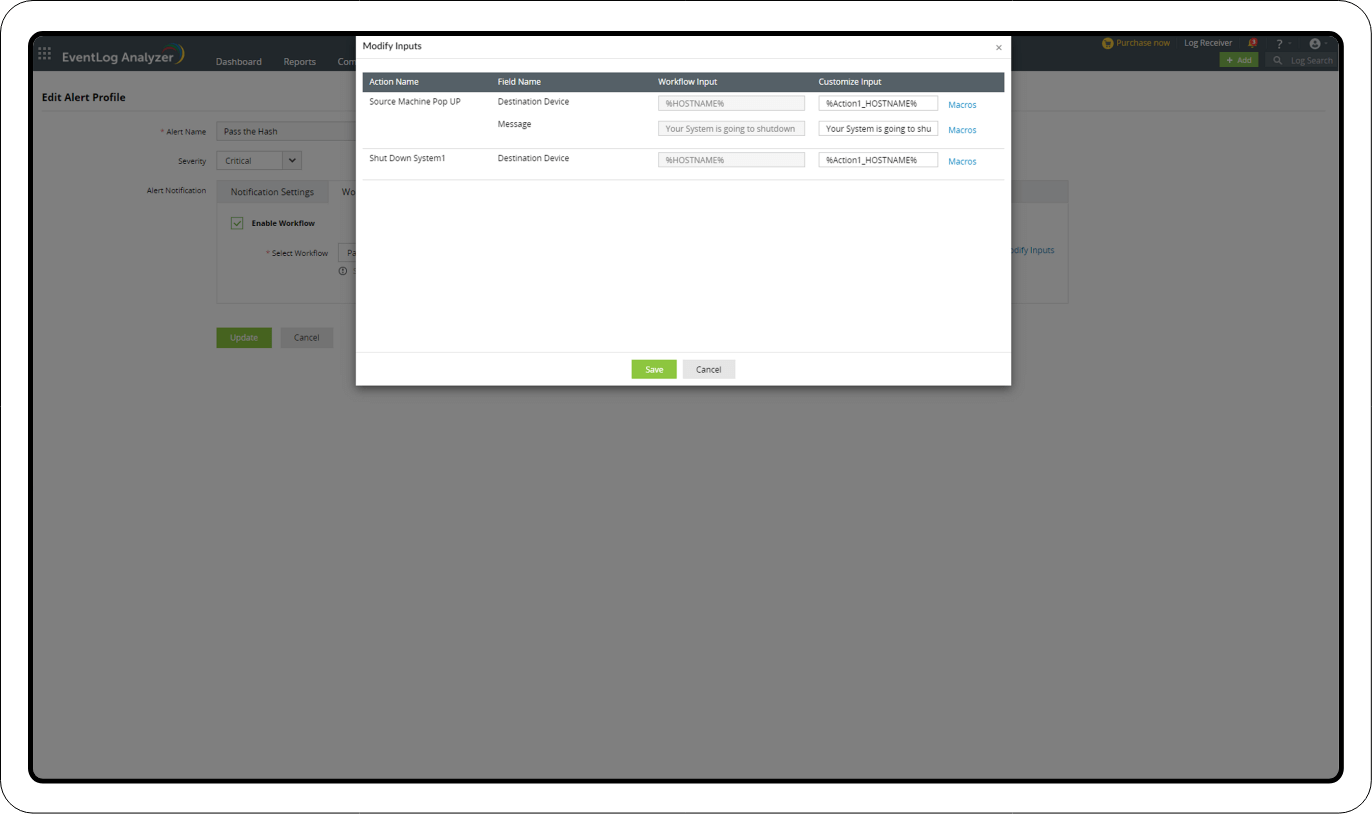

- Uyarı Bildirimi alanında bulunan İş Akışı sekmesine gidin.

- İş Akışını Etkinleştir seçeneğine tıklayın.

- Değiştirilmesi gereken herhangi bir alan varsa Girişleri Değiştir seçimini yapın.

- Alanlar güncellendikten sonra, ana sayfada bulunan Kaydet ve Güncelle seçeneklerine tıklayın.

Bu eylemler, bir güvenlik yöneticisi süreci devralarak daha ayrıntılı incelemeleri ve düzeltme etkinliklerini gerçekleştirene kadar tehdidin sınırlanmasına yardımcı olabilir.

- Posta ve SMS gönderin: Güvenlik yöneticisini potansiyel pass-the-hash saldırısı konusunda bilgilendirin.

- AD kullanıcısını devre dışı bırakın: Yetkisiz erişim durumunun tekrar oluşmasını önlemek için etkilenen kullanıcı hesabını Active Directory'de geçici olarak devre dışı bırakın.

- Gelen ve giden kuralı reddedin: Potansiyel yanal hareketi, komut ve kontrol iletişimlerini ve veri sızdırma durumlarını sınırlandırmak için güvenlik duvarı kurallarını güvenlik ihlali bulunan sistem için hem gelen hem de giden trafiği reddedecek biçimde güncelleyin.

- Windows oturumunu kapatın: Saldırganın erişimini kesintiye uğratmak için güvenlik ihlali bulunan kullanıcı hesabıyla ilişkili her türlü etkin oturumu kapatın.

- Dosyaya yazın: Algılanan pass-the-hash saldırısıyla ilgili olarak etkilenen sistemler, kullanıcı hesapları ve şüpheli etkinlikleri içeren tüm ilgili bilgileri günlüğe kaydedin.

- Günlükleri iletin: Olayla ilgili güvenlik günlüklerini ek analizlerden geçirilmek üzere Log360'a iletin.