Pass the ticket saldırısı

Bu sayfadaki içerik

- Pass-the-ticket saldırısı nedir?

- Saldırı akışı

- Algılama Mekanizması

- Log360'ı kullanarak pass-the-ticket saldırılarını tespit etme ve hafifletme

Pass-the-ticket saldırısı nedir?

Bir pass-the-ticket saldırısı, Windows Active Directory ortamında bulunan, anahtar adı verilen kimlik doğrulama bilgilerinin çalınmasını ve yeniden kullanılmasını içeren bir siber saldırı türüdür.

Bir kullanıcı bir Windows etki alanında oturum açtığında, kimlik doğrulama işlemi ile kullanıcının kimliği ve ayrıcalıklarının barındırıldığı bir anahtar oluşturulur. Bu anahtar dosyalar, klasörler ve uygulamalar gibi ağ kaynaklarına erişmek için kullanılır.

Bir pass-the-ticket saldırısında, saldırgan mevcut bir anahtarı çalar ya da sahte bir anahtar oluşturur ve ağ kaynaklarına yeniden kimlik doğrulaması yapmadan yetkisiz bir biçimde erişmek için bunu kullanır. Saldırgan bir ağda yatay olarak hareket etmek, hassas verilere erişmek veya sistemlerin kontrolünü ele geçirmek için bu tekniği kullanabilir.

Saldırı akışı:

Saldırı akışı:

- 1 Saldırgan, bir Windows Active Directory ortamında bir kullanıcının makinesine veya bir etki alanı denetleyicisine erişim kazanır.

- 2 Saldırgan, bir kullanıcı hesabı veya ayrıcalıklı bir etki alanı hesabıyla ilişkili bir Kerberos anahtar verme anahtarı (TGT) ya da hizmet anahtarını çalar veya oluşturur.

- 3 Bunun ardından, saldırgan çalınan anahtarı, hesabın parolası hakkında bilgi sahibi olmadan ağdaki diğer makinelerdeki kaynaklarda kimlik doğrulaması yapmak ve bunlara erişim sağlamak için kullanır.

- 4 Saldırgan bu erişim ile ağda yatay olarak hareket edebilir, hassas verilere veya sistemlere erişebilir veya kötü amaçlı yazılım yükleme, yeni hesaplar oluşturma ve ayarları değiştirme gibi kötü amaçlı etkinlikleri gerçekleştirebilir.

- 5 Saldırgan, ağa erişimi ve ağ üzerindeki kontrolü uzun bir süre boyunca sürdürmek için anahtarları çalma ve yeniden kullanma sürecini tekrarlayabilir.

Algılama mekanizması:

Tüm Kerberos kimlik doğrulama olaylarını denetleyerek ve tutarsızlıklar açısından inceleyerek ağınızı izleyebilirsiniz. Örneğin, uç noktalardaki pass-the-ticket saldırılarını incelemek için aşağıdaki işlemleri uygulayabilirsiniz:

Algılama mekanizması:

- 1 Bu sistem için geçerli oturum açma oturumlarını kontrol edin.

- 2 Bu oturumla ilişkili Kerberos anahtarını inceleyin.

- 3 Eşleşmeyen Kerberos anahtarları açısından bir kontrol gerçekleştirin.

Etki alanı için meşru kimlik doğrulaması sırasında, belirtilen sırada, aşağıdaki olay kimlikleri bulunabilir:

4768 – Bir Kerberos kimlik doğrulama anahtarı (TGT) istenmiştir

4769 – Bir Kerberos hizmeti anahtarı istenmiştir

4770 – Bir Kerberos hizmeti anahtarı yenilenmiştir

Bir saldırgan Kerberos Anahtar Dağıtım Merkezi'ni hedef alarak ve KRBTGT hesabının kontrolünü ele geçirdiğinde, altın bilet olarak da bilinen tam erişim sağlayan bir geçiş hakkı elde eder. Altın bilet aracılığıyla bir istekte bulunulduğunda, TGT için hiçbir istekte bulunulmaz. Bu, yalnızca olay kimliği 4769 ve olay kimliği 4770'i kaydeden tüm kimlik doğrulama işlemlerinin altın bilet bulunduğuna dair bir gösterge olduğu anlamına gelir.

Log360'ın özelliklerinden faydalanarak güvenlik duruşunuzu geliştirin

Uzmanlarımız güvenlik gerekliliklerinizi değerlendirerek size Log360'ın bu gerekliliklerin karşılanmasına nasıl yardımcı olabileceğini gösterebilir.

Log360'ın pass-the-ticket saldırısı ve benzer türde gizli saldırılarla nasıl mücadele edebileceğini öğrenin:

- Gerçek zamanlı günlük izleme

- Kullanıcı ve Varlık Davranışı Analizi (UEBA)

- Ağ olaylarının korelasyonu

Log360'ı kullanarak pass-the-ticket saldırılarını tespit etme ve hafifletme

Korelasyon Kurallarını, uyarıları, olay iş akışlarını nasıl ayarlayacağınızı ve pass-the-ticket saldırılarında tespit ve düzeltme için bunları nasıl özelleştireceğinizi öğrenin.

- Bağıntı

- Hafifletme

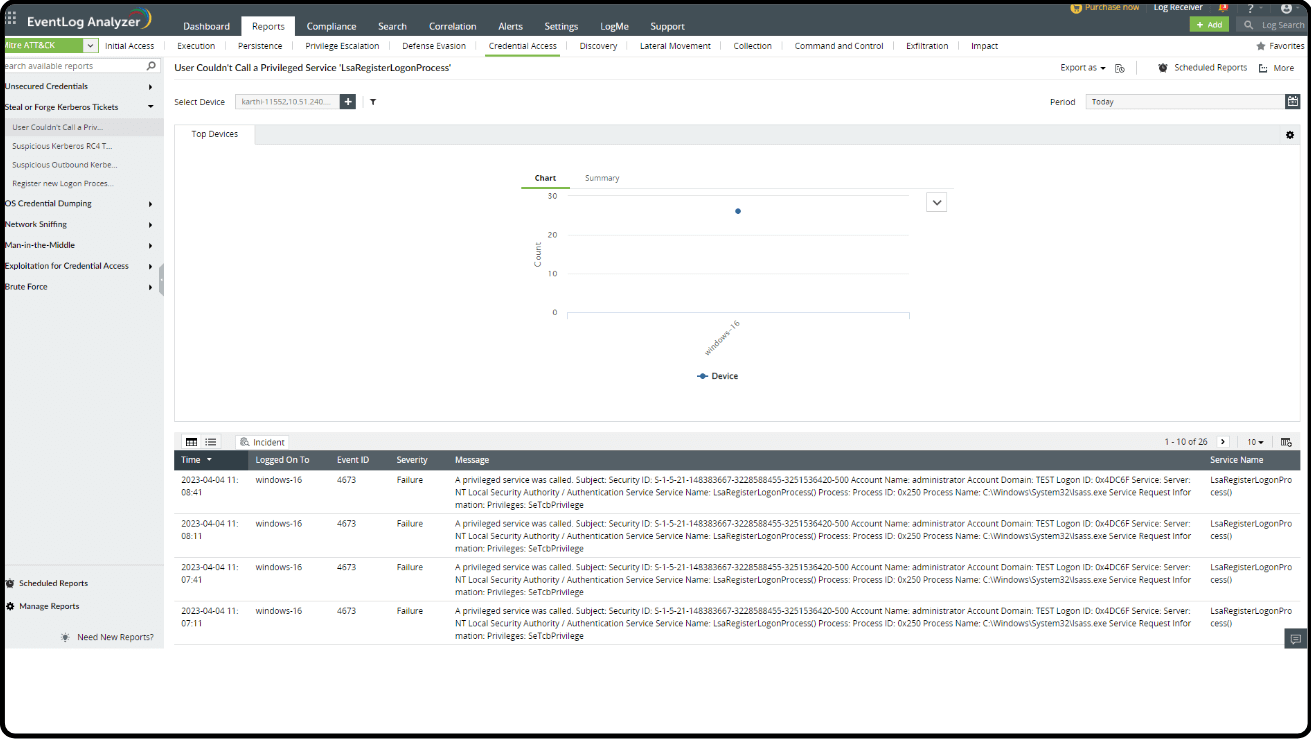

- Önceden tanımlanmış raporlar

Bağıntı

Kerberos Anahtarlarını Çalma veya Taklit Etme - Kullanıcı Ayrıcalıklı Bir Hizmeti - 'LsaRegisterLogonProcess' - Çağıramadı

İlgili Olay Kimliği

4673 — Ayrıcalıklı bir hizmet çağrıldı

Algılama

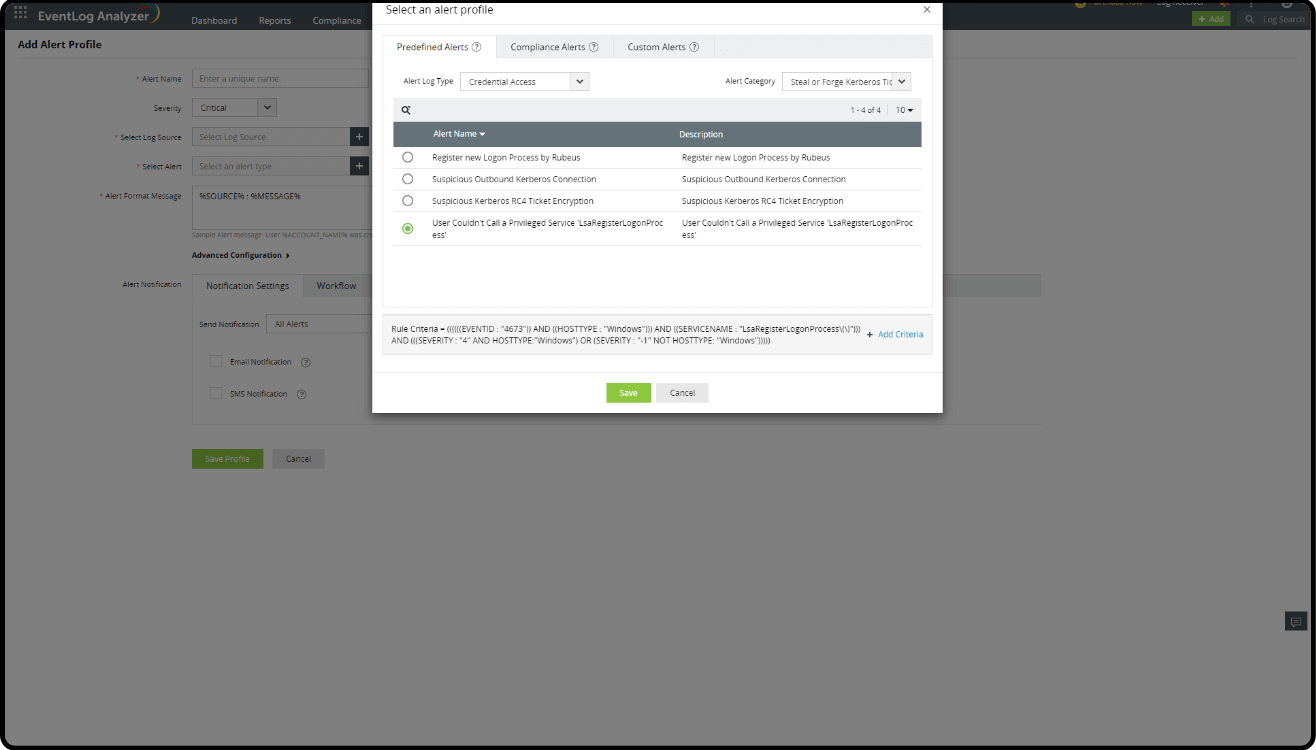

MITRE ATT&CK® Korelasyon Kuralı veya MITRE ATT&CK Uyarı Profilini kullanarak pass-the-ticket saldırılarını tespit edebilirsiniz.

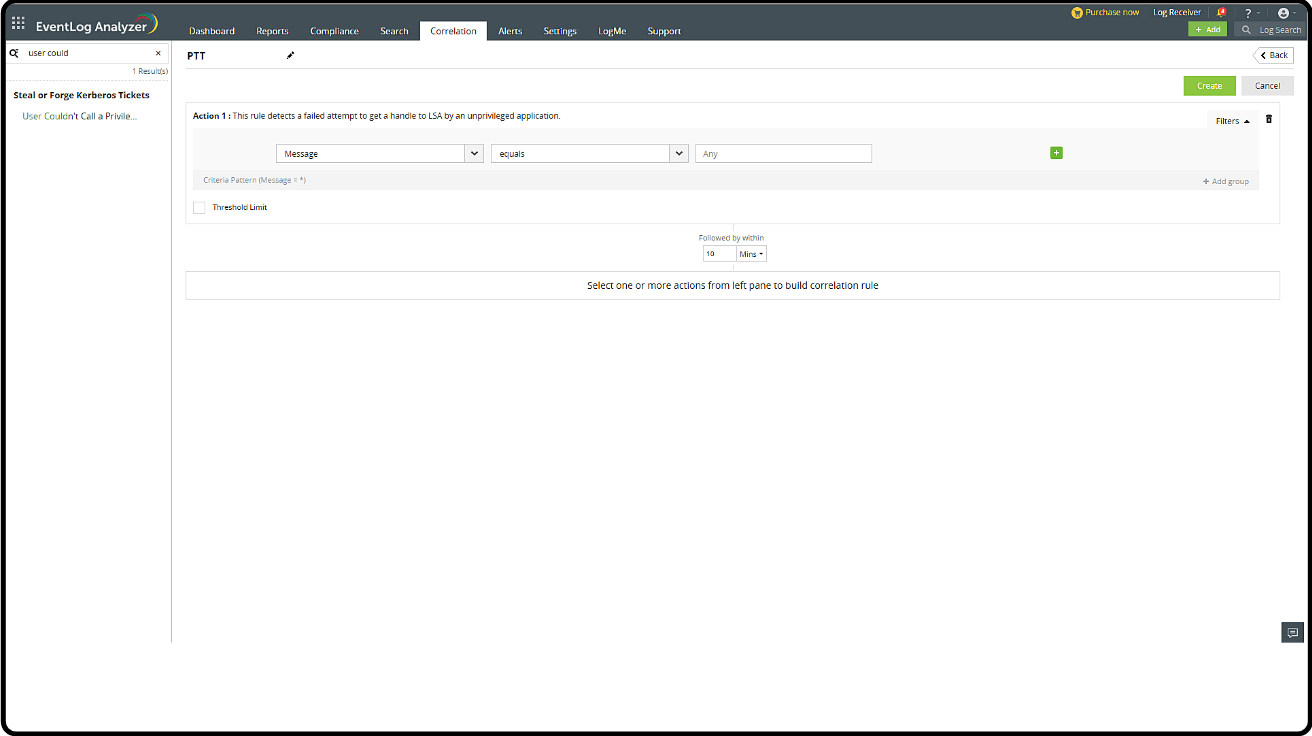

Korelasyon Kuralı Oluşturma

- Log360 konsolu > SIEM > Korelasyon alanına gidin ve sağ üst köşedeki Kuralı Yönet seçeneğine tıklayın.

- Korelasyon Kuralı Oluştur seçeneğine tıklayın.

- Sol açılır kutudan Mitre ATT&CK TTP(S) seçimini yapın.

- Kullanıcı ayrıcalıklı bir hizmeti çağıramadı için arama yapın.

- Oluştur öğesine tıklayın.

Hafifletme

Hafifletme süreci aşağıdakileri içerir:

1. Korelasyon Kuralıyla Bir Uyarı Profili Oluşturma

2. Uyarı Profili için İş Akışını Etkinleştirme

Uyarı Profili Oluşturma:

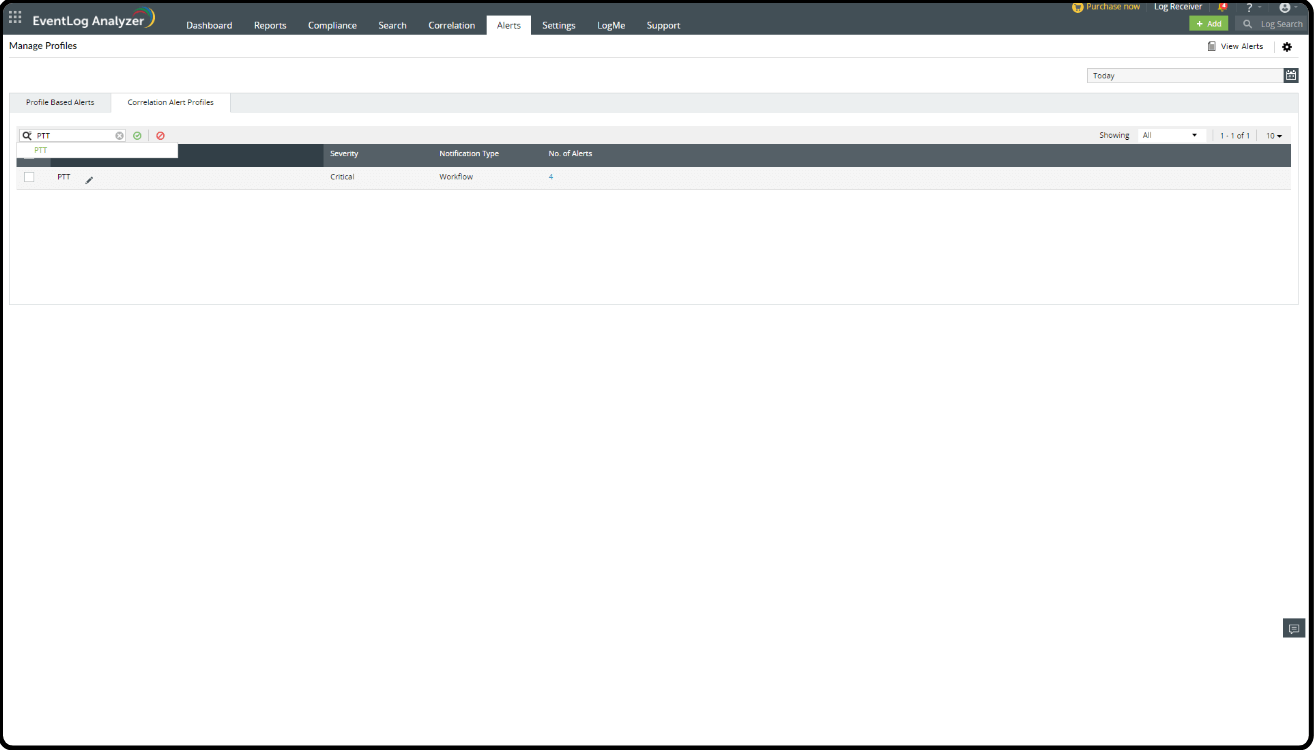

- Log360 konsolu > SIEM > Uyarılar alanına gidin.

- Sağ üst köşedeki ayarlar simgesine tıklayın ve Profilleri Yönet seçimini yapın.

- Profilleri Yönet alanında, Korelasyon Uyarı Profilleri seçimini yapın. Daha sonra, arama simgesine tıklayın ve PTT (Korelasyon Kuralı adı) seçimini yapın.

- Yapılandır’a tıklayın.

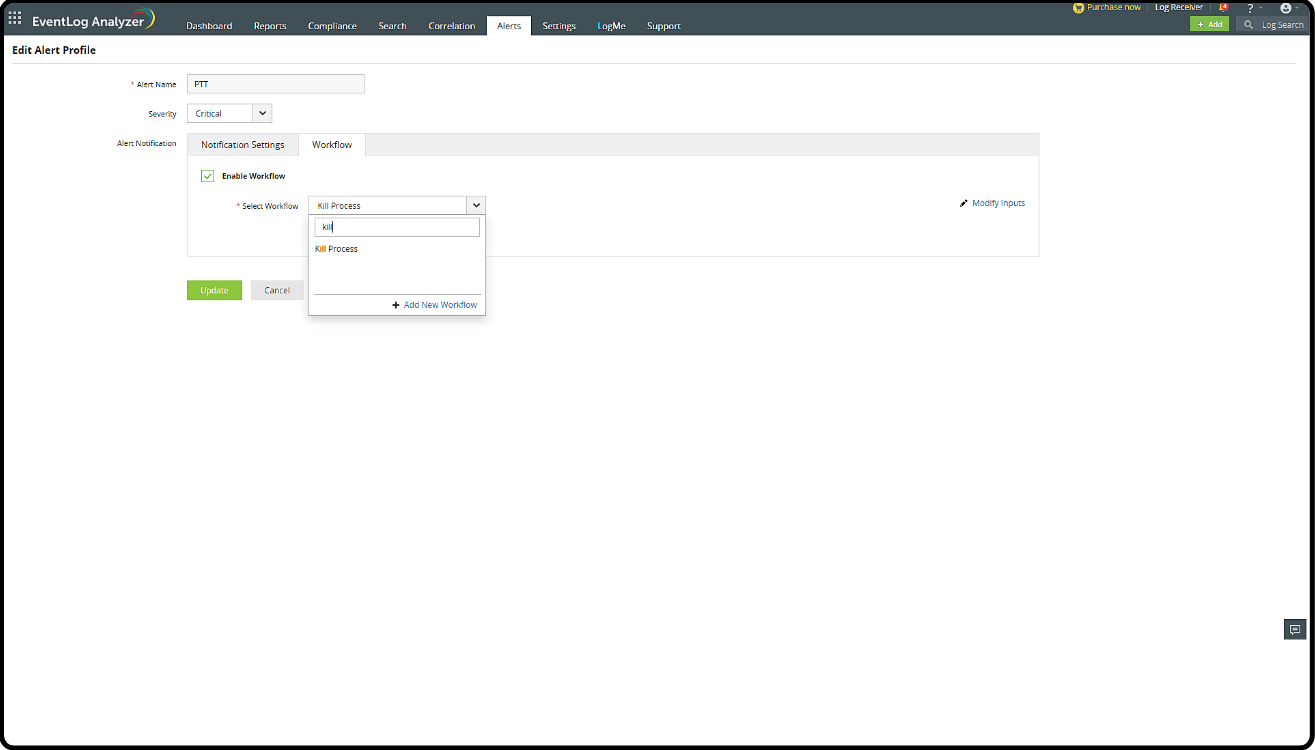

1. İş Akışını Etkinleştirme

- Uyarı Profili'nde, Bildirim Ayarları'nın yanında bulunan İş Akışı'nı seçin.

- İş Akışını Etkinleştir seçeneğini işaretleyin ve seçenekler listesinden Bilgisayarı Devre Dışı Bırak, Oturumu Kapat ve Kullanıcıyı Devre Dışı Bırak veya İşlemi Sonlandır gibi uygun bir eylem seçin.

- Özel bir İş Akışı oluşturmak için Yeni İş Akışı Ekle seçeneğine tıklayın. Yeni bir olay yanıt akışı yapılandırmak için Windows eylemleri ve Active Directory eylemlerinin listesini inceleyebilirsiniz.

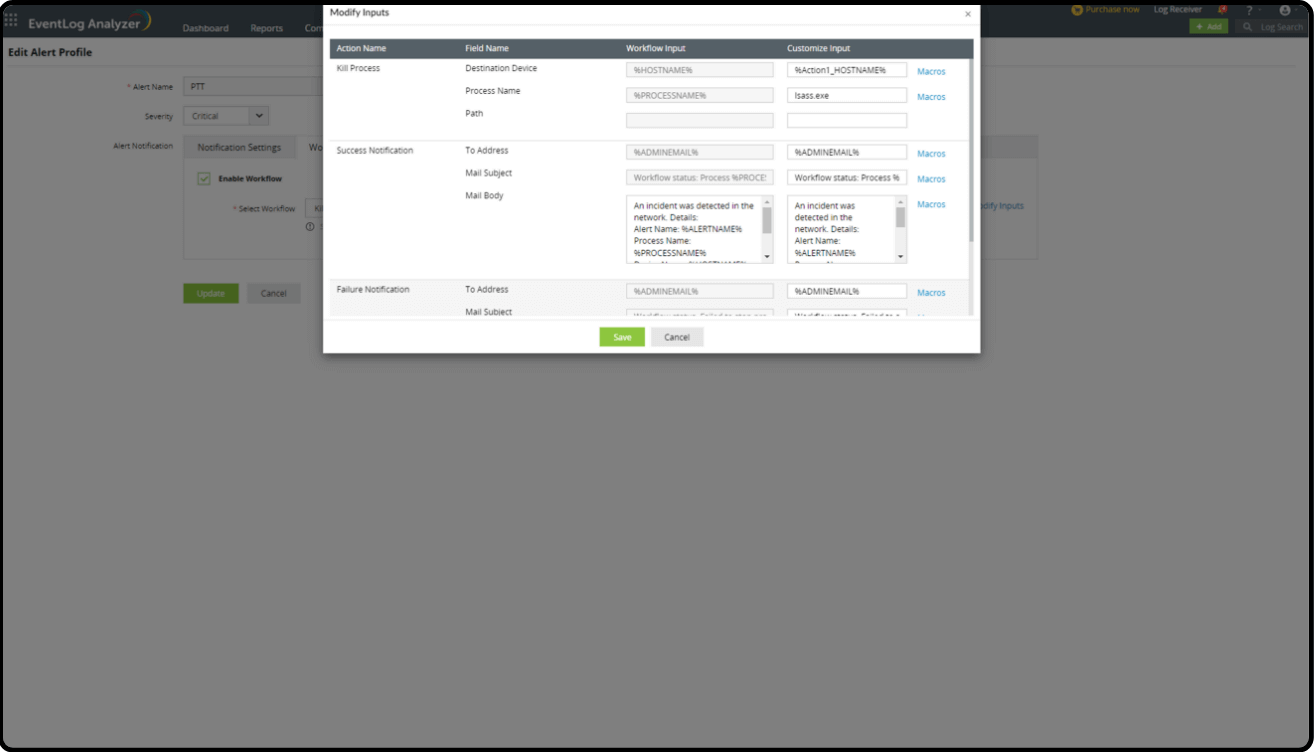

2. İş Akışı Ekleme

- Uyarı Profiline İş Akışı ekleyin.

- Değiştirilmesi gereken herhangi bir alan varsa Girişleri Değiştir seçimini yapın.

- Alanlar güncellendikten sonra, ana sayfada bulunan Kaydet ve Güncelle seçeneklerine tıklayın.