- Ana Sayfa

- Günlük Kaydı Kılavuzu

- Güvenlik duvarı günlük analizini kullanarak TCP 445 kötü amaçlı kullanımı ve saldırısı nasıl tespit edilir ve önlenir?

Güvenlik duvarı günlük analizini kullanarak TCP 445 kötü amaçlı kullanımı ve saldırısı nasıl tespit edilir ve önlenir?

Bu sayfada

- Bağlantı noktası 445 ne için kullanılır?

- Saldırganlar bağlantı noktası 445'i nasıl kötüye kullanır?

- Güvenlik duvarı günlüklerinin analizi yoluyla bağlantı noktası 445 kötüye kullanımı nasıl tespit edilir?

- Bağlantı noktası 445'in kötüye kullanımını önlemek için ManageEngine EventLog Analyzer'dan faydalanılması

US-CERT duyurusu, Sunucu İleti Bloğu (SMB) için izlenecek en iyi uygulamanın, UDP bağlantı noktaları 137, 138 ve TCP bağlantı noktası 139 ile birlikte Microsoft Dizin Hizmetleri tarafından kullanılan TCP bağlantı noktası 445'i de engellemek olduğunu ortaya koymaktadır.

2017 yılında, bağlantı noktası 445, işletmeleri, bankaları ve başka kamu kurumlarını hedef alan ve dünya genelinde büyük zarara uğranılmasına neden olan WannaCry fidye yazılımı saldırısı ile kötüye kullanılmıştır.

Bağlantı noktası 445 ne için kullanılır?

Bağlantı noktası 445, Microsoft İşletim Sistemlerinin önceki sürümlerinde sunulan NetBIOS hizmetiyle de bağlantılı olan bir Microsoft ağ bağlantı noktasıdır. Aynı ağdaki sistemlerin TCP/IP üzerinden dosya ve yazıcı paylaşımı yapmasına imkan veren Sunucu İleti Bloğu'nu (SMB) çalıştırır.

Bu bağlantı noktası, harici ağa açılmamalıdır. İlgili bağlantı noktası LAN iletişimi için kullanıldığından, tüm Microsoft cihazlarında bağlantı noktası 445 çoğunlukla açık olur.

Saldırganlar bağlantı noktası 445'i nasıl kötüye kullanır?

Saldırganlar, Nmap, Metasploit ve NetScan Tools Pro gibi açık kaynaklı araçları kullanarak bağlantı noktası taraması yapabilir. Bu tarama araçları bağlantı noktası 445'i kullanan hizmetleri tanımlayarak cihazlar hakkında kritik bilgiler toplar. Saldırganlar cihaz ayrıntılarını öğrendikten sonra bu bağlantı noktasının kötüye kullanılması yoluyla kötü amaçlı yazılım ve fidye yazılımı saldırılarını başlatabilir.

Bağlantı noktası 445'in kötüye kullanımının önlenmesi:

Bağlantı noktası 445'in kötüye kullanımını önlemenin en iyi yolu, güvenlik duvarınızın düzgün şekilde yapılandırıldığından ve ağınızda gereksiz bir biçimde açık bırakılmış 445 sayılı bağlantı noktalarının bulunmadığından emin olmaktır.

Bağlantı noktası 445'in kötüye kullanılmasını önlemek için adımlar:

Kullanılmayan tüm cihazlarda ve ağınızın dışıyla bağlantılar kuran cihazlarda bağlantı noktası 445'in engellenmiş olduğundan emin olun.

Bunu nasıl yapabilirsiniz? Aşağıda belirtilen şekilde bir güvenlik duvarı kuralı oluşturun:

- Kaynak: Herhangi biri (ya da bağlantı noktasını ağ içinde dosya paylaşımı için kullanmak istiyorsanız: Harici).

- Kaynak Bağlantı Noktası: Herhangi biri

- Hedef: Herhangi biri

- Hedef Bağlantı Noktası: 445.

- Eylem: Bırak veya Reddet.

Güvenlik duvarı günlüklerinin analizi yoluyla bağlantı noktası 445 kötüye kullanımı nasıl tespit edilir?

Bağlantı noktası 445'in kötüye kullanımı, Yetkisiz Erişim Tespit Sistemleri (IDS) ve Yetkisiz Erişimi Önleme Sistemleri (IPS) gibi ağ güvenlik çözümlerinin kullanılmasının yanı sıra güvenlik bilgileri ve olay yönetimi (SIEM) çözümleri kullanılmasıyla da tespit edilebilir. Güvenlik duvarı günlüklerini izleyin ve aşağıdakilerin belirtilip belirtilmediğini kontrol edin:

- SMB v1'in TCP bağlantı noktaları 445 ve 139 için giden trafik.

- Bağlantı noktası 445'in uzun süre boyunca yanıt vermediği (gizli bir saldırı olabilir).

- UDP bağlantı noktaları 137 ve 138'e yönelik birden fazla bağlantı noktası tarama isteği.

Bu olaylar, sistemde bir bağlantı noktası 445'in kötüye kullanımının hedeflenmiş olduğunu gösterir. Ağınızda bu göstergeleri gördüğünüzde, tüm 445 numaralı bağlantı noktalarını engelleyin ve hedef sistemleri tanımlamak için incelemeler yapın.

Bağlantı noktası 445'in kötüye kullanımını önlemek için ManageEngine EventLog Analyzer'dan faydalanılması

ManageEngine EventLog Analyzer, ağınızda bulunan ağ cihazlarından (bağlantı noktası 445 dahil) günlükleri toplayan, izleyen, analiz eden ve arşivleyen kapsamlı bir günlük yönetimi çözümüdür. EventLog Analyzer, şüpheli SMB trafik düzenlerinde ve bağlantı noktası 445'e yönelik kimlik doğrulama girişimlerindeki sistemleri tespit etmek üzere korelasyon motorunu ve gerçek zamanlı uyarıları kullanır.

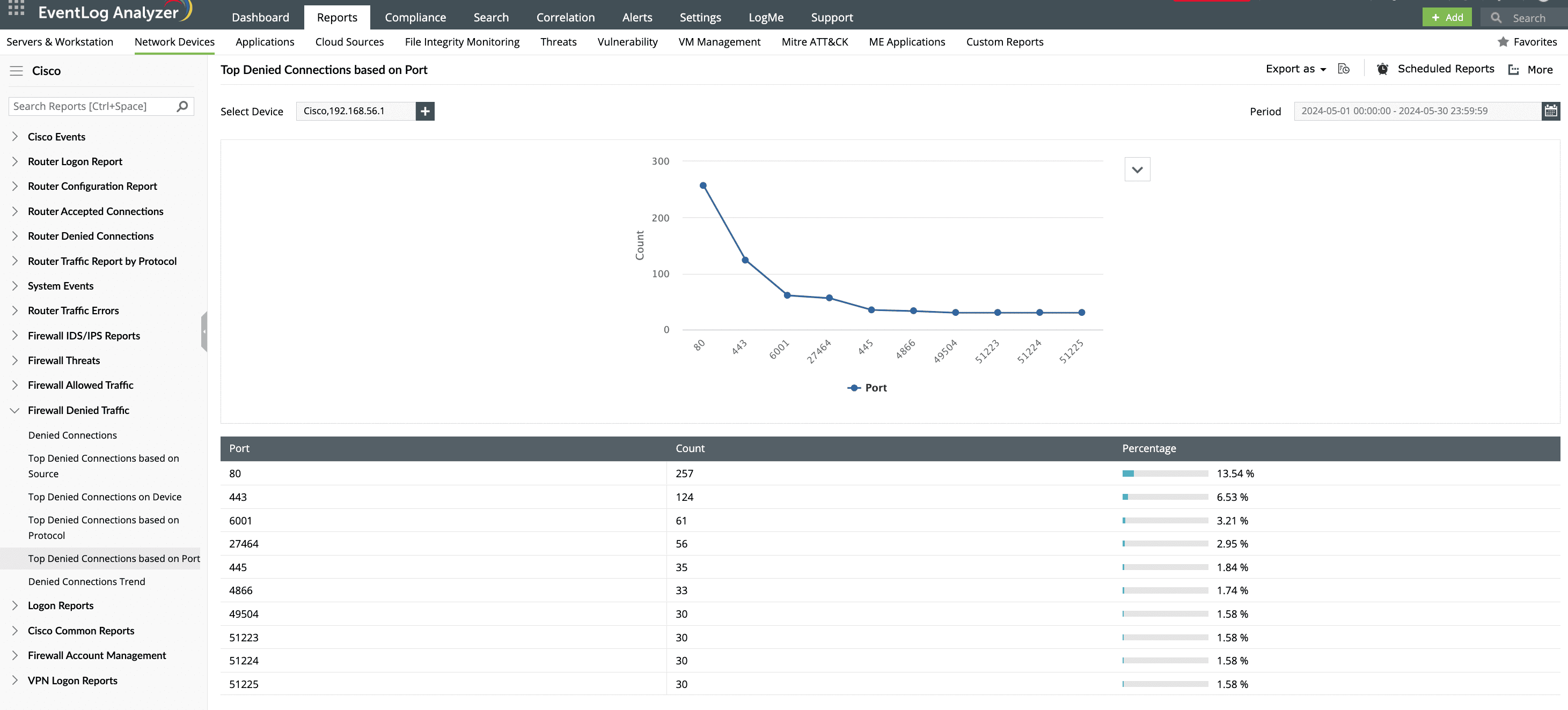

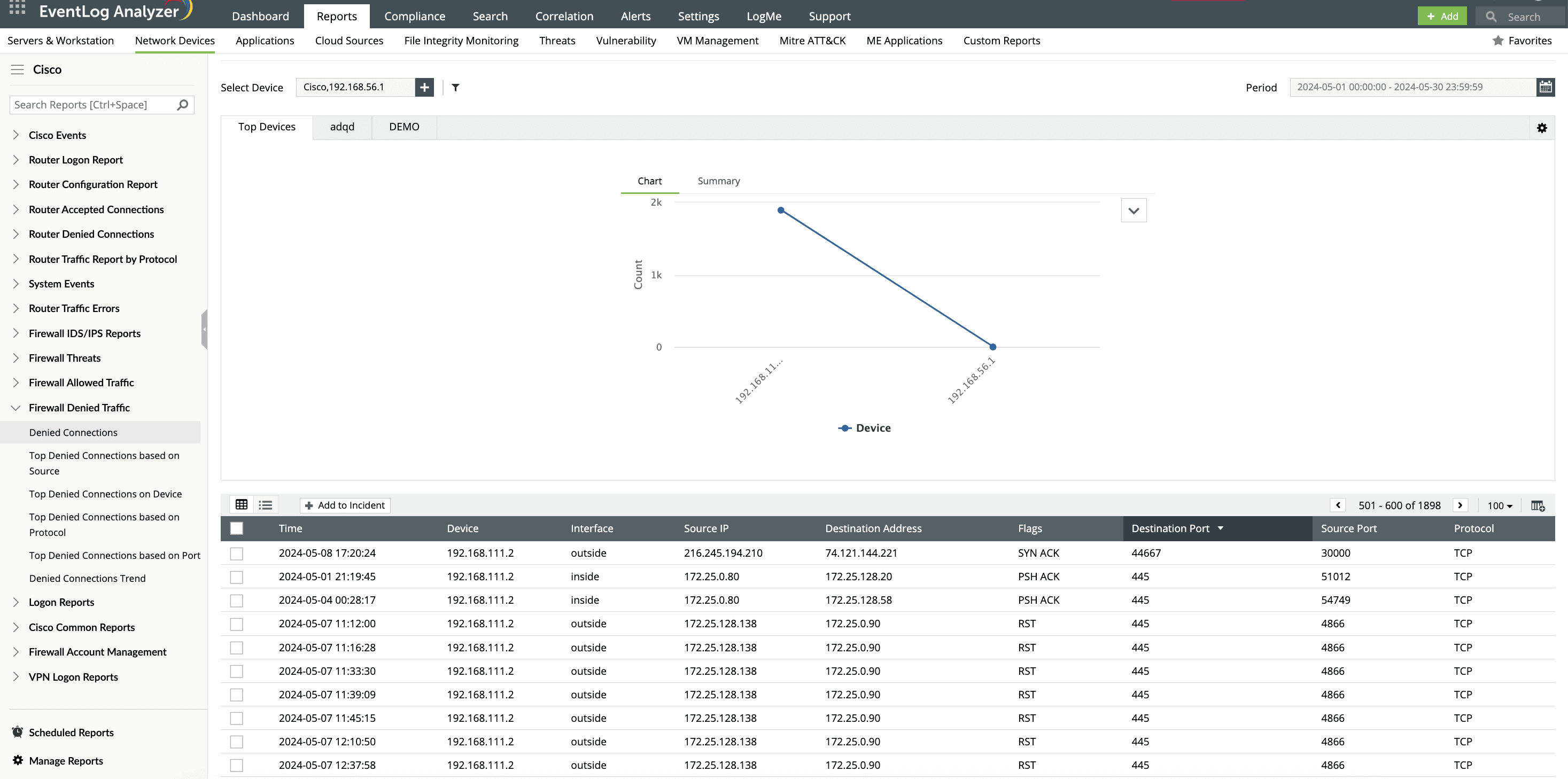

EventLog Analyzer'ın kullanıma hazır raporları, bağlantı noktası 445'teki reddedilen bağlantılarla ilgili bulguları özetler. Bu raporlar, zaman damgalarıyla birlikte ağ trafiğini kaynaklar, hedefler, protokoller ve bağlantı noktalarına dayalı olarak görsel kategorilere ayırır. Bu, güvenlik yöneticilerinin ağ trafiği düzenlerini ağınızı sabote etmeye çalışan saldırganları etkili bir şekilde takip etmek üzere izlemesini ve analiz etmesini mümkün kılar.

Reddedilen bağlantılar raporu, bağlantı noktası 445'i hedef alan engellenmiş erişim girişimlerine ilişkin içgörüler sağlar. Bu rapor, aynı zamanda, bu tür şüpheli girişimlerin özellikle kısa bir süre içinde yüksek sıklıkta oluştuğu durumlara dair bir bakış elde etmenize yardımcı olarak potansiyel deneme yanılma saldırılarını tespit etmenizi sağlar.

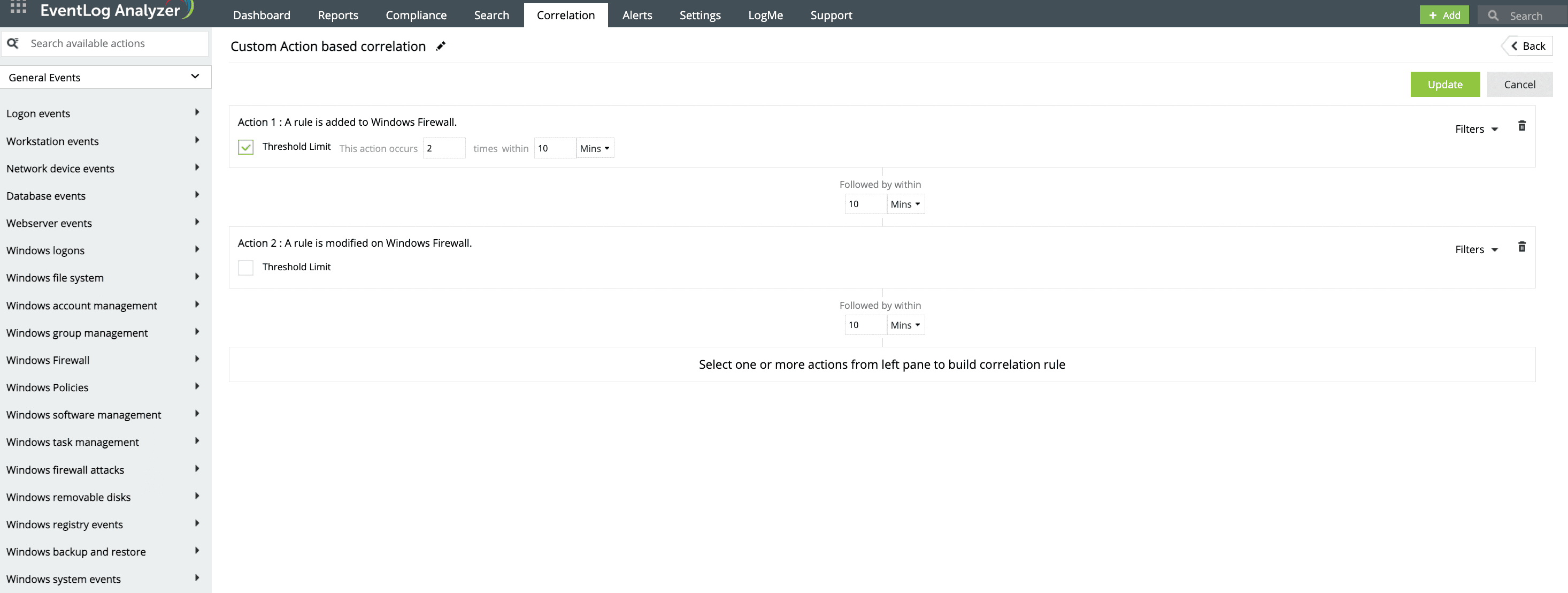

EventLog Analyzer, potansiyel tehditlere kapsamlı bir bakış sunmak üzere güvenlik günlüklerinin ağ ve uygulama günlükleriyle korelasyonunu belirleyebilir. Bu korelasyon, reddedilen bağlantıların, bağlantı noktası 445 ile ilgili olan ve kısa bir süre içinde olağan dışı giden trafik veya oturum açma işlemleri gibi başka şüpheli aktivitelerle uyumlu olup olmadığının tespit edilmesine yardımcı olur.

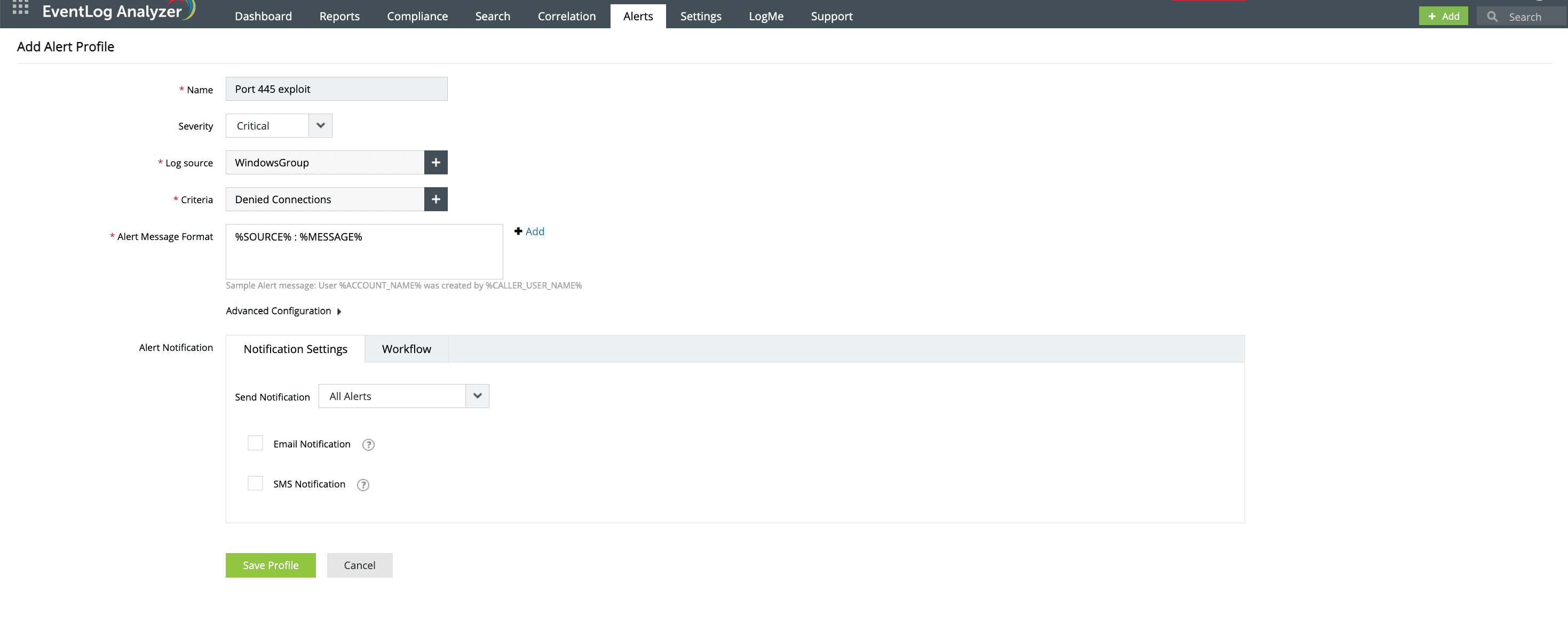

EventLog Analyzer, bağlantı noktası 445 ile alakalı şüpheli etkinlikler durumunda uyarılar ayarlamanızı sağlar. Saldırının ağ içinde nereden kaynaklandığını ve kötüye kullanım girişimi sırasında tehlikeye atılan ağ kaynağını tanımlar.

Bir kötüye kullanım tespit edildiğinde, güvenlik yöneticilerine anında bildirim göndermek üzere gerçek zamanlı uyarıları tetikler ve böylece kötü amaçlı IP adreslerinin engellenmesini, güvenlik duvarı kurallarının ayarlanmasını ve uyarı sonrasında kapsamlı incelemelerin yürütülmesini mümkün kılar.