Altın Bilet saldırısı

Bu sayfadaki içerik

- Altın Bilet saldırısı nedir?

- Saldırı hakkında

- Saldırı akışı

- Algılama mekanizması

- Log360 ile Altın Bilet saldırılarının algılanması ve hafifletilmesi

Altın Bilet saldırısı nedir?

Altın Bilet saldırısı, sahte kimlik doğrulama biletleri oluşturmak ve etki alanındaki tüm Kerberos etkin hizmetlere (etki alanı denetleyicisi hizmetleri, dosya sunucuları, DNS'ler, yazdırma sunucuları ve daha fazlası dahil) sınırsız erişim elde etmek amacıyla Kerberos kimlik doğrulama protokolündeki güvenlik açıklarının kötüye kullanılmasıyla gerçekleştirilen güçlü bir etki alanı kalıcılığı saldırısıdır.

Saldırı hakkında

Kerberos protokolü, kullanıcı, anahtar dağıtım merkezi (KDC) ve kullanıcının erişmek istediği sunucu arasındaki bir dizi istek ve yanıt mesajından oluşur. KDC, etki alanı denetleyicisinde çalışan ve Kerberos kimlik doğrulama sürecinin tamamından sorumlu olan bir hizmettir.

Kerberos protokolüne genel bakış

- 1 Bir kullanıcı etki alanındaki bir sistemde oturum açtığında, ön kimlik doğrulama verileri (kullanıcı hesabının parola karmasıyla şifrelenmiş zaman damgası) KDC'ye gönderilir.

- 2 KDC kullanıcı adını okur ve DC'deki hesap yöneticisi veritabanından parola karma değerini edinerek ve bu mesajın şifresini çözmeye çalışır. Mesajın şifresi başarıyla çözüldüğü takdirde, bu durum kullanıcının geçerli kimlik bilgilerine sahip olduğunu gösterir ve etki alanı hizmetlerine erişmek için kimlik doğrulamasının yapılır.

- 3 KDC, kullanıcıya yanıt olarak anahtar verme anahtarını (TGT) gönderir. TGT, kullanıcının ayrıntılarını içerir ve KRBTGT hesabının parola karmasıyla şifrelenir. TGT'nin varsayılan ömrü 10 saattir, ancak bu değer, yönetici tarafından değiştirilebilir. Bu dönem içerisinde, kullanıcı etki alanı hizmetlerine erişmek için kimlik doğrulamasından geçmeden, istediği sayıda istek gönderebilir.

- 4 TGT, KDC'nin bir parçası olan anahtar verme sunucusuna (TGS) gönderilecek olan hizmet isteklerini oluşturmak için kullanılır. TGS daha sonra mesajın şifresini çözer, yeni bir oturum anahtarı ekler ve hizmet hesabının parola karmasıyla imzalanmış hizmet anahtarını kullanıcıya gönderir. Bu noktada, kullanıcı artık TGS anahtarını kullanarak doğrudan sunucuya bağlanabilir.

Güvenlik açıkları

- KRBTGT hesabının parolası, Kerberos kimlik doğrulama sürecinin en kritik parçasıdır. Saldırganlar bu parola karmasını çalarak Altın Bilet'i, başka deyişle, KDC tarafından kimlik doğrulaması yapılmış gibi görünen ve gerçek hizmet anahtarlarının oluşturulması için bir TGS'ye gönderilebilecek olan TGT'yi, oluşturabilir.

- Sahte TGT'de, anahtarın ömrü 10 yıla çıkarılabilir. Bu, KRBTGT parolası sıfırlanana kadar biletin sürekli olarak kullanılabilmesini sağlar.

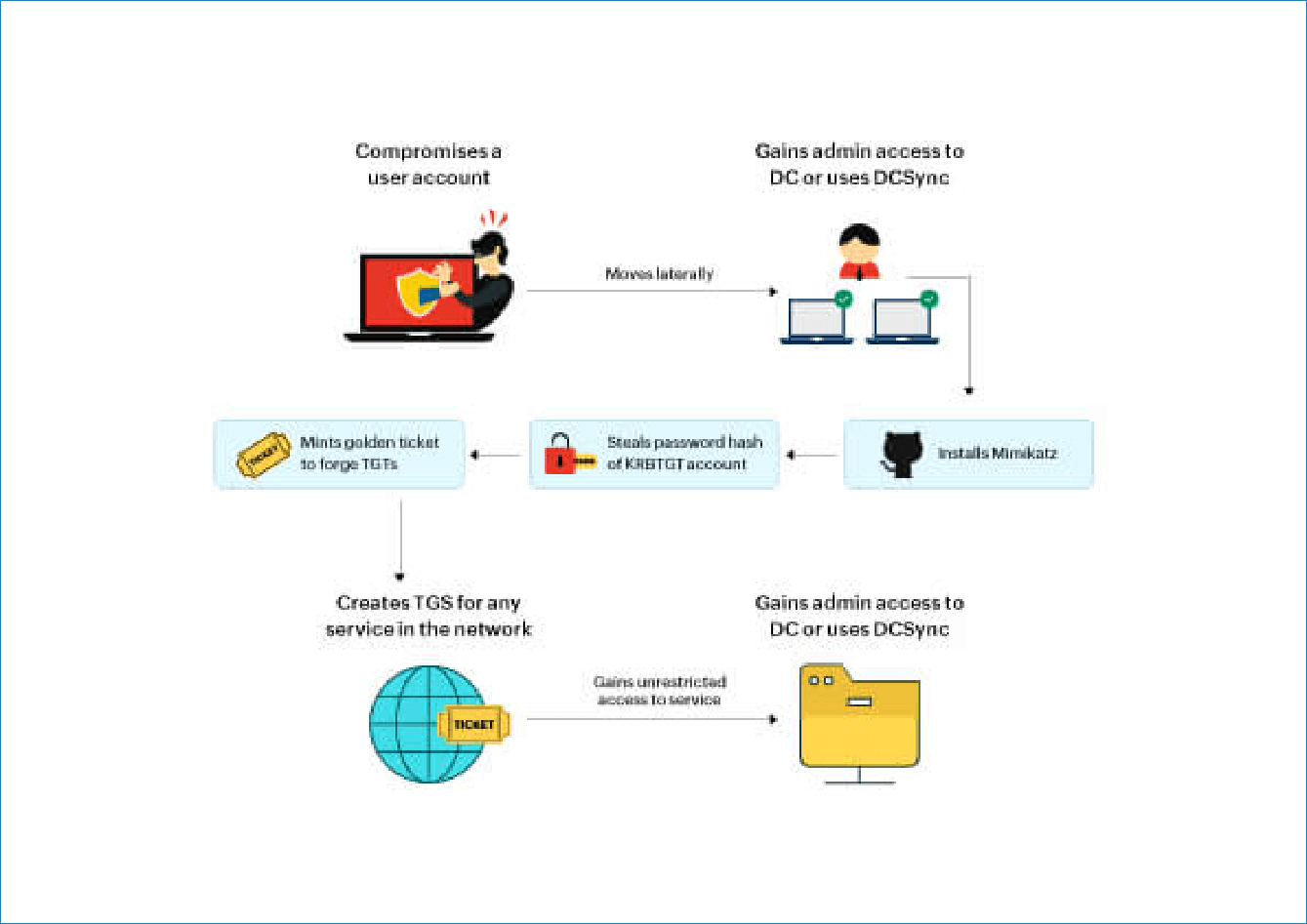

Saldırı akışı

Bir saldırganın bir kimlik avı e-postası yoluyla ağınızdaki bir kullanıcı hesabına erişim sağladığını düşünün.

- 1 Bir etki alanı denetleyicisine (DC) yönetici erişimi veya çoğaltma ayrıcalıklarını ekleyerek bir kullanıcı hesabının ayrıcalıklarını yükseltir.

- 2 Kötü amaçlı bir yazılım olan Mimikatz'ı yükler ve KRBTGT hesabının parola karmasını elde etmek için DCSync komutunu çalıştırır.

- 3 Kullanıcı adını, etki alanı adını, etki alanı güvenlik tanımlayıcısını (SID), grup kimliğini ve elde edilen parola karmasını kullanarak Altın Bilet'i oluşturur. Bu anahtar kimlik bilgisi önbelleğine aktarılır ve TGS anahtarlarına sahip olmak için kullanılır.

Örneğin, saldırgan hassas verileri barındıran kritik dosyalara erişmek amacıyla hizmet anahtarlarına sahip olmak için AD grup adı ve dosya yöneticilerinin bağıl tanımlayıcısı (RID) ile bir TGT oluşturabilir.

- 4 Ortamınızda gerektiği kadar uzun süre boyunca gizlice dolaşabilir; altın biletin süresi yıllarca dolmayabilir.

Algılama mekanizması

Bir Altın Bilet saldırısını tespit etmek için, ağınızı sürekli olarak izleyerek aşağıdaki güvenlik ihlali göstergelerinin (IoC'ler) bulunup bulunmadığına bakmalısınız:

- Ayrıcalık yükseltme

a. Bir kullanıcı hesabı tarafından yeni bir işlemin yürütülmesi (DCSync)

b. Ayrıcalıklı kullanıcı hesaplarında anormal davranışlar

- Mimikatz kurulumu

a. Antivirüs yazılımı tarafından kötü amaçlı yazılım kurulumu yapıldığının tespit edilmesi

- Saldırı yürütüldükten sonra kötü amaçlı etkinliklerin gerçekleştirilmesi

a. Bir son kullanıcının kritik bir kaynağa ilk kez erişmesi

b. Uç noktalarda veri birikimi

c. Kaynaklara anormal zamanlarda erişme isteğinde bulunulması gibi olağan dışı kullanıcı davranışları

- Olayların incelenmesi

Olay Kimliği: 4769

Bu olay, kullanıcılardan gelen TGS anahtarı istekleri için etki alanı denetleyicisine kaydedilir. Bu olay hakiki nedenlerle başarısız olmuş olabilir ancak belirli sonuç kodlarının incelenmesi ve daha ayrıntılı incelemeler yapılması, aşağıdakiler gibi önemli anormallikleri açığa çıkarabilir:

- Sahte biletlerdeki tutarsızlıklar. Araçlar tarafından oluşturulan TGT'lerin, orijinal Kerberos biletlerinden farklı olması. Grup kimliği gibi bazı alanların eksik olması, sahte kullanıcı adlarının kullanılması, vb.

- Kullanıcının erişim yetkisine sahip olmadığı farklı hizmetlere erişmek amacıyla birden fazla girişimde bulunulması.

- Daha zayıf şifreleme kullanılması.

- KRBTGT hesap parolasının sıfırlanması sonrasında kullanıcı tarafından birden fazla kez eski parola karmasıyla imzalanmış olan TGT'nin gönderilmiş olması.

Bu IoC'ler, bir güvenlik bilgileri ve olay yönetimi (SIEM) çözümü tarafından kolaylıkla tespit edilebilir. SIEM çözümleri, saldırıyı hafifletmek üzere şüpheli etkinlikleri gerçek zamanlı olarak izleyerek uyarılar verebilir.

İyi bir SIEM çözümü, bir Altın Bilet saldırısındaki IoC'leri tespit etmek için aşağıdaki özellikleri sunmalıdır:

- 1 Ayrıntılı analizler ve gerçek zamanlı uyarılar: Ağınızdaki günlük verilerinin toplanması ve analiz edilmesi, bir SIEM çözümünün anormal etkinlikleri tespit etmesine yardımcı olur. Böylece tehditler için gerçek zamanlı uyarılar verebilir ve olayı incelemenize ve hafifletmenize yardımcı olabilir. Ayrıcalık yükseltme girişimleri, şüpheli kullanıcı etkinlikleri ve kötü amaçlı yazılım yükleme işlemleri, önemli ağ güvenliği bilgilerini içeren etkileşimli panoların yardımıyla kolaylıkla tanımlanabilir.

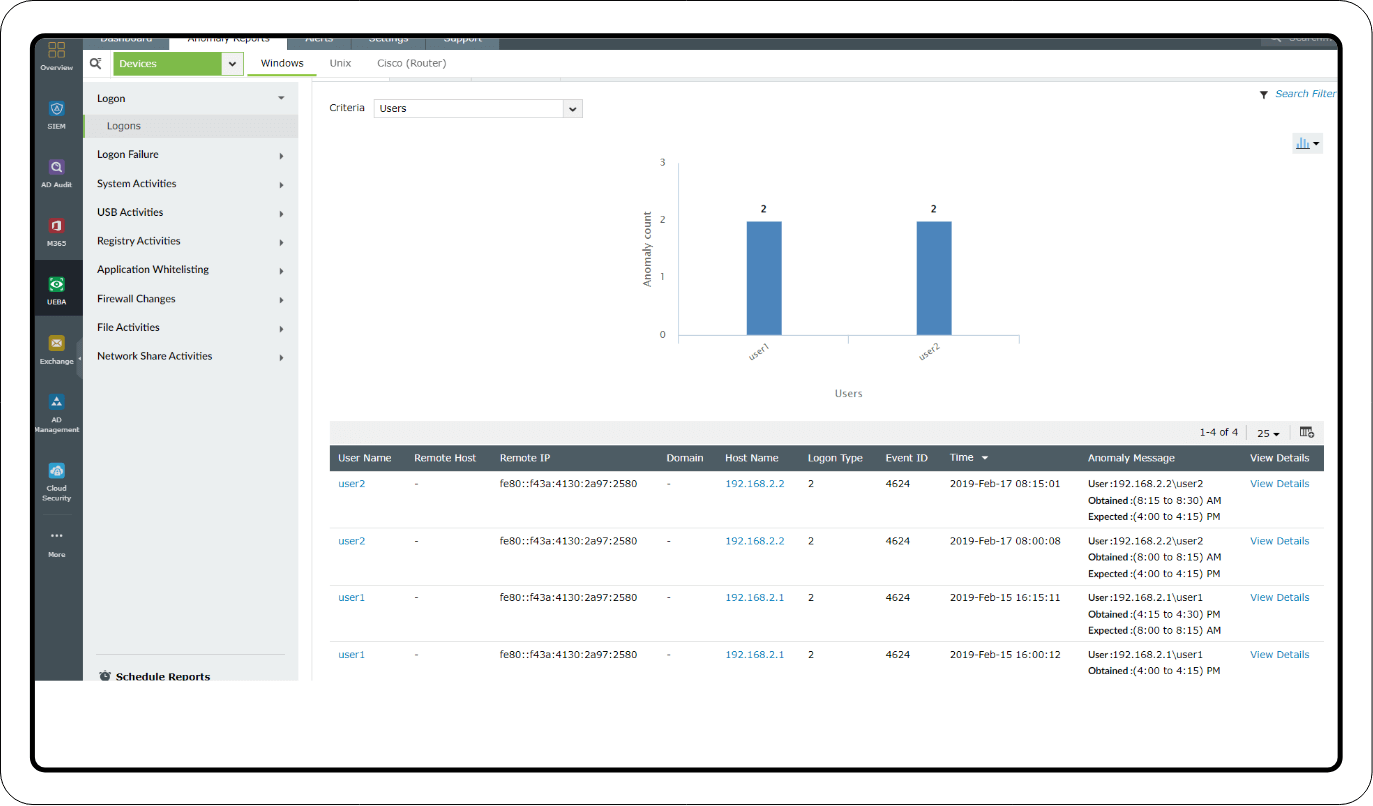

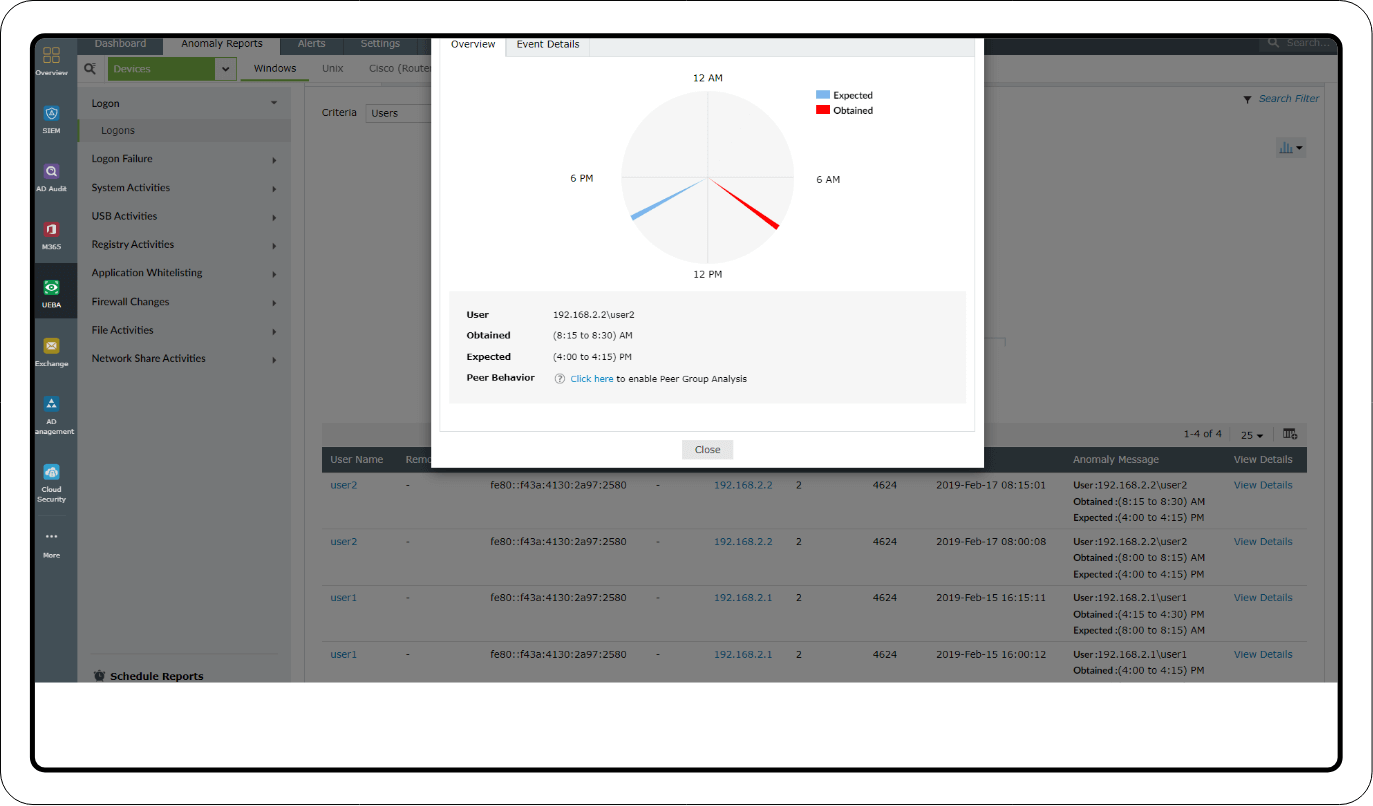

- 2 Kullanıcı ve varlık davranışı analizleri (UEBA): Genellikle SIEM çözümleriyle birlikte çalışan UEBA, günlük ağ etkinliği düzenlerine dayalı bir kullanıcı etkinliği referansının oluşturulmasına yardımcı olur. Kullanıcılar ilgili referanstan sapma gösterdiğinde çözüm risk puanı artar ve bu şekilde bir tehdit bulunduğu belirtilir.

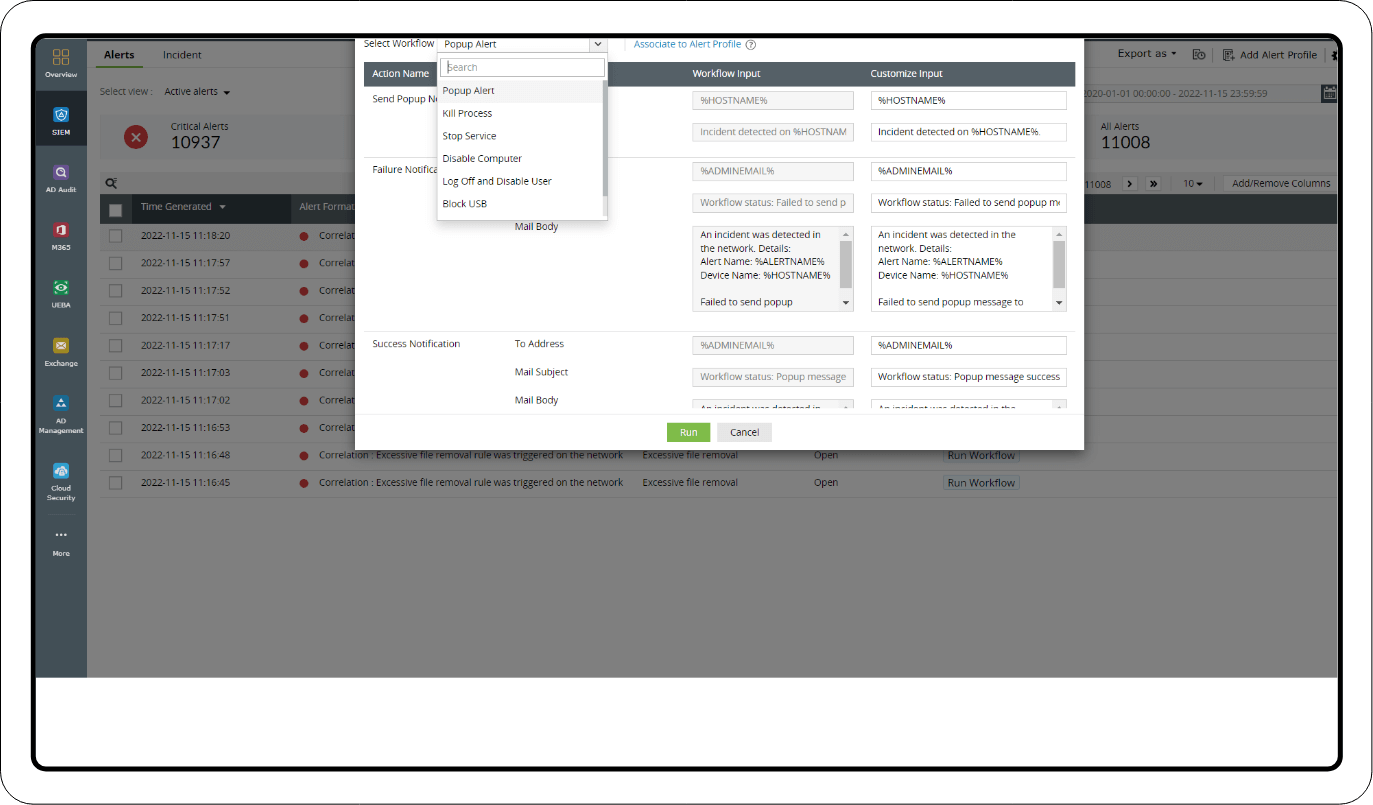

- 3 Olay yanıtı: SIEM çözümü, olay yönetim konsolundan belirli uyarılar için önceden tanımlanmış iş akışlarını kullanarak olay yanıtını otomatikleştirmenize olanak tanır ve böylece bir Altın Bilet saldırısının güvenlik ihlali göstergelerine yanıt vermenize yardımcı olabilir.

Bir Altın Bilet saldırısının etkisiz hale getirilmesi için KRBTGT hesabının parolasının iki kez sıfırlanması gerekir; bunun nedeni, Active Directory'nin hesapların tüm geçerli ve bir önceki parolalarını depolamasıdır. Bu sebepten dolayı, eski parolaların parola karma değerini içeren Kerberos biletleri, KRBTGT parolası bir kez sıfırlandıktan sonra dahi geçerliliğini korur.

Parolanızı AD'nizden veya SIEM çözümünüzün parola yönetim konsolundan iki kez manuel olarak sıfırlayabilirsiniz. Son olarak, ileride bu saldırının oluşma riskini önlemek üzere AD üyelerinizi ve gruplarınızı kullanıcılara yalnızca gerekli ayrıcalıkları atayacak şekilde yeniden düzenlemeniz gerekir.

Log360'ın özelliklerinden faydalanarak güvenlik duruşunuzu geliştirin

Uzmanlarımız güvenlik gerekliliklerinizi değerlendirerek size Log360'ın bu gerekliliklerin karşılanmasına nasıl yardımcı olabileceğini gösterebilir.

Log360'ın Altın bilet saldırısı ve benzer türde gizli saldırılarla nasıl mücadele edebileceğini öğrenin:

- Gerçek zamanlı AD izleme

- Makine öğrenimi tabanlı anormallik algılama ve

- Ağ olaylarının korelasyonu

Log360 ile Altın Bilet saldırılarının algılanması ve hafifletilmesi

Altın bilet saldırıları gizli bir biçimde gerçekleştirilir ve bunların tespit edilmesi zordur. Bir dizi hatalı alarmın oluşması ve bunlara dayalı olarak hareket edilmesinden kaçınmak için güvenlik ihlali göstergelerini tanımlamayı ve kapsamlı incelemeleri bir arada kullanan bir stratejinin benimsenmesi önemlidir.

Log360, SOC'lerin bu tür kalıcı saldırılarla başa çıkmak üzere inceleme stratejilerini uygulamaya koymasına yardımcı olur. Bu SIEM çözümü, aşağıdakiler gibi kullanışlı özellikler sunar

- Önemli olayların yakından takip edilmesi için gerçek zamanlı uyarılar.

- Anormal etkinlikleri filtreleyen önceden tanımlanmış raporlar.

- Ayrıntılı neden analizine yardımcı olan günlük arama özellikleri.

- Uyarılar yoluyla algılama

- Günlük araması yoluyla inceleme

- Raporlar yoluyla inceleme

Uyarılar

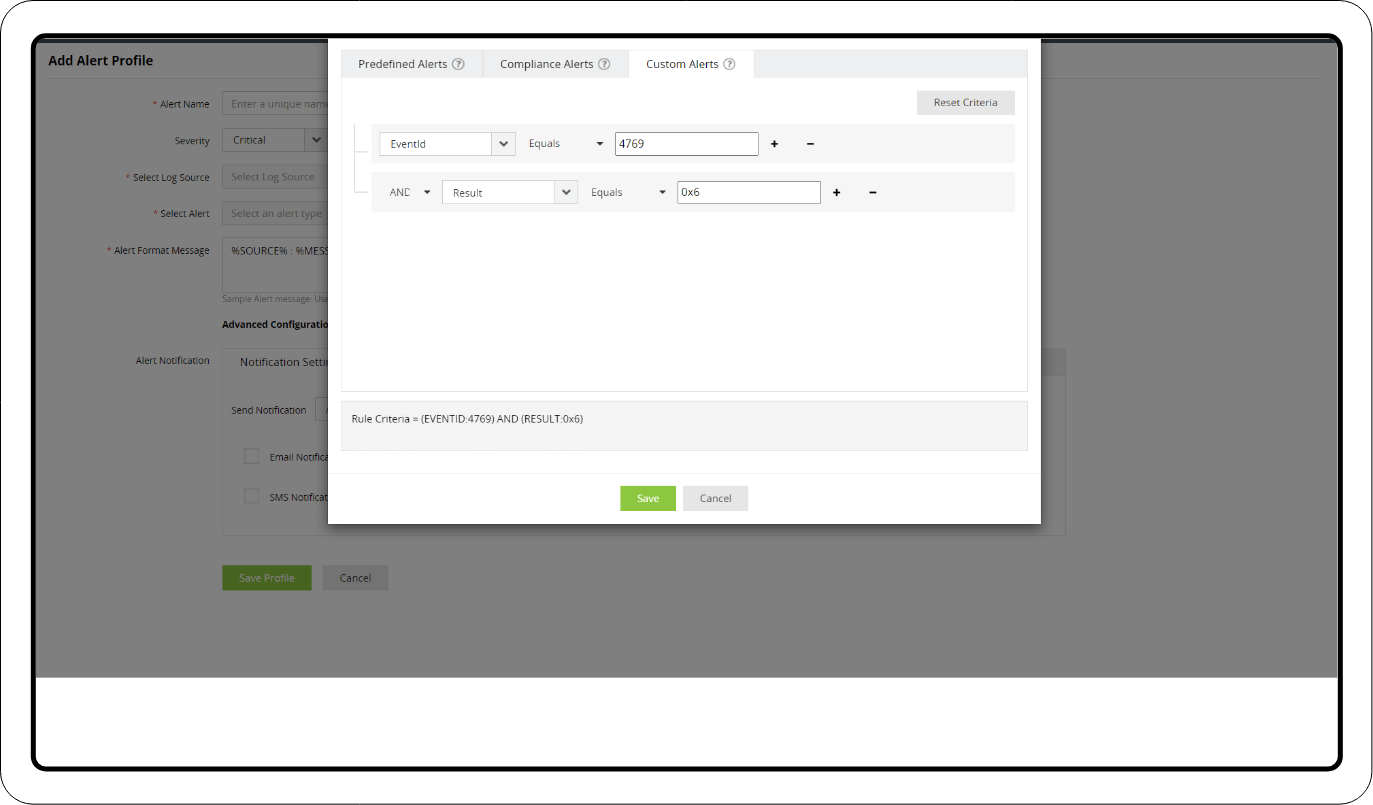

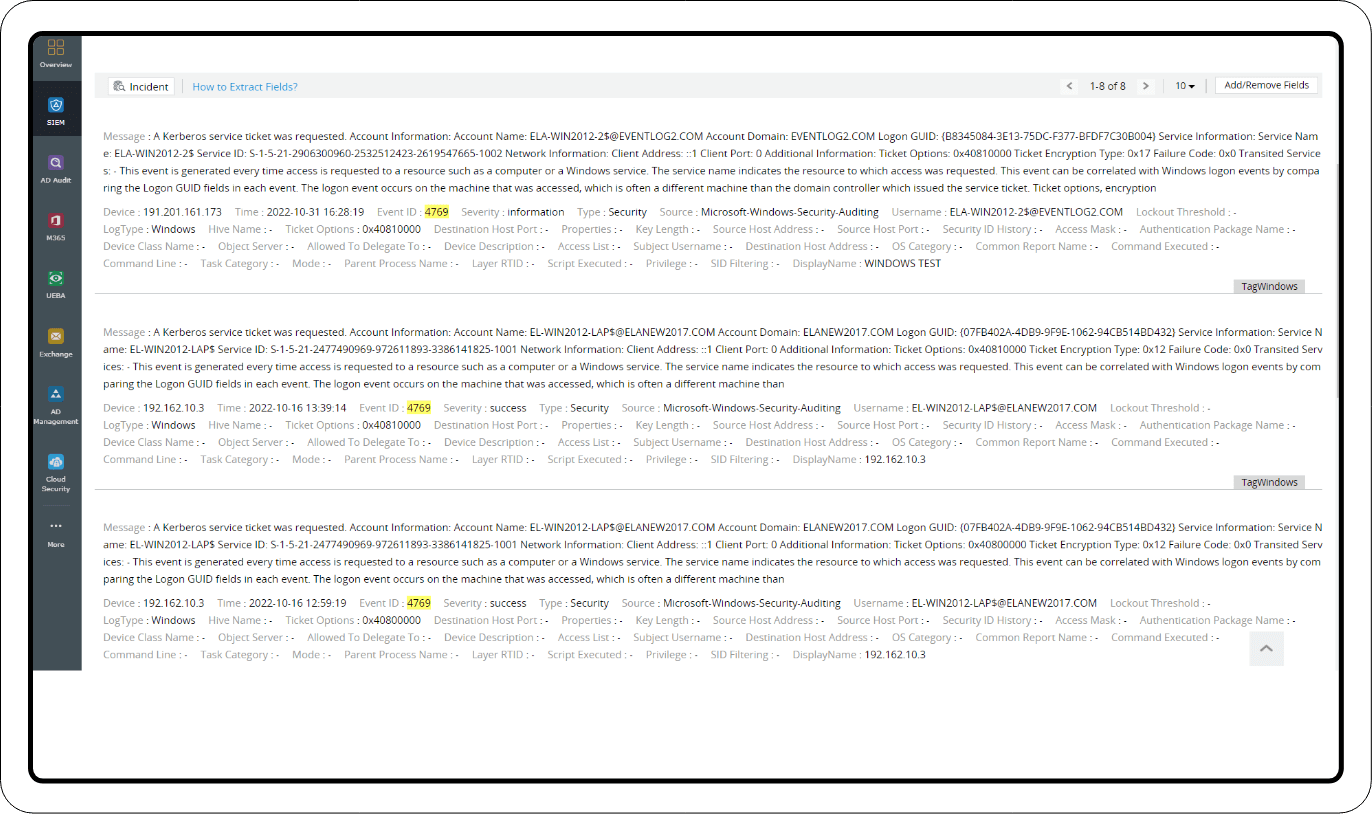

Başarısızlık, olay kimliği: 4769

1. Log360, TGS anahtar başarısızlığı olayını (olay kimliği: 4769) kayıt altına alır ve olay başarısızlığının nedeninin belirtildiği bir bildirim gönderir. Aşağıdaki Altın Bilet kullanımına işaret eden sonuç kodları için uyarıları tetiklemek üzere ek ölçütler ayarlanabilir:

- 0x6 - Var olmayan bir kullanıcı adı için TGS isteği

- 0xC - Kullanıcının hizmete erişmesine izin verilmiyor

- 0x40 - TGT imzası geçersiz

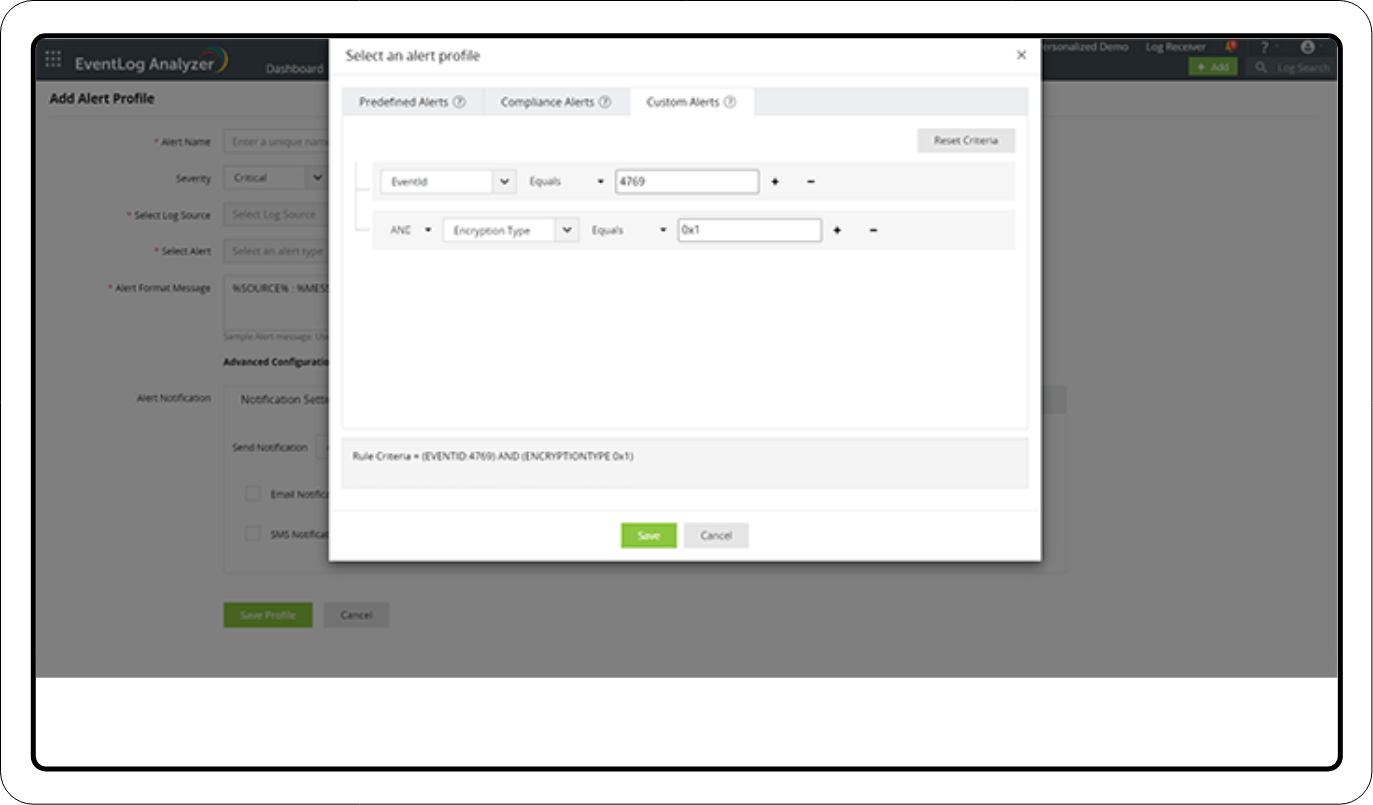

2. Log360 Kerberos biletlerinde daha zayıf şifrelemenin bulunup bulunmadığını kontrol etmek için kullanılabilecek uyarı profilleri de sunmaktadır. Bu uyarıların ayarlanması için 0x1 ve 0x3 gibi sonuç kodları kullanılır.

Düzeltme: Tetiklenen uyarıları olay olarak ekleyin ve yanıt iş akışlarını anında çalıştırmak için Log360'ın olay panosunu kullanın. İş akışında işlemi sonlandırma, kullanıcıyı oturumunu kapatarak devre dışı bırakma ve saldırının daha fazla ilerlemesini durdurmak için bilgisayarı devre dışı bırakma gibi eylemler bulunur.

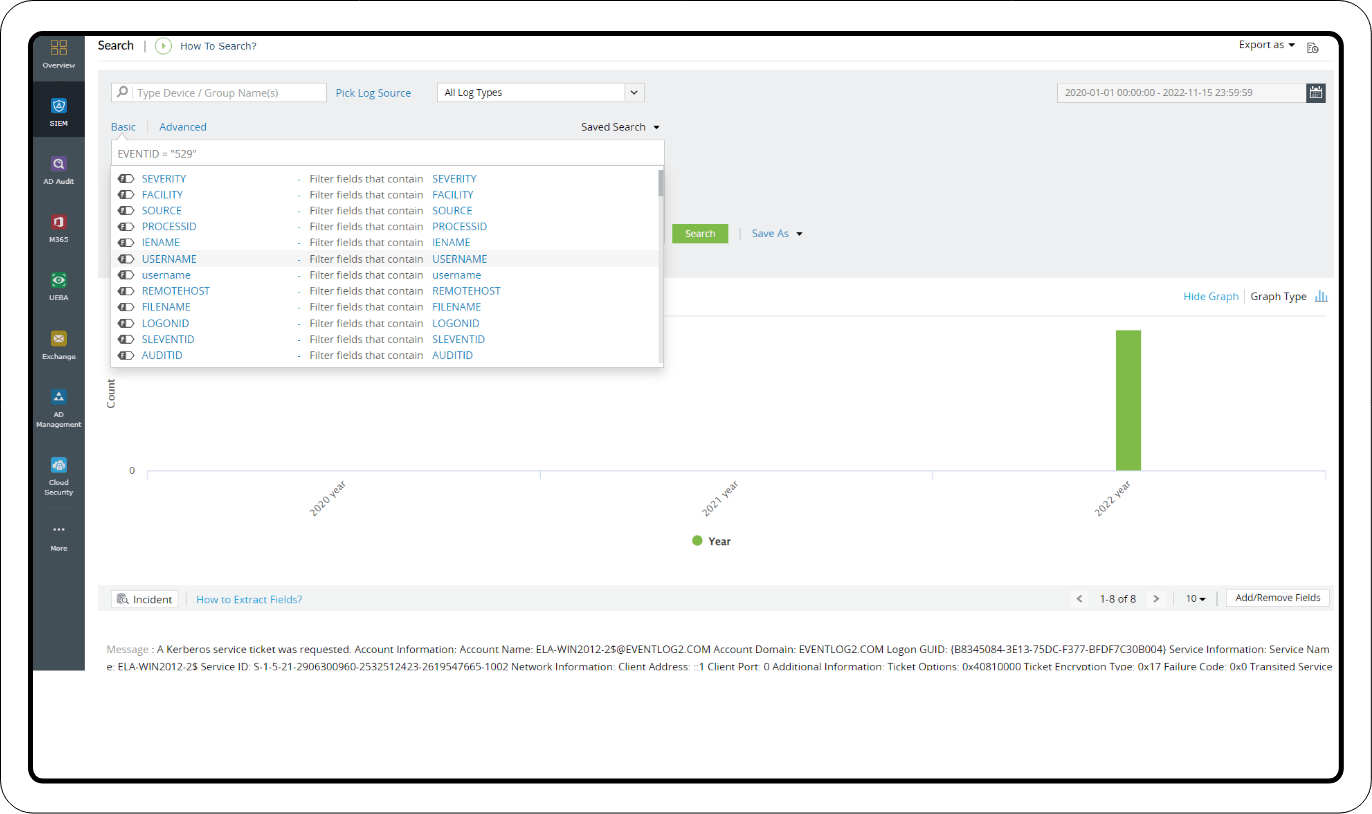

Günlük araması yoluyla inceleme

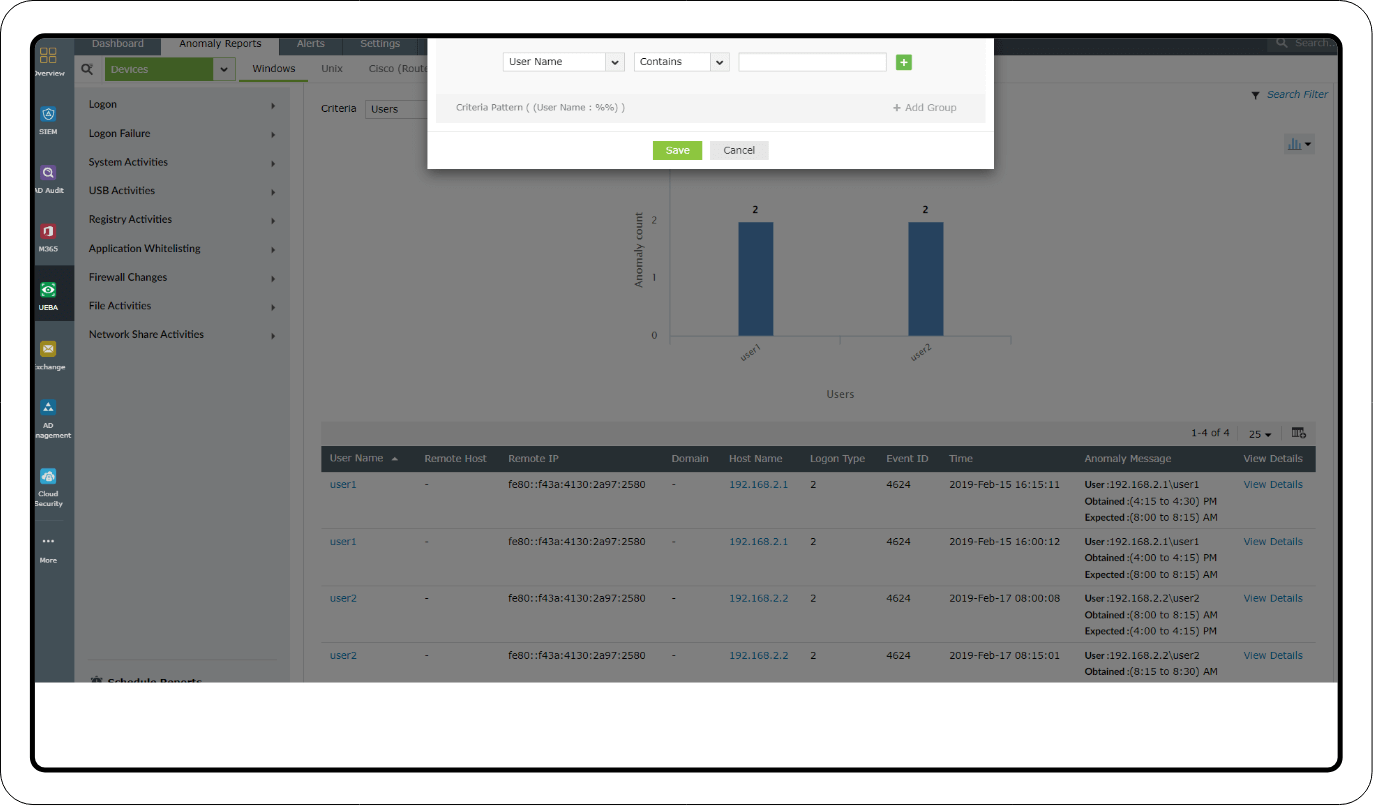

Yukarıda belirtilen olaylar için uyarıları gözlemlemeye başladığınızda, günlük aramasıyla daha ayrıntılı bir inceleme gerçekleştirebilirsiniz. Oturum açma etkinliklerini analiz etmek için olay kimliği 4624 ve 4672'yi kullanın. Log360, günlük alanlarında ve boş alanlardaki olağan dışı verileri tespit etmenize yardımcı olur. Olay geçmişini inceleyin ve günlük verilerini filtrelemek üzere kullanıcı adı ve SID gibi ek ölçütler ekleyin.

Raporlar yoluyla inceleme

UEBA Raporları

Ayrıcalıklı kullanıcı izleme: Oturum Açma ve Oturum Açma Hatası raporlarını kullanarak zaman, sayı ve düzen anormalliklerine göre şüpheli oturum açma etkinliklerini inceleyin. Aynı zamanda, belirli kullanıcı hesaplarının ve ayrıcalıklı kullanıcıların etkinliklerini incelemek için filtreler eklemeniz de mümkündür.

Mitre ATT&CK® raporları

Log360'ın Mitre ATT&CK panosu, her ATT&CK taktiği ve alt teknikleri için kapsamlı raporlar birlikte gelişmiş tehdit analizleri sunar. Aşağıdaki Mitre ATT&CK raporları Altın Biletlerin tespit edilmesine yardımcı olur.

1. Kimlik Bilgilerine Erişim raporları

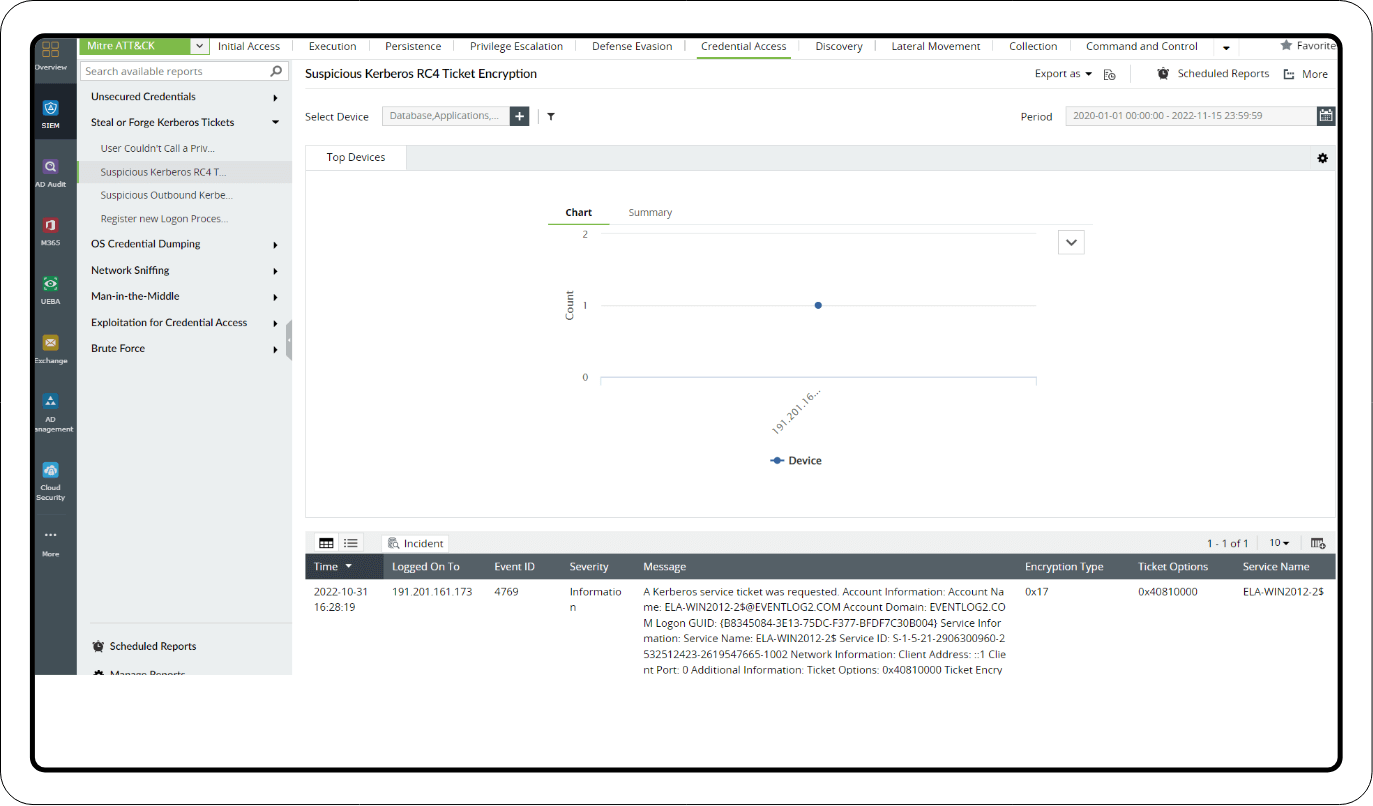

Kimlik Bilgisi Erişim taktiği alanındaki Kerberos Biletlerini Çalma veya Taklit Etme bölümünde, TGS isteğinde daha zayıf şifreleme kullanımını tespit eden Şüpheli Kerberos RC4 Anahtar Şifrelemesi raporu gibi önemli raporlar bulunur.

2. Mimikatz raporları

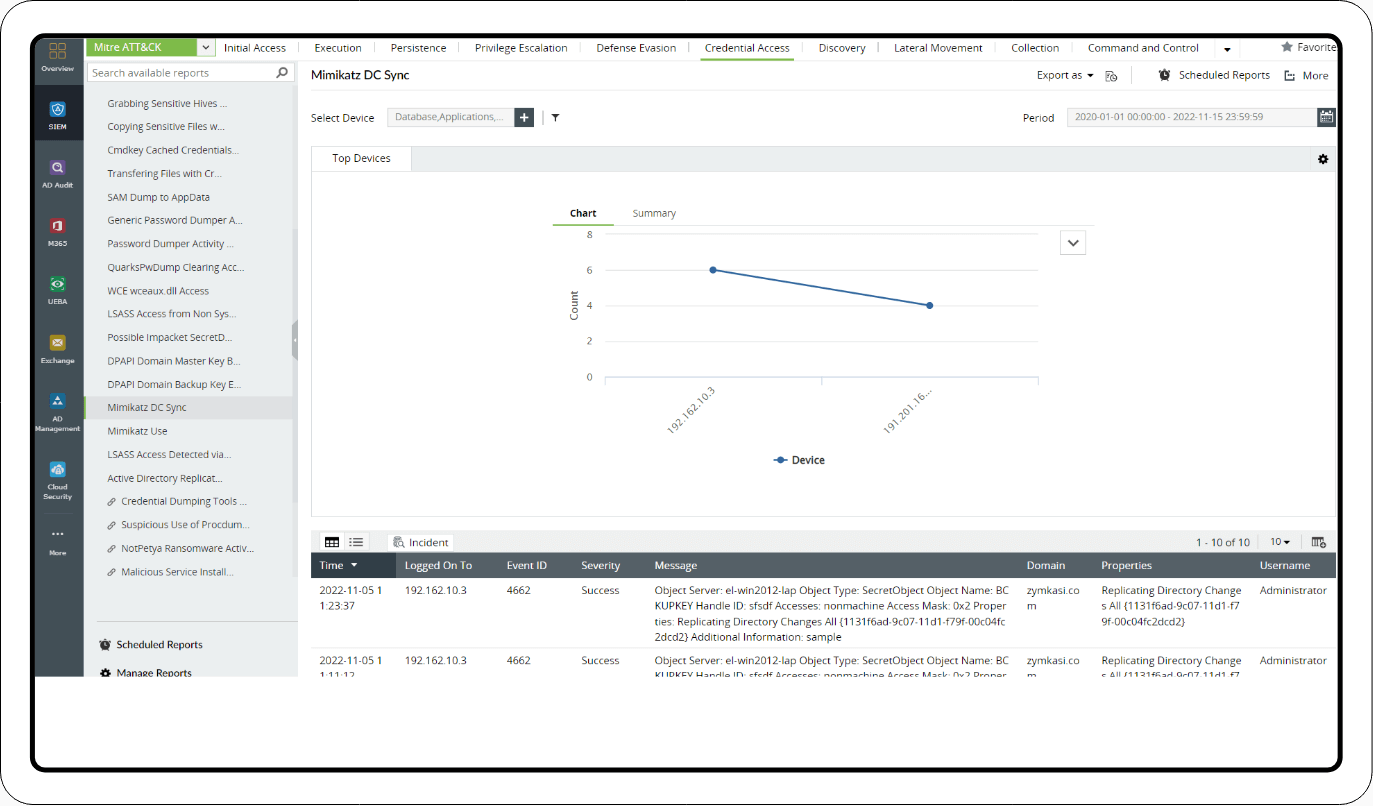

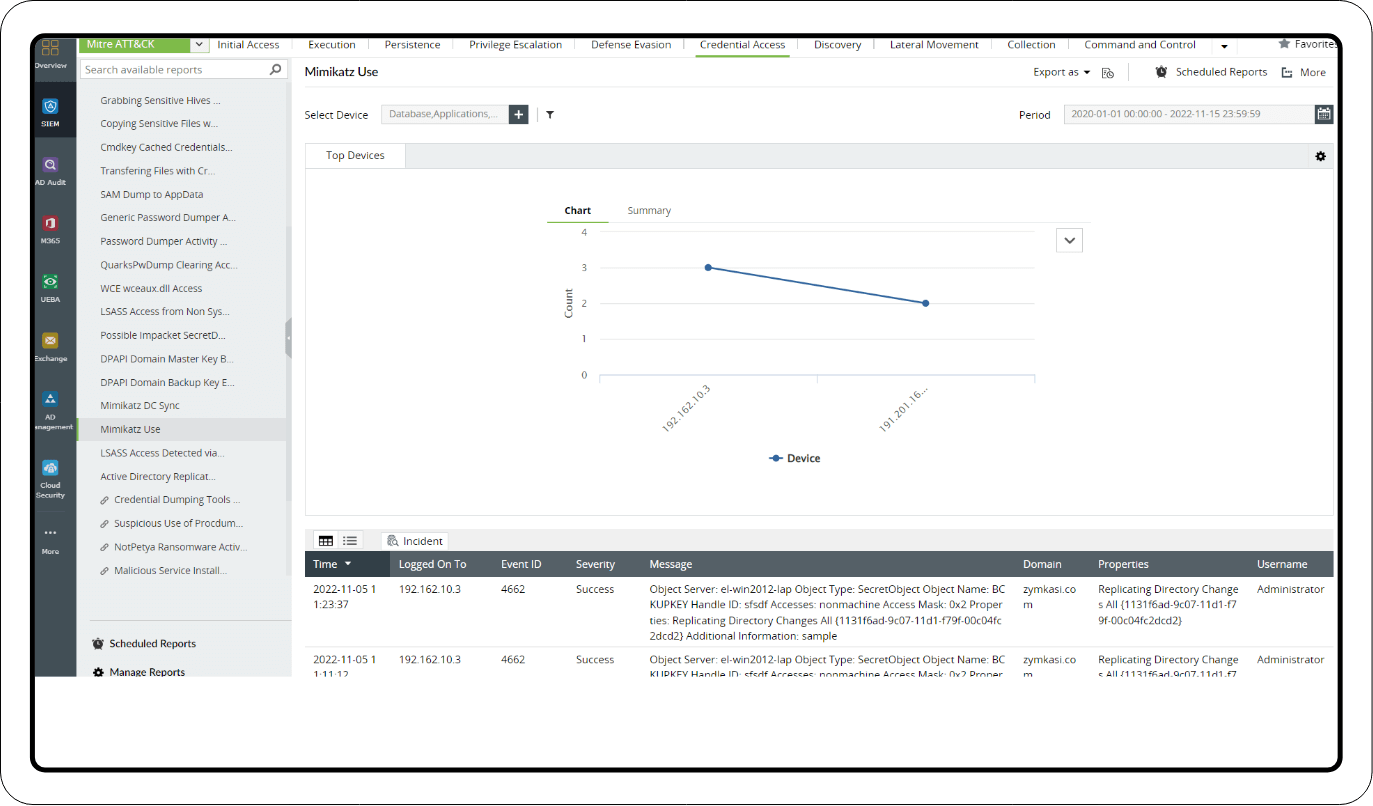

İşletim Sistemi Kimlik Bilgisi Dökümünü Çıkarma bölümü, Mimikatz kullanımının tespit edilmesi için aşağıdaki raporları sunar:

- Mimikatz Komut Satırı

- Mimikatz DC Eşitleme

- Mimikatz Kullanımı