Log360’ın olay yönetim konsolunu kullanarak güvenlik olaylarını alü ve bunlara yanıt vermek için geçen zamanı azaltın.

IBM’e göre kuruluşların bir ihlali algılaması için ortalama 184 gün geçiyor. Bir gizlilik olayının algılanması ve çözümlenmesi ne kadar sürerse, kuruluş için o kadar pahalı hale gelir. Bir gizlilik olayının etkilerini minimuma indirmek için bir kuruluşun etkili olay yönetim sürecinin bulunması önemlidir. ManageEngine Log360’ın olay yönetim sistemi, kuruluşunuzun güvenlik ekibinin siber güvenlik tehditlerini hızla ve etkili biçimde yanıtlamasına yardımcı olabilir.

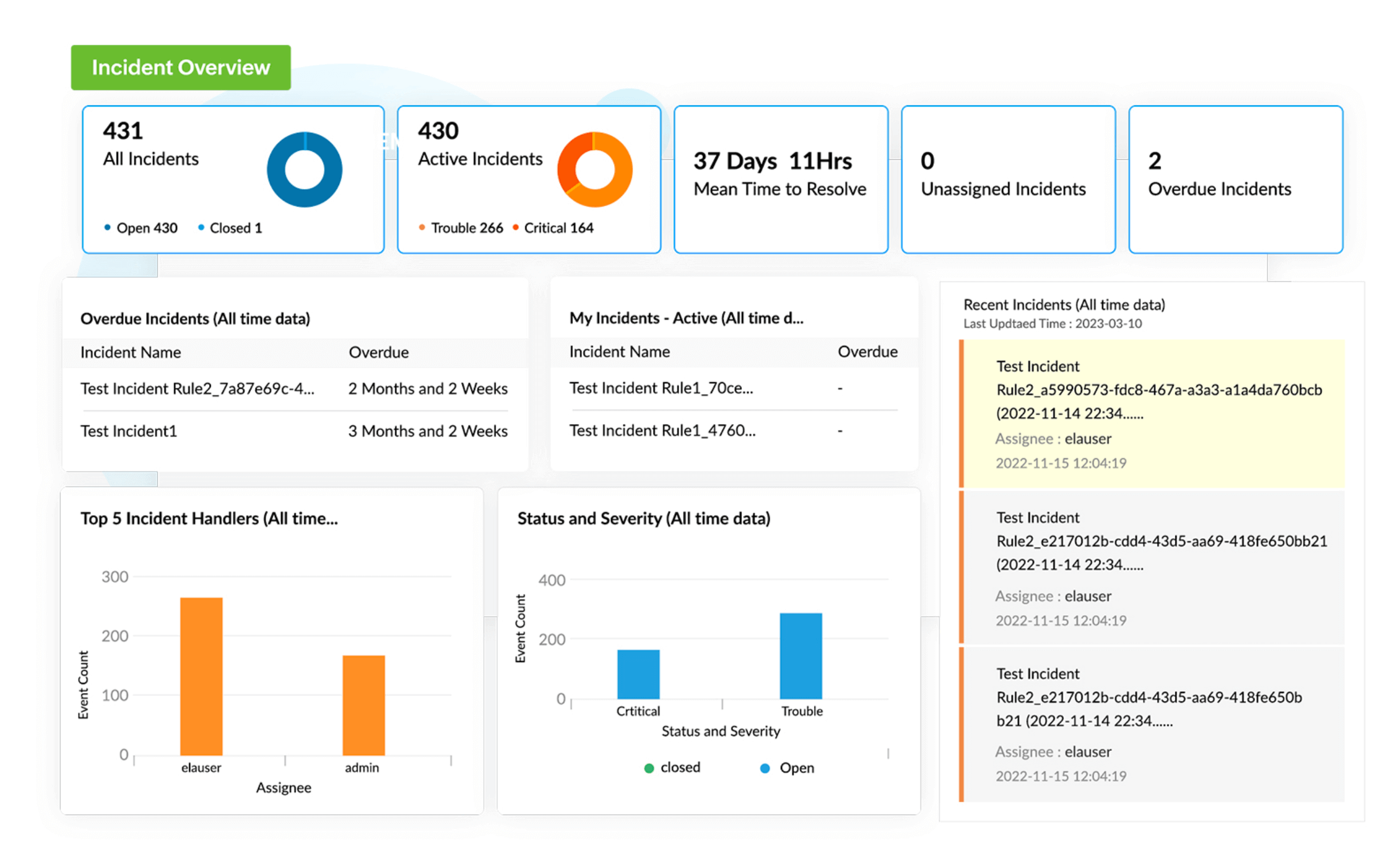

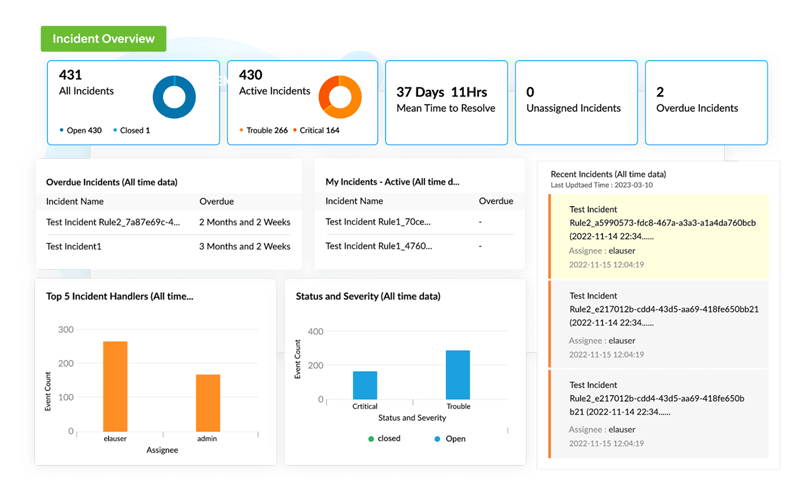

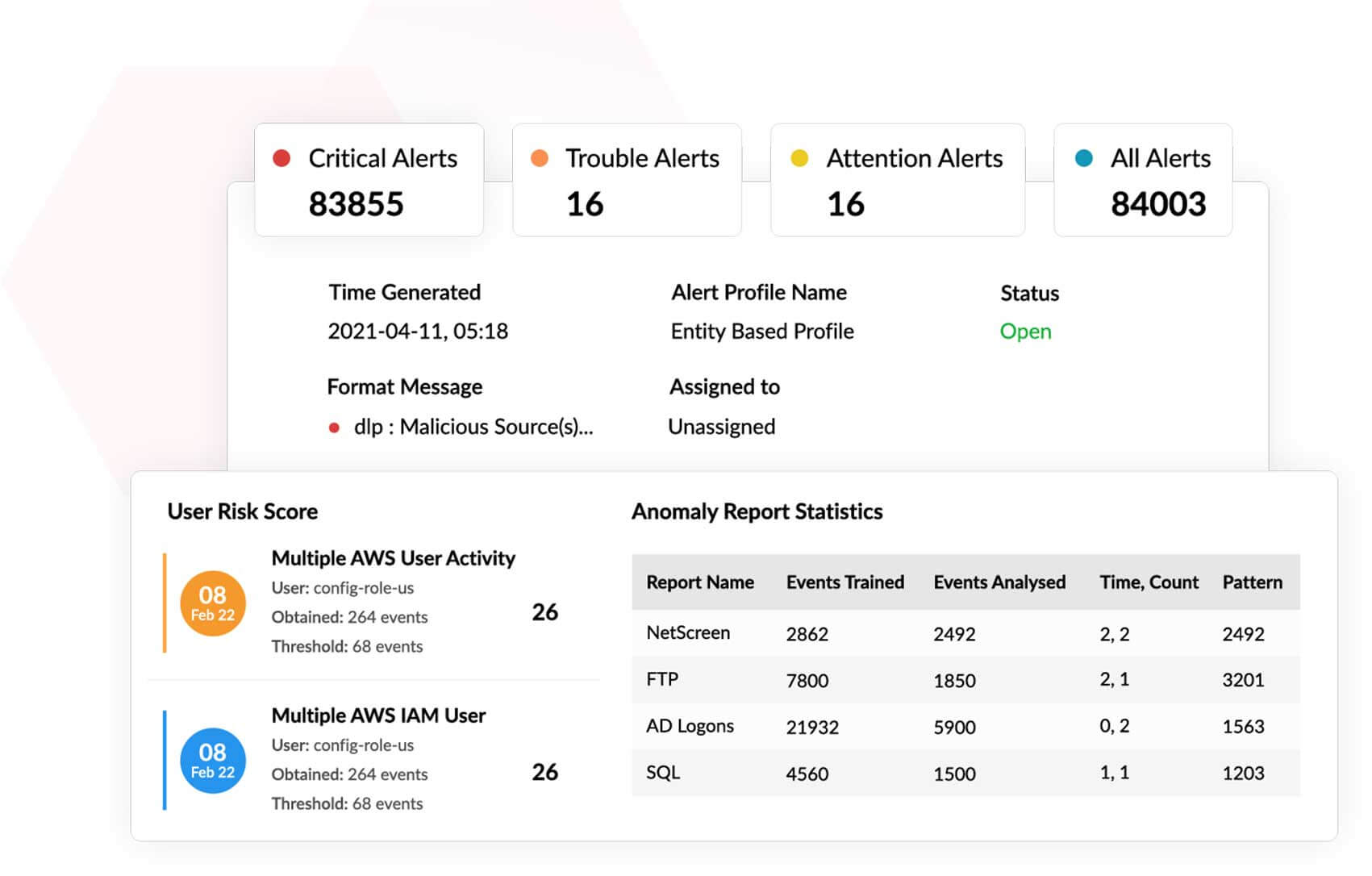

Log360’ın güçlü olay yöneticisi, kuruluşların kolaylaştırılmış bir olay çözünürlük süreci sunarak SOC ölçümlerini iyileştirmesini sağlar. Eyleme geçirilebilir olay panosunun yardımıyla işletmeler; algılamaya kalan ortalama süre (MTTD), yanıtlamaya kalan ortalama süre (MTTR) ve diğerleri gibi ana ölçümleri kolayca takip edebilir. Pano; güvenlik analistlerinin iş yükünü anlamanıza yardımcı olabilecek aktif ve çözümlenmemiş olaylara, güncel ve kritik olaylara içgörüler de sağlar. Bu bilgilerle kuruluşlar, SOC’lerinin optimal şekilde çalışmasını sağlamak için olay çözmeyi önceliklendirebilir ve derecelendirebilirler.

Log360’ın gerçek zamanlı olay korelasyon motorunu kullanarak saldırı şablonlarını algılamak üzere heterojen kaynaklardan toplanan günlük verilerini ilişkilendirin.

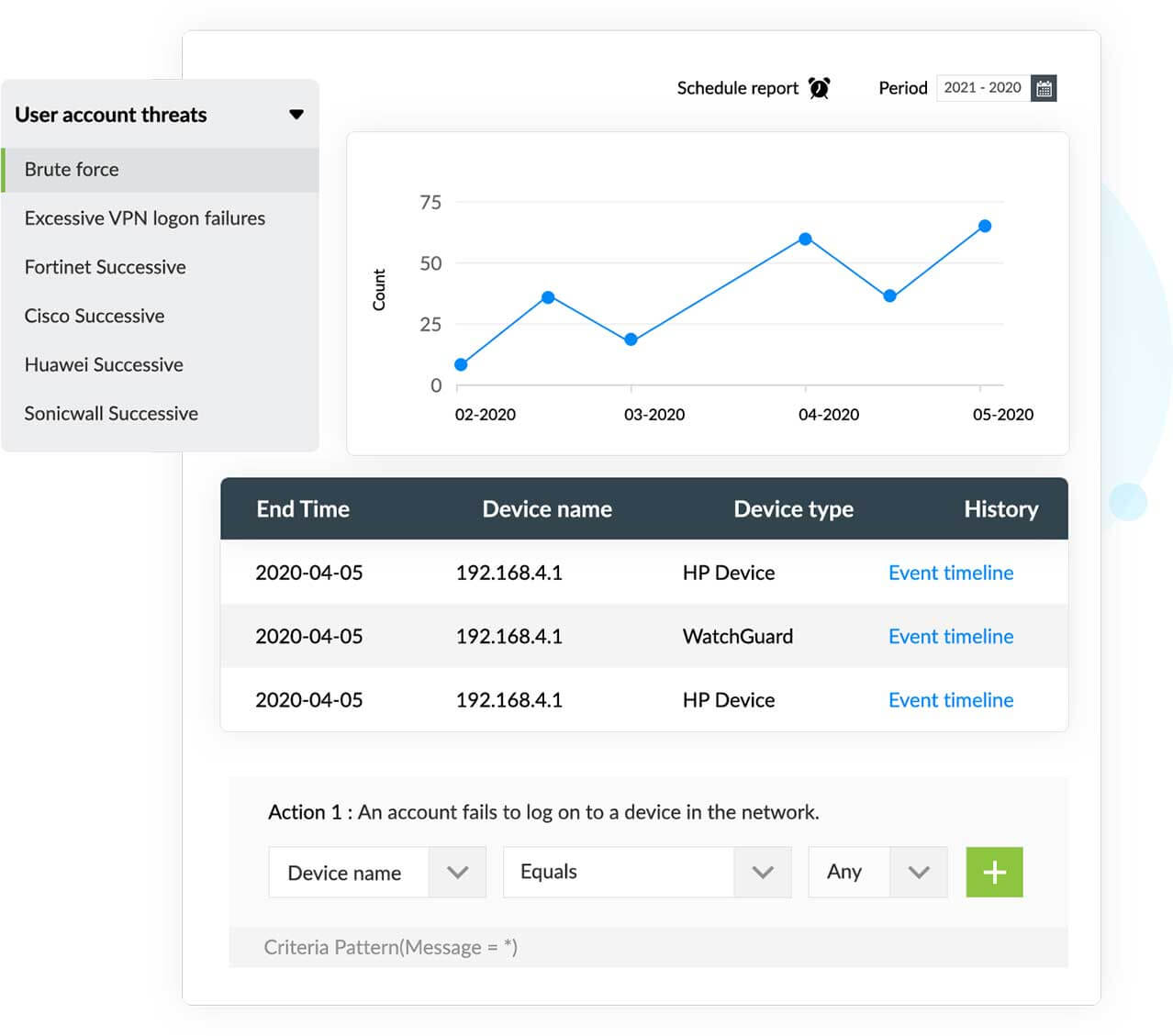

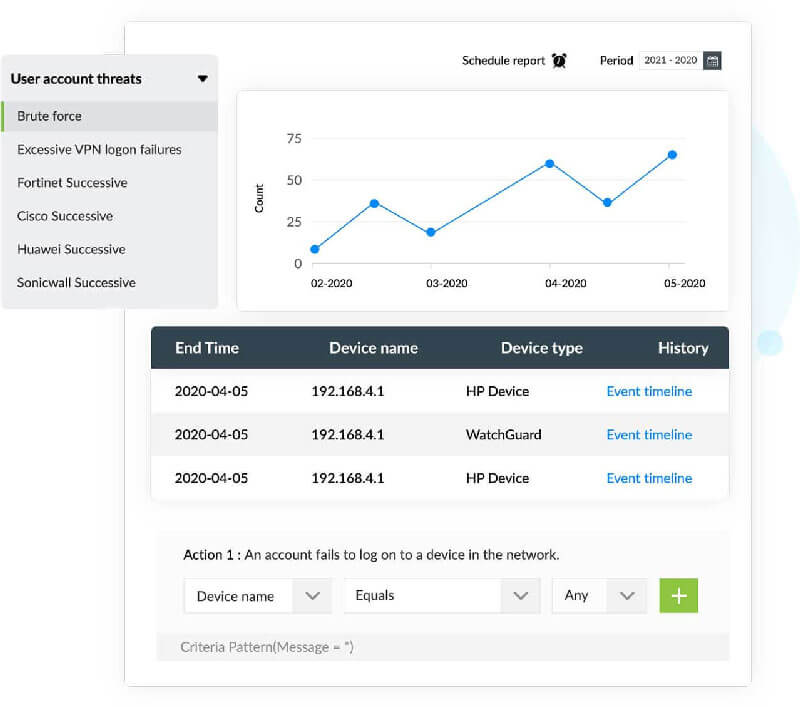

Makine öğrenmesi algoritmalarıyla çalışan Log360’ın UEBA modülü kuruluş ağınızdaki anormal aktiviteleri algılayabilir. Bir normal davranış temeli oluşturarak beklenen davranıştan herhangi bir sapma için çeşitli kaynaklardan gelen günlükleri analiz eder.

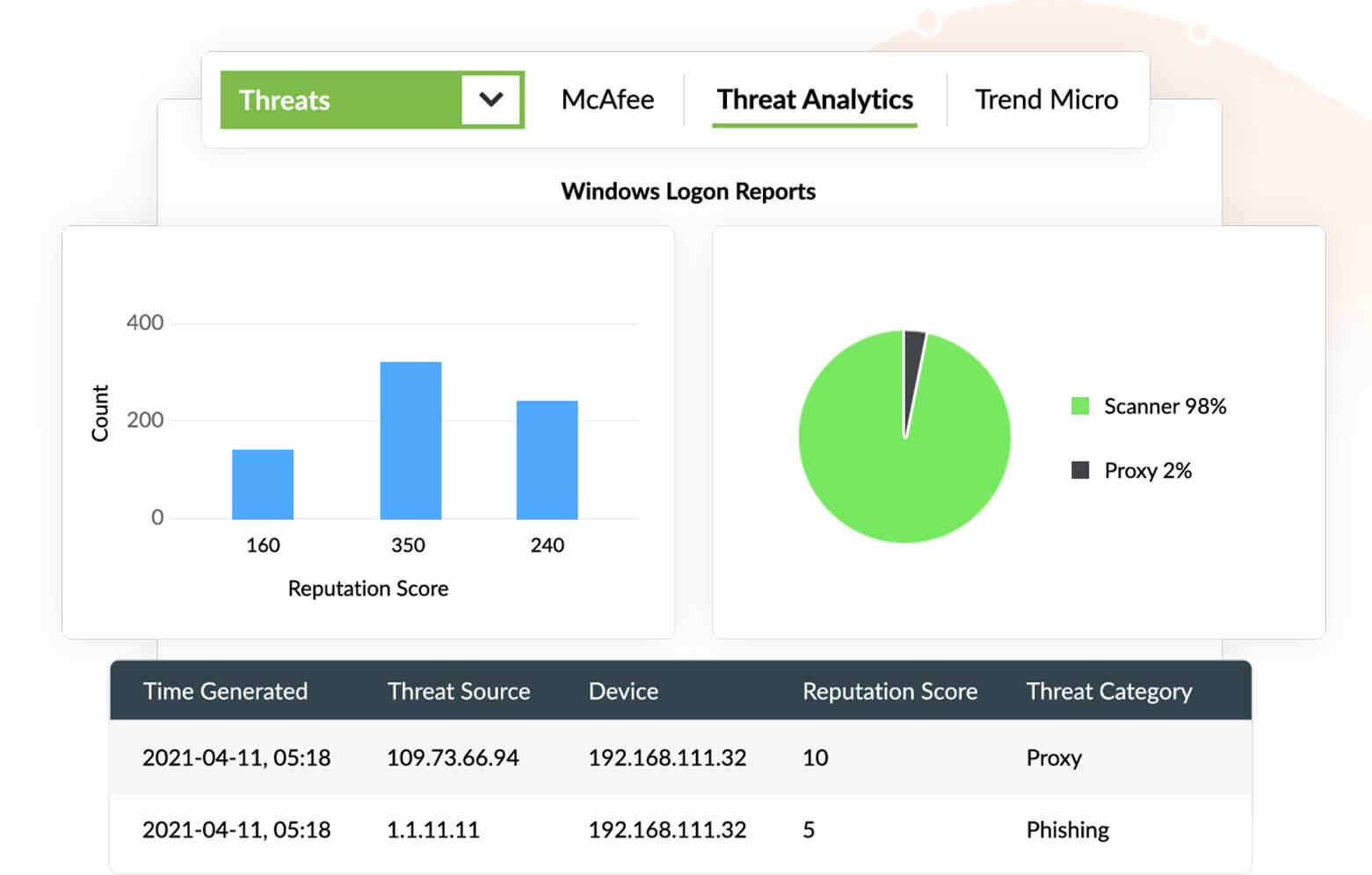

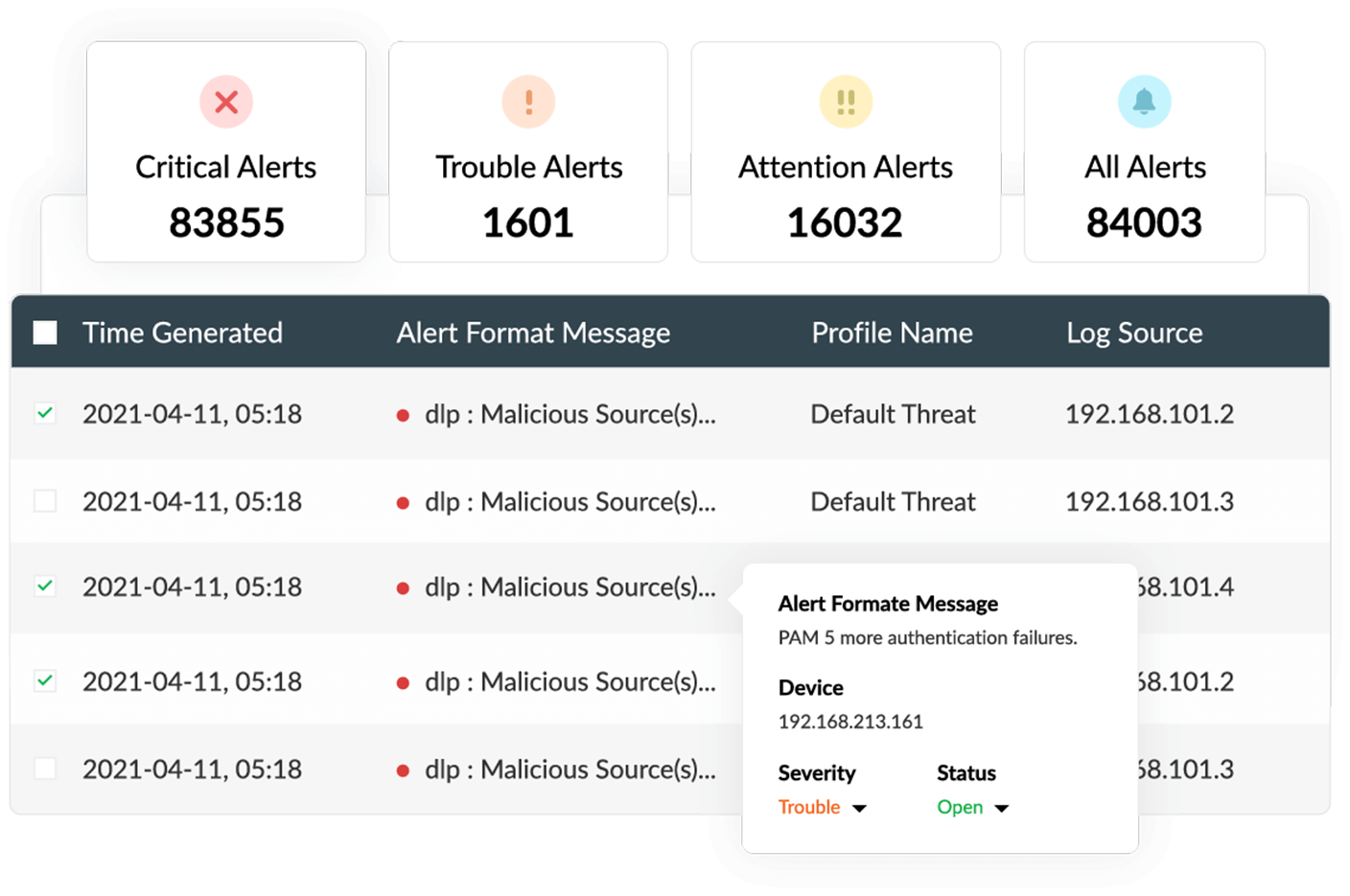

Günlükleri global tehdit akışlarından elde edilen tehdit verileriyle ilişkilendirerek ağınızla etkileşimde bulunan kötü amaçlı kaynakları algılayın.

Log360 ile kuruluşunuzun ağında bir güvenlik tehdidi algılandığında gerçek zamanlı uyarılar alın.

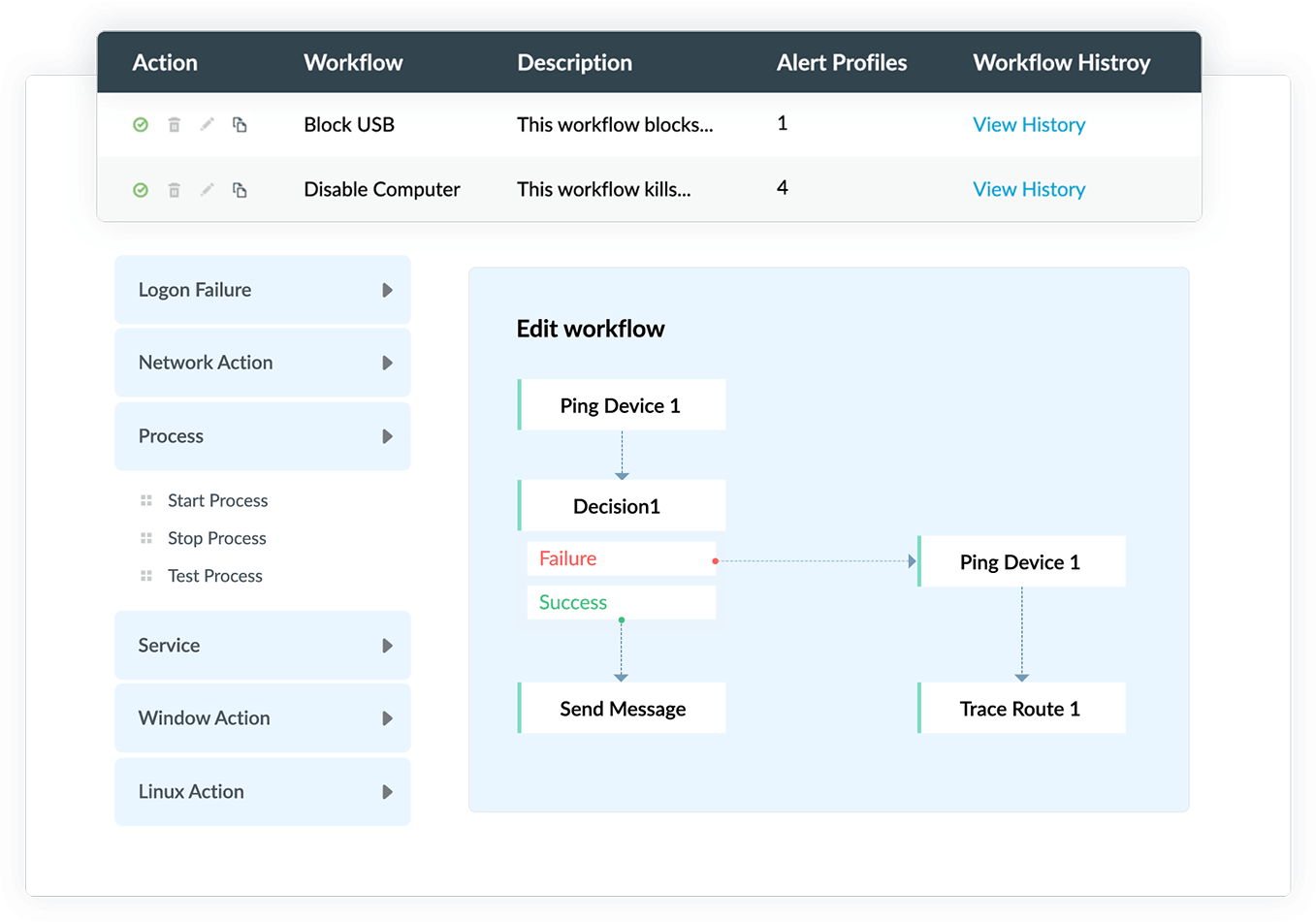

Log360 ile olay yanıtı iş akışları oluşturarak kritik güvenlik tehditlerini derhal yanıtlayabilirsiniz. Gizlilik olayının meydana gelmesini takiben bir yanıt eylemi olarak otomatik olarak yürütülür.

MITRE ATT&CK çerçevesini kullanan Log360, güvenlik ekibinizin kuruluş ağınızdaki en yeni ve gelişmiş siber tehditleri algılayabilmesine yardımcı olur.

Günlüğe kaydettikten sonra anında güncelleştirilen sezgisel raporlar ve grafik raporlarıyla güvenlikle ilgili çeşitli olaylar hakkında değerli içgörüler kazanın.

Log360’ın güçlü günlük arama motoruyla adli analizi basitleştirin. Bir gizlilik olayının kök nedenini bulmak için ham ve formatlanmış günlükleri analiz edin ve adli raporlar üretin.

Log360’ın yerleşik biletleme aracını kullanıp güvenlik yöneticilerine otomatik olarak bilet atayarak gizlilik olaylarını kolayca çözün.

Olayları etkili biçimde yönetmek amacıyla Jira Hizmet Masası, Zendesk, ServiceNow, ManageEngine ServiceDesk Plus, Kayako ya da BMC Hukuki Başvuru Yolu Hizmet Masası gibi harici biletleme araçlarına entegre olun.