- Ana Sayfa

- SIEM yetenekleri

- Tehdit algılama

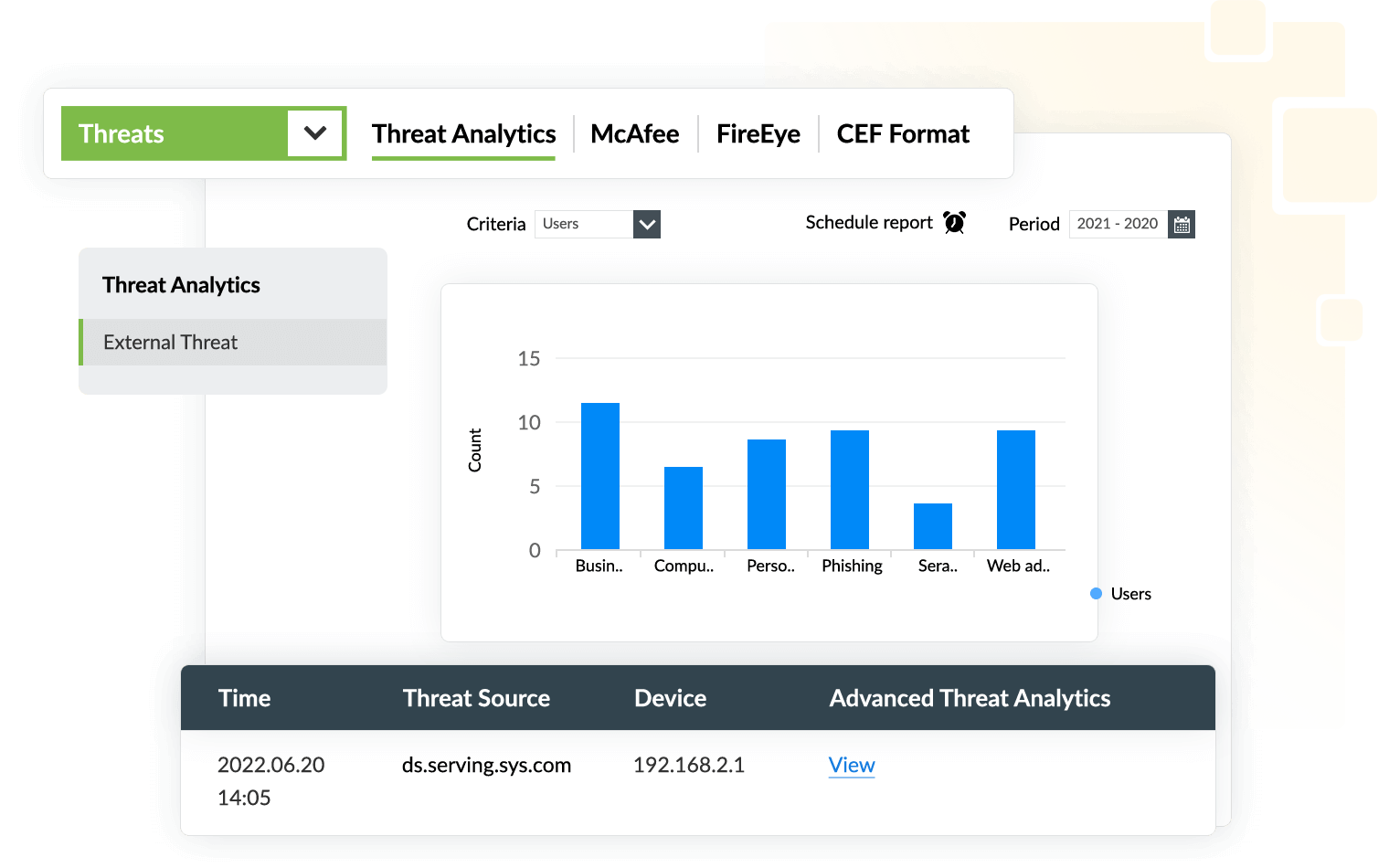

- Tehdit Analizi

Daha hızlı güvenlik tehdidi tespiti ve çözümü için bağlamsal veriler

Yerleşik tehdit algılama modülü ve gelişmiş tehdit analizi eklentisi ile, kötü amaçlı kaynakları engelleyebilir, veri ihlallerini önleyebilir, kötü amaçlı site ziyaretlerini durdurabilirsiniz. Hem açık kaynak hem de ticari tehdit akışlarını birleştiren bu entegre platform, hatalı pozitif sonuçları azaltır, tehdit algılamayı hızlandırır ve kritik güvenlik tehditlerinin değerlendirilmesine yardımcı olur.

Tespit et ve azalt

- Kara listeye alınmış ve riskli URL'leri ve etki alanlarını ziyaret eden kullanıcılar.

- Kritik kaynaklarınıza erişmeye çalışan kötü amaçlı IP'ler.

Şunlar hakkında bilgi edinin

- Yetkisiz erişmeye çalışan kötü amaçlı kişilerin coğrafi konumu.

- Saldırı teknikleri.

Log360'ın Tehdit Analizi Çözümünün çözebileceği güvenlik kullanım durumları

Saldırı girişimlerini en erken zamanda durdurun

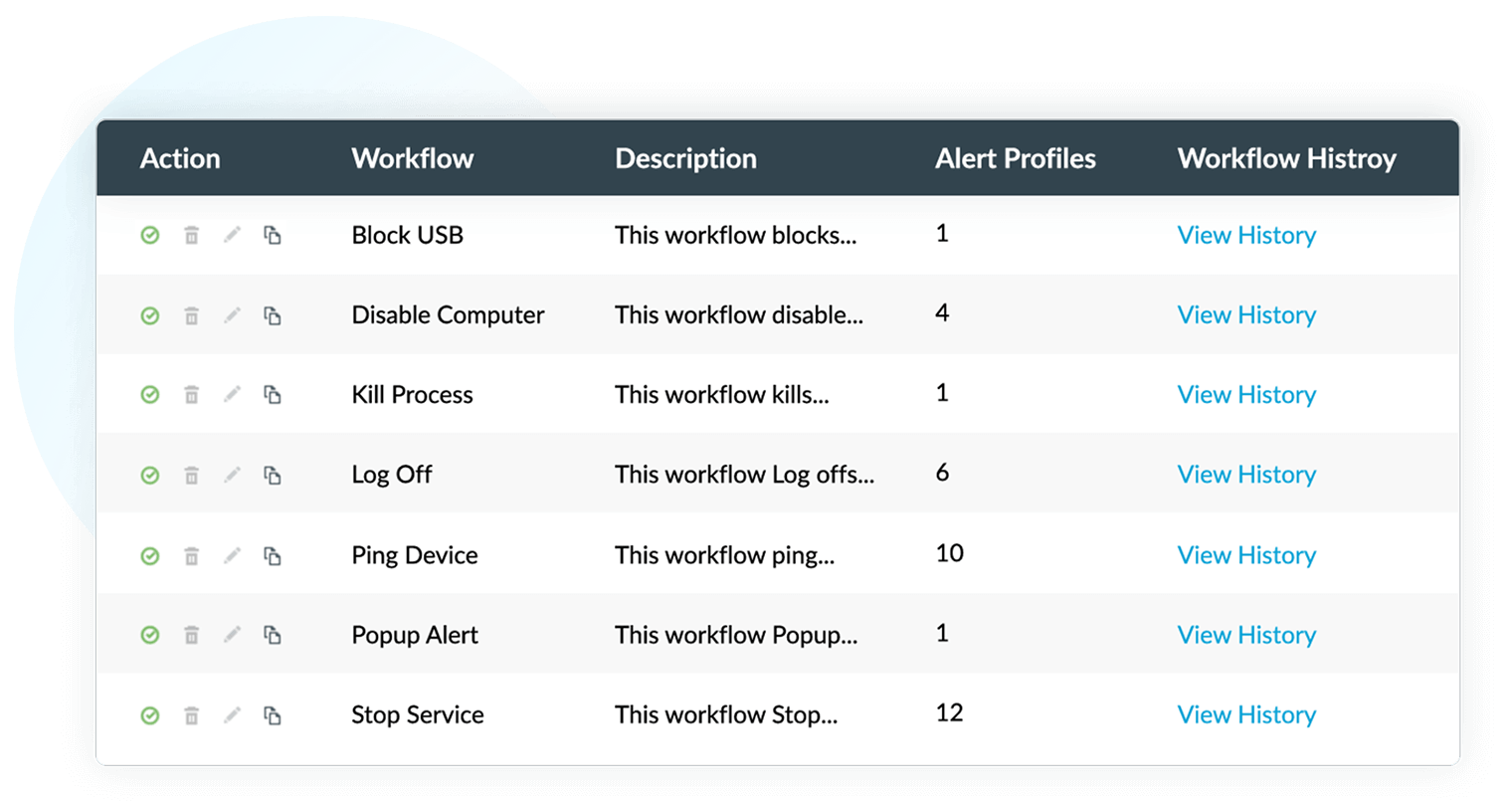

Halka açık makinelerden ve bilinen güvenlik açıklarından yararlanmak, korsanların bir ağa yetkisiz erişim için kullandıkları yöntemlerden biri olmaya devam ediyor. Log360'ın önceden yapılandırılmış Tehdit Uyarıları ile, işletmeler yalnızca kötü amaçlı bir kaynaktan gelen iletişimi durdurmakla kalmaz, aynı zamanda kara listeye alınmış IP'leri güvenlik duvarına eklemek ve kalıcı olarak engellemek için bir iş akışını otomatik olarak tetikleyebilir.

Veri sızdırmayı önleyin

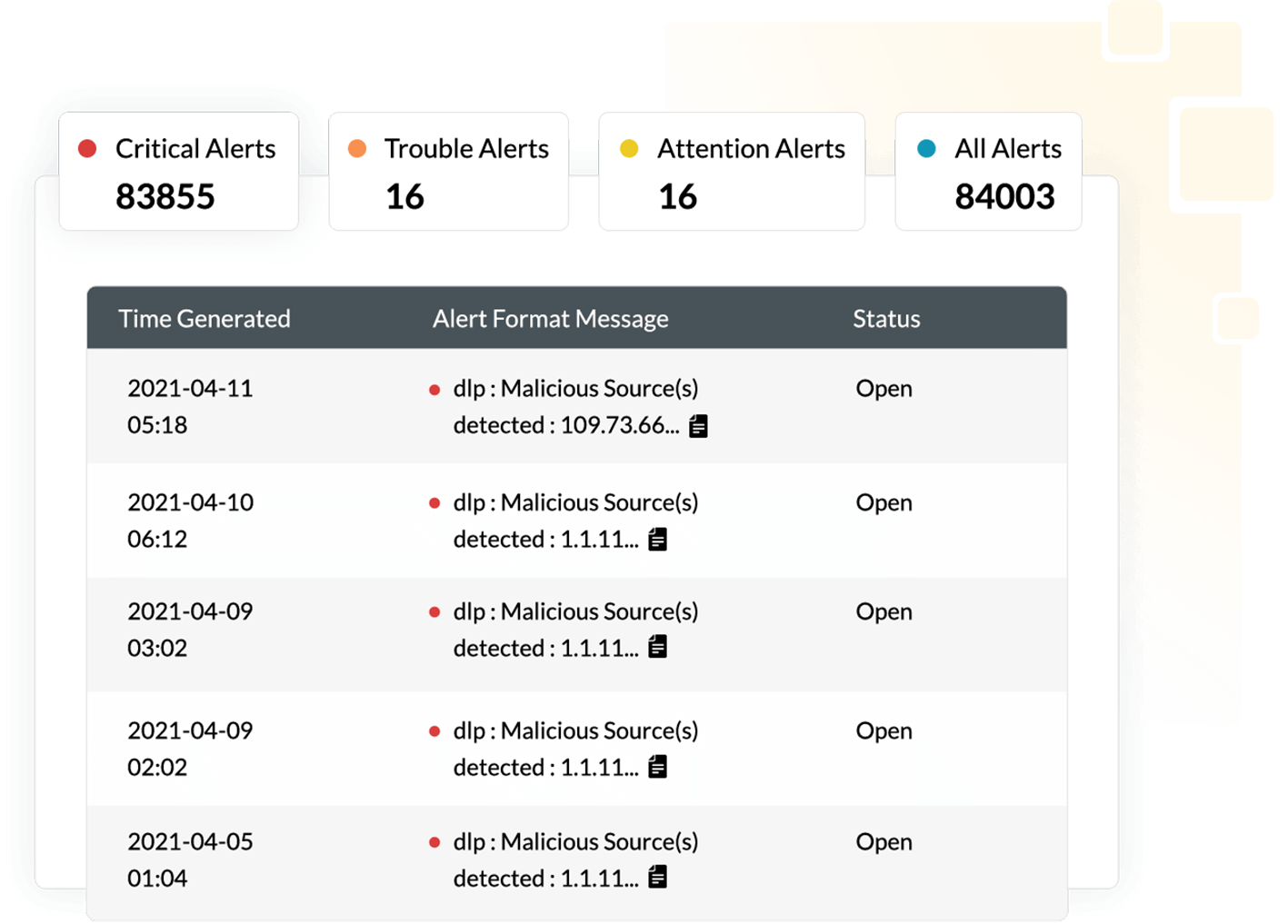

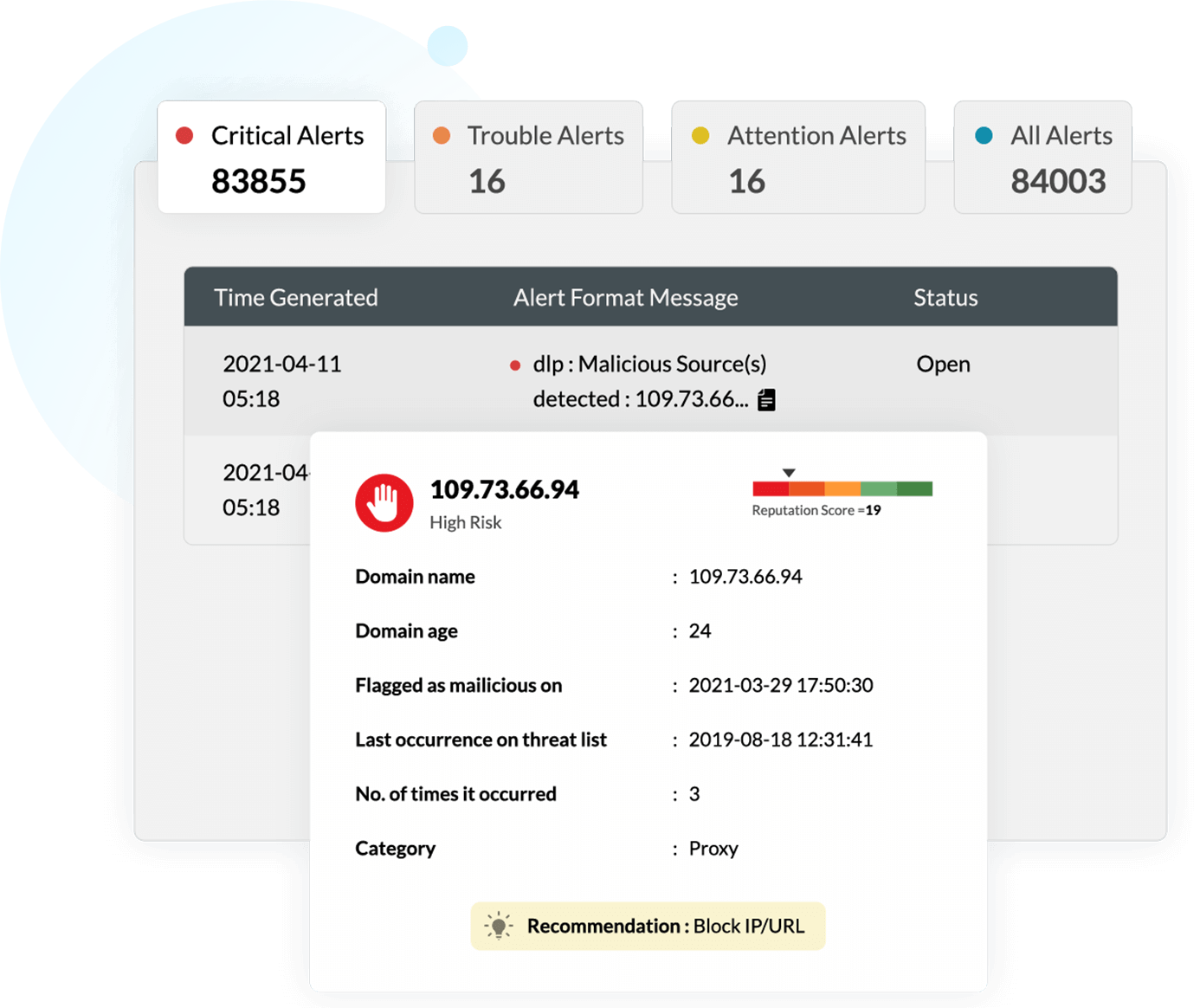

Bir saldırgan çalıntı kimlik bilgileri veya başka bir yol kullanarak ağa yetkisiz erişim sağlar ve hassas verileri sızdırıp komut ve kontrol sunucusuna göndermeye çalışırsa, Log360 bu tür iletişimi anında tespit edip durdurabilir. Log360'ın Tehdit Analizi Çözümü, tüm giden iletişimi kontrol eder; ilgili çözümleyiciyi kötü amaçlı IP'lere, etki alanlarına veya URL'lere iletişim konusunda uyarır ve bağlantıyı hemen sonlandırır. Tüm bunlar gerçek zamanlı olarak gerçekleşir.

Güvenlik uyarılarını değerlendir

Hangi güvenlik uyarısının kuruluş için en büyük riski oluşturduğunu tespit etmek her güvenlik uzmanı için zorlu bir görevdir. Log360'ın Gelişmiş Tehdit Analizi modülü, kötü amaçlı yazılım, kimlik avı ve diğer bilinen saldırılar dahil olmak üzere tehditleri ve saldırı türlerini tanımlar. Bu bağlamsal içgörüler, tehditleri daha iyi doğrulamak ve çözümlerini önceliklendirmek için olay araştırma modülünde de kullanılabilir.

Hatalı pozitif sonuçları azalt

Log360, gerçek zamanlı olay yanıtı sistemini, kritik sunucularda uzaktan oturum açmaya çalışan bir IP'nin geçmiş puanı veya VPN'e uzaktan bağlanmaya çalışan bir IP'nin coğrafi konumu gibi bağlamsal bilgilerle zenginleştirir. Bu, ağ davranışına daha fazla görünürlük sağlar ve şüpheli etkinlikleri meşru olanlardan ayırt etmeye yardımcı olur.

Açık kaynaklı tehdit akışları ve ticari tehdit verileri

Log360, aşağıdaki açık kaynaklı tehdit akışlarını desteklemektedir

Ticari tehdit analizi ortakları

Webroot BrightCloud® Tehdit Analizi Hizmetleri, kötü amaçlı URL'ler, IP'ler, dosyalar ve daha fazlası hakkında gerçek zamanlı, doğru tehdit akışları sunar. Log360'ın Gelişmiş Tehdit Analizi modülü, bu akışları dinamik olarak alarak ağınızdaki tehdit faaliyetlerine görünürlük sağlar ve kritik tehdit uyarılarının önceliklendirilmesine yardımcı olur.

Siber güvenlik tehdit analizi kaynakları

Bilmediğiniz tehditlere karşı kendinizi nasıl buluyorsunuz? Bağımsız bir güvenlik araştırma enstitüsü olan AV-TEST'e göre, her gün yaklaşık 350.000 kötü amaçlı yazılım örneği oluşturulmaktadır.

Saldırganları uzak tutmak ve kuruluşunuzun sorunsuz ve verimli bir şekilde çalışmasını sağlamak istiyorsanız, ağınızdaki trafiği izlemek çok önemlidir.

Tehdit analizi kullanarak kötü amaçlı trafiği algılama ve iş akışı profilini uyarı ile ilişkilendirme

2022'nin tehdit ortamına ve ağınızı bunlardan nasıl koruyabileceğinize dair içgörüler.