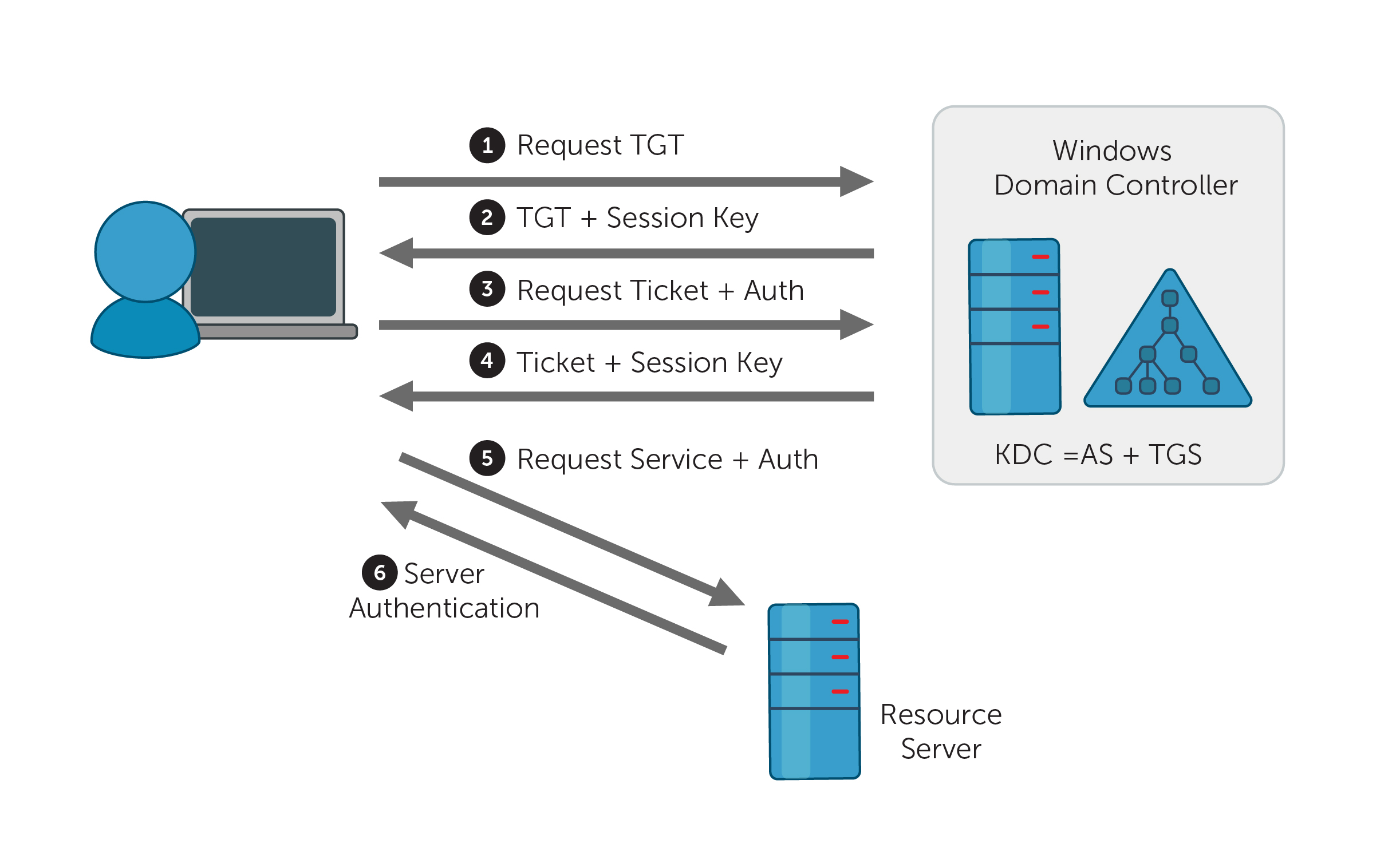

De eerste keer dat een gebruiker zijn domeingebruikersnaam en wachtwoord in het werkstation invoert, neemt het werkstation contact op met een lokale domeincontroller (DC) en vraagt deze een TGT-ticket. Als de gebruikersnaam en het wachtwoord geldig zijn en als er status- en beperkingscontroles lukken voor de gebruikersaccount, verleent de DC een TGT en registreert deze de gebeurtenis-id 4768 (verificatieticket verleend).

Afbeelding 1. Kerberos-verificatie.

Windows registreert gebeurtenis-id 4771 (F) als de ticketaanvraag (Stap 1 van afbeelding 1) is mislukt; deze gebeurtenis wordt alleen geregistreerd op DC's. Als het probleem zich had voorgedaan tijdens de Vooraf-verificatie (stappen 2, 3 of 4 van Afbeelding 1), registreert Windows in plaats daarvan gebeurtenis 4768.

| Bit | Markeringsnaam | Beschrijving |

|---|---|---|

| 0 | Reserved | - |

| 1 | Forwardable | Deze vlag is uitsluitend bedoeld voor TGT's. Dit vertelt de TGT-service dat deze een nieuw TGT kan verstrekken met een ander netwerkadres op basis van het aangeboden TGT. |

| 2 | Forwarded | Deze markering geeft aan dat een TGT werd doorgestuurd of dat een ticket werd verstrekt voor een doorgestuurd TGT. |

| 3 | Proxiable | Deze vlag is uitsluitend bedoeld voor TGT's. Dit vertelt de TGT-service dat deze tickets kan uitgeven met een netwerkadres dat verschilt van dat in het TGT. |

| 4 | Proxy | Deze markering geeft aan dat het netwerkadres in het ticket verschilt van dat in het TGT dat wordt gebruikt om het ticket te verkrijgen. |

| 5 | Allow-postdate | Deze markering geeft aan dat het uit te geven ticket de markering MAY-POSTDATE moet dragen. Dit kan alleen worden ingesteld op de eerste aanvraag of in een onderliggende aanvraag als voor het TGT waarop dit is gebaseerd, de markering MAY-POSTDATE is ingesteld. Gepostdateerde tickets worden niet ondersteund in KILE (Microsoft Kerberos Protocol Extension). |

| 6 | Postdated | Deze markering geeft aan dat dit een aanvraag is voor een gepostdateerd ticket. Deze optie wordt alleen gehandhaafd als voor het TGT waarom deze is gebaseerd, de markering MAY-POSTDATE is ingesteld. Het resulterende ticket krijgt ook de markering INVALID en die markering kan worden gereset door een daaropvolgende aanvraag aan de KDC nadat de starttijd in het ticket is bereikt. Gepostdateerde tickets worden niet ondersteund in KILE (Microsoft Kerberos Protocol Extension). |

| 7 | Invalid | Deze markering geeft aan dat een ticket ongeldig is, wat betekent dat het vóór gebruik moet worden gevalideerd door het KDC-centrum (key distribution center). Toepassingsservers moet tickets waarvoor deze markering is ingesteld, weigeren. |

| 8 | Renewable | Deze markering wordt gebruikt in combinatie met de velden Eindtijd en Verlengen tot om tickets met een lange levensduur periodiek te verlengen in het KDC. |

| 9 | Initial | Deze markering geeft aan dat er een ticket werd verleend met de verificatie-uitwisseling (AS) en niet op basis van een TGT. |

| 10 | Pre-authent | Deze markering geeft aan dat de client werd geverifieerd door het KDC voordat een ticket werd verleend. Deze markering geeft doorgaans de aanwezigheid aan van een verificator in het ticket, maar dit kan ook de aanwezigheid van referenties die afkomstig zijn van een smartcardaanmelding, aangeven. |

| 11 | Opt-hardware-auth | Deze markering was oorspronkelijk bedoeld om aan te geven dat door hardware ondersteund verificatie werd gebruikt tijdens de vooraf-verificatie. Deze markering is niet langer aanbevolen in het Kerberos V5-protocol. KDC's mogen geen ticket verlenen wanneer deze markering is geplaatst. Op dezelfde manier mogen KDC's deze markering niet behouden als deze werd geplaatst door een ander KDC. |

| 12 | Transited-policy-checked | Deze markering geeft aan dat KILE niet moet controleren op doorgezette domeinen op servers of een KDC. Toepassingsservers moeten de markering TRANSITED-POLICY-CHECKED negeren. |

| 13 | Ok-as-delegate | De KDC moet de markering OK-AS-DELEGATE plaatsen als de serviceaccount vertrouwd is voor delegatie. |

| 14 | Request-anonymous | KILE gebruikt deze markering niet. |

| 15 | Name-canonicalize | Als deze markering is ingesteld op Waar, zullen eerste ticketaanvragen aan het KDC de canonisering van de principal-naam van de client vragen, en antwoorden met verschillende clientprincipals dan de gevraagde principal, zullen worden geaccepteerd.. De standaardwaarde is onwaar. |

| 16 - 25 | Unused | - |

| 26 | Disable-transited-check | Standaard zal het KDC het doorgezette veld van een TGT controleren ten opzichte van het beleid van de lokale realm voordat het afgeleide tickets zal verlenen op basis van het TGT. Als deze markering is ingesteld in de aanvraag, wordt het doorgezette veld niet gecontroleerd. Tickets die zijn verleend zonder het uitvoeren van deze controle zullen worden genoteerd door de reset (0) waarde van de markering DOORGEZET-BELEID-GECONTROLEERD, wat aan de toepassingsserver aangeeft dat het doorgezette veld lokaal moet worden gecontroleerd. KDC's worden aangemoedigd, maar niet vereist om de optie UITSCHAKELEN-DOORGEZET-CONTROLEREN te respecteren. Deze markering zou niet in gebruik moeten zijn omdat de markering Doorgezet-beleid-gecontroleerd niet wordt ondersteund door KILE. |

| 27 | Renewable-ok | Deze markering geeft aan dat een verlengbaar tickets acceptabel zijn als een ticket met de gevraagde levensduur anders niet kan worden geboden. I een dergelijk geval kan een verlengbaar ticket worden verleend met een waarde Verlengen tot die gelijk is aan de gevraagde eindtijd. De waarde van het veld Verlengen tot kan nog steeds worden beperkt door lokale limieten of limieten die zijn geselecteerd door de individuele principal of server. |

| 28 | Enc-tkt-in-skey | Deze optie wordt alleen gebruikt door de ticketverleningsservice. De optie ENC-TKT-IN-SKEY geeft aan dat het ticket voor de eindserver moet worden gecodeerd in de sessiesleutel van het aanvullende opgegeven TGT. |

| 29 | Unused | - |

| 30 | Renew | Deze markering geeft aan dat de huidige aanvraag voor verlenging is. Het ticket dat wordt verleend voor deze aanvraag is gecodeerd in de geheime sleutel voor de server waarop deze geldig is. Deze optie zal alleen worden gehandhaafd als het ticket dat wordt verlengd de markering RENEWABLE heeft gekregen en als het tijdstip in het veld Verlengen tot niet is verstreken. Het ticket dat wordt verlengd, gaat door het padata-veld als onderdeel van de verificatieheader. |

| 31 | Validate | Deze markering geeft aan dat dit een aanvraag is om een gepostdateerd ticket te valideren. Deze optie wordt alleen gebruikt door de ticketverleningsservice. U mag deze echter niet gebruiken voor postgedateerde tickets die niet worden ondersteund door KILE. |

| Code | Naam code | Beschrijving | Mogelijke oorzaken |

|---|---|---|---|

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | KDC biedt geen ondersteuning voor het PADATA-type (pre-authentication data = vooraf-verificatiegegevens). | Smartcardaanmelding wordt geprobeerd en het correcte certificaat kan niet worden gevonden. Dit kan zich voordoen omdat de verkeerde certificeringsinstantie (CA) wordt bevraagd of omdat geen contact kan worden gemaakt met de juiste CA om de verificatiecertificaten voor de domeincontrollers te verkrijgen. Dit kan zich ook voordoen wanneer de DC geen geïnstalleerd certificaat voor smartcards heeft. |

| 0x17 | KDC_ERR_KEY_EXPIRED | Wachtwoord is verlopen—wijzig wachtwoord om te resetten. | Het wachtwoord van de gebruiker is verlopen. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | Informatie Vooraf-verificatie is ongeldig. | Er is een onjuist wachtwoord opgegeven. |

| Type | Type naam | Beschrijving |

|---|---|---|

| 0 | - | Deze code geeft een aanmelding zonder vooraf-verificatie aan. |

| 2 | PA-ENC-TIMESTAMP | Deze code is het normale type voor de standaard wachtwoordverificatie. |

| 11 | PA-ETYPE-INFO | Deze code wordt verzonden door het KDC in een KRB-ERROR, wat aangeeft dat extra vooraf-verificatie is vereist. Dit wordt doorgaans gebruikt om een client te laten weten welke codeersleutel moet worden gebruikt voor het coderen van een tijdstempel wanneer een vooraf-verificatiewaarde PA-ENC-TIMESTAMP wordt verzonden. |

| 15 | PA-PK-AS-REP_OLD | Deze code wordt gebruikt voor de verificatie van de smartcardaanmelding. |

| 17 | PA-PK-AS-REP | Deze code moet worden gebruikt voor smartcardverificatie, maar is nooit te zien in bepaalde Active Directory-omgevingen. |

| 19 | PA-ETYPE-INFO2 | Deze code wordt verzonden door het KDC in een KRB-ERROR wat aangeeft dat extra vooraf-verificatie is vereist. Dit wordt doorgaans gebruikt om een client te laten weten welke sleutel moet worden gebruikt voor de codering van een gecodeerde tijdstempel met het oog op het verzenden van een vooraf-verificatiewaarde PA-ENC-TIMESTAMP. |

| 20 | PA-SVR-REFERRAL-INFO | Deze code wordt gebruikt in tickets van KDC-verwijzingen. |

| 138 | PA-ENCRYPTED-CHALLENGE | Deze code wordt gebruikt om een aanmelding met Kerberos Armoring (FAST) aan te geven. Ondersteuning voor deze code is gestart met Windows Server 2012 en Windows 8. |

| - | Deze code wordt weergegeven in de gebeurtenissen Controle mislukt. |

Deze informatie is alleen ingevuld voor aanmeldingen met een smartcard. Dit is altijd leeg voor gebeurtenis-id 4771.

Hoewel u een taak kunt koppelen aan het beveiligingslogboek en Windows kunt vragen om u een e-mail te sturen, kunt u alleen een e-mail ontvangen wanneer gebeurtenis-id 4771 wordt gegenereerd. Windows mist ook de mogelijkheid om meer gedetailleerde filters die vereist zijn om te voldoen aan de beveiligingsaanbevelingen, toe te passen.

Met een hulpprogramma zoals ADAudit Plus, kunt u niet alleen gedetailleerde filters toepassen om u te focussen op echte bedreigingen, maar u kunt ook in realtime via sms op de hoogte worden gebracht.

Maak gebruik van geavanceerde statistische analyse en technieken van machine learning voor het detecteren van afwijkend gedrag binnen uw netwerk.

Voldoe aan verschillende nalevingsnormen, zoals SOX, HIPAA, PCI, FISMA, DSS en GDPR, met gebruiksklare nalevingsrapporten.

Ga in minder dan 30 minuten van het downloaden van ADAudit Plus naar het ontvangen van waarschuwingen in realtime. Met meer dan 200 vooraf geconfigureerde rapporten en waarschuwingen, garandeert ADAudit Plus dat uw Active Directory veilig en conform.