ÍNDICE

Por que os controles de segurança de detecção são tão importantes quanto os controles de segurança preventivos

Historicamente, a maior parte dos investimentos em segurança tem sido alocada a controles de segurança preventivos. Embora isso possa parecer uma boa estratégia em teoria, os controles preventivos não são sempre eficazes contra violações de dados e.

sso se deve principalmente ao fato de que os limites da rede estão desaparecendo à medida que as empresas adotam a cloud.

Essa mudança colocou as identidades digitais no centro da segurança da rede. O perímetro de rede estendido representa um grande desafio para as equipes de segurança, especialmente na proteção da integridade dos dados e na detecção de ameaças. Para enfrentar esses desafios, elas precisam de uma ferramenta de análise comportamental da nova era. Este artigo explica.

O que é análise de comportamento do usuário (UBA)?

A análise de comportamento do usuário, ou UBA, é uma tecnologia usada para detectar anomalias nos padrões de comportamento do usuário para localizar ameaças na rede. Segundo a Research and Markets, estima-se que o mercado global de análise de segurança cresça para US$ 18,1 bilhões até 2024 a uma taxa composta de crescimento anual (CAGR) de 18,2%. Esse crescimento será impulsionado pela necessidade de lidar com ameaças internas e capacidades de detecção de contas comprometidas que os sistemas de segurança tradicionais não possuem.

As soluções de UBA fazem uso de algoritmos de análise de dados e de aprendizado de máquina (ML) para criar um comportamento de referência específico para cada usuário. Elas detectam desvios em relação a essa referência, ajudando a detectar possíveis ameaças à segurança em seu estágio inicial.

Mas como a UBA realmente se difere das soluções de segurança tradicionais? O que ela oferece que as tradicionais não são capazes de fornecer? Vamos dar uma olhada.

Limitações das soluções de segurança tradicionais

- Falsos positivos mascaram as verdadeiras ameaças: As ferramentas de segurança tradicionais bombardeiam os administradores com uma enxurrada de alertas de segurança classificados erroneamente, pois empregam técnicas de detecção de ameaças baseadas em regras, diferentemente das soluções de UBA que utilizam técnicas baseadas em ML para detectar as anomalias de forma eficaz e precisa. Isso dificulta a descoberta de informações que realmente indiquem um potencial de ataque real usando soluções de segurança tradicionais. Apesar de as organizações manterem seus perímetros seguros e examinarem cuidadosamente cada movimento feito por pessoas internas e externas, a maioria dos administradores falha em identificar os indicadores de comprometimento em meio a um volume esmagador de alarmes falsos.

- Incapacidade de detectar anormalidades: As técnicas de auditoria usadas pelas soluções de segurança tradicionais não são capazes de detectar com precisão o comportamento incomum do usuário. Os thresholds de alerta são subjetivos e exclusivos para cada rede, além de mudarem ao longo do tempo, portanto, você não pode confiar em alertas para identificar ameaças, especialmente ataques lentos. Você pode detectar desvios usando o aprendizado de máquina sem definir nenhum valor de threshold. O aprendizado de máquina analisa o comportamento do usuário ao longo do tempo e detecta qualquer pequena anormalidade do usuário.

O que a UBA oferece

- Eficiência: Melhore a velocidade de detecção para ajudar a analisar o impacto dos incidentes de segurança e reagir a eles rapidamente.

- Precisão: Deixe para trás regras simples e explore técnicas baseadas em aprendizado de máquina para detectar com precisão ataques lentos e direcionados em seu estágio inicial.

- Redução de falsos positivos: Com os alertas falsos positivos sendo uma fonte de distração que atrasa a detecção de violações, os thresholds de alerta exclusivos, que são específicos para cada usuário da organização, ganham importância. A UBA calcula o valor de threshold para cada usuário com base em seu nível de atividade, em vez de usar um threshold geral para todos os usuários.

- Melhor detecção de ameaças: As soluções de segurança tradicionais falham em analisar o comportamento do usuário e não detectam anomalias nesse comportamento. Como resultado, quando um colaborador está trabalhando com dados confidenciais, é possível que seja difícil saber se ele está apenas fazendo seu trabalho ou algo mal-intencionado. As soluções de UBA dependem das atividades de referência dos usuários para identificar comportamentos incomuns do usuário que indiquem possíveis ataques.

UBA em ação

Enquanto as soluções de segurança existentes usam valores de threshold estáticos para diferenciar entre o que é normal e o que não é, as soluções de UBA usam uma abordagem analítica — uma combinação de análise de dados e aprendizado de máquina — para implementar thresholds dinâmicos com base no comportamento real do usuário.

A UBA coleta informações acerca das atividades dos usuários em toda a organização por um longo período de tempo e, em seguida, cria uma referência de atividades "normais" específicas para cada usuário. Sempre que há um desvio da referência estabelecida, a solução de UBA considera isso anormal e alerta o administrador.

O alicerce das soluções de UBA é a premissa de que os comportamentos são difíceis de imitar. Então, quando uma entidade externa tenta invadir a rede, é fácil detectá-la.

Os diversos estágios de operação da UBA:

- Coleta informações sobre os usuários por um longo período de tempo.

- Estabelece uma referência de atividades normais específicas para cada usuário.

- Define thresholds exclusivos com base no comportamento real do usuário.

- Encontra desvios da norma.

- Notifica a equipe de segurança responsável.

- Atualize os thresholds continuamente com base em dados recentes.

Proteção de identidade com UBA usando o AD360

O AD360, o software de monitoramento de mudanças do Active Directory em tempo real da ManageEngine, não se restringe somente à auditoria de seus controladores de domínio. Ele dá um passo adiante ao incorporar a UBA para detectar ameaças internas com mais eficiência. Seu mecanismo de UBA integrado ajuda você a:

Monitorar usuários não autorizados

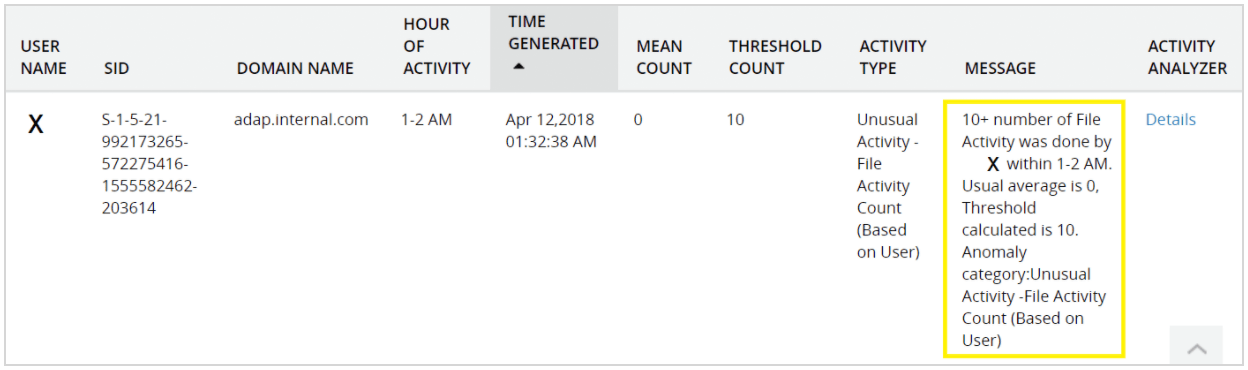

Vamos considerar um caso de uso. Suponha que um colaborador descontente que está saindo da organização queira roubar informações financeiras críticas e faz cópia de 200 documentos contendo dados financeiros empresariais. Como o usuário normalmente acessa cerca de 10 documentos por dia, esse comportamento é anormal. A solução de UBA detecta esse comportamento anormal e aciona um alerta para o administrador.

Uma segurança tradicional sem capacidades de UBA não é capaz de estabelecer uma referência da atividade normal do usuário para identificar anormalidades e não veria esse nível de acesso a arquivos como algo estranho, mas, este é um caso claro em que a atividade do usuário é anormal e requer a atenção de um administrador.

Verificar se há contas comprometidas

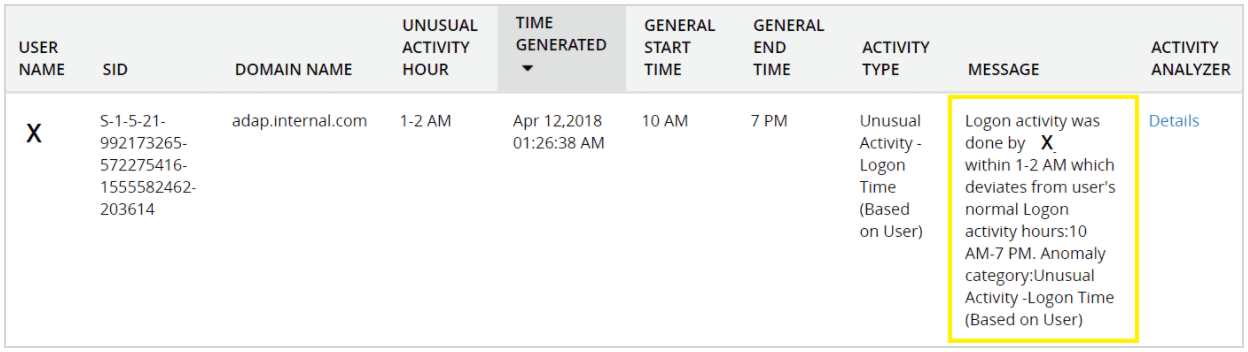

Um colaborador insatisfeito quer roubar informações importantes usando as credenciais de um colega de trabalho. Após o colega ir para casa no final do dia, o invasor tenta fazer login a partir do computador desse colega para evitar que um evento de login seja sinalizado como vindo do computador errado e, após várias tentativas malsucedidas de adivinhar a senha do colega, o invasor finalmente insere a senha correta e faz login.

Tendo calculado o horário típico de login do colega de trabalho nos últimos meses, a solução de UBA detecta um horário de login anormal. Com o UBA, não apenas o horário de login incomum é detectado, mas um alerta é gerado e enviado imediatamente ao administrador.

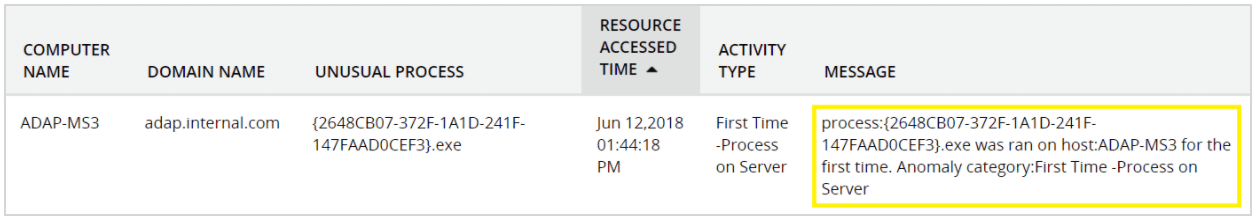

Detectar processos incomuns em Member Servers

Um colaborador acaba instalando uma aplicação maliciosa ao navegar na internet. Ele então se conecta ao servidor, onde tem privilégios de administrador, para executar tarefas administrativas. A solução de UBA detecta essa nova ação no servidor e aciona um alerta. Detectar um ataque mais rapidamente possibilita que os administradores mitiguem seu impacto.

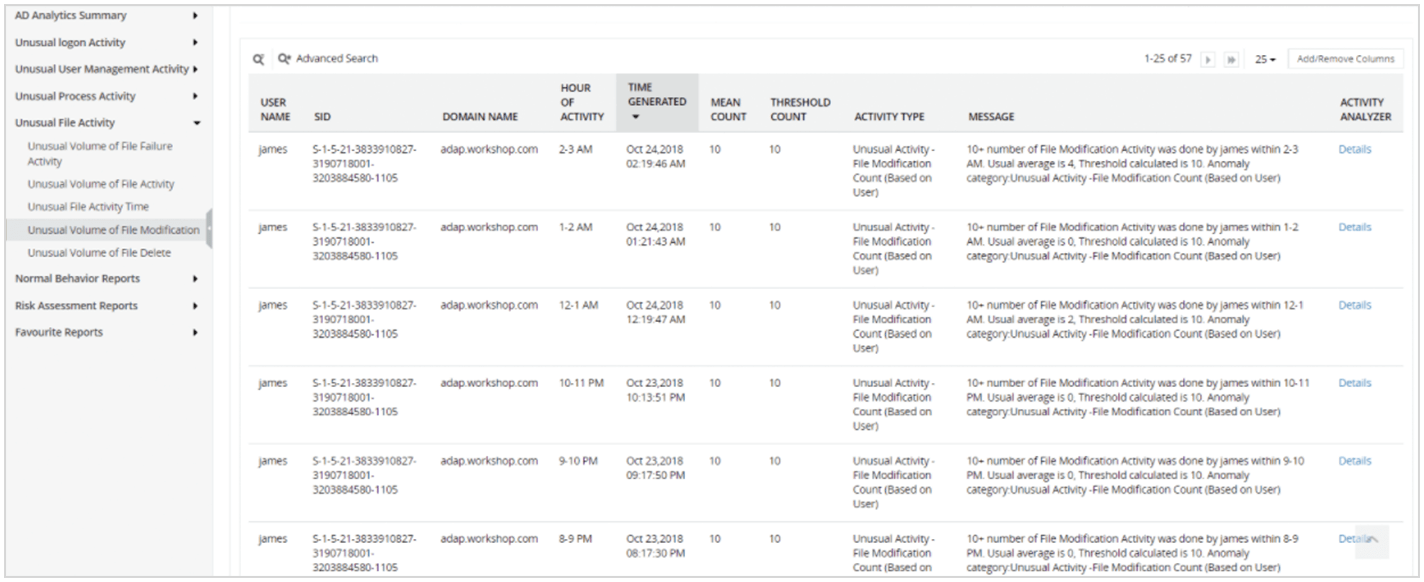

Detectar abuso de privilégios

O módulo de UBA do AD360 detecta o comportamento anormal de usuários privilegiados para proteger dados confidenciais. Por exemplo, caso um usuário com privilégios tente acessar um arquivo ou pasta sensível e executar um volume estranhamente grande de mudanças no arquivo, o AD360 sinalizará esse evento e enviará um alerta sobre a possível ameaça.

Identificar ameaças de segurança causadas por erros dos usuários

Se um usuário abrir acidentalmente a porta para uma violação ou danificar os dados por engano, o mecanismo de UBA do AD360 poderá detectar essa anomalia imediatamente. Considere um usuário que acidentalmente concede permissão a todos na organização para acessar um arquivo confidencial. O AD360 detectará o volume incomum de atividade de arquivo e acionará um alerta. Um administrador pode então dar uma olhada no motivo pelo qual esse arquivo foi acessado repentinamente tantas vezes e detectar a violação de dados.

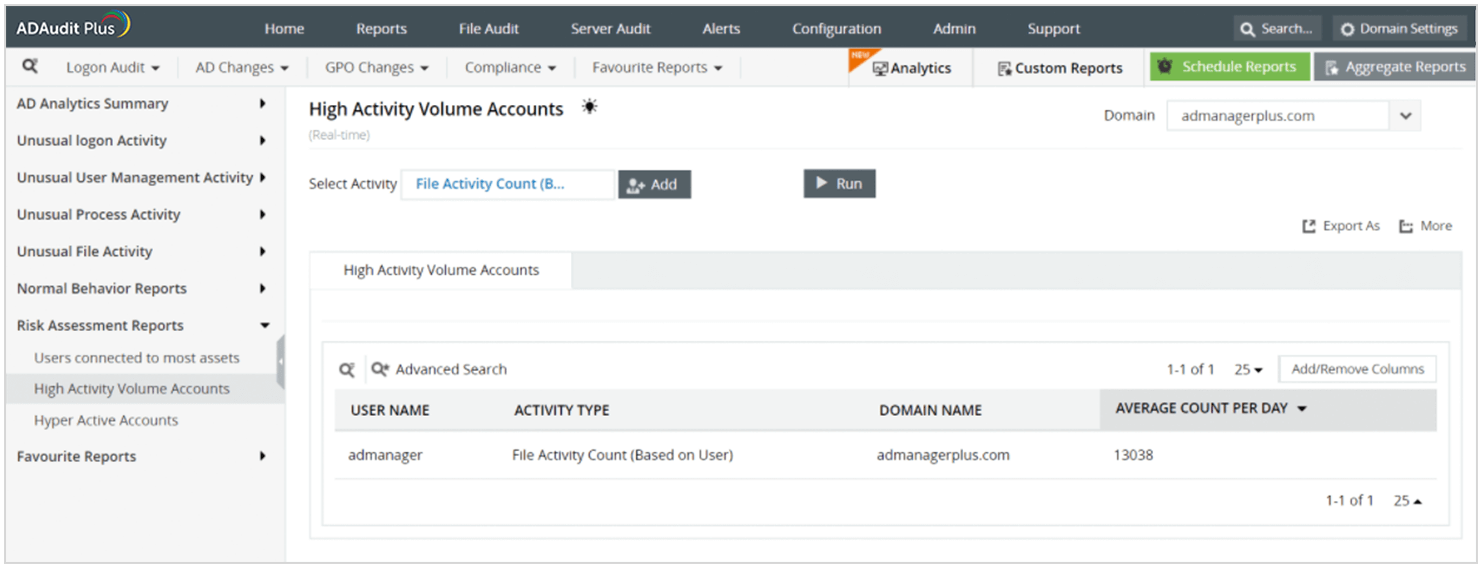

Realizar avaliação de riscos

Você pode identificar os pontos fracos em sua rede filtrando os usuários conectados ao maior número de ativos, assim como contas hiperativas. O AD360 fornece relatórios de avaliação de riscos para monitoramento dessas contas vulneráveis. Por exemplo, você pode descobrir quais contas têm o maior número de atividades (por exemplo, grande volume de atividade em arquivos) realizando uma busca nos relatórios de avaliação de riscos.