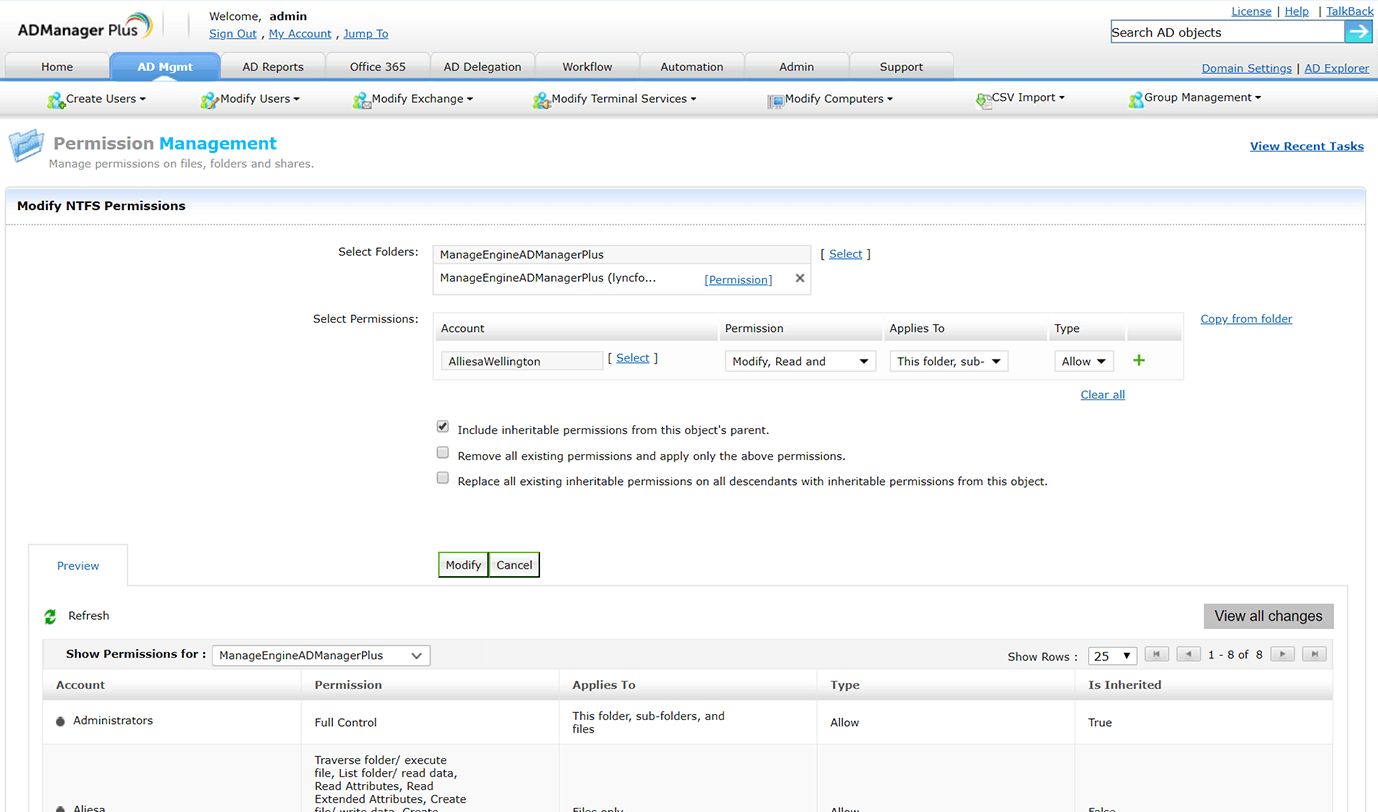

Atribuir permissões NTFS com precisão

O manejo descuidado de permissões NTFS pode colocar sua organização em apuros. Mesmo assim, muitos técnicos tomam o fácil caminho de conceder controle total para a maioria dos usuários, como a configuração granular de permissões, já que usar ferramentas nativas é complicado. A melhor prática é revisar um resumo de quem tem qual tipo de acesso para as pastas, antes de decidir sobre a atribuição de novas permissões para os usuários.

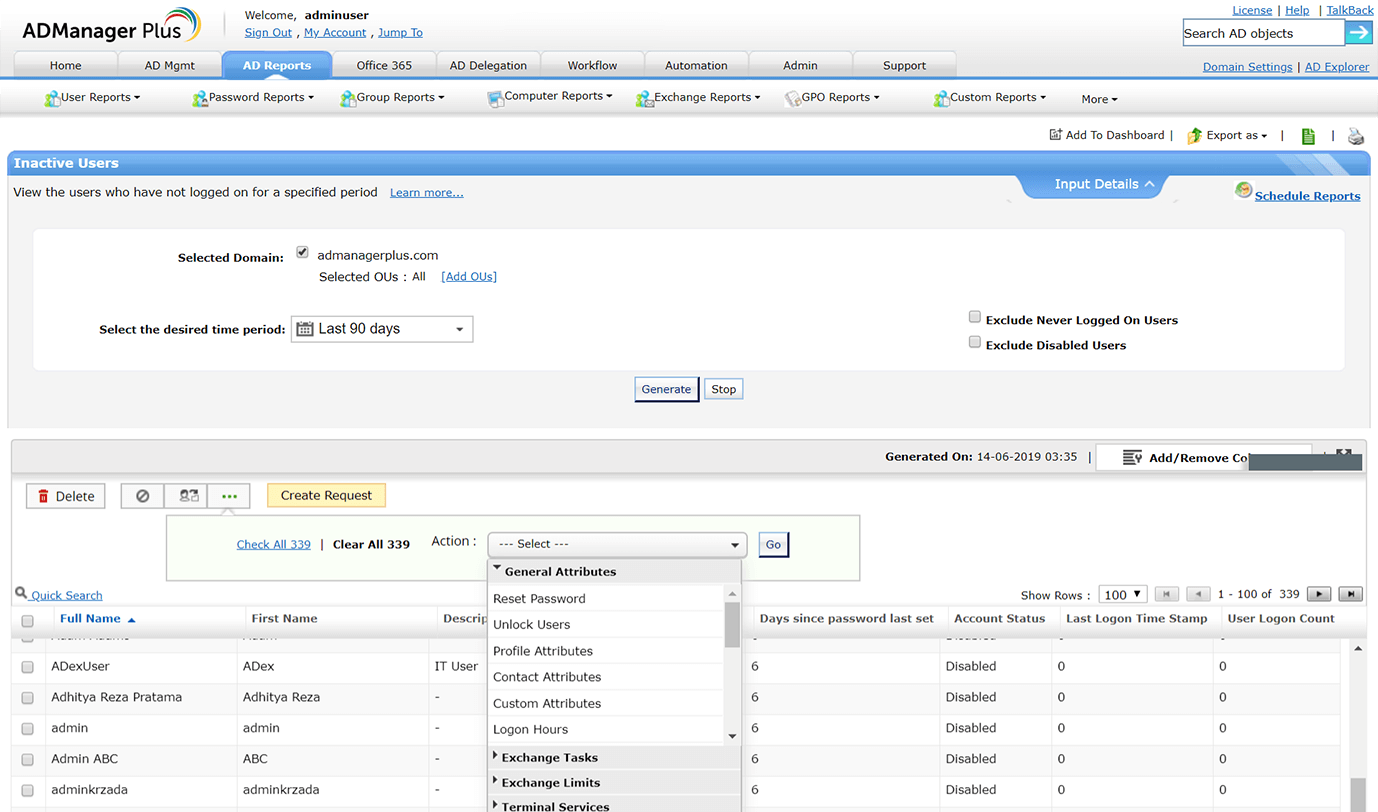

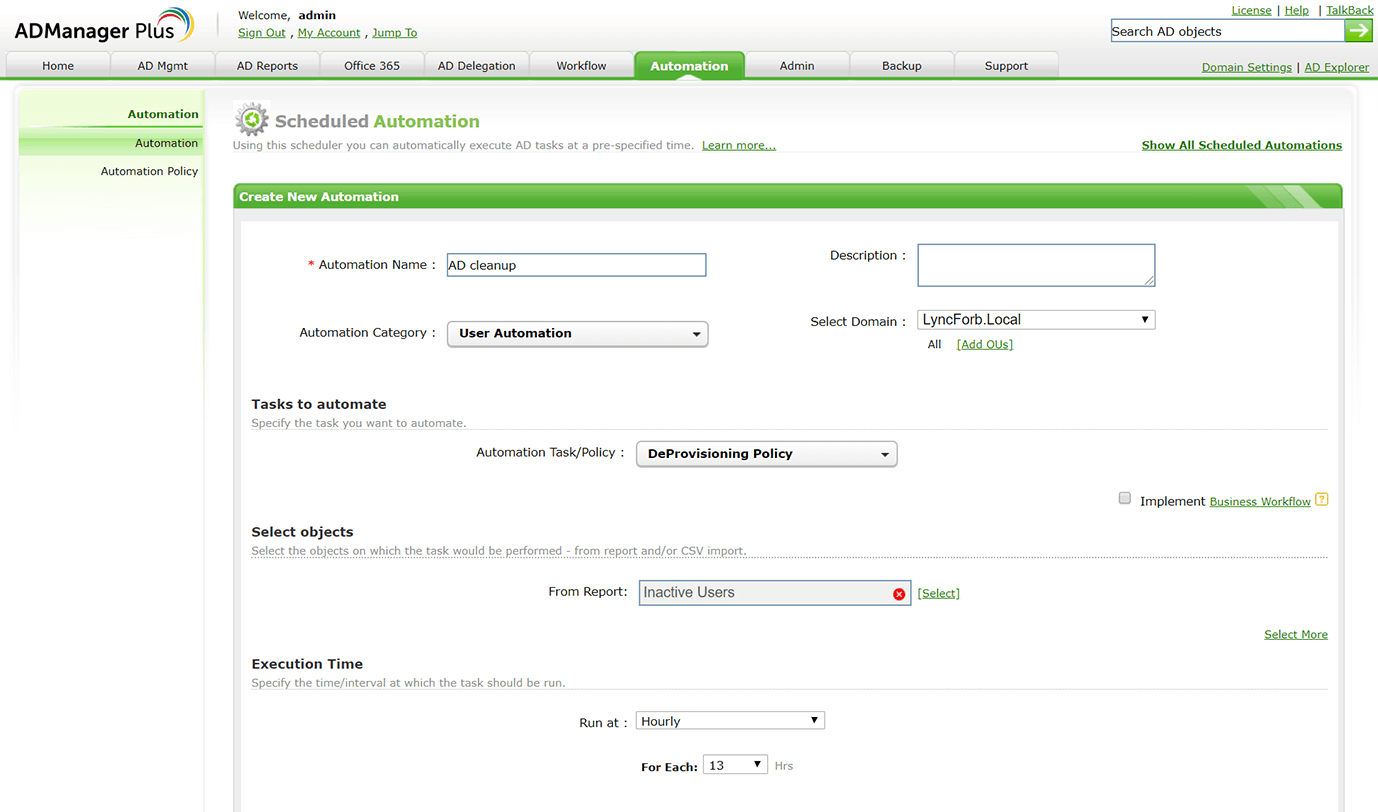

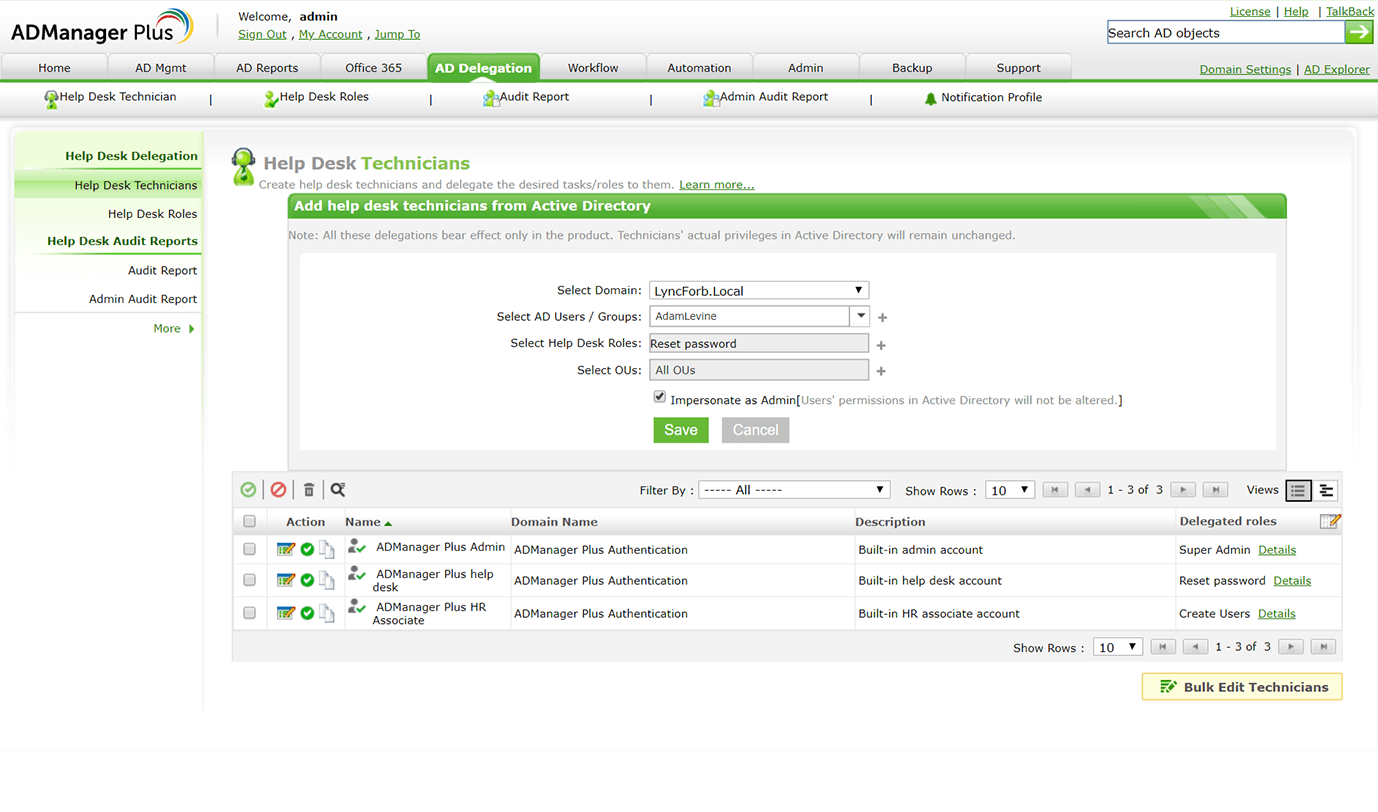

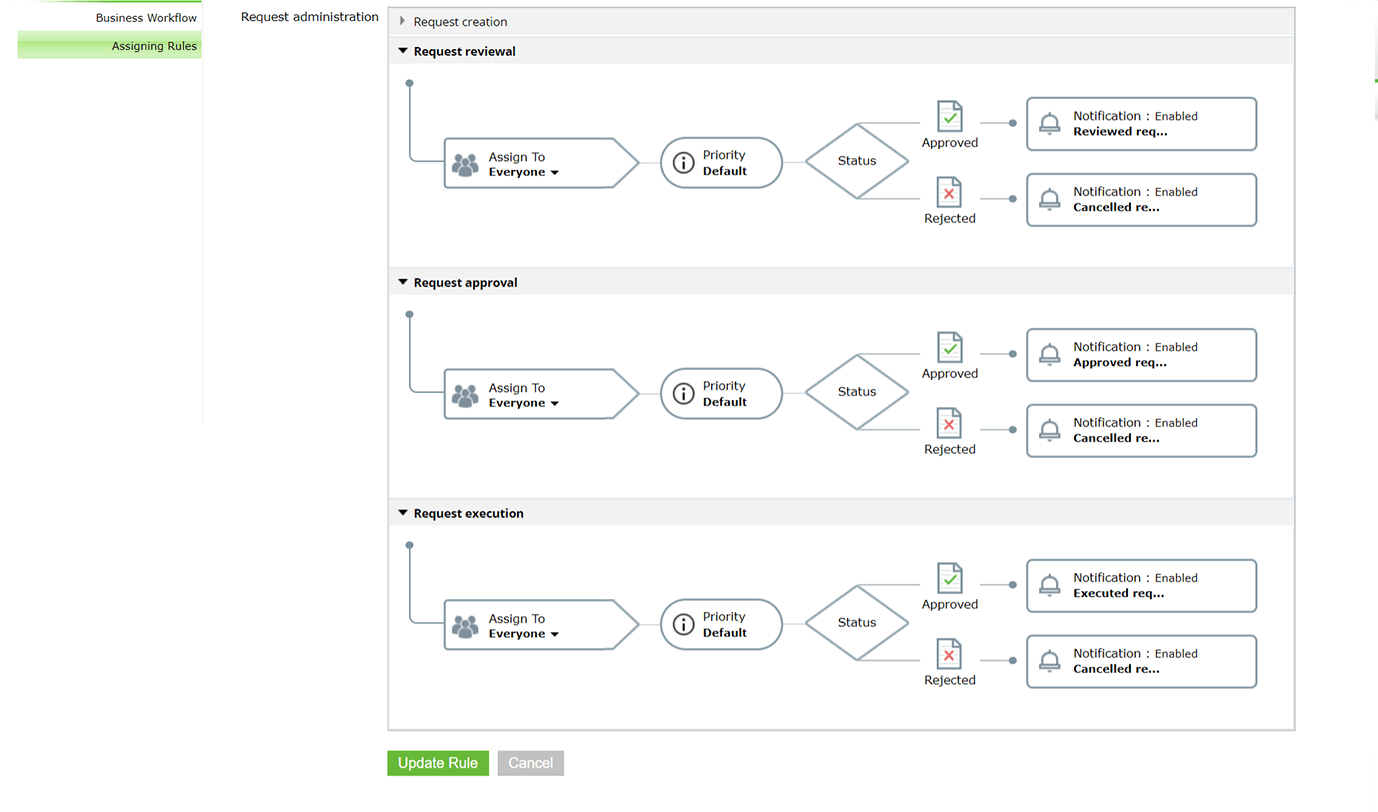

Otimizar o gerenciamento de privilégios

A fluência de privilégios acontece porque os técnicos se esqueça de revogar a tempo as permissões atribuídas. Isso pode ser facilmente prevenido ao automatizar o processo de remoção de usuários de grupos privilegiados, quando eles já não precisam de acesso. Além disso, para facilitar a administração das permissões, você pode criar um grupo contendo todos os usuários para os quais deseja fornecer controle total.