O que é Active Directory?

O Active Directory (AD) é o principal serviço de diretório para mais de 90% das organizações ao redor do mundo.

Ele armazena detalhes sobre usuários, suas senhas e seus privilégios de acesso. Sempre que um usuário tenta efetuar o login em uma máquina associada ao domínio fornecendo suas credenciais, é o AD que verifica sua identidade e o autentica. O AD também autoriza usuários quando eles tentam acessar recursos de rede. Ele verifica se os usuários têm permissões adequadas para acessar um recurso; em caso afirmativo, eles têm acesso; caso contrário, eles não terão acesso.

Ameaças do Active Directory

Embora as organizações utilizem o AD para gerenciar permissões e acesso aos recursos de rede, isso nem sempre é simples, pois há inúmeras configurações e ajustes. Se você usá-lo corretamente, o AD é uma ferramenta poderosa. Ao mesmo tempo, uma configuração incorreta pode gerar grandes pontos fracos que podem ser explorados. Alguns exemplos são:

- Exposição de informações confidenciais a usuários não autorizados.

- Adição de um usuário não privilegiado a um grupo privilegiado.

- Modificação dos GPOs.

- Privilégios mais altos estão sendo concedidos a usuários que não precisam deles para os seus trabalhos.

- Backdoors para invasores externos explorarem.

- Comprometimento de uma conta de administrador ou de privilégio elevado.

- Ataques do AD, como Kerberoasting, retransmissão SMB e Link-Local Multicast Name Resolution (LLMNR).

Os itens acima são apenas algumas das falhas de segurança que podem surgir caso o AD não for configurado corretamente.

Auditoria do Active Directory

Os pontos fracos no seu AD também podem levar a violações de conformidade. Vários mandatos de conformidade, como o PCI DSS, HIPAA, SOX, FISMA, GDPR e GLBA, exigem que você registre os eventos que ocorrem no seu AD. Pode ser necessário acessar esses registros para interpretar uma sequência ou padrão específico de eventos durante uma análise forense.

Você é responsável por proteger seu Active Directory e sua rede. Você pode fazer isso auditando e rastreando mudanças no seu Active Directory, incluindo alterações em usuários, computadores, grupos, UOs e GPOs.

Há basicamente dois tipos de soluções que podem ajudá-lo a auditar seu AD:

Uma ferramenta de auditoria do AD local

Este será um software de auditoria do AD instalado na sua rede, no seu próprio servidor.

Uma ferramenta de auditoria do AD baseada em nuvem

Este será um software de auditoria do AD implantado na nuvem como uma solução de SaaS. Na verdade, algumas soluções de SIEM em nuvem de última geração também oferecem capacidades de auditoria do AD, o que pode ajudá-lo a atender um número maior de casos de uso.

Benefícios da auditoria do Active Directory na nuvem

A auditoria do Active Directory na nuvem oferece os seguintes benefícios:

- Acesso de qualquer lugar

- Disponibilidade e desempenho altos

- Armazenamento de logs em um data center centralizado

- Flexibilidade e agilidade

- Implementação e resultados rápidos

Casos de uso de auditoria do AD

No mundo atual, a auditoria do AD na nuvem oferece maior flexibilidade, agilidade e escalabilidade. Além disso, você pode administrar seu AD sem se preocupar com o armazenamento.

Explore como você pode rastrear o seguinte na nuvem:

1) Rastrear autenticações de usuários em controladores de domínio

Sempre que um usuário efetua o login na máquina associada ao domínio, dois eventos são gerados:

- Um evento de login na máquina local

- Uma autenticação no controlador de domínio que verifica o login

Você deve monitorar eventos de autenticação registrados no controlador de domínio. Esta será uma combinação de autenticações bem-sucedidas e malsucedidas.

Você precisará de um relatório que forneça detalhes sobre o controlador de domínio no qual a autenticação ocorreu, máquina na qual a tentativa de login ocorreu, hora do login, conta de usuário envolvida e motivo da falha de login, se houver.

Por que você deve rastrear autenticações de usuários em controladores de domínio

Ao rastrear as autenticações de login, você pode verificar qual conta de usuário efetuou ou tentou efetuar o login em qual máquina. Isso é importante do ponto de vista da conformidade, administração e segurança.

Conformidade: Regulamentações, como a SOX, HIPAA, PCI DSS, GLBA e GDPR, exigem que você registre e rastreie a atividade de login do usuário. Além disso, você deve conseguir acessar os logs de atividades de login sob demanda.

Administração do AD: Um relatório sobre logins de usuários pode ajudá-lo a solucionar problemas e corrigir erros de configuração do AD. Por exemplo, uma conta de usuário pode ser autenticada com sucesso em uma máquina que não pertence a ele, enquanto sua organização (em princípio) não permite estes logins. Você pode ver esse erro e corrigi-lo.

Segurança: Uma autenticação de usuário bem-sucedida faz parte da maioria das cadeias de eliminação de ataques. Esta autenticação pode ser realizada por uma pessoa desonesta de dentro da organização ou pode ser obra de um invasor externo que comprometeu uma conta. Você pode ver essas autenticações de login e identificar padrões de um possível ataque.

2) Rastrear logins de usuários em estações de trabalho específicas

Um usuário efetuará o login na sua máquina diversas vezes durante seu dia de trabalho. A maioria desses logins em uma organização ocorre no início do dia ou logo após o horário de almoço. Sempre que um usuário efetua o login na sua estação de trabalho, ele inicia uma sessão que é executada até que ocorra um logoff.

Você deve rastrear a atividade do usuário em estações de trabalho específicas pelos seguintes motivos:

Conformidade: Regulamentações como a GLBA e FISMA exigem que você rastreie as atividades de login e logoff locais nas estações de trabalho.

Administração do AD: Você pode investigar falhas de login local e outros problemas relacionados a senhas. Além disso, também pode rastrear as horas de trabalho e produtividade dos usuários monitorando a duração das sessões.

Segurança: Você pode rastrear instâncias de um possível movimento lateral. Por exemplo, um ataque de repetição ocorre quando um usuário efetua o login em uma máquina utilizando outra máquina. Isso pode ser rastreado caso você tiver um relatório pronto para auditoria que forneça todos os detalhes relevantes. Você também pode rastrear logins interativos com falhas contínuas por contas de usuários, o que pode ser indicativo de um ataque de força bruta.

Muitas vezes, você precisa correlacionar as informações das autenticações de usuários realizadas pelo controlador de domínio com as informações dos logins de usuários em uma estação de trabalho para ter uma visão completa do que está acontecendo.

3) Rastrear criações, exclusões e modificações de usuários

Em um ciclo de vida normal do usuário, contas de usuário são criadas, excluídas e modificadas. Uma conta de usuário geralmente é criada quando um novo funcionário ingressa em uma organização. Uma conta de usuário é primeiramente desativada e posteriormente excluída quando um funcionário deixa a organização. Ela é modificada quando os atributos da conta do usuário mudam. Para uma administração eficiente do AD, todas essas alterações devem ser rastreadas. Você precisará de um grupo de relatórios que lhe fornecerão detalhes sobre:

- A conta de usuário que foi criada, excluída ou modificada.

- A conta que criou, excluiu ou modificou a outra conta de usuário.

- A hora do evento.

- O controlador de domínio no qual a conta foi criada.

- Os atributos recém-modificados da conta de usuário, se houver.

4) Rastrear mudanças em grupos de segurança e unidades organizacionais

Grupos de segurança são criados no AD para gerenciar as permissões de usuários e computadores. Em vez de atribuir permissões a cada usuário ou computador separadamente, você verá que é mais eficiente criar um grupo para as contas que exigem o mesmo nível de privilégios.

Depois que um grupo é criado, você pode habilitar determinadas permissões para usuários, computadores ou outros grupos que pertencem a ele. Eles podem então acessar um recurso específico, como uma pasta compartilhada.

Por outro lado, as unidades organizacionais definem limites administrativos dentro do seu Active Directory. Elas geralmente imitam a estrutura organizacional de uma organização. UOs podem conter usuários, grupos, computadores e outras UOs filhas. Objetos de Política de Grupo (GPOs) são vinculados a UOs.

Você precisa de detalhes sobre o grupo ou UO, como hora de criação; usuários, computadores, grupos ou UOs adicionados; e a conta de administrador que adicionou esses objetos. Monitorar tudo isso permitirá que você se defenda contra a escalação de privilégios e outras cadeias de ataque.

Exemplo:

Suponha que um invasor:

- Obtém acesso inicial ao Active Directory.

- Consegue transformar um grupo de segurança em um grupo de distribuição.

- Adiciona uma conta de usuário recém-criada ao grupo de distribuição.

- Altera o grupo de distribuição novamente para um grupo de segurança, obtendo privilégios mais elevados para a conta de usuário.

Você deve ser capaz de rastrear essas mudanças no Active Directory em tempo real.

5) Rastrear mudanças em GPOs e políticas de domínio

GPOs são uma lista de configurações de política aplicadas a um limite administrativo, como o domínio completo ou uma unidade organizacional. As políticas contidas em um GPO serão aplicadas a toda a UO ou domínio ao qual ele está vinculado.

Portanto, você deve ser capaz de rastrear as configurações de GPOs e as alterações de links. Isso garantirá uma administração e segurança eficientes do AD. Caso haja erros de configuração de GPO, você pode identificá-los e corrigi-los. Caso um adversário altere a natureza dos GPOs no seu ambiente do AD, você também poderá ver isso.

6) Rastrear a escalação de privilégios e mudanças de permissão

Você deve ser capaz de rastrear as mudanças de permissão que ocorrem no seu Active Directory em tempo real. Essas mudanças permissão podem ocorrer em diferentes níveis, como:

- Todo o domínio.

- Unidades organizacionais.

- Esquema.

- GPOs.

- Usuários.

- Grupos.

E muito mais.

Uma mudança de permissão em quaisquer desses níveis pode ser o resultado de um adversário que busca aumentar privilégios. Ou pode ser o caso de um erro grave de configuração que precisa ser corrigido imediatamente. De qualquer maneira, você precisa saber sobre isso e tomar medidas para tapar este buraco.

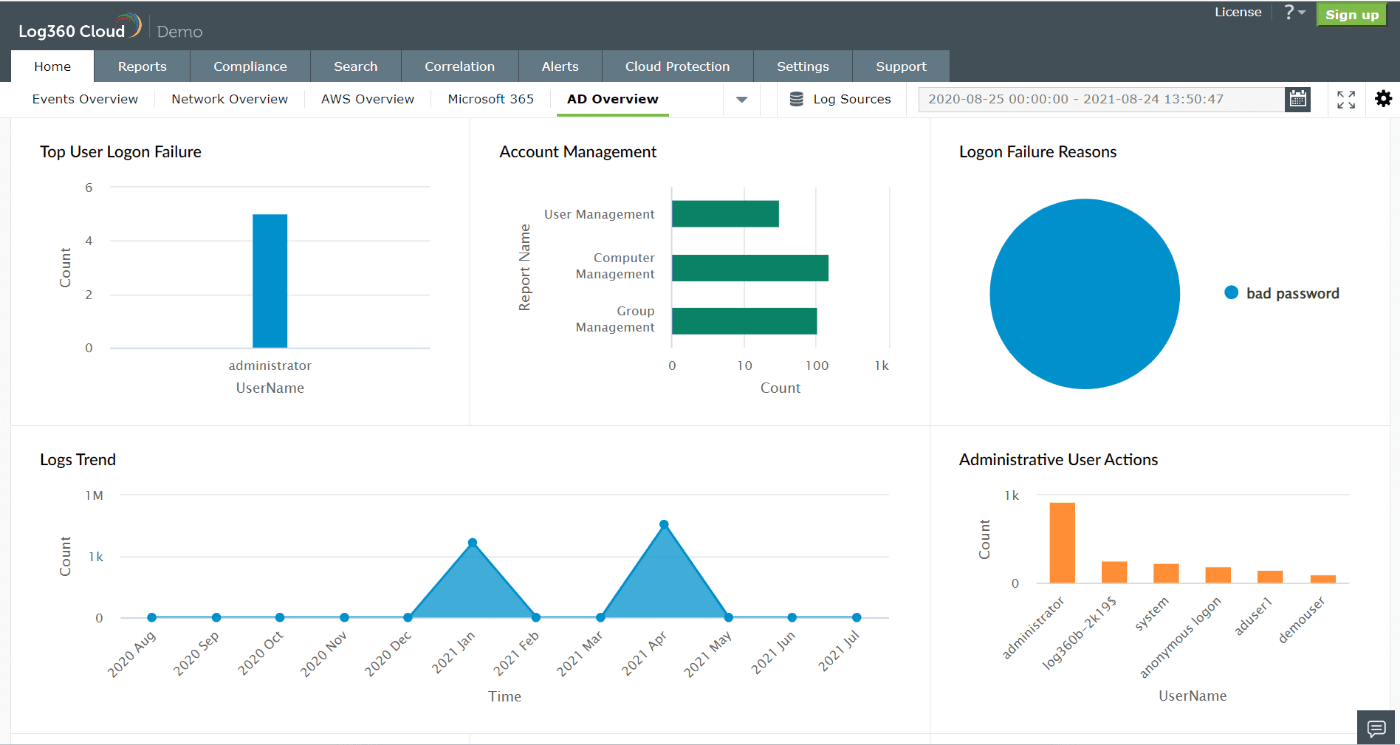

Auditoria do AD com Log360 Cloud

Relatórios e alertas prontos para uso

Utilize mais de 100 relatórios do AD para monitorar mudanças em usuários e computadores, bloqueios de contas, mudanças de configuração e GPOs e receba alertas em tempo real.

Conformidade

Aumente a conformidade com os mandatos regulatórios com relatórios prontos para auditoria para a SOX, HIPAA, GDPR, PCI DSS, ISO 27001, e muito mais.

Fácil implantação e gerenciamento

Descubra CDs automaticamente na sua rede e comece a auditoria rapidamente. Acesse seus relatórios de qualquer lugar e se preocupe menos com o armazenamento de logs.

Comece a auditoria segura do AD na nuvem.

Teste o Log360 Cloud agora mesmo.

Perguntas mais frequentes (FAQ)

- Como a coleta de logs de eventos ocorre?

Diferentes ferramentas de auditoria do Active Directory baseadas em nuvem coletam logs de atividades de diferentes maneiras.

O Log360 Cloud utiliza o protocolo WMI para buscar logs do Visualizador de Eventos de controladores de domínio e estações de trabalho.

- Onde os logs são armazenados em uma solução de auditoria do AD baseada na nuvem?

Dependendo de onde o usuário da solução de auditoria do AD estiver efetuando o login, os logs coletados serão armazenados no data center mais próximo. Atualmente, o Log360 Cloud está em operação nos seguintes data centers:

- US

- Europa

- Austrália

- Índia

- Uma solução de auditoria em nuvem é mais ou menos cara do que uma solução local?

Isso depende da quantidade de armazenamento que você necessita. Estime os requisitos de dimensionamento para armazenamento de logs com a calculadora de armazenamento do Log360 Cloud.