Software de Segurança de Endpoints

Os endpoints estão constantemente conectados à Internet e oferecem uma porta de entrada para ataques cibernéticos. A segurança de endpoint é simplesmente o processo de proteger seus endpoints, seja dentro ou fora da rede corporativa. Isso impede qualquer exploração deliberada por meio de ataques cibernéticos. Você pode proteger facilmente seus endpoints empregando um software de segurança de endpoint e corrigindo-os regularmente, implementando protocolos de segurança adequados e aderindo às conformidades de segurança. Ao contrário de um antivírus que detecta principalmente ameaças existentes na rede, o software de segurança de endpoint vai um passo além e reduz as chances de qualquer ameaça em primeiro lugar.

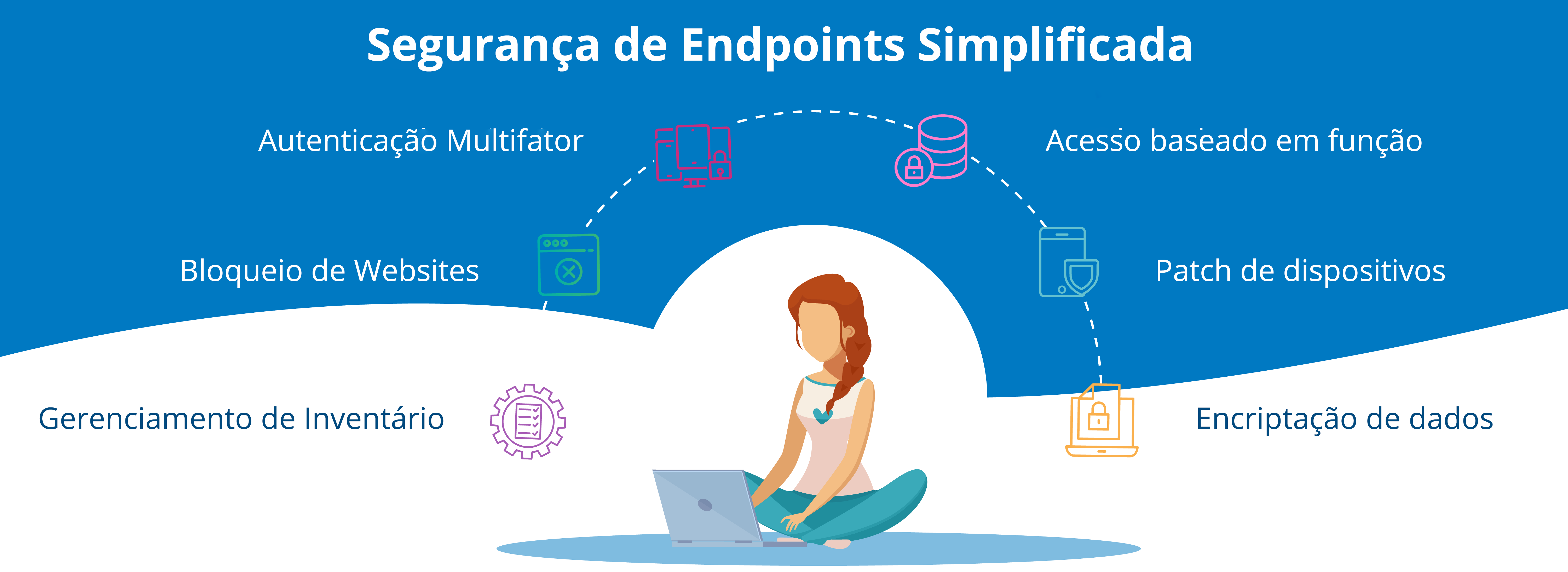

Principais recursos do software de segurança de endpoints

- Protegendo dispositivos, especialmente as portas USB

- Geração de relatório

- Políticas de segurança baseadas em dispositivos e usuários

- Controle de aplicações

- Instalação remota de patches para corrigir rapidamente vulnerabilidades críticas

- Algoritmo de criptografia forte para comunicação segura

- Receber notificações de status de segurança/configuração

- Gerenciamento de navegador

- Bloquear ameaças a servidores de e-mail, servidores de arquivos e servidores de colaboração

- Autenticação de dois fatores

Plataforma de Segurança de Endpoints por Endpoint Central

O Endpoint Central é uma solução Gerenciamento Unifcado de Endpoints da ManageEngine para ajudar a atender às necessidades dos administradores de TI de forma abrangente. Ele suporta dispositivos Windows, Mac, Linux, tvOS, Android, iOS e Chrome. Em qualquer organização, a proteção de endpoint desempenha um papel crucial e os endpoints representam ameaças, especialmente em uma organização onde a política Bring Your Own Device (BYOD) foi implementada. Aqui estão alguns dos recursos do Endpoint Central disponíveis na plataforma de segurança de endpoint que os administradores podem usar para melhorar a proteção de endpoint e proteger melhor sua rede:

O Endpoint Central visa preencher a antiga lacuna entre o gerenciamento de endpoints e a segurança com seu mais recente add-on de Segurança de Endpoints. Esse complemento se concentra na proteção proativa de aspectos de segurança de endpoints que geralmente são ignorados por antivírus tradicionais e outras soluções de segurança de perímetro. Capacitado com esse add-on, o Endpoint Central agora é uma solução completa para gerenciamento e segurança unificados de endpoints. Ele cobre ativamente 5 aspectos da segurança do endpoint, como gerenciamento de vulnerabilidades, segurança do navegador, controle de dispositivos, controle de aplicativos e gerenciamento do BitLocker.

- Gerenciamento de vulnerabilidades e mitigação de ameaças: verifique regularmente todos os seus endpoints gerenciados em busca de vulnerabilidades conhecidas, ameaças e configurações incorretas/padrão para selar os pontos de entrada de ataques cibernéticos com nossos recursos completos de avaliação e mitigação de vulnerabilidades.

- Segurança do navegador: os navegadores são provavelmente os endpoints mais negligenciados e os pontos de entrada mais comuns para malware. Monitore e aplique medidas de segurança nos navegadores usados em sua organização com nosso conjunto inclusivo de recursos para segurança do navegador.

- Controle de dispositivos: diga adeus aos USBs perdidos em sua rede. Proteja endpoints regulando e restringindo dispositivos periféricos em sua organização. Monitore de perto a transferência de arquivos dentro e fora de sua rede com nossos recursos cuidadosamente selecionados para controle de dispositivos.

- Controle de aplicações: aplicações não autorizadas que representam um risco para a segurança e a produtividade de sua organização? Use nosso conjunto abrangente de recursos para controlar aplicações colocando-as em blacklist, whitelist ou greylist com facilidade.

- Gerenciamento do BitLocker: habilite o armazenamento de dados apenas em dispositivos criptografados do BitLocker para proteger dados confidenciais/corporativos contra roubo. Monitore a criptografia do BitLocker e o status do TPM em todos os dispositivos gerenciados.

- Anti-Ransomware: Proteja seus endpoints contra ataques de ransomware. O anti-ransomware fornece análise de comportamento baseada em aprendizado de máquina para detectar ataques de ransomware com precisão. Obtenha informações completas sobre a causa raiz dos ataques, fornecendo resposta imediata a incidentes e também evite ataques futuros semelhantes. Reversão com um clique de arquivos que foram criptografados por meio de processo de recuperação patenteado.

- Endpoint DLP: verifique cuidadosamente os dados da sua empresa e categorize-os com base na criticidade usando os modelos predefinidos ou personalizados do DLP. Faça a curadoria de políticas de DLP para impedir a transferência de dados confidenciais por meio de uploads na nuvem, trocas de e-mail, impressoras e outros dispositivos periféricos. Receba alertas instantâneos para instâncias de transferência de dados não aprovadas, relatórios detalhados sobre a movimentação de dados da sua empresa e soluções de etapa única para corrigir falsos positivos.

Não deixe que seu orçamento de segurança faça um buraco no seu bolso. Obtenha o gerenciamento de endpoints e o benefício de seis soluções de segurança agrupadas em uma com o melhor preço possível com o complemento Endpoint Central + Endpoint Security. Os outros recursos do Endpoint Central que ajudam a proteger seus endpoints estão listados abaixo:

- Recursos de gerenciamento moderno para dispositivos Windows 10::

- Corporate Wipe - Apague todos os dados corporativos, se necessário.

- Limpeza completa - Execute a limpeza completa remotamente para apagar todos os dados completamente do seu dispositivo.

- Rastreamento geográfico - Saiba a localização em tempo real de seus dispositivos a qualquer momento.

- Configurando um dispositivo no modo KIOSK - Permitir que os usuários usem apenas um determinado conjunto de aplicações nos dispositivos.

- Registro de dispositivo - Os dispositivos podem ser registrados usando qualquer técnica de registro moderna, como registro de e-mail, autoinscrição etc.

- Gerenciamento de Patch Automatizado: Automatize o patching de seus dispositivos.

- Configurações: Este módulo ajuda a proteger seus dispositivos USB, bloquear determinados sites, configurar firewall, executar scripts personalizados, etc.

- Implantação de Software: Seja um software licenciado ou de código aberto, instale o software necessário facilmente na rede a partir de um local central.

- Gerenciamento de Inventário: Acompanhe todas as licenças de software, informações de garantia de hardware e monitore o uso de software diferente para sistemas individuais em sua organização.

- Controle Remoto: Conecte-se remotamente a uma área de trabalho e resolva problemas. Vários técnicos podem ingressar na conexão de área de trabalho remota para colaborar com eficiência. Usando esse recurso, os técnicos também podem se conectar a computadores com vários monitores.

- Implantação de SO: Os administradores podem automatizar a geração de imagens do SO e implantar o SO nas estações de trabalho para uma migração perfeita do SO.

- Gerenciamento de Dispositivos Móveis:: Recursos como gerenciamento de e-mail, gerenciamento de conteúdo, gerenciamento de perfil, conteinerização, etc., estão disponíveis para gerenciar diferentes dispositivos executados em plataformas de SO, como Android, iOS, Windows, etc.

Quais são as melhores práticas de segurança de endpoint?

Endpoint Security Management é uma coleção de práticas conduzidas e medidas implementadas para proteger os vários endpoints da organização de serem violados por uma entidade externa - maliciosa ou outras. Com número crescente de endpoints em número e diversidade; os ataques cibernéticos também representam um perigo maior do que nunca. Assim, o Endpoint Security Management pode ser uma tarefa agitada para os administradores. Além disso, os administradores podem ter outros requisitos urgentes a serem atendidos que podem ocupar uma parte considerável de seu tempo. Portanto, é aconselhável realizar verificações de rotina padrão nos dispositivos da rede e é altamente recomendável usar uma plataforma de segurança de endpoint para obter uma visão holística da rede, melhorando a proteção de endpoint. Aqui está uma lista de verificação de segurança de endpoint que pode ajudar os administradores a proteger melhor seus dispositivos contra ameaças de segurança:

- É aconselhável habilitar os perímetros básicos de segurança, como configurar as configurações de firewall da sua rede para filtrar o tráfego da rede, autenticação do dispositivo etc.

- Verifique regularmente os dispositivos em sua rede em busca de vulnerabilidades e atualize-os com os patches mais recentes. Essa prática protegerá os dispositivos da maioria das ameaças de segurança.

- A autenticação multifator pode ser implementada para autenticar os usuários.

- Educar frequentemente os funcionários sobre as medidas de segurança efetuadas em toda a organização.

- Uma política de acesso VPN estrita deve ser aplicada para se conectar à rede da organização.

- Colete informações regularmente sobre a data de expiração da garantia do hardware de TI. Examine os sistemas para o uso de software não licenciado.

- Bloqueie as aplicações que podem causar tempo de inatividade na produtividade e/ou causar congestionamento de banda. Por exemplo: jogos, download via torrents, etc.

Assim, os administradores podem implementar essas práticas de segurança e gerenciamento de endpoints para garantir que seus endpoints estejam seguros.