Resiliência de endpoint incomparável que impulsiona a governança de TI

Proteja os dados de cidadãos e de missão crítica enquanto fortalece a segurança nacional

A falta de visibilidade em tempo real e o manuseio incorreto de sistemas desatualizados podem criar lacunas de segurança que podem ameaçar as operações ao deixar a porta aberta para uma violação de dados.

As normas de conformidade exigem que vários departamentos evitem o vazamento de dados confidenciais via endpoints. É fundamental ganhar visibilidade em TI e controlar a dispersão de dados, pois a não conformidade devido a desvios de configuração pode levar a penalidades significativas.

Os cibercriminosos adaptam constantemente suas táticas, por isso, as agências federais podem ter dificuldade para acompanhar as ameaças mais recentes e implementar defesas adequadas.

Violações de dados, tempos de resposta lentos e falta de transparência podem causar frustração entre os cidadãos e abalar a confiança pública.

Proteja a pegada digital da sua agência e simplifique o gerenciamento de TI do seu governo

Todos os recursos

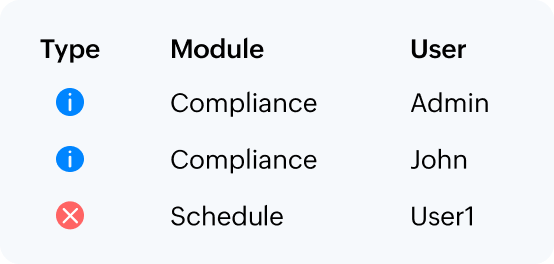

Atenda as regulamentações e normas oferecendo modelos prontos para auditoria alinhados com as normas de conformidade.

Transforme seu perímetro corporativo em uma fortaleza digital, controlando o vazamento de dados da sua rede por meio de hardware e navegadores.

Restrinja o acesso não autorizado, evite a exfiltração de dados e neutralize ameaças à segurança definindo funções e controlando privilégios de administrador com o gerenciamento de privilégios de endpoint.

Reduza custos e complexidades na padronização do gerenciamento de sistemas modernos e legados e na proteção da superfície de ataque, tudo em um único console.

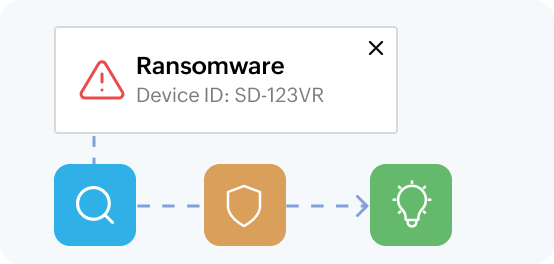

Detecte, previna e responda proativamente a ataques de ransomware por meio de detecção de ameaças em tempo real, análise comportamental e proteção contra malware.

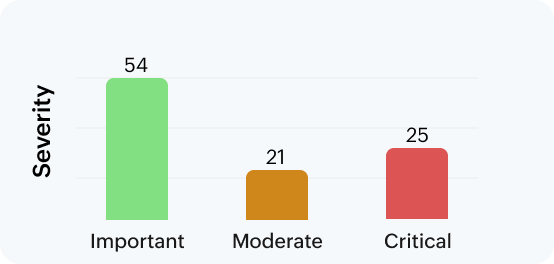

Os sistemas sem patches são uma fonte de violações ou tempo de inatividade. Evite o acesso não autorizado aos seus sistemas por meio de verificações de rotina e correção proativa de vulnerabilidades.

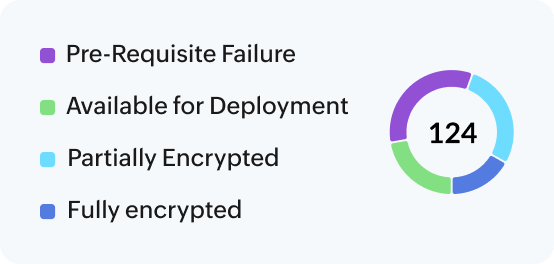

Reduza o risco de violações de dados gerenciando as chaves de recuperação e as políticas de criptografia de maneira central para que as operações ocorram tranquilamente.

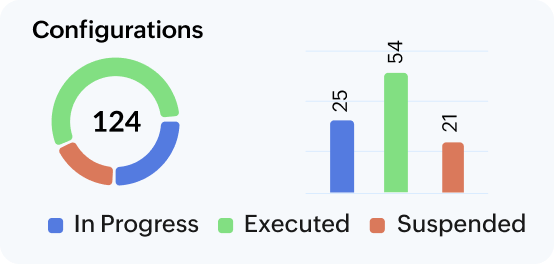

O endpoint central oferece uma visão consolidada de seus dispositivos, aplicações e usuários, permitindo o controle de todos os aspectos da frota de endpoints, desde a integração até a desativação.

O endpoint central adiciona uma camada extra de defesa em seus sistemas avançados de detecção de intrusão para garantir uma rede altamente segura. Proteja sua frota com políticas rígidas de uso do sistema e o monitoramento contínuo de vulnerabilidades de uma linha de base predefinida de segurança. Facilite seu modelo de Zero Trust com sinais de confiança baseados em dispositivos e controles de acesso.

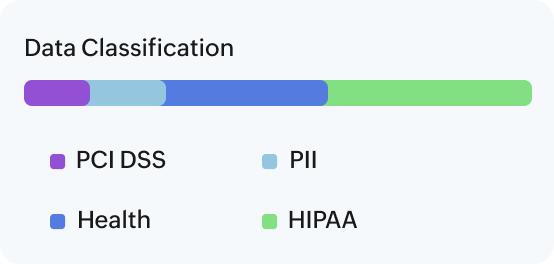

Os 3 itens indispensáveis:Ganhe visibilidade, proteja dados e proteja seus serviços de assistência médica e cuidados de saúde em conformidade com a HIPAA. Blinde os dados do hospital e do paciente (ePHI) contra ataques cibernéticos com os recursos de segurança do Endpoint Central, garantindo a confidencialidade e a segurança das informações de saúde.

Os 3 itens indispensáveis:Proteja registros criminais, implemente um gerenciamento forte de privilégios e criptografe dispositivos confidenciais. Proteja ativos e dados de TI em todo o sistema judiciário com patches, verificação regular de vulnerabilidades para identificação e correção de configurações incorretas e fraquezas do sistema. O Endpoint Central permite a proteção de navegadores, bloqueando sites e plugins maliciosos.

Os 3 itens indispensáveis:Como a infraestrutura pública é a base da economia de qualquer nação, ela sofre ataques cibernéticos, especialmente ataques de ransomware, com muita frequência. Além de oferecer medidas de segurança proativas que fortalecem a postura geral de cibersegurança, o Endpoint Central protege a organização contra malwares ao blindar a infraestrutura crítica e suas operações.

Os 3 itens indispensáveis:Proteja os dados dos cidadãos nos serviços sociais aplicando controles de acesso rigorosos e uma autenticação sólida para evitar acesso não autorizado e roubo de identidade. O Endpoint Central vai além ao criptografar dados em dispositivos e oferecer gerenciamento centralizado para políticas de segurança consistentes e a manutenção de trilhas de auditoria para facilitar a investigação. Essas medidas conquistam a confiança do público e garantem uma operação eficiente e segura dos programas de assistência crítica.

Os 3 itens indispensáveis:Para monitorar, auditar e aplicar as leis tributárias, os departamentos de receita e tributação precisam gerenciar dados de cidadãos e infraestrutura de TI. Embora laptops e desktops sejam essenciais para o acesso do usuário a redes e sistemas governamentais, eles também representam um alto risco à segurança devido às vulnerabilidades do sistema, negligência e ameaças a informações privilegiadas. O Endpoint Central pode monitorar dispositivos em busca de atividades suspeitas, detectar ameaças em tempo real e tomar ações corretivas, como isolar sistemas comprometidos ou colocar arquivos infectados em quarentena.

Os 3 itens indispensáveis:O Endpoint Central protege dados e dispositivos confidenciais e aprimora a segurança da rede em instituições educacionais. Ele garante a integridade dos registros acadêmicos e dos dados pessoais gerenciando o inventário, implementando patches oportunos e protegendo dispositivos móveis. A proteção do Wi-Fi e a segmentação da rede reforçam a segurança geral, enquanto o filtro de conteúdo e a prevenção de cyberbullying priorizam o bem-estar do aluno.

Os 3 itens indispensáveis:O Endpoint Central protege os dados críticos de pesquisa, incluindo dados climáticos e de conservação, contra acesso não autorizado, adulteração e roubo. Ao proteger dispositivos móveis usados por agentes de campo de proteção ambiental e impor atualizações de software por meio do gerenciamento centralizado de patches, o Endpoint Central assegura informações confidenciais e minimiza vulnerabilidades em toda a infraestrutura do endpoint.

Os 3 itens indispensáveis:Os dados administrativos e de cidadãos estão no centro da governança e o Endpoint Central os protege de ponta a ponta.

Capacite e proteja as principais partes interessadas de TI do seu governo enquanto cumpre com suas principais prioridades.

Somente você é realmente proprietário de seus dados, e não exibimos anúncios, nem mesmo em nossa versão gratuita. Trabalhamos assim há 20 anos e continuaremos assim. Nosso negócio é vender assinaturas pagas do Endpoint Central, não seus dados pessoais.

Construímos nossa base de código do zero, sem nenhuma aquisição, ou seja, temos nosso stack de tecnologia principal, o que nos permite oferecer uma experiência perfeita e fornecer a tão necessária garantia para nossos clientes.

Não somos responsáveis por nenhum investidor, pois não temos nenhum. Somos uma empresa privada e pretendemos permanecer assim, pois isso nos permite tomar decisões visando interesses de longo prazo para nossos clientes e funcionários.

Uma coleção com curadoria das melhores práticas, listas de verificação e recursos para profissionais de TI do setor público e departamentos federais

Diga quais são seus pontos fracos e preocupações para obter a ajuda especializada de nossos especialistas. Veja o que você está perdendo.

Seus colegas confiam nele

"No Endpoint Central, o gabinete do governador de Louisiana utiliza implementação automática de patches, inventário e configurações de computador, como cronogramas mensais de desfragmentação."

Jerry Wade,

Gabinete do governador, LA,