O que são dados em repouso?

Os dados em repouso são um dos três estados dos dados digitais e referem-se a qualquer informação digital estacionária e contida em dispositivos de armazenamento permanentes, como discos rígidos e fitas, ou repositórios de informações, como backups externos, databases, arquivos, etc. Os outros estados dos dados digitais são dados em movimento , e dados em uso. Uma vez que os dados são transportados e se estabelecem em seu destino final, eles são denominados dados em repouso durante todo o período em que permanecem inativos. Se os dados precisarem ser utilizados para qualquer finalidade e estiverem sendo processados, eles serão classificados como dados em uso..

Ameaças a dados em repouso

Ao utilizar várias táticas de exploração, os invasores podem eventualmente rastrear o caminho até os dados confidenciais. A integridade dos dados em repouso será ameaçada se os sistemas que têm acesso direto aos dados em repouso estiverem vulneráveis, as redes em que os dados estão armazenados forem contaminadas ou se o controle sobre os vários dispositivos que contêm os dados for sequestrado.

Importância da segurança dos dados em repouso dentro das organizações

As organizações frequentemente têm barreiras convencionais de perímetro que protegem seus dados em repouso, como firewalls, proteção por senha, software antivírus e criptografia de disco. Embora essas medidas de segurança de dados possam evitar invasões mais evidentes, os invasores mal-intencionados geralmente se infiltram nas redes por meio de técnicas de exploração mais discretas, como enganar colaboradores por meio de golpes de phishing ou espionagem corporativa infiltrando-se em dispositivos periféricos.

Como aprimorar a segurança dos dados em repouso para uma prevenção eficaz de ataques

Como os subterfúgios estão em constante evolução, é crucial otimizar a proteção da rede além da estrutura de segurança tradicional. A indústria recomenda a adoção da abordagem do modelo Zero Trust para segurança dos dados em repouso, o que implica que todos os dispositivos e usuários que tentem acessar dados em repouso permaneçam bloqueados até que forneçam credenciais que possam ser usadas para verificar sua autoridade e, assim, classificá-los como confiáveis.

Estratégias para proteger seus dados em repouso

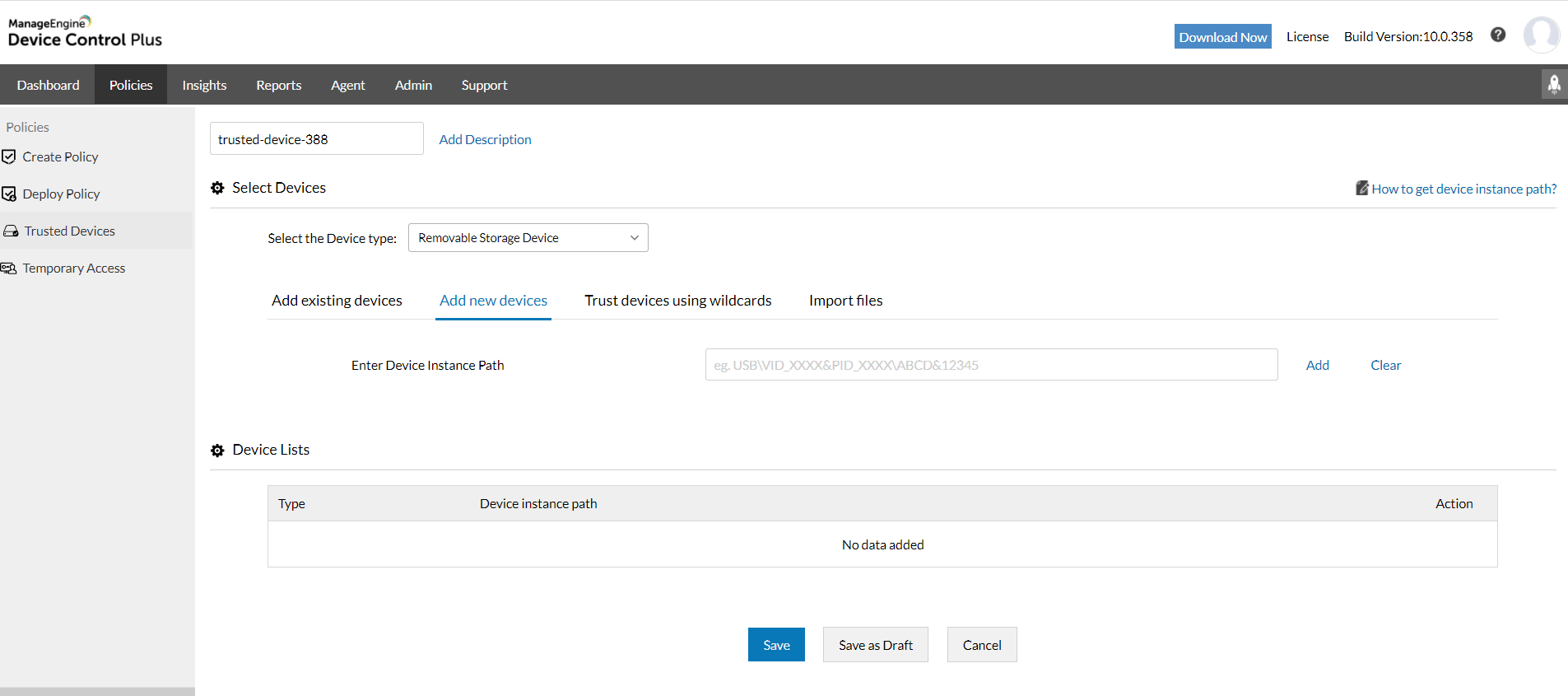

Construa listas de dispositivos confiáveis

Crie facilmente listas de dispositivos confiáveis e usuários correspondentes para assegurar que somente membros verificados e credenciados da organização, que tornaram seu propósito de uso transparente para o administrador de TI, tenham acesso a dados específicos.

Duplique seu controle sobre as portas do computador criando grupos de computadores com base em suas funções e identificando quais dispositivos periféricos são usados em uma base complementar para cada um desses grupos.

Permita que apenas dispositivos criptografados acessem dados em repouso. Essa regra de segurança adicional garante que os dados permaneçam protegidos contra visualizadores não autorizados se forem transportados e processados.

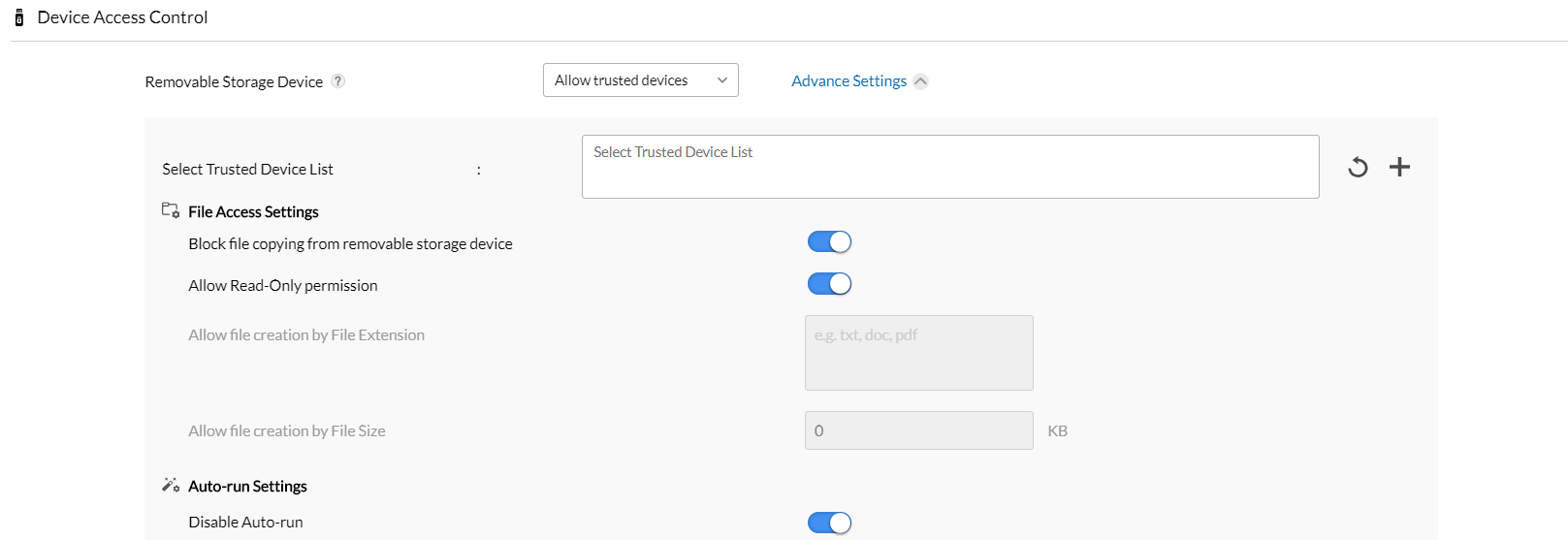

Atribua políticas de acesso granular aos arquivos para dados em repouso

Imponha níveis variados de permissões, como somente leitura, permita a criação de arquivos em computadores, habilite o transporte de arquivos por meio de dispositivos ou bloqueie completamente o dispositivo de executar qualquer ação relacionada a arquivos. Como o transporte da maioria dos dados em repouso pode aumentar o risco de divulgação inadvertida de dados, recomenda-se a implementação de acesso somente leitura a arquivos para a maioria dos colaboradores que precisam acessar determinados dados em repouso.

Você também deve considerar o papel do usuário e suas tarefas ao implementar o controle de acesso baseado em função. Colaboradores de alto nível podem obter melhores privilégios, mas se forem usuários de terceiros, podem ser restritos ao acesso temporário.

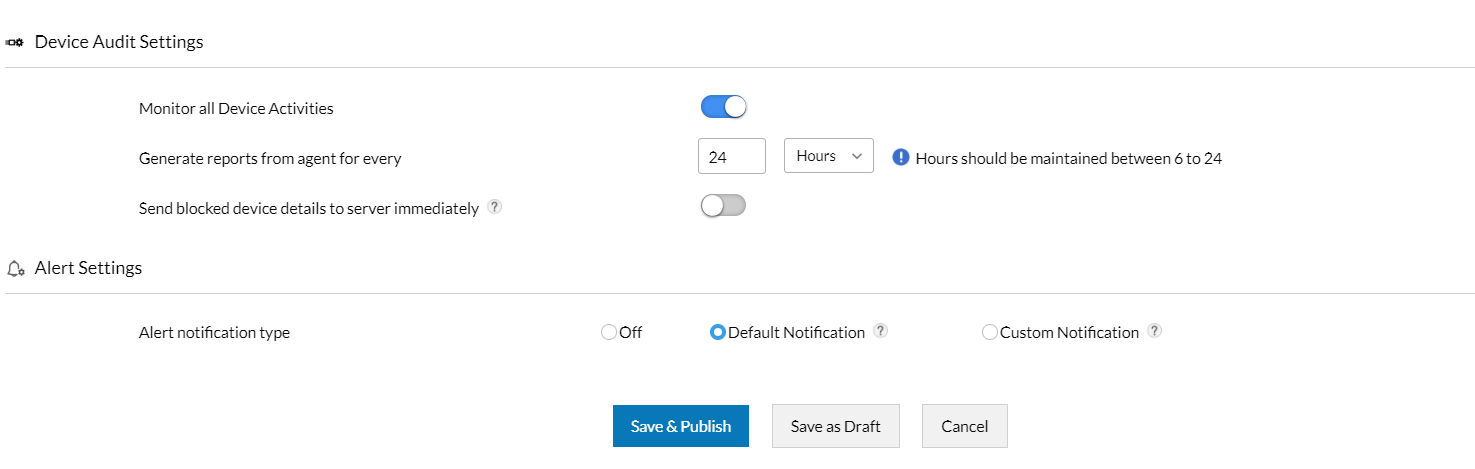

Revise relatórios e auditorias consistentes

Para monitorar continuamente o volume de informações contidas na rede, é importante identificar o tipo de informação, considerando quais departamentos e colaboradores costumam solicitar acesso, onde as informações estão armazenadas, sua classificação em termos de sensibilidade e confidencialidade, bem como quais regulamentações de conformidade e privacidade ela segue.A utilização de software com capacidades de relatórios meticulosos pode conceder ao administrador de TI uma visão de todas as características dos dados em repouso, o que pode ajudar na criação de políticas apropriadas para os padrões da organização e os requisitos do usuário. Certifique-se de que você pode definir as configurações para receber relatórios e auditorias de forma consistente, no caso de uma tentativa de exibição dos dados em repouso.

Benefícios da proteção de dados em repouso

- Evite ataques de infiltrados que podem levar à divulgação de dados.

- Evite tentativas discretas de exfiltração de dados por meio de dispositivos.

- Certifique-se de que apenas usuários confiáveis possam acessar dados em repouso.

- Atenda aos requisitos dos usuários e da organização atribuindo permissões específicas de acesso a arquivos.

- Alcance a conformidade incorporando medidas de segurança adicionais para informações altamente confidenciais.

- Obtenha melhor visibilidade sobre os dados de rede em repouso por meio de auditoria extensiva.

Como você pode proteger os dados em repouso com o Device Control Plus?

O Device Control Plus é um software versátil de segurança de dispositivos e arquivos para implementar sem esforço um modelo centrado em Zero Trust em toda a sua rede, ao mesmo tempo em que aprimora a segurança dos dados em repouso. Seus recursos robustos, como a criação de uma lista de dispositivos confiáveis, configurações flexíveis de controle de acesso a arquivos e capacidades inteligentes de auditoria, podem ser utilizados para mitigar de forma eficaz tanto ameaças evidentes quanto clandestinas à organização.

Agende uma demo live ou baixe um teste gratuito de 30 dias do Device Control Plus para começar a proteger seus dados.