Isenção de responsabilidade: Este guia cita orientações e documentos sobre a HIPAA publicados no site do Departamento de Saúde e Serviços Humanos (HHS) e escritório de Publicações do Governo dos EUA.

O que é o cumprimento da HIPAA?

A Lei de Portabilidade e Responsabilidade de Seguro Saúde de 1996 é um conjunto de regulamentos que visa:

- Proteger a confidencialidade e integridade das informações de identificação pessoal (PII), informações de saúde protegidas (PHI) e informações de saúde eletrônicas protegidas (ePHI) dos pacientes.

- Proteger os trabalhadores, possibilitando a portabilidade e renovação dos seus planos de saúde quando eles mudam de emprego.

- Definir diretrizes para planos de saúde coletivos e apólices de seguro de vida.

De acordo com documento oficial, o objetivo da Lei é:

"Alterar o Código da Receita Federal de 1986 para melhorar a portabilidade e continuidade da cobertura de seguro saúde nos mercados coletivos e individuais, combater o desperdício, fraude e abuso no seguro saúde e prestação de cuidados de saúde, promover o uso de contas de poupança médica, melhorar o acesso a serviços e cobertura de cuidados de longa duração, simplificar a administração do seguro de saúde e outros fins”.

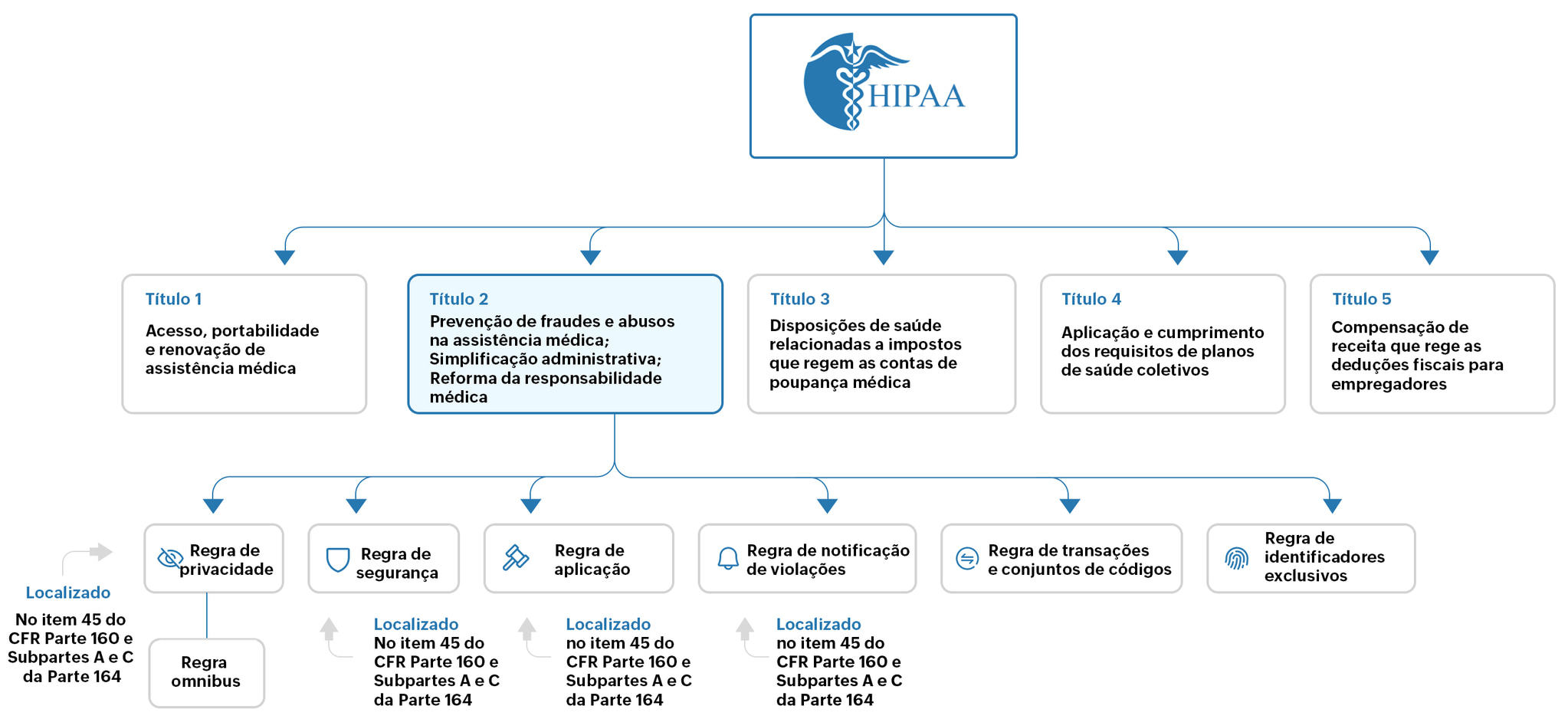

A HIPAA está estruturada em cinco títulos:

- Título I -- Acesso, portabilidade e renovação da assistência médica: Garante a cobertura de seguro saúde para trabalhadores e seus dependentes durante um período de mudança ou perda de emprego.

- Título II -- Prevenção de fraudes e abusos na assistência médica; Simplificação administrativa; Reforma da responsabilidade médica: Centra-se no estabelecimento de diretrizes para o estabelecimento de um programa de controle de fraudes e abusos e transmissão eficiente e eficaz de informações de saúde.

- Título III -- Disposições de saúde relacionadas a impostos: Estabelece regras para contas de despesas médicas antes dos impostos.

- Título IV -- Aplicação e cumprimento dos requisitos de planos de saúde coletivos: Estabelece regras para planos de saúde coletivos.

- Título V -- Compensações de receita: Estabelece medidas e compensações relacionadas a impostos que auxiliam as iniciativas de saúde.

Do ponto de vista da privacidade e segurança dos dados, as disposições de Simplificação administrativa contidas no Título II são as mais importantes. Elas exigem que o Departamento de Saúde e Serviços Humanos (HHS) crie padrões para a transmissão eficaz, segura e confidencial de informações de saúde. Observe que as disposições de Simplificação Administrativa abordam o HHS diretamente e oferecem-lhe orientações para a criação de normas, em vez de consagrarem as próprias normas.

De acordo com os requisitos da Simplificação administrativa do Título II, o HHS desenvolveu seis regras:

- Regra de privacidade

- Regra de segurança

- Regra de notificação de violações

- Regra de execução

- Regra de transações e conjuntos de códigos

- Regra de identificadores exclusivos

Além destas seis regras, o HHS também desenvolveu uma Regra omnibus que pode ser considerada parte da Regra de privacidade. A Regra Omnibus consiste em atualizações e mudanças nos regulamentos existentes. Consulte a Figura 1 para uma representação visual da estrutura da HIPAA.

Figura 1: A estrutura da HIPAA com detalhes sobre títulos e regras

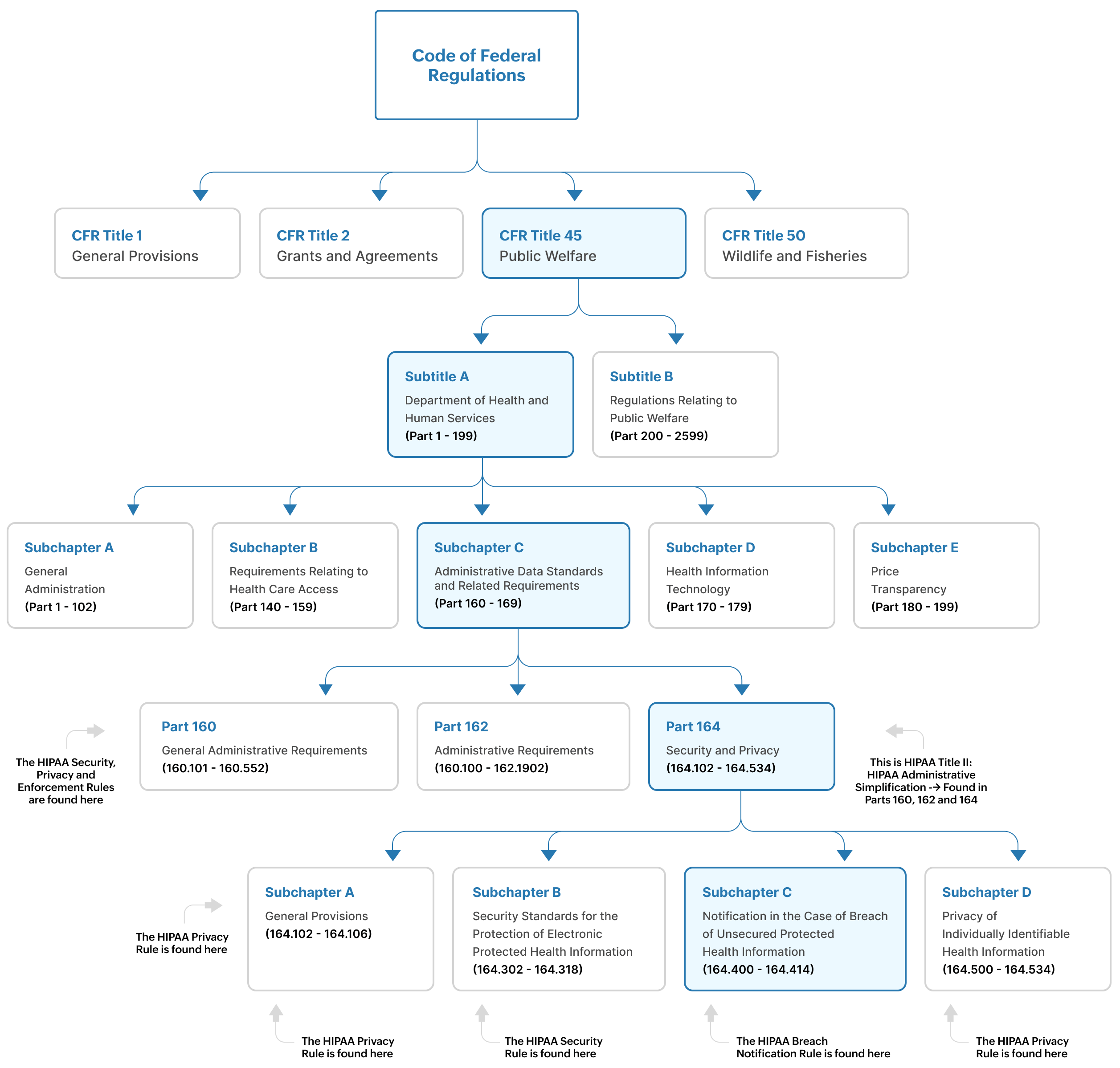

Estas seis regras consistem em vários regulamentos que foram desenvolvidos pelo HHS. Esses regulamentos foram codificados no Código de Regulamentações Federais (CFR). Eles podem ser encontrados em diversas partes do CFR. (Consulte a Figura 2).

Figura 2: A localização das regras e requisitos da HIPAA no código de regulamentações federais

Como você pode ver nas Figuras 1 e 2:

- A Regra de privacidade é encontrada no item 45 do CFR Parte 160 e Subpartes A e E da Parte 164

- A Regra de segurança é encontrada no item 45 do CFR Parte 160 e Subpartes A e C da Parte 164

- A Regra de aplicação é encontrada nas Subpartes C, D e E do item 45 do CFR Parte 160

- A Regra de notificação de violações é encontrada no item 45 do CFR Parte 164, 164.400-164.414

Os regulamentos no item 45 do CFR são administrados pelo HHS e outras agências federais envolvidas em programas de bem-estar público.

Quem deve cumpri-la?

A HIPAA é aplicável somente a entidades e indivíduos que atuam nos Estados Unidos. O mandato descreve dois grupos de instituições que precisam cumprir a HIPAA:

Entidades cobertas (CEs):

Qualquer prestador de cuidados de saúde, prestador de planos de saúde ou câmara de compensação de cuidados de saúde encarregado de transmitir qualquer informação de saúde sob a alçada da HIPAA. Exemplos de CEs incluem médicos, terapeutas, dentistas, hospitais, seguradoras de saúde e programas governamentais que pagam pelos cuidados de saúde de um paciente.

Associados comerciais (BAs) que atendem os CEs:

Um indivíduo ou entidade terceirizada que realiza determinadas funções ou atividades em nome de uma entidade coberta, que pode envolver o uso ou divulgação de PHIs. Os exemplos incluem MSPs, provedores de TI, empresas de fax e provedores de armazenamento em nuvem.

Aqui está um guia do HHS para determinar se você é uma entidade coberta ou não.

Requisitos da HIPAA

O Título II da HIPAA - conhecido significativamente pelas disposições de Simplificação administrativa - visa melhorar a eficiência do sistema de saúde, estabelecendo normas de transação eletrônica de saúde e garantindo a proteção das informações de saúde. Os requisitos do Título II são encontrados nas Regras de Privacidade, Segurança, Notificação de Violação de Dados, Aplicação, Transações e Conjuntos de Códigos e Identificadores Únicos, conforme estabelecidos pelo HHS. Estes, por sua vez, são encontrados nas Partes 160, 162 e 164 do item 45 do CFR.

A Regra de Privacidade

A regra de privacidade foi projetada para proteger “informações de saúde individualmente identificáveis”, comumente chamadas de PHIs. Isso inclui informações relacionadas à saúde, como saúde física ou mental do paciente, serviços de saúde recebidos pelo paciente e pagamentos relacionados a cuidados de saúde. A regra de privacidade também garante os direitos de acesso dos indivíduos às suas informações relacionadas à saúde. A Regra de Privacidade também exige que os CEs e BAs obtenham autorização por escrito dos pacientes para a divulgação de dados de saúde que vão além do tratamento, pagamentos e operações de saúde.

A Regra de Segurança

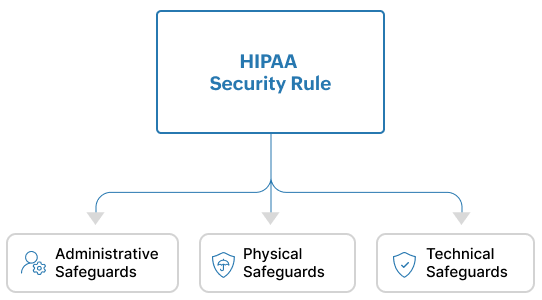

Se a Regra de Privacidade se concentra em estabelecer quais dados do paciente devem ser protegidos, então a regra de segurança define os padrões sobre como esses dados devem ser protegidos. Esta regra concentra-se nas maneiras nas quais a integridade e disponibilidade dos dados podem ser garantidas, analisando como eles devem ser armazenados, auditados, transmitidos etc. A Regra de Segurança torna imperativo o estabelecimento de ferramentas e políticas que protejam ePHIs contra entidades que possam querer fazer uso indevido de informações de saúde de pacientes.

A Regra de segurança estabelece proteções administrativas, físicas e técnicas para a proteger PHIs. (Consulte a Figura 3).

Figura 3: A regra de segurança da HIPAA abrange as proteções administrativas, físicas e técnicas

Proteções administrativas são políticas e procedimentos que garantem que uma entidade coberta ou associado comercial consiga detectar riscos ou adulteração de ePHIs.

As proteções físicas garantem que as organizações tenham mecanismos de controle de acesso para limitar o acesso físico às suas instalações apenas ao pessoal autorizado. Elas também tornam obrigatório que as organizações apliquem políticas para o acesso físico adequado de dispositivos, estações de trabalho, servidores etc.

As proteções técnicas exigem que as organizações:

- Implementem e invistam em soluções técnicas que atuem como mecanismos de controle de acesso para permitir apenas o acesso autorizado a ePHIs.

- IImplantem os softwares adequados, como soluções de gerenciamento de eventos e informações de segurança (SIEM), para detectar, analisar e investigar qualquer atividade que ocorra em servidores contendo ePHIs.

- ICertifiquem-se de que as ePHIs não sejam adulteradas, sabotadas ou destruídas.

- IProtejam-se contra ataques como man-in-the-middle, que tentam interceptar ePHI maliciosamente conforme elas movem pela rede

Regra de notificação de violações

Esta regra estabelece os procedimentos que os CEs e BAs devem realizar em caso de violação de PHIs não protegidas. PHIs não protegidas são informações de saúde de pacientes que não foram criptografadas ou protegidas por quaisquer medidas de segurança, tornando-as vulneráveis e facilmente acessíveis para entidades não autorizadas.

Esta Regra fornece instruções claras sobre quando notificar os indivíduos afetados, HHS e meios de comunicação em caso de violação. Ela também fornece detalhes sobre como uma notificação de violação deve ser comunicada e a documentação necessária para fins de auditoria.

Regra de transações e conjuntos de códigos

Esta regra estabelece padrões nacionais para transações eletrônicas de saúde, como sinistros, avisos de remessa, consultas de elegibilidade e consultas sobre o status do sinistro. Ela introduz conjuntos de códigos específicos, como ICD (Classificação Internacional de Doenças), CPT (Terminologia Processual Atual) e HCPCS (Sistema de Codificação de Procedimentos Comuns de Saúde) para as organizações de saúde usarem nas suas práticas de faturamento e relatórios.

Regra de identificadores exclusivos

Utilizando identificadores exclusivos, esta regra garante a identificação precisa das entidades envolvidas nas atividades e transações de saúde. Por exemplo, os Identificadores de Provedores Nacionais (NPIs) são utilizados para identificar provedores de saúde. Outro identificador importante é o Identificador de Plano de Saúde (HPID), utilizado para planos de saúde.

Regra de execução

O Escritório de Direitos Civis (OCR) do HHS supervisiona a aplicação das Regras de privacidade e segurança. As entidades cobertas e associados comerciais podem enfrentar penalidades por violações da HIPAA. A Regra de aplicação estabelece os procedimentos para investigação em caso de violação da HIPAA.

Além destas seis regras, a Regra Omnibus foi emitida pelo HHS em 2013 para fortalecer e ampliar determinadas disposições da HIPAA, particularmente aquelas relacionadas à privacidade e segurança de informações de saúde protegidas. Ela trouxe melhorias e atualizações significativas nas regras de privacidade, segurança, aplicação e notificação de violações da HIPAA.

Algumas mudanças importantes da Regra omnibus incluem a Expansão da Responsabilidade do Associado Comercial, Aumento das Penalidades por Descumprimento, Requisitos de Notificação de Violação mais rigorosos e aumento dos direitos do paciente.

Recursos

Como proteger a privacidade dos seus pacientes ao cumprir a HIPAA

Fortalecendo a segurança de TI em organizações de saúde: Um plano estratégico de uma página

Lista de verificação de 7 pontos para segurança de TI eficaz na área da saúde

Ataques cibernéticos em um hospital

Log360 permite que o Guthrie Medical Group audite mudanças na sua infraestrutura de TI com facilidade

Detecte ameaças e combata ataques cibernéticos com eficácia usando o Log360

Como cumprir a HIPAA

Para cumprir a HIPAA, sua organização precisa atender a vários requisitos das regras de privacidade, segurança, notificação de violação de dados e regras de transações e conjuntos de códigos estabelecidas pelo HHS e encontradas nas partes 160, 162 e 164 do 45 CFR.

Regra de segurança: Regras gerais

Requisito 164.306(a)(1)

Proteger todas as ePHIs para garantir sua privacidade, precisão e acessibilidade.

Para cumpri-lo, você precisa monitorar os arquivos, pastas e diretórios confidenciais onde as ePHIs podem ser armazenadas. Você pode usar recursos como monitoramento de integridade de arquivos para fazer isso.

Requisito 164.306(a)(2)

Sua organização deve ser capaz de proteger as ePHIs contra quaisquer ameaças razoavelmente previstas.

Você primeiramente deve desenvolver casos de uso de segurança para ajudar sua organização a enfrentar os riscos potenciais. Eles podem então orientar sua organização na criação de regras de detecção direcionadas a essas ameaças.

Requisito 164.306(a)(3)

Proteger as ePHIs contra uso ou acesso ilegítimo que possa ser razoavelmente previsto.

Sua organização deve ser capaz de monitorar o acesso a informações confidenciais continuamente e impedir o acesso ilegítimo.

Requisito 164.306(a)(4)

Sua organização deve garantir que todos os funcionários cumpram a Regra de segurança.

Para cumprir esse requisito, você deve ser capaz de rastrear as atividades dos funcionários no nível do arquivo e receber alertas caso um funcionário realizar alguma atividade não permitida.

Requisito 164.306(b)(2)(i)

Sua organização deve usar medidas de segurança que considerem a complexidade, tamanho e capacidades do seu negócio.

As medidas de segurança que você usa devem ser altamente escaláveis e atender às suas necessidades de segurança.

Requisito 164.306(b)(2)(ii)

Sua organização deve usar medidas de segurança que considerem sua infraestrutura técnica ou de rede, hardware e recursos de software.

As medidas de segurança que você usa devem ser altamente escaláveis. Caso você utilize uma solução ou software de segurança, ele deverá ser capaz de se integrar e se comunicar com sua infraestrutura existente.

Requisito 164.306(b)(2)(iii)

Sua organização deve usar medidas de segurança econômicas sem comprometer a qualidade

Desde que sejam eficazes, as medidas de segurança que você utiliza podem oferecer um bom ROI e não precisam ser caras.

Requisito 164.306(b)(2)(iv)

Sua organização deve usar medidas de segurança que considerem a probabilidade de riscos potenciais para ePHIs.

Você deve ser capaz de criar regras de detecção na sua solução de segurança com base na probabilidade de um risco específico. Sua solução de segurança também deve ser capaz de fornecer uma visão dos riscos do usuário e entidade antes que um incidente efetivamente ocorra.

Regra de segurança: Proteções administrativas

Requisito 164.308(a)(1)(i)

Você deve implementar políticas para detectar e conter violações de segurança.

Para estar anuente, você deve ser capaz de criar regras de detecção na sua solução de segurança com base na probabilidade de um risco específico. Sua solução de segurança também deve ser capaz de responder a violações de segurança automaticamente.

Requisito 164.308(a)(1)(ii)(A)

Você deve realizar uma análise de risco e avaliar as vulnerabilidades à confidencialidade, integridade e disponibilidade das ePHIs.

Sua solução de segurança deve destacar vulnerabilidades potenciais na sua rede. Ela também deve mostrar uma pontuação de risco para entidades, incluindo servidores de arquivos que detêm informações confidenciais.

Requisito 164.308(a)(1)(ii)(D)

Implementar procedimentos para revisar registros de atividades do sistema de informação regularmente, como logs de auditoria, relatórios de acesso e relatórios de rastreamento de incidentes de segurança.

Uma solução de SIEM eficaz ou de análise de segurança poderá fazer isso para você.

Requisito 164.308(a)(3)(ii)(A)

Implementar procedimentos para autorizar e supervisionar funcionários que trabalham com ePHIs.

A implementação de um SIEM eficaz ou de uma solução de análise de segurança que monitore a atividade do usuário na rede poderá fazer isso para você.

Requisito 164.308(a)(3)(ii)(B)

Implementar procedimentos para determinar se os níveis de acesso e privilégios que um funcionário tem para um arquivo ou pasta específico são apropriados.

Você deve ser capaz de verificar os níveis de acesso dos funcionários executando relatórios sob demanda. Você também deve ser capaz de realizar análises de arquivos para detectar qualquer acesso inadequado.

Requisito 164.308(a)(3)(ii)(C)

Um funcionário que tenha acesso às ePHIs não deverá mais ter acesso a elas depois que seu trabalho for concluído. Para isso, você precisa implementar a política de menor privilégio.

Você pode automatizar suas políticas de controle de acesso usando critérios como horário e função.

Requisito 164.308(a)(4)(i)(A), (B), (C)

Políticas e procedimentos para autorizar e conceder acesso a informações eletrônicas de saúde protegidas devem ser seguidos na empresa. Isso pode ocorrer nos departamentos ou divisões. Você também deve poder modificar os privilégios de um usuário conforme necessário.

Para cumprir este requisito, você precisa definir as políticas de controle de acesso corretas e ficar atento a violações.

Requisito 164.308(a)(5)(ii)(B)

Você precisa de procedimentos para proteger, detectar e reportar softwares maliciosos.

Você precisa monitorar a instalação e uso de todos os softwares, serviços e processos da sua organização.

Cumpra esse requisito com a ManageEngine.

Requisito 164.308(a)(5)(ii)(C)

Você precisa de procedimentos para monitorar tentativas de login e reportar discrepâncias.

Uma solução de SIEM ou de análise de segurança que rastreia logins e logoffs de usuários bem-sucedidos e malsucedidos pode ajudá-lo a fazer isso.

Cumpra esse requisito com a ManageEngine.

Requisito 164.308(a)(5)(ii)(D)

Você precisa proteger as senhas dos seus usuários.

Para cumprir este requisito, certifique-se de ter uma política de senhas eficaz, enquanto também monitora o uso das senhas.

Requisito 164.308(a)(6)(i)

No caso de um incidente de segurança, você precisa ser capaz de responder de maneira eficaz.

To comply, ensure that you have an effective policy in place. This policy must include ways to automate your response to a security incident, where possible.

Requisito 164.308(a)(6)(ii)

No caso de um incidente de segurança, você precisa ser capaz de responder de maneira eficaz. Você deve ser capaz de responder para mitigar o incidente o máximo possível.

Para cumprir este requisito, certifique-se de ter uma política eficaz em vigor. Ela deve incluir formas de automatizar sua resposta a um incidente de segurança. Por exemplo, você pode usar manuais e fluxos de trabalho para implementar o primeiro nível de resposta a um incidente.

Regra de segurança: Proteções técnicas

Requisito 164.312(b), (c)(1)

Você precisa implementar uma solução de hardware ou software que possa auditar, registrar e analisar qualquer atividade em servidores contendo ePHIs. Você também deve proteger as ePHIs contra adulteração e destruição.

Uma solução de SIEM que pode se conectar a diferentes partes da sua rede e monitorar todas as atividades fará isso para você. No caso de acesso ou modificação não autorizado, você precisa garantir que a segurança de TI da organização possa ser alertada.

Requisito 164.312(c)(2), (d)

Proteger as ePHIs contra acesso indevido.

Você precisa implementar uma solução eficaz de gerenciamento de identidade e acesso para autenticar e autorizar usuários.

Regra de execução

- Requisito 160.308: Cooperar durante as revisões de conformidade Caso o HHS realize uma investigação sobre uma possível violação da HIPAA, sua organização deverá ser capaz de cooperar e fornecer detalhes relevantes sobre o status de conformidade.

- Requisito 160.310(a): Fornecer registros e relatórios de conformidade durante uma investigação Sua organização deve ter registros e relatórios que forneçam informações sobre a privacidade e segurança de PII e PHIs

- Requisito 160.310(c): Permitir o acesso a informações relevantes aos auditores nomeados pelo HHS No momento de uma investigação, o HHS pode exigir que a sua organização permita o acesso a determinadas informações confidenciais para verificar se ela está em conformidade.

Regra de notificação de violações

- Requisito 164.404(2)(c)(A): Conteúdo da notificação: Fornecer um resumo conciso do incidente, incluindo a data da violação e data em que ela foi descoberta, se disponível.

Você pode usar uma solução de SIEM para estudar dados forenses de logs para determinar o que ocorreu na rede. Juntamente com registros de data/hora e outros metadados, as notificações devem ser enviadas aos indivíduos afetados pelo incidente de segurança

- Requisito 164.404(2)(c)(B): Descrição das informações afetadas: Detalhar as categorias de informações de saúde protegidas não seguras comprometidas na violação, incluindo, sem limitação, nome completo, número de previdência social, data de nascimento, endereço residencial, número da conta, diagnóstico, código de deficiência e quaisquer outros dados pertinentes.

Uma solução de SIEM adequada também fornecerá informações sobre quais informações foram violadas. Isso ajuda a entidade coberta a notificar o indivíduo sobre quais informações pessoais foram expostas.

- Requisito 164.406 (2)(c): Conteúdo da notificação: A notificação exigida pelo parágrafo (a) desta disposição deve cumprir as especificações descritas no § 164.404(c). Isso inclui uma visão geral sucinta do incidente, cobrindo a data da violação e, se possível, a data de sua descoberta.

Você pode usar uma solução de SIEM para estudar a análise forense de logs e determinar o que ocorreu na rede. Uma explicação sucinta desta análise pode ser usada para notificar os meios de comunicação.

- Requisito 164.410: Conteúdo da notificação: A notificação deve incluir a identificação de cada indivíduo cuja ePHI foi acessada, adquirida, utilizada ou divulgada durante a violação.

Uma solução de SIEM adequada fornecerá informações sobre quais informações foram violadas. Isso ajuda a notificar a entidade coberta sobre quais informações pessoais foram expostas.

- Requisito 164.410(c)(2): Notificação de indivíduos: Um associado comercial deve fornecer todos os detalhes necessários da violação à entidade coberta com quaisquer informações adicionais necessárias para notificação. Um resumo claro do incidente, com a data da violação e data da sua descoberta, deve fazer parte disso.

Você pode usar uma solução de SIEM para entender o padrão de eventos que levaram à violação. Isso pode ser usado para notificar as entidades cobertas.

Regra de privacidade

- Requisito 164.524: Direito de acesso às informações de saúde: Os indivíduos têm o direito de acessar e obter uma cópia de suas informações de saúde protegidas. Exceções incluem notas de psicoterapia e informações preparadas para processos judiciais.

A entidade coberta utiliza controles de acesso no seu sistema para garantir que somente o pessoal autorizado com as permissões apropriadas possa acessar as ePHIs. O SIEM monitora essas tentativas de acesso. Quando a equipe recupera as ePHIs solicitadas, o SIEM registra a atividade, criando uma trilha de auditoria para fins de conformidade. Se houver alguma tentativa incomum de acesso durante o processo de recuperação, o SIEM poderá alertar o pessoal de segurança para investigação.

- Requisito 164.526(d)(4): Alteração de informações de saúde protegidas caso um paciente discordar de algo no seu prontuário médico, poderá solicitar uma alteração. A entidade coberta pode aceitar ou negar o pedido. Se ele for negado, ambos os lados podem acrescentar sua explicação (discordância do paciente e motivo da negação do médico) ao prontuário médico.

As soluções de SIEM não podem alterar registros, mas mantêm um log de quem acessou o registro e quando. Este log pode ajudar a provar que somente o pessoal autorizado realizou as alterações.

- Requisito 164.528: Direito a uma contabilização das divulgações de informações de saúde protegidas. Embora o SIEM não esteja diretamente envolvido na geração do relatório contábil, ele pode apoiar indiretamente a conformidade ao coletar logs de vários sistemas, incluindo aqueles que podem conter tentativas de acesso a PHIs. Ao monitorar os logs de acesso às PHIs, o SIEM pode ajudar a criar uma trilha de auditoria demonstrando que apenas o pessoal autorizado acessou as informações para divulgação.

A lista de verificação de cumprimento da HIPAA

Para cumprir a HIPAA, é necessário implementar políticas padrão e educar o pessoal envolvido por meio de treinamento de conscientização adequado. Aqui estão algumas melhores práticas de TI para gerenciar PHIs e evitar o descumprimento da HIPAA e penalidades do OCR subsequentes:

Política de senhas e autenticação multifator:

- Fortaleça as políticas de senhas e utilize a autenticação multifator em todos os dispositivos que acessam registros médicos para uma maior segurança.

Modelo Zero Trust para controle de acesso:

- Adote o modelo de segurança Zero Trust para limitar o acesso às informações do paciente estritamente aos requisitos essenciais ou com o seu consentimento explícito, melhorando o monitoramento da rede e reduzindo o acesso não autorizado.

Proibição de compartilhamento de credenciais:

- Aplique proibições estritas contra o compartilhamento de credenciais entre funcionários para evitar o acesso não autorizado a dados confidenciais.

Minimização de PHIs em e-mails:

- Minimização de PHIs em e-mails:

Avaliações regulares de segurança da HIPAA:

- Realize avaliações de segurança da HIPAA de rotina para garantir o cumprimento contínuo de políticas e diretrizes de segurança atualizadas.

Atualizações de softwares antivírus:

- Garanta a atualização contínua de softwares antivírus em todos os dispositivos para mitigar riscos de malware e violações de segurança potenciais.

Conformidade de serviços e aplicações de armazenamento:

- Verifique se todos os serviços e aplicações de armazenamento utilizados cumprem as diretrizes de segurança da HIPAA para proteger as informações do paciente adequadamente.

Implementação do plano de resposta a incidentes:

- Ative a equipe de resposta a incidentes e execute o plano de resposta a incidentes prontamente em caso de violação de dados para minimizar danos e agilizar a recuperação. Investigue e elimine ameaças à segurança pela raiz.

Controle de acesso e envio de documentos:

- Verifique se os documentos compartilhados não contêm dados confidenciais acessíveis a indivíduos não autorizados.

- Forneça documentos específicos aos auditores mediante solicitação, garantindo que sejam atualizados e enviados em formatos compatíveis (Microsoft Excel, Word ou PDF) utilizando o portal web do OCR.

Como verificar se você está anuente

Memorando sobre políticas e procedimentos de segurança:

- Todos os membros da equipe receberam um memorando sobre políticas e procedimentos de segurança?

- Eles o leram e atestaram?

- O atestado está documentado?

Revisão e atualizações de políticas de segurança:

- Há uma documentação sobre revisões e atualizações das políticas de segurança?

Treinamento de cumprimento da HIPAA:

- O treinamento de cumprimento da HIPAA foi realizado para todos os funcionários?

- Há uma documentação disponível para o treinamento realizado?

- Há um funcionário designado para supervisionar sessões de treinamento eficazes e o cumprimento da HIPAA?

Associados comerciais e cumprimento da HIPAA:

- Todos os associados comerciais foram identificados?

- Há um contrato de associado comercial em vigor com terceiros que lidam com informações de saúde?

- Os associados comerciais foram auditados quanto ao cumprimento da HIPAA?

- Há uma documentação adequada para essas auditorias de associados comerciais?

Gerenciamento de incidentes de segurança:

- Há uma infraestrutura técnica e administrativa para gerenciar os incidentes de segurança?

- Há sistemas para rastrear violações na rede?

- Há uma documentação para investigações de incidentes de segurança?

- Relatórios completos estão disponíveis para todos os incidentes de segurança e suas causas?

O que acontece com as organizações que violam a HIPAA?

Quando uma organização não cumpre os regulamentos da HIPAA, pode enfrentar consequências graves:

Penalidades monetárias cíveis (CMPs)

- O OCR executa as regras da HIPAA e aplica penalidades monetárias cíveis pelo descumprimento que podem variar de US$ 100 a US$ 50.000 por violação. Isso está sujeito ao nível de negligência e gravidade da violação.

- Para violações provocadas por negligência intencional que não são corrigidas, penalidades mais altas, de até US$ 1,5 milhão por violação por ano, podem ser aplicadas.

Planos de ação corretiva (CAPs)

- Além das sanções pecuniárias, os organismos em não conformidade têm que executar planos de ação corretiva (CAPs). Esses planos definem medidas corretivas que a organização deve tomar para resolver as deficiências existentes visando cumprir os regulamentos da HIPAA.

- As medidas do PAC, como revisão de políticas e procedimentos, realização de treinamento da equipe, reforço dos controles de segurança e implementação de proteções para proteger as informações de saúde protegidas (PHI) ajudarão a organização penalizada a cumprir a HIPAA.

Perda de reputação e confiança

- As violações da HIPAA podem minar a reputação da organização junto a pacientes, clientes e partes interessadas. Elas também levam à publicidade negativa e perda de receitas.

Consequências legais

- As violações da HIPAA também têm consequências legais, na forma de ações cíveis movidas pelos indivíduos afetados ou ações judiciais coletivas. Essas ações judiciais criam dificuldades financeiras para a organização.

Negação de pagamentos do Medicare/Medicaid

- Em níveis mais elevados de descumprimento, os pagamentos do Medicare ou Medicaid à organização podem ser negados pelo HHS, o que piora a situação financeira dos prestadores de assistência médica que dependem de programas governamentais para reembolsá-los.

Auditorias e investigações

- O não cumprimento da HIPAA pode resultar em auditorias ou investigações pelo OCR ou de outras agências reguladoras. Essas auditorias incluem uma análise completa sobre se a organização está cumprindo a HIPAA. As entidades consideradas não conformes poderão enfrentar ações de fiscalização.