O que é o NIST CSF?

O NIST CSF 2.0 é uma versão atualizada da Estrutura de Segurança Cibernética do NIST que foi desenvolvida pelo Instituto Nacional de Padrões e Tecnologia (NIST) para ajudar as organizações a gerenciar e reduzir seus riscos de segurança cibernética. Por meio de suas diretrizes, melhores práticas e padrões, ele fornece uma abordagem estruturada às organizações para avaliar e fortalecer a postura de segurança cibernética.

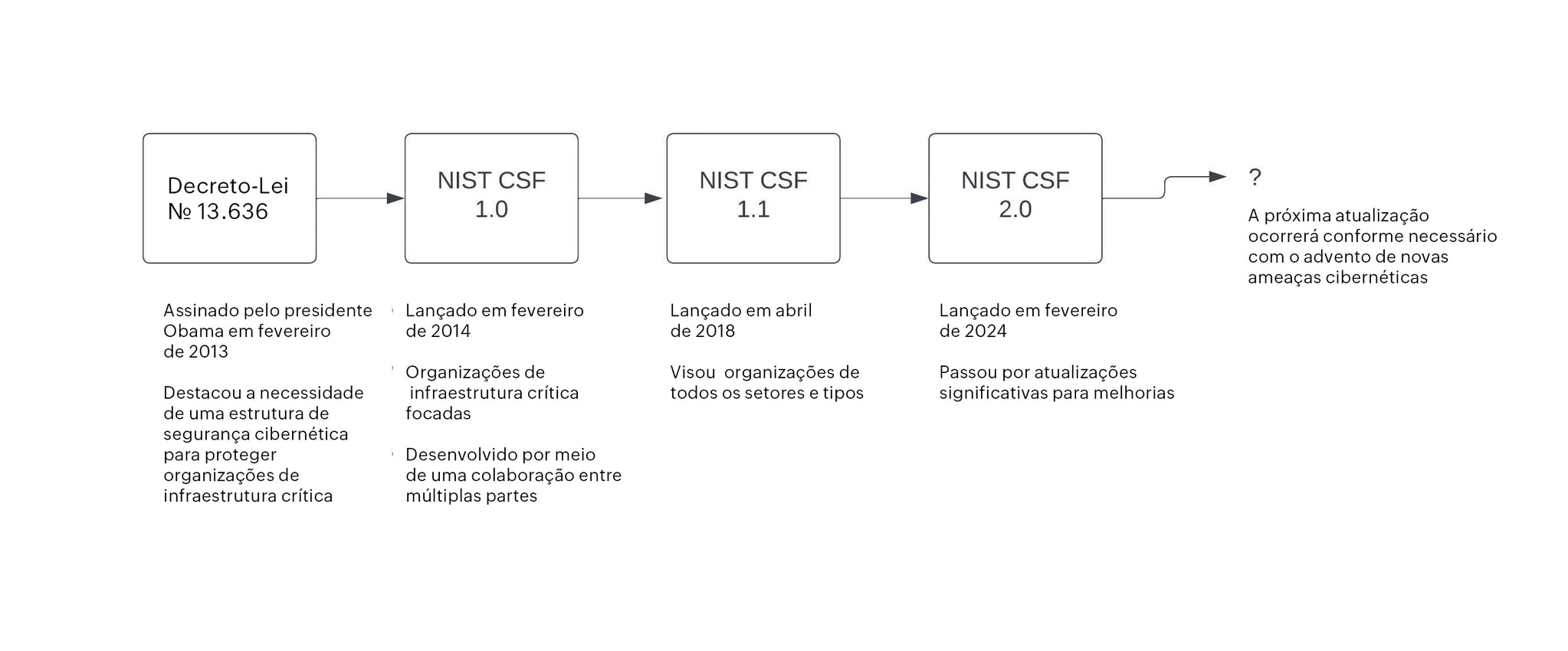

O trabalho no NIST CSF começou após o Decreto-Lei 13636 -- Melhorar a segurança cibernética de infraestruturas críticas -- ser assinado pelo presidente dos Estados Unidos, Barack Obama, em 12 de fevereiro de 2013. De acordo com este decreto, as repetidas intrusões cibernéticas em infraestruturas críticas demonstraram a extrema necessidade de uma estrutura de segurança cibernética. Ele aconselha que esta estrutura forneça uma abordagem priorizada, flexível, reproduzível, baseada no desempenho e econômica para ajudar os operadores de infraestruturas críticas a identificar, avaliar e gerenciar o risco cibernético.

Exatamente um ano depois, o NIST CSF 1.0 -- Estrutura para melhorar a segurança cibernética de infraestruturas críticas - foi divulgado ao público. Ele foi desenvolvido por meio da colaboração entre várias partes interessadas do governo, indústria e academia. As normas já definidas pela Organização Internacional de Normalização (ISO) e Comissão Eletrotécnica Internacional (IEC) também contribuíram para o NIST CSF. O NIST CSF 1.1 atualizado foi lançado em abril de 2018, enquanto o NIST CSF 2.0 foi lançado em fevereiro de 2024. Espera-se que ele evolua mais ao longo do tempo, pois pretende ser mais informativo, atualizado e útil.

De acordo com o Decreto-Lei, o NIST CSF 1.0 foi direcionado a organizações de infraestrutura crítica. Entretanto, ficou evidente que as diretrizes eram aplicáveis a organizações de todos os setores e indústrias. O NIST CSF 1.1 afirma claramente que a Estrutura pode ser utilizada por organizações de qualquer setor. No NIST CSF 2.0, o título “Estrutura para melhorar a segurança cibernética de infraestruturas críticas” não é mais utilizado.

A Figura 1 mostra como ele evoluiu ao longo dos anos.

Figura 1: A evolução do NIST CSF de 2013 a 2024.

O NIST CSF pode ser utilizado pelas organizações para:

- Aprender e escolher um resultado baseado na segurança desejado.

- Criar um plano para atingir esse resultado.

- Avaliar o progresso realizado para atingir o resultado desejado.

- Avaliar as capacidades atuais de segurança cibernética da organização e os desafios para atingir o resultado desejado.

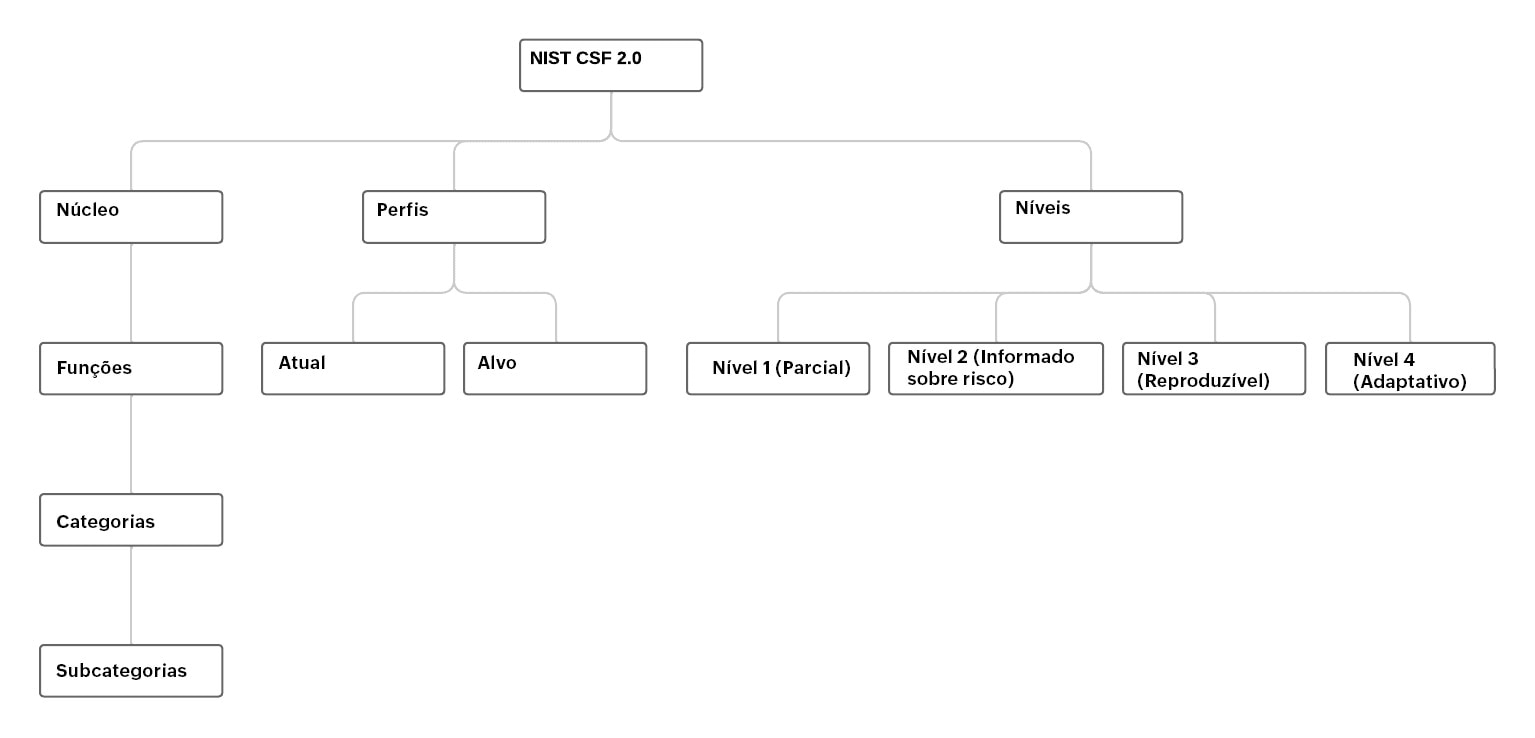

O NIST CSF consiste em três componentes para ajudar as organizações a reduzir o risco cibernético:

- Núcleo: O Núcleo, que é formado por Funções, Categorias e Subcategorias, descreve os vários resultados baseados na segurança que as organizações podem escolher.

- Perfis: Os Perfis da CSF referem-se ao status da postura de segurança de uma organização em termos de resultados. Os Perfis atuais e alvo ajudam as organizações a identificar deficiências que precisam ser abordadas.

- Níveis de implementação: Os níveis de implementação definem o nível em que uma organização segue práticas de gerenciamento de risco e governança. Eles podem ser aplicados aos perfis atuais e alvo. Para atingir um Perfil-alvo, uma organização também deve estar em um Nível-alvo. Há quatro Níveis possíveis em que as organizações podem estar: Nível 1 (Parcial), Nível 2 (Informado sobre o risco), Nível 3 (Reproduzível) e Nível 4 (Adaptável).

A Figura 2 mostra a estrutura do NIST e como tudo isso funciona.

Figura 2: A estrutura do NIST CSF - Núcleo da Estrutura, Perfis e Níveis.

Quem deve cumpri-la?

O cumprimento do NIST CSF é obrigatório para agências governamentais federais dos EUA. Embora desenvolvido como política para as agências federais dos EUA, o NIST CSF também foi elaborado para acomodar as diversas abordagens do ecossistema empresarial global. A estrutura pode ser adotada por organizações de qualquer país, tamanho ou setor.

O que há de novo no NIST CSF?

Uma das principais diferenças entre o NIST CSF 1.0 e NIST CSF 2.0 é a atualização do Núcleo da Estrutura. Enquanto o Núcleo do NIST CSF 1.1 tinha cinco funções, 23 categorias e 108 subcategorias, o Núcleo do NIST CSF 2.0 tem seis funções, 22 categorias e 106 subcategorias. As categorias também foram reorganizadas contextualmente no NIST CSF 2.0. A função “Governar” foi subdividida para fornecer maior supervisão dos executivos e partes interessadas sobre a segurança cibernética organizacional.

Principais funções do NIST CSF

O Núcleo do NIST CSF tem seis funções:

Governar (GV)

Esta função permite que as organizações estabeleçam resultados de segurança relacionados aos processos de governança. Ela ajuda na tomada de decisões mais fundamentadas, aumenta a efetividade do gerenciamento e fortalece a capacidade de planejamento estratégico da organização. A função também garante que a organização tenha estratégias, expectativas e políticas de gerenciamento de riscos de segurança cibernética definidas, bem comunicadas e rastreadas de maneira efetiva.

Identificar (ID)

A Função Identificar define resultados de segurança relacionados ao risco cibernético. A documentação completa dos ativos da rede e daqueles no fluxo operacional é a principal ênfase desta função. Ela exige que as organizações entendam o risco representado pelos sistemas, pessoas, dados, serviços e outros ativos.

Proteger (PR)

Proteger os ativos contra ataques de segurança cibernética é o objetivo da função Proteger. A disponibilidade e segurança de serviços e ativos críticos são apoiadas pela função Proteger. Ela também restringe ou contém o raio de impacto de um possível ataque à segurança cibernética.

Detectar (DE)

A função Detectar exige a implementação de procedimentos e sistemas de monitoramento para identificar ataques e comprometimentos à segurança cibernética. Usando soluções de SIEM integradas com detecção de anomalias e capacidades de resposta automatizada, as organizações podem descobrir ameaças e responder em tempo hábil.

Responder (RS)

A função Responder neutraliza um incidente de segurança cibernética, limitando e minimizando o seu impacto. Planos de ação de ataque são implementados e equipes de resposta são formadas de acordo com as ameaças reconhecidas.

Recuperar (RC)

A função Recuperar ajuda as organizações a voltarem rapidamente ao curso normal dos negócios. Isso diminui o impacto de um ataque cibernético.

Categorias e subcategorias principais do NIST CSF

Cada uma das seis Funções tem diversas Categorias, que por sua vez possuem diversas Subcategorias.

A função Controlar tem estas categorias:

- Contexto organizacional (GV.OC)

- Estratégia de gerenciamento de riscos (GV.RM)

- Funções, responsabilidades e autoridades (GV.RR)

- Política (GV.PO)

- Supervisão (GV.OV)

- Gerenciamento de riscos da cadeia de suprimentos de segurança cibernética (GV.SC)

A função Identificar tem estas categorias:

- Gerenciamento de ativos (ID.AM)

- Avaliação de riscos (ID.RA)

- Melhoria (ID.IM)

A função Proteger tem estas categorias:

- Gerenciamento de identidades, autenticação e controle de acesso (PR.AA)

- Conscientização e treinamento (PR.AT)

- Segurança de dados (PR.DS)

- Segurança de plataformas (PR.PS)

- Resiliência da infraestrutura tecnológica (PR.IR)

A função Detectar tem estas categorias:

- Monitoramento contínuo (DE.CM)

- Análise de eventos adversos (DE.AE)

A função Responder tem estas categorias:

- Gerenciamento de incidentes (RS.MA)

- Análise de incidentes (RS.AN)

- Relatório e comunicação de resposta a incidentes (RS.CO)

- Mitigação de incidentes (RS.MI)

A função Recuperar tem estas categorias:

- Execução do Plano de Recuperação de Incidentes (RC.RP)

- Comunicação da recuperação de incidentes (RC.CO)

Como cumprir o NIST CSF?

Você pode pensar nas categorias como requisitos do NIST CSF. As subcategorias são os resultados baseados na segurança que as organizações podem escolher. O cumprimento da Estrutura de Segurança Cibernética (CSF) do NIST requer uma abordagem metódica personalizada de acordo com os requisitos exclusivos e perfil de risco de uma empresa. Você precisa implementar as melhores práticas descritas em outras estruturas. Algumas dessas melhores práticas são fornecidas como exemplos chamados de Referências Informativas do NIST.

O Log360 da ManageEngine é uma solução de SIEM unificada que pode ajudá-lo a cumprir os requisitos das diferentes Categorias e, por sua vez, cumprir o NIST CSF 2.0.

Função Identificar

Avaliação de riscos (ID.RA)Na função Identificar da estrutura do NIST CSF, a categoria Avaliação de risco (ID.RA) envolve a avaliação metódica de possíveis ameaças à segurança cibernética para ativos corporativos, operações e partes interessadas. Este procedimento envolve determinar riscos e vulnerabilidades, estimar a possibilidade e possíveis consequências de ocorrências adversas e definir a ordem de prioridade das iniciativas de mitigação de riscos de acordo com os objetivos corporativos e tolerância ao risco. As organizações podem tomar decisões bem fundamentadas sobre a alocação de recursos e aplicar medidas adequadas para mitigar os riscos identificados, realizando avaliações de risco completas.

Função Proteger

Segurança de dados (PR.DS)O objetivo da categoria de Segurança de dados (PR.DS), que se enquadra na função Proteger da estrutura do NIST CSF, é impedir o acesso não autorizado, divulgação ou alteração de dados confidenciais. Isso implica a implementação de controles e proteções para garantir a privacidade, disponibilidade e integridade dos dados em todas as fases do seu ciclo de vida, incluindo processamento, transmissão e armazenamento. As organizações podem reduzir o risco de violações de dados, proteger ativos importantes e defender a confiança das partes interessadas abordando esta categoria na estrutura.

Segurança de plataformas (PR.PS)A função Proteger da estrutura do NIST CSF inclui a categoria Segurança de plataformas (PR.PS), que é dedicada a proteger a disponibilidade, integridade e confidencialidade de plataformas, sistemas e aplicações vitais. Para impedir o acesso não autorizado, exploração ou comprometimento dos componentes e infraestrutura da plataforma, regras e proteções de segurança devem ser implementadas. As organizações podem reforçar suas defesas contra ataques cibernéticos e garantir a estabilidade do seu ambiente de TI abordando questões de segurança da plataforma.

A função Detectar

Monitoramento contínuo (DE.CM)Na função Detectar da estrutura do NIST CSF, a categoria de Monitoramento contínuo (DE.CM) concentra-se na observação contínua de sistemas, redes e dados para detectar incidentes de segurança cibernética em tempo real ou quase em tempo real. Para identificar anomalias, indicações de comprometimento (IOCs) e possíveis eventos de segurança rapidamente, a função envolve a coleta, análise e interpretação metódica de dados relacionados à segurança. As organizações podem melhorar sua postura geral de segurança cibernética, melhorando sua capacidade de identificar e enfrentar novas ameaças por meio da implementação de procedimentos de monitoramento contínuo.

Análise de eventos adversos (DE.AE)A categoria Análise de eventos adversos (DE.AE) da função Detectar da estrutura do NIST CSF é responsável por localizar e examinar eventos adversos, incidentes ou anomalias que possam indicar um comprometimento ou violação da segurança cibernética. Ela implica a implementação de procedimentos e tecnologias para rastrear e avaliar logs, alertas de segurança e atividades do sistema e rede visando encontrar sinais de atividade maliciosa, acesso ilegal ou comportamento anormal. As organizações podem minimizar os efeitos dos desastres de segurança cibernética, evitar o movimento lateral do invasor e prevenir a perda de dados reconhecendo e avaliando situações desfavoráveis rapidamente.

A função Responder

Gerenciamento de incidentes (RS.MA)A função Responder da arquitetura do NIST CSF inclui a categoria Gerenciamento de incidentes (RS.MA), que se preocupa em criar protocolos e processos confiáveis para identificar, tratar e reduzir eventos de segurança cibernética com eficácia. Ela inclui tarefas que abrangem o reconhecimento e avaliação de incidentes, organização de respostas a eles e coordenação com partes internas e externas. As organizações podem reduzir o impacto dos eventos de segurança cibernética, retomar suas operações regulares rapidamente e aumentar a resiliência global contra ataques futuros ao implementar políticas eficazes de gerenciamento de incidentes.

Análise de incidentes (RS.AN)A função Responder da estrutura do NIST CSF inclui a categoria Análise de incidentes (RS.AN), que aborda a investigação metódica e avaliação de eventos de segurança para determinar seu tipo, extensão e implicações organizacionais. A análise de dados de incidentes, localização de caminhos de ataque e avaliação do nível de efetividade dos sistemas de segurança implementados para detectar e reduzir ameaças fazem parte desse processo. As organizações podem melhorar a postura de segurança, fortalecer suas habilidades de resposta a incidentes e evitar ocorrências futuras realizando análises detalhadas de incidentes.

Mitigação de incidentes (RS.MI)Na função Responder da estrutura do NIST CSF, a categoria de Gerenciamento de Incidentes (RS.MI) concentra-se na capacidade de uma organização de conter os efeitos de eventos de segurança cibernética rapidamente. Isso implica implementar políticas para restringir a extensão dos acidentes, impedir que eles se agravem e retornar às operações regulares rapidamente. As organizações podem reduzir danos potenciais, diminuir riscos e preservar a continuidade dos negócios face às ameaças à segurança cibernética por meio do gerenciamento eficiente de eventos.

Níveis de Implementação do NIST CSF

Os recursos da estrutura no seu programa de segurança cibernética facilitam o entendimento de todas as estratégias de gerenciamento de riscos com base nos procedimentos de segurança cibernética estabelecidos atualmente.

Os níveis podem ajudar a melhorar a postura de segurança cibernética de uma organização. Por exemplo, eles podem ser usados para mensurar as comunicações internas para uma estratégia envolvendo toda a empresa para controlar ameaças à segurança cibernética. Quando há mais requisitos ou perigos, ou quando uma análise de custo-benefício mostra que a redução dos riscos negativos de segurança cibernética é viável e econômica, recomenda-se subir os Níveis. Os diferentes Níveis de Implementação, juntamente com suas descrições, são mostrados na tabela abaixo.

| Nível 1: Parcial | Nível 2: Informado sobre risco | Nível 3: Reproduzível | Nível 4: Adaptativo |

| Técnicas de gerenciamento de riscos inconsistentes, ineficazes e reativas que não consideram totalmente as ameaças à segurança cibernética. | Há um certo nível de conhecimento sobre ameaças à segurança cibernética, mas não tem havido muitos riscos para o desenvolvimento do programa de gerenciamento organizacional. | Um programa de gerenciamento de riscos de segurança cibernética em toda a organização que seja uniforme e tenha procedimentos em vigor para se adaptar às mudanças nas condições das ameaças. | Um sistema de reação inteligente com capacidade de melhorar sua estratégia de gerenciamento de risco de maneira eficiente utilizando dados históricos e indicações de previsões. O gerenciamento do risco de segurança cibernética está integrado na cultura empresarial e nas opções orçamentárias em empresas adaptativas. |

Lista de verificação do NIST CSF

O descumprimento do NIST CSF 2.0 pode ser evitado em grande medida seguindo determinadas diretrizes e melhores práticas. Aqui está uma lista de verificação de estratégias que podem ajudar sua organização a fortalecer sua postura de segurança cibernética:

- Implementar a autenticação multifator para todas as contas de usuário, especialmente as privilegiadas.

- Garantir que a segurança cibernética seja considerada uma cultura integrada e uma abordagem “de cima para baixo” da alta administração, para que as estratégias sejam projetadas de acordo.

- Certificar-se de que softwares antivírus e de proteção de endpoints estejam instalados em todos os dispositivos e atualizados regularmente para proteção contra malware e outras ameaças prejudiciais.

- Identificar e resolver vulnerabilidades nos softwares, sistemas e infraestrutura de rede e implementar avaliações e verificações de vulnerabilidade frequentes.

- Usar técnicas de criptografia fortes para proteger a confidencialidade e integridade de dados confidenciais enquanto eles estão em trânsito e em repouso.

- Habilitar o registro de logs e rastreamento de modificações do sistema, acesso a arquivos e logins para identificar e enfrentar atividades não autorizadas ou suspeitas.

- Certificar-se de que as ferramentas de acesso remoto, como VPNs e serviços de desktop remoto, sejam protegidas por métodos robustos de criptografia e sistemas de autenticação visando evitar o acesso indesejado.

- Adotar uma estratégia Zero Trust para segurança de rede, onde o acesso só é permitido com base em procedimentos rigorosos de permissão e autenticação, independentemente da localização do usuário dentro ou fora dos limites da rede corporativa.

- Desenvolver e testar procedimentos de resposta e recuperação de incidentes para garantir que a empresa possa responder e se recuperar de problemas de segurança cibernética com pouco impacto nas operações de negócios.

- Criar um procedimento de gerenciamento de patches para encontrar, avaliar e atualizar softwares e sistemas sistematicamente com patches de segurança para corrigir vulnerabilidades conhecidas.

- Usar tecnologias DLP para rastrear, identificar e impedir que dados confidenciais sejam compartilhados ou enviados sem autorização, tanto interna quanto externamente.

Casos de uso

Colete e analise logs de diversas fontes no seu ambiente, incluindo dispositivos de usuários finais, e obtenha insights na forma de gráficos e relatórios intuitivos que ajudam a detectar ameaças à segurança. (Ajuda com o ID.RA-03, PR.PS-04, DE.CM-01)

Identifique acessos incomuns a arquivos ou dados, reduza comunicações maliciosas de servidores de comando e controle e evite exfiltração de dados. (Ajuda com o PR.DS)

Utilize feeds de ameaças no formato STIX/TAXII para descobrir IPs, domínios e URLs maliciosos por meio da inteligência contra ameaças. (Ajuda com o ID.RA-02)

Implicações da não conformidade com o NIST CSF

O descumprimento do NIST CSF coloca as empresas que colaboram com agências federais em risco de perder contratos federais ou enfrentar penalidades com base no Regulamento de Aquisição Federal. Além disso, a não conformidade pode resultar em litígios infundados e opinião pública desfavorável, o que pode ser prejudicial ao marketing e próximas negociações contratuais. Adicionalmente, a agência pode estar sujeita a repercussões diretas e indiretas, incluindo rescisão do contrato, prisão, demissão por negligência ou dissolução do departamento envolvido. As repercussões dependerão do órgão regulador, relevância dos dados tratados e prováveis efeitos da violação.