O plano da NERC CIP (North American Electric Reliability Corporation Critical Infrastructure Protection), ou Proteção de Infraestrutura Crítica da North American Electric Reliability Corporation, se esforça para melhorar a estrutura de segurança de um vasto sistema de rede elétrica nos Estados Unidos, em diversas províncias do Canadá e em um estado do México. Com o EventLog Analyzer da ManageEngine, você pode monitorar perfeitamente os ativos cibernéticos do seu BES (Bulk Electric System), ou Sistema elétrico em massa, e atender à conformidade com a NERC. A solução coleta com segurança e analisa automaticamente logs de todas as entidades da sua rede e fornece relatórios predefinidos para diversas leis de conformidade, incluindo a NERC CIP.

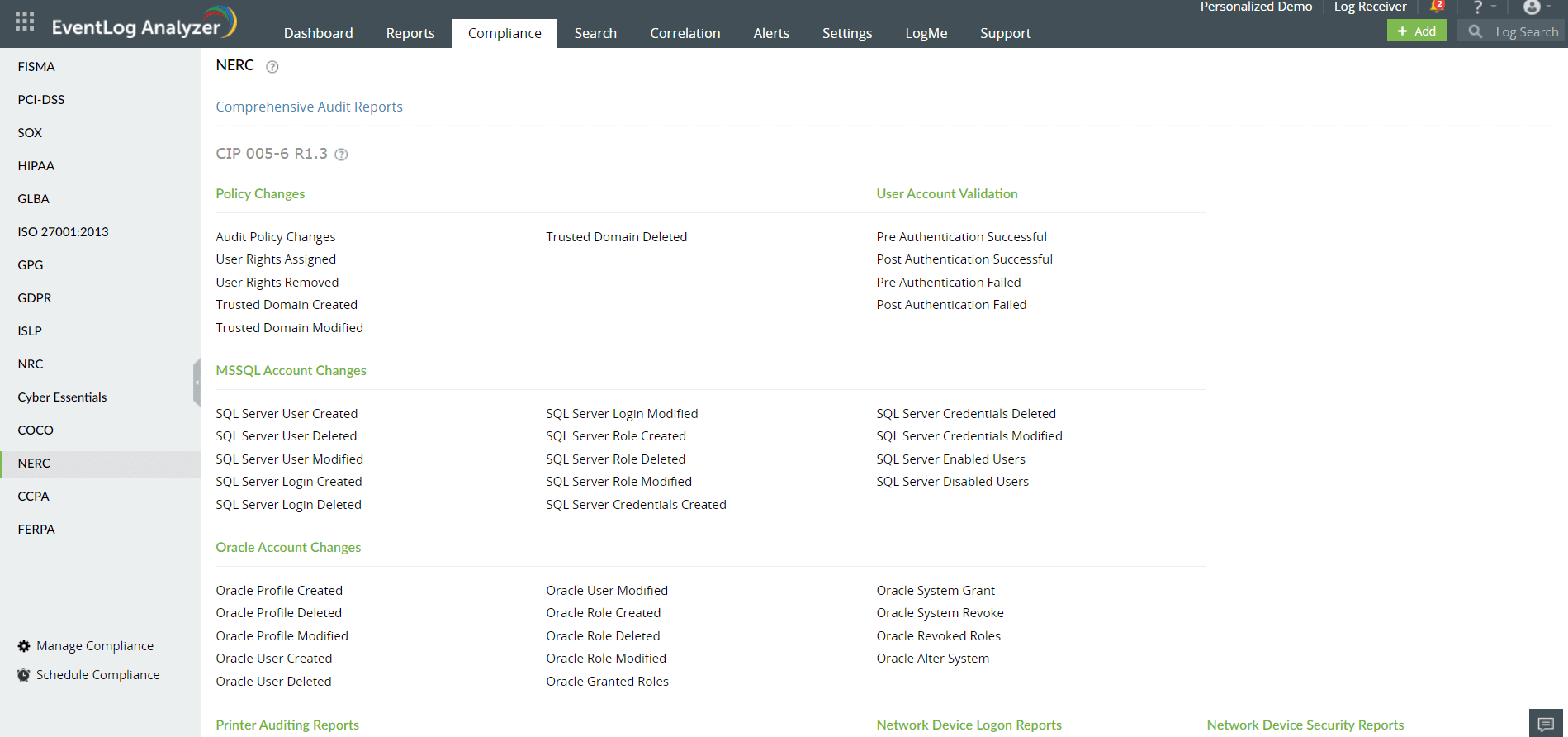

With ManageEngine EventLog Analyzer, you can seamlessly monitor your Bulk Electric System (BES) cyber assets and fulfill NERC compliance. The solution securely collects and automatically analyzes logs from all the entities of your network and provides predefined reports for various compliance laws, including the NERC CIP.

Conteúdo relacionado

- Hub de conformidade

- O que é conformidade de segurança?

- O que é uma auditoria de conformidade?

- Riscos de não conformidade regulatória

- Software de gerenciamento de conformidade

Veja como o EventLog Analyzer simplifica o gerenciamento de conformidade com a NERC

Rastreie as atividades do firewall

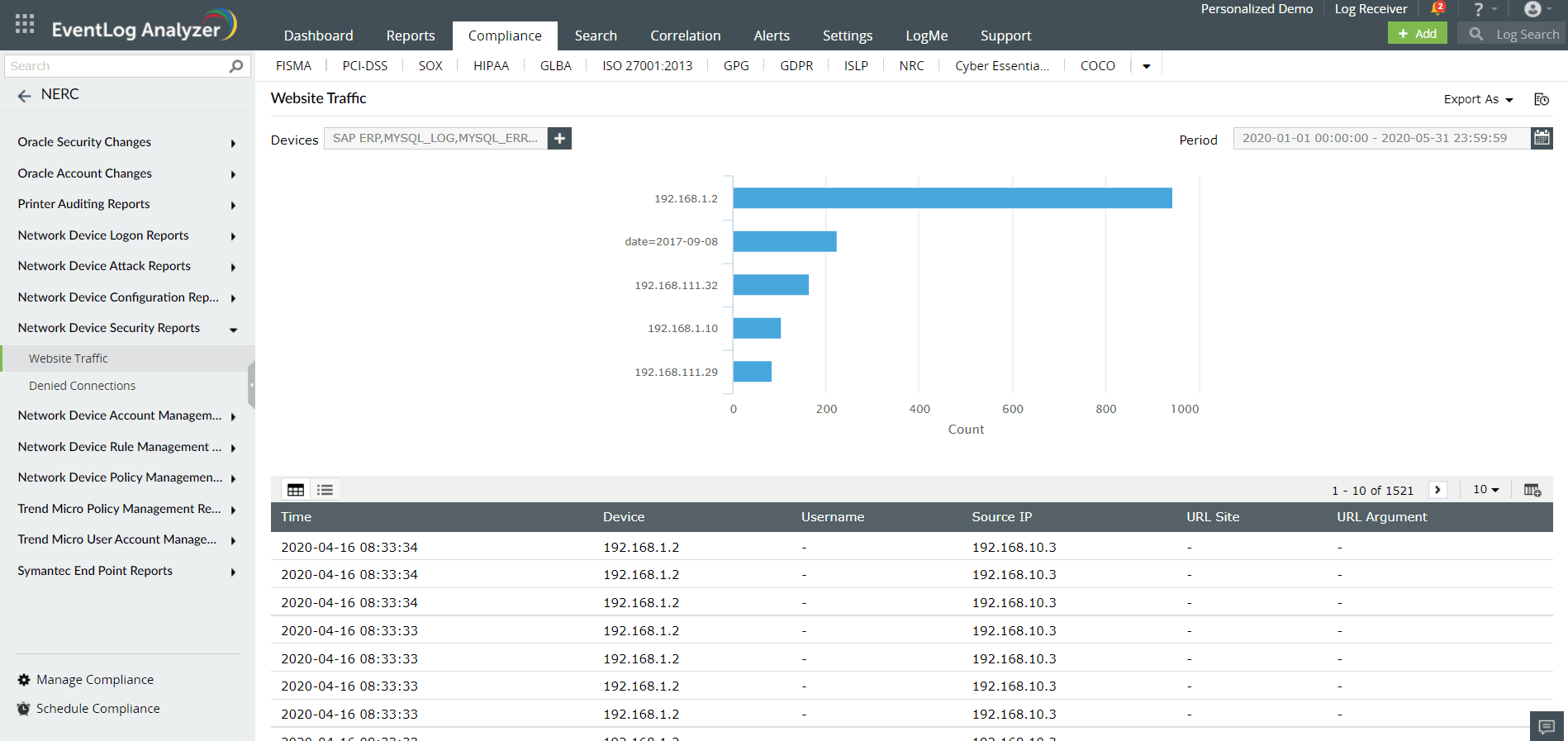

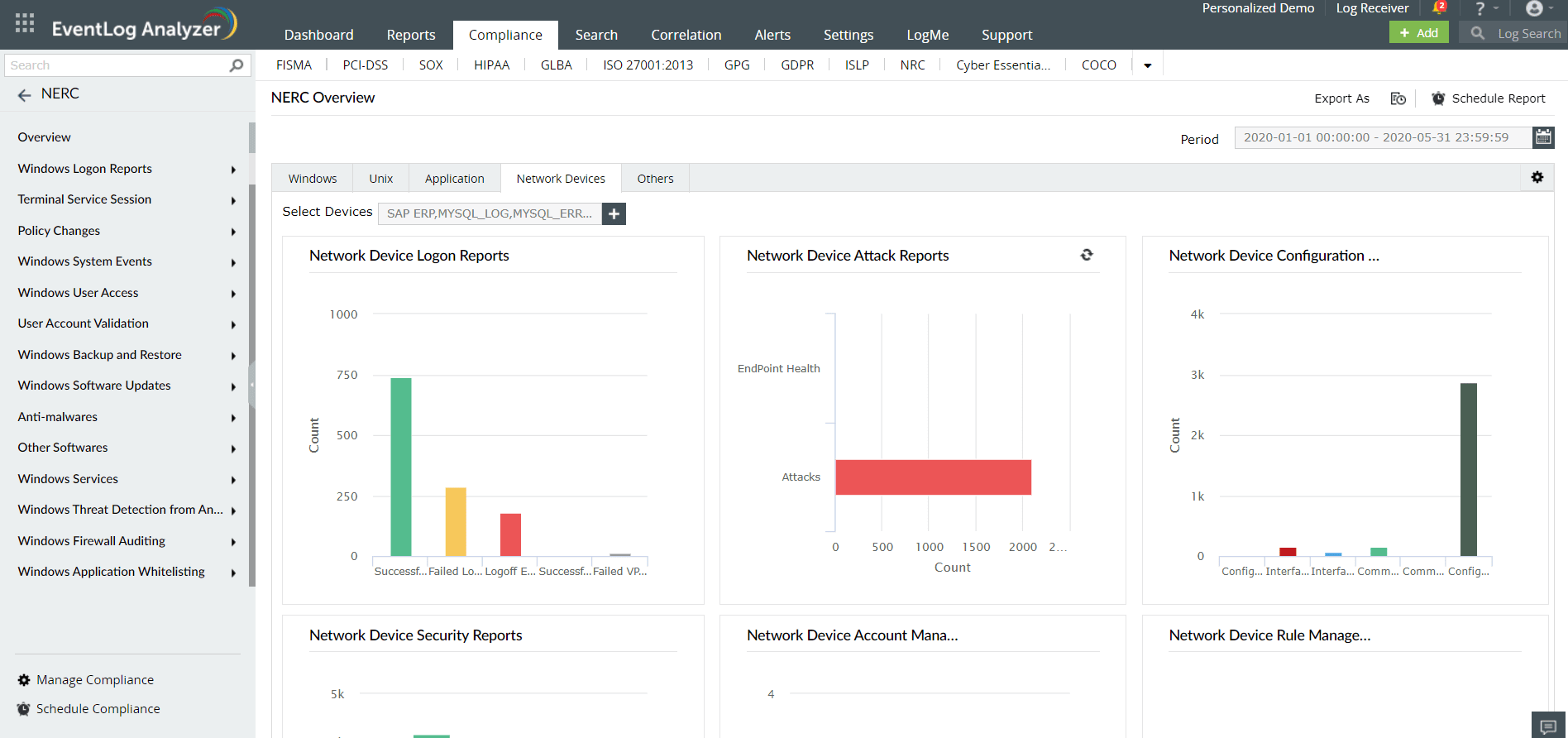

A Seção CIP 005-6 R1.5 da NERC CIP obriga as organizações a monitorar o tráfego de entrada e saída. O EventLog Analyzer funciona como um analisador de logs de firewall que oferece visibilidade sobre a origem e o tipo de tráfego que se comunica com a rede da sua organização.

A solução de gerenciamento de logs gera relatórios com base nas informações de tráfego de conexões permitidas e negadas com origens, destinos, protocolos e portas, juntamente com registros de data e hora. Você também pode obter uma melhor compreensão das atividades da sua rede com logins, mudanças de configuração, alterações de contas de usuário e detalhes de tráfego. Isso também permite que você cumpra com a seção CIP 007-6 R1.1 monitorando portas habilitadas.

Monitore o acesso do usuário a fontes críticas

Você pode atender às seções CIP 007-6 R5.3 e CIP 007-6 R4.1 de conformidade da NERC com o monitoramento de sessão de usuário do EventLog Analyzer. A solução de gerenciamento de conformidade monitora logs de rede para detectar uso indevido do sistema e de dados por meio da auditoria da atividade do usuário na rede.

O monitoramento da atividade do usuário fornecerá informações precisas sobre eventos críticos, como logins de usuários, logoffs de usuários, logins com falha, logs de auditoria bem-sucedidos limpos, mudanças na política de auditoria, objetos acessados e alterações na conta de usuários.

Audite atividades de usuários privilegiados

Monitore usuários privilegiados que têm acesso irrestrito a aplicações, servidores e databases críticos. Os r elatórios de auditoria de usuários privilegiados do EventLog Analyzer permitem que você destaque qualquer forma de abuso de privilégios em sua rede. Ele também indica a criação ou remoção de perfis de usuários e a escalada de privilégios de usuários. Você cumprirá com a seção CIP 007-6 R5.3 da NERC monitorando essas atividades.

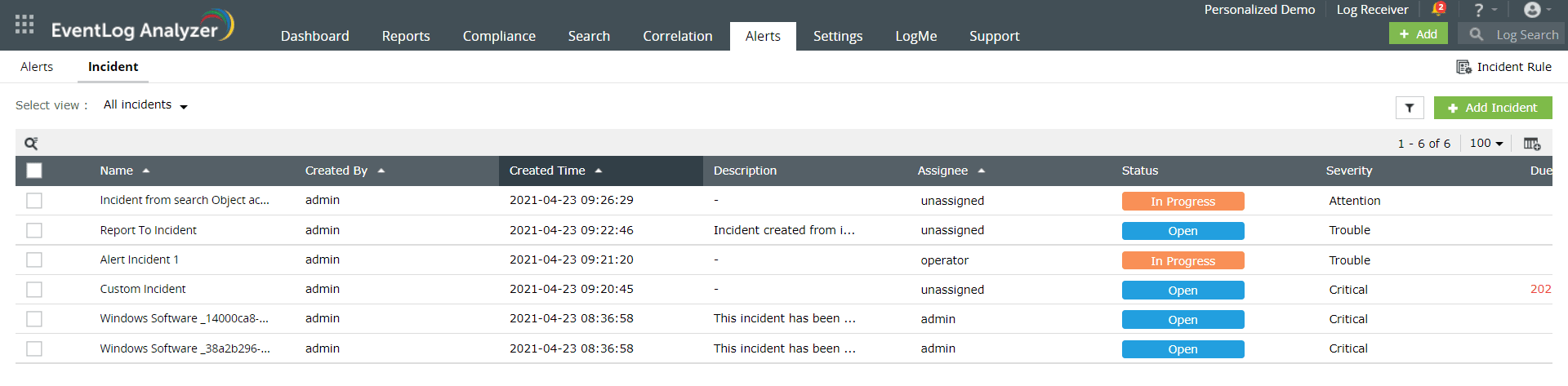

Responda ativamente às violações

Siga a seção CIP 007-6 R3.1 da NERC CIP detectando violações de segurança à medida que elas ocorrem com alertas enviados instantaneamente. O sistema integrado de gerenciamento de incidentes no EventLog Analyzer identifica e lida com incidentes de segurança de forma eficaz, atribuindo tickets aos administradores de segurança e alertando-os por SMS ou e-mail para agilizar o tempo de resposta. Você também pode integrar o EventLog Analyzer com seu software de help desk externo, como BMC Remedy Service Desk, Jira Service Desk, Kayako, ServiceDesk Plus da ManageEngine, ServiceNow e Zendesk. Você pode atribuir, gerenciar e rastrear o progresso dos incidentes recebidos.

Amplo suporte de conformidade

Semelhante à NERC CIP, o EventLog Analyzer oferece suporte pronto para uso para mandatos regulatórios importantes em todos os setores, incluindo PCI-DSS, HIPAA, SOX, FISMA, GDPR, além de regulamentações recentemente promulgadas e aplicadas em todo o mundo. A solução monitora cada entidade da sua rede para satisfazer todas as seções relevantes e gerar relatórios prontos para conformidade. Ela também o notifica com um sistema de alerta em tempo real sempre que uma violação de conformidade é detectada. Isso ajuda a melhorar o tempo de resposta e responder prontamente a violações de dados.

How does EventLog Analyzer assist with the different standards of NERC?

| Seção da NERC | Ações necessárias | O que o EventLog Analyzer realiza |

|---|---|---|

| CIP 005-6 R1.3 | Restrinja o acesso a dispositivos de rede críticos, como firewall. Documente acessos a essas fontes. |

|

| CIP 005-6 R1.5 | Monitore o tráfego de entrada e saída com IDS e sistema de firewall. |

|

| CIP 007-6 R1.1/ CIP 007-6 R4.2 | Configure o firewall para abrir apenas as portas necessárias. Outras devem ser restringidas. Monitore portas habilitadas. |

|

| CIP 007-6 R3.1 | Implemente um sistema para detectar e prevenir atividades maliciosas em sua rede. |

|

| CIP 007-6 R4.1/ CIP 007-6 R5.7 | Registre e monitore logins bem-sucedidos e malsucedidos na rede. Mecanismos para limitar o número de tentativas malsucedidas e alertar quando o limite for ultrapassado |

|

| CIP 007-6 R5.3 | Monitor users with access to shared documents. |

|

| CIP 009-6 R1.3 | As informações cruciais para a recuperação do BES devem ser copiadas e armazenadas em um ou mais processos |

|

Outras soluções oferecidas pelo EventLog Analyzer

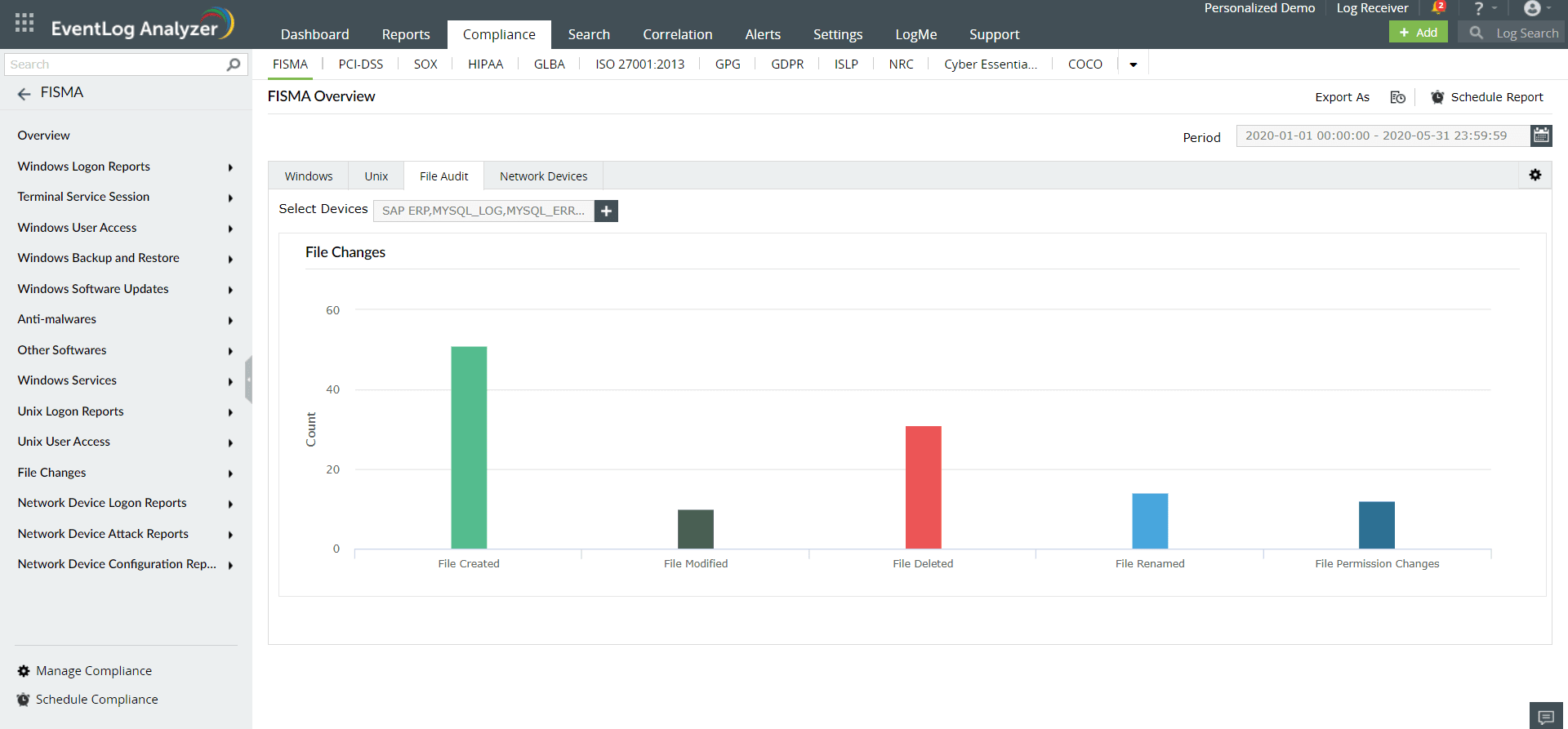

Monitoramento de integridade de arquivos

Rastreia atividades como criação, modificação e exclusão em seus arquivos e pastas. Recebe alertas instantâneos quando qualquer atividade suspeita for detectada.

Saiba mais

Audit privileged user activity and spot suspicious events, such as multiple logon failures, unauthorized logons, and attempts that deviate from normal access patterns.

Application log monitoring

Audit web server applications, databases, and DHCP applications, generate reports to identify anomalous user activities, troubleshoot application crashes, and detect security threats.

Log analysis

Detect anomalies, monitor critical security events, and track user behaviors with predefined reports, intuitive dashboards, and prompt alerts.

5 motivos para escolher o EventLog Analyzer como sua solução de conformidade com a NERC

1. Gerenciamento abrangente de logs

A NERC enfatiza a importância de monitorar o firewall e as atividades. O EventLog Analyzer fornece suporte pronto para uso para fornecedores de firewall importantes como Barracuda, Sonicwall, pfSense, Palo Alto Networks e Fortinet. Além disso, a solução oferece suporte a mais de 750 outras fontes de logs para gerenciamento completo de logs de rede.

2. Auditoria e relatórios detalhados

Audite todos ativos cibernéticos BES em sua rede e obtenha uma overview detalhada do que está acontecendo na rede na forma de dashboards intuitivos. A solução também vem com relatórios prontos para conformidade com mandatos regulatórios importantes, incluindo a NERC.

3. Um poderoso mecanismo de correlação

A NERC exige que as organizações detectem anomalias de rede e rastreiem ameaças à segurança. O potente mecanismo de correlação do EventLog Analyzer contém mais de 30 regras de correlação predefinidas e detecta padrões maliciosos conhecidos analisando atividades na rede.

4. Gerenciamento automatizado de incidentes

Implemente um sistema confiável para detectar e prevenir atividades maliciosas em sua rede. A solução conta com um console integrado de gerenciamento e resposta a incidentes que atribui tickets quando eventos críticos de segurança são detectados para acelerar a resolução desses incidentes.

5. Inteligência de ameaças aumentada

Garanta que nenhuma fonte maliciosa entre na sua rede com o feed avançado de inteligência de ameaças. Detecte endereços IP, URLs e interações de domínios maliciosos com o database de inteligência de ameaças de IP global integrado e o processador de feeds STIX/TAXII.

Perguntas frequentes

NERC CIP significa North American Electric Reliability Corporation Critical Infrastructure Protection, ou Proteção de Infraestrutura Crítica da North American Electric Reliability Corporation. Ela é uma estrutura regulatória projetada para garantir a confiabilidade do sistema de energia em massa da América do Norte, protegendo a infraestrutura crítica, conhecida como ativos cibernéticos do BES (Bulk Electric System), ou Sistema Elétrico em Massa, contra ataques cibernéticos.

A conformidade se aplica a qualquer organização que possua ou opere uma parte do sistema de energia em massa, incluindo produtores de energia elétrica, distribuidores, proprietários e operadores de transmissão e outras entidades deste setor.

Os Padrões de confiabilidade da NERC são as regras que ajudam as concessionárias a garantir que a rede seja confiável, e esses padrões são atualizados a cada dois anos para atender aos requisitos em evolução do setor.

Os Padrões de confiabilidade da NERC abrangem sete áreas:

- Gestão e planejamento de ativos

- Avaliação de confiabilidade

- Monitoramento e medição de confiabilidade

- Segurança e garantia do sistema

- Adequação de recursos e de capacidade

- Planejamento e operações de distribuição

- Planejamento de resposta a eventos

Os padrões da NERC são um conjunto de requisitos para a proteção de infraestrutura crítica. O padrão da NERC é voluntário, mas foi adotado como um requisito regulatório para a infraestrutura de rede elétrica nos Estados Unidos, Canadá e parte do México. Os padrões de conformidade se concentram na segurança física e cibernética. Ele também inclui diretrizes sobre como se proteger contra ataques cibernéticos, segurança de dados e gerenciamento de dados.

Veja como as seções de conformidade da NERC garantem que as organizações priorizem a segurança de dados:

- Avaliações regulares de suas instalações e sistemas para garantir sua capacidade de resistir a ataques cibernéticos.

- Desenvolvimento de planos para responder a um ataque cibernético ou qualquer outro evento malicioso. Esses planos devem incluir procedimentos para responder a diferentes tipos de ataques, incluindo infecções por malware, tentativas de acesso não autorizado, ataques de negação de serviço e outras atividades maliciosas.

- Seguir procedimentos específicos para lidar com informações sobre infraestrutura crítica durante uma situação de resposta a emergências ou processo de recuperação de desastres.