As ameaças podem ocorrer tanto de usuários internos quanto externos, por isso monitorar cada detalhe da atividade do usuário é crucial para mitigar riscos. A maioria das grandes violações de dados aconteceu porque as organizações não monitoraram as atividades de sessão de seus usuários, especialmente aqueles com direitos privilegiados (usuários internos).

Os profissionais de segurança de TI precisam contar com trilhas de auditoria de usuários para obter inteligência sobre a atividade dos usuários na rede corporativa. Se um hacker conseguir acessar uma das máquinas, a trilha de auditoria do usuário será a informação mais valiosa durante o processo de investigação pericial de logs, fornecendo uma linha do tempo completa das ações realizadas pelo invasor, desde o login até o logout.

Obtenha trilhas completas de auditoria de usuários com EventLog Analyzer

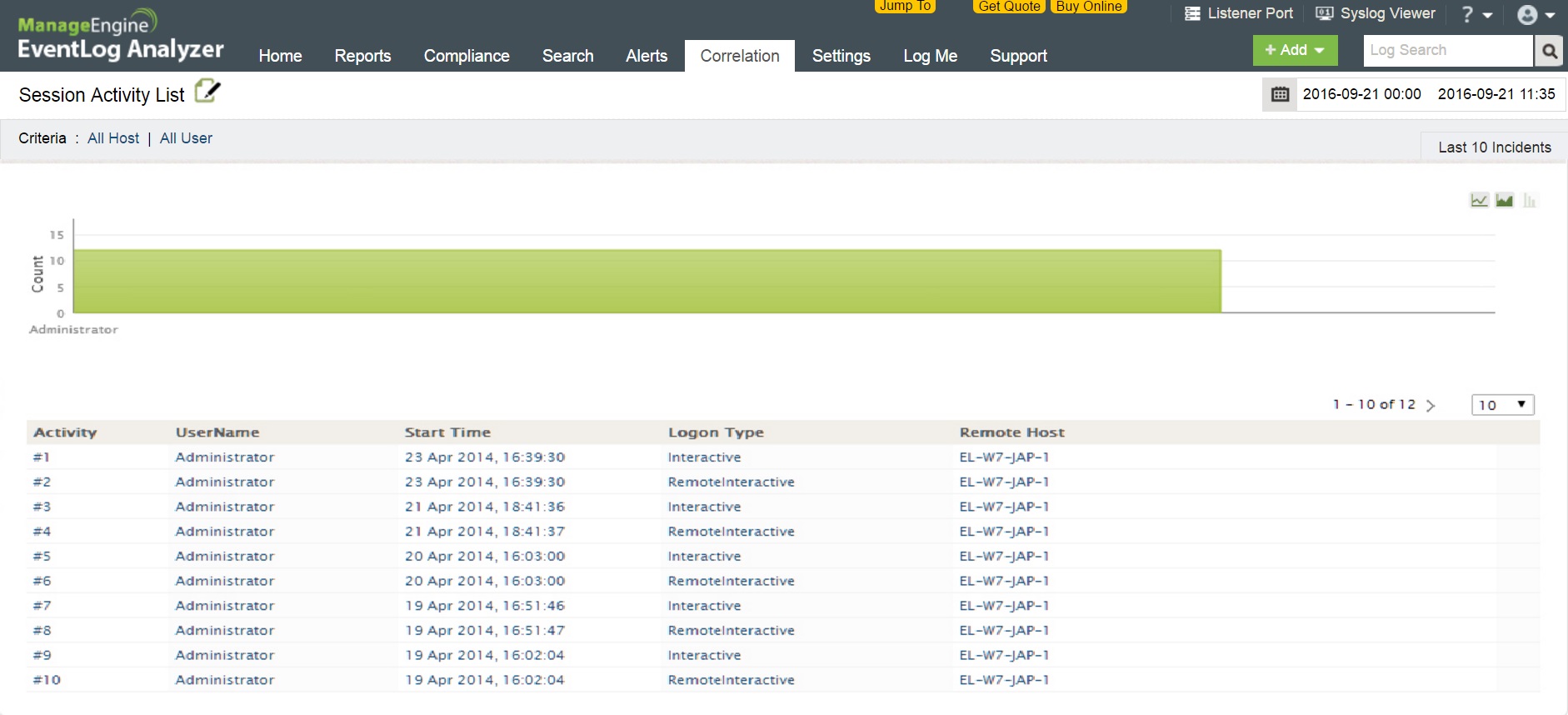

A capacidade de monitoramento de sessão do usuário em tempo real do EventLog Analyzer ajuda a detectar o uso indevido do sistema e dos dados, rastreando a atividade do usuário na rede. Ele monitora todos os usuários em tempo real e fornece relatórios detalhados com uma trilha completa de auditoria de todas as atividades dos usuários desde o momento do login até o logout. Com o EventLog Analyzer, os profissionais de segurança de TI obtêm informações precisas em tempo real sobre eventos críticos, como logins de usuários, logouts, falhas de login, limpeza de logs de auditoria bem-sucedida, alterações na política de auditoria, objetos acessados, mudanças em contas de usuários, etc.

Os profissionais de segurança de TI podem monitorar e analisar a atividade da sessão dos usuários na rede corporativa para detectar atividades maliciosas e violações de segurança em tempo real. O monitoramento da trilha de auditoria do EventLog Analyzer possibilita identificar qual usuário causou a anomalia, seja um usuário interno ou um invasor externo.

O EventLog Analyzer também gera relatórios de monitoramento e auditoria de usuários privilegiados (PUMA) rastreando suas atividades.

Benefícios do monitoramento da sessão do usuário com EventLog Analyzer

Trilha completa de auditoria de usuários – Obtenha uma linha do tempo completa de todas as atividades do usuário para estabelecer quais eventos ocorreram e quem os causou. A trilha de auditoria responde às perguntas "quem, o quê, quando, onde e como" de todas as atividades na rede.

Reconstrução do incidente na rede – Identifique como, quando e por que um problema na rede ocorreu, reconstruindo todo o incidente ao analisar a linha do tempo da atividade do usuário.

Detecção proativa de ameaças – Detecta e analisa o padrão de comportamento de usuários maliciosos em tempo real, evitando que obtenham acesso não autorizado aos ativos críticos da rede.