Detecção de ataques com Log360

Seu primeiro passo para vencer a batalha da defesa: detectar o inimigo.

Você está equipado para detectar o inimigo?

Se você está procurando uma solução que detecte ameaças cibernéticas em seu ambiente, envie alertas em tempo real e automatize a resposta a incidentes, você está no lugar certo. Log360, a solução SIEM da ManageEngine, pode realizar tudo isso e muito mais.

Recursos de detecção de ataque do Log360

Detecção de ataque baseada em regras:

Analise ameaças com dados contextuais obtidos do poderoso mecanismo de correlação do Log360 integrado a uma plataforma abrangente de inteligência de ameaças que reduz falsos positivos e recursos:

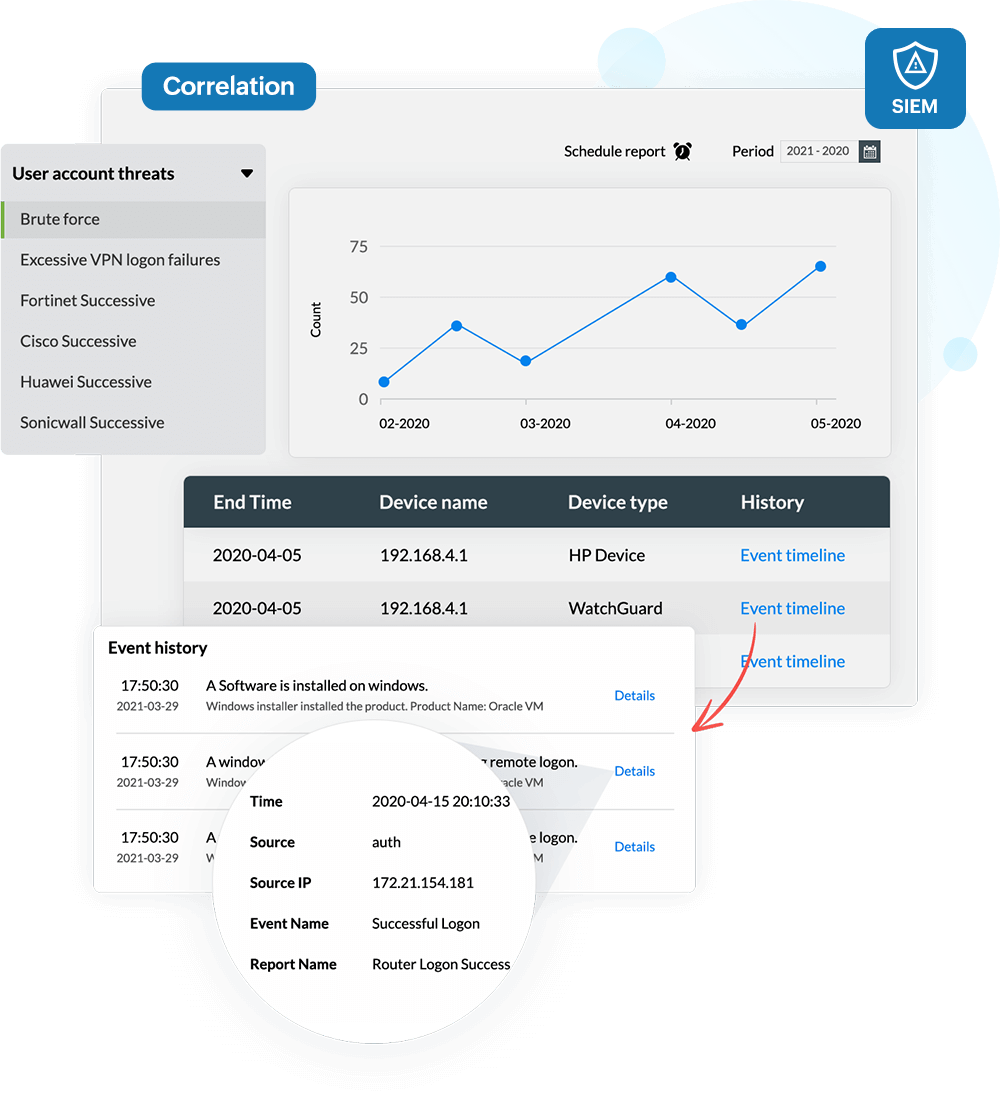

- Um mecanismo integrado de correlação em tempo real que inclui mais de 30 regras predefinidas para detectar ataques conhecidos, como injeção de SQL, negação de serviço e ataques de firewall.

- Um construtor de regras de correlação personalizado com uma interface intuitiva de arrastar e soltar para criar novas regras.

- Notificações por e-mail e SMS em tempo real entregues prontamente aos administradores de segurança quando incidentes são detectados.

- Uma maneira fácil de associar perfis de fluxo de trabalho com regras de correlação para correção instantânea.

Implementação MITRE ATT&CK para detectar APTS:

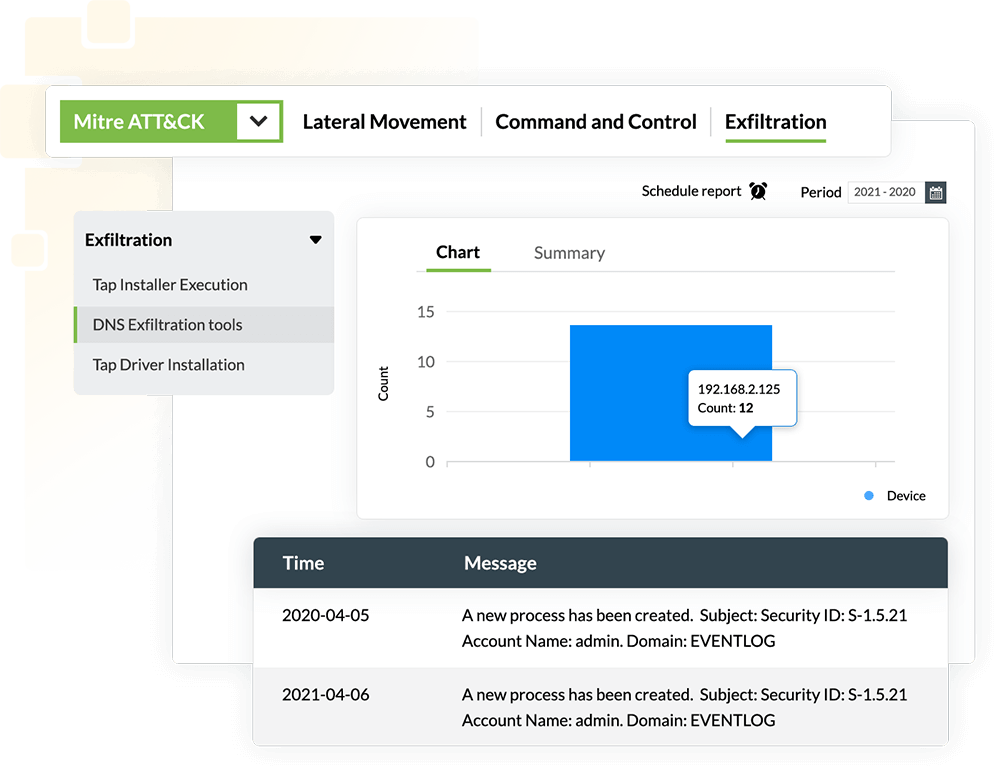

O Log360 oferece suporte à estrutura MITRE ATT&CK que rastreia e descobre intrusos e fornece:

- Um painel de análise de segurança em tempo real vinculado ao banco de dados TTPs do MITRE para investigar rapidamente atividades suspeitas.

- Um construtor de regras de correlação equipado com ações pré-construídas mapeadas para as técnicas do MITRE para rastrear os movimentos dos invasores.

- Uma maneira fácil de associar perfis de fluxo de trabalho com ações MITRE ATT&CK para resposta imediata a incidentes.

Análise de comportamento baseada em ML

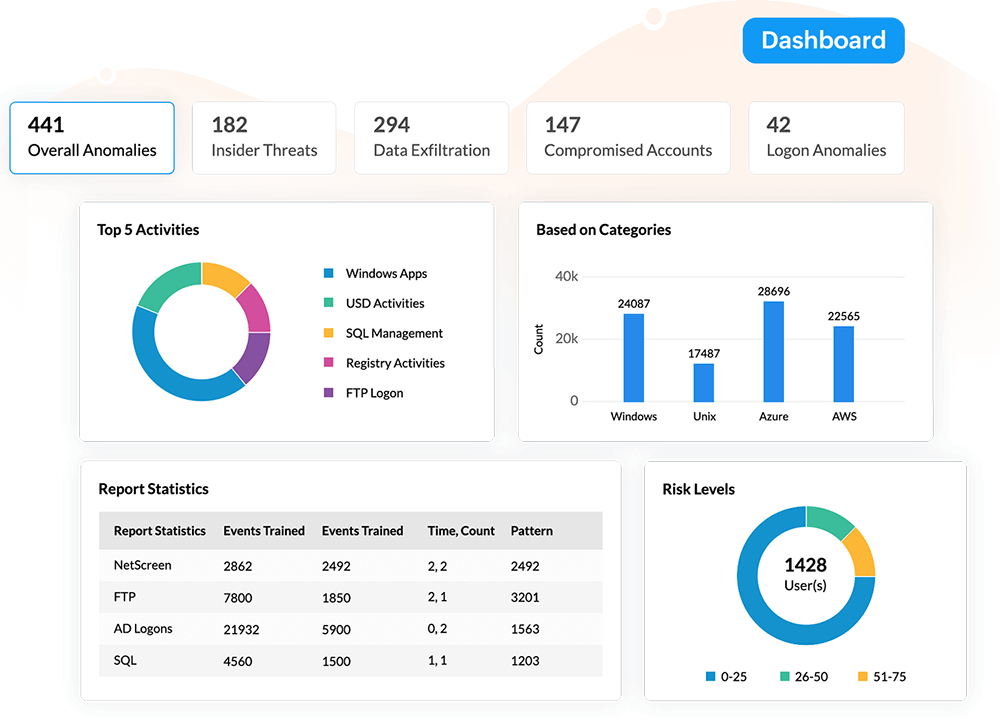

Identifique e interrompa ameaças internas maliciosas, contas comprometidas, abuso e uso indevido de privilégios, acesso e extração de dados não autorizados e beneficie-se de:

- Ações automáticas de machine learning que monitoram comportamentos de usuários e entidades, rastreiam comportamentos anômalos e suspeitos e alertam prontamente os administradores de segurança sobre atividades questionáveis.

- Gestão de risco integrada que atribui pontuações a cada anomalia.

- Notificações em tempo real para pontuações de alto risco e comportamentos atípicos.

- A opção de vigiar usuários e entidades para monitorar de perto suas atividades.

Detecção de ataque: identificando instalações de software mal-intencionado

Detecção de ataque do Log360 Casos de uso

Detecção de ataques de malware

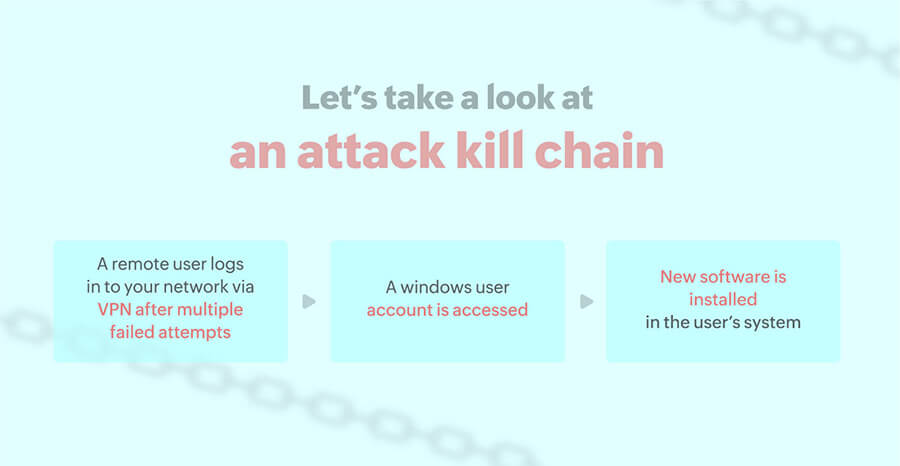

O malware é uma das ameaças cibernéticas mais persistentes do mundo moderno. À medida que novos tipos aparecem, detectá-los continua sendo um desafio. O Log360 desmascara sua presença na rede utilizando suas regras de correlação predefinidas. Ele detecta instalações suspeitas de software ou serviço por agentes mal-intencionados, alerta os administradores de segurança imediatamente e fornece cronogramas detalhados de incidentes para investigação. Esta solução também permite associar um perfil de fluxo de trabalho para parar o serviço ou processo, facilitando uma resposta imediata ao incidente.

Leia o caso de uso completo aquiDetectando a extração de dados usando a implementação MITRE ATT&CK

Frequentemente, invasores executando ataques avançados e sofisticados são detectados quando tentam deixar o perímetro de sua rede com os dados roubados. O Log360 detecta e alerta sua equipe de segurança sobre extorsão de dados em tempo real. A solução monitora eventos de segurança e revela técnicas como extração de dados em protocolo alternativo (T1048) e fluxos de dados incomuns na rede. Se alguma das aplicações enviar mais tráfego do que recebe, isso será considerado suspeito e um alerta será acionado para a equipe de segurança sobre uma possível ameaça à segurança.

Leia o caso de uso completo aquiAproveite o machine learning para identificar pessoas mal-intencionadas

Aproveite o machine learning para identificar pessoas mal-intencionadas. É mais difícil detectar ataques internos porque eles são executados com acesso legítimo. O componente UEBA do Log360 ingere dados de log dos usuários durante um período de tempo e cria perfis de todos os seus comportamentos. Quando uma cadeia de comportamento suspeito, como horários de logon estranhos, acesso incomum a dados confidenciais ou downloads de vários arquivos, é detectada, a pontuação de risco do usuário para ameaças internas aumenta e a equipe de segurança é alertada. Log360 também fornece cronogramas de eventos detalhados para uma investigação mais aprofundada.

Explore esses gráficos interativos para ver como as pontuações de risco aumentam durante as ameaças.

Por que escolher o Log360 para detecção de ataques?

- Obtenha informações sobre eventos de segurança utilizando mais de 200 painéis de segurança intuitivos.

- Obtenha notificações em tempo real para indicadores conhecidos de comprometimentos e ataques e visualize relatórios acionáveis com cronogramas detalhados.

- Monitore seus logs para descobrir ataques com base na estrutura MITRE ATT&CK.

- Automatize a resposta a incidentes com fluxos de trabalho de alerta.

- Resolva incidentes no Log360 utilizando atribuições automáticas de tickets e rastreamento integrado.

- Exponha ameaças originárias de ataques internos, comprometimento de contas e extração de dados.

- Monitore atividades de usuários privilegiados e receba alertas em tempo real para eventos anômalos.