Uma implementação de um agente de segurança de acesso à nuvem (CASB) pode ser feita de três maneiras: proxy direto, proxy reverso e varredura de API. A arquitetura para os três métodos de implementação do CASB é diferente e aborda diferentes casos de uso. No entanto, cada método de implementação pode se complementar para fortalecer de forma holística os ambientes de nuvem.

Neste guia, descomplicamos os conceitos por trás das implementações CASB via proxy direto, proxy reverso e varredura de API. Também nos aprofundaremos no intrincado funcionamento de uma arquitetura CASB, exploraremos seus componentes e mecanismos de trabalho.

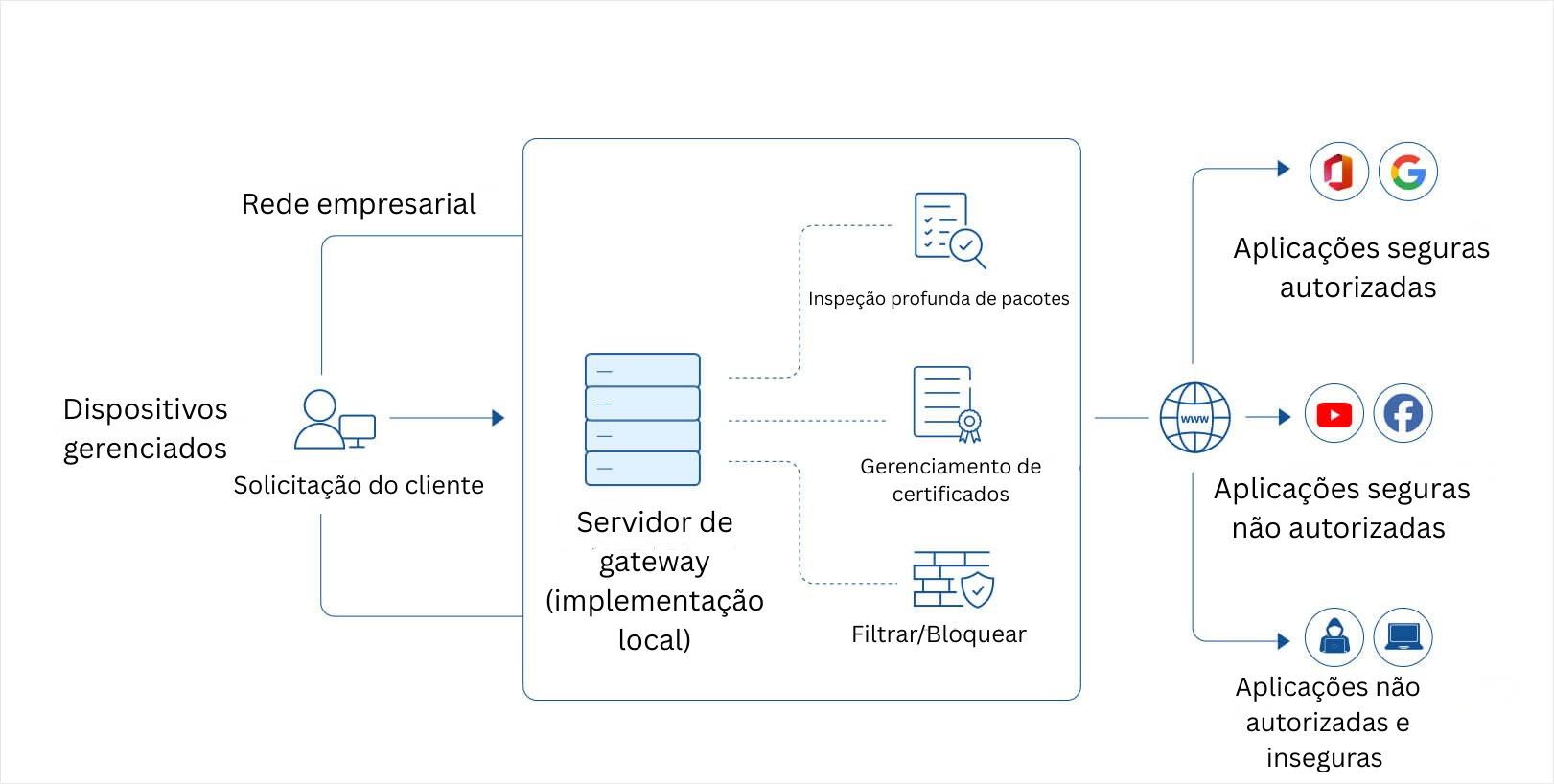

Arquitetura de proxy direto

A arquitetura de uma implementação CASB de proxy direto gira em torno da interceptação do tráfego de saída, da realização de inspeção profunda de pacotes, do gerenciamento de certificados SSL/TLS e da aplicação de mecanismos de filtragem ou de bloqueio para impor políticas de segurança e proteger dados confidenciais.

O principal componente de uma arquitetura CASB de proxy direto é o servidor de gateway, que é configurado localmente nas dependências do cliente. Ele atua como um servidor proxy, posicionado entre a rede interna da organização e a internet, por onde flui todo o tráfego de saída. O servidor de gateway executa as seguintes funções:

Inspeção profunda de pacotes (DPI): O proxy direto CASB emprega DPI para inspecionar o conteúdo dos pacotes de rede HTTPS que passam por ele. Isso permite que o CASB analise o tráfego de forma minuciosa e examine os pacotes de dados em busca de informações confidenciais ou violações de políticas.

Gerenciamento de certificados: O CASB gerencia certificados SSL/TLS para viabilizar a DPI do tráfego criptografado (HTTPS). Ele atua como um intermediário (MITM), descriptografando, inspecionando e, em seguida, recriptografando o tráfego de entrada dos usuários antes de encaminhá-lo ao destino. Isso requer que o CASB gere e gerencie certificados SSL/TLS para cada sessão de usuário.

Filtragem/bloqueio: Na arquitetura CASB com proxy direto, os mecanismos de filtragem e bloqueio são aplicados com base em políticas de segurança predefinidas pela solução CASB. Essas políticas podem incluir filtragem de URL para bloquear o acesso a sites mal-intencionados ou não autorizados, controles de aplicações para regular o uso de serviços de nuvem específicos ou políticas de prevenção contra perda de dados (DLP) para impedir a transmissão de informações confidenciais.

O servidor de gateway pode ser configurado e gerenciado a partir do console da solução CASB. O CASB se comunica com o servidor de gateway para sincronizar as configurações periodicamente e coletar dados de auditoria. As configurações de proxy do servidor podem ser definidas manualmente em um endpoint individual ou em massa por meio de Objetos de política de Grupo (GPOs).

As implementações CASB com proxy direto ajudarão você a monitorar todas as aplicações em nuvem acessadas, além das atividades de download e upload originadas de uma rede empresarial gerenciada. O proxy direto é mais adequado para os seguintes cenários:

- Descobrir e monitorar aplicações shadow, aplicações autorizadas, aplicações não autorizadas e seguras e aplicações não autorizadas e inseguras

- Atividades de contas oficiais e pessoais na nuvem

- Analisar dados em trânsito

- Dispositivos gerenciados

Caso de uso do CASB com proxy direto

Um colaborador está usando um dispositivo gerenciado conectado à rede da empresa para carregar grandes volumes de dados confidenciais em sua conta pessoal na nuvem.

Figura 1: Diagrama de arquitetura CASB com proxy direto

Arquitetura de proxy reverso

A implementação do CASB com proxy reverso é feita aplicação por aplicação, ou seja, a configuração do proxy reverso é aplicada individualmente a cada aplicação sancionada requerida, em vez de ser aplicada universalmente no perímetro da organização. As aplicações de nuvem compatíveis são configuradas para rotear todo o tráfego de entrada por meio de um servidor proxy reverso CASB (CRPS) e isso é feito com a ajuda do serviço de autenticação do provedor de identidade (SSO). Isso funciona apenas para contas oficiais da nuvem empresarial que têm o serviço de autenticação configurado. Sempre que um colaborador acessa suas contas oficiais na nuvem, seja a partir de dispositivos gerenciados ou não gerenciados, e seja de ambientes locais ou remotos, o CASB com proxy reverso é capaz de auditar atividades e definir políticas de controle. Os usuários podem configurar o servidor de proxy reverso, definir e gerenciar políticas de controle e auditar as atividades do usuário a partir do console da solução do CASB.

Os principais componentes que formam a arquitetura CASB de proxy reverso são o CRPS e a integração SSO por meio de um provedor de identidade.

Servidor proxy (CRPS): O CRPS intercepta e redireciona todas as solicitações do cliente para acessar aplicações em nuvem. Ele fica entre os clientes e os provedores de serviços em nuvem, servindo como intermediário para o tráfego. O CRPS é responsável por impor políticas de segurança, como DLP, controles de acesso e detecção de ameaças, antes de permitir que as solicitações cheguem às aplicações em nuvem.

Single sign-on (SSO): A integração SSO facilita a autenticação de usuários e o controle de acesso de forma contínua. Quando os clientes iniciam solicitações, os protocolos SSO são empregados para autenticar usuários, garantindo acesso seguro a aplicações em nuvem autorizadas. Ao integrar o SSO com a arquitetura CASB de proxy reverso, as organizações podem simplificar o gerenciamento de acesso do usuário e aumentar a segurança por meio de autenticação centralizada.

Veja como o CASB com proxy reverso funciona em três etapas:

- Roteamento de solicitação: Quando os clientes tentam acessar aplicações em nuvem, suas solicitações são interceptadas pelo servidor proxy reverso (CRPS) implementado na arquitetura. Em vez de chegar diretamente aos provedores de serviços em nuvem, essas solicitações são redirecionadas por meio do CRPS.

- Autenticação e controle de acesso: Ao receber as solicitações, o CRPS emprega mecanismos SSO para autenticar os usuários. Uma vez autenticados, as políticas de controle de acesso definidas pela organização são aplicadas. Isso garante que somente usuários autorizados com credenciais e permissões adequadas possam acessar as aplicações em nuvem.

- Aplicação de políticas e registro de auditoria: O CRPS executa as principais funcionalidades do CASB, como aplicação de políticas e registro de auditoria, em tempo real. As políticas de segurança definidas por meio da aplicação CASB são aplicadas ao tráfego de entrada, permitindo que o CRPS detecte e evite violações de dados, aplique regulamentos de conformidade e mitigue os riscos de segurança. Além disso, os logs de auditoria são gerados para fornecer um registro detalhado das atividades do usuário e eventos de segurança para conformidade e análise pericial.

O CASB de proxy reverso é mais adequado para os seguintes cenários:

- Atividades de contas oficiais na nuvem

- Análise de dados em trânsito

- Dispositivos gerenciados e não gerenciados da rede empresarial e remota

Caso de uso do CASB com proxy reverso

Um usuário faz login em sua conta oficial na nuvem e usa sua rede doméstica para baixar arquivos privados para seu dispositivo pessoal.

Figura 2: Diagrama de arquitetura CASB com proxy reverso

Arquitetura CASB de varredura de API

Em uma arquitetura CASB de varredura de API, a implementação começa com a integração do CASB com as APIs dos provedores de serviços em nuvem. Ao contrário das soluções CASB baseadas em proxy, que interceptam e redirecionam o tráfego por meio de um servidor proxy, o CASB baseado em API se integra diretamente às APIs de aplicações em nuvem. Essa integração permite que o CASB monitore e controle as interações de dados entre os usuários de uma organização e as aplicações em nuvem sem a necessidade de redirecionamento de tráfego de rede.

Os componentes de uma arquitetura CASB de varredura de API incluem o próprio CASB e as APIs de provedores de serviços em nuvem. Trabalhar dentro dessa arquitetura envolve o monitoramento contínuo de chamadas de API pelo CASB. Cada chamada de API feita pelos usuários para acessar ou manipular dados em aplicações em nuvem é interceptada e analisada pelo CASB. Essa análise inclui a inspeção de arquivos e dados em repouso por meio de verificações periódicas para assegurar que estejam em conformidade com as políticas de segurança e livres de ameaças à segurança ou informações confidenciais. Ao contrário das soluções CASB baseadas em proxy, que se concentram principalmente no tráfego que passa por proxies de rede, as soluções CASB baseadas em API também podem monitorar dados em repouso no armazenamento em nuvem.

O CASB aplica medidas de segurança, como controles de acesso, criptografia e DLP via tráfego de API para mitigar os riscos de segurança. Os controles de acesso asseguram que apenas usuários autorizados possam acessar dados específicos ou executar determinadas ações em aplicações em nuvem. A criptografia protege os dados durante o trânsito ou quando armazenados, impedindo o acesso não autorizado ou a interceptação. Além disso, medidas de DLP são aplicadas para evitar o compartilhamento não autorizado ou vazamento de informações confidenciais.

O CASB de varredura de API é mais adequado para os seguintes cenários:

- Analisar dados em repouso em contas na nuvem

- Controlar o acesso e o compartilhamento de dados em aplicações em nuvem

- Detectar dados confidenciais (PII, dados do cliente e patentes) em ambientes de nuvem e evitar a exfiltração e o vazamento de dados por criptografia

Caso de uso de varredura de API

Um usuário armazena um arquivo contendo dados PII de clientes em sua conta oficial de armazenamento na nuvem com acesso compartilhado aberto. Os dados no arquivo podem ser descobertos com varreduras regulares de API e acesso restrito.

Figura 3: API scanning CASB architecture diagram