É o processo de empregar uma abordagem multicamadas para detectar e neutralizar ataques cibernéticos com precisão. Uma estratégia eficaz é crucial para as operações de segurança, ajudando as equipes a filtrar o ruído dos alertas e a se concentrar no que importa. Isso é alcançado combinando correlação de dados em tempo real, análise de comportamento de usuários e entidades (UEBA) e mapeamento de ameaças para a estrutura MITRE ATT&CK para priorizar e responder de forma eficaz. O Log360 unifica esses recursos, fornecendo um console centralizado para análise de segurança que oferece insights claros e acionáveis para fortalecer sua postura de segurança.

Detecção avançada de ameaças no Log360

Detecte ameaças mais rapidamente com um console unificado, regras mapeadas pelo MITRE, anomalias baseadas em comportamento e correspondências de inteligência de ameaças, tudo gerenciado em um só lugar.

Log360's detection explained in 3 minutes

Veja como o Log360 ajuda você a detectar, priorizar e otimizar:

O Log360 oferece cobertura abrangente contra os ataques que visam sua organização. Combinando análises em várias camadas e modelagem comportamental, nossa plataforma ajuda você a descobrir e interromper atividades maliciosas em toda a cadeia de ataque, desde a invasão inicial até o impacto final.

- Obtenha visibilidade completa das ameaças em um console unificado

- Cobertura de segurança instantânea com mais de 2.000 detecções fornecidas pela nuvem

- Elimine o ruído com ajustes de precisão

Obtenha visibilidade completa das ameaças em um console unificado

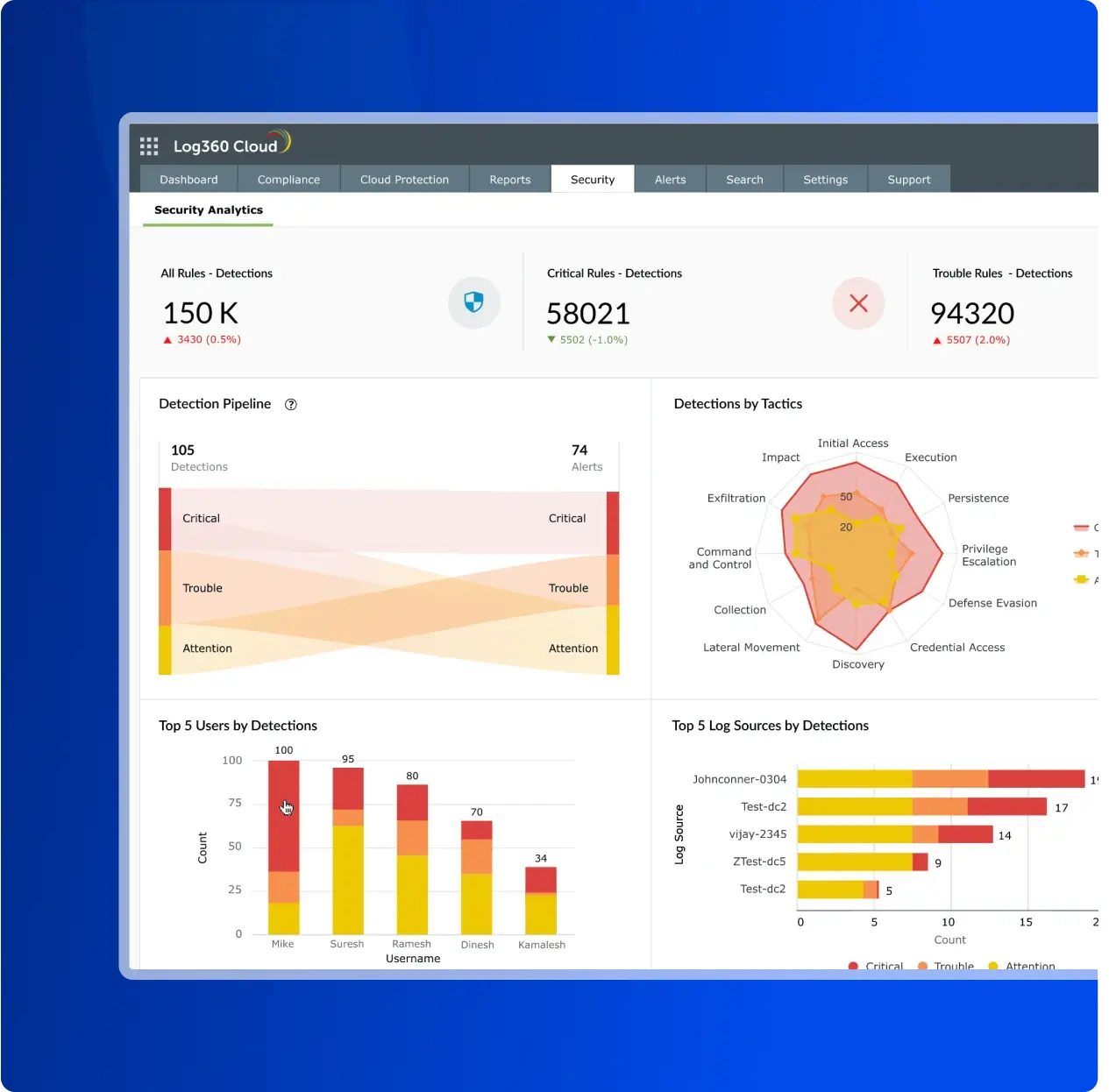

Priorize ameaças, entenda seu estágio e aja, tudo em uma única tela. O Security Analytics do Log360 oferece uma visão centralizada e instantânea do seu cenário de ameaças, permitindo que você veja eventos em contexto e compreenda sua postura de segurança por meio de visualizações ricas.

- Visualização MITRE ATT&CK: As visualizações mapeadas para a estrutura MITRE ATT&CK® mostram quais partes de um ataque (por exemplo, acesso inicial, execução, movimento lateral) estão ativas no momento; cada alerta aponta para a técnica exata para maior clareza.

- Identifique padrões ao longo do tempo: Identifique picos ou mudanças incomuns e decida onde refinar as detecções ou investigar mais a fundo.

- Passe rapidamente da análise à ação: Abra qualquer alerta para revisar as evidências e tomar a próxima medida. Investigue, notifique a equipe certa ou refine a detecção para reduzir ruídos futuros.

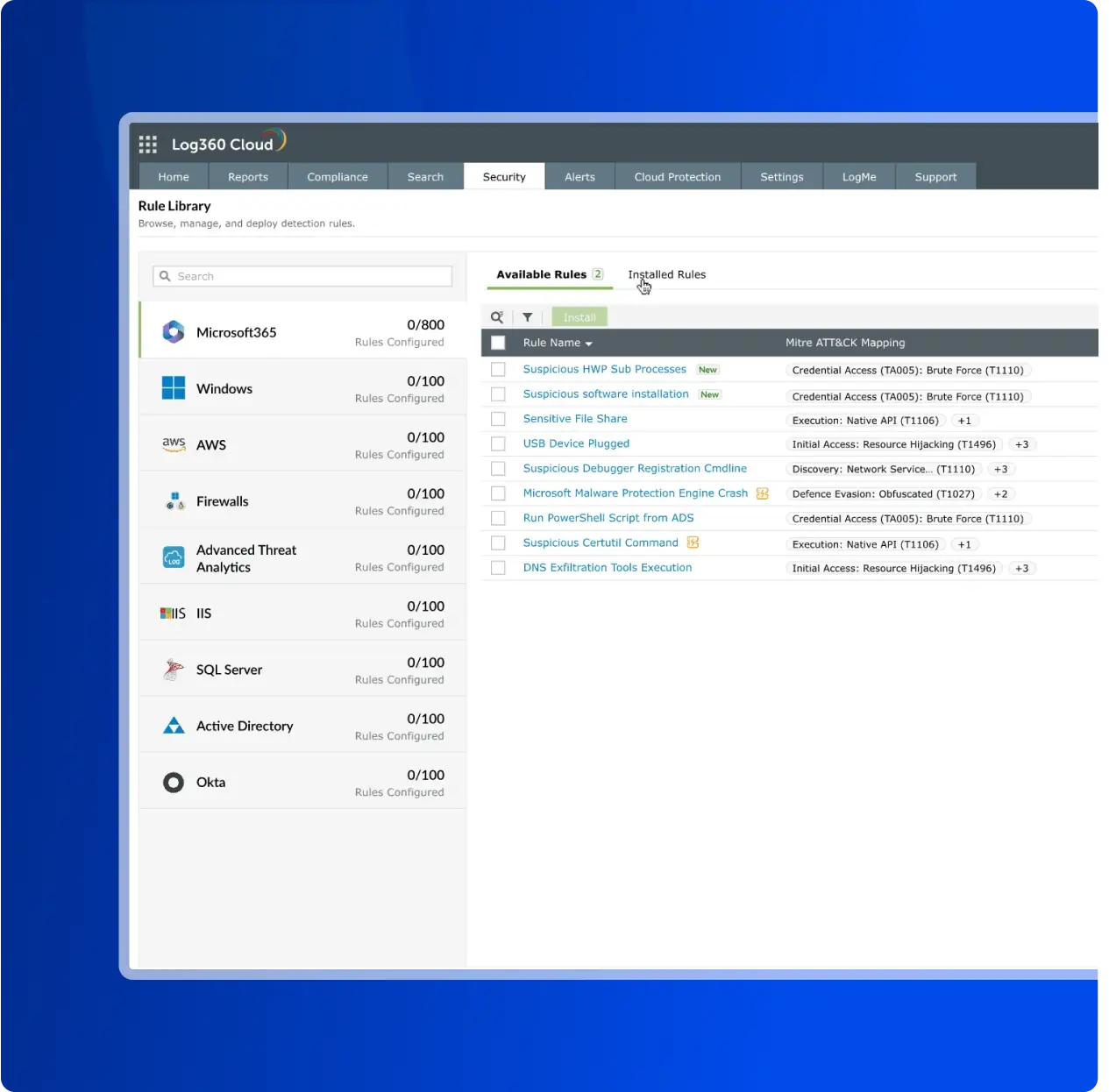

Cobertura de segurança instantânea com mais de 2.000 detecções entregues na nuvem

Comece com mais de 2.000 detecções entregues na nuvem, incluindo regras de correlação mapeadas para ATT&CK, modelos de anomalia e correspondências de inteligência de ameaças prontas para serem ativadas. Novas regras são disponibilizadas para lidar com ataques que surgem e impactam as redes organizacionais. A biblioteca fornece uma defesa multicamadas com:

- Regras de correlação: Detecte padrões de ataque conhecidos conectando eventos em todo o seu ambiente de TI.

- Regras de anomalia: Descubra ameaças internas e contas comprometidas identificando desvios do comportamento normal.

- Alinhamento com MITRE ATT&CK: Todo o conteúdo é mapeado para a estrutura ATT&CK, oferecendo uma visão clara da sua postura defensiva contra táticas reais de adversários.

- Correspondências de inteligência de ameaças: Enriqueça as detecções combinando sua telemetria com feeds de inteligência de ameaças em tempo real (por exemplo, Webroot, STIX/TAXII). Isso adiciona contexto crucial às investigações com IPs, domínios ou URLs maliciosos conhecidos.

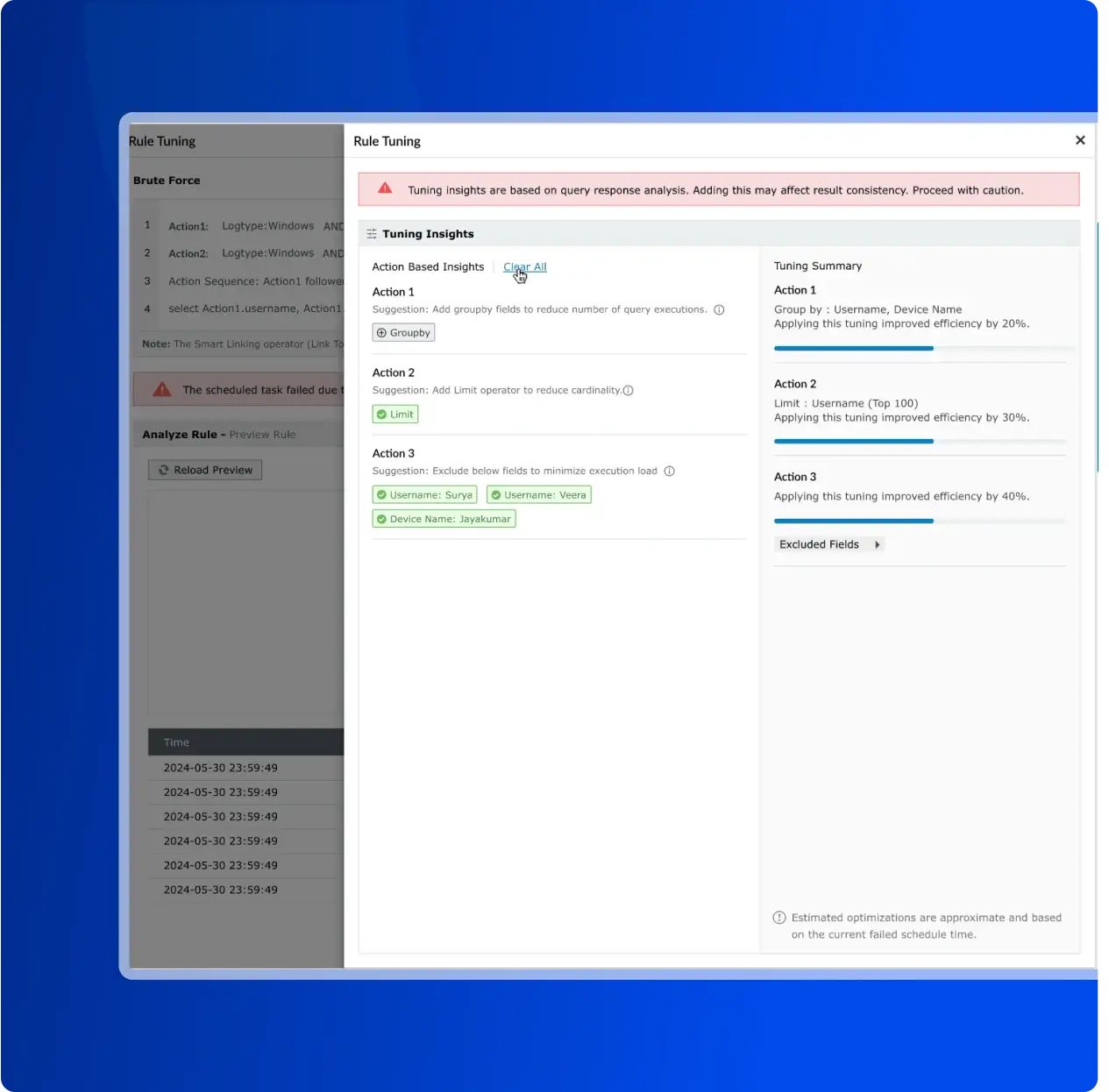

Elimine o ruído com ajustes precisos

Reduza drasticamente a fadiga de alertas e melhore sua relação sinal-ruído. O Log360 oferece recursos de ajuste poderosos e orientados por dados, que proporcionam controle granular sobre todas as detecções, permitindo que sua equipe se concentre no que realmente importa.

- Ajuste de regras intuitivo e no-code: Ajuste qualquer regra com uma interface intuitiva que não exige linguagens de consulta especializadas, como KQL, SPL ou AQL. Aplique filtragem em nível de objeto em usuários, grupos e UOs ou crie exceções de regras granulares para excluir com segurança atividades benignas conhecidas e reduzir imediatamente alertas desnecessários.

- Insights de otimização orientados por dados: Aja com base em recomendações de ajuste inteligentes para melhorar a eficiência e a precisão das regras. A plataforma ajuda você a identificar suas regras mais ruidosas e menos eficazes, fornecendo sugestões claras e práticas com base na análise da resposta da consulta, como limitar a cardinalidade ou excluir campos para melhorar o desempenho.

- Limiares adaptativos com tecnologia de machine learning: Vá além dos thresholds estáticos. O Log360 utiliza machine learning para ajustar dinamicamente os thresholds de alerta com base em dados históricos e no comportamento do usuário, distinguindo automaticamente entre anomalias reais e flutuações normais de atividade.

Detecte ameaças críticas em toda a cadeia de ataque

O Log360 oferece modelos de detecção dedicados e multicamadas para descobrir e conter os ataques mais prejudiciais direcionados à sua organização. Combinando regras de correlação, análise comportamental e inteligência profunda contra ameaças, nossa plataforma oferece a visibilidade necessária para interromper ataques em todo o seu ciclo de vida.

Detecção de ameaças internas

A análise comportamental do Log360 estabelece uma linha de base para cada usuário e entidade, sinalizando instantaneamente desvios que indicam possíveis ameaças internas, sejam elas maliciosas ou negligentes.

Detecção de indicadores-chave de ransomware

A plataforma utiliza regras de correlação e modelos de anomalia para detectar indicadores-chave de campanhas ativas de ransomware, permitindo uma resposta mais rápida antes que ocorram danos irreversíveis.

Detecção de ameaças persistentes avançadas (APT)

Detecte ataques sofisticados e de várias etapas rastreando o comportamento do adversário em toda a estrutura MITRE ATT&CK® com regras específicas e predefinidas para cada etapa de uma campanha de APT.

Detecção de ataques externos

Proteja seu perímetro contra ataques direcionados à sua infraestrutura externa. O Log360 identifica e alerta sobre uma ampla gama de ataques de autenticação, rede e camada de aplicação.

O que o Log360 detecta:

- Atividade suspeita no banco de dados: Identifica consultas SQL incomuns, exportações de dados em massa ou backups de banco de dados que ocorrem fora das janelas de manutenção.

- Abuso de contas privilegiadas: Sinaliza comandos SUDO com falha repetida e escalonamento de privilégios não autorizado.

- Exclusão anômala de dados: Detecta padrões de exclusão excessiva de arquivos do M365 no SharePoint ou OneDrive que ocorrem em horários incomuns.

O que o Log360 detecta:

- Modificações e exclusões em massa de arquivos que excedem os limites configuráveis são um indicador primário de criptografia de arquivos.

- Alertas de uso elevado e contínuo da CPU e alta temperatura da máquina geralmente sinalizam o processo de criptografia, que consome muitos recursos.

- Atividade semelhante à de um worm, indicando tentativas do ransomware de se autopropagar pela rede.

O que o Log360 detecta:

- Acesso inicial: Criação suspeita de contas do M365 e tentativas repetidas de injeção de SQL.

- Evasão de defesa: Modificações anômalas em GPOs do Windows ou exclusões de políticas de firewall que ocorrem fora do horário comercial.

- Movimentação lateral: Técnicas de reconhecimento de rede, como "interface flapping" e atividade semelhante a worms.

- Comando e controle: Solicitações maliciosas de URLs e uso de comandos privilegiados em dispositivos de rede para criar backdoors.

- Ataques de autenticação: Detecta campanhas de força bruta de senhas por meio de um número incomumente alto de falhas de login no M365 e tentativas de escalonamento de privilégios por força bruta através de comandos SUDO repetidos e falhos.

- Ataques de rede e aplicações: Identifica sondagens de firewall por meio de tráfego negado incomum em dispositivos Sophos, ataques de amplificação de DNS e tentativas repetidas de injeção de SQL contra seus bancos de dados.

- Anomalias geográficas: Sinaliza automaticamente cenários de viagem impossíveis, como logins sucessivos de diferentes países em dispositivos Cisco ou Fortinet dentro de um período de tempo impossível.

Descubra mais com o Log360

Arquitetura de rede escalável

Os recursos de detecção do Log360 são construídos sobre uma arquitetura robusta e distribuída, garantindo desempenho, resiliência e escalabilidade horizontal à medida que sua organização cresce. Essa arquitetura mantém as detecções e investigações ágeis durante picos de tráfego e interrupções.

Saiba maisDefesa abrangente contra ataques

O Log360 emprega uma abordagem multicamadas para detectar e neutralizar ataques cibernéticos com precisão. Ele combina correlação de dados em tempo real, análise de comportamento de usuários e entidades (UEBA) e a estrutura MITRE ATT&CK para priorizar e responder a ameaças com eficácia.

Saiba maisAnálise de segurança em tempo real

Obtenha uma visão unificada da sua postura de segurança com a análise de segurança em tempo real do Log360. Ela fornece um console centralizado para monitorar recursos de rede importantes, gerenciar logs e dados e realizar auditorias do Active Directory em tempo real.

Saiba maisResposta automatizada a incidentes

Acelere a resolução de incidentes com os recursos de Orquestração, Automação e Resposta de Segurança (SOAR) do Log360. Otimiza suas operações de segurança priorizando ameaças e automatizando respostas por meio de fluxos de trabalho predefinidos.

Saiba maisGerenciamento de conformidade sem esforço

Simplifique seus esforços de conformidade com o gerenciamento de conformidade integrado do Log360. Ele oferece suporte a mais de 25 padrões de conformidade com relatórios prontos para uso e arquivamento seguro de logs para ajudar você a atender aos requisitos regulatórios e se preparar para análises forenses.

Saiba mais-

Queríamos garantir que, primeiro, pudéssemos atender a todos os requisitos de segurança que nossos clientes exigem e, segundo, que melhorássemos nossa segurança para fortalecer nossa presença no mercado.

Carter Ledyard

-

As opções de detalhamento e os dashboards visuais tornam a investigação de ameaças muito mais rápida e fácil. É uma solução verdadeiramente intuitiva.

Sundaram Business Services

-

O Log360 ajudou a detectar ameaças internas, padrões de login incomuns, escalonamento de privilégios e possíveis tentativas de exfiltração de dados em tempo real.

CIO, Northtown Automotive Companies

-

Antes do Log360, não tínhamos uma visão centralizada de toda a nossa infraestrutura. Agora, podemos detectar rapidamente ameaças potenciais e responder antes que elas se agravem. O Log360 tem sido fundamental para melhorar nossa resposta a incidentes e garantir a conformidade com os padrões de auditoria. É uma ferramenta revolucionária para nossa equipe.

ECSO 911

Preencha este formulário para agendar uma

demonstração web personalizada

Seu pedido de demonstração foi enviado com sucesso. Nossos técnicos de suporte entrarão em contato com você o mais breve possível..

Perguntas Frequentes

Você pode reduzir os alertas falsos positivos no Log360 usando diversos recursos de ajuste de precisão projetados para eliminar o ruído dos alertas.

Principais métodos para reduzir o ruído dos alertas:

- Filtragem em nível de objeto: Isso permite excluir atividades benignas conhecidas do acionamento de regras de segurança, reduzindo imediatamente o volume de alertas desnecessários.

- Exceções granulares de regras: Você pode criar exceções específicas para determinados usuários, ativos ou janelas de tempo definidas, garantindo que ações legítimas não sejam sinalizadas como ameaças.

- Insights de otimização: A plataforma ajuda você a identificar suas regras mais ruidosas e menos eficazes, fornecendo os dados necessários para ajustá-las e obter maior precisão.

- Thresholds adaptativos com tecnologia de machine learning: O Log360 usa machine learning para ajustar dinamicamente os limiares de alerta com base em dados históricos e comportamento do usuário, distinguindo automaticamente entre anomalias reais e flutuações normais na atividade.

O Log360 possui diferentes camadas de defesa. As regras padrão detectam ameaças conhecidas ou violações de políticas com base em eventos isolados. As regras UEBA ou de anomalia encontram ameaças desconhecidas ao identificar desvios dos padrões de comportamento de usuários e entidades aprendidos. As regras de correlação avançada conectam uma série de eventos individuais para identificar uma campanha de ataque sofisticada e de múltiplas etapas.

Cada detecção em nossa biblioteca de mais de 2.000 regras é mapeada para uma tática e técnica específica na estrutura MITRE ATT&CK®. O console de segurança fornece visualizações que mostram sua cobertura em tempo real, ajudando você a entender sua postura defensiva contra comportamentos reais de adversários.

Não. O Log360 possui uma interface de filtragem no-code que permite que analistas de todos os níveis de habilidade ajustem e refinem regras facilmente. Você não precisa conhecer linguagens de consulta especializadas como KQL, SPL ou AQL para gerenciar suas detecções com eficácia.

O Log360 foi desenvolvido com uma arquitetura escalável e resiliente. Ele oferece escalabilidade horizontal, permitindo a adição de mais nós de processamento para lidar com o aumento do volume de dados. Além disso, conta com um Servidor de Gateway Seguro para coletar logs de sites remotos e alta disponibilidade integrada para garantir o monitoramento contínuo.

Pare de perseguir alertas. Comece a detectar ameaças.

Descubra como o Log360 pode unificar suas análises de segurança, reduzir ruídos e fornecer insights claros e acionáveis.