O setor de assistência médica e cuidados de saúde dos Estados Unidos tem registrado um aumento constante tanto no volume quanto no custo de violações de dados nos últimos anos. Isso é demonstrado pelo aumento de 61% no número de violações da HIPAA em 2020 em relação ao ano anterior, com multas totalizando US$ 13 milhões no setor de assistência médica e cuidados de saúde dos EUA. Em 2023, um único incidente de violação de dados de assistência médica e cuidados de saúde custou às empresas americanas uma média de US$ 9,3 milhões.

O Escritório de Direitos Civis (OCR) relatou que o setor de saúde está tendo dificuldades para cumprir as cláusulas de conformidade da HIPAA e as violações estão aumentando.

Se você é um gerente de segurança que busca tornar sua organização compatível com a HIPAA, este blog é para você. Conheça as normas HIPAA mais importantes que sua organização deve cumprir para manter seguras informações eletrônicas de saúde protegidas (ePHI) e calcule sua pontuação de conformidade com a HIPAA usando a nossa lista de verificação.

Lista de verificação HIPAA de um gerente de segurança

A Parte 164, subparte C, da Lei de Portabilidade e Responsabilidade de Seguros de Saúde de 1996 enumera os padrões de segurança para a proteção das ePHI. Esses padrões são aplicáveis a todas as entidades cobertas e parceiros comerciais, conforme definido pela HIPAA. As salvaguardas administrativas a serem praticadas por organizações de assistência médica e cuidados de saúde incluem:

1. Estabelecer um processo de gerenciamento de segurança

Você se lembra da tríade CIA? O modelo é a base da segurança da informação. Ele exige que sua equipe de analistas de segurança garanta a confidencialidade, a integridade e a disponibilidade das informações. Com base na tríade CIA, esta norma HIPAA exige que você implemente políticas para monitorar, detectar, prevenir e mitigar violações de segurança da informação por meio de um gerenciamento de riscos eficaz. A HIPAA propõe a seguinte lista de verificação ao estabelecer seu processo de gerenciamento de segurança.

- Avaliação de risco: Avaliar potenciais riscos e vulnerabilidades na rede.

- Gerenciamento de riscos: Reduzir a exposição potencial ao risco da rede.

- Política de sanções: Avaliação do nível de risco da força de trabalho que lida com as ePHI.

- Revisão de atividades do sistema de informação: Revisão de informações de segurança, incluindo registros de auditoria, relatórios de acesso e relatórios de incidentes.

2. Garantir a integridade da força de trabalho

As ameaças mais perigosas ao gerenciar as ePHI são aquelas que vêm de pessoas de dentro. Para garantir a integridade das informações contra ameaças internas, esta norma HIPAA exige que você implemente controles específicos sobre o acesso, as permissões e os privilégios dos membros da força de trabalho que gerenciam as ePHI. A HIPAA orienta você a garantir a seguinte lista de verificação ao implementar políticas de monitoramento da força de trabalho.

- Autorização e supervisão: Implementação de um mecanismo de autenticação para autorizar membros da força de trabalho. Isso faz parte da estratégia de Privileged Account Management da empresa.

- Autorização da força de trabalho: Determinar os níveis de risco dos membros da força de trabalho antes de atribuir privilégios de acesso aos dados das ePHI.

- Procedimento de rescisão: Estabelecer medidas para negar acesso ou encerrar processos realizados por membros não autorizados da força de trabalho.

3. Gerenciamento de acesso

Como o nome sugere, a HIPAA exige que você configure políticas e procedimentos para autorizar e autenticar o acesso a todos os recursos de rede que lidam com as ePHI. A HIPAA exige que você verifique a seguinte lista durante o gerenciamento de acesso.

- Autorização de acesso: Implementação de procedimentos para autorizar o acesso às ePHI por meio de uma estação de trabalho, aplicação ou processo. Isso faz parte do mecanismo de gerenciamento de identidades privilegiadas da empresa.

- Estabelecimento e modificação de acesso: Estabelecer um conjunto de procedimentos para revisar e modificar privilégios de acesso com base nos requisitos.

4. Gerenciamento de incidentes de segurança

Qualquer evento que indique uma ameaça iminente é considerado um incidente de segurança. A HIPAA exige que você monitore, registre e analise tais incidentes de segurança desde o início para detectar e prevenir possíveis violações. Para isso, você deve aderir ao padrão abaixo.

- Resposta e relatórios: Implementar um processo definido para registrar todos os incidentes de segurança e automatizar respostas ao identificar possíveis ameaças.

Estimativa de pontuação HIPAA

Pronto para avaliar a prontidão da sua organização para a conformidade com a HIPAA? Use a lista de verificação abaixo para descobrir sua pontuação.

Conformidade com HIPAA usando SIEM

Conformidade com HIPAA usando SIEM

(Isenção de responsabilidade: As pontuações são estimadas com base nas informações fornecidas e não devem ser consideradas uma medida definitiva da conformidade da sua organização com a HIPAA.)

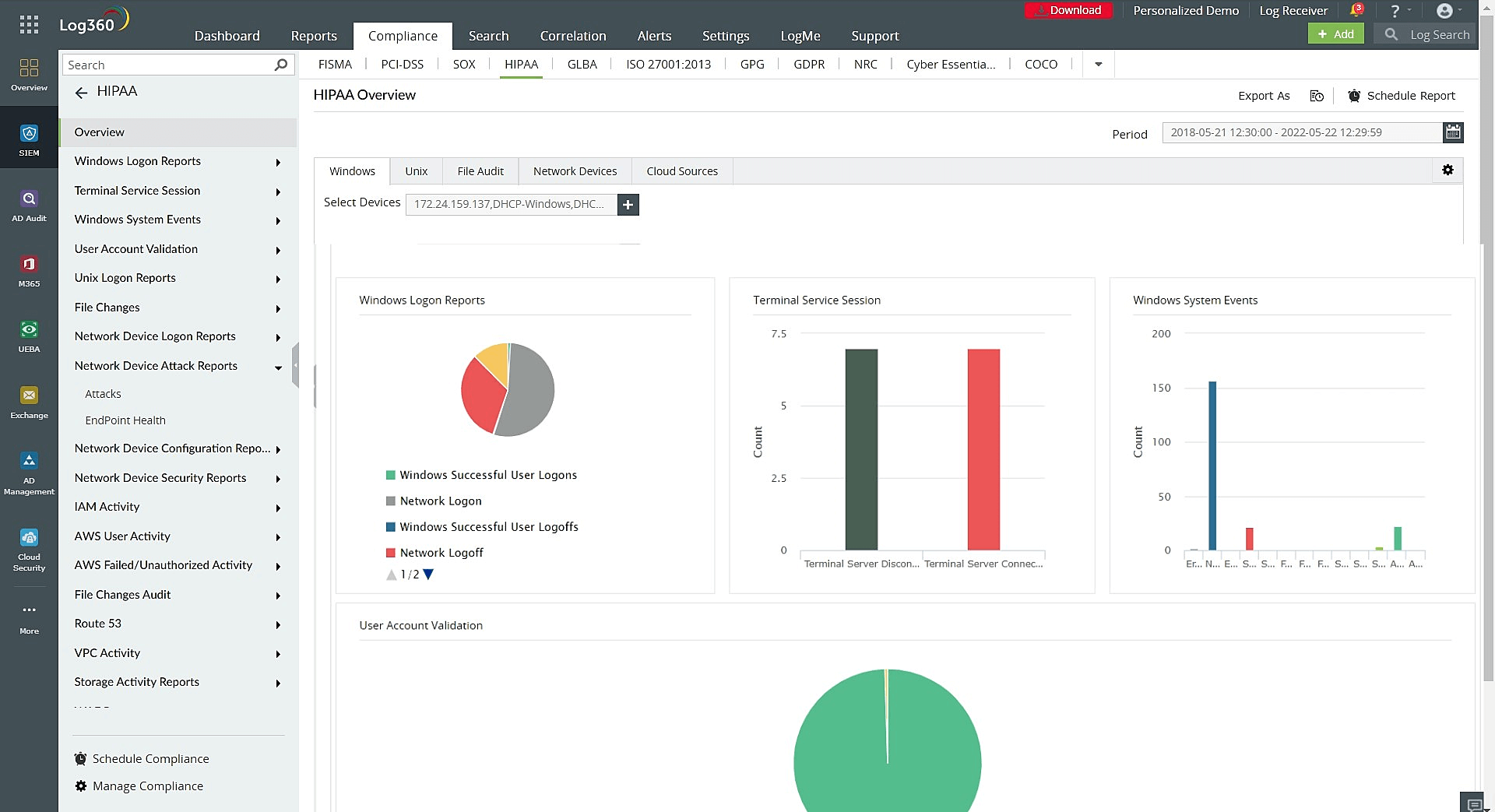

O Log360 da ManageEngine, uma solução SIEM unificada, pode ajudar em sua jornada rumo à conformidade com a HIPAA com:

- Relatórios prontos para conformidade com a HIPAA .

- Alertas em tempo real para detectar violações de segurança dos dados.

- Análises de segurança em tempo real para estimar a exposição ao risco de sua rede.

- Detecção avançada de ameaças com inteligência de ameaças.

- Workflows automatizados para resposta a incidentes eficaz e eficiente.

- Monitoramento de risco do usuário para atribuir pontuações de risco com base no comportamento anômalo do usuário e da entidade.

Figura 1: Dashboard de overview do produto da HIPAA no Log360.

Figura 1: Dashboard de overview do produto da HIPAA no Log360.

Log360: Indo além da conformidade com a HIPAA

Em 2015, uma grande organização de assistência médica e cuidados de saúde nos EUA foi vítima de uma violação de dados massiva, que afetou 78,8 milhões de registros de pacientes. Um e-mail de phishing foi o ponto de acesso inicial dos invasores, que então se moveram lateralmente para escalar privilégios e acessar databases de pacientes. O dano foi devastador e a organização teve que pagar o triplo de seu orçamento de segurança cibernética.

Além de alcançar a conformidade com a HIPAA, a segurança proativa agora é uma necessidade do momento no setor de assistência médica e cuidados de saúde. O Log360 pode ajudar você a superar sua busca pela conformidade com a HIPAA e se tornar proativo contra ataques cibernéticos.

Veja aqui como a nossa solução pode ajudar você:

- Os relatórios MITRE ATT&CK® pré-definidos do Log360 podem rastrear todo movimento dos adversários, desde o acesso inicial até o impacto.

- Você pode usar os relatórios do MITRE ATT&CK para criar regras de correlação personalizadas para cenários de ataque conhecidos seguindo um padrão definido.

- Você também pode criar um perfil de alerta para regras de correlação e configurar um workflow para automatizar a resposta a incidentes.

- Ao encontrar um cenário de ataque familiar, o workflow de resposta a incidentes será executado automaticamente para encerrar o processo.

Com a evolução do cenário de ameaças atual, combater ataques cibernéticos é mais fácil na teoria do que na prática. Então, faça isso com a ajuda do Log360. Inscreva-se para uma demo personalizada hoje mesmo.

Products mentioned on this page:

SUBSCRIBE TO THE LATEST CONTENT UPDATED

Keep me updatedPostagens relacionadas

- Liberando todo o potencial das equipes de segurança com tecnologia SOC autônoma

- O gerente de SOC de 2030: Pavimente o futuro da cibersegurança

- 4 jogos criativos para aumentar a conscientização sobre segurança entre seus colaboradores

- Detetive cibernético: Caçando ameaças na selva digital

- Teste de prontidão do SOC: A sua equipe está preparada?

Receba o conteúdo mais recente diretamente

em sua caixa de entrada!

Thank you for subscribing.

You will receive regular updates on the latest news on cybersecurity.