O monitoramento de integridade de arquivos atua como uma camada essencial de defesa, garantindo a integridade e a segurança de arquivos e pastas dentro de sistemas e redes. Essas ferramentas fornecem alertas antecipados sobre possíveis violações de segurança, infecções por malware e ameaças relacionadas a informações privilegiadas, ao monitorar alterações em arquivos críticos e detectar modificações não autorizadas. Para que uma ferramenta de monitoramento de integridade de arquivos seja realmente eficaz, é fundamental que a organização planeje cuidadosamente sua arquitetura e implementação.

A arquitetura geralmente envolve a instalação de agentes de monitoramento em servidores ou sistemas dedicados, enquanto os dados coletados são agregados e gerenciados por um servidor central de gerenciamento. O processo de implementação inclui configurar a ferramenta para monitorar arquivos ou pastas específicos, definir thresholds, monitorar continuamente as alterações, identificar modificações não autorizadas e implementar mecanismos de resposta adequados, como alertas e workflows.

As organizações são protegidas contra possíveis violações e adulterações de dados graças às medidas de segurança proativas proporcionadas pela arquitetura e pela implementação de uma ferramenta de FIM. Essas medidas permitem identificar e mitigar alterações indesejadas em arquivos. Para utilizar uma ferramenta de FIM de forma mais eficaz no cenário de cibersegurança atual, é fundamental compreender sua arquitetura e seu processo de implementação.

A arquitetura das ferramentas de monitoramento de integridade de arquivos

Figure 1 shows a general overview of the architecture of file integrity monitoring systems.

Figura 1: Arquitetura de uma ferramenta de monitoramento de integridade de arquivos.

A seguir estão os principais componentes que compõem a arquitetura de um sistema de monitoramento de integridade de arquivos:

- Agentes: Instalados nos sistemas que precisam ser monitorados pela solução de monitoramento de integridade de arquivos, os agentes observam continuamente as alterações em arquivos e pastas, reportando as mudanças detectadas ao servidor ou console central para análise.

- Servidor ou console central: Coleta os dados enviados pelos agentes e fornece aos administradores uma interface centralizada para visualizar e gerenciar eventos relacionados à integridade de arquivos.

- Database: Os sistemas de monitoramento de integridade de arquivos geralmente mantêm registros em database contendo os atributos dos arquivos monitorados, informações associadas e todas as alterações detectadas. Esses dados podem ser utilizados para análise, geração de relatórios e auditorias.

- Mecanismo de regras: Permite que os administradores definam políticas e regras que especificam quais alterações em arquivos devem ser rastreadas e como devem ser tratadas. As regras podem incluir critérios como caminhos de arquivos, dispositivos, tipos de modificação e exceções.

- Mecanismo de alertas: Quando o sistema detecta alterações não autorizadas ou inesperadas, ele gera alertas para notificar os administradores sobre possíveis incidentes de segurança. Esses alertas podem ser enviados por e-mail, SMS ou integrados a sistemas SIEM para análise adicional.

- Integrações: Para aprimorar a postura geral de segurança, o sistema de monitoramento de integridade de arquivos pode ser integrado a outras soluções, como plataformas SIEM, ferramentas de detecção e resposta em endpoints, sistemas IDS e IPS.

Alguns fatores a serem considerados ao criar uma arquitetura de monitoramento de integridade de arquivos são:

- Autenticação e controle de acesso: Devem ser implementados procedimentos de autenticação robustos e restrições de acesso para garantir que apenas pessoas autorizadas possam acessar o sistema, protegendo assim sua integridade.

- Redundância e escalabilidade: Os logs de eventos de integridade de arquivos podem exigir grande capacidade de armazenamento, especialmente em redes de grande porte com muitos dispositivos. Portanto, a arquitetura da ferramenta de monitoramento de integridade de arquivos deve ser projetada com redundância e escalabilidade em mente, permitindo o monitoramento contínuo mesmo em caso de falhas de rede ou de hardware.

- Redundância Refere-se à presença de componentes de backup, como sistemas de armazenamento, servidores de gerenciamento ou agentes de monitoramento, que garantem operações contínuas e tolerância a falhas em caso de falhas de componentes. Ao oferecer recursos alternativos capazes de assumir responsabilidades quando componentes essenciais ficam indisponíveis, a redundância busca reduzir o tempo de inatividade e preservar a integridade do sistema.

- Escalabilidade Descreve a capacidade de um sistema de lidar com cargas de trabalho crescentes, como o monitoramento de mais arquivos ou sistemas, sem comprometer a funcionalidade ou o desempenho. Para preservar o desempenho operacional conforme a rede cresce, a escalabilidade deve ser considerada desde o início do projeto da arquitetura, permitindo a adição de novos servidores ou agentes de monitoramento conforme necessário. Por exemplo, é possível implementar escalabilidade horizontal adicionando servidores de gerenciamento, nós de armazenamento ou agentes de monitoramento conforme a carga de trabalho aumenta. Isso permite que o sistema de monitoramento de integridade de arquivos suporte ambientes maiores e volumes de dados mais altos sem enfrentar problemas de desempenho.

O objetivo principal dos sistemas de monitoramento de integridade de arquivos é oferecer às organizações visibilidade sobre as alterações feitas em arquivos e diretórios importantes, permitindo identificar e responder rapidamente a eventos de segurança.

Como implementar uma ferramenta de monitoramento de integridade de arquivos

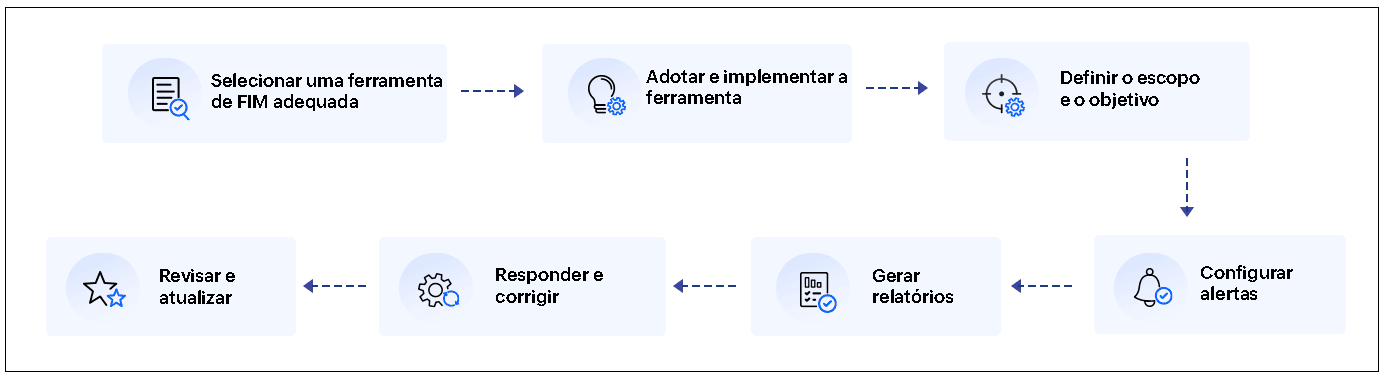

A figura 2 apresenta um workflow típico para a implementação de uma ferramenta de monitoramento de integridade de arquivos:

Figura 2: Workflow de implementação de uma ferramenta de monitoramento de integridade de arquivos.

Etapas para implementar uma ferramenta de monitoramento de integridade de arquivos:

1. Selecionar uma ferramenta de FIM adequada

Pesquise e identifique uma ferramenta de monitoramento de integridade de arquivos que atenda às necessidades da sua organização. Cada opção, seja open source ou comercial, oferece diferentes recursos. Consulte a seção "10 fatores a considerar ao escolher uma ferramenta de FIM" nesta página para obter orientações sobre como selecionar a solução mais apropriada.

2. Adotar e implementar a ferramenta de monitoramento de integridade de arquivos

Instale agentes nos sistemas que precisam ser monitorados pela solução de FIM. O servidor central ou console coleta os dados obtidos pelos agentes, e essas informações são armazenadas no database interno da ferramenta.

Em seguida, verifique se a ferramenta possui as permissões adequadas para acessar os arquivos e diretórios monitorados. Para acelerar os processos de monitoramento e resposta, integre a ferramenta de FIM à infraestrutura atual, como sistemas centralizados de logs e alertas.

A configuração do monitoramento de integridade de arquivos com o Log360 da ManageEngine é simples e intuitiva. É possível configurar vários dispositivos simultaneamente, e esses dispositivos instalam automaticamente os agentes de FIM necessários. As atualizações dos agentes, as configurações SACL e todas as políticas de auditoria relevantes são aplicadas de forma automática.

3. Definir o escopo e o objetivo

Escolha os arquivos e pastas que devem ser monitorados. Isso pode incluir arquivos essenciais para o funcionamento do sistema, como executáveis, bibliotecas, arquivos de configuração e outros arquivos críticos do sistema.

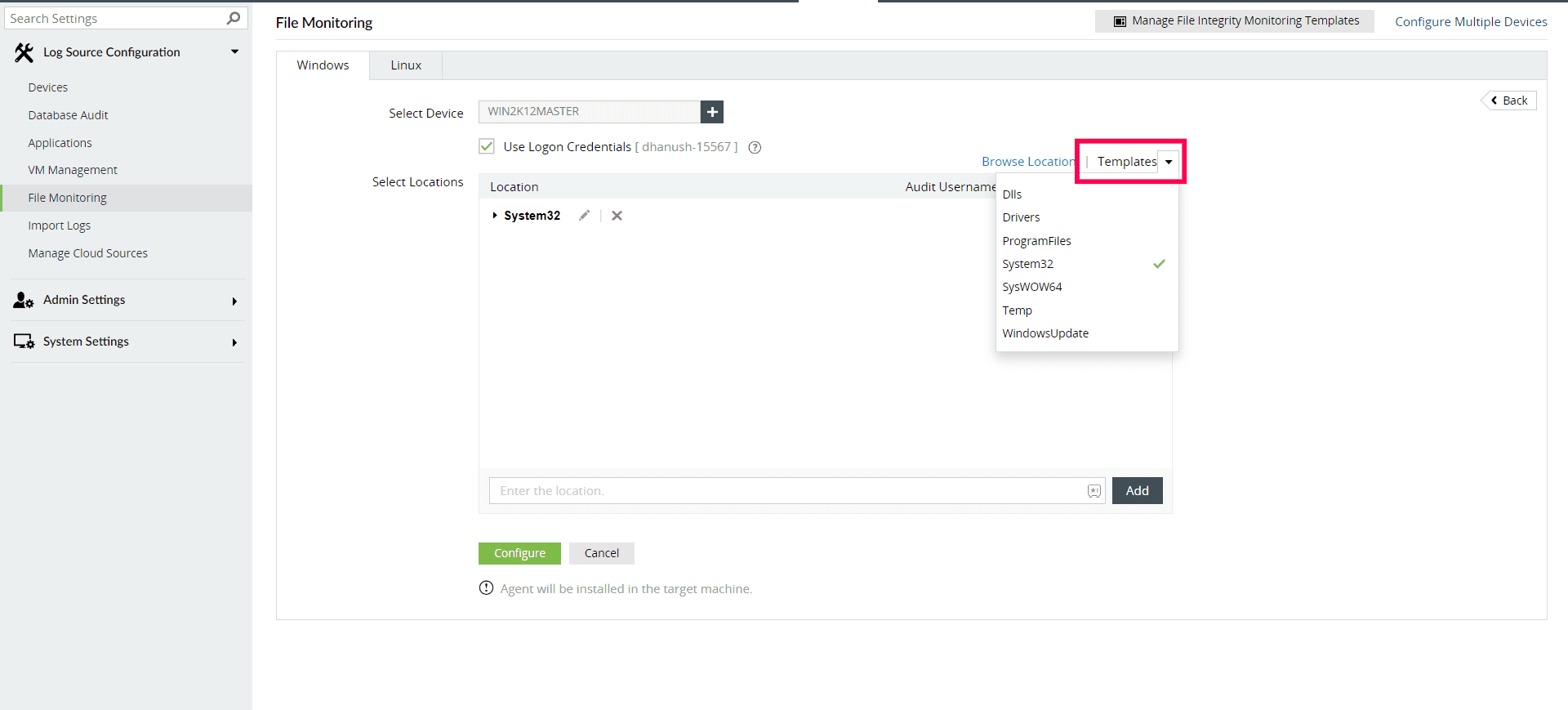

Com o Log360, é possível configurar dispositivos individualmente ou criar templates que definem os caminhos de arquivos e pastas a serem monitorados em vários dispositivos (Fig. 3). Esses recursos ajudam a reduzir redundâncias e aumentar a eficiência. Você também pode incluir ou excluir subpastas, arquivos específicos ou tipos de arquivo conforme necessário.

Figura 3: Seleção das pastas que precisam ser monitoradas usando o Log360.

Certifique-se de compreender os objetivos do monitoramento, como detectar alterações não autorizadas, garantir conformidade com regulamentações ou identificar possíveis violações de segurança.

4. Configurar alertas

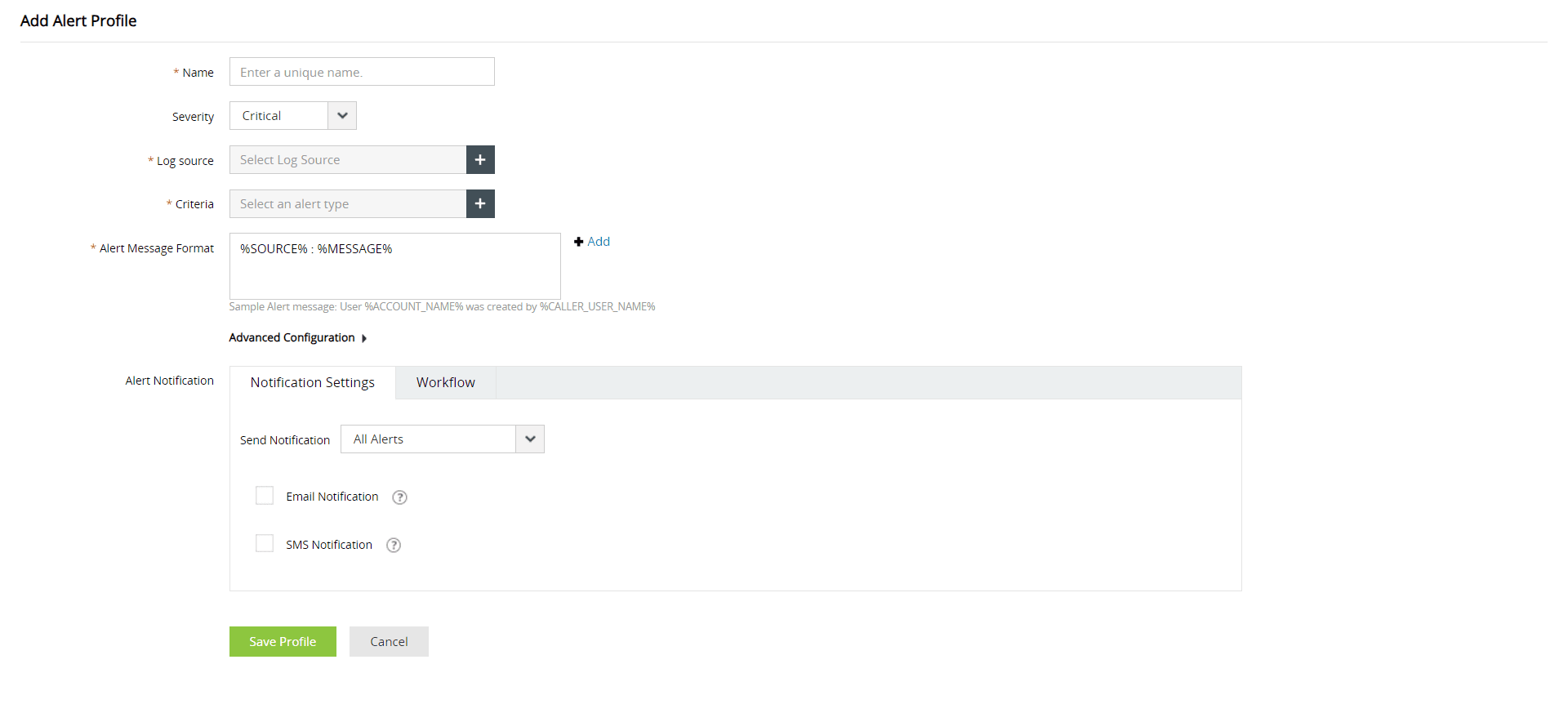

Analise os padrões de uso e comportamento dos usuários para definir critérios de alerta. Com base nesses critérios, a ferramenta de monitoramento de integridade de arquivos analisa os eventos em tempo real. Quando um evento ultrapassa o threshold definido, um alerta é gerado e encaminhado à autoridade responsável, que analisa o problema e toma as medidas necessárias para corrigi-lo. Esses alertas podem incluir detalhes como o tipo de alteração, os arquivos ou diretórios afetados e o horário do evento.

O Log360 fornece alertas em tempo real sobre eventos críticos, incluindo alterações em arquivos e pastas. É possível configurar alertas e definir seus critérios de acordo com as necessidades específicas da organização (Fig. 4). Critérios de alerta também podem ser criados com base em thresholds personalizados e ações dos usuários.

Figura 4: Criação de um alerta na aba "Alertas" do Log360.

5. Gerar relatórios

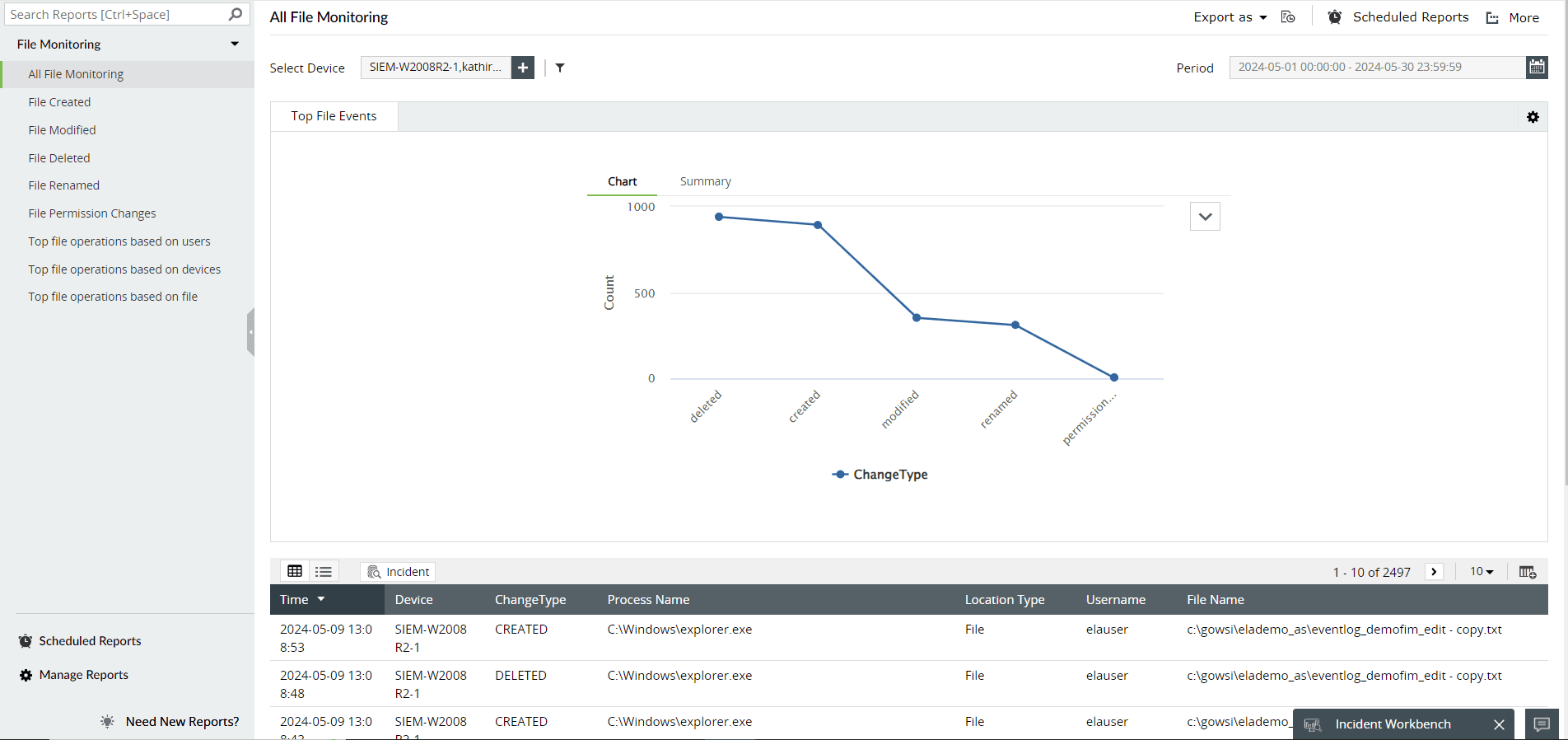

Gere relatórios regularmente que resumam as atividades de monitoramento de integridade de arquivos, incluindo as alterações detectadas, os alertas e o status de conformidade. Use esses relatórios para demonstrar conformidade com regulamentações e avaliar a postura geral de segurança da sua organização.

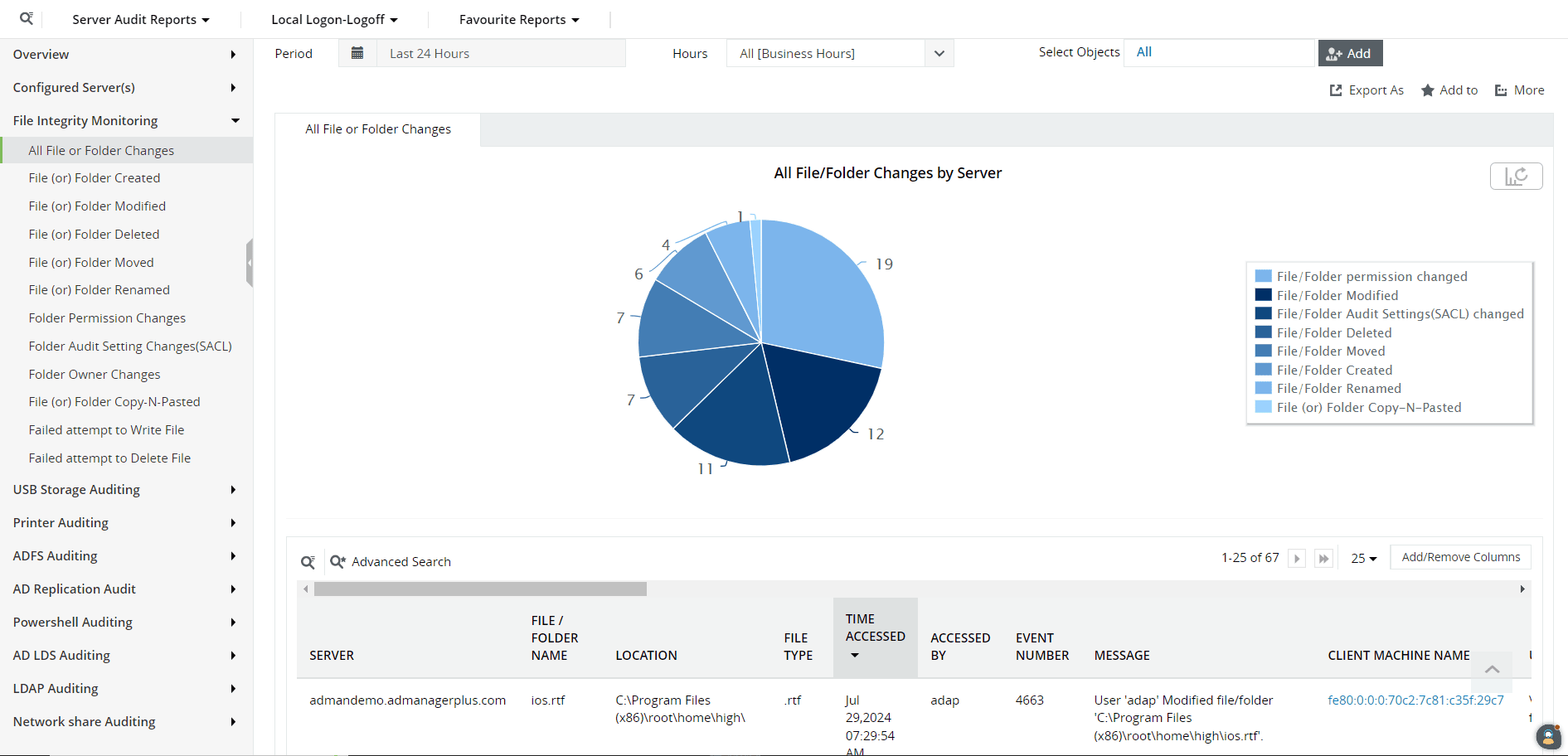

Como mostrado na figura 5, o Log360 gera relatórios detalhados de monitoramento de arquivos, correlação, conformidade e muito mais, com informações precisas sobre integridade, como criações, exclusões, modificações e alterações de permissões. Esses relatórios podem ser exportados em vários formatos, incluindo CSV e PDF. É possível receber esses relatórios automaticamente em intervalos regulares com o auxílio do agendamento flexível.

Figura 5: Relatórios de monitoramento de arquivos no Log360.

6. Responder e corrigir

Ao receber alertas, investigue rapidamente as alterações detectadas para determinar sua natureza e impacto. Essa análise pode envolver a revisão de logs, a verificação do conteúdo dos arquivos e a avaliação da gravidade do incidente.

Para reduzir riscos de segurança ou restaurar a integridade dos arquivos afetados, aplique as ações corretivas necessárias, como reverter alterações não autorizadas, instalar patches ou implementar controles de segurança adicionais.

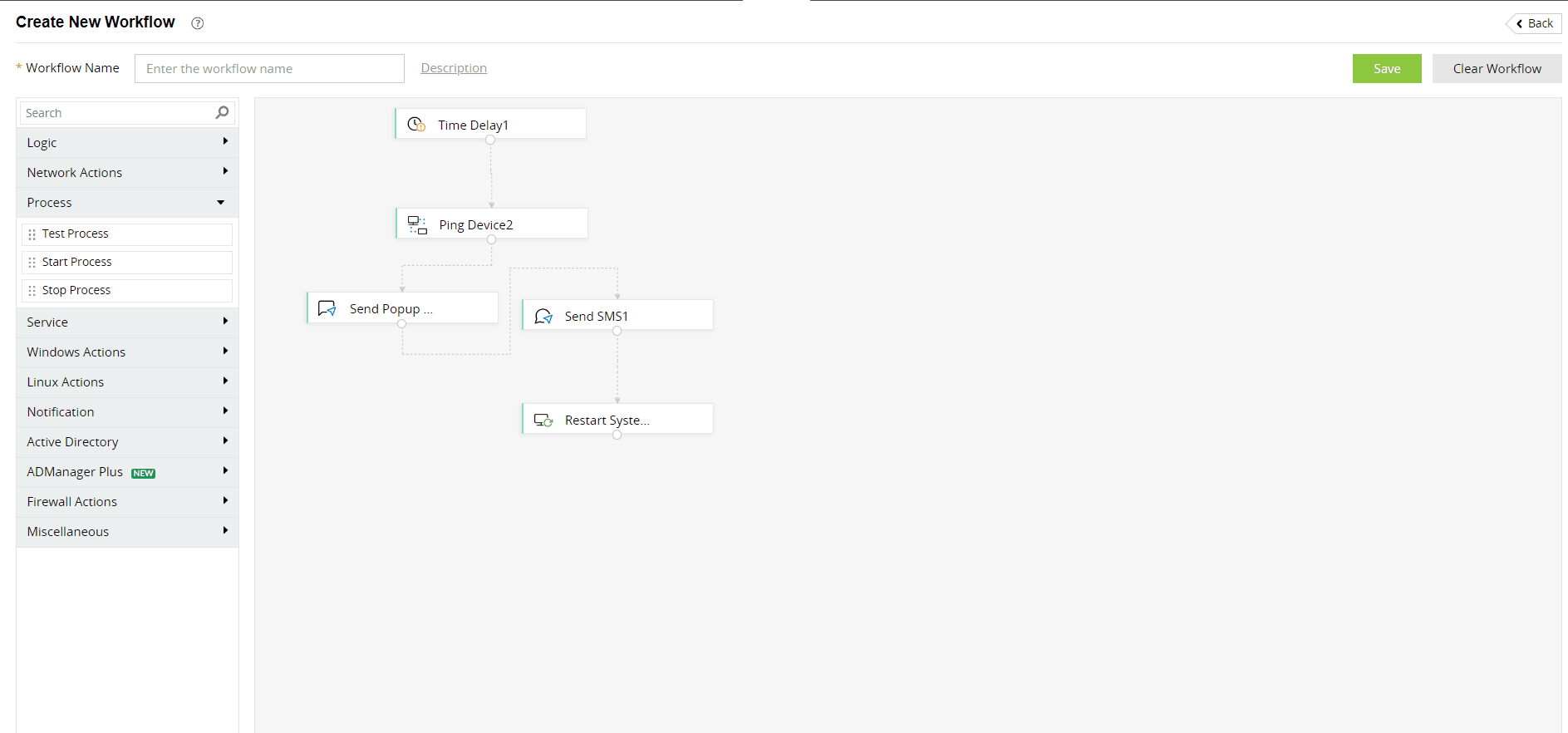

O Log360 permite criar e executar workflows de incidentes, além de automatizar etapas recorrentes de resposta (Fig. 6). Quando alertas são acionados, os workflows são executados automaticamente para corrigir os incidentes.

Figura 6: Criação de workflows de incidentes no Log360.

7. Revisar e atualizar

Revise e atualize regularmente as regras e configurações da ferramenta de FIM para acompanhar a evolução das ameaças e as mudanças no ambiente de TI.

O Log360 permite visualizar dashboards e relatórios sobre todas as criações, exclusões, modificações e alterações de proprietário e de permissões em arquivos e pastas (Fig. 7). Todas as tentativas malsucedidas de acesso a arquivos também são registradas. Esses recursos oferecem vantagens significativas à equipe de segurança, incluindo a detecção precoce de ameaças como ransomware, malware e sabotagem de TI, o que ajuda a reduzir o tempo médio de detecção de incidentes.

Figura 7: Dashboards de monitoramento de integridade de arquivos no Log360.

Revise regularmente as ações executadas em arquivos e pastas para identificar o surgimento de novas ameaças. Atualize as regras de alerta e as configurações da ferramenta de FIM conforme necessário para evitar que essas ameaças voltem a ocorrer.

Realize auditorias e avaliações periódicas para garantir que a implementação da ferramenta de FIM permaneça eficiente e alinhada às melhores práticas de segurança.

Ao seguir esse processo, você poderá configurar um sistema robusto de monitoramento de integridade de arquivos, capaz de identificar modificações não autorizadas e proteger a segurança e a integridade dos seus sistemas e dados.

Pronto para o próximo passo?

Está em busca de maneiras de proteger as informações sensíveis da sua organização contra o uso indevido? Cadastre-se para obter uma demo personalizada do Log360, uma solução SIEM abrangente que ajuda a detectar, priorizar, investigar e responder a ameaças de segurança.

Você também pode explorar a solução por conta própria com uma versão de avaliação gratuita e totalmente funcional por 30 dias do Log360.