O setor da educação é atualmente um dos mais visados por ciberataques. De acordo com o Economic Times, entre abril e junho de 2023 foram registradas mais de 700.000 ameaças contra instituições de ensino

Por que o setor educacional é um alvo frequente?

Os cibercriminosos consideram o setor educacional vulnerável por diversos motivos.

Dados sensíveis: As instituições de ensino coletam e armazenam grandes volumes de dados pessoais de estudantes, docentes e colaboradores, incluindo nomes, endereços, números de identificação, informações financeiras e registros acadêmicos. Isso as torna alvos atrativos para cibercriminosos que exploram esses dados para obter ganhos financeiros.

Protocolos de segurança inadequados: Instituições menores, especialmente aquelas com recursos limitados, muitas vezes não possuem protocolos de cibersegurança tão robustos quanto os de outros setores.

Superfície de ataque ampla: As instituições educacionais geralmente contam com múltiplos pontos de entrada que podem ser explorados por invasores para infiltrar-se na rede e comprometer dados sensíveis. Esses pontos incluem computadores, servidores, dispositivos móveis e equipamentos IoT.

Falta de treinamento em segurança: Muitos profissionais do setor educacional não recebem treinamento adequado para identificar e responder a ameaças cibernéticas. Ações incorretas, como abrir arquivos infectados com malware, clicar em links suspeitos ou utilizar senhas fracas, comprometem a segurança da rede.

Pressões financeiras concorrentes: A cibersegurança nem sempre recebe a prioridade necessária em instituições que operam com orçamentos restritos.

Resultados de pesquisa como alvos atrativos: Universidades e outras instituições acadêmicas conduzem estudos relevantes e produzem propriedade intelectual, como patentes, descobertas científicas e dados sigilosos. Esses ativos podem ser alvo de cibercriminosos em busca de ganhos financeiros ou de vantagens competitivas obtidos com o roubo de dados sensíveis.

Como impedir ciberataques no setor da educação

- Certifique-se de que apenas usuários autorizados tenham acesso a dados e recursos sensíveis, aplicando restrições de acesso rigorosas, como RBAC e MFA, além do princípio do privilégio mínimo.

- Mantenha firmwares, sistemas operacionais e softwares sempre atualizados com os patches e correções de segurança mais recentes.

- Separe informações sensíveis, ativos de alto risco e sistemas críticos do restante da rede por meio de segmentação de rede.

- Ofereça treinamentos e programas de conscientização em cibersegurança para estudantes, docentes e colaboradores, abordando ameaças comuns, golpes de phishing, engenharia social e as melhores práticas de segurança.

- Proteja os dispositivos contra ataques cibernéticos implementando soluções de segurança de endpoint, como antivírus, ferramentas de detecção e resposta em endpoints (EDR) e criptografia de dispositivos.

- Criptografe dados sensíveis, tanto em repouso quanto em trânsito, para impedir acessos não autorizados e garantir a confidencialidade das informações.

- Assegure a disponibilidade e a integridade dos dados em caso de falhas do sistema ou incidentes de segurança ao realizar backups regulares e elaborar planos de recuperação de desastres.

- Desenvolva e teste regularmente um plano de resposta a incidentes para garantir sua eficácia diante de ocorrências como infecções por malware, invasões de rede e violações de dados.

- Avalie periodicamente a postura de segurança de fornecedores, prestadores de serviços e parceiros tecnológicos que tenham acesso a sistemas e dados educacionais.

Como o monitoramento de integridade de arquivos pode ajudar e seu respectivo mapeamento no Log360 da ManageEngine

Figura 1: Recursos do FIM que beneficiam o setor da educação

O FIM pode ser valioso para o setor educacional de diversas maneiras:

Detecção de alterações não autorizadas

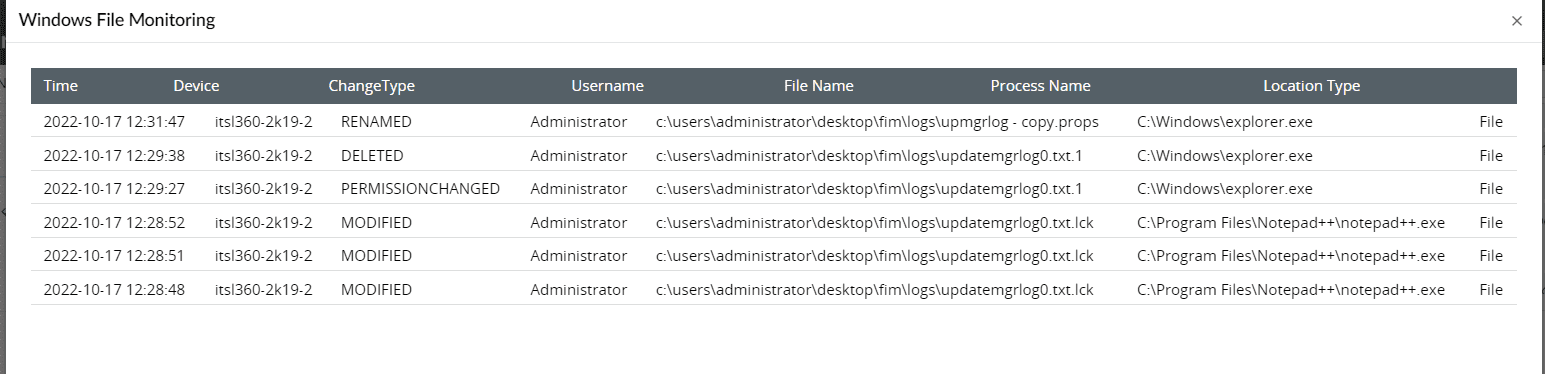

As soluções de FIM monitoram continuamente arquivos e diretórios em busca de modificações não autorizadas.

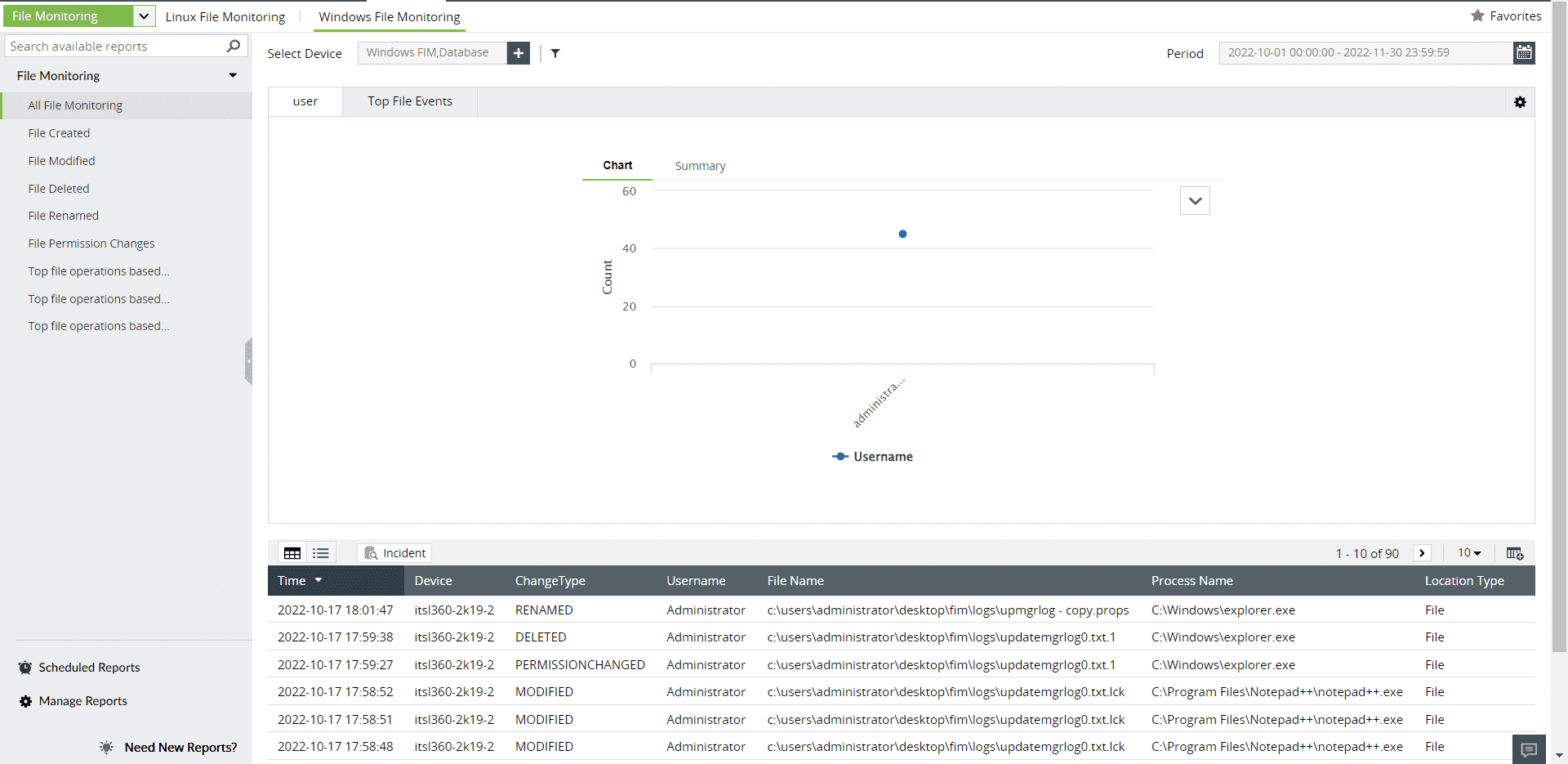

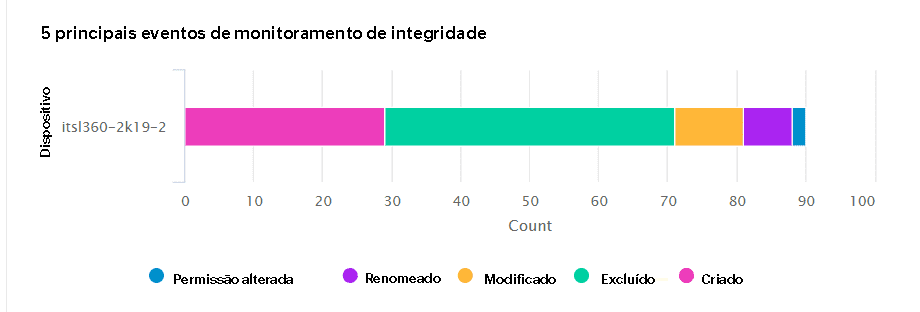

O Log360 gera relatórios abrangentes com informações precisas sobre a integridade, incluindo criação, exclusão, modificação de arquivos, alteração de permissões e de operações, em vários formatos, incluindo CSV e PDF. É possível receber esses relatórios automaticamente em intervalos regulares com o auxílio do agendamento flexível.

Figura 2: Relatórios de monitoramento de arquivos no Log360

Prevenção de violações de dados

O FIM ajuda a prevenir violações de dados ao detectar e alertar administradores, em tempo real, sobre atividades suspeitas ou tentativas de acesso não autorizado, permitindo que tomem medidas imediatas para mitigar possíveis ameaças.

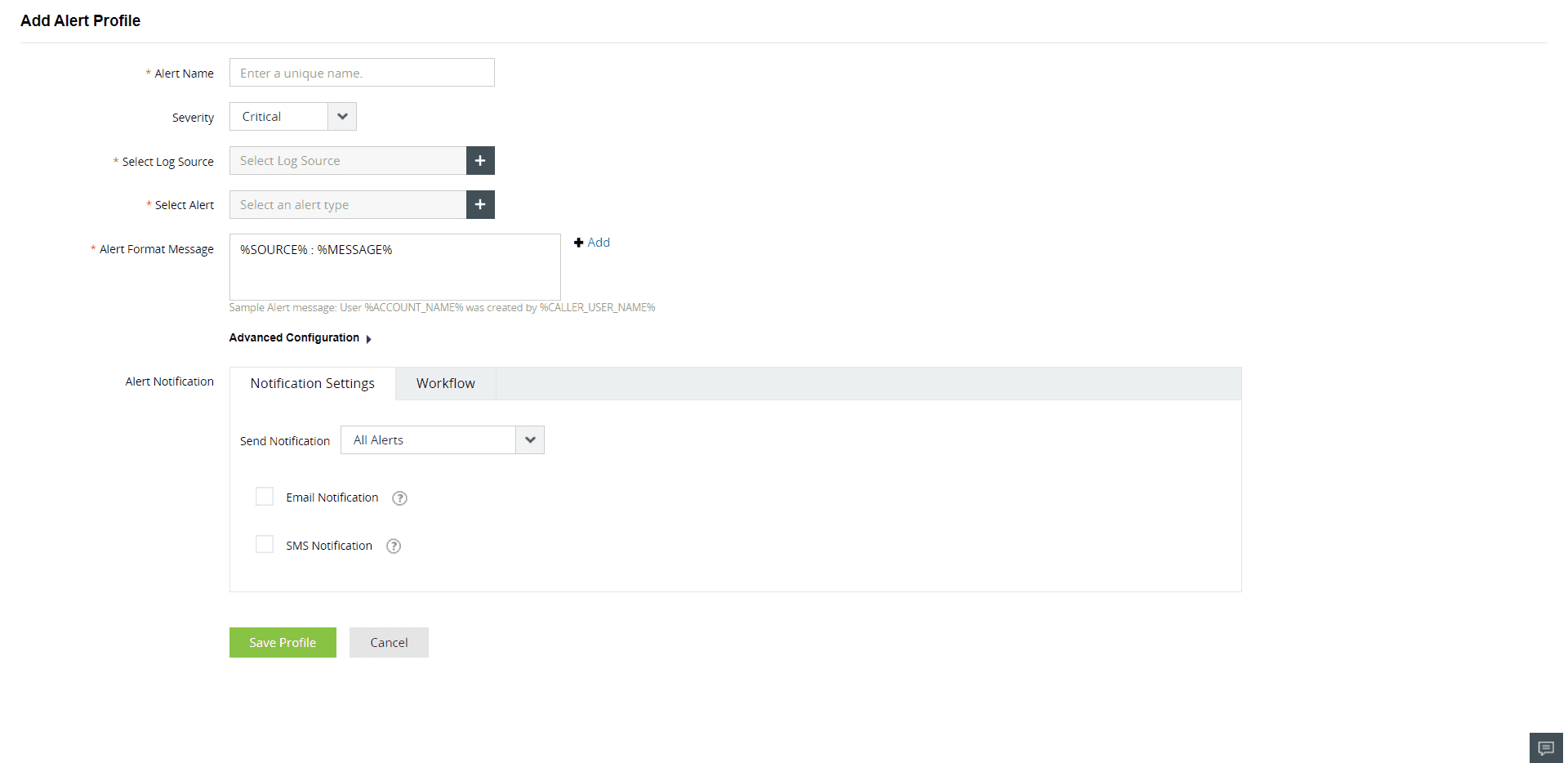

O Log360 fornece alertas em tempo real para alterações críticas, incluindo mudanças em regras ou políticas de acesso a arquivos e pastas armazenados em databases. Isso pode ser feito configurando os critérios de alerta de acordo com as necessidades da organização. Critérios de alerta também podem ser criados com base em thresholds personalizados e ações dos usuários.

Figura 3: Criação de alertas na aba de alertas do Log360

O Log360 fornece alertas em tempo real para alterações críticas, incluindo mudanças em regras ou políticas de acesso a arquivos e pastas armazenados em databases. Isso pode ser feito configurando os critérios de alerta de acordo com as necessidades da organização. Critérios de alerta também podem ser criados com base em thresholds personalizados e ações dos usuários.

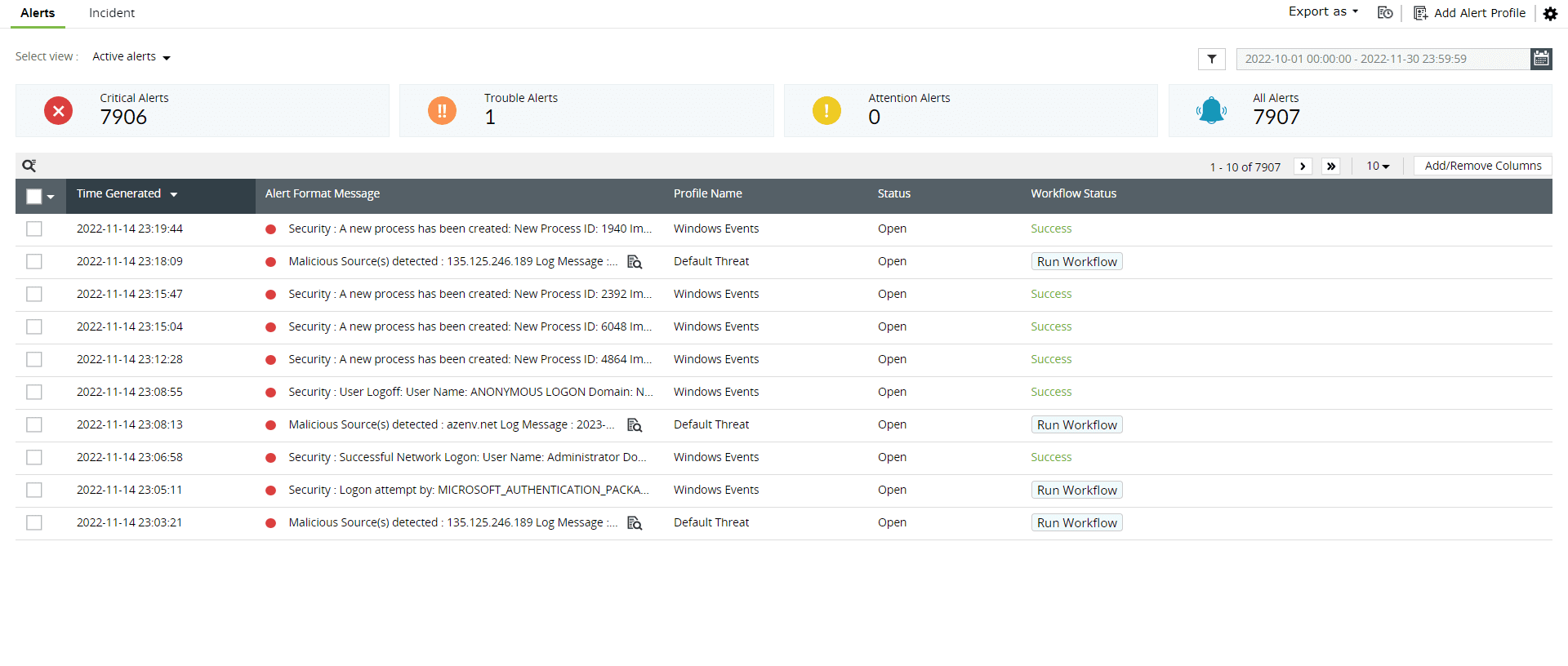

Figura 4: Aba de alertas no Log360

Mitigação de riscos relacionados a informações privilegiadas

As soluções de FIM ajudam a reduzir ameaças relacionadas ao vazamento de informações privilegiadas ao monitorar a atividade dos usuários e identificar padrões de comportamento anômalos que possam sinalizar ações não autorizadas ou suspeitas por parte de estudantes, professores ou colaboradores.

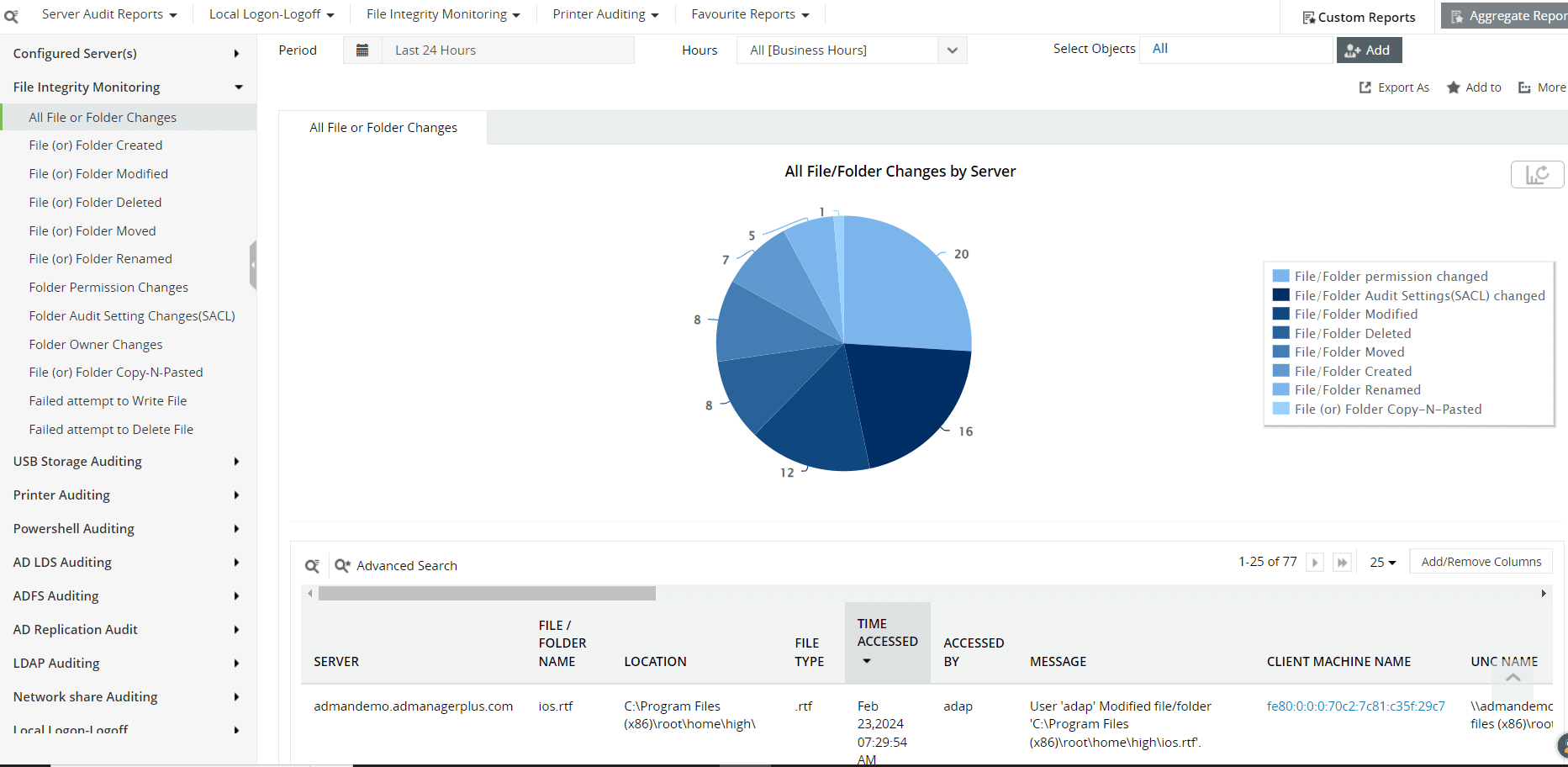

Os dashboards do Log360 oferecem representações gráficas detalhadas de todas as atividades realizadas em arquivos e pastas. Essas informações são exibidas em seções separadas, conforme mostrado abaixo:

Figura 5: Dashboards no Log360

Figura 6: Dashboards no Log360

Os dashboards em tempo real de FIM no Log360 permitem visualizar, em gráficos e tabelas, detalhes sobre tentativas bem-sucedidas e malsucedidas de acesso a arquivos, facilitando a identificação de atividades não autorizadas.

Figura 7: Dashboards de FIM no Log360

Apoio à resposta a incidentes

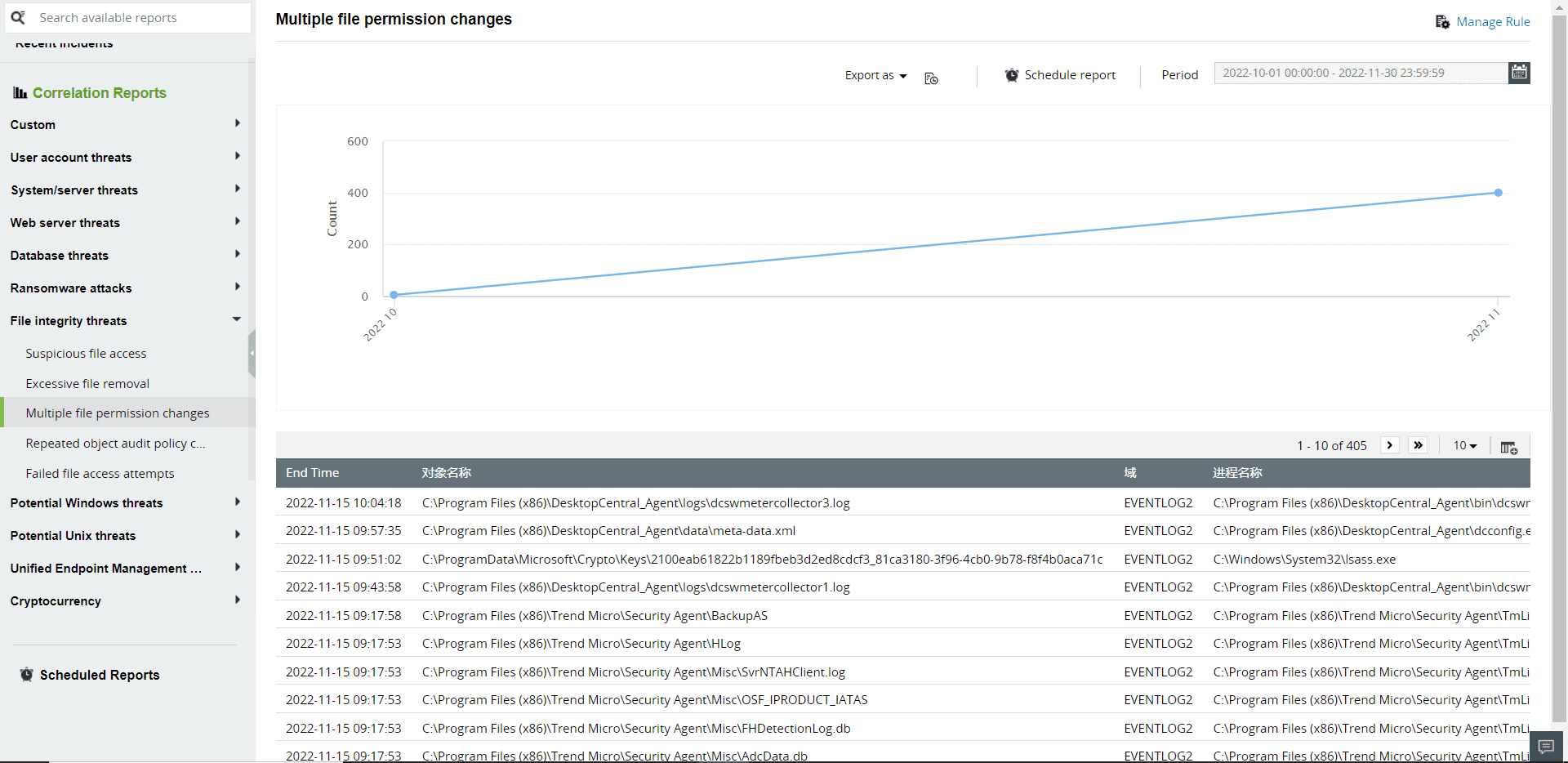

Em casos de incidentes de segurança ou violações de dados, o FIM apoia os esforços de resposta a incidentes fornecendo evidências periciais e logs detalhados de acesso e alterações em arquivos.

O registro de auditoria detalhado de cada modificação realizada em arquivos e pastas fica disponível, incluindo respostas em tempo real para "o que", "quando", "onde" e "como" nas correlações de relatórios do Log360.

Figura 8: Relatórios de correlação no Log360

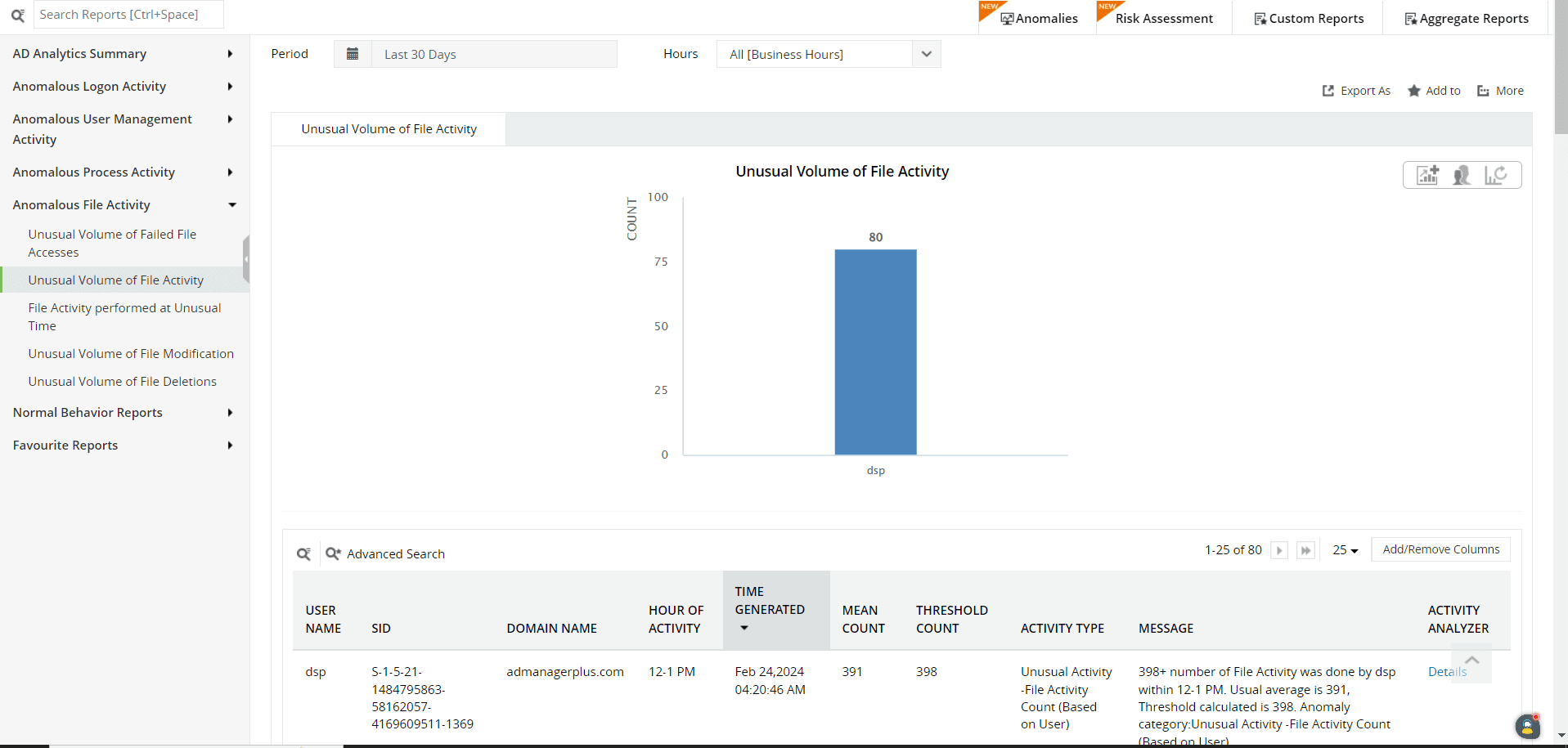

Detecção de anomalias

Utilize análises baseadas em comportamento de usuários (UBA) para investigar atividades suspeitas em arquivos realizadas por colaboradores, como volumes incomuns de atividade em arquivos.

Figura 9: Relatórios analíticos no Log360

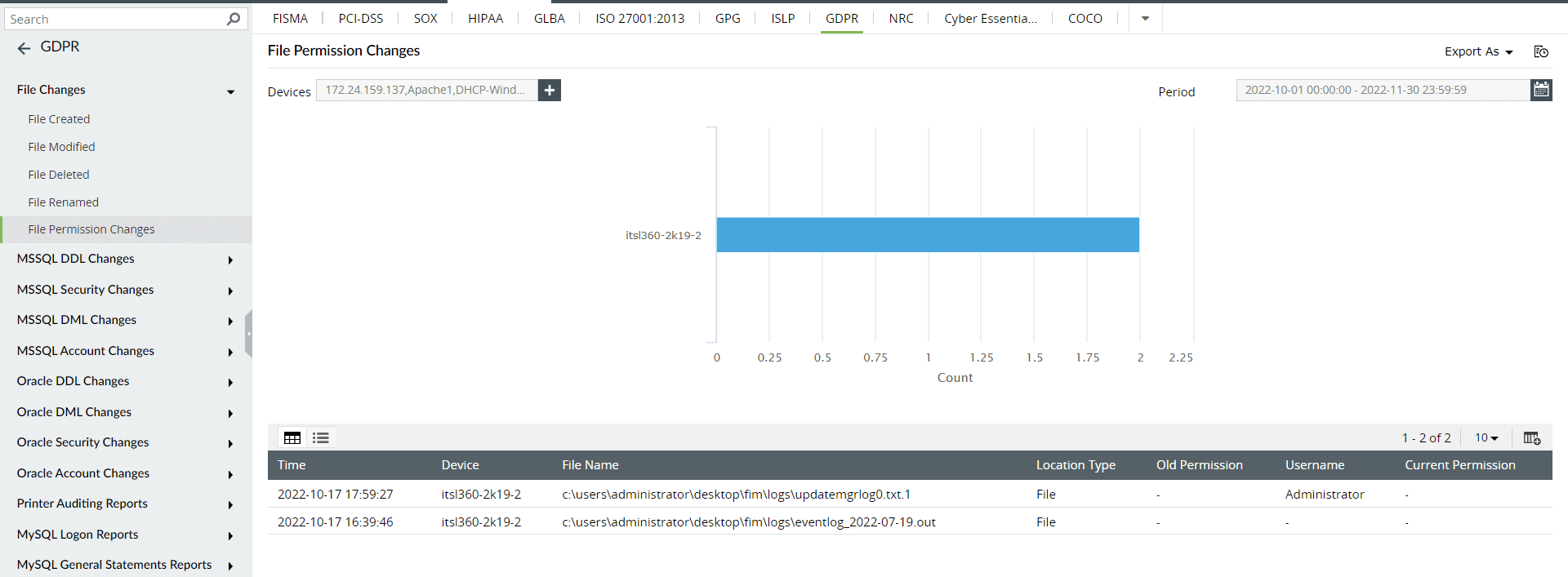

Garantia de conformidade

Garanta a conformidade com normas do setor, regulamentações de cibersegurança e leis de proteção de dados, incluindo FERPA e LGPD. Para preservar a privacidade dos estudantes e assegurar conformidade regulatória, mantenha documentação adequada, realize auditorias periódicas e demonstre adesão aos padrões de segurança. As soluções de FIM ajudam as instituições de ensino a comprovar conformidade regulatória, fornecendo trilhas de auditoria completas e relatórios detalhados sobre o acesso e as alterações em arquivos.

O Log360 permite que as organizações atendam aos requisitos das regulamentações LGPD e FERPA de diversas formas, incluindo:

- O relatório de alterações em arquivos informa os usuários sobre as ações realizadas, como criação, modificação, exclusão, renomeação e alteração de permissões.

Figura 10: Relatório de alterações de permissões de arquivos (LGPD) no Log360

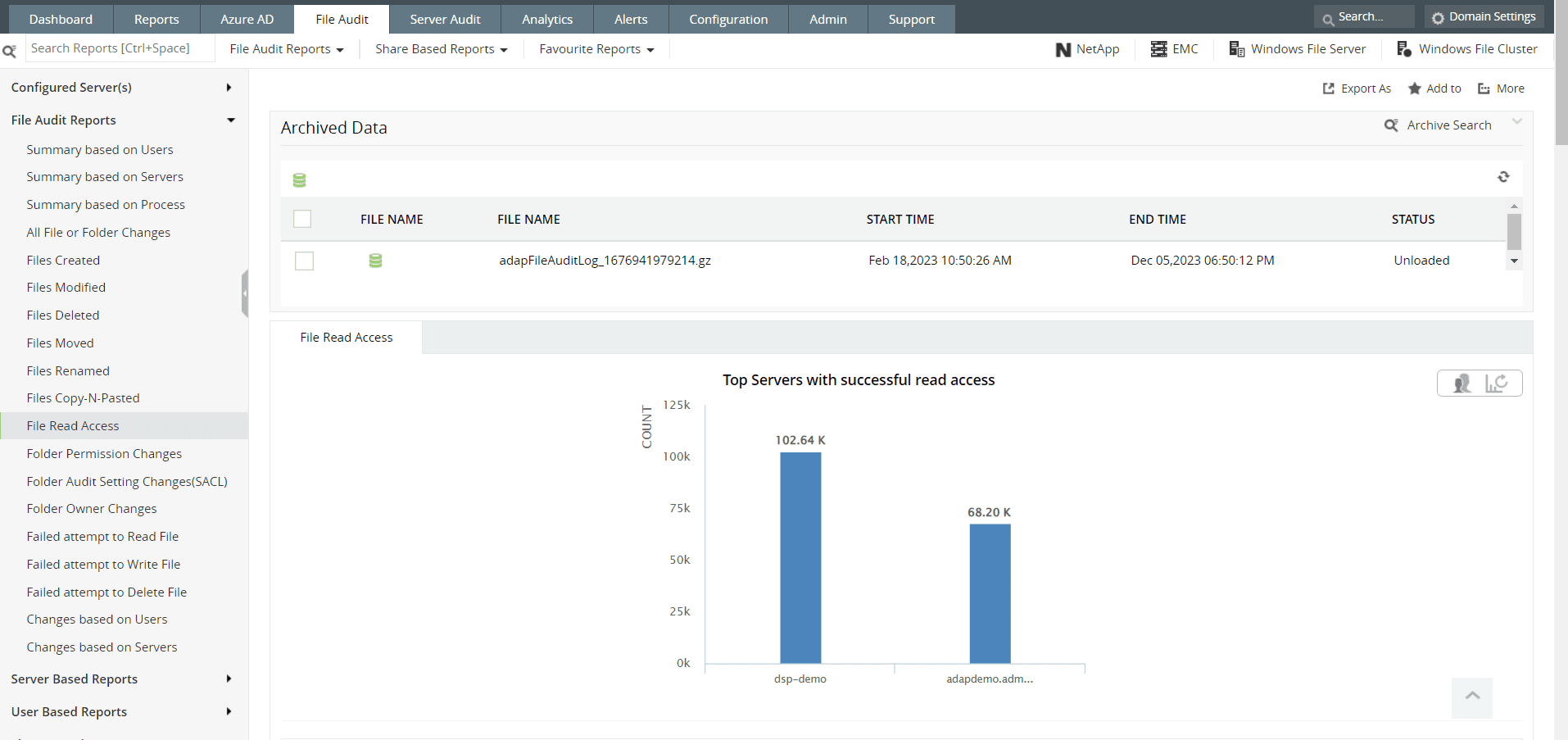

Também

- é possível obter mais detalhes sobre os usuários que acessaram os arquivos por meio do relatório de acesso à leitura de arquivos (File Read Access).

- As tentativas malsucedidas de leitura são apresentadas no relatório de tentativas malsucedidas de leitura de arquivos (Failed Attempt to Read File).

- As modificações nos arquivos podem ser analisadas no relatório de arquivos modificados (Files Modified).

- O relatório de alterações de permissões de pastas (Folder Permission Changes) mostra as modificações aplicadas nas permissões de diretórios.

Figura 11: Relatório de acesso à leitura de arquivos no Log360

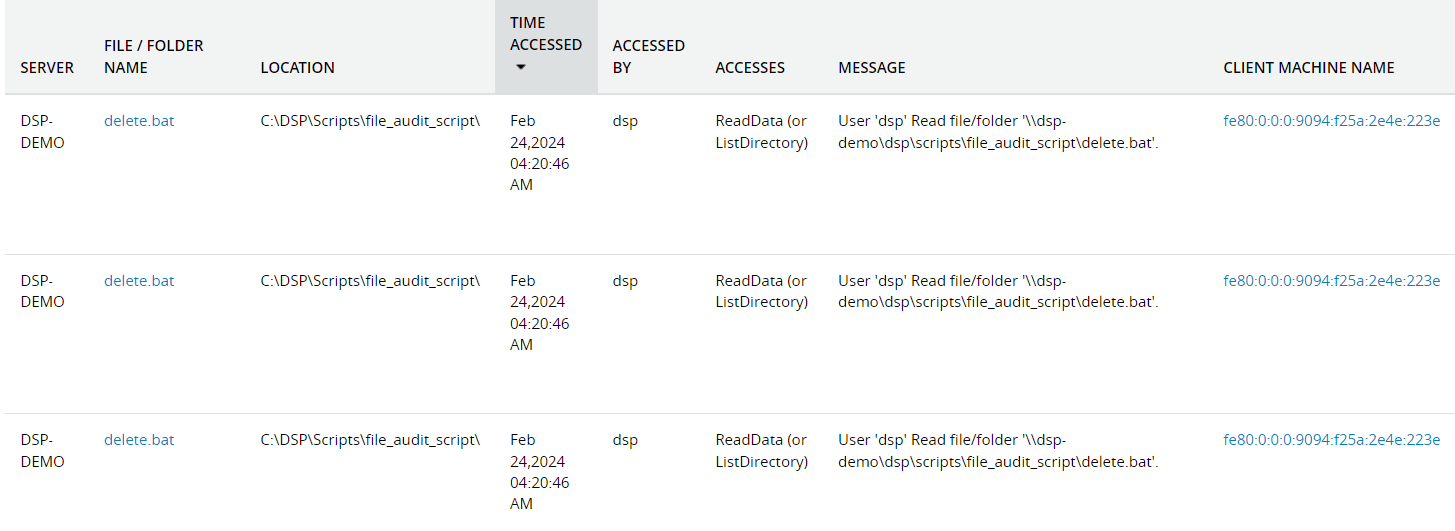

Cada um desses relatórios inclui informações detalhadas sobre atividades e alterações em arquivos, com base em usuários, servidores e modificações de permissões de pastas no domínio. Essas ações abrangem um resumo completo de auditorias de arquivos, incluindo dados sobre arquivos criados, excluídos, modificados e acessados, além de tentativas malsucedidas de leitura, gravação ou exclusão.

Por exemplo, o relatório de auditoria de acesso à leitura de arquivos (File Read Access Audit) apresenta detalhes como nome do servidor, nome e localização do arquivo ou pasta, horário de acesso, método de acesso, tipo de acesso realizado, nome da máquina cliente, domínio do cliente, endereço IP do cliente e muito mais.

Figura 12: Relatório de acesso à leitura de arquivos no Log360

Considerando todos esses aspectos, o FIM pode aprimorar a postura de cibersegurança das instituições educacionais ao proporcionar visibilidade sobre as atividades no sistema de arquivos, identificar alterações não autorizadas e auxiliar na manutenção da integridade, confidencialidade e conformidade dos dados.

Pronto para o próximo passo?

Está em busca de maneiras de proteger as informações sensíveis da sua organização contra o uso indevido? Cadastre-se para obter uma demo personalizada do Log360 da ManageEngine, uma solução SIEM abrangente que ajuda a detectar, priorizar, investigar e responder a ameaças de segurança.