As redes corporativas são amplas, complexas e lidam com grandes volumes de dados essenciais aos negócios. Esses arquivos circulam constantemente pela rede corporativa, sendo armazenados, compartilhados e acessados por diversos usuários e entidades. As ferramentas de FIM, ou soluções SIEM com recursos de FIM, permitem que as organizações rastreiem alterações não autorizadas em arquivos, detectem acessos indevidos a informações confidenciais, identifiquem tentativas de adulteração de dados e mitiguem riscos relacionados a informações privilegiadas de forma proativa.

Como o FIM ajuda a melhorar a segurança de dados nas empresas

A seguir estão as principais formas pelas quais o FIM contribui para garantir a integridade e a segurança dos dados corporativos.

- Monitoramento de alterações não autorizadas em arquivos nos sistemas Windows e Linux

O FIM detecta modificações suspeitas em arquivos críticos de sistemas Windows e Linux. Arquivos de sistema, arquivos de configuração, diretórios e arquivos de registro, que regulam o funcionamento desses sistemas, são especialmente vulneráveis a tentativas de adulteração de dados. Ao registrar e gerar relatórios sobre as alterações nesses arquivos críticos, o FIM reforça a segurança das informações em todo o ambiente Windows e Linux.

- Auditoria de alterações nas permissões de acesso a arquivos

Agentes mal-intencionados podem tentar alterar permissões de arquivos manipulando listas de controle de acesso, modificando regras de leitura, gravação ou cópia de informações sensíveis e, assim, comprometendo a integridade e a segurança dos dados. O FIM ajuda a identificar modificações não autorizadas e a impedir tentativas de manipulação de dados ao monitorar alterações de permissões, bem como tentativas de acesso, modificação ou exclusão de arquivos e pastas confidenciais.

- Auditoria de conformidade

Regulamentações como PCI DSS, HIPAA, LGPD, SOX e GLBA estabelecem diretrizes que priorizam a segurança e a privacidade dos dados. Ao gerar relatórios em tempo real sobre atividades maliciosas, como criação, modificação, exclusão e alterações de permissões em arquivos, o FIM simplifica auditorias de conformidade e ajuda as organizações a demonstrarem adesão às exigências regulatórias.

Desafios do FIM nas empresas

A longo prazo, à medida que as empresas expandem suas redes e estruturas de negócios, muitas ferramentas tradicionais de FIM enfrentam dificuldades para acompanhar o aumento da complexidade e do volume de dados. As empresas se deparam com diversos desafios ao lidar com soluções de FIM. Algumas delas são:

- Complexidade: As soluções de FIM podem ser sofisticadas e complexas. A configuração e a implementação de um FIM em toda a rede corporativa exigem conhecimento técnico especializado. A maioria das ferramentas tradicionais é configurada manualmente, com procedimentos diferentes de acordo com o tipo de dispositivo e de arquivo a ser monitorado. Esse nível de complexidade leva muitas empresas a contratarem prestadores de serviços especializados para implementar e configurar suas soluções de FIM.

- Escalabilidade: As empresas estão em constante crescimento e transformação, o que resulta em redes e recursos cada vez mais amplos. Soluções tradicionais de FIM geralmente não são facilmente escaláveis e apresentam limitações quanto ao número de ativos de rede e arquivos sensíveis que podem ser monitorados. Isso obriga as organizações a investirem continuamente em novas licenças de software de FIM ou até mesmo a buscar novas soluções sempre que há uma expansão significativa da rede.

- Falsos positivos: Ferramentas de FIM tradicionais muitas vezes não conseguem distinguir entre alterações legítimas e alterações suspeitas em arquivos, o que gera um excesso de ruído na rede corporativa e um volume elevado de falsos positivos. Isso pode distrair as equipes de segurança e levá-las a desperdiçar tempo e recursos com ameaças inexistentes.

- Prevenção de mudanças: Em muitas ferramentas de FIM tradicionais, o objetivo final é apenas monitorar alterações não autorizadas e gerar alertas. No entanto, diante do aumento de falsos positivos e da fadiga de alertas, as empresas precisam de soluções que sejam ao mesmo tempo proativas e reativas, capazes de prevenir incidentes de violação de dados e garantir a segurança da informação.

Como superar os desafios do FIM com o Log360

O Log360 da ManageEngine é uma solução SIEM abrangente com recursos de FIM integrados, projetada para atender às necessidades de segurança das empresas e garantir a integridade e a proteção dos dados. O Log360 ajuda a superar os seguintes desafios do FIM corporativo:

- Implementação simplificada: O Log360 permite que as empresas configurem o FIM para todos os ativos de rede a partir de um único console. Assim que o domínio corporativo é configurado, todos os dispositivos e aplicações são automaticamente detectados pela solução. Em seguida, é possível definir o monitoramento de arquivos selecionando os dispositivos ou aplicações descobertas e os diretórios correspondentes que contenham dados sensíveis.

- Capacidade de expansão: As capacidades de FIM do Log360 da ManageEngine atendem às demandas de segurança de redes corporativas em expansão. O Log360 instala um agente lightweight para coletar logs de atividades de arquivos de diferentes dispositivos. Esse agente facilita a coleta de logs em WANs e através de firewalls em redes em crescimento. Em redes extensas, ajuda a estabelecer conexão entre o Log360 e os dispositivos configurados com FIM para coletar dados de log. Além disso, auxilia no balanceamento da carga em grandes ambientes, garantindo o funcionamento contínuo do FIM.

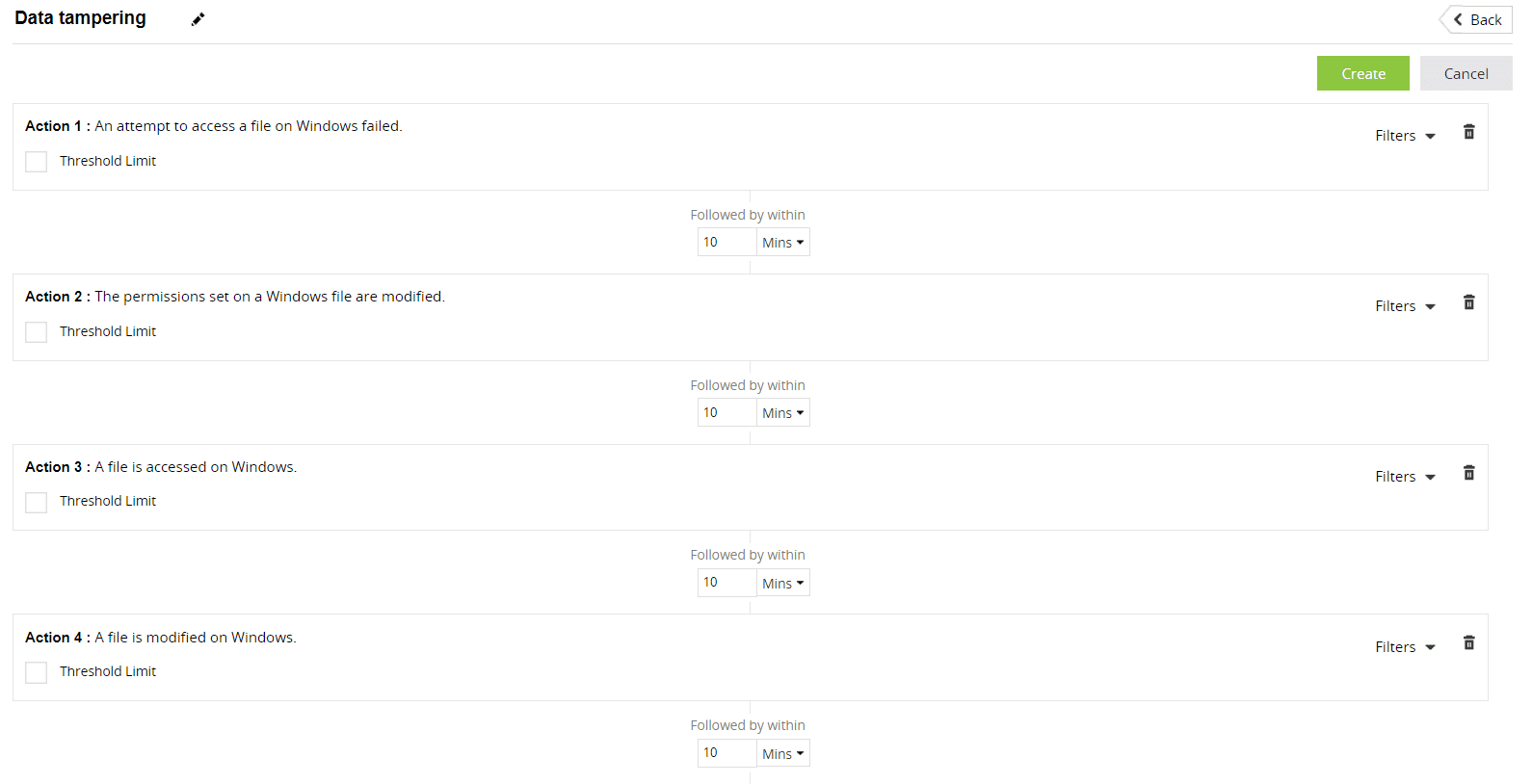

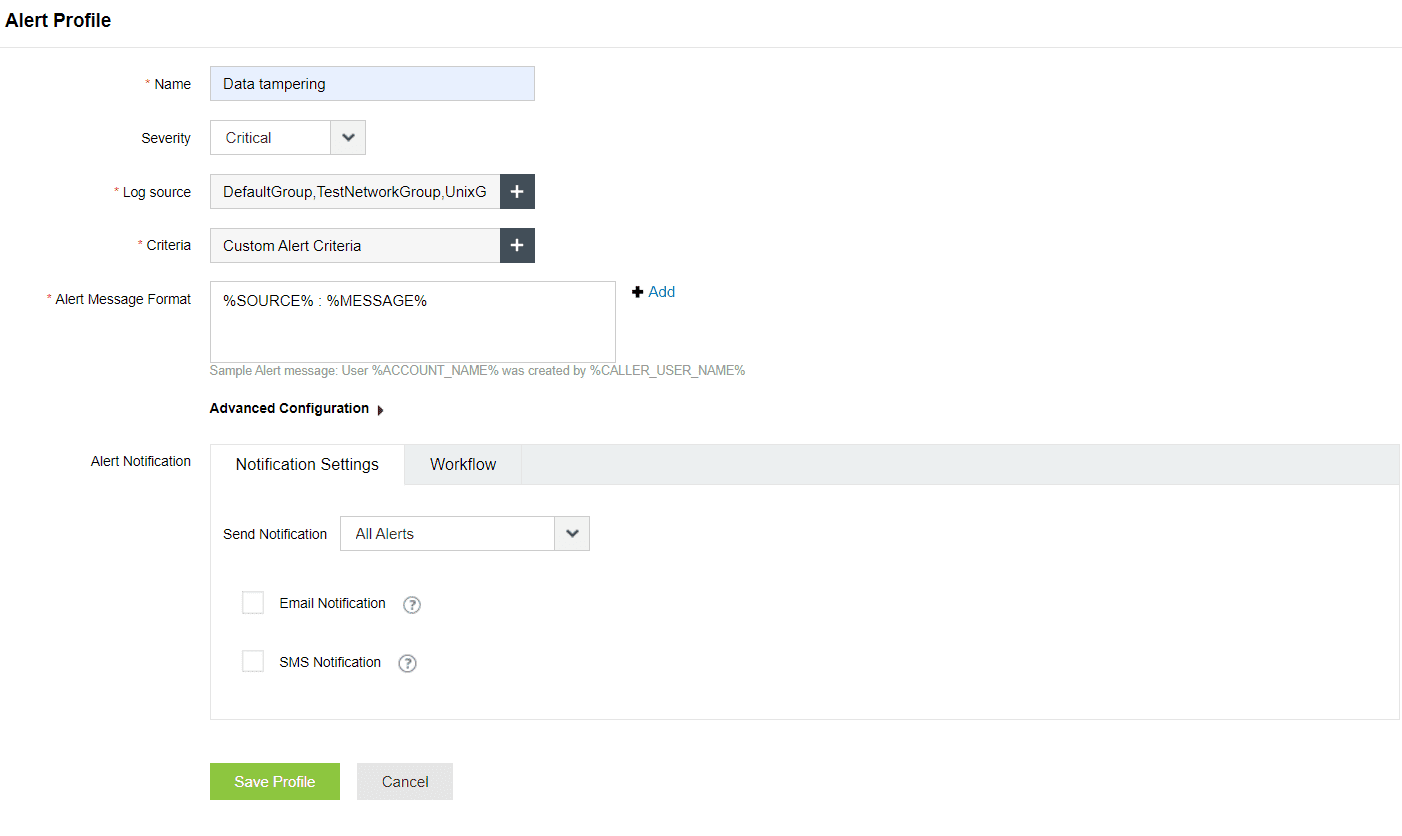

- Redução de ruído: O Log360 inclui regras de correlação e perfis de alerta predefinidos contra ameaças à integridade de arquivos. Essas regras e perfis podem ser personalizados para identificar sequências específicas de eventos relacionadas a atividades maliciosas em arquivos. Ao criar uma regra de correlação personalizada e ativar o perfil de alerta correspondente, é possível mapear padrões suspeitos e acionar alertas automáticos de maneira precisa e eficiente. As figuras 1 e 2 ilustram, respectivamente, uma regra de correlação personalizada sobre adulteração de dados e seu perfil de alerta associado.

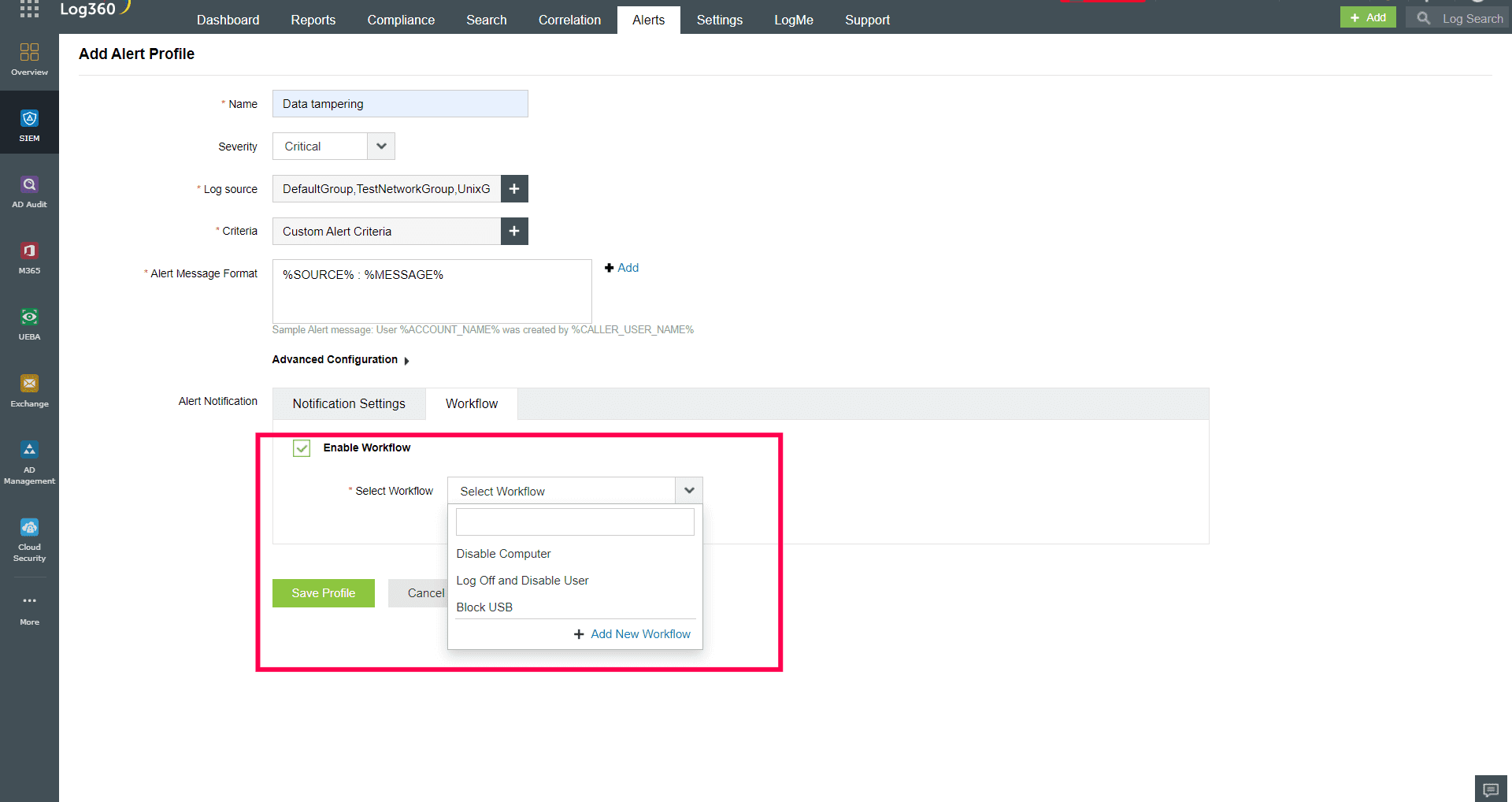

- Resposta a incidentes: O Log360 permite configurar workflows para perfis de alerta acionados por eventos relacionados a arquivos. Esses workflows atuam como parte essencial do mecanismo de resposta a incidentes, ajudando a prevenir violações e a combater ameaças iminentes a dados sensíveis. A figura 3 ilustra os diferentes workflows que podem ser configurados para um perfil de alerta personalizado, a fim de detectar tentativas de adulteração de dados.

Figura 1: Regra de correlação personalizada de adulteração de dados no Log360

Figura 2: Perfil de alerta de correlação de adulteração de dados no Log360

Figura 3: Workflows de resposta a incidentes de adulteração de dados no Log360

As capacidades de monitoramento de arquivos do Log360 vão além. Trata-se de uma solução SIEM integrada ao FIM, que ajuda as empresas a garantirem a integridade e a segurança de dados em larga escala. O Log360 oferece uma detecção de ameaças completa para proteger a rede corporativa contra ataques como ransomware, engenharia social e ataques ao Active Directory.

E qual é o próximo passo? Para saber mais sobre nossa solução SIEM completa com FIM integrada, cadastre-se para uma demo personalizada ou experimente gratuitamente o Log360 por 30 dias!