O que é um log de eventos do Windows?

Os logs de eventos, que são gerados pelo Serviço de log de eventos do Windows, oferecem um registro detalhado das atividades que ocorrem em um sistema operacional Windows. Eles fornecem uma grande quantidade de informações sobre as atividades do sistema, aplicações e eventos de segurança. Isso inclui registros de data e hora e identidade do usuário, o que os torna um recurso inestimável para administradores de sistema e analistas de segurança.

Os administradores de sistemas monitoram os logs de eventos para solucionar problemas de erros do sistema, travamentos e falhas de aplicações. Eles também usam logs de eventos para rastrear mudanças e atualizações do sistema. Os analistas de segurança, por outro lado, usam as informações contidas nos logs de eventos para correlacionar e detectar ameaças, criar cronogramas de ameaças, investigar incidentes de segurança e responder a ataques cibernéticos. Os analistas de segurança também precisam saber sobre os casos em que os logs de eventos foram excluídos ou apagados, pois isso pode indicar que um agente de ameaças está tentando ocultar seus rastros. As equipes de SOC podem melhorar a segurança e a eficiência operacional ao monitorar os logs de eventos do Windows.

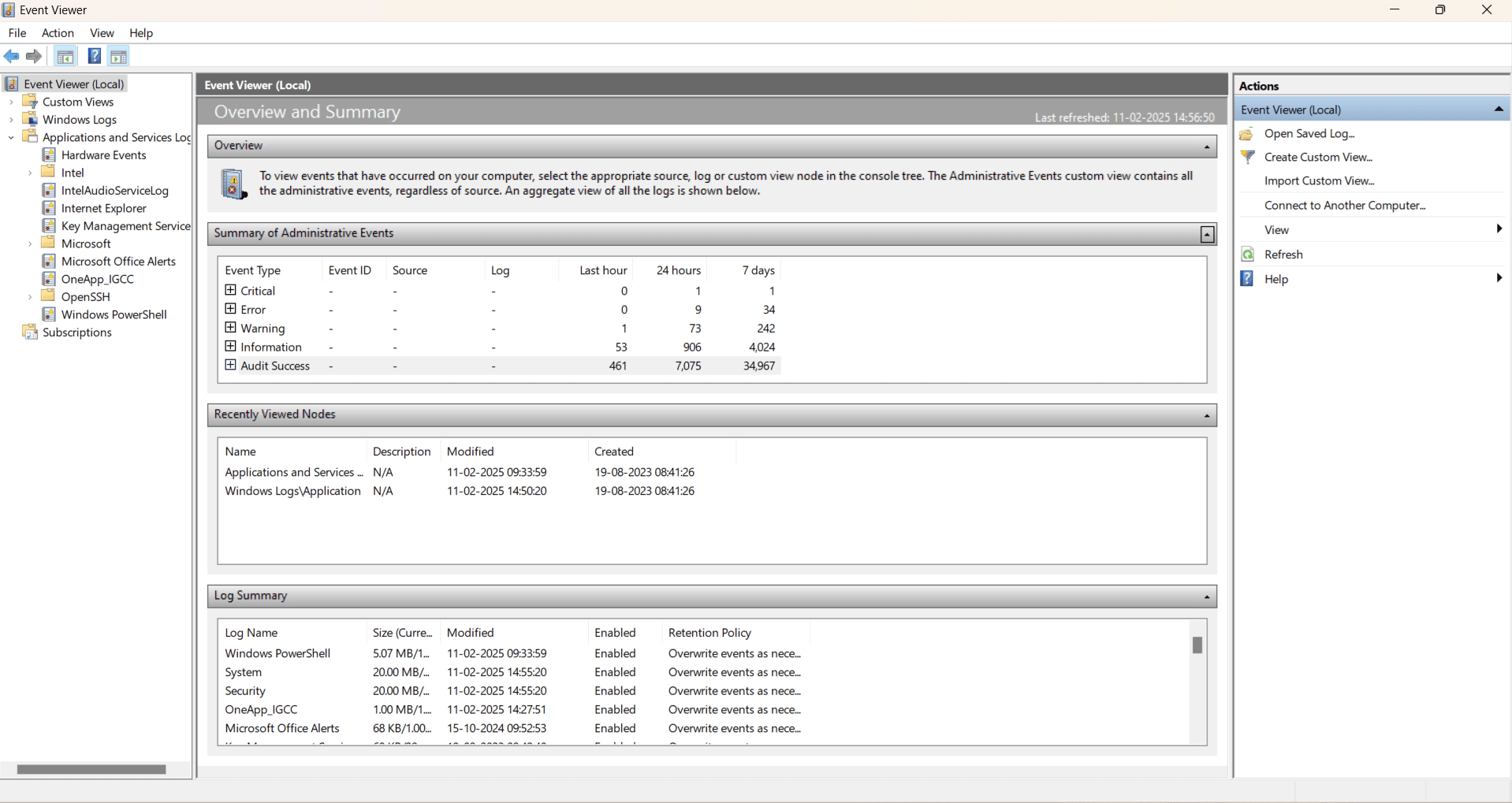

Para visualizar os logs de eventos, abra a caixa de diálogo Executar (tecla Windows + R), digite eventvwr e pressione Enter. Você verá os logs de eventos conforme mostrado abaixo:

Figura 1: Visualizador de eventos exibindo um resumo dos eventos administrativos

Quais são as cinco categorias dos logs do Windows?

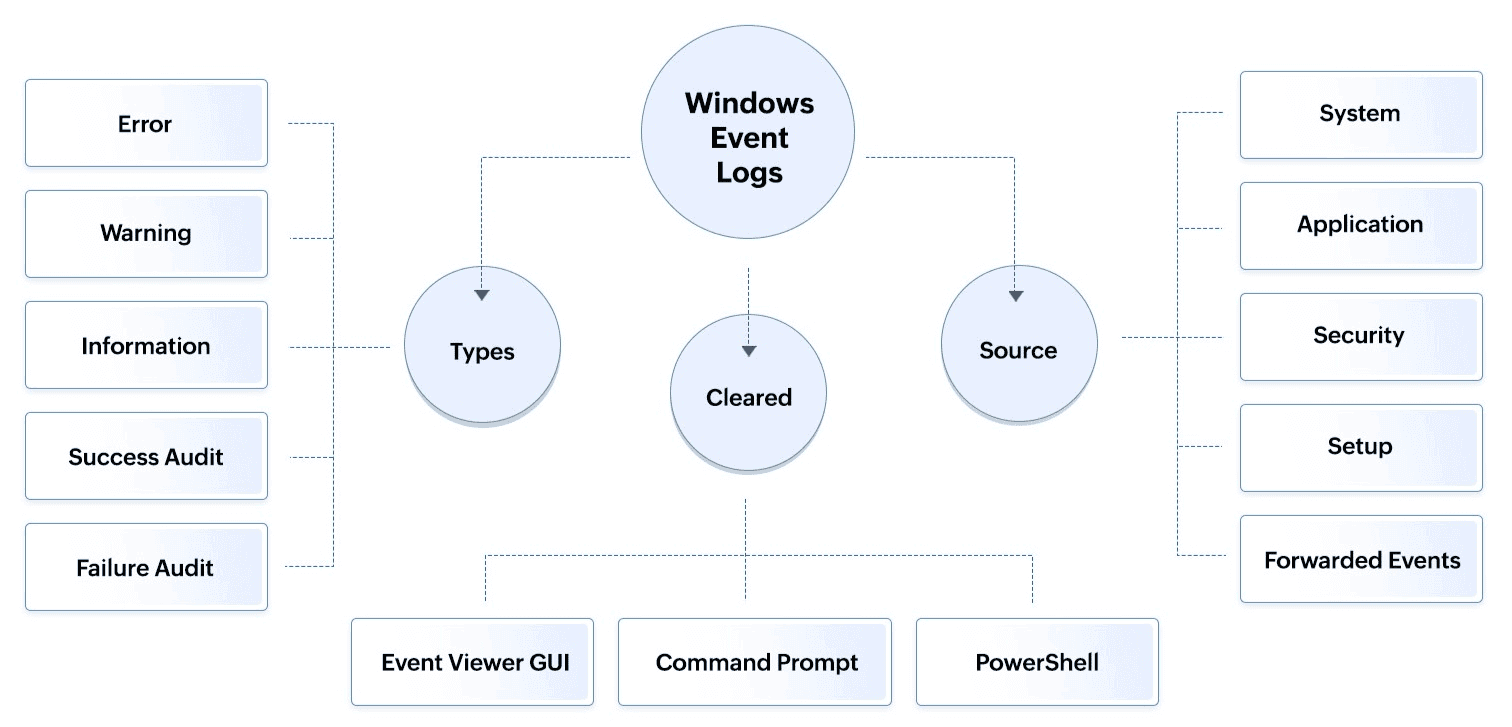

Os logs de eventos do Windows podem incluir logs do sistema, logs de aplicações, logs de segurança, logs de configuração e logs de eventos encaminhados.

Figura 2: Categorias de logs de eventos do Windows com base em tipos e origens

- Logs do sistema contêm eventos registrados pelos componentes do sistema Windows, como problemas de memória ou falha de um driver durante a startup, ou erros de disco, como sistema de arquivos corrompido ou gravações de disco com falha.

- Logs de aplicações contêm eventos registrados por aplicações ou programas, como problemas para iniciar a Calculadora ou as aplicações do Zoom.

- Logs de segurança contêm eventos relacionados à segurança do sistema, como logins com falha e exclusões de arquivos.

- Logs de configuração contêm eventos relacionados a atualizações do sistema.

- Logs de eventos encaminhados contêm eventos encaminhados de outros computadores.

Os logs de eventos do Windows também são classificados em cinco tipos de eventos: Erro, Aviso, Informação, Auditoria com sucesso e Auditoria com falha.

- Erro indica um problema significativo, como uma falha no sistema ou na aplicação.

- Aviso significa um possível problema que pode levar a problemas futuros, como pouco espaço em disco.

- Informação fornece detalhes sobre a operação normal de aplicações ou serviços, como a inicialização bem-sucedida de um serviço.

- Auditoria com sucesso registra eventos bem-sucedidos relacionados à segurança, como autenticação de usuário bem-sucedida.

- Auditoria com falha registra eventos relacionados à segurança malsucedidos, como tentativas de login fracassadas.

Os agentes de ameaças podem desativar os logs de eventos antes de apagá-los e executar o ataque. Entretanto, a desativação dos logs também gerará uma entrada nos logs de segurança. Os invasores podem apagar os logs de eventos de várias maneiras, mas, em geral, isso envolve uma exclusão manual da interface do Visualizador de eventos, o uso do Prompt de comando ou de comandos do PowerShell. Compreender a importância dos logs de eventos fornecerá uma visão clara do motivo pelo qual é crucial monitorá-los e suas exclusões.

Por que as equipes de SOC devem monitorar os logs de eventos do Windows?

O monitoramento dos logs de eventos é fundamental pelos seguintes motivos:

- Diagnosticar a integridade do sistema: Os logs de eventos ajudam a diagnosticar e solucionar problemas de integridade do sistema. Por exemplo, se um serviço não iniciar, os logs do sistema podem indicar detalhes sobre a causa.

- Garantir a conformidade: O rastreamento de eventos de segurança também ajuda a cumprir os requisitos, como HIPAA, GDPR e SOX, que exigem o monitoramento e o registro de logs de acesso a dados confidenciais.

- Detectar ameaças à segurança: Os logs de eventos desempenham um papel crucial no monitoramento da segurança e podem ajudar os analistas a detectar intrusões, fornecendo detalhes de eventos de login com falha, tentativas de acesso não autorizado e atividades suspeitas indicativas de possíveis ataques.

- Acelerar a resposta a incidentes e a análise pericial: O rastreamento regular de logs permite a detecção e a resposta mais rápidas a incidentes, minimizando assim os danos. Além disso, no caso de um incidente de segurança, os logs de eventos servem como uma fonte crítica de evidências, ajudando os analistas a reconstruir a sequência de eventos que levaram à violação e a entender a extensão de seu impacto.

É por isso que os invasores apagam os logs de eventos para que possam remover os vestígios de suas atividades e ocultar seus rastros para evitar a detecção. Mas como os invasores apagam os logs?

Prefere assistir em vez de ler? Dê uma olhada nesta explicação em vídeo!

Como os invasores executam o ataque?

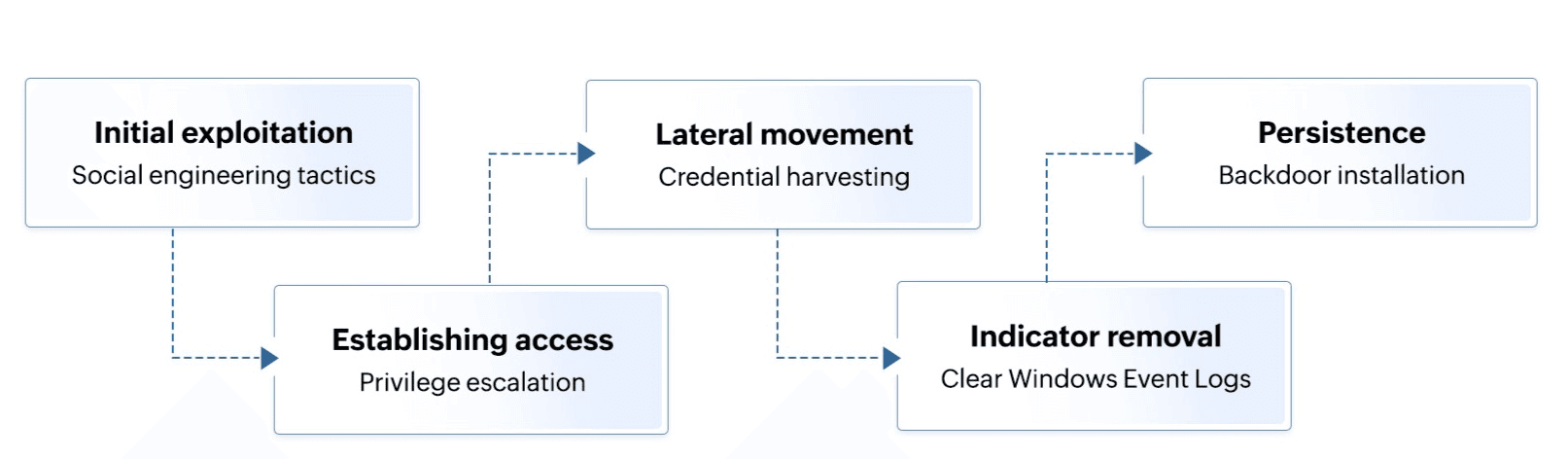

Os invasores geralmente seguem estas etapas para realizar seu objetivo de executar um ataque bem-sucedido, conforme mostrado na Figura 3.

Figura 3: Etapas envolvidas na exclusão de logs de eventos logs do Windows pelos invasores

- Para obter a entrada inicial na rede da vítima, os invasores exploram vulnerabilidades no sistema ou usam táticas de engenharia social para manipular os usuários para que forneçam credenciais ou façam download de software malicioso.

- Para estabelecer e manter o acesso, eles instalam uma ferramenta de acesso remoto e realizam a escalação de privilégios para obter privilégios de administrador.

- Em seguida, os invasores se movem lateralmente e examinam a rede para identificar outros sistemas valiosos ou coletam credenciais usando técnicas como keylogging ou ataques pass-the-hash.

- Em seguida, os invasores encobrem seus rastros apagando os logs de eventos e desativando o registro futuro de logs.

- Por fim, os invasores garantem o acesso persistente instalando back doors adicionais, criando contas de usuário ocultas ou modificando softwares legítimos para incluir códigos maliciosos.

É evidente que, independentemente do tamanho da organização, o rastreamento de logs de eventos é fundamental. No entanto, quanto maior a organização, maior o número de eventos a serem monitorados e mais assustadora pode ser a tarefa. Portanto, é fundamental que as organizações invistam em uma solução SIEM que possa ajudar na gestão de logs, na análise de logs, na detecção de ameaças, na resposta a incidentes, na análise pericial de logs e que as ajude a cumprir seus requisitos de conformidade com facilidade. O Log360 da ManageEngine é uma solução SIEM unificada com capacidades de UEBA, SOAR, DLP e CASB que pode ajudar sua organização a impedir ameaças de origem interna e externa.

Como o Log360 da ManageEngine pode ajudar?

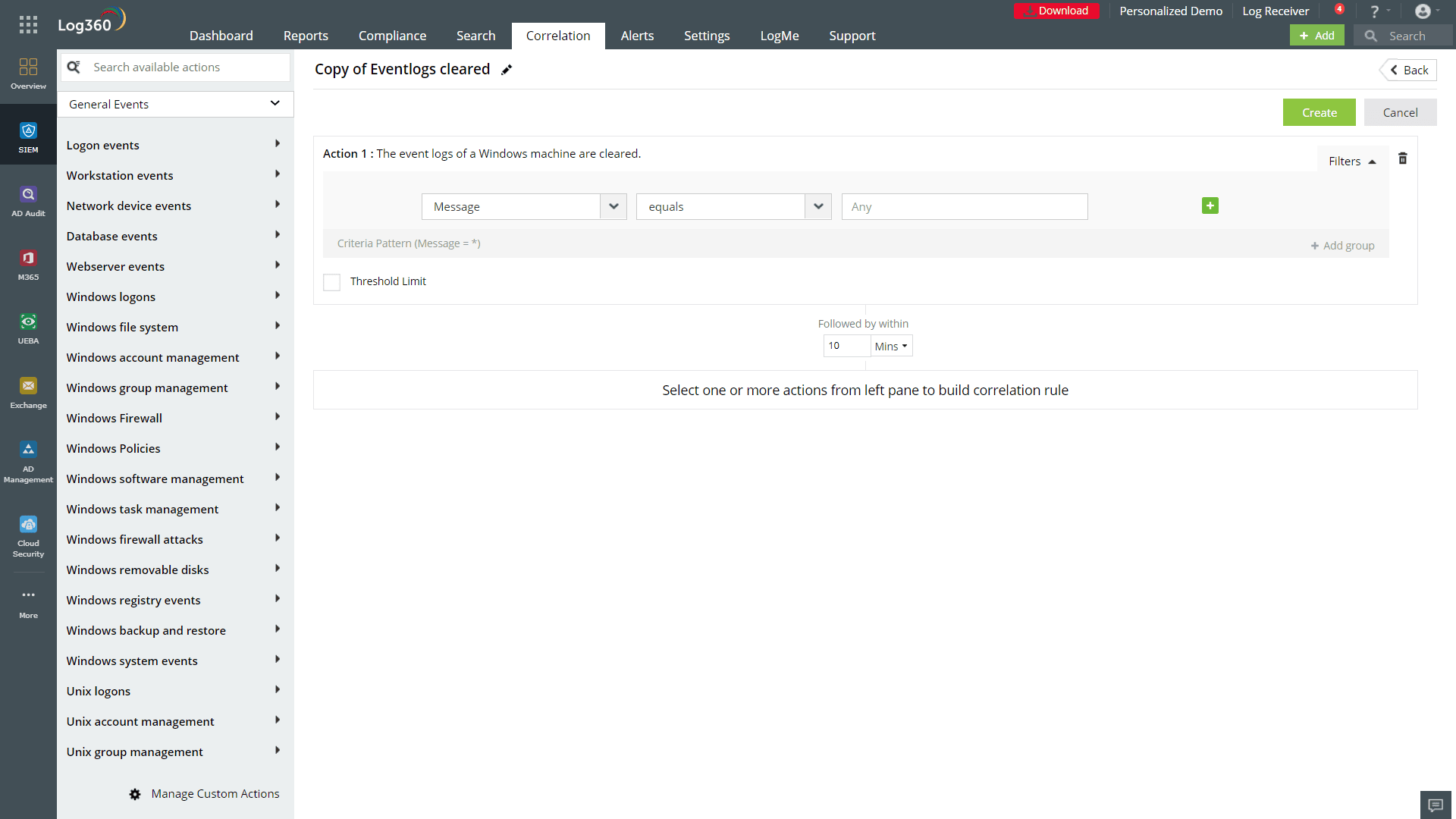

O Log360 ajuda a coletar logs de mais de 700 tipos de dispositivos de rede para monitoramento e análise em tempo real. Ele ajuda as organizações a monitorar usuários e entidades quanto a anomalias baseadas em tempo, contagem e padrões, além de ajudá-las a priorizar eventos de segurança com base em pontuações de risco precisas. O Log360 também é equipado com um mecanismo de correlação completo com regras de correlação predefinidas e personalizadas, incluindo uma regra pronta para uso para identificar logs de eventos apagados, conforme mostrado na figura abaixo.

Figura 4: Regra de correlação do Log360 para identificar logs de eventos apagados

Independentemente do tipo de log apagado (sistema, segurança, aplicação, configuração ou eventos de encaminhamento), o Log360 detectará e alertará você sobre incidentes de exclusão de logs, desde que a opção de perfil de alerta esteja ativada. O Log360 também vem com capacidades SOAR. Isso significa que, se você associar um workflow de resposta a um perfil de alerta, o Log360 poderá executar determinadas ações automatizadas, como desativar um computador ou fazer logoff e desativar o usuário. Isso pode ajudar as equipes de SOC a reduzir o MTTD e o MTTR e melhorar significativamente a postura de segurança. Para saber se o Log360 é a opção certa para sua organização, inscreva-se para uma demonstração personalizada.

Quais são as próximas etapas que um analista de SOC deve seguir?

Além de implementar uma solução SIEM como o Log360, aqui estão algumas etapas que as equipes de SOC podem seguir para evitar futuros ataques:

- Impor controles de acesso rigorosos na gestão de logs de eventos.

- Revisar os privilégios de usuários para identificar quem tem acesso para apagar logs de eventos e revogar o acesso adequadamente.

- Implementar políticas de auditoria e segurança para reforçar a retenção de logs e as capacidades de monitoramento.

- Certificar-se de criptografar os arquivos de eventos localmente e em trânsito para evitar manipulações de logs.

- Certificar-se de encaminhar automaticamente os eventos para um servidor de logs ou fazer backup deles em um local secundário para armazenamento seguro.

Os logs de eventos do Windows não são apenas registros do sistema; eles são a salvação da segurança cibernética. Monitorá-los e protegê-los de forma proativa pode ser a diferença entre evitar um ataque e responder tarde demais.