O que é keystroke logging?

Content in this page

- O que é registro de pressionamento de tecla?

- Como os keyloggers funcionam?

- Incidentes notáveis de keylogging

- Tipos de keyloggers

- Como verificar se há keyloggers

- Práticas recomendadas para evitar o keylogging

- Proteção contra keyloggers

- Como o Log360 pode ajudar?

O que é registro de pressionamento de tecla?

Um pressionamento de tecla é qualquer ação por meio da qual interagimos com um computador pressionando botões ou teclas. O registro de pressionamento de teclas, comumente conhecido como keylogging, refere-se ao processo de gravação dos detalhes dos pressionamentos de teclas feitos em um dispositivo na forma de logs. Essa geração de registros ocorre sem o consentimento do usuário. O keylogging é feito por meio de ferramentas chamadas keystroke loggers ou keyloggers, que registram cada tecla digitada no dispositivo e as salvam em um arquivo. Em seguida, os invasores analisam o padrão das teclas digitadas para identificar dados confidenciais, como credenciais.

Os keyloggers também podem ser pré-programados para procurar toques específicos, como @, que podem indicar que o usuário está inserindo credenciais importantes. Embora o keylogging seja frequentemente associado a intenções maliciosas, também há usos legítimos. Entre eles estão o aprimoramento da experiência do usuário por meio da análise de pressionamento de teclas para otimização de aplicações e sites, e o rastreamento dos próprios hábitos de digitação para aumentar a produtividade e evitar lesões por esforço repetitivo. O keylogging ajuda até mesmo na solução de problemas técnicos por meio do registro das entradas do usuário, facilitando a solução eficiente de problemas e o suporte ao cliente.

Como os keyloggers funcionam?

Os invasores usam ferramentas de keylogging com a intenção de explorar os dados pessoais do usuário. Eles tentam roubar informações de cartão de crédito para fazer transações não autorizadas, infiltrar-se em e-mails comerciais ou até mesmo sequestrar contas de mídia social.

Normalmente, um keylogger funciona da seguinte maneira:

- 1Instalação: Os keyloggers podem ser inseridos em dispositivos por meio de e-mails de phishing, sites comprometidos, downloads de software malicioso ou até mesmo dispositivos físicos conectados a um teclado de computador ou a uma porta USB.

- 2Inicialização: Depois de instalados, eles são executados em segundo plano sem o conhecimento do usuário.

- 3Captura de pressionamento de teclas: Eles registram e salvam todas as entradas, pressionamentos, releases e combinações de teclas. Algumas ferramentas de keylogging também podem capturar tudo o que está na área de transferência de copiar e colar do usuário, no microfone e até mesmo nas imagens da câmera.

- 4Armazenamento de dados: Os dados são armazenados localmente no dispositivo comprometido ou enviados para o servidor remoto do invasor.

- 5Exfiltração: O invasor recupera os dados, que ele analisa para extrair informações confidenciais.

Incidentes notáveis de keylogging

Alguns dos ataques cibernéticos notáveis que envolveram keylogging são:

Violação do LastPass:

Em 2022, o LastPass revelou uma sequência de eventos em que um agente malicioso obteve acesso e exfiltrou com sucesso dados extremamente confidenciais de contas de clientes dos servidores de armazenamento da Amazon Web Services em posse da empresa durante uma campanha bem coordenada e prolongada que se estendeu por vários meses.

StrongPity APT:

Esse grupo é conhecido por usar um instalador legítimo do Notepad++ em conjunto com executáveis maliciosos, uma tática que lhes garante persistência em uma máquina-alvo mesmo após uma reinicialização. Esse backdoor serve como um meio para o agente da ameaça instalar um keylogger no sistema comprometido e estabelecer comunicação com um servidor de comando e controle (C&C) para transmitir a saída do software.

Tipos de keyloggers

Os keyloggers geralmente podem ser classificados em dois tipos principais:

Keyloggers de hardware: São dispositivos físicos que estão diretamente conectados ao sistema visado. Os keyloggers de hardware podem ser disfarçados de cabos de computador ou adaptadores USB. Eles detectam os sinais eletrônicos gerados quando as teclas do teclado são pressionadas. Às vezes, as teclas digitadas também são rastreadas visualmente com a ajuda de keyloggers de câmera. Os adversários precisarão de acesso físico e direto ao sistema para usar keyloggers de hardware, por isso não são muito usados.

Keyloggers de software: São usados com mais frequência pelos adversários, pois a instalação não exige nenhum acesso físico. Os keyloggers de software são programas de computador maliciosos, que geralmente são inseridos no dispositivo visado com a ajuda de práticas de engenharia social. Uma vez instalados, eles obtêm acesso em nível de sistema e operam de modo furtivo. Os keyloggers de software existem em diferentes variedades, incluindo:

- 1Keyloggers baseados em API: Usam uma interface de programação de aplicações para monitorar as entradas do teclado.

- 2Keyloggers de captura de formulário: Interceptam o texto inserido em um site, que é armazenado localmente para exfiltração.

- 3Keyloggers baseados em kernel: Funcionam no nível do kernel de um sistema operacional e tentam garantir um alto privilégio dentro da rede.

Como verificar se há keyloggers

A detecção de keyloggers geralmente é um pouco complicada. No entanto, podemos ficar atentos a alguns sinais, como velocidade lenta do navegador, desaparecimento de cursores e atraso nas teclas digitadas ou no movimento do mouse. Ao usar uma solução SIEM, alguns eventos podem funcionar como indicadores de keylogging:

- Tráfego de rede suspeito para endereços IP desconhecidos

- Criação inesperada de processos

- Acesso incomum ao sistema ou a logs de aplicação

- Padrões suspeitos de atividade do teclado

A coleta e a análise contínuas de logs para encontrar qualquer padrão anômalo de eventos podem ajudar a identificar proativamente padrões anômalos indicativos de keylogging. Uma vez detectados, os keyloggers devem ser removidos imediatamente.

A remoção de keyloggers envolve a execução de varreduras antivírus abrangentes, atualização de software, desinstalação de programas suspeitos e verificação de dispositivos de hardware. Se o keylogger persistir, considere o uso de ferramentas anti-rootkit, a revisão manual dos logs do sistema e a mudança das senhas.

Práticas recomendadas para evitar o keylogging

Monitoramento de endpoints

Monitoramento de endpoints

Monitore a instalação de novos softwares ou drivers. Os keyloggers geralmente se instalam como drivers ou componentes de software. Procure processos não autorizados ou suspeitos em execução nos endpoints.

Detecção baseada em assinaturas

Detecção baseada em assinaturas

Use feeds de inteligência de ameaças e databases de assinaturas atualizados regularmente para detectar padrões ou softwares de keylogging conhecidos.

Monitoramento de rede

Monitoramento de rede

Monitore o tráfego de saída incomum, especialmente para domínios desconhecidos ou suspeitos. Os keyloggers geralmente enviam dados capturados para servidores remotos. Procure tráfego criptografado para portas fora do padrão, o que pode indicar exfiltração de dados.

Regras de correlação

Regras de correlação

Crie regras de correlação para detectar padrões indicativos de keylogging. Por exemplo, uma regra pode acionar um alerta se a instalação de um software novo for seguida por um tráfego de saída incomum.

Monitoramento da integridade de arquivos

Monitoramento da integridade de arquivos

Monitore arquivos e diretórios críticos do sistema em busca de mudanças não autorizadas. Os keyloggers podem tentar modificar os arquivos do sistema para se incorporarem.

Proteção contra keyloggers

Para proteger as empresas contra keyloggers, as organizações podem adotar uma série de estratégias eficazes. A autenticação de dois fatores é uma defesa fundamental. A exigência de uma camada extra de verificação além das simples senhas garante que, mesmo que as credenciais de login sejam comprometidas, o acesso não autorizado permaneça difícil.

As empresas também devem implementar um modelo Zero Trust em sua organização. O acesso ao download de arquivos da Internet deve ser rigorosamente restrito e concedido somente ao pessoal necessário. Mesmo com esses controles em vigor, os funcionários devem ser instruídos sobre o uso seguro da Internet. Eles devem ser treinados para ter a capacidade de identificar arquivos suspeitos e entender os perigos do phishing.

A manutenção de dispositivos e softwares atualizados é outro pilar da defesa. A instalação regular das atualizações e dos patches mais recentes aumenta a proteção contra keyloggers e outras ameaças. As vulnerabilidades em softwares sem patches podem ser exploradas por agentes de ameaças, mas os softwares atualizados podem detectar e combater com eficácia as invasões maliciosas.

A adoção de um gerenciador de senhas é outra prática altamente recomendada. Os gerenciadores de senhas não apenas aumentam a segurança das senhas, mas também servem como defesa contra keyloggers. O armazenamento seguro de senhas no gerenciador elimina a necessidade de digitá-las, tornando os keyloggers ineficazes.

Como o Log360 pode ajudar?

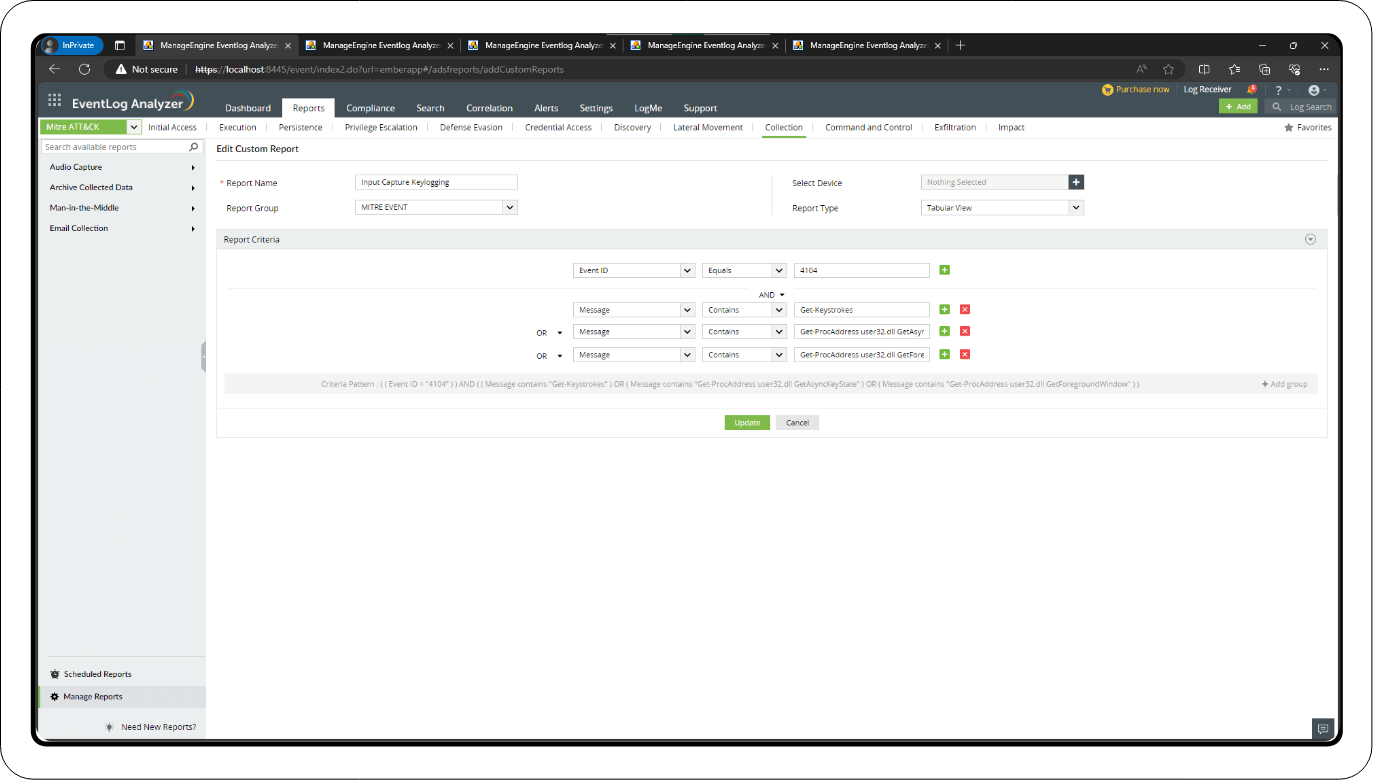

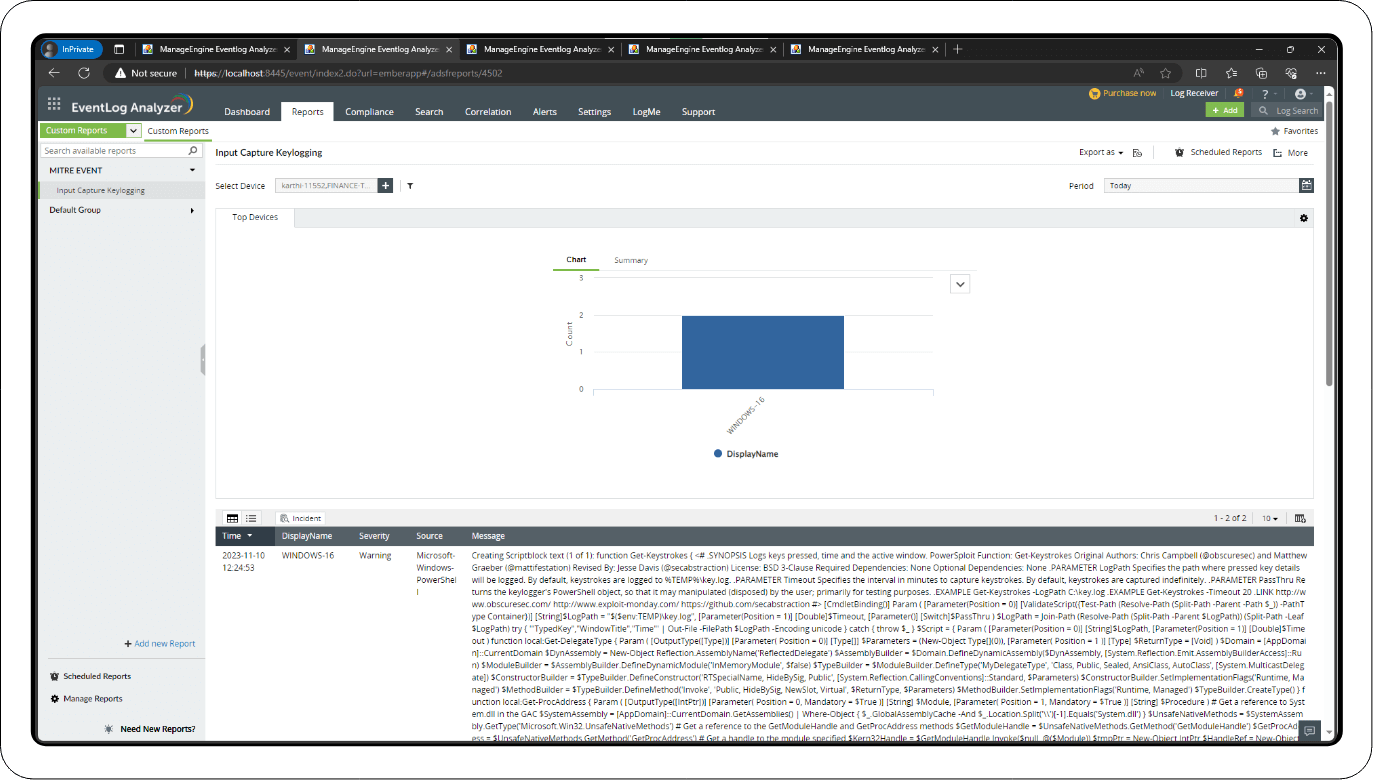

1. Relatório personalizado para registro de captura de entrada

O Log360 permite a criação de relatórios personalizados com foco no registro de captura de entrada. Isso é feito por meio do monitoramento de um ID de evento específico (4104), que é crucial para a detecção de atividades de keylogging.

Como funciona:

- O sistema rastreia e registras cada instância do ID de evento 4104.

- Relatórios personalizados podem ser gerados, fornecendo informações detalhadas sobre todas as atividades de captura de entrada.

- Isso ajuda a identificar qualquer registro de entrada suspeito ou não autorizado, uma marca comum de malware de keylogging.

2. Relatório de monitoramento de arquivos

O relatório de monitoramento de arquivos no Log360 oferece um rastreamento abrangente das atividades dos arquivos. Isso inclui modificações, exclusões, adições, renomeação, mudanças de permissão e uma visão geral das principais operações de arquivos.

Como funciona:

- Monitoramento contínuo de todas as atividades de arquivos no sistema.

- Gera relatórios detalhados sobre quaisquer mudanças feitas nos arquivos, o que é vital para detectar softwares de keylogging que possam alterar ou criar novos arquivos.

- O relatório ajuda a identificar rapidamente operações de arquivos não autorizadas, o que pode indicar uma ameaça de keylogging.

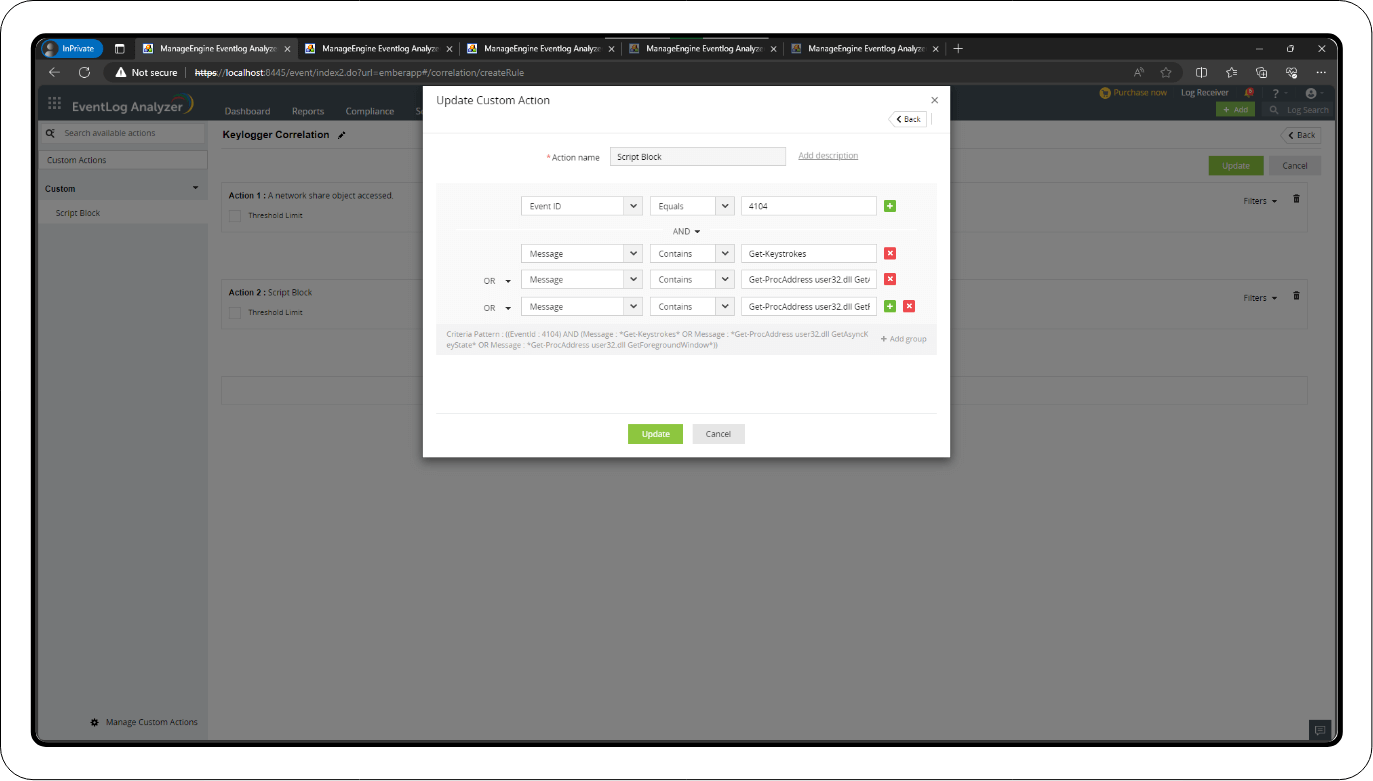

3. Regra de correlação personalizada

O Log360 permite a criação de regras de correlação personalizadas, aumentando sua capacidade de detectar ameaças à segurança, como keylogging. Um exemplo específico é uma regra criada para identificar atividades de keylogging baseadas no PowerShell.

Como funciona:

- Monitoramento do ID de evento 4104: A regra se concentra no ID de evento 4104, que registra execuções de blocos de script do PowerShell. Isso permite o monitoramento próximo de todas as atividades do PowerShell no sistema.

- Detecção de indicadores de keylogging: A regra examina o conteúdo de cada bloco de script registrado em busca de sequências específicas de caracteres indicativas de keylogging. Entre elas estão 'Get-Keystrokes', 'GetAsyncKeyState’ e 'GetForegroundWindow'.

- Mecanismo de alerta: Quando essas sequências de caracteres relacionadas ao keylogging são detectadas em um bloco de script, a regra aciona um alerta, sinalizando uma possível tentativa de keylogging.

Essa regra de correlação personalizada é adaptada para detectar o keylogging do PowerShell. Ao se concentrar em comandos e funções específicos e conhecidos de keylogging, ela identifica com eficácia possíveis tentativas de keylogging, um aspecto essencial para mitigar ameaças cibernéticas sofisticadas.

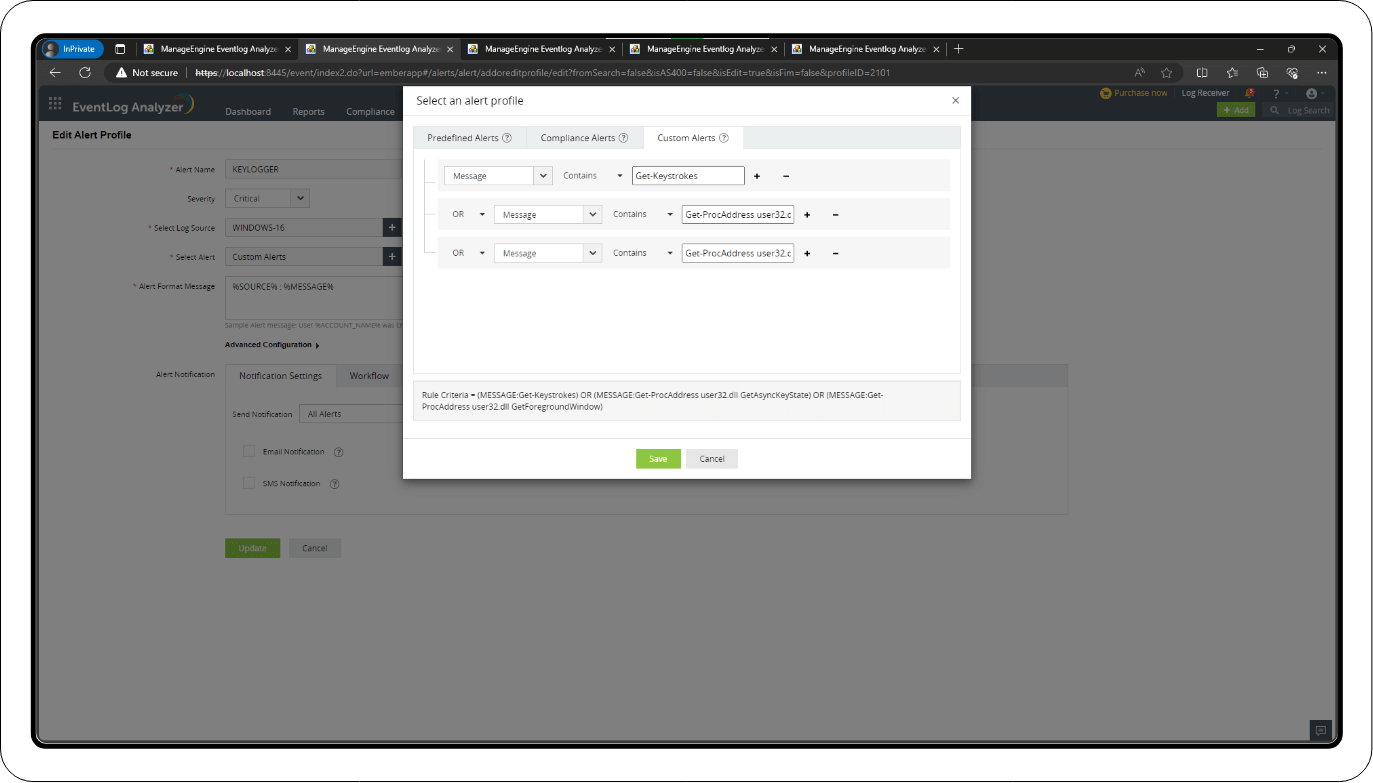

4. Perfil de alerta para correlação criada

Com o Log360, os usuários podem configurar perfis de alerta para regras de correlação criadas. Isso garante uma notificação imediata quando as condições específicas da regra são atendidas.

Como funciona:

- Quando uma regra de correlação personalizada é acionada, o Log360 gera um alerta.

- Esses alertas podem ser personalizados para atender às necessidades específicas de monitoramento e aos planos de resposta a ameaças da organização.

- Os alertas imediatos permitem uma resposta rápida a possíveis incidentes de keylogging, reduzindo o risco de roubo ou comprometimento de dados.