Conteúdo relacionado

O que é OSINT?

A inteligência de código aberto (OSINT) refere-se à coleta e à análise de dados de fontes publicamente disponíveis para produzir inteligência acionável. Essa inteligência é utilizada em vários campos, como segurança nacional, aplicação da lei e inteligência comercial. A OSINT se distingue da pesquisa tradicional pela aplicação de um processo de inteligência estruturado para criar um conhecimento personalizado que dê suporte a decisões específicas.

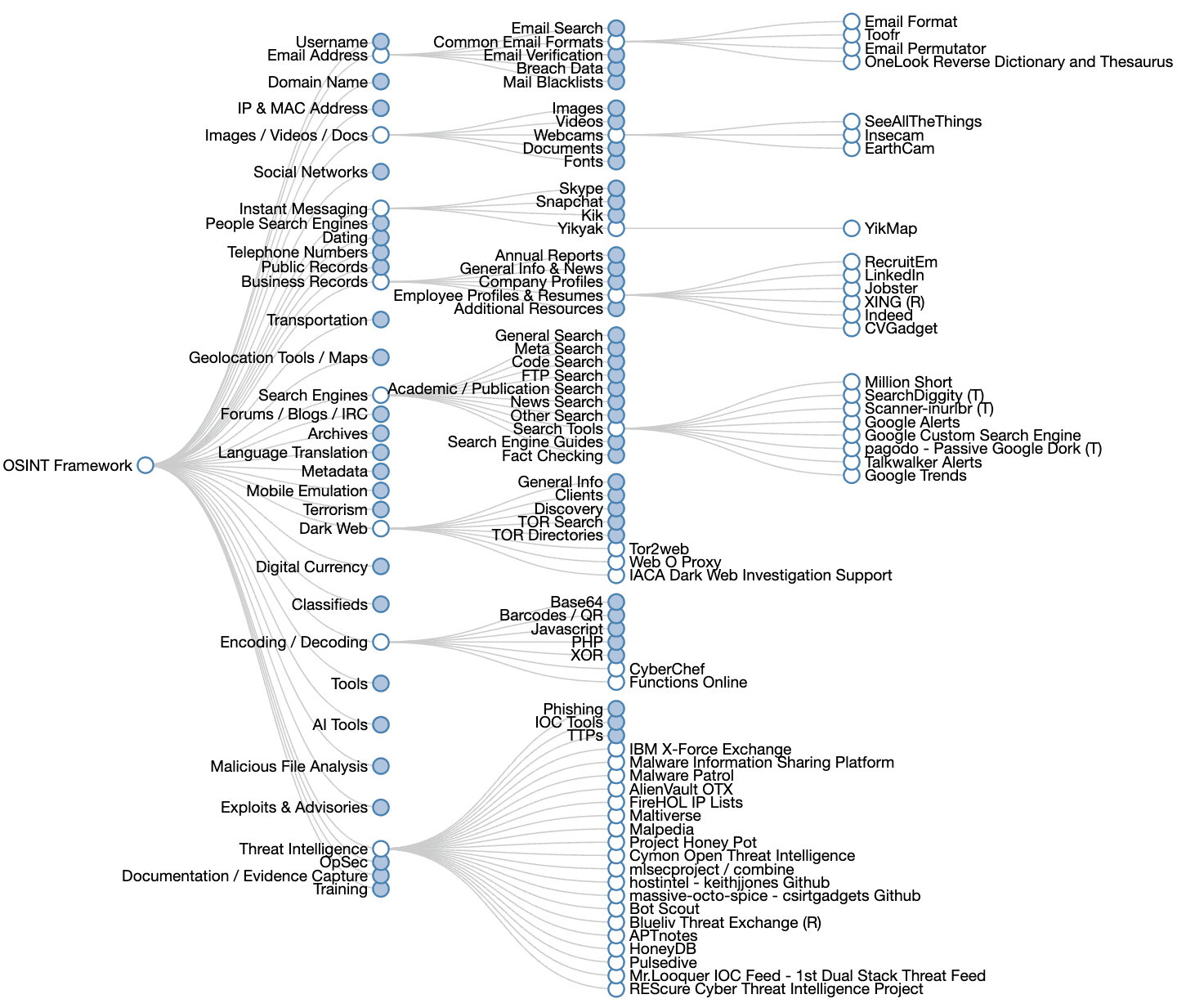

O que é a estrutura OSINT?

A principal função da estrutura OSINT é compilar e categorizar informações publicamente disponíveis, permitindo que os usuários naveguem por diferentes categorias relacionadas às suas necessidades específicas de inteligência. Essa estrutura simplifica o processo de coleta de dados, oferecendo acesso direto a várias ferramentas que podem ser empregadas para diferentes tipos de investigações, tais como:

- Pesquisas de nome de usuário: Ferramentas para encontrar informações relacionadas a nomes de usuário específicos.

- Investigações de endereços de e-mail: Recursos para coletar dados vinculados a endereços de e-mail.

- Análise de nomes de domínio: Ferramentas para examinar registros de domínios e informações associadas.

A estrutura OSINT aumenta a eficiência da coleta de inteligência organizando essas ferramentas em categorias baseadas em fonte, relevância, tipo e contexto.

Tipos de OSINT

A OSINT pode ser categorizada com base nas fontes de informação e nos métodos usados para coleta. Aqui estão os principais tipos:

- Fontes da Internet: Inclui plataformas de mídia social, fóruns, blogs, sites de compartilhamento de vídeos, mecanismos de pesquisa e metadados de arquivos digitais. Informações da dark web também estão incluídas.

- Mídia tradicional: Jornais, televisão, transmissões de rádio, revistas e publicações acadêmicas. Essas fontes fornecem informações valiosas sobre o sentimento, as tendências e os eventos do público.

- Literatura cinzenta: Abrange publicações não comerciais, como relatórios de ONGs (organizações não governamentais), documentos governamentais, trabalhos de pesquisa acadêmica e outros materiais que não são facilmente acessíveis por meio de canais de publicação tradicionais.

- Registros públicos: Dados de databases governamentais, registros judiciais, registros comerciais e outros documentos oficiais podem ser analisados para vários fins de inteligência.

- Dados de geolocalização: Uso de informações de dados de GPS ou serviços baseados em localização para obter informações sobre áreas ou indivíduos específicos.

Métodos de coleta de OSINT

Os métodos de coleta de OSINT podem ser classificados em três categorias principais:

- Coleta passiva: Envolve a coleta de informações sem se envolver ativamente com a fonte. Por exemplo, monitorar perfis de mídia social ou ler artigos de notícias sem interação direta.

- Coleta semipassiva: Esse método pode envolver algum nível de envolvimento com a fonte, mas não revela diretamente a intenção do coletor. Por exemplo, a assinatura de boletins informativos ou o acompanhamento de determinados fóruns on-line.

- Coleta ativa: Envolve a interação direta com a fonte ou o alvo para obter informações específicas. Os exemplos incluem a realização de entrevistas ou a participação em discussões nas quais as informações podem ser coletadas.

Quem pode usar a OSINT?

A OSINT é utilizada por uma gama diversificada de usuários em vários setores. Aqui estão alguns dos principais grupos que utilizam a OSINT:

- Agências governamentais: As agências de inteligência e de aplicação da lei usam a OSINT para coletar informações sobre ameaças à segurança nacional, atividades criminosas e governos estrangeiros.

- Organizações militares: Os militares empregam a OSINT para planejamento estratégico e consciência situacional em operações.

- Jornalistas e repórteres investigativos: Os jornalistas usam a OSINT para descobrir histórias, verificar fatos e reunir informações básicas sobre os assuntos que estão relatando.

- Empresas: As empresas usam a OSINT para análise de concorrência, pesquisa de mercado e compreensão do comportamento do consumidor. Isso as ajuda a identificar tendências e tomar decisões informadas.

- Profissionais de segurança cibernética: Os analistas de segurança e os testadores de penetração usam a OSINT para identificar vulnerabilidades em sistemas e coletar inteligência sobre possíveis ameaças ou invasores.

- Investigadores particulares: Eles geralmente contam com a OSINT para coletar informações sobre indivíduos ou entidades para casos legais ou investigações pessoais.

- Organizações de direitos humanos: Esses grupos utilizam a OSINT para documentar abusos e coletar evidências em zonas de conflito ou regimes opressivos.

- Pesquisadores acadêmicos: Os acadêmicos usam a OSINT para coletar dados para estudos em várias disciplinas, incluindo sociologia, ciência política e estudos ambientais.

- Indivíduos preocupados com a privacidade: As pessoas podem usar as técnicas de OSINT para avaliar seu próprio rastro digital ou entender o quanto de suas informações pessoais estão acessíveis ao público.

O lado sombrio da inteligência de código aberto

A OSINT é cada vez mais utilizada por criminosos para coletar informações para fins maliciosos, o que representa riscos significativos para as organizações. Aqui estão alguns dos riscos conhecidos associados ao uso da OSINT por agentes maliciosos:

Definição de perfis de alvos: Criminals leverage OSINT to conduct extensive research on potential victims, including individuals and organizations. They can Os criminosos utilizam a OSINT para realizar pesquisas extensas sobre possíveis vítimas, incluindo indivíduos e organizações. Eles podem reunir detalhes pessoais, como nomes, endereços e atividades de mídia social, o que ajuda a criar ataques de phishing personalizados ou esquemas de engenharia social.

Exploração de violação de dados: Os invasores geralmente usam a OSINT para encontrar credenciais vazadas de violações de dados anteriores. Eles executam ataques de preenchimento de credenciais cruzando referências de nomes de usuários e e-mails com databases comprometidos e obtendo acesso não autorizado às contas.

Engajamento na dark web: Os criminosos exploram as ferramentas de OSINT para navegar na dark web, onde podem comprar e vender dados roubados, compartilhar técnicas de hacking ou se comunicar com outros criminosos. Esse ambiente fornece muitas informações que podem ser usadas para planejar e executar o crime cibernético.

Roubo de identidade e fraude: Ao coletar informações pessoais de várias fontes públicas, os criminosos podem se passar por indivíduos ou organizações. Isso pode resultar em roubo de identidade, fraude financeira ou acesso não autorizado a sistemas confidenciais.

Como o Log360 da ManageEngine e os feeds de ameaças de código aberto trabalham em conjunto para criar uma estratégia proativa de segurança cibernética para sua organização

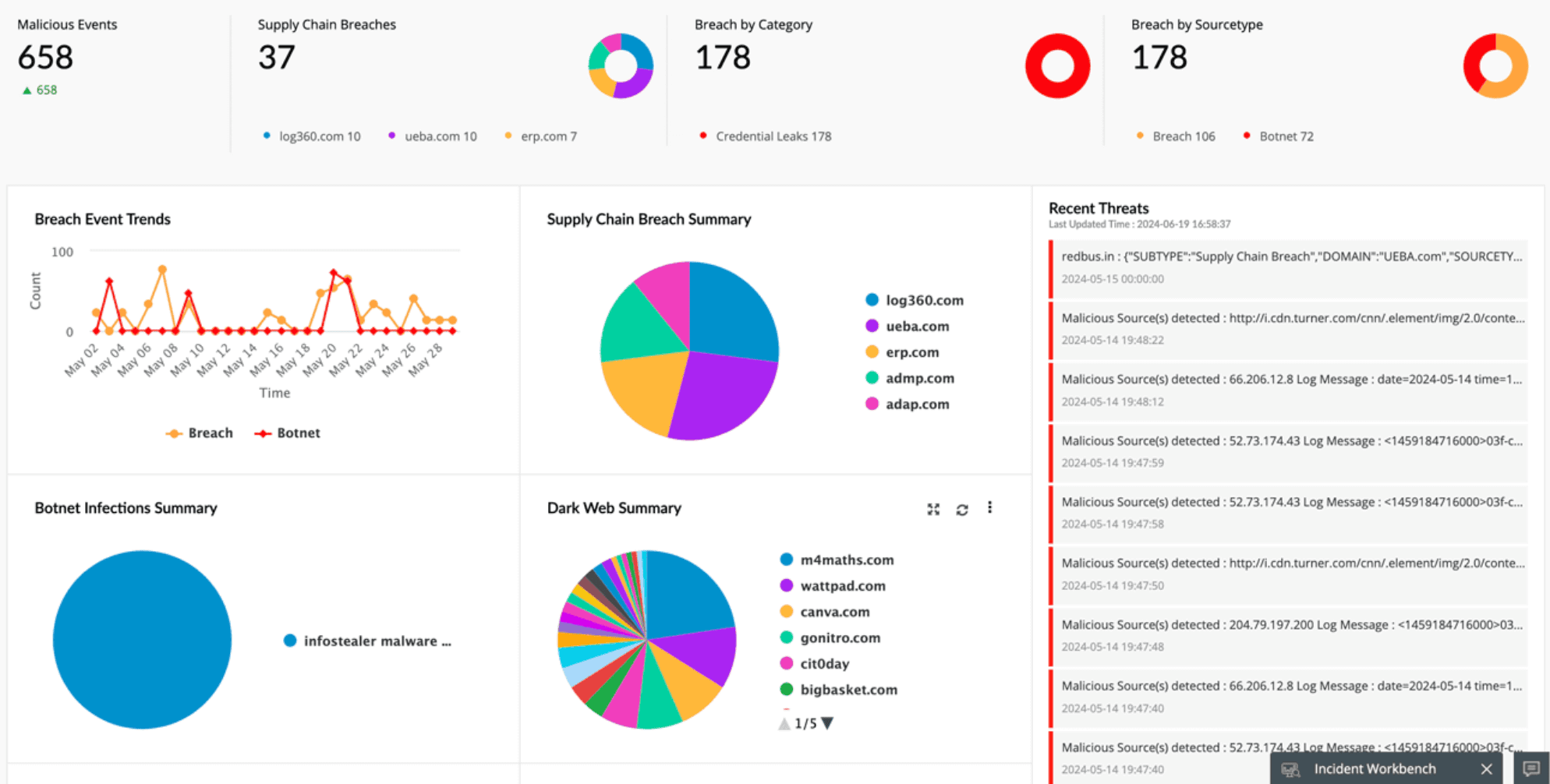

O Log360 da ManageEngine é uma solução abrangente de gestão de informações e eventos de segurança (SIEM) projetada para aprimorar a segurança da rede e otimizar os processos de gestão de logs para organizações de todos os tamanhos.

Os feeds de ameaças de código aberto fornecem uma grande quantidade de informações sobre ameaças emergentes, vulnerabilidades e vetores de ataque. O Log360 pode incorporar os dados disponíveis desses feeds de inteligência de ameaças de código aberto, como STIX/TAXII, AlienVault, etc., permitindo atualizações em tempo real sobre possíveis ameaças. Isso permite a detecção e resposta proativas a ameaças, correlacionando os feeds técnicos com os logs internos.

As organizações obtêm melhor visibilidade de seu cenário de segurança ao aproveitar os feeds de ameaças de código aberto juntamente com as amplas capacidades de SIEM do Log360.

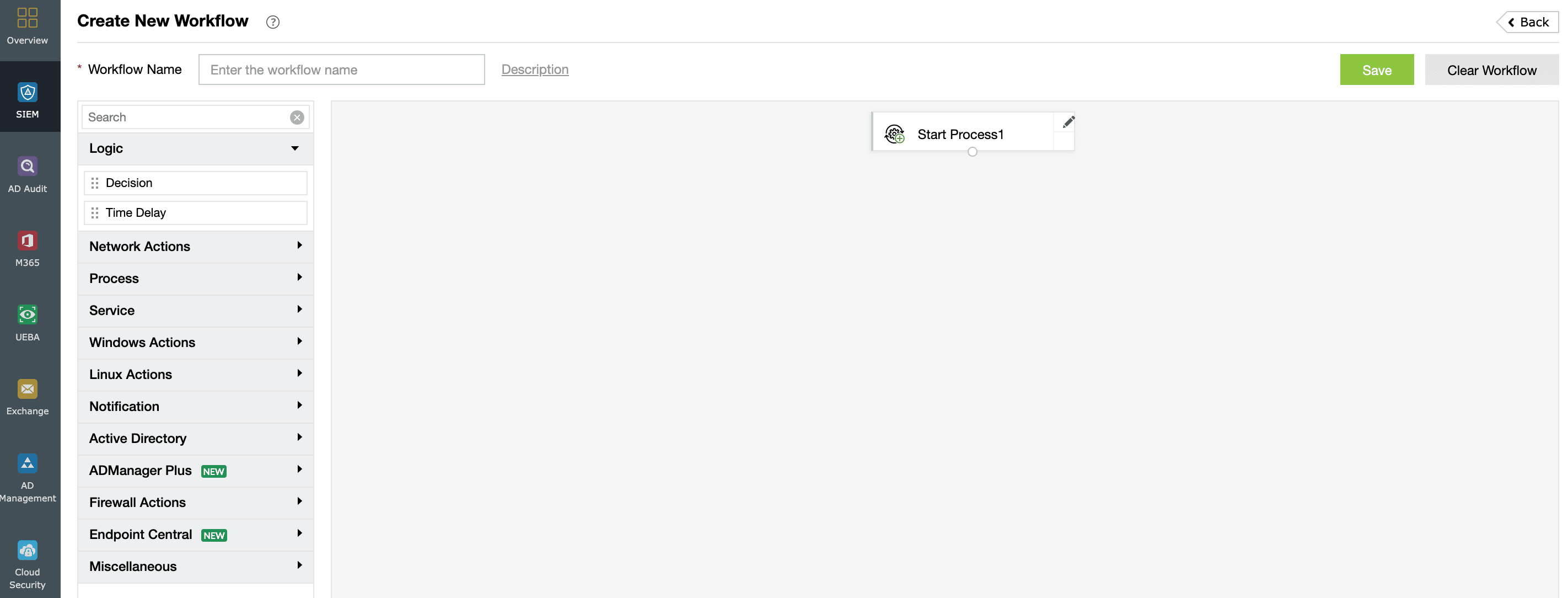

As capacidades de orquestração, automação e resposta de segurança (SOAR) do Log360 podem ser ampliadas com informações de feeds de inteligência derivados de fontes de OSINT. Quando uma ameaça é detectada, workflows automatizados podem ser acionados com base no contexto fornecido pelos dados. Por exemplo, se um vetor de ataque estiver correlacionado com uma vulnerabilidade conhecida relatada em feeds de ameaças, o Log360 pode iniciar automaticamente protocolos de resposta a incidentes para mitigar a ameaça.

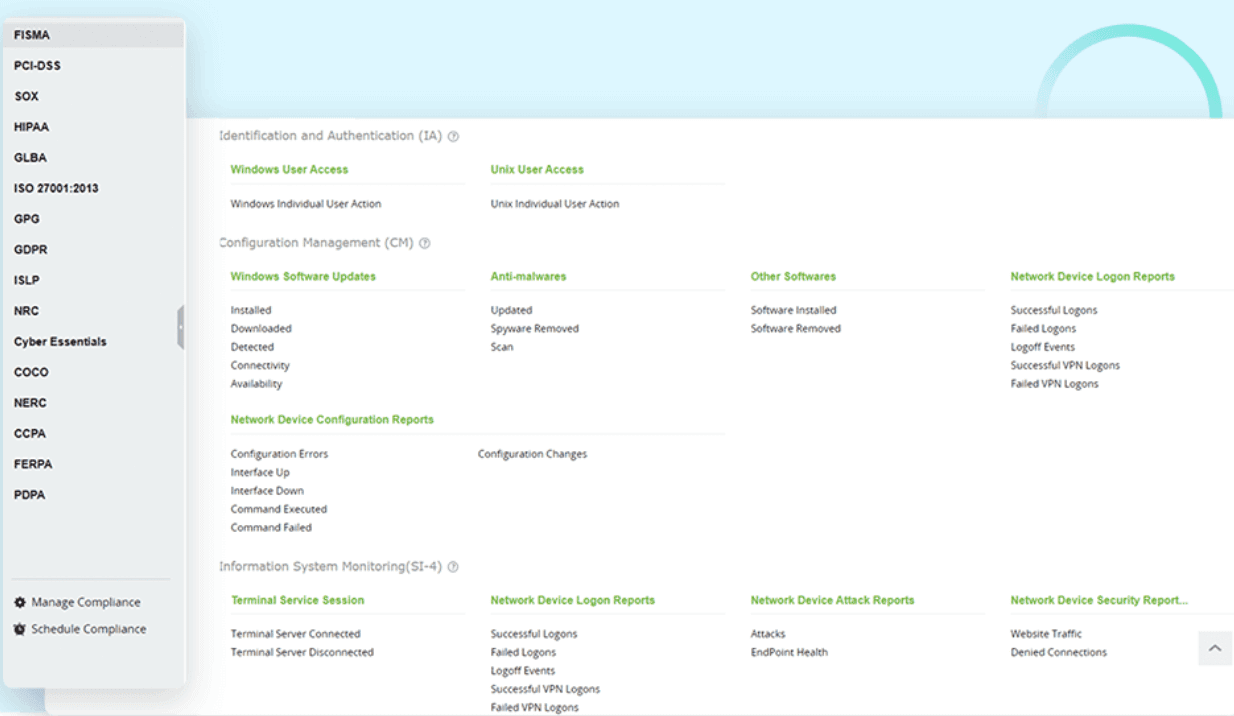

A integração ajuda a manter a conformidade com os requisitos regulatórios, garantindo que as organizações estejam cientes das ameaças e vulnerabilidades mais recentes que podem afetar sua postura de segurança. As capacidades de relatório do Log360 podem ser aprimoradas com informações obtidas de feeds de ameaças para trilhas de auditoria abrangentes.

O Log360, por meio de sua integração com a Constella Intelligence, faz uma varredura contínua na dark web em busca de credenciais vazadas e informações confidenciais relacionadas à organização, seus funcionários e fornecedores terceirizados. Essa abordagem proativa permite que as organizações identifiquem possíveis ameaças antes que elas possam ser exploradas pelos invasores.

O que vem a seguir?

Reforce os esforços de segurança cibernética de sua empresa com as capacidades SOAR do Log360.

- O que é OSINT?

- O que é a estrutura OSINT?

- Tipos de OSINT

- Métodos de coleta de OSINT

- Quem pode usar OSINT?

- O lado obscuro da inteligência de código aberto

- Como o Log360 e o OSINT da ManageEngine trabalham em conjunto para criar uma estratégia proativa de segurança cibernética para sua empresa