O que é o MITRE ATT&CK® Framework?

- Understanding MITRE ATT&CK: Tactics, techniques, and procedures (TTPs)

- How the MITRE ATT&CK framework works

- Use cases of MITRE ATT&CK

- How Log360 leverages MITRE ATT&CK for threat detection

- Improving threat detection and compliance with MITRE ATT&CK

- 1. O que é MITRE ATT&CK®? A estrutura MITRE ATT&CK® é uma matriz abrangente e reconhecida globalmente, usada por profissionais de segurança cibernética para categorizar e entender táticas, técnicas e procedimentos adversários (TTPs). Ela ajuda as organizações a detectar e mitigar ataques cibernéticos modelando comportamentos adversários do mundo real.

- 2. Componentes principais do ATT&CK: A estrutura é construída em torno de táticas, técnicas e procedimentos (TTPs) que descrevem como os adversários abordam e executam seus ataques. Esses componentes orientam as equipes de segurança na defesa contra ameaças mapeando todo o ciclo de vida de um ataque cibernético.

- 3. Aplicações no mundo real: Ao alavancar o MITRE ATT&CK, as organizações ganham insights sobre ameaças cibernéticas do mundo real, melhorando a detecção, a inteligência de ameaças e as estratégias de resposta. Ele ajuda os profissionais de segurança a antecipar potenciais vetores de ataque e tomar medidas proativas para fortalecer suas defesas.

- 4. Detecção de ameaças aprimorada: A estrutura ATT&CK é integrada às ferramentas SIEM, permitindo que as organizações automatizem a detecção de ameaças por meio de regras de correlação predefinidas, melhorem a investigação de incidentes e alinhem as estratégias de segurança cibernética com os padrões de conformidade.

O framework MITRE ATT&CK é uma base de conhecimento globalmente reconhecida de TTPs adversários usados em ataques cibernéticos do mundo real. Projetado para fornecer aos profissionais de segurança insights detalhados sobre o comportamento adversário, ele capacita as organizações a aprimorar suas defesas contra ameaças cibernéticas sofisticadas ao categorizar o ciclo de vida do ataque em etapas acionáveis.

A estrutura ATT&CK auxilia na compreensão de como os adversários operam ao modelar seus comportamentos de forma estruturada. Ela é continuamente atualizada com base em dados do mundo real, o que a torna uma ferramenta valiosa para estratégias de detecção, resposta e segurança cibernética de ameaças.

Compreendendo o MITRE ATT&CK: Táticas, técnicas e procedimentos (TTPs)

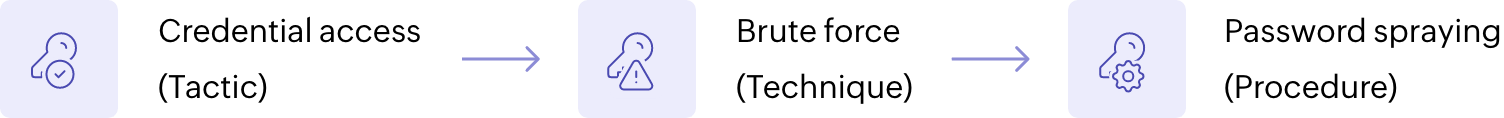

O framework MITRE ATT&CK categoriza o comportamento do adversário em três componentes principais, frequentemente chamados de TTPs: Táticas , Técnicas e Procedimentos.

- As táticas representam os objetivos de alto nível do adversário durante um ataque, como obter acesso a um sistema ou manter a persistência. Elas fornecem insights sobre o porquê das ações de um adversário.

- Técnicas são os métodos que os adversários usam para atingir seus objetivos. Por exemplo, um adversário pode usar uma técnica de força bruta para obter acesso a credenciais.

- Procedimentos são os passos detalhados que os invasores seguem para implementar uma técnica. Esses passos são frequentemente altamente específicos, adaptando-se aos objetivos do invasor e ao ambiente em que ele está operando.

Esses componentes ajudam as equipes de segurança a antecipar ações do adversário e a construir defesas adaptadas às estratégias de ataque do mundo real. Por exemplo, em um ataque focado em acesso de credenciais, um adversário pode usar a técnica de força bruta e seguir um procedimento de pulverização de senhas, onde eles tentam senhas comuns em várias contas.

Essa classificação estruturada permite que as equipes de segurança se defendam melhor contra ameaças ao entender todo o ciclo de vida do ataque, desde os objetivos do adversário (táticas) até suas etapas específicas de execução (procedimentos).

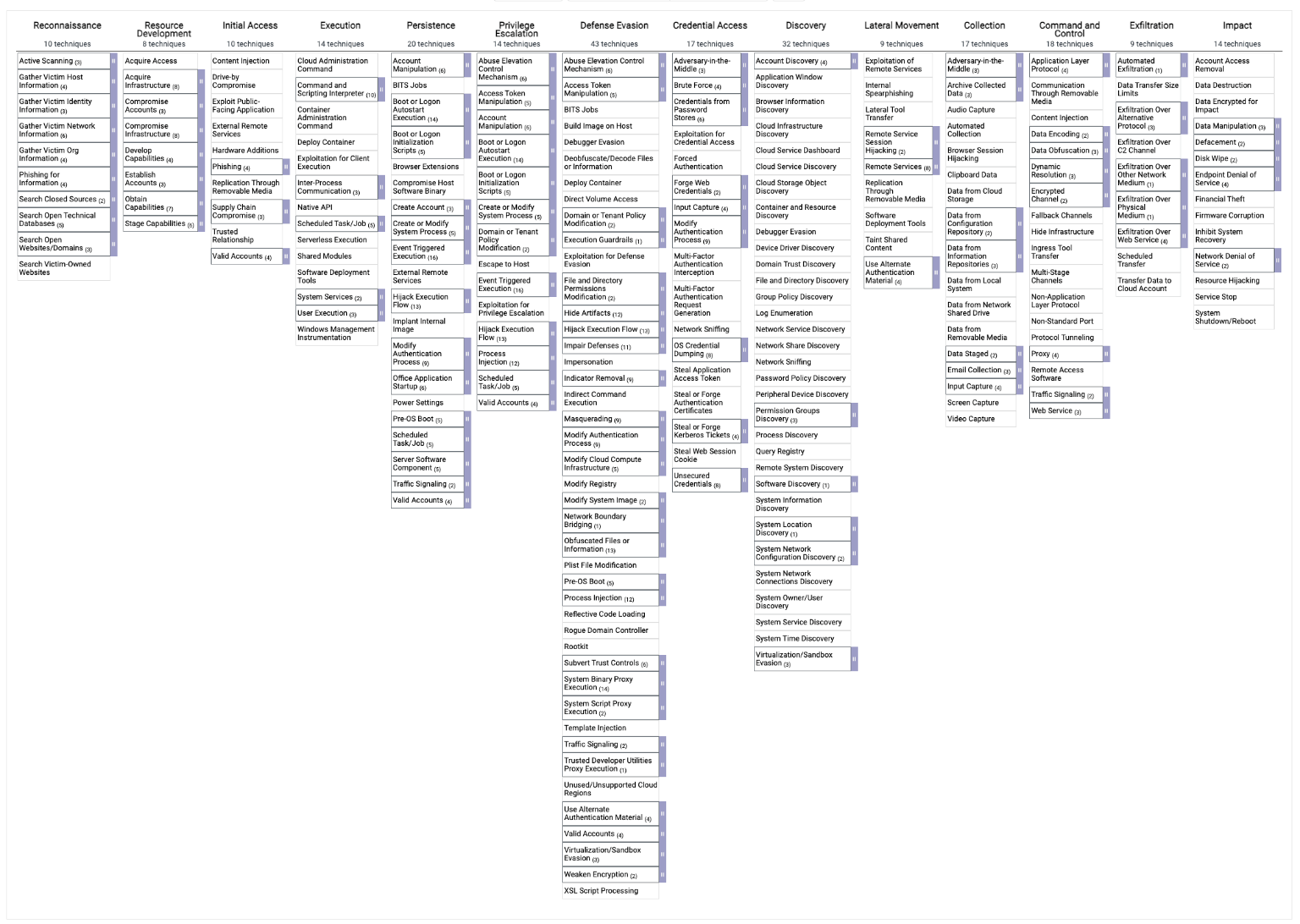

As 14 táticas na matriz MITRE ATT&CK

A matriz MITRE ATT&CK representa visualmente o comportamento do adversário ao dividir os ataques em 14 táticas principais. Elas representam cada estágio do ataque de um adversário, da fase inicial de reconhecimento ao impacto final nos sistemas.

1. Reconhecimento (TA0043)

O adversário realiza reconhecimento para reunir informações que darão suporte às suas operações futuras. Para conseguir isso, os adversários frequentemente empregam métodos passivos para evitar a detecção, como pesquisar recursos públicos para obter informações sobre alvos.

2. Desenvolvimento de recursos (TA0042)

Essa tática envolve adversários criando ou obtendo recursos, como estabelecer infraestrutura de comando e controle ou adquirir ferramentas, que dão suporte às suas operações. Esses recursos auxiliam no lançamento de ataques e na manutenção de uma presença dentro do ambiente de um alvo.

3. Acesso inicial (TA0001)

O adversário busca entrar na sua rede. Técnicas para acesso inicial incluem táticas como spear phishing, exploração de aplicações voltadas ao público ou uso de credenciais roubadas para se disfarçar como usuários legítimos.

4. Execução (TA0002)

O adversário tentará executar código malicioso em um sistema local ou remoto. Isso pode ser alcançado por vários meios, como execução de um arquivo malicioso pelo usuário ou execução automatizada por meio de uma exploração de vulnerabilidade.

5. Persistência (TA0003)

O adversário tentará manter sua posição na rede. Os adversários podem criar contas, manipular as existentes ou usar credenciais legítimas para garantir acesso contínuo a sistemas comprometidos. Isso inclui durante interrupções como reinicializações do sistema ou alterações de credenciais.

6. Escalação de privilégios

(TA0004)

O adversário tentará obter permissões de nível mais alto em um sistema ou rede. Para conseguir isso, os adversários podem utilizar vulnerabilidades de software para elevar privilégios. Explorar tais vulnerabilidades envolve tirar vantagem de erros de programação dentro de programas, serviços ou do próprio software do sistema operacional. Isso permite que os adversários executem seu próprio código, exercendo controle sobre o sistema comprometido.

7. Evasão de defesa (TA0005)

O adversário usa evasão de defesa para evitar ser detectado. Eles podem disfarçar suas ações, modificar processos do sistema ou usar ofuscação para esconder suas atividades. Isso permite que eles permaneçam sem serem detectados enquanto conduzem suas operações.

8. Acesso de credencial (TA0006)

O adversário visa roubar credenciais, como senhas ou tokens, para obter acesso a sistemas, serviços e recursos de rede. Para conseguir isso, podem empregar técnicas de força bruta para obter acesso não autorizado a contas quando as senhas são desconhecidas ou quando eles obtiveram hashes de senha.

9. Descoberta (TA0007)

O adversário tentará descobrir seus sistemas e ambiente. Para conseguir isso, podem recorrer à espionagem de rede para coletar informações sobre um ambiente alvo. Isso envolve interceptar credenciais de login sensíveis e outro tráfego de rede.

10. Movimento lateral

(TA0008)

O adversário tentará se mover pelo seu ambiente para ganhar controle de sistemas adicionais. As técnicas incluem usar credenciais roubadas para acessar dispositivos em rede ou empregar métodos como pass-the-ticket ou serviços remotos para estender seu alcance dentro da rede.

11. Coleção (TA0009)

O adversário tentará reunir dados de interesse para seu objetivo. Para conseguir isso, podem tentar coletar dados de documentos sensíveis, dados operacionais importantes ou tecnologia proprietária dentro de ambientes comprometidos, geralmente antes da exfiltração.

12. Comando e controle

(TA011)

O adversário tentará se comunicar com sistemas comprometidos para controlá-los. Para conseguir isso, podem empregar um proxy de conexão, que atua como um intermediário para o tráfego de rede entre sistemas. Ao fazer isso, eles podem redirecionar o tráfego de rede através do proxy, evitando links diretos para sua própria infraestrutura ou servidores de comando e controle.

13. Exfiltração (TA0010)

O adversário tentará roubar dados de seus alvos. Para isso, podem mover dados ilicitamente, incluindo backups de ambientes de nuvem, de uma conta de nuvem para outra que eles controlam dentro do mesmo serviço. Isso é feito para evitar sistemas de detecção padrão que podem disparar alertas com base em transferências de arquivos, downloads ou exfiltração baseada em rede.

14. Impacto (TA0040)

O adversário tentará manipular, interromper ou destruir seus sistemas e dados. Para conseguir isso, podem interromper a disponibilidade de sistemas, serviços e recursos de rede, excluindo deliberadamente dados e arquivos em sistemas alvos ou em uma rede inteira.

Assuma o papel de um criminoso cibernético e entenda as táticas por trás de um ciberataque no mundo real e aprenda como se defender deles.

Acesse o recursoComo funciona o MITRE ATT&CK framework

O MITRE ATT&CK framework é organizado em uma matriz que categoriza os comportamentos dos adversários em diferentes estágios de ataque. A estrutura abrange uma variedade de ambientes, incluindo sistemas empresariais, dispositivos móveis e sistemas de controle industrial (ICS). Isso permite que organizações em vários setores a adotem e melhorem suas estratégias de defesa cibernética.

A estrutura da matriz MITRE ATT&CK

A matriz ATT&CK é dividida em linhas que representam táticas do adversário e colunas que representam técnicas usadas para atingir essas táticas. Cada tática, como acesso inicial ou movimento lateral, é acompanhada por uma lista de técnicas específicas que os adversários podem usar. Por exemplo, sob a tática de acesso de credencial, técnicas como pulverização de senha ou keylogging são listadas.

Cada técnica também pode ser dividida em subtécnicas, que fornecem ainda mais detalhes sobre como os adversários podem executar um ataque. Essa estrutura permite que as organizações mapeiem todo o ciclo de vida do ataque, do reconhecimento inicial ao impacto final nos sistemas-alvo.

Cobertura multiplataforma

A estrutura MITRE ATT&CK abrange três domínios principais:

- 1. Enterprise ATT&CK Foca em táticas e técnicas visando ambientes empresariais tradicionais, como sistemas Windows, Linux e macOS. Este domínio inclui uma ampla gama de vetores de ataque, incluindo explorações de rede, roubo de credenciais e entrega de malware.

- 2. Mobile ATT&CKFoca em táticas e técnicas usadas em ataques a dispositivos móveis, cobrindo plataformas iOS e Android. Este domínio inclui técnicas como extração de dados, rastreamento de localização e comprometimento de dispositivos por meio de aplicações maliciosas.

- 3. ICS ATT&CK Foca em táticas e técnicas que os adversários usam para atingir sistemas de controle industrial, que são críticos para setores como energia, manufatura e transporte. Esses ataques geralmente visam interromper processos físicos, causando danos ou tempo de inatividade.

Como a matriz melhora a ciberdefesa

Ao aproveitar a matriz MITRE ATT&CK, as equipes de segurança podem:

- Visualizar o ciclo de vida do ataque à matriz fornece uma representação clara de cada fase de um ataque, do reconhecimento ao impacto. Isso ajuda as equipes de segurança a entender como os adversários progridem em seus ataques, permitindo que eles antecipem os próximos passos.

- Detectar indicadores precoces de comprometimento (IoCs) à estrutura ajuda as organizações a identificar IoCs relacionados a cada técnica. Por exemplo, se uma técnica como movimento lateral for detectada, as equipes podem procurar indicadores como acesso remoto não autorizado ou uso incomum de credenciais. Isso permite uma detecção mais rápida de ameaças ativas.

- Correlacionar inteligência de ameaças às equipes de segurança podem mapear inteligência de ameaças e incidentes do mundo real para técnicas específicas na matriz. Isso ajuda a construir uma imagem abrangente de como os adversários estão se comportando em tempo real e permite que as organizações ajustem as defesas de acordo.

- Priorizar esforços de segurança ao usar a matriz, as equipes podem priorizar técnicas e táticas de alto risco que são mais relevantes para seu ambiente. Por exemplo, uma empresa que opera em um ambiente com muita nuvem pode se concentrar em técnicas relacionadas ao comprometimento de contas na nuvem, enquanto uma organização com muita ICS pode se concentrar em técnicas que visam sistemas de controle industrial.

Da compreensão à defesa: explore como aproveitar o MITRE ATT&CK para identificar e mitigar proativamente ameaças potenciais.

Threat hunting 101: Extend your threat detection and investigation with the MITRE ATT&CK framework

Watch nowCaça a ameaças 101: estenda sua detecção e investigação de ameaças com a estrutura MITRE ATT&CK

Assista agoraCasos de uso do MITRE ATT&CK

O framework MITRE ATT&CK é amplamente usado por organizações privadas e públicas para melhorar sua postura de segurança cibernética. Aqui estão os principais casos de uso:

- Análise de inteligência de ameaças O MITRE ATT&CK oferece uma linguagem comum para categorizar e compartilhar comportamentos adversários, promovendo uma defesa coletiva contra ameaças cibernéticas. Os analistas podem mapear o comportamento observado para TTPs específicos na estrutura, ajudando as organizações a rastrear e analisar ameaças cibernéticas de forma mais eficaz.

- Exercícios do blue e red team O framework é um recurso crítico para o red team ao emular adversários do mundo real. Ao simular cenários de ataque, ele podem identificar vulnerabilidades do sistema. O blue team, por outro lado, usa o framework para desenvolver regras de detecção e melhorar suas estratégias de resposta.

- Resposta a incidentes O ATT&CK é usado para mapear incidentes de volta às técnicas do adversário, permitindo uma resposta mais rápida e eficaz. Ao identificar táticas específicas, as equipes de segurança podem correlacionar esses comportamentos a alertas, permitindo uma contenção mais rápida de ataques em andamento.

- Alinhamento de conformidade As organizações podem alinhar suas iniciativas de segurança com padrões de conformidade como PCI DSS, HIPAA e GDPR mapeando táticas e técnicas específicas de ATT&CK para requisitos regulatórios. Isso ajuda a demonstrar uma abordagem proativa para detecção e resposta a ameaças.

- Detecção automatizada de ameaças A estrutura ATT&CK ajuda a automatizar a identificação de comportamentos adversários, reduzindo falsos positivos. Ao correlacionar dados de log e detectar padrões que se alinham com as técnicas ATT&CK, as equipes de segurança podem melhorar a eficiência operacional e se concentrar em ameaças de maior prioridade.

Interessado em explorar como o Log360 alavanca o SIEM para aprimorar a detecção de ameaças? Descubra como a solução usa o MITRE ATT&CK para rastrear e mitigar ameaças cibernéticas de forma eficaz.

Página MITRE do Log360Como o Log360 aproveita o MITRE ATT&CK para detecção de ameaças

Ao integrar o MITRE ATT&CK ao Log360, as organizações podem aumentar suas capacidades de segurança cibernética. O Log360 aprimora a detecção e a resposta a ameaças por:

- Fornecimento de painéis de segurança e relatórios de incidentes alinhados com ATT&CK Esses relatórios fornecem uma visão detalhada das atividades do adversário mapeadas na estrutura, permitindo melhor consciência situacional e tempos de resposta rápidos.

- Regras de correlação predefinidas para técnicas ATT&CK O Log360 inclui regras de correlação predefinidas para detectar técnicas ATT&CK, permitindo que administradores de segurança rastreiem e monitorem o comportamento do adversário em tempo real.

- Estratégias de mitigação acionáveis O Log360 oferece estratégias de mitigação recomendadas para cada estágio do ciclo de vida do ataque, ajudando as equipes a implementar contramedidas eficazes.

- Investigação abrangente de incidentes Com visibilidade detalhada de todas as 14 táticas e técnicas associadas, o Log360 facilita a investigação completa de incidentes de segurança, garantindo que nenhuma ameaça passe despercebida.

"Os alertas que avisam sobre eventos críticos de segurança, uma vez detectados, têm sido fundamentais em nossos esforços de detecção de ameaças."

-Mireille Kasikila, administrador de sistema na Zaxby's

Como o MITRE atualiza o framework

A estrutura do MITRE é atualizada semestralmente, com ajustes e melhorias implementadas para garantir sua relevância e eficiência no enfrentamento de ameaças de segurança cibernética em evolução.

Apresentação de campanhas

O MITRE adiciona novas campanhas para espelhar padrões ou estratégias de ataque emergentes observados no domínio cibernético.

Análise de inteligência de ameaças

Os analistas do MITRE monitoram continuamente feeds de inteligência de ameaças, relatórios de incidentes e outras fontes de informação para identificar novos comportamentos, técnicas e procedimentos dos adversários.

Revisão e atualizações periódicas

A estrutura é revisada periodicamente (normalmente semestralmente) para garantir que ela reflita o cenário de ameaças atual. Durante essas revisões, entradas existentes podem ser atualizadas e novas adicionadas.

Técnica, software e modificações de grupo

Atualizações regulares incluem mudanças em técnicas, softwares e grupos atuais para levar em conta mudanças nos TTPs dos adversários.

Pesquisa e validação

Novos dados são pesquisados e validados para garantir precisão. Isso envolve referência cruzada com conhecimento existente e potencialmente colaboração com especialistas e entidades externas.

Publicação do changelog

Quando atualizações são feitas, o MITRE publica um changelog que detalha as mudanças. Isso pode incluir novas técnicas, a aposentadoria ou modificação das existentes e a reestruturação da estrutura para acomodar novos conceitos ou modelos de ameaça.

Comentários e contribuições da comunidade

O MITRE solicita e incorpora feedback da comunidade de segurança cibernética. Pesquisadores de segurança, organizações e usuários do framework podem enviar novas informações sobre TTPs com base em suas observações e experiências.

Emulação e teste do adversário

O MITRE pode usar planos de emulação de adversários para simular táticas e técnicas para validar sua relevância e aplicabilidade dentro da estrutura.

O que está por vir para o MITRE ATT&CK framework?

O MITRE visa ajudar a comunidade oferecendo ferramentas e recursos para utilizar as informações na estrutura ATT&CK. Ele se esforça para personalizar os dados e recursos coletados para ajudar as organizações a criar programas de conformidade de segurança cibernética que se alinhem com suas necessidades específicas. O roteiro do MITRE envolve atualizações regulares, incluindo a introdução de campanhas; modificações em técnicas, software e grupos; bem como alterações em fontes de dados e componentes. A estrutura, atualizada semestralmente, se destaca como um recurso contínuo para profissionais de conformidade de segurança cibernética e para o setor em geral.

Melhorando a detecção de ameaças e a conformidade com o MITRE ATT&CK

O MITRE ATT&CK framework oferece uma abordagem abrangente para melhorar a postura de segurança cibernética de uma organização. Com a integração do ATT&CK com o Log360, as organizações podem:

- Obtenha visibilidade em tempo real das táticas e técnicas do adversário.

- Automatize a detecção de ameaças com regras de correlação predefinidas.

- Melhore as investigações de incidentes mapeando os comportamentos dos adversários às 14 táticas do ATT&CK.

- Fortaleça os esforços de conformidade alinhando as estratégias de segurança com os padrões regulatórios.

Saiba como a implementação do MITRE ATT&CK pode melhorar seu SIEM.