As organizações estão migrando sua infraestrutura de TI do on-premises para a nuvem para obter vantagens em custo, produtividade e tempo de atividade. Embora as ofertas de nuvem sejam normalmente seguras, a possibilidade de um ataque cibernético não deve ser ignorada. À medida que o número de organizações migrando para a nuvem aumenta, isso traz consigo seus próprios desafios de segurança.

A popularidade dos servidores Linux cresceu recentemente, atraindo a atenção de hackers. À medida que as técnicas de detecção avançam, os invasores estão adotando métodos novos e furtivos para permanecerem indetectáveis e realizarem seus propósitos nefastos. Um desses métodos que impacta a segurança do seu ambiente Azure é o ataque de força bruta Secure Shell (SSH) em máquinas Linux. Vamos descobrir o que acontece em um ataque de força bruta SSH do Azure e as maneiras de detectar e se defender contra ele.

O papel do SSH na segurança da nuvem da Azure

O SSH no Azure permite a comunicação criptografada para acesso remoto a máquinas virtuais (VMs). Pares de chaves SSH são usados para autenticação, reduzindo o risco de ataques baseados em senha no Azure. Ao controlar o acesso às VMs, o SSH no Azure aprimora a segurança da nuvem e impede o acesso não autorizado a dados confidenciais na nuvem da Azure, garantindo a segurança dos dados na nuvem.

Ataque de força bruta SSH na Azure

A exposição de serviços SSH é um erro de configuração comum que aumenta a vulnerabilidade dos sistemas Linux. A força bruta em canais SSH é um método popular para obter acesso à nuvem. Após um ataque inicial bem-sucedido de força bruta SSH, o invasor envia uma carga adicional ao host baixando scripts. Uma vez concluído, o invasor continua a se mover lateralmente, acessando dados confidenciais.

Como detectar e defender ataques de força bruta SSH na nuvem da Azure

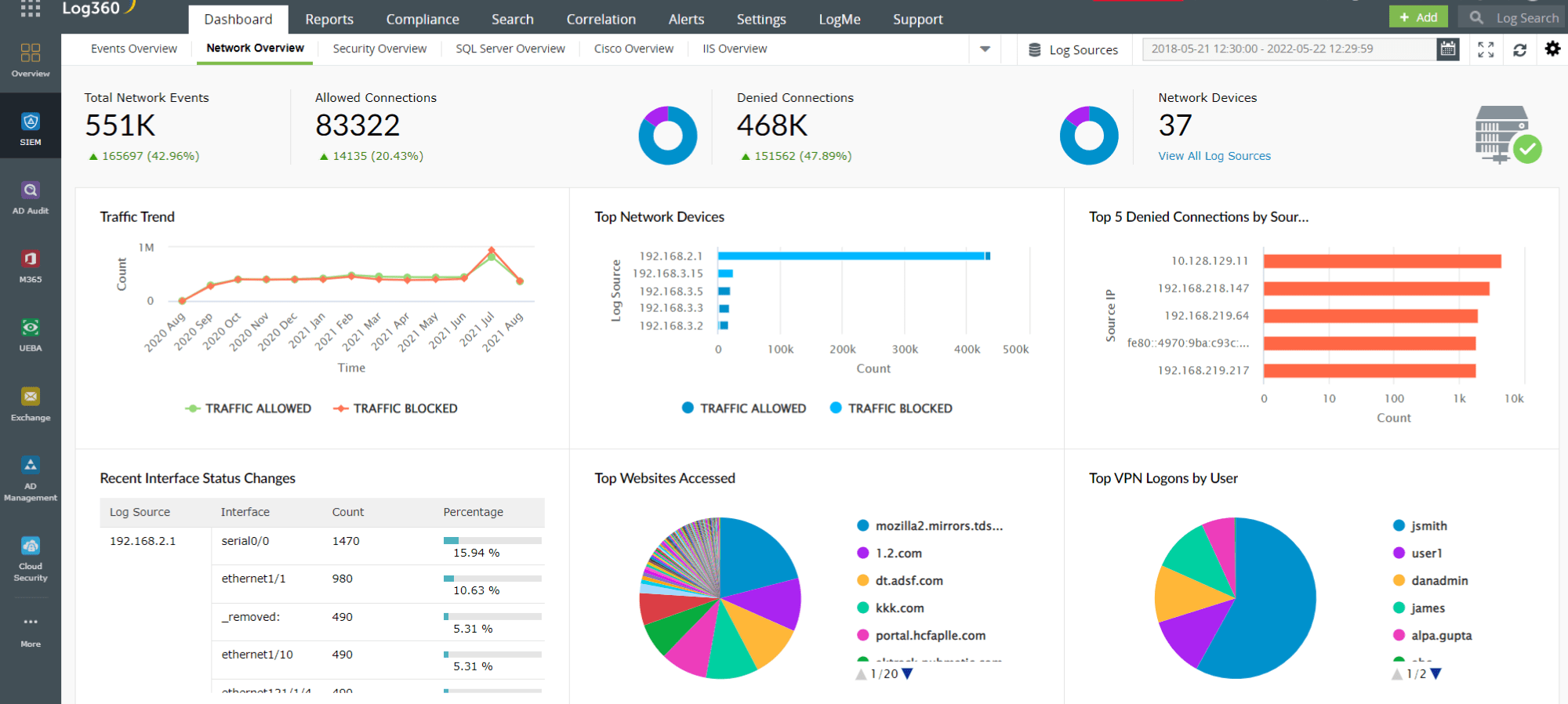

- Um indicador comum de um ataque de força bruta SSH é a mudança repentina no volume de tráfego. O monitoramento do tráfego de rede ajuda a identificar possíveis ataques e manter os hackers afastados. Soluções de SIEM como o ManageEngine Log360, com recursos de monitoramento em nuvem, podem ajudar você a monitorar as atividades da rede em tempo real com relatórios e alertas prontos para uso. Ele também fornece informações valiosas aos administradores de TI para garantir a segurança dos dados na nuvem. A Figura 1 mostra um dashboard abrangente das atividades de rede no Log360.

Figura 1: Dashboard de visão geral da rede no Log360

- Monitorar instâncias do Azure Linux em busca de múltiplas falhas de logon em um período anormalmente curto pode ajudar a detectar um possível ataque de força bruta. Assim que um ataque de força bruta for identificado, você pode bloquear o endereço IP do invasor para evitar tentativas semelhantes no futuro.

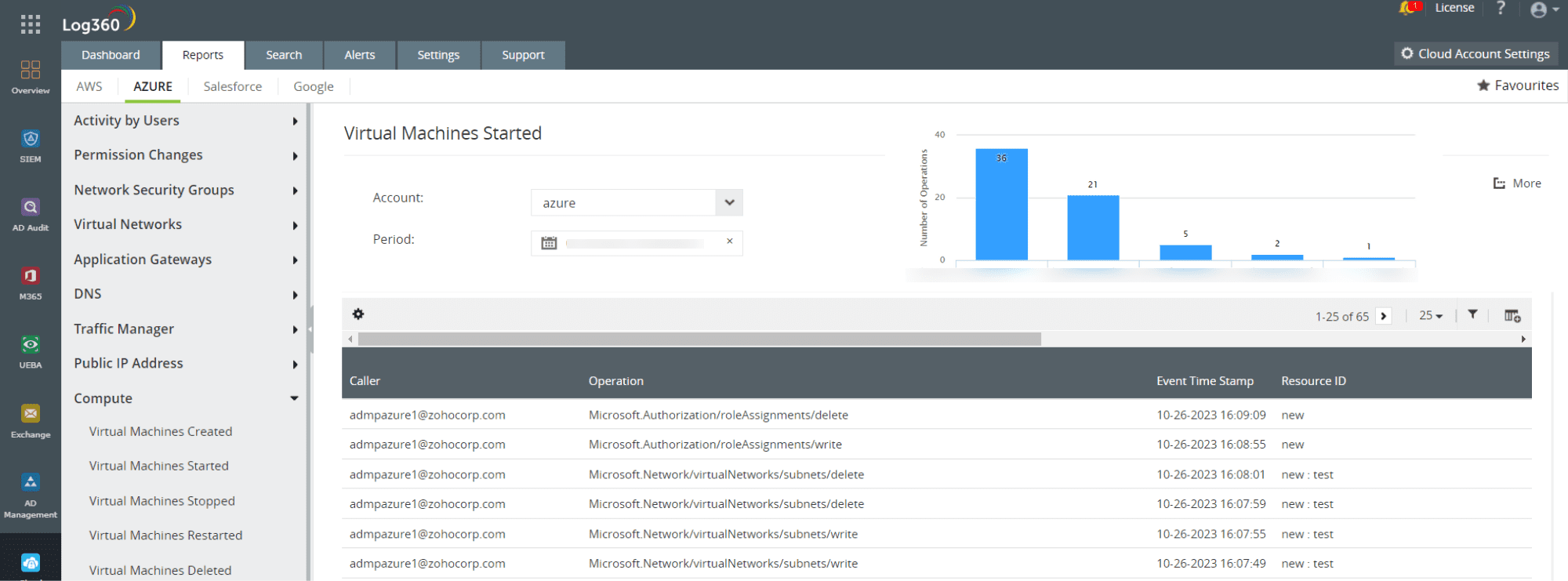

- O SSH na Azure protege o acesso a VMs na nuvem. Ao usar o método de força bruta na Azure, invasores obtêm acesso direto às máquinas virtuais e extraem dados confidenciais. Monitorar máquinas virtuais (VMs) criadas na Azure e acompanhar eventos como criação, exclusão e modificação de VMs é outra maneira de detectar acesso não autorizado a VMs por meio de ataques de força bruta SSH e evitar a perda de dados na nuvem. O Log360 fornece relatórios abrangentes sobre atividades relacionadas a VMs na Azure que ajudam a monitorar acessos anômalos e não autorizados a máquinas virtuais do Azure e a garantir a segurança dos dados.

Figura 2: Relatório de máquinas virtuais do Azure iniciado no Log360

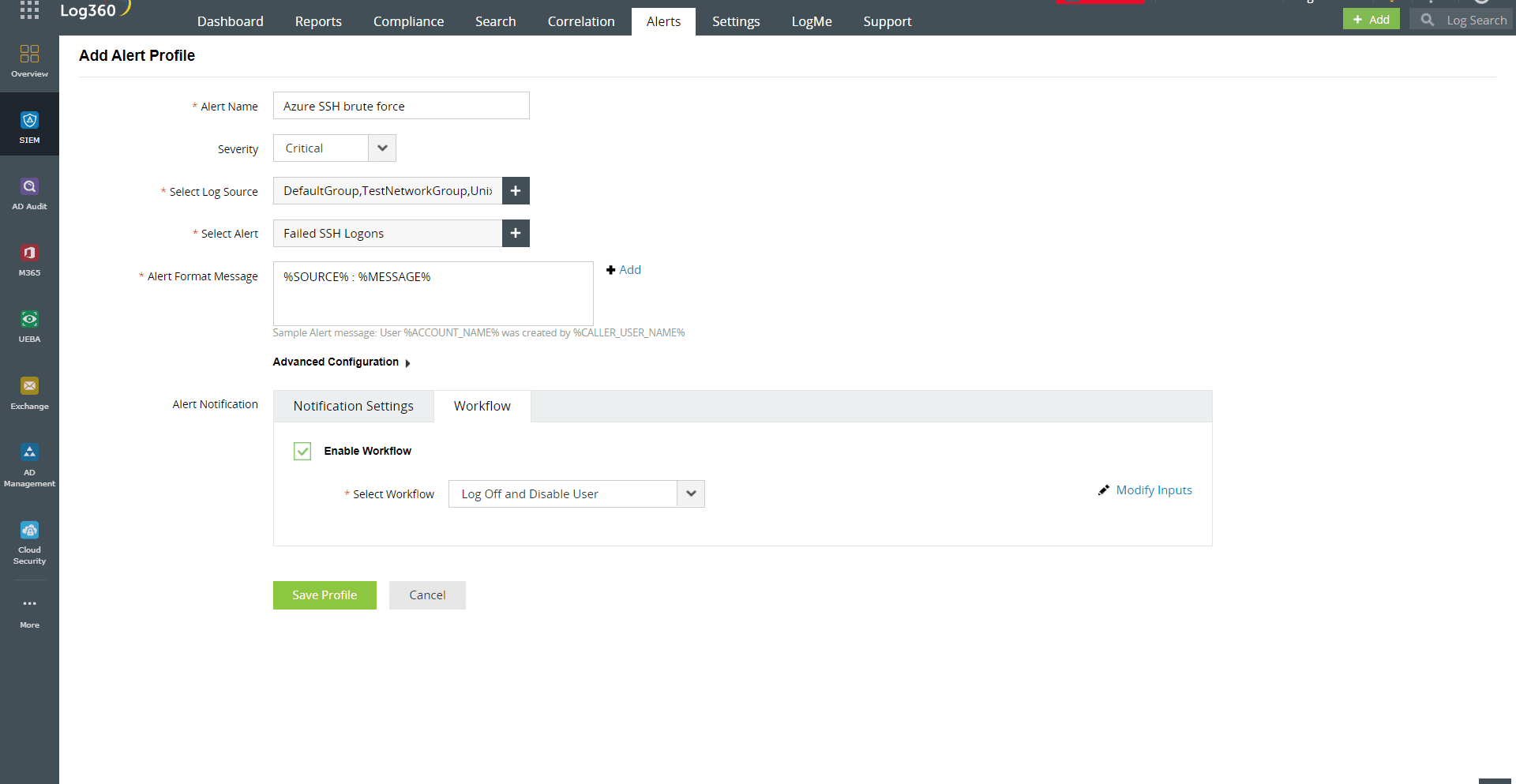

- O Log360 também permite criar perfis de alerta personalizados para detectar uma falha de login SSH em uma máquina Linux, o que pode indicar um potencial ataque de força bruta na Azure. Ele também inclui fluxos de trabalho de resposta a incidentes que podem ser ativados para defender a propagação do ataque na rede, garantindo assim a segurança da nuvem e dos dados da Azure.

Figure 3: Perfil de alerta personalizado para ataque de força bruta do Azure SSH no Log360

Aprimorando a segurança na nuvem com o Log360

O ManageEngine Log360 é uma solução SIEM abrangente que oferece suporte a plataformas de nuvem como Amazon Web Services, Google Cloud Platform, Salesforce e Microsoft Azure, além de monitoramento de segurança local. A solução permite proteger sua infraestrutura de nuvem e ajuda a reforçar sua postura de segurança com detecção avançada de ameaças, correlação em tempo real, geração de alertas, detecção de anomalias com tecnologia UEBA e mecanismo proativo de resposta a incidentes. Experimente um teste gratuito de 30 dias do Log360 para testar esses recursos em primeira mão ou agende uma demonstração gratuita com um de nossos especialistas em produtos.