- Página inicial

- Capacidades de SIEM

- Análise de segurança em tempo real

- Análise de logs de aplicações

Análise de logs de aplicações

Desmistifique os dados de logs de aplicações com o Log360.

Antecipe-se às ameaças com a análise de logs de aplicações

Com a infraestrutura de TI se tornando maior e mais distribuída, dedicar mais atenção e recursos para garantir a segurança e a integridade dos dados é uma necessidade. Uma forma de monitorar a segurança da sua infraestrutura é analisar os logs das aplicações.

Obtenha insights completos sobre logs de aplicações com coleta de logs detalhada

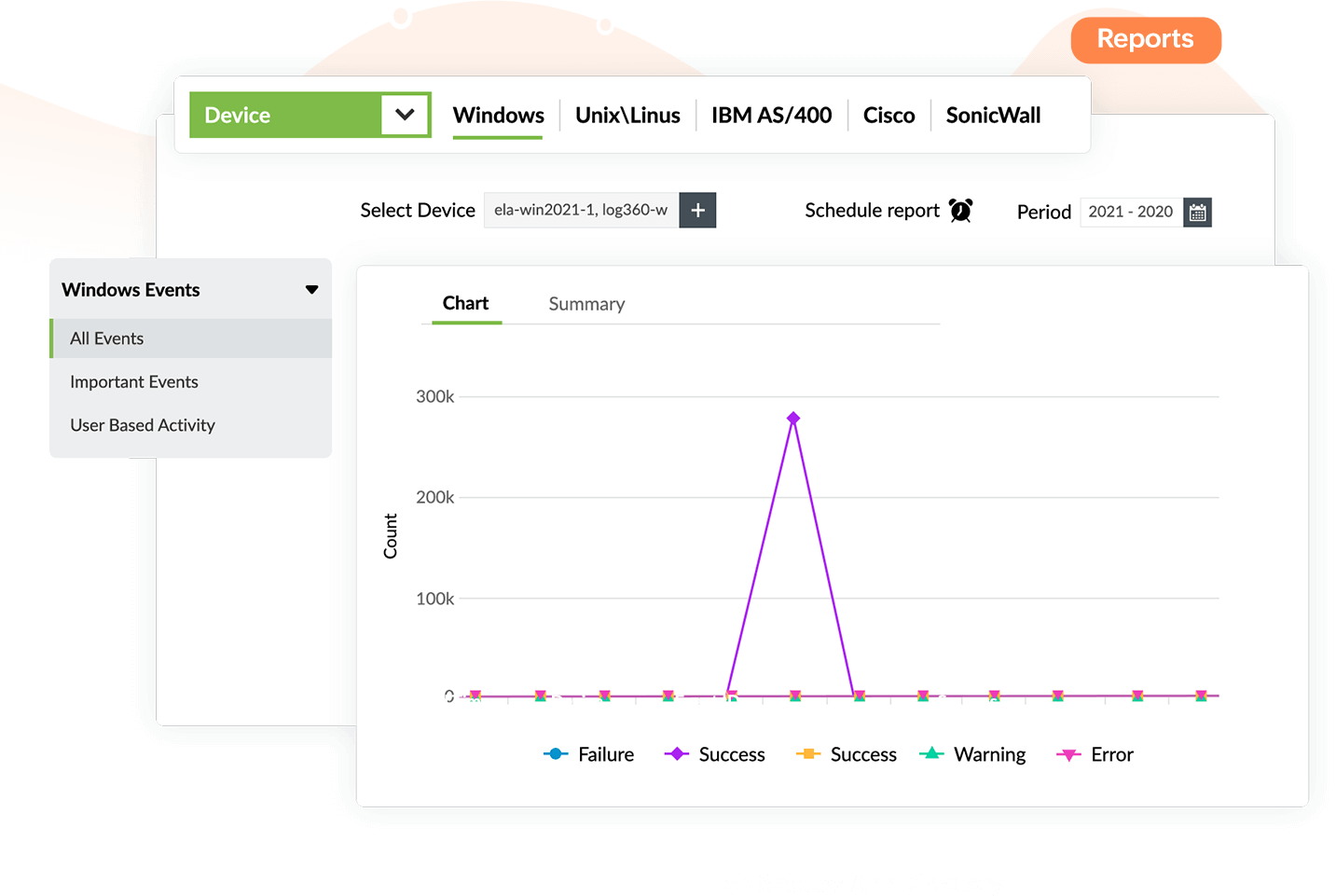

Coletar logs de várias aplicações é um dos passos mais cruciais para garantir a segurança da sua infraestrutura de TI. O Log360, com suas complexas capacidades de coleta de logs, utiliza tanto métodos de coleta de log baseados em agentes quanto sem agente para que nenhuma entidade passe despercebida. O interpretador de logs personalizado do Log360 interpreta todos os logs sem esforço em formato legível por humanos. Você também pode configurar alertas de falha quando as aplicações pararem de enviar logs.

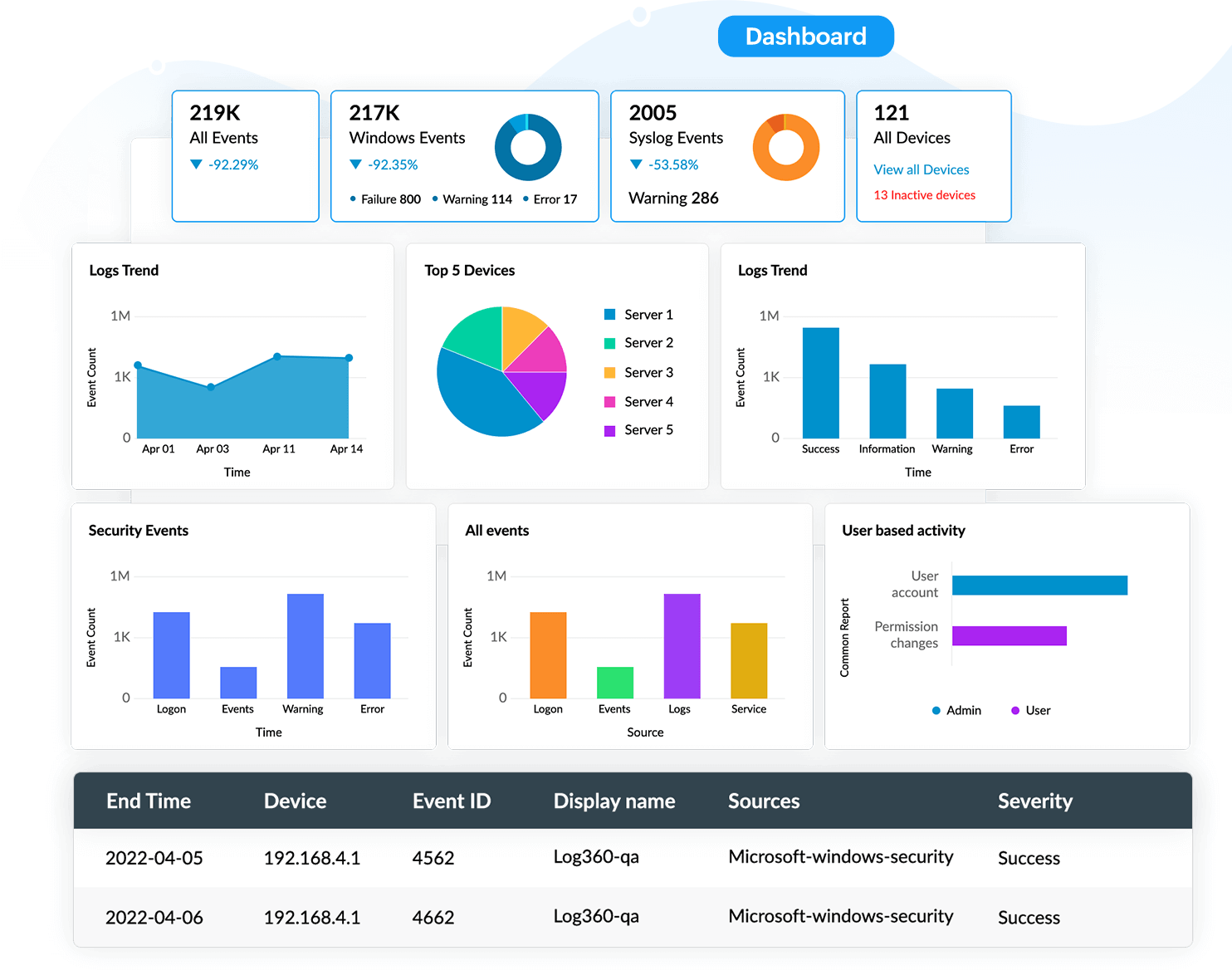

Não ignore nenhum log com a análise extensiva de logs

Analisar logs pode ajudar você a detectar atividades maliciosas na rede da sua organização. Os logs são agregados, normalizados, convertidos em um formato legível e então analisados. A análise pericial do Log360, juntamente com a inteligência de ameaças, auxilia na identificação do ponto de ataque na rede. O Log360 indica como o ataque foi realizado e qual parte da rede os invasores comprometeram para obter acesso. Todos esses dados são organizados em relatórios no dashboard.

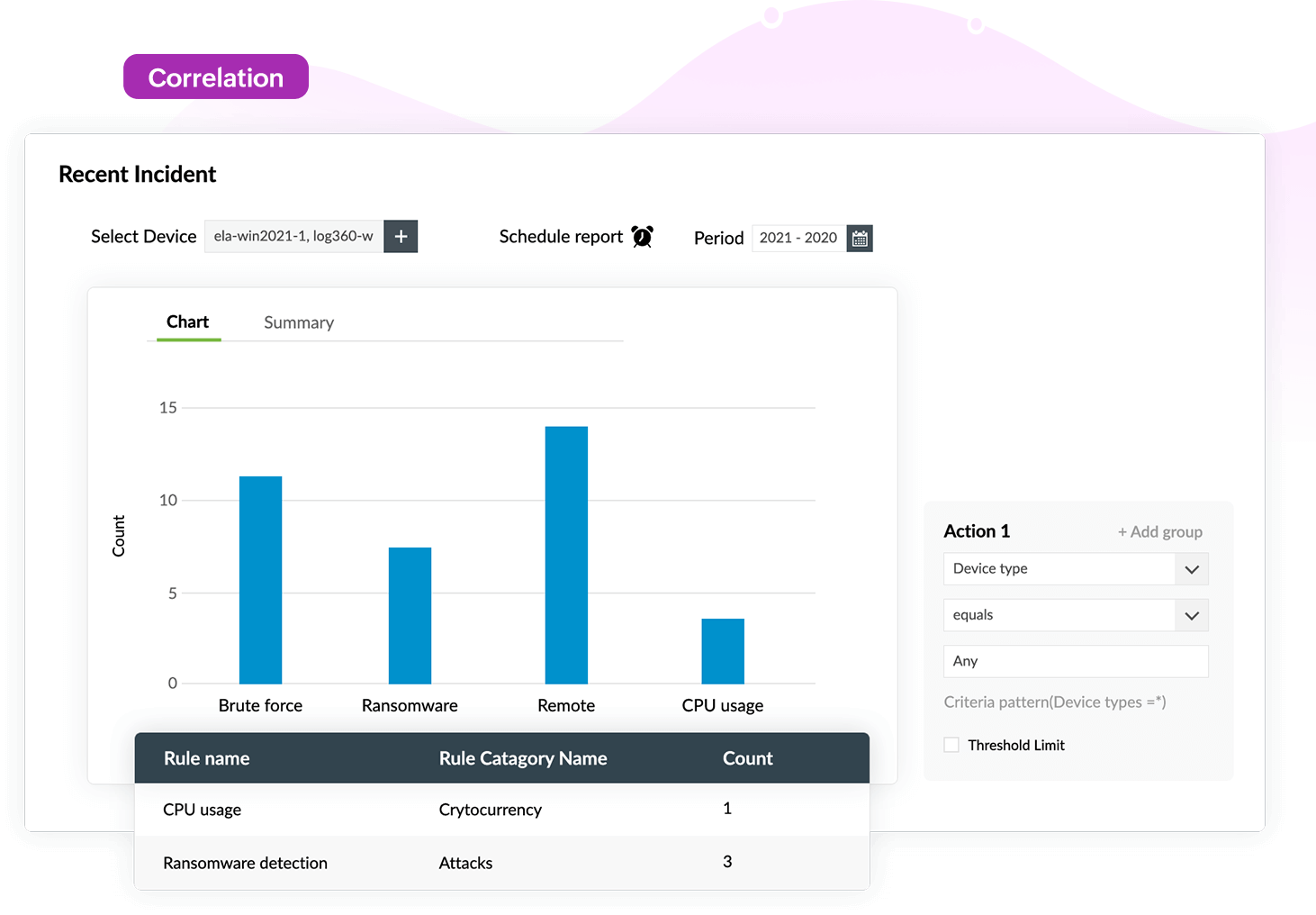

Detecte padrões de ataque com correlação de eventos

Correlacionar dados de log de diferentes fontes de log ajuda você a detectar ameaças maliciosas e reduzir riscos de segurança. O Log360 é fornecido com um poderoso mecanismo de correlação com 30 padrões de ataque pré-definidos, permitindo que você detecte ataques instantaneamente. O construtor de correlação personalizado permite que você crie regras de correlação personalizadas, especifique prazos e use filtros avançados para detectar ataques. A correlação de dados consegue indicar se os dados de log coletados em diferentes aplicações correspondem a algum evento. O Log360 verifica se esse evento ameaça a postura de segurança da rede e emite um alerta se necessário.

Correção de ataques fácil com resposta automatizada a incidentes

O intervalo de tempo entre a primeira ocorrência de uma ameaça e sua correção é tudo o que é necessário para que os invasores assumam o controle sobre sua rede. O recurso automatizado de resposta a incidentes do Log360 reage às ameaças de segurança associando workflows de incidentes predefinidos e personalizados aos eventos detectados. Um workflow de incidente abrange a sequência de etapas a serem seguidas após um evento de segurança. O console de emissão de tickets integrado do Log360 permite que você atribua e gerencie facilmente incidentes ou os encaminhe para um software de help desk terceirizado.

Outros motivos pelos quais você deve considerar o Log360 para análise de logs de aplicações

-

Conformidade com as exigências regulatórias

Cumpra sem esforço as exigências regulatórias, como PCI DSS, HIPAA, SOX, a LGPD, e CCPA.

-

Feeds informativos de ameaças

Aproveite os feeds de ameaças para descobrir IPs, domínios e URLs maliciosos.

-

Segurança de dados em cloud

Proteja os dados e as contas em cloud contra acesso não autorizado.

-

Orquestração, automação e resposta de segurança (SOAR)

Acelere a mitigação de incidentes ao fazer a triagem das ameaças à segurança e automatizando a resposta a incidentes.

-

Auditoria e geração de relatórios do AD

Monitore as mudanças feitas no seu ambiente do AD e gerencie aumentos de privilégios.