Malware sem arquivo e ataques LOTL (living off the land) são executados a partir da memória de acesso aleatório (RAM) do sistema, juntamente com processos críticos do Windows, evitando a detecção. Esses ataques aproveitam as ferramentas nativas do Windows para manter a persistência em um sistema e se mover lateralmente pela rede.

As soluções de segurança convencionais não conseguem detectar esses ataques porque dependem de indicadores de comprometimento (IoCs), que normalmente são evidências periciais de que ocorreu um ataque. Em contrapartida, o Log360 adota uma abordagem radical ao identificar os indicadores de ataque (IoAs) que detectam um ataque em andamento. Isso permite que o Log360 não apenas detecte esses ataques, mas também garanta uma resposta proativa a incidentes.

Ferramentas do Windows utilizadas por malware sem arquivo

PowerShell

O PowerShell é explorado por invasores para executar códigos remotos, comunicar-se com servidores de comando e controle e ocultar scripts para evitar a detecção.

WMI

O WMI permite que os invasores se movimentem lateralmente, extraiam dados confidenciais, manipulem configurações do sistema e mantenham o controle sobre sistemas comprometidos.

Prompt de comando

Os invasores utilizam ferramentas de linha de comando, como o certutil.exe, para buscar arquivos e executá-los diretamente na memória, ignorando as medidas de segurança.

Registro do Windows

Os invasores exploram o Editor de registro do Windows para alterar as entradas do registro, fazendo com que scripts maliciosos sejam executados juntamente com os processos do sistema.

Defenda-se contra malware sem arquivo e ataques LOTL com o Log360

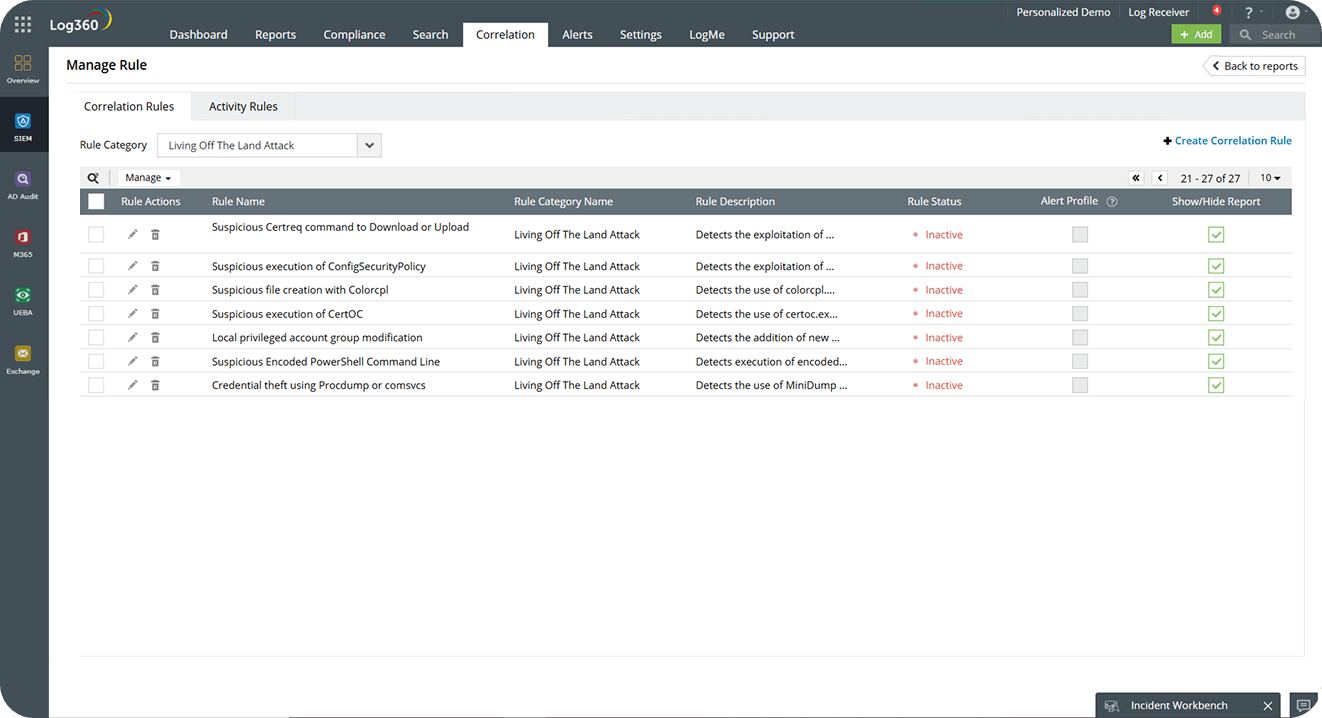

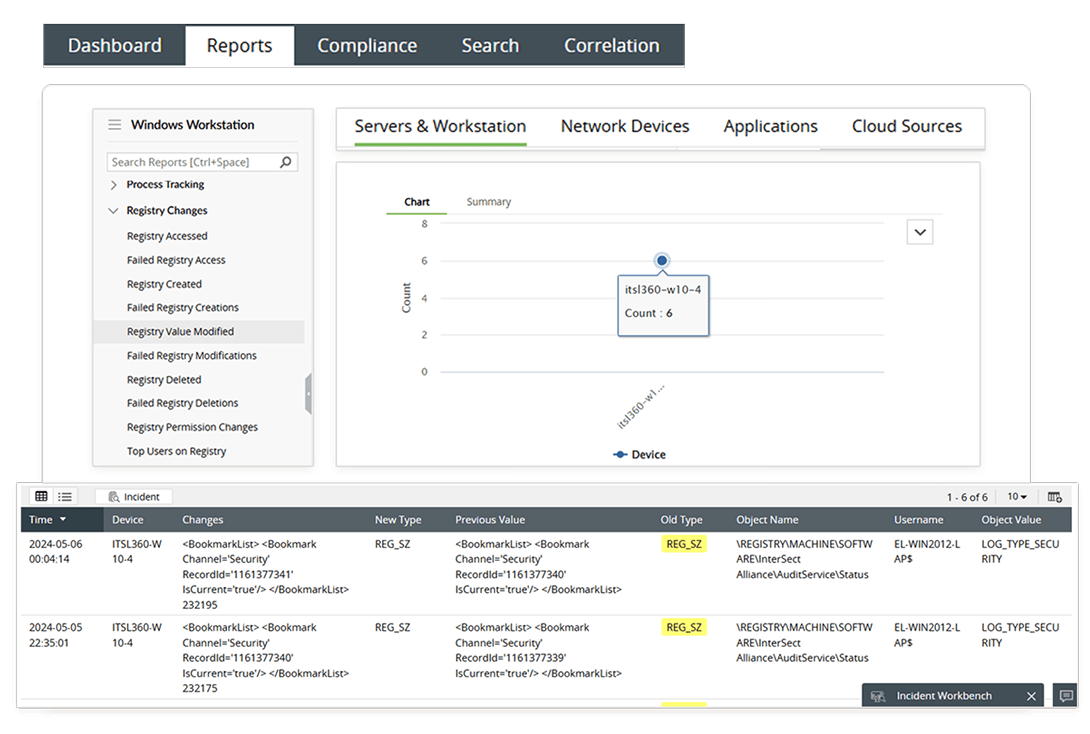

Rastreie mudanças não autorizadas no Registro do Windows

Problema: Os invasores modificam as entradas do Registro do Windows e manipulam processos legítimos do sistema para executar scripts maliciosos junto com eles.

Solução: O Log360 rastreia essas mudanças não autorizadas feitas no Registro do Windows e fornece relatórios prontos para uso que rastreiam o acesso, a criação, a modificação e a exclusão do registro. Também é possível sinalizar contas de usuários e dispositivos comprometidos, identificando os principais usuários e dispositivos frequentemente associados a mudanças no registro. Além disso, as contas comprometidas podem ser desativadas usando workflows de incidentes predefinidos para evitar que o ataque se espalhe ainda mais.

Resultado: Isso reduz o tempo médio de detecção (MTTD) de mecanismos de persistência furtivos e permite a contenção proativa de ataques de malware sem arquivo.

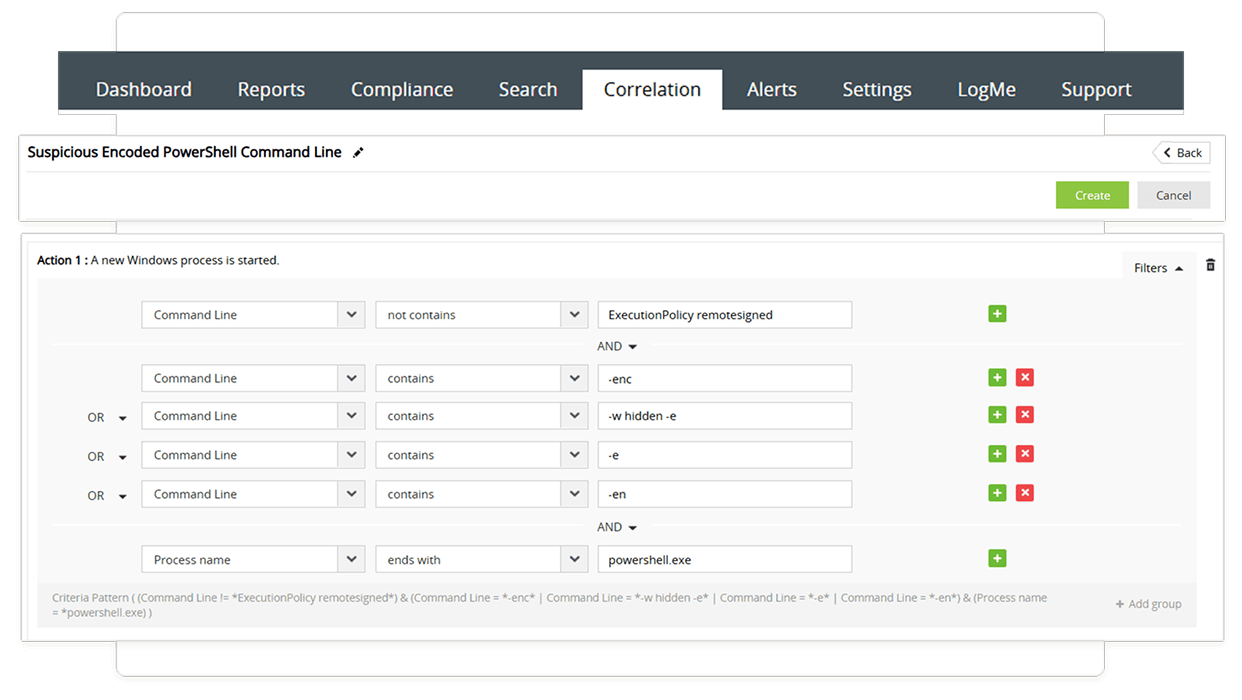

Monitore execuções remotas suspeitas e downloads de arquivos

Problema: O malware sem arquivo se infiltra nos sistemas e se propaga pela rede executando consultas WMI que executam scripts do PowerShell em vários dispositivos remotos. Esses scripts estabelecem um canal de comunicação com um servidor externo de comando e controle, a partir do qual o malware sem arquivo é baixado diretamente na memória de um sistema remoto.

Solução: As capacidades proativas de busca de ameaças do Log360 sinalizam com eficácia os downloads de arquivos suspeitos e as execuções de códigos remotos em execução na memória. Ele também permite uma resposta rápida a incidentes para evitar a exfiltração de dados (que pode escalar para ataques de ransomware).

Resultado: O Log360 ajuda a evitar a escalada de ataques e a perda de dados que podem interromper as operações comerciais ou levar a consequências financeiras e regulatórias.

Identifique criações e associações de processos suspeitos

Problema: O malware sem arquivo geralmente opera junto com processos legítimos, o que dificulta sua detecção.

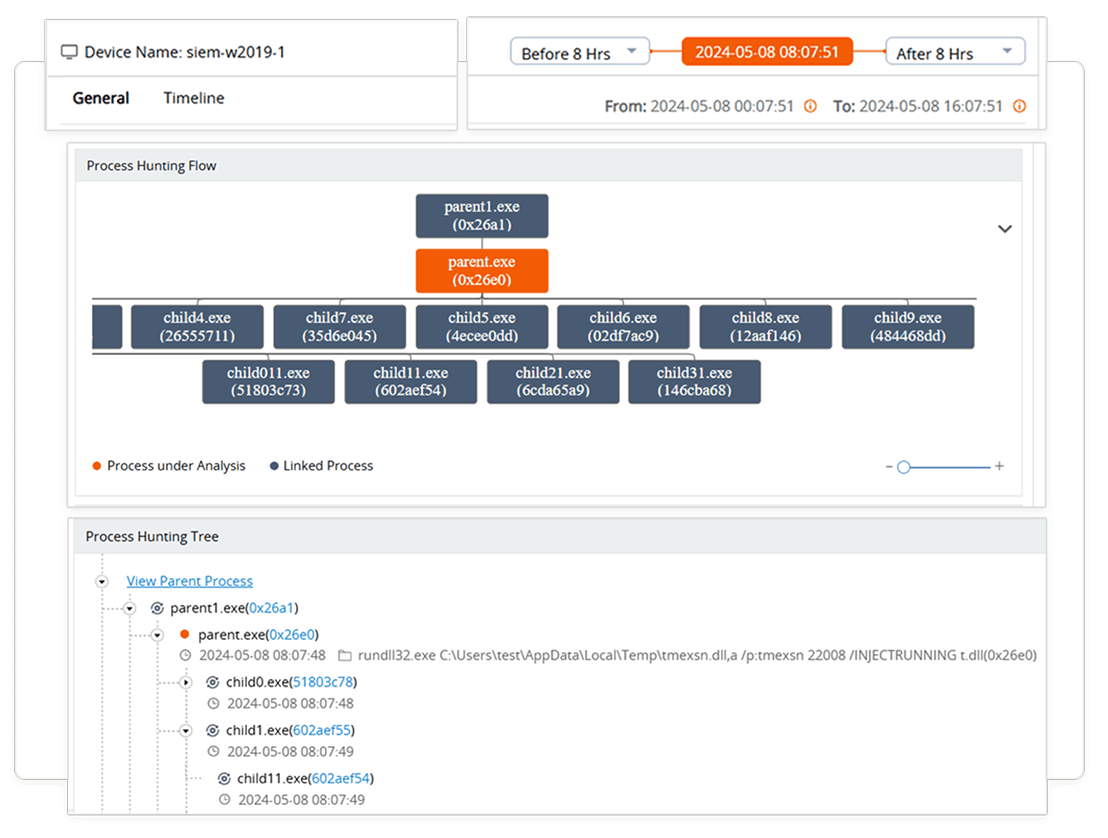

Solução: O Log360 oferece o recurso Incident Workbench recurso, com capacidades avançadas de busca de processos. O diagrama de fluxo de processos e a árvore de caça de processos ajudam a visualizar a propagação do ataque, a extensão do comprometimento e sua progressão. Com as capacidades incorporadas de orquestração, automação e resposta de segurança (SOAR), você pode identificar criações de processos suspeitos, correlacionar relações pai-filho, rastrear o movimento lateral e encerrar o processo para interromper a propagação do ataque.

Resultado: O Log360 reduz os falsos positivos, oferece suporte à análise de causa raiz e aprimora a análise pericial digital, melhorando assim a eficiência geral do SOC.