Gerenciamento integrado de conformidade

Relatórios de conformidade prontos para uso. Análise de segurança. Alertas em tempo real.

As soluções SIEM são essenciais para ajudar as organizações a cumprir os mandatos regulatórios e passar em suas auditorias de segurança. Com recursos para melhorar a postura de segurança dos negócios, monitorando Centros de Operações de Segurança (SOC), registrando atividades de rede e fornecendo alertas, as soluções SIEM podem ajudar a atender aos requisitos de TI dos mandatos de conformidade.

A maioria dos requisitos de conformidade, incluindo PCI DSS, HIPAA, FISMA, SOX , GDPR, CCPA e outros, compartilham uma estrutura comum para controles de segurança, incluindo monitoramento de usuários privilegiados, monitoramento e proteção de dados confidenciais e resposta a incidentes. O gerenciamento de conformidade integrado da solução visa simplificar o processo de auditoria, minimizar os riscos de segurança e facilitar a demonstração de conformidade para as empresas.

- PCI-DSS

- HIPAA

- GDPR

- SOX

- CCPA

- GPG

- FISMA

Overview

Módulo Integrado de Gestão de Conformidade do Log360

Pronto para uso. Atualizado.

Investigação de incidentes

TO mecanismo de busca de alta velocidade do Log360 ajuda a restringir e rastrear a entrada de log exata que serve como evidência para o incidente. Além disso, exporte as evidências como relatórios que podem ser repassados para investigação de violação de dados.

Monitoramento de mudanças

Audite continuamente as mudanças em configurações críticas de segurança, como modificações de regras de firewall, grupos de segurança, GPO`s e muito mais para detectar ameaças baseadas no usuário.

Coleta automática de dados

O Log360 automatiza a coleta de dados de log de firewalls, roteadores, switches, estações de trabalho, servidores, aplicações críticas e muito mais. Consulte a lista de fontes de dados de log suportados.

Alertas de violação de conformidade em tempo real

Com o sistema de resposta a eventos em tempo real do Log360, os alertas de conformidade são notificados sempre que há uma violação de seus requisitos ou atividades suspeitas de violação de dados. Os fluxos de trabalho podem ser associados a esses alertas para automatizar o processo de correção.

Detecção de ameaças

Detecte ameaças de segurança com mecanismo de correlação em tempo real baseado em regras , análise de comportamento de entidade e usuário orientada por aprendizado de máquina e sistema de detecção de ameaças mapeada pela estrutura MITRE ATT&CK.

Modelos de relatórios prontos para auditoria

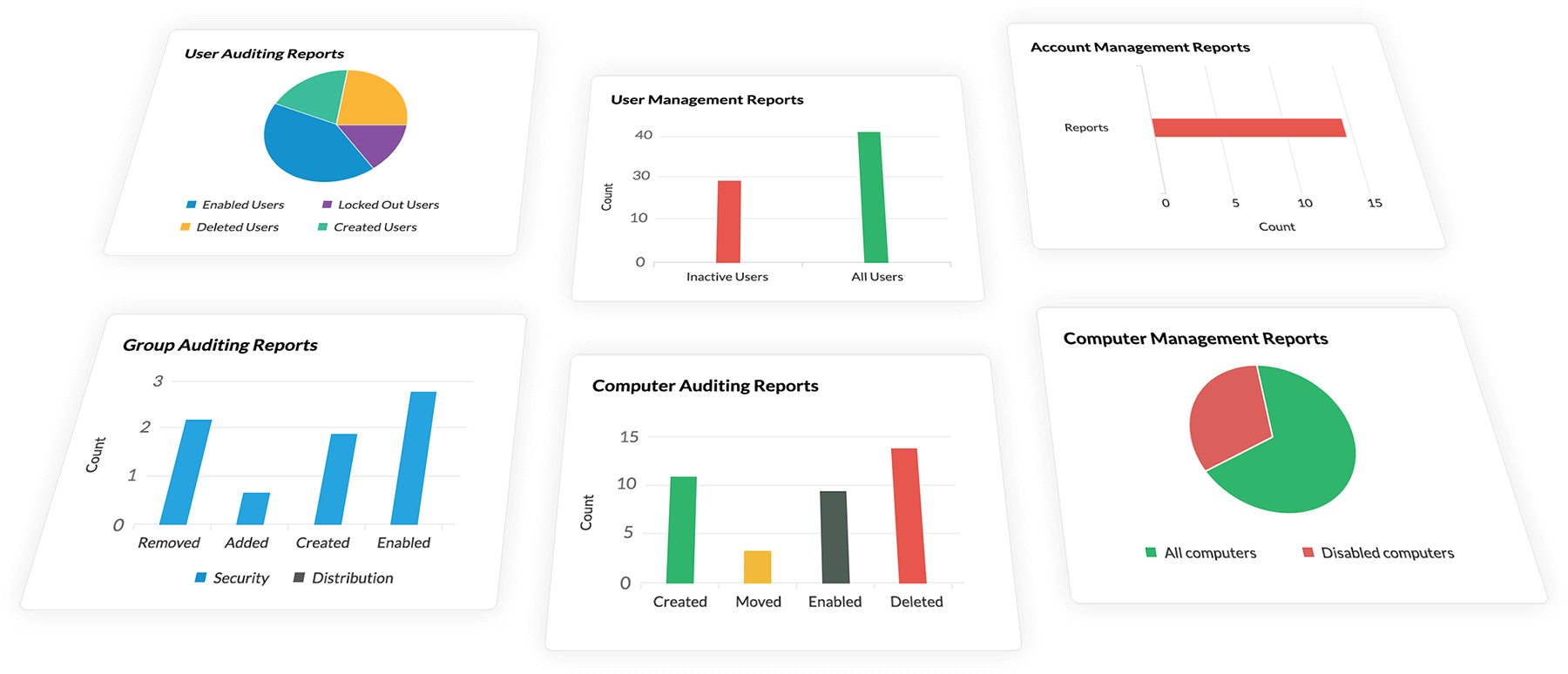

O Log360 vem com relatórios de conformidade prontos para uso para PCI DSS, HIPAA, FISMA, GDPR, SOX, ISO27001 e muito mais. Eles fornecem evidências de sua adesão aos requisitos declarados nas conformidades, simplificando sua auditoria de segurança.

Monitoramento de usuários privilegiados

Mergulhe profundamente nas atividades administrativas e de outros usuários privilegiados usando painéis e relatórios analíticos de segurança do Monitoramento de Usuários Privilegiados. Seja alertado sobre comportamentos anômalos do usuário.

Investigação de incidentes

O mecanismo de busca de alta velocidade do Log360 ajuda a restringir e rastrear a entrada de log exata que serve como evidência para o incidente. Além disso, exporte as evidências como relatórios que podem ser repassados para investigação de violação de dados.

Por que escolher o Log360 para conformidade?

- Gerenciamento de log integrado, auditoria de alteração de AD, monitoramento de segurança em nuvem, detecção de ameaças e módulos de gerenciamento de incidentes para operacionalizar auditorias de conformidade.

- Reduz tempo, esforço e recursos para garantir e demonstrar a conformidade com relatórios e painéis pré-criados prontos para auditoria de segurança.

- Detecta automaticamente violações de conformidade em tempo real.