A crescente adoção da nuvem pode potencialmente aumentar o risco de ameaças internas devido à negligência dos funcionários em uma organização. Isso ocorre porque os funcionários são mais propensos a perder o controle ao alternar entre várias aplicações de nuvem pessoais e corporativos. De acordo com um relatório do Ponemon Institute de 2022, a negligência dos funcionários é responsável por 56% das ameaças internas e seu custo médio anual é de US$ 6,6 milhões. Em 2020, 17% das violações de dados foram causadas por erro de funcionário, o dobro do ano anterior, de acordo com a Verizon. A negligência que leva a incidentes internos pode acontecer por dois motivos: 1) Priorizar a conveniência em detrimento da conformidade e 2) Não manter contas e dispositivos pessoais protegidos com as melhores medidas de segurança.

Aqui estão três cenários que podem parecer relacionados:

- Um funcionário envia arquivos de trabalho para sua conta de e-mail pessoal para poder trabalhar em seu laptop durante o fim de semana.

- Um funcionário carrega dados do cliente em uma aplicação SaaS de análise não autorizado para realizar uma análise melhor.

- Um novo funcionário carrega dados confidenciais em sua conta pessoal do Google Drive ou Box para baixar e acessar em seu dispositivo móvel ou compartilhá-los com colegas.

Esses exemplos podem ser práticas comuns em muitas organizações. Imagine o comprometimento da conta ou dispositivo pessoal de um funcionário na nuvem devido a configurações incorretas, senhas fracas ou phishing. Isso pode expor dados corporativos confidenciais a criminosos. O analista de segurança deve identificar invasores internos mal-intencionados, minimizando os falsos positivos. Obter visibilidade sobre o uso da aplicação na nuvem e o comportamento dos usuários ajudará a mitigar essas preocupações com a segurança.

Melhores práticas de segurança de aplicações em nuvem

Aqui estão algumas estratégias que podem melhorar muito sua postura de segurança na nuvem e reduzir o risco de ameaças cibernéticas.

1. Utilize autenticação forte: utilize autenticação multifator (MFA) para obter acesso a aplicações na nuvem. Isso proporciona um grau adicional de segurança além das senhas, dificultando o acesso não autorizado por invasores. Monitore todas as atividades de login dos usuários para identificar quaisquer anomalias.

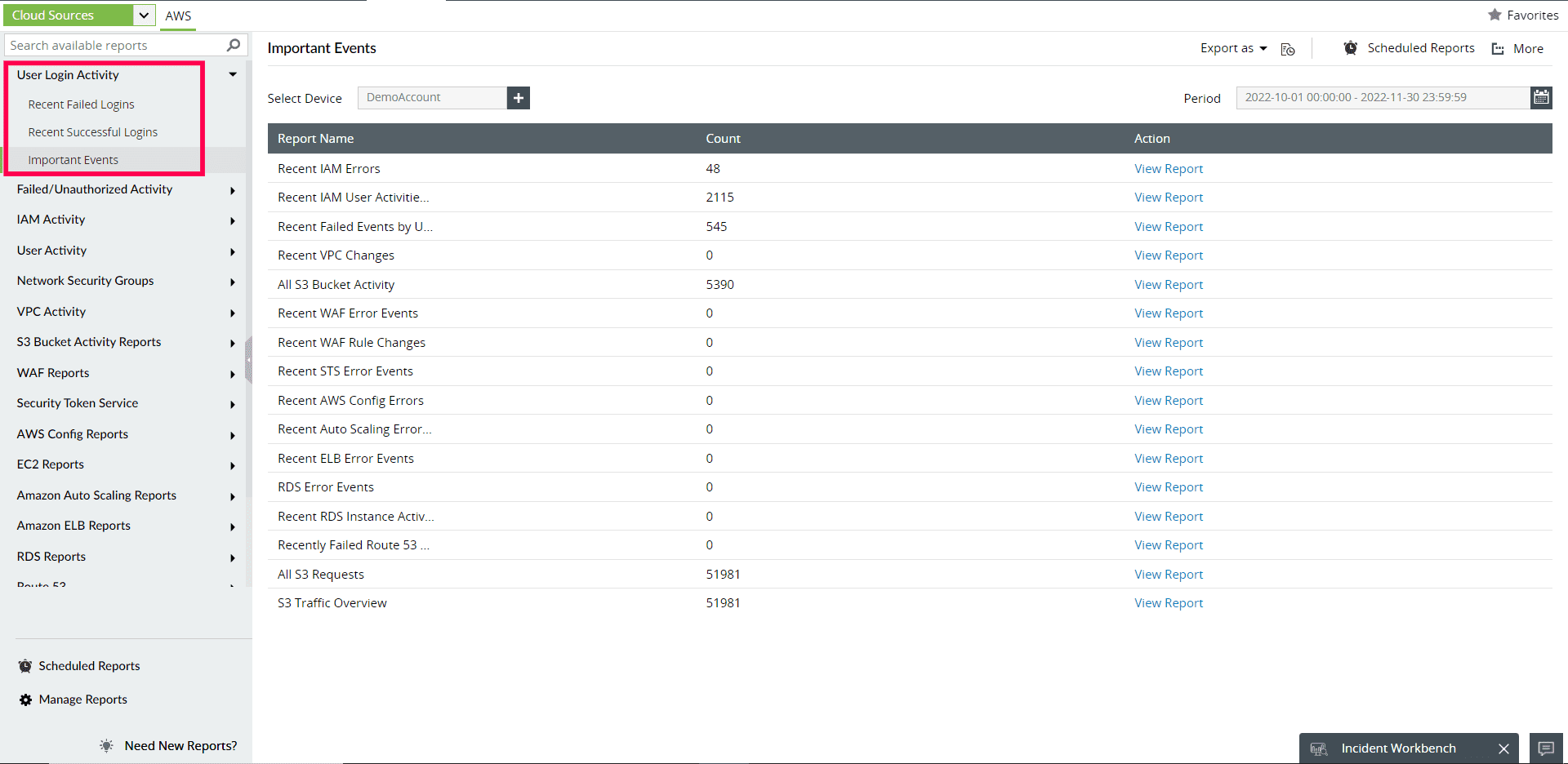

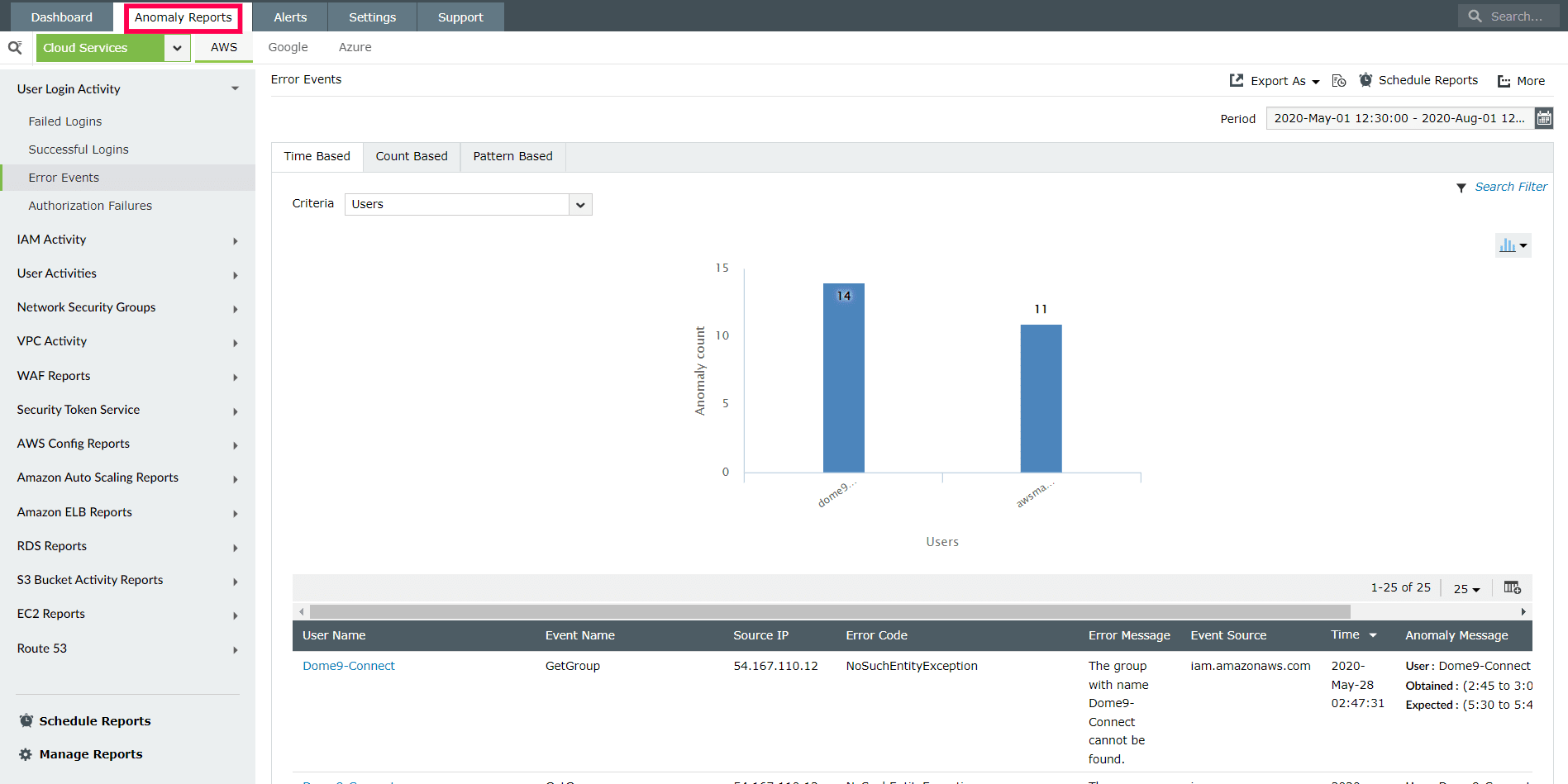

O Log360 oferece informações detalhadas sobre eventos recentes de login bem-sucedidos e malsucedidos. Isso permite que os administradores de segurança de TI avaliem as atividades dos usuários e detectem o uso indevido de privilégios e tentativas de acesso não autorizado. O Log360 também monitora constantemente atividades suspeitas e envia alertas em tempo real por e-mail e SMS.

Figura 1: Relatório de atividade de login do usuário de fontes de nuvem no Log360

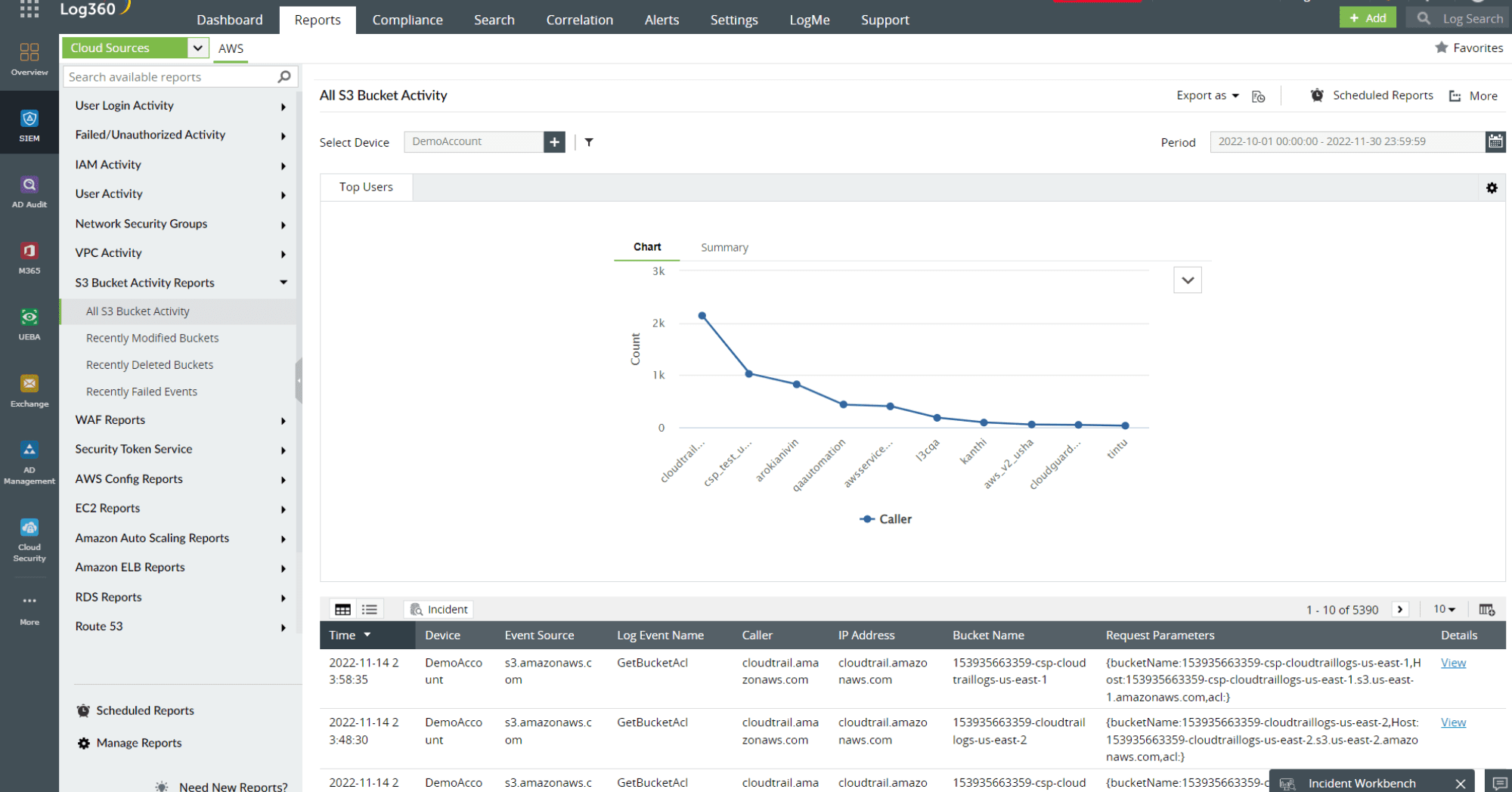

2. Detecte configurações incorretas na nuvem: Configurações incorretas na nuvem ocorrem quando um usuário configura serviços de nuvem incorretamente ou especifica configurações que não fornecem segurança adequada para os dados armazenados. Configurações incorretas na nuvem são indiscutivelmente a principal causa de violações de dados que ocorrem na nuvem. E, na maioria dos casos, é apenas devido a uma única configuração incorreta que a violação ocorre. Esse desafio se torna ainda mais difícil devido ao modelo de responsabilidade compartilhada inerente à computação em nuvem. Por exemplo, um bucket S3 da Amazon Web Services configurado incorretamente pode resultar na exposição de dados críticos ao público.

Portanto, auditorias de segurança regulares e abrangentes da infraestrutura de nuvem devem ser realizadas para que essas configurações incorretas possam ser corrigidas e vulnerabilidades possam ser detectadas. Soluções de SIEM como o ManageEngine Log360 incluem relatórios prontos para uso para monitorar fontes de nuvem. A Figura 2 mostra um relatório abrangente sobre as alterações no bucket do AWS S3 no Log360.

Figura 2: Relatório de atividade do bucket AWS S3 no Log360

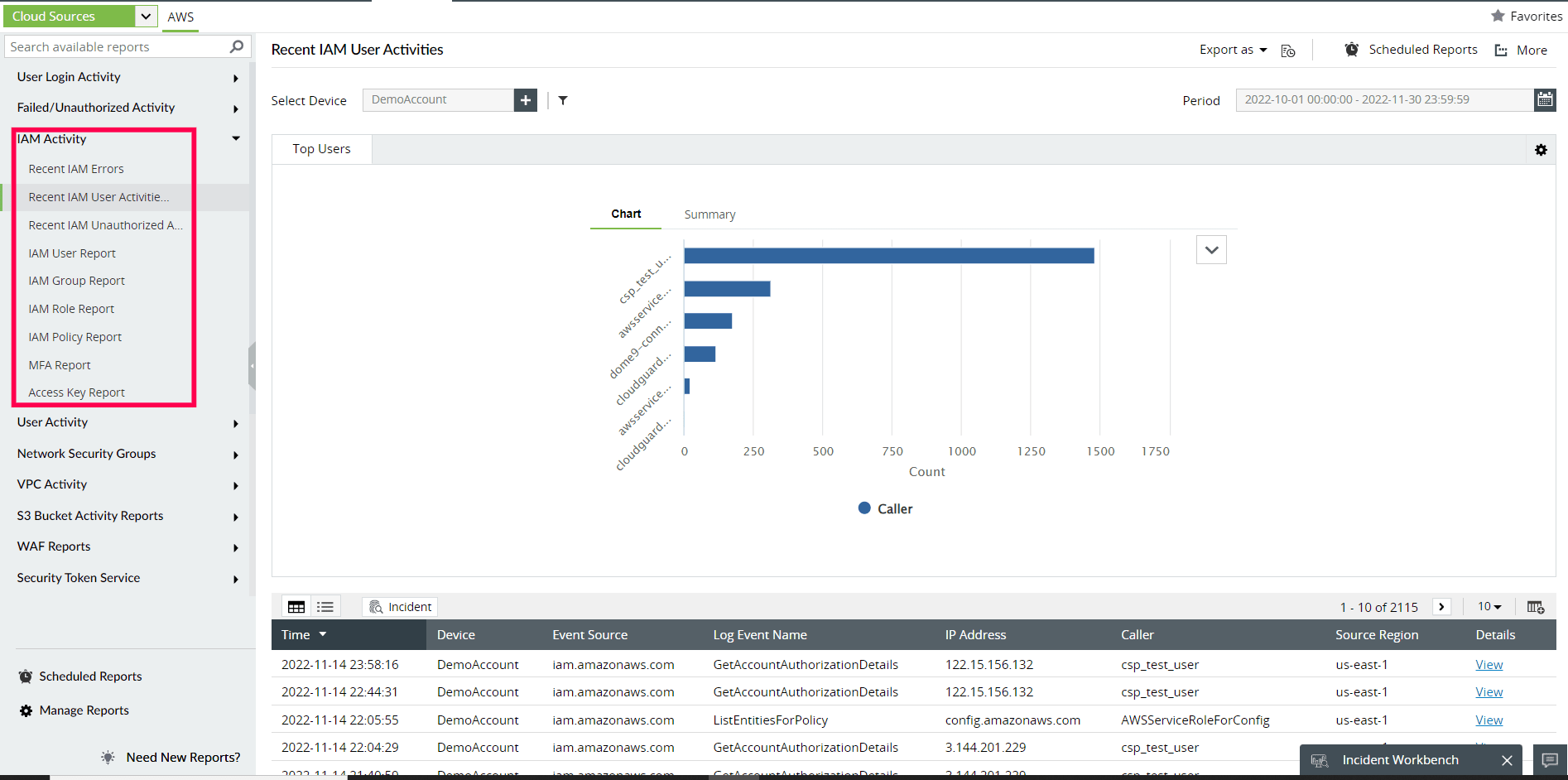

3. Utilize o Gerenciamento de Identidade e Acesso (IAM): implemente soluções de IAM para gerenciar identidades, funções e permissões de usuários. Garanta que os usuários tenham apenas as permissões necessárias para executar suas tarefas e revise e atualize as permissões regularmente.

Para manter um ambiente de nuvem seguro, as atividades de IAM devem ser monitoradas de perto. A vigilância ajuda a evitar incidentes de segurança, como a criação não autorizada ou não intencional de um usuário privilegiado com acesso total aos recursos da AWS.

Os relatórios prontos para uso do ManageEngine Log360 fornecem um panorama abrangente da atividade do IAM, garantindo que nenhuma atividade do IAM passe despercebida. Esses relatórios documentam ações envolvendo usuários, grupos, funções, dispositivos MFA e chaves de acesso do IAM.

Os relatórios de atividades do IAM no Log360 incluem as seguintes informações:

- Quando um evento ocorreu

- Qual usuário foi responsável por um evento

- O endereço IP de origem da solicitação

- A região de origem onde o evento ocorreu

- Parâmetros de solicitação

Figura 3: Relatório de atividades do IAM de fontes de nuvem no Log360

4. Criptografar dados: Criptografe dados em trânsito e em repouso para impedir acesso não autorizado. Use protocolos de criptografia SSL/TLS para dados em trânsito e os mecanismos de criptografia do seu provedor de nuvem para dados em repouso. As soluções CASB podem empregar inspeção profunda de pacotes (DPI) para analisar com segurança o tráfego HTTPS de saída. As soluções CASB baseadas em API analisam dados em repouso em aplicações em nuvem e podem criptografar ou revogar o acesso a quaisquer dados confidenciais que violem as políticas.

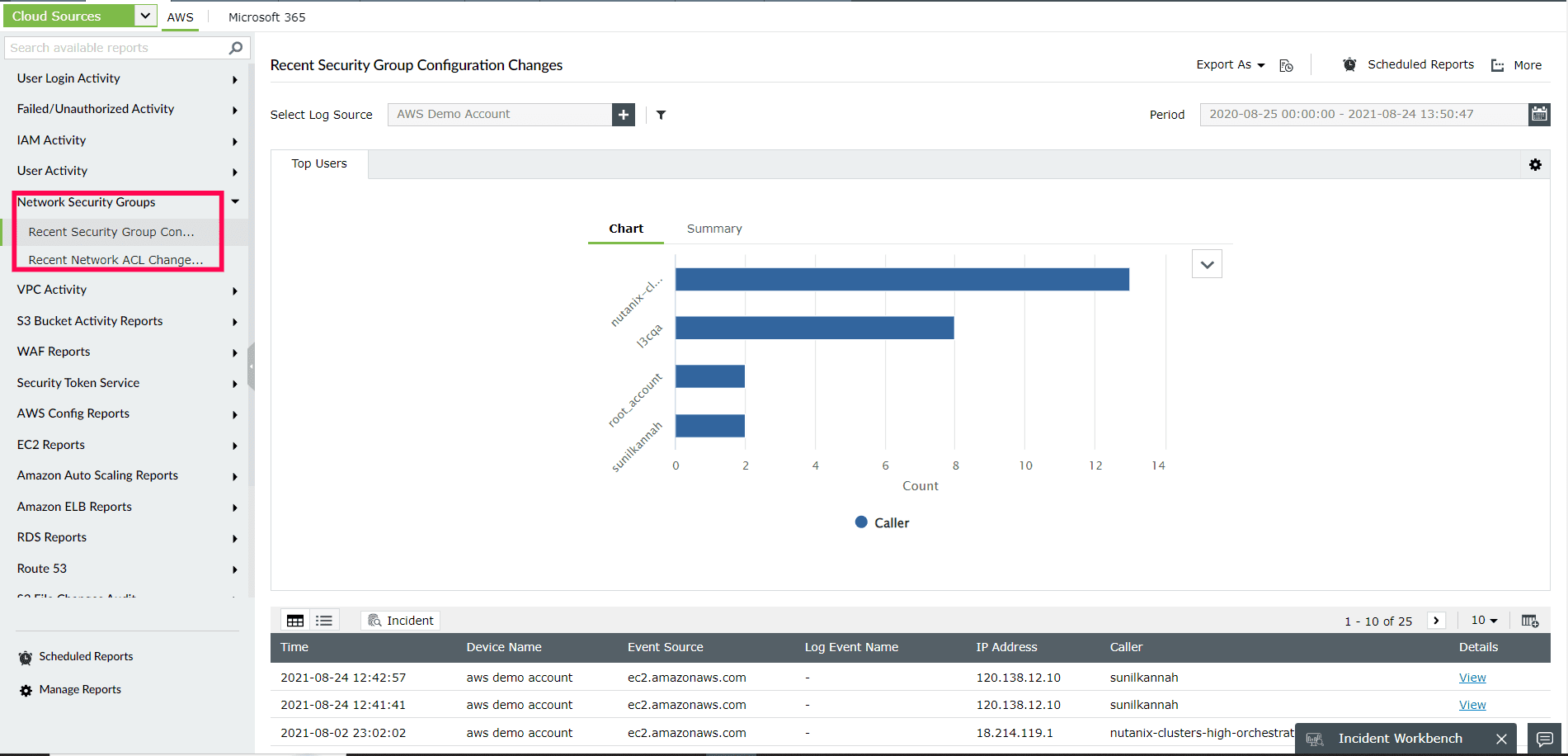

5. Utilize controles de segurança de rede: use firewalls, sistemas de detecção/prevenção de intrusão e firewalls de aplicações web para defender sua infraestrutura de nuvem contra ameaças baseadas em rede. Segmente sua rede para proteger ativos vitais e restringir o movimento lateral em caso de violação de dados.

O ManageEngine Log360 gera relatórios completos sobre as ações realizadas no ambiente de nuvem. Os relatórios podem ser exportados nos formatos CSV e PDF e também programados para serem enviados por e-mail em intervalos específicos para revisão periódica pelos administradores.

Figura 4: Relatórios de segurança de rede no Log360

6. Atualize e aplique patches regularmente: atualize todos os softwares e programas com as correções de segurança mais recentes. Os provedores de serviços de nuvem emitem patches para corrigir vulnerabilidades regularmente; portanto, certifique-se de que essas correções sejam aplicadas o mais rápido possível.

7. Monitore anomalias: Utilize sistemas de gerenciamento de informações e eventos de segurança (SIEM) com recursos UEBA para coletar e analisar logs de diversas fontes na nuvem e identificar indícios de comprometimento. Esses serviços fornecem monitoramento contínuo, detecção e mitigação de ameaças para sua infraestrutura de nuvem.

O Log360 detecta anomalias identificando alterações suspeitas na atividade do usuário. Ele auxilia na identificação, qualificação e investigação de ameaças que, de outra forma, passariam despercebidas.

Ele fornece relatórios detalhados para auxiliar na identificação de anomalias nas atividades do dispositivo e do banco de dados. As anomalias são classificadas como baseadas em tempo, contagem ou padrão.

Figura 5: Relatórios de anomalias no Log360

8. Realize auditorias e avaliações de segurança regulares: Realize auditorias de segurança, avaliações de vulnerabilidades e testes de penetração frequentes para descobrir e corrigir falhas na sua infraestrutura de nuvem. Isso ajuda a resolver vulnerabilidades de segurança proativamente antes que sejam exploradas por invasores.

Um agente de segurança de acesso à nuvem (CASB) é um mecanismo de controle de políticas e visibilidade na nuvem que se situa entre os usuários dos serviços de nuvem e as aplicações em nuvem. Este software monitora todas as atividades dos usuários na nuvem e também aplica políticas de segurança. O CASB pode ser uma implantação local ou uma aplicação de Software como Serviço (Software as a Service). Um CASB pode ajudar uma empresa a monitorar todas as atividades dos usuários na nuvem. Quando um CASB é integrado a uma solução SIEM, um analista de segurança pode obter um contexto mais profundo sobre a atividade de um usuário na nuvem para uma investigação.

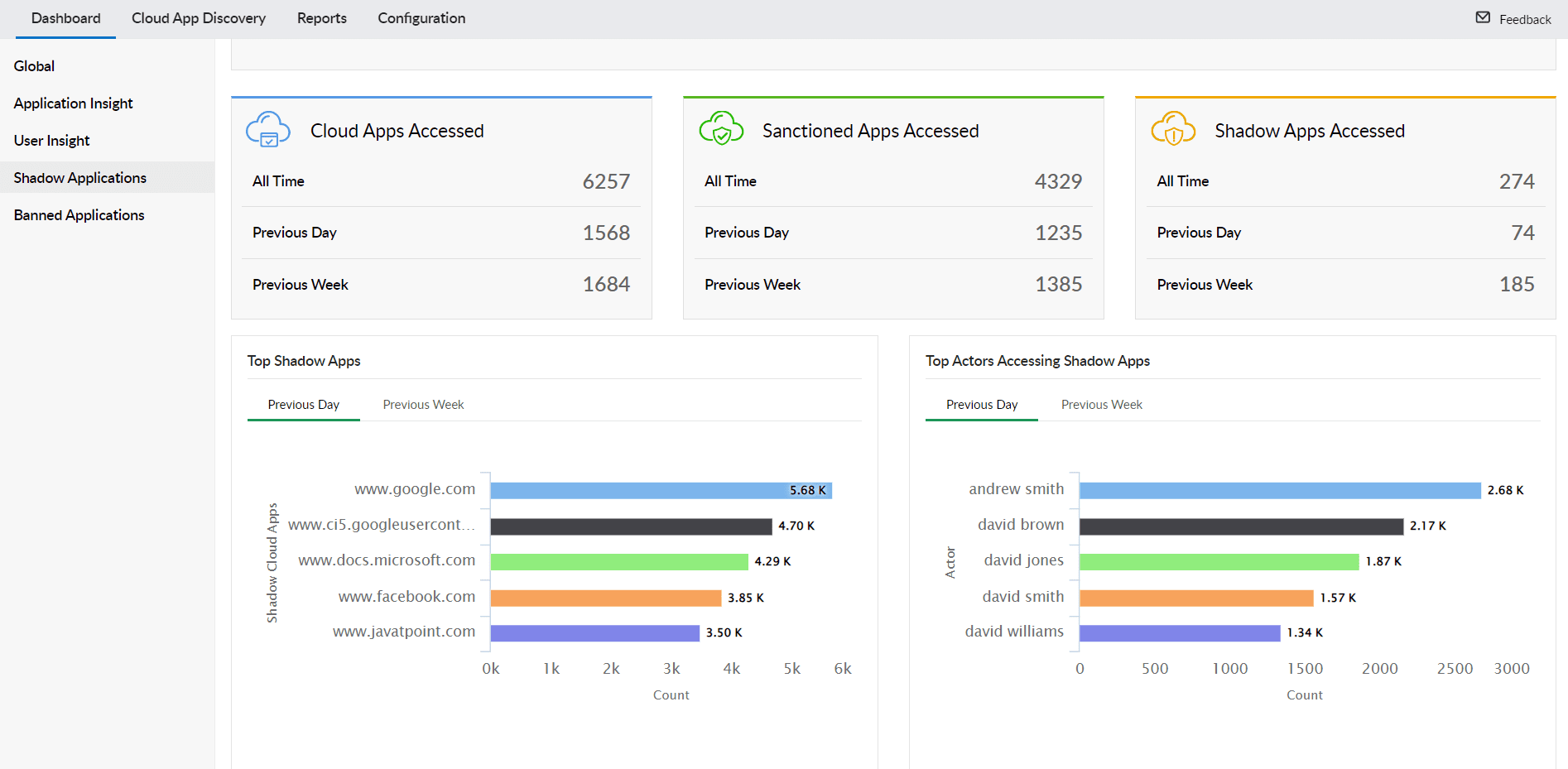

Por exemplo, você pode conduzir auditorias regulares para descobrir aplicações de sombra arriscados e monitorar a atividade do usuário com a ajuda de corretores de segurança de acesso à nuvem (CASBs). Isso pode ajudar muito os administradores, fornecendo informações contextuais sobre aplicações de nuvem não autorizados e inseguros usados pelos funcionários e atividades de upload de arquivos.

Com o ManageEngine Log360, você pode monitorar o uso de aplicações de nuvem em sua rede corporativa, examinar acessos bem-sucedidos e malsucedidos a aplicações de nuvem com baixa reputação e localizar e bloquear sites desnecessários ou maliciosos.

Figura 6: Relatórios do aplicativo Shadow no Log360

9. Backup e Recuperação de Desastres: Implemente uma estratégia robusta de backup e recuperação de desastres para garantir a integridade e a disponibilidade dos dados em caso de incidente de segurança ou violação de dados. Faça backups regulares dos seus dados e teste seus procedimentos de recuperação para garantir que funcionem de forma eficaz.

10. Treinamento e conscientização dos funcionários: Oriente os funcionários sobre as políticas de segurança para que entendam as repercussões de suas ações descuidadas e sejam mais cautelosos ao usar aplicações em nuvem. Incentive também a transparência, para que os funcionários compartilhem quaisquer incidentes ou erros cometidos, e os administradores de TI fiquem cientes de como os funcionários usam as aplicações.

Nenhuma empresa consegue eliminar completamente os erros dos funcionários. No entanto, a transparência com a tecnologia certa é vital. Os funcionários precisam de liberdade para usar diferentes aplicações em nuvem para ganhos de produtividade e, ao mesmo tempo, os analistas de segurança precisam de supervisão suficiente para monitorar o uso e garantir a segurança. É fundamental alcançar um equilíbrio perfeito entre os dois.

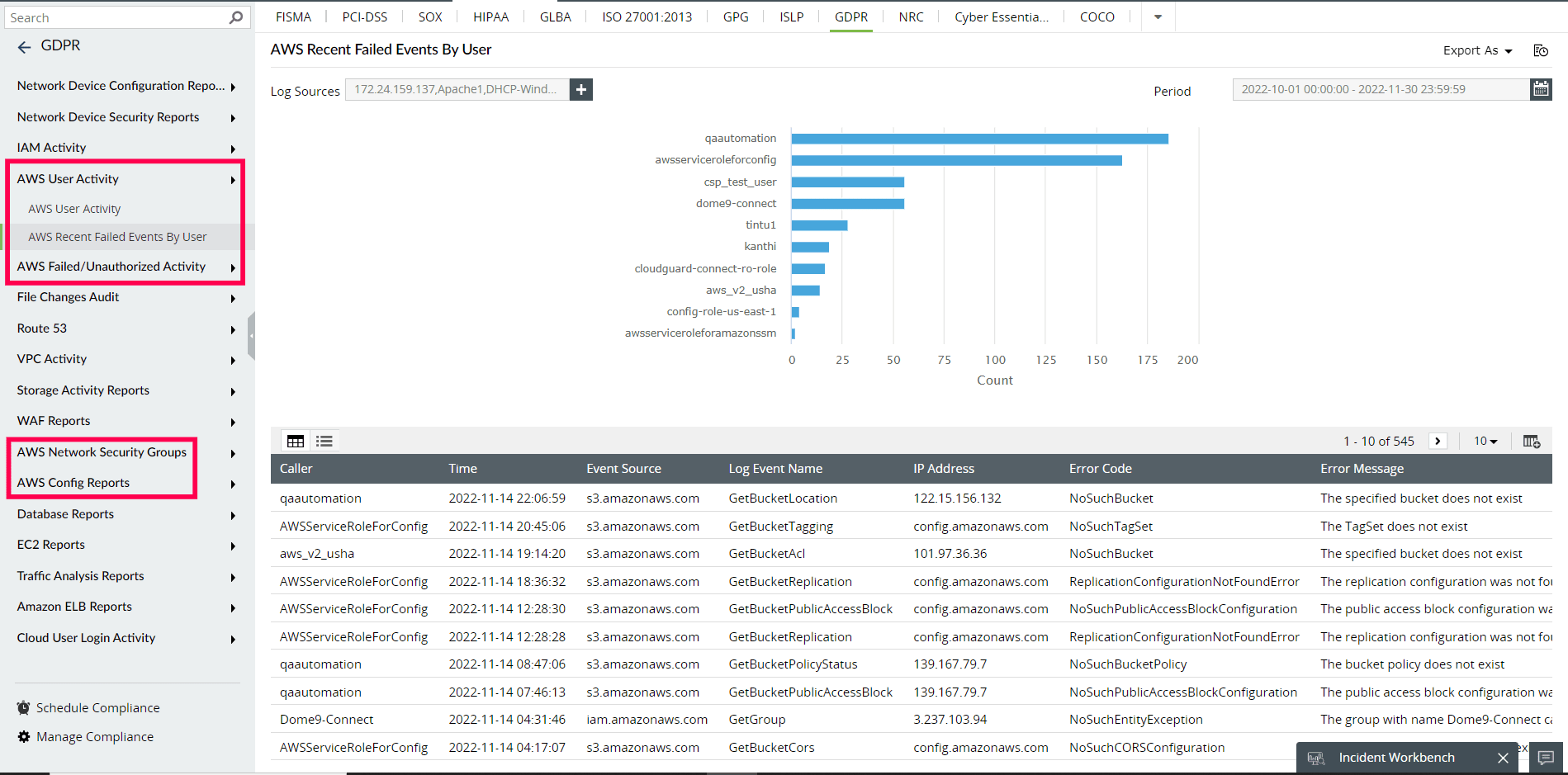

11. Conformidade e Regulamentações: Garanta a conformidade com os requisitos regulatórios aplicáveis e os padrões do setor. Mantenha-se atualizado com as novas regulamentações de conformidade e aplique os processos necessários para garantir a conformidade.

O ManageEngine Log360 fornece relatórios prontos para auditoria que permitem que as organizações cumpram os requisitos de mandatos regulatórios essenciais, como SOX, HIPAA, FISMA e PCI DSS.

Figura 7: Relatórios da AWS no Log360

12. Gestão de Riscos de Fornecedores: Avalie a postura de segurança dos provedores de serviços de nuvem e fornecedores terceirizados que você utiliza para hospedar ou gerenciar suas aplicações de nuvem. Certifique-se de que eles sigam as práticas de segurança padrão do setor e tenham medidas de segurança adequadas em vigor.

A implementação dessas 11 estratégias de segurança em nuvem melhorará drasticamente a postura de segurança do seu ambiente de nuvem e reduzirá o risco de ameaças cibernéticas. No entanto, é fundamental analisar e alterar continuamente seus procedimentos de segurança para lidar com ameaças e vulnerabilidades emergentes.

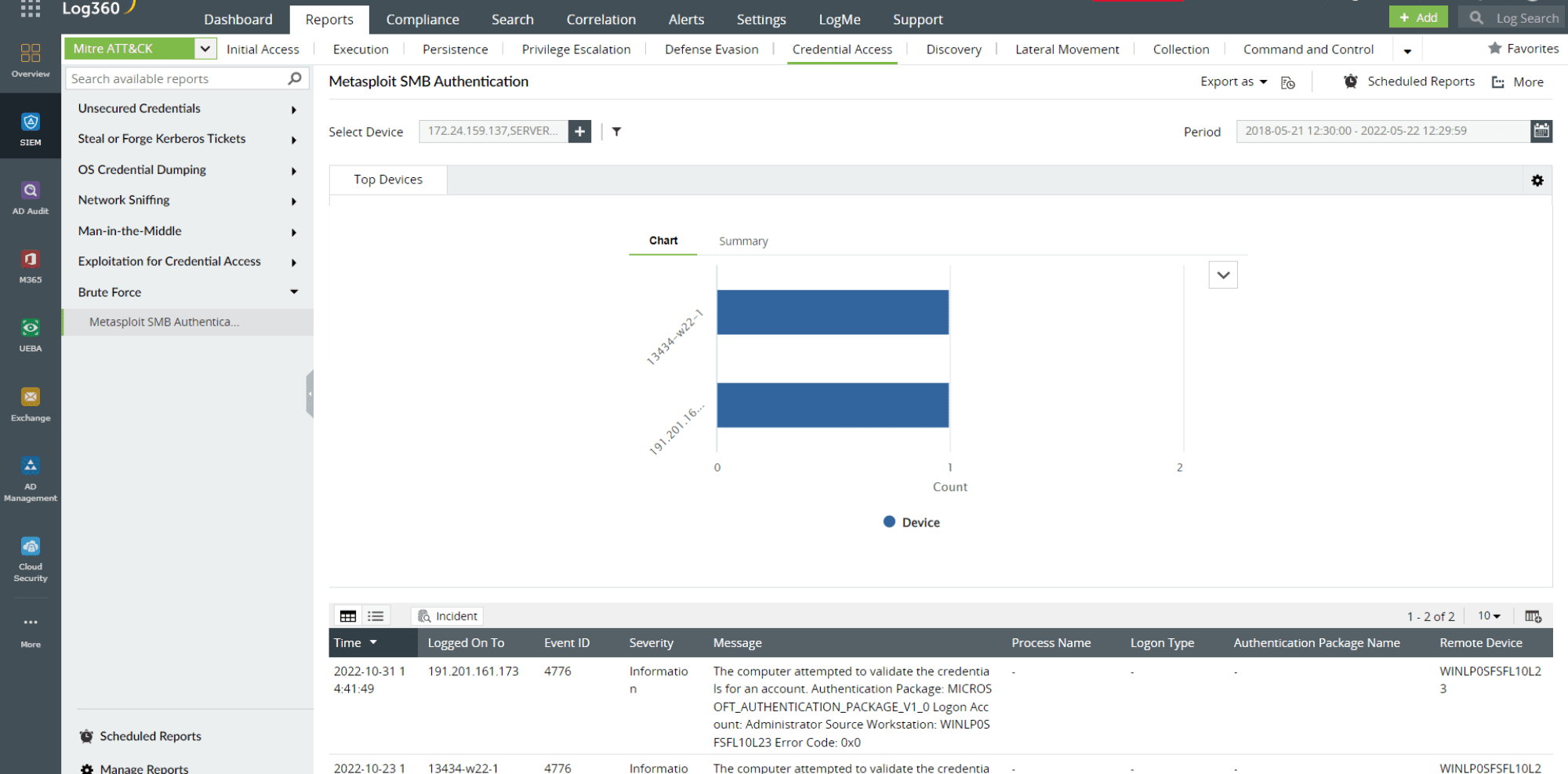

13.Adote uma estrutura de segurança, como MITRE ATT&CK ou NIST CSF: Uma estrutura de segurança, como MITRE ATT&CK ou NIST CSF, pode fornecer a estrutura necessária para a construção de uma estratégia de segurança. Enquanto a estrutura ATT&CK informa sobre os diferentes tipos de comportamento de adversários com os quais você deve estar atento, a NIST CSF fornece diretrizes eficazes para monitorar, identificar e se recuperar de incidentes. O Log360 é uma ferramenta SIEM integrada ao MITRE ATT&CK que permite monitorar as atividades na nuvem com referência às táticas e técnicas do MITRE e ajuda a identificar proativamente potenciais ameaças aos dados na nuvem. A Figura 8 mostra um relatório do MITRE ATT&CK no Log360.

Figura 8:Relatório MITRE ATT&CK no Log360

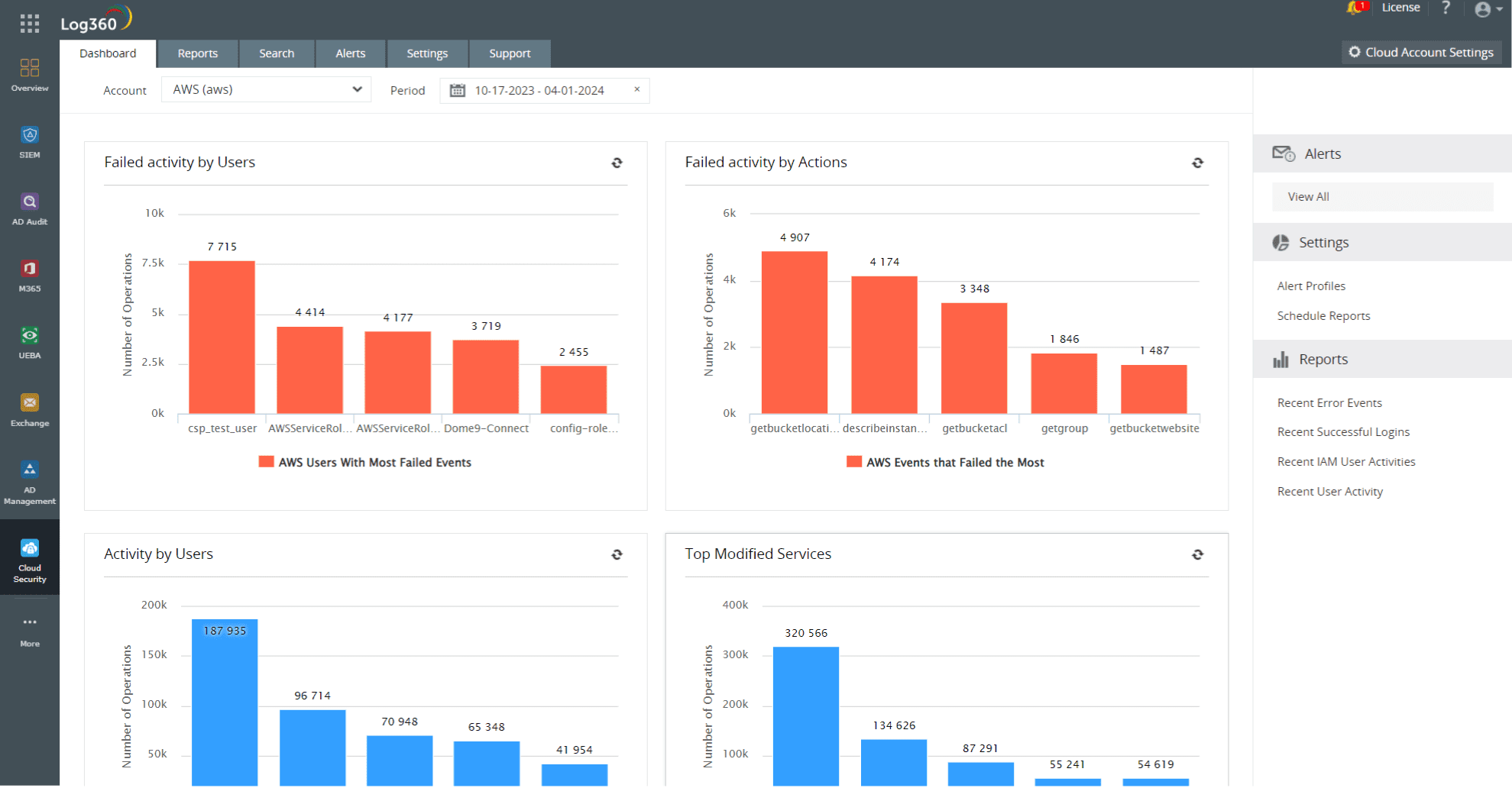

14. Obtenha visibilidade de todas as atividades na nuvem: A maioria das organizações ao redor do mundo adotou uma estratégia multi-nuvem, na qual utiliza serviços de nuvem de vários fornecedores. Isso permite que distribuam seus ativos, dados, aplicações e armazenamento em vários ambientes de hospedagem. Embora uma estratégia multi-nuvem tenha benefícios, ela também dificulta o monitoramento do que está acontecendo na nuvem a qualquer momento. Uma solução eficaz de gerenciamento de informações e eventos de segurança (SIEM) como o Log360, que centraliza as informações coletadas de todas as plataformas de nuvem e alerta os analistas de segurança em caso de violação de dados, é fundamental. A Figura 9 representa um painel intuitivo de todas as atividades na nuvem no Log360.

Figura 9:Painel de segurança em nuvem no Log360

Pronto para o próximo passo?

Você está procurando maneiras de proteger as informações confidenciais da sua organização contra uso indevido? Inscreva-se para uma demonstração personalizada do ManageEngine Log360, uma solução SIEM abrangente que pode ajudar você a detectar, priorizar, investigar e responder a ameaças de segurança.

Você também pode explorar por conta própria com uma avaliação gratuita e totalmente funcional de 30 dias do Log360.