As infraestruturas de nuvem são predominantemente dominadas por máquinas baseadas em Linux, devido a vantagens como código aberto, custos mais baixos, confiabilidade e flexibilidade. No entanto, elas não são imunes a ataques de hackers, o que impacta a segurança da sua nuvem. Um dos métodos mais comuns de ataque a máquinas Linux é por meio de canais SSH. Vamos descobrir o que acontece em um ataque de força bruta SSH da AWS e as maneiras de detectar e se defender.

O que é SSH?

Secure Shell (SSH) é um protocolo de rede baseado em criptografia que opera na porta 22 por padrão. Este protocolo estabelece uma conexão de acesso remoto entre duas máquinas após autenticação com uma senha ou um par de chaves pública-privada e envia dados criptografados pelo canal para garantir a segurança local e na nuvem.

O papel do SSH na segurança da nuvem AWS

O modelo de segurança compartilhada proposto pela Amazon Web Services (AWS) permite proteger o acesso remoto às instâncias Linux hospedadas via SSH. Quando uma instância EC2 é iniciada, você terá a opção de atribuir um par de chaves. A AWS usa o nome de usuário juntamente com um arquivo PEM associado ao par de chaves para autenticar no servidor e abrir uma sessão SSH.

Ataque de força bruta SSH na AWS

Deixar serviços SSH expostos é um erro de configuração comum que aumenta a vulnerabilidade dos sistemas Linux. Usar canais SSH por força bruta é uma forma popular de obter acesso à nuvem. Os invasores implantam bots conhecidos como bruteforcers para realizar esses ataques. Um experimento revelou que uma instância do AWS EC2 com serviços SSH expostos provavelmente será atacada pelo primeiro bot bruteforcer em menos de 10 horas após a implantação.

Depois de comprometer o serviço SSH, eles podem infectar hosts AWS Linux com criptomineradores, substituir executáveis legítimos por maliciosos, executar violações de dados e muito mais.

Para encobrir seus rastros, eles podem desativar as funções de auditoria do sistema operacional. Eles também podem estabelecer persistência criando backdoors. Uma maneira é inserir uma chave pública SSH de propriedade do invasor no arquivo de chaves autorizadas no servidor para garantir a conexão remota com o servidor sem serem detectados. Os invasores também podem iniciar movimentos laterais com botnets semelhantes a worms para manobrar pela nuvem e até mesmo, eventualmente, migrar para ambientes de TI locais.

Como detectar e defender ataques de força bruta SSH na AWS

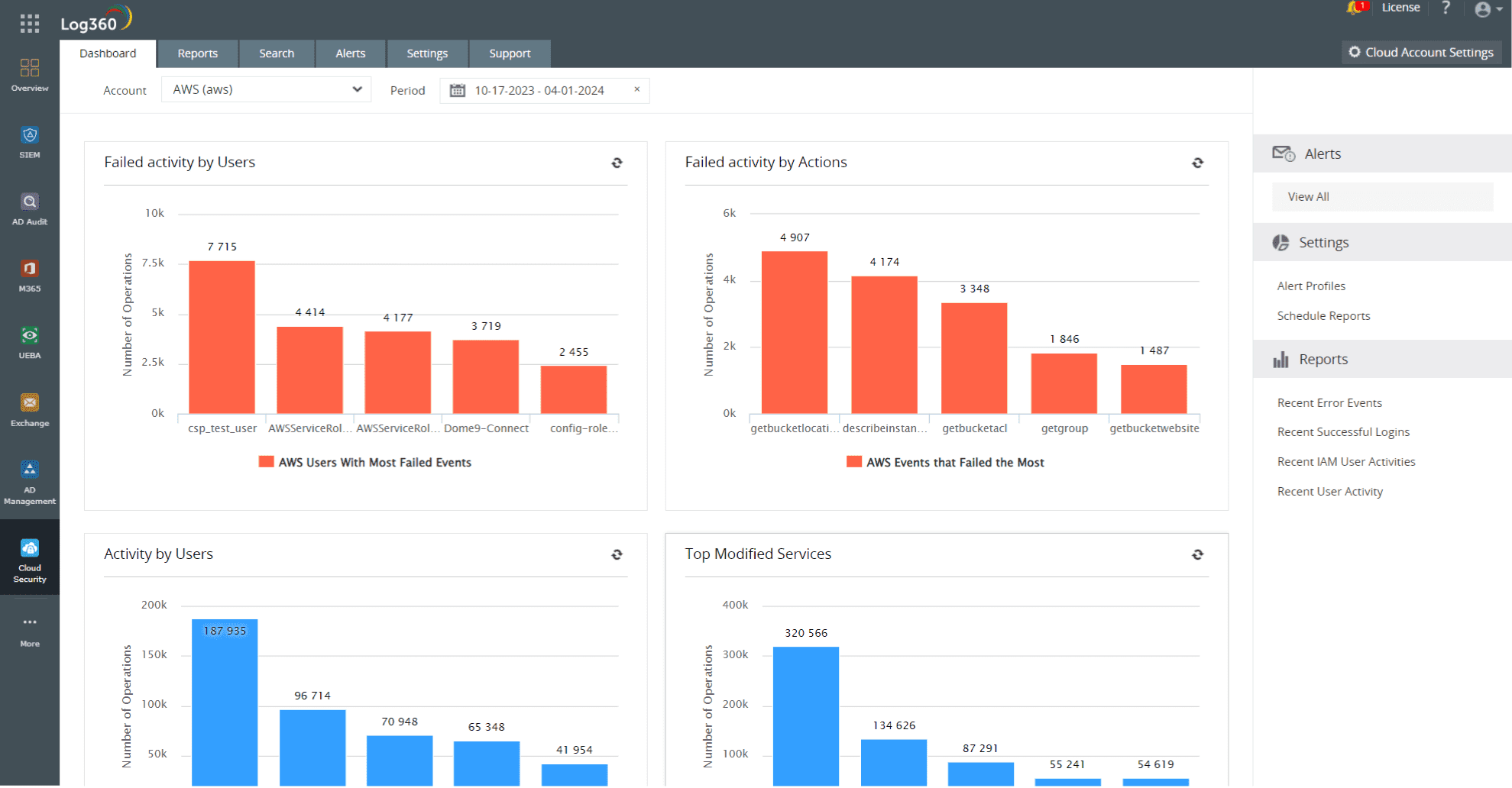

- A implantação de uma solução de gerenciamento de informações e eventos de segurança (SIEM) que suporte a análise de eventos que ocorrem em plataformas de nuvem pode ajudar a detectar e mitigar ataques SSH na AWS Linux. Os logs ajudam a rastrear e analisar incidentes na rede de forma completa. O ManageEngine Log360, uma solução SIEM fácil de usar, pode ajudar a simplificar o gerenciamento de logs e aprimorar a segurança na nuvem com relatórios prontos para uso sobre as atividades da AWS.

Figura 1: Painel abrangente de segurança em nuvem no Log360

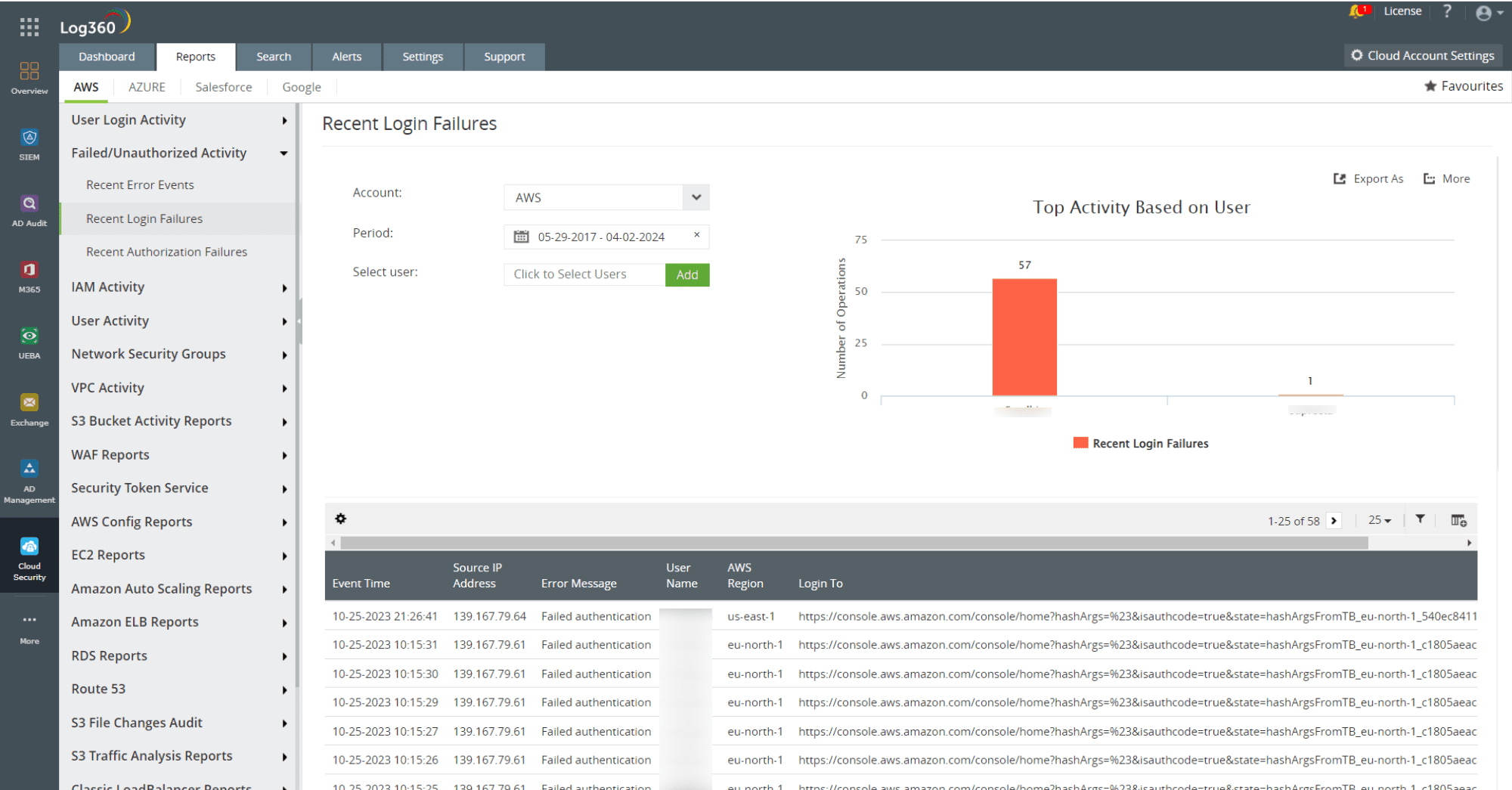

- Monitorar instâncias do AWS Linux em busca de múltiplas falhas de logon em um período anormalmente curto pode ajudar a detectar um possível ataque de força bruta. Assim que um ataque de força bruta for identificado, você pode anotar o endereço IP do invasor e bloqueá-lo. O Log360 fornece relatórios detalhados sobre atividades recentes de falhas de logon na AWS, que podem indicar possíveis tentativas de ataque de força bruta.

Figura 2: Relatório de falha de login da AWS no Log360

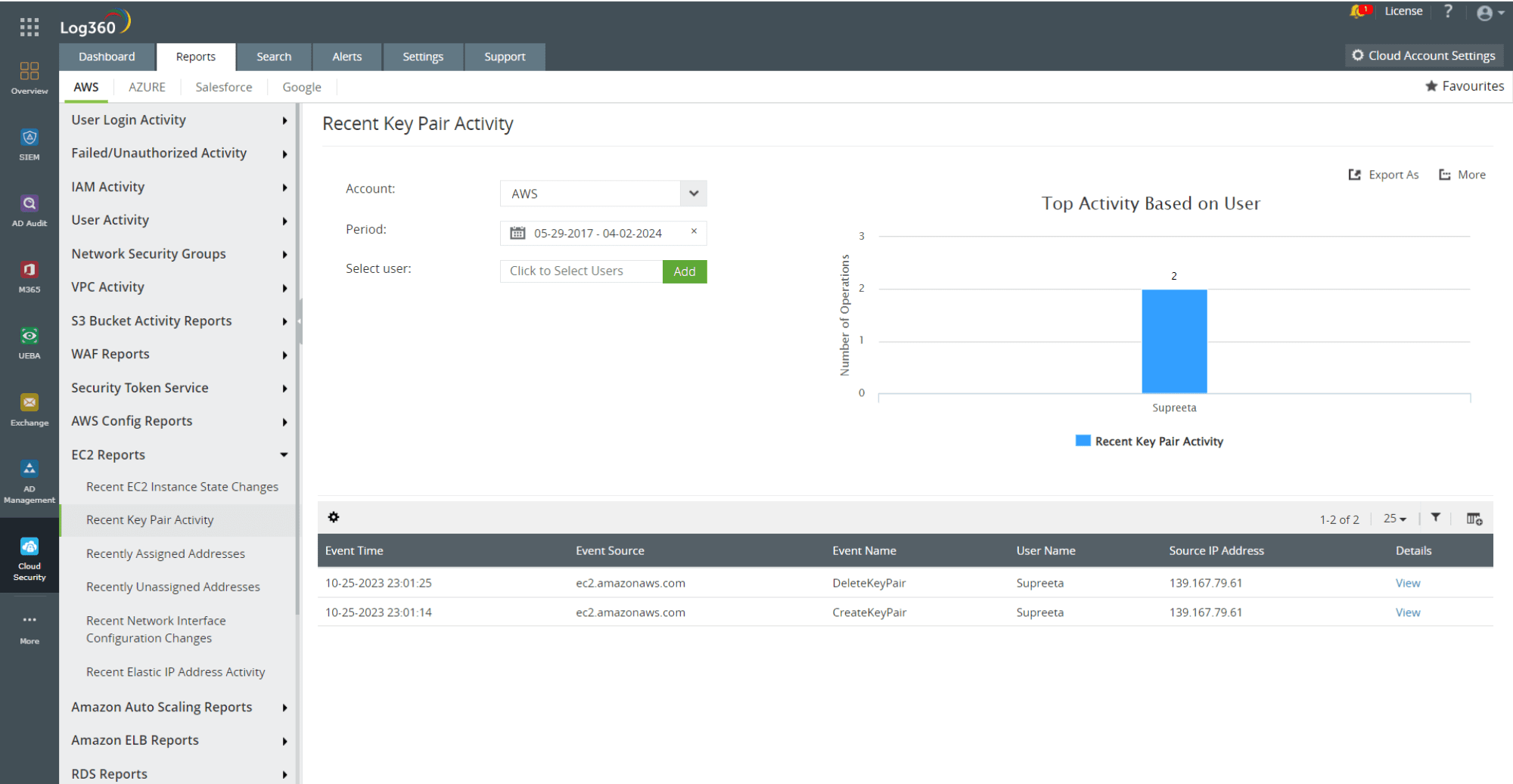

- Além do uso de força bruta, invasores podem obter chaves e credenciais SSH do controle de origem, repositórios públicos ou buckets abertos. Eles também podem roubá-las de máquinas comprometidas em campanhas paralelas ou não relacionadas, ou até mesmo comprá-las em mercados de acesso remoto, onde são vendidas como serviço. Analisar as atividades recentes de pares de chaves na AWS pode ajudar a identificar tentativas suspeitas de modificação de chaves SSH. Atividades relacionadas a instâncias EC2 do Linux podem ser monitoradas usando relatórios EC2 no Log360, que fornecem relatórios detalhados sobre a atividade dos pares de chaves EC2.

Figura 3: Relatório de atividades do par de chaves AWS EC2 no Log360

- Para reduzir o risco de ataques SSH, certifique-se de que nenhum dos seus serviços SSH nos seus hosts Linux esteja exposto. Adicionar uma camada extra de segurança, como autenticação de dois fatores, também torna seus hosts Linux menos suscetíveis a ataques de força bruta e garante a segurança da plataforma de nuvem AWS.

Aprimorando a segurança na nuvem com o Log360

O ManageEngine Log360 é uma solução SIEM abrangente que oferece suporte a plataformas de nuvem como Amazon Web Services, Google Cloud Platform, Salesforce e Microsoft Azure, além de monitoramento de segurança local. A solução permite proteger sua infraestrutura de nuvem e ajuda a reforçar sua postura de segurança com detecção avançada de ameaças, correlação em tempo real, geração de alertas, detecção de anomalias com tecnologia UEBA e mecanismo proativo de resposta a incidentes. Você pode se inscrever para uma demonstração personalizada do Log360 para saber mais.