Embora o cenário tecnológico em constante evolução tenha se tornado um sinal de progresso e impulsionado os negócios, ele também trouxe consigo inúmeras vulnerabilidades e ameaças avançadas à segurança de rede que representam riscos às posturas de segurança cibernética das organizações.

Quando se trata de detectar ataques cibernéticos tão sofisticados, medidas e respostas de segurança tradicionais podem não ser suficientes. É por isso que as organizações precisam migrar para a análise de comportamento de usuário e entidade (UEBA) para detecção e resposta avançadas a ameaças.

Resolvendo ameaças usando o console UEBA do Log360

O Log360 coleta e analisa logs de diferentes fontes, como firewalls, servidores de banco de dados, servidores de e-mail e endpoints, para entender os padrões de uso regular exibidos pelos usuários. Usando esses dados, uma linha de base é estabelecida. Uma pontuação de risco é então calculada com base em comparações entre atividades observadas e a linha de base. O comportamento anômalo gera uma pontuação de risco dependendo de sua gravidade e, subsequentemente, dispara um alerta para que as ações necessárias possam ser tomadas para mitigar a ameaça. As anomalias são identificadas como baseadas em tempo, em contagem e em padrão.

Principais recursos de detecção de ameaças do console UEBA do Log360

Identificando ameaças internas

Ameaças internas se referem aos riscos apresentados por usuários na rede de uma organização. Isso inclui agentes de ameaças maliciosas que pretendem causar danos roubando informações confidenciais para ganho financeiro ou pessoal. Também podem ser usuários negligentes que, por suas ações descuidadas, inadvertidamente expõem a rede a ataques.

Alguns sinais de ameaças internas:

- Alterações anormais de permissão de arquivo

- Tentativas de acesso ao sistema novas ou incomuns

- Tempos de acesso incomuns

- Lista de permissões de aplicações

- Falhas excessivas de autenticação

O Log360 monitora de perto tais eventos, identifica comportamento anormal e alerta os administradores de TI sobre um possível ataque. Com ele, você pode dar um passo além na mitigação de ameaças usando seu console de gerenciamento de incidentes.

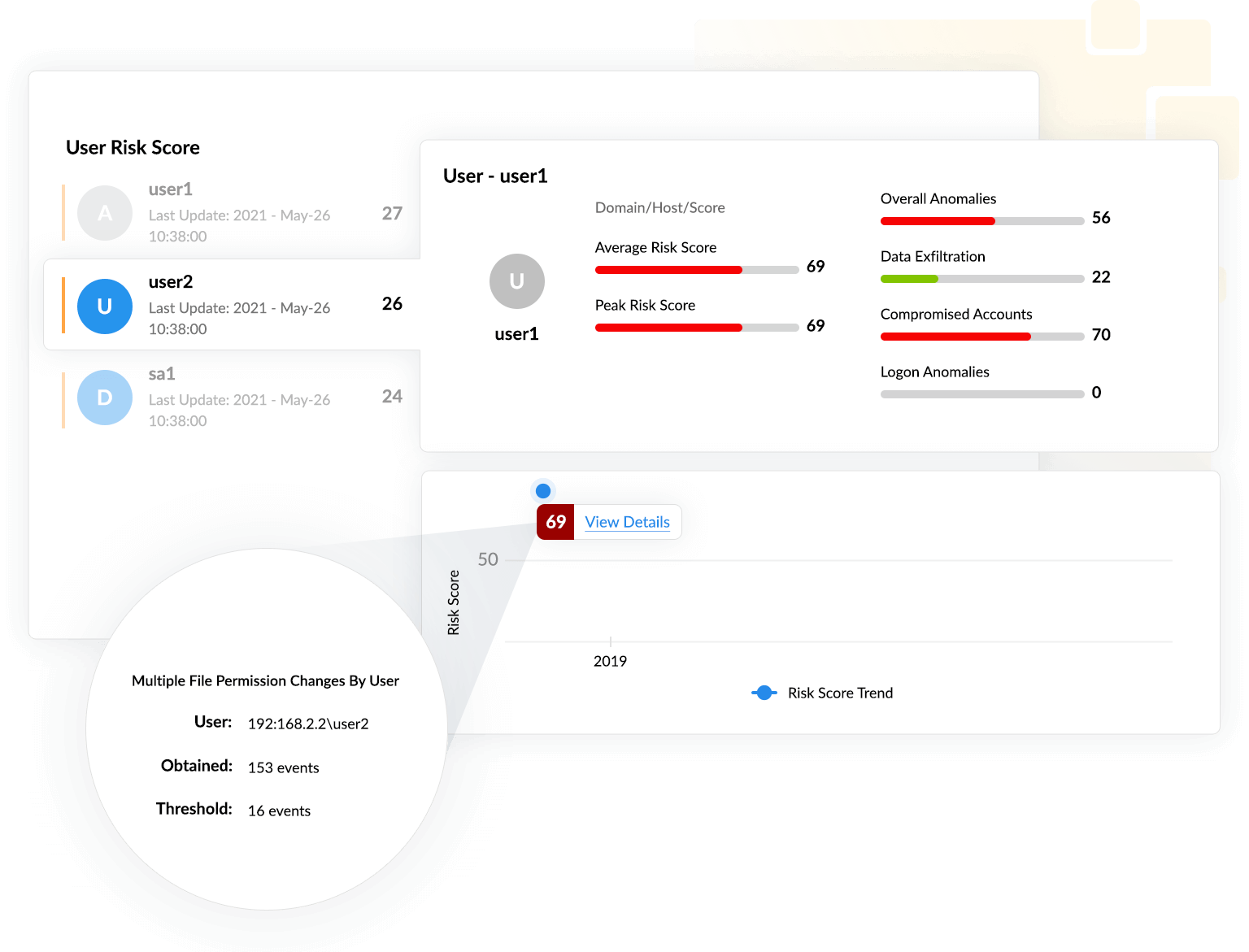

Neste cenário, pode-se observar que um usuário tentou 153 alterações de permissão de arquivo em um curto intervalo de tempo, e esse valor é maior que o valor de base estabelecido de 16. Portanto, isso aciona uma anomalia de contagem e é sinalizado como um risco alto.

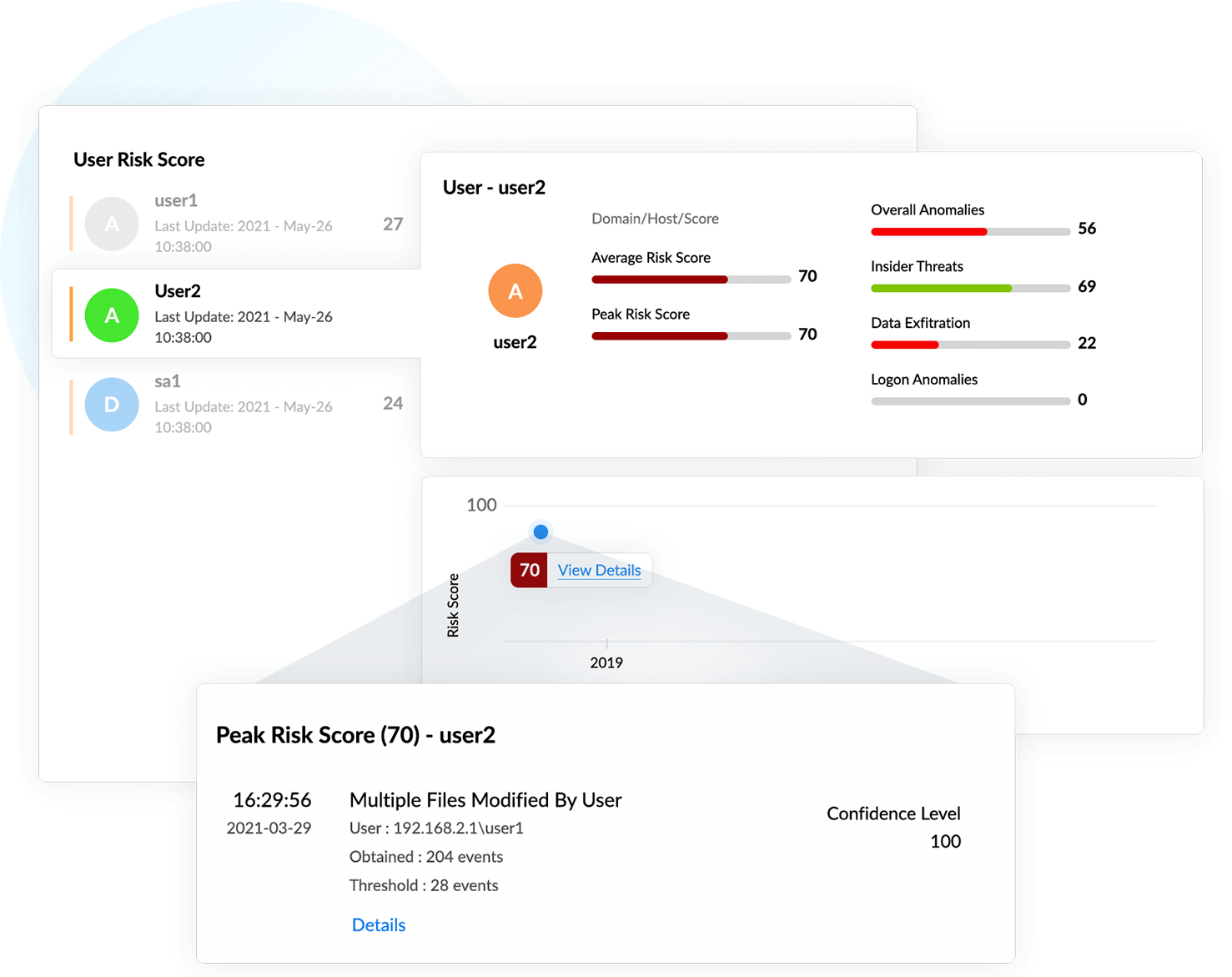

Neste exemplo, um usuário tem uma pontuação de risco de 70, e o Log360 detectou um possível cenário de comprometimento da conta devido a vários indicadores. Por exemplo, o usuário fez modificações em 204 arquivos em um intervalo de tempo definido, o que é maior do que o número normal de instâncias de modificação do usuário (28).

Identificação de comprometimento de conta

Se um invasor obtiver acesso a uma conta de usuário legítima, ela pode ser aproveitada para executar atividades prejudiciais, como instalações de software malicioso, que podem levar a um comprometimento maior. Existem várias maneiras pelas quais as contas de usuário podem ser comprometidas, incluindo phishing, ataques de força bruta, usuários acessando redes não seguras e políticas de senha fracas.

Alguns indicadores comuns de comprometimento de conta:

- Instalações de software malicioso

- Atividade de login anômala

- Limpeza de logs de eventos

- Falhas sucessivas de login

Detecção de exfiltração de dados

A exfiltração de dados é um dos objetivos finais mais comuns para a maioria dos ataques cibernéticos. Em termos simples, a exfiltração de dados é a movimentação não autorizada de dados de dentro de uma organização para fora dela. Isso afeta uma empresa de várias maneiras, incluindo perdas financeiras, violações de conformidade e danos à sua reputação.

Alguns sinais comuns de exfiltração de dados:

- Tentativas de acessar arquivos e pastas confidenciais

- Conexão de dispositivos de armazenamento removíveis

- Padrões incomuns de download de arquivos

- Tempos de acesso incomuns

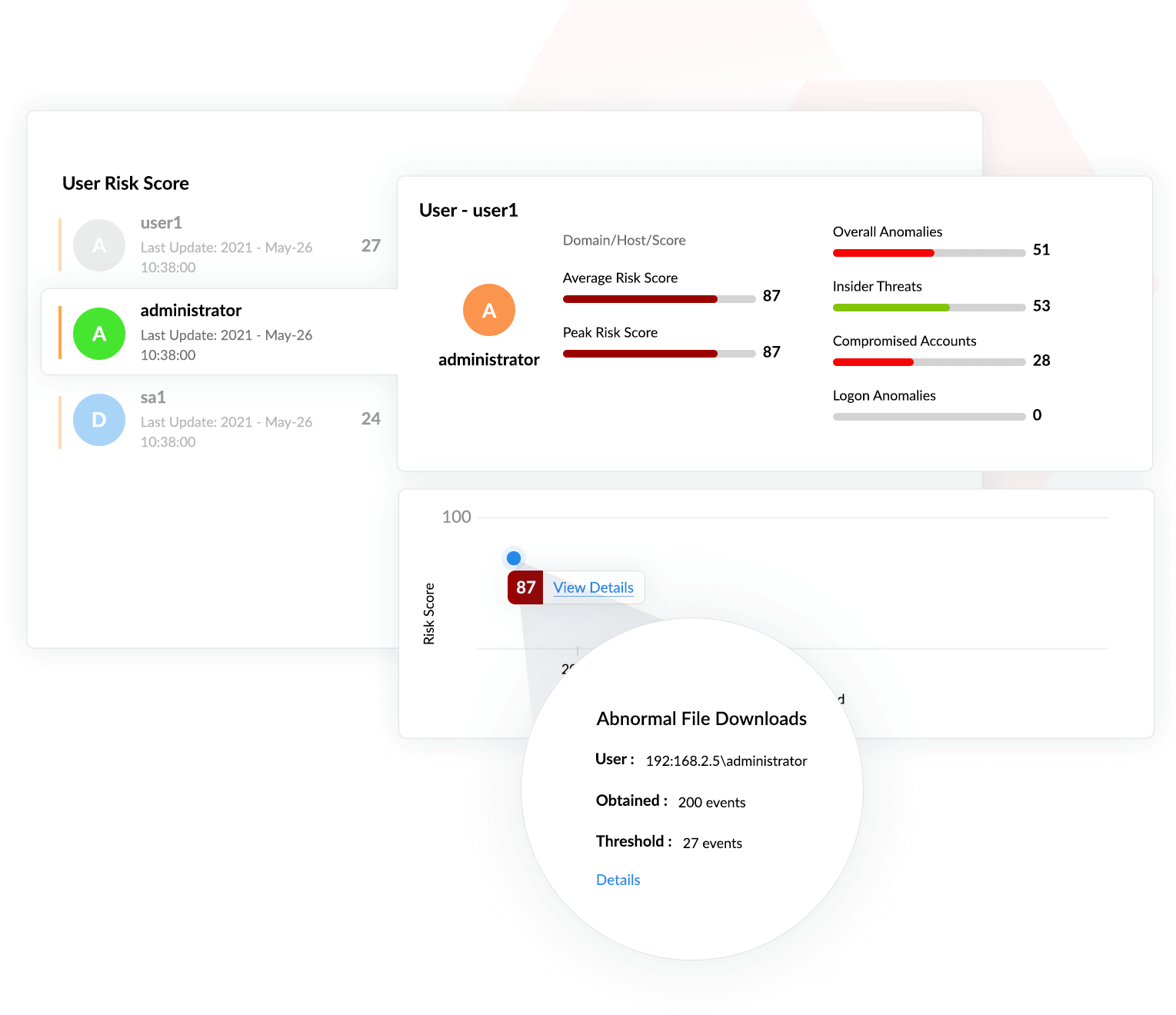

Neste cenário, a pontuação de risco do usuário é calculada como 87. Essa pontuação é consequência de vários eventos, incluindo downloads anormais de arquivos, uma contagem anormal de login de usuário e inúmeras falhas de login.

Por que o Log360 é a melhor opção para suas necessidades de UEBA?

- O Log360 identifica, qualifica e investiga ameaças que, de outra forma, poderiam passar despercebidas, ao extrair mais informações dos logs coletados por seu componente SIEM para fornecer melhor contexto.

- Ele oferece maior visibilidade sobre ameaças com sua avaliação de risco baseada em pontuação para usuários e entidades por meio de seu dashboard. Essa abordagem ajuda você a determinar quais ameaças realmente merecem investigação.

- Fornece mais contexto ao processo de pontuação de risco usando agrupamento dinâmico de pares. Ele monitora as atividades do usuário e calcula uma pontuação de risco com base no grupo de pares de cada usuário. Se um usuário exibir comportamento anormal para seu grupo de pares virtual (resultando em uma pontuação de alto risco), um alerta será gerado.

- Ele personaliza a pontuação de risco atribuindo diferentes ponderações a diferentes fatores. Dessa forma, você pode garantir que o Log360 seja otimizado para desempenho máximo, resultando em detecção de ameaças aprimorada.

Ao combinar todos esses recursos, o módulo UEBA do Log360 ajuda você a proteger a rede da sua organização e a se defender contra ameaças cibernéticas incomuns com facilidade. Continue lendo para saber mais sobre os outros recursos principais desta solução.

Baixe agora