O que é Shadow IT?

Shadow IT abrange o uso de hardware, software e sistemas digitais dentro de uma organização sem a aprovação ou conhecimento do departamento central de TI. Esse fenômeno inclui uma série de atividades, desde o uso de software e hardware não autorizados até o uso de ferramentas aprovadas de maneiras não autorizadas, como o compartilhamento de arquivos por meio de plataformas não autorizadas ou o acesso a ferramentas gerenciadas pela empresa por meio de contas pessoais.

Até recentemente, os departamentos de TI tinham controle quase total sobre as decisões tecnológicas, mas o surgimento de aplicações em nuvem, dispositivos móveis e a facilidade de aquisição de serviços por assinatura levaram a um aumento significativo da shadow IT. Essa prática é frequentemente uma resposta à incapacidade dos departamentos de TI centralizados de atender às diversas necessidades de vários departamentos, especialmente em grandes organizações. A shadow IT potencialmente cria um ecossistema de TI paralelo, separado das atividades de TI oficialmente sancionadas, o que causa sérias implicações para a segurança, a conformidade regulatória e a eficiência geral da TI.

Evolução da shadow IT

Primeiros anos (pré-anos 2000)

- Maior acessibilidade à tecnologia: com o advento dos computadores pessoais nas décadas de 1980 e 1990, a tecnologia se tornou mais acessível ao funcionário médio.

- Crescimento de ferramentas básicas de software: Ferramentas básicas de software, como Microsoft Excel e Word, tornaram-se essenciais no local de trabalho.

- Recursos de TI e tempos de resposta limitados: durante as décadas de 1980 e 1990, muitos departamentos de TI tinham recursos insuficientes e estavam sobrecarregados com solicitações.

Aceleração e Expansão (2000-2010)

- Ascensão da Internet e dos serviços em nuvem: O rápido crescimento da Internet tornou mais fácil para os funcionários acessarem uma ampla gama de aplicações e recursos sem passar pelos departamentos de TI.

- Consumerização de TI: A mistura do uso pessoal e profissional da tecnologia, caracterizada por funcionários levando seus próprios dispositivos (como smartphones e tablets) para o trabalho, contribuiu significativamente para o crescimento da shadow IT.

- Início do trabalho remoto: À medida que o trabalho remoto começou a se tornar familiar, os funcionários passaram a depender mais de seus próprios dispositivos e softwares, o que levou a uma maior descentralização do controle de TI.

Era Moderna (2010-Presente)

- Computação em nuvem avançada e proliferação de SaaS: a explosão de aplicações SaaS tornou mais fácil do que nunca para os funcionários encontrarem e usarem software sem o envolvimento da TI.

- Trabalho remoto e pandemia de COVID-19: A pandemia foi um grande catalisador para o crescimento da shadow IT, aumentando significativamente a dependência de dispositivos pessoais e soluções externas de TI.

- Maior complexidade de TI e necessidades especializadas: conforme as organizações crescem e evoluem, as necessidades de TI se tornam mais complexas e variadas.

Exemplos de Shadow IT

A identificação de shadow IT em uma empresa requer a consideração das atividades comuns dos funcionários e dos obstáculos que eles enfrentam nas tarefas diárias. Perguntas importantes sobre ferramentas de criação de arquivos, aplicações de comunicação, colaboração de documentos e medidas de segurança podem revelar casos de shadow IT, que abrange softwares, aplicações e serviços de terceiros não autorizados, se manifesta de diversas formas no ambiente de trabalho. Exemplos notáveis incluem:

- Ferramentas de produtividade como Trello e Asana

- Plataformas de armazenamento em nuvem e compartilhamento de arquivos, como Dropbox, Google Docs, Google Drive e Microsoft OneDrive

- Aplicações de comunicação e rede como Skype, Slack, WhatsApp, Zoom, Signal, Telegram

Essas ferramentas são rapidamente adotadas pelas equipes devido à sua facilidade de uso, custo-benefício ou disponibilidade gratuita. O fenômeno se estende a dispositivos pessoais como smartphones, laptops, pen drives e discos rígidos externos, facilitados por programas "Traga Seu Próprio Dispositivo" (BYOD). Os sistemas tradicionais de gestão de ativos enfrentam desafios para detectar e supervisionar esses dispositivos.

Indivíduos podem conectar e-mails de trabalho a dispositivos pessoais para contornar protocolos de segurança, enquanto outros podem optar por ferramentas não autorizadas em vez das aprovadas pela empresa para gerenciamento de projetos ou edição de PDF, respectivamente.

O porquê da prevalência da Shadow IT

Um dos principais motivos para a sua evolução é o simples desejo de acesso rápido à tecnologia para serviços abrangentes em nuvem, adaptados às necessidades específicas do negócio, frequentemente endossados por equipes terceirizadas ou internas, ignorando a TI corporativa. Isso inclui aplicações comumente usadas, como Google Docs, Slack e dispositivos com políticas de "traga seu próprio dispositivo" (BYOD). Funcionários, às vezes desconhecendo os riscos, podem adotar a Shaow IT por seus benefícios percebidos em termos de eficiência ou vantagem competitiva. Os casos variam de benignos a potencialmente prejudiciais, como o roubo de dados.

O seu crescimento também é impulsionado por vários outros fatores, incluindo processos de aprovação de TI demorados, políticas de segurança restritivas e a facilidade de uso de aplicações de consumo baseados em nuvem. Mal-entendidos sobre o tempo necessário para a aquisição de soluções de TI levam à negligência de procedimentos padrão. Uma parcela significativa de funcionários utiliza ferramentas de comunicação não aprovadas, e a shadow IT agora constitui uma parte importante dos gastos corporativos. Além disso, funcionários e equipes frequentemente recorrem à shadow IT para aumentar a eficiência e a produtividade, motivados pela familiaridade com determinadas ferramentas e pela crença de que elas podem superar as opções aprovadas. Muitas vezes, equipes, não apenas indivíduos, ignoram os processos de TI para adotar rapidamente novas tecnologias que consideram essenciais, como serviços em nuvem ou softwares específicos. A Gartner relata que 74% das compras de tecnologia são pelo menos parcialmente financiadas fora dos departamentos de TI, destacando a mudança para a aquisição de tecnologia orientada pelos negócios.

Desafios e implicações da Shadow IT

A Shadow IT, frequentemente impulsionada pelo desejo de conveniência, apresenta uma série de riscos e desafios potenciais para as organizações, gerando diversos custos e consequências. Alguns dos principais desafios da TI paralela são:

1. Implicações financeiras

A shadow IT pode gerar custos extras para as organizações devido ao uso de tecnologia não autorizada e software corporativo equivalente. Isso pode levar a gastos excessivos com produtos duplicados e, potencialmente, ao pagamento de taxas premium em vez dos descontos negociados.

2. Riscos de segurança cibernética e conformidade

A falta de revisões ou avaliações de segurança adequadas na sua adoção pode introduzir vulnerabilidades a ataques cibernéticos e à não conformidade com os requisitos regulatórios. Essa exposição coloca dados sensíveis e propriedade intelectual em risco.

3. Problemas de desempenho e experiência do usuário

A shadow IT muitas vezes ignora o rigoroso processo de revisão de TI, o que pode levar a problemas de desempenho e de experiência do usuário no ambiente existente.

4. Problemas com fornecedores e licenciamento

A implantação de tecnologia sem o envolvimento da TI pode resultar em problemas com os fornecedores, especialmente se aplicações não autorizadas não possuírem as licenças necessárias. Isso pode gerar custos substanciais.

5. Oportunidades perdidas

Escolher shadow IT em vez de canais oficiais de TI pode levar à perda de oportunidades para a equipe de TI desenvolver tecnologias exclusivas e competitivas internamente ou fazer compras mais estratégicas.

6. Questões humanas

Gerenciar usuários suspeitos de shadow IT, reter conhecimento jurídico para litígios relacionados a TI e abordar possíveis custos legais em casos de demissão de funcionários por violações de segurança.

7. Tecnologia e operações de instalações

Despesas relacionadas à compra de tecnologia especializada para rastrear shadow IT, desmantelar atividades não autorizadas, reconfigurar recursos de rede e resolver problemas de infraestrutura de data center.

A shadow IT também pode exacerbar vulnerabilidades, aumentando a probabilidade de ransomware e outros incidentes de segurança da informação, agravando o risco geral e a carga de custos para as organizações. Embora ela possa oferecer conveniência temporária para alguns funcionários, suas implicações mais amplas para segurança, conformidade, eficiência operacional e estabilidade financeira são significativamente adversas e exigem uma gestão cuidadosa.

Capacidades essenciais das soluções de gerenciamento de Shadow IT

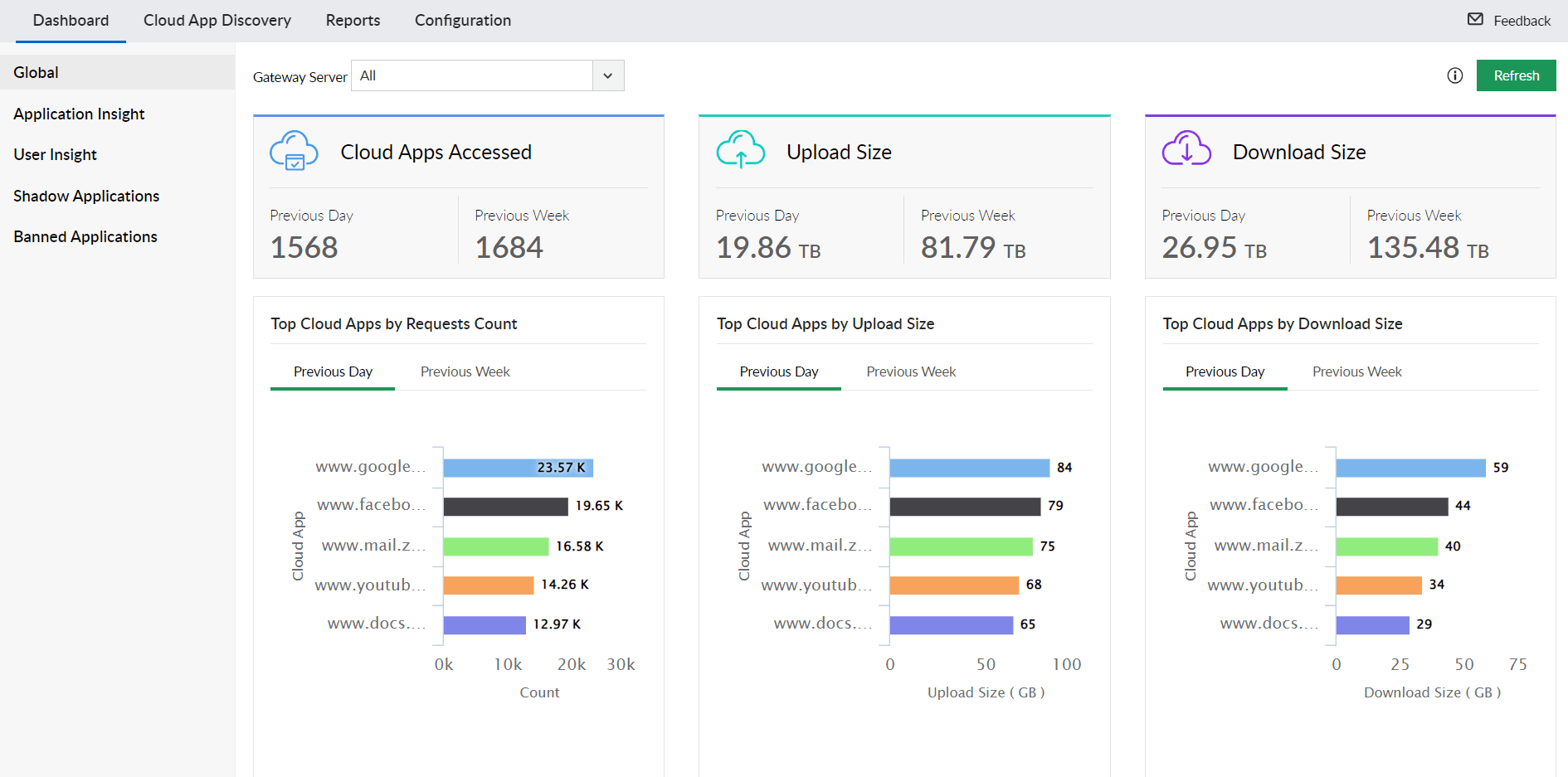

Monitoramento abrangente de tráfego em nuvem

Obtenha visibilidade e controle total sobre o uso de aplicações em nuvem com a capacidade de monitorar o tráfego da web para todos os sites e servidores. Esse recurso abrange técnicas como inspeção profunda de pacotes para verificar a integridade do tráfego de rede e emprega métodos robustos de criptografia para manter as comunicações seguras em todo o ambiente de nuvem.

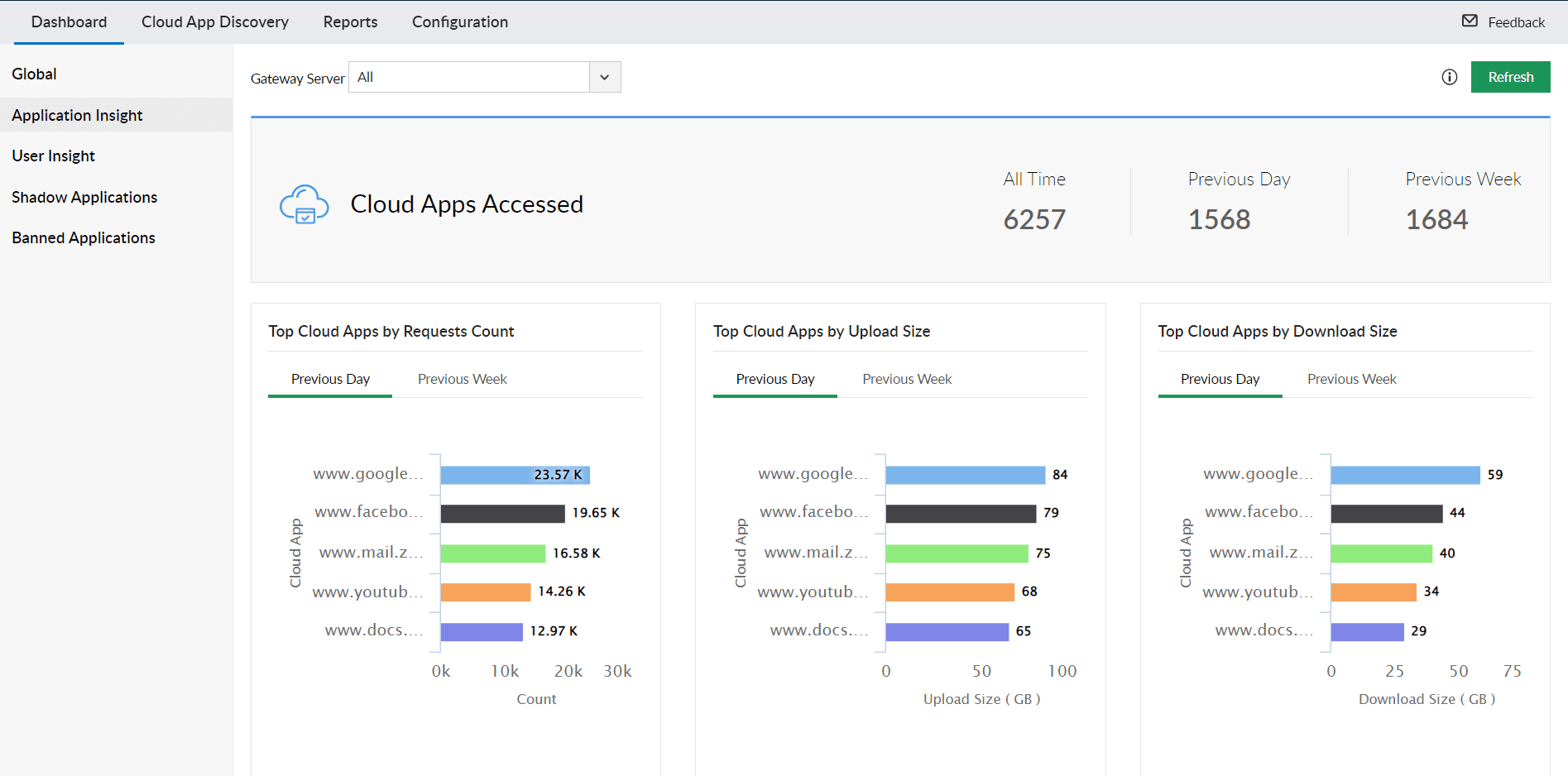

Uso e detecção de aplicações não autorizados

Detecte e gerencie aplicações ocultas, aqueles que não são oficialmente sancionados ou banidos pela sua organização. Obtenha insights granulares e detalhados sobre o uso de aplicações, identifique as principais aplicações e usuários de nuvem com base em suas atividades e reduza potenciais riscos de segurança.

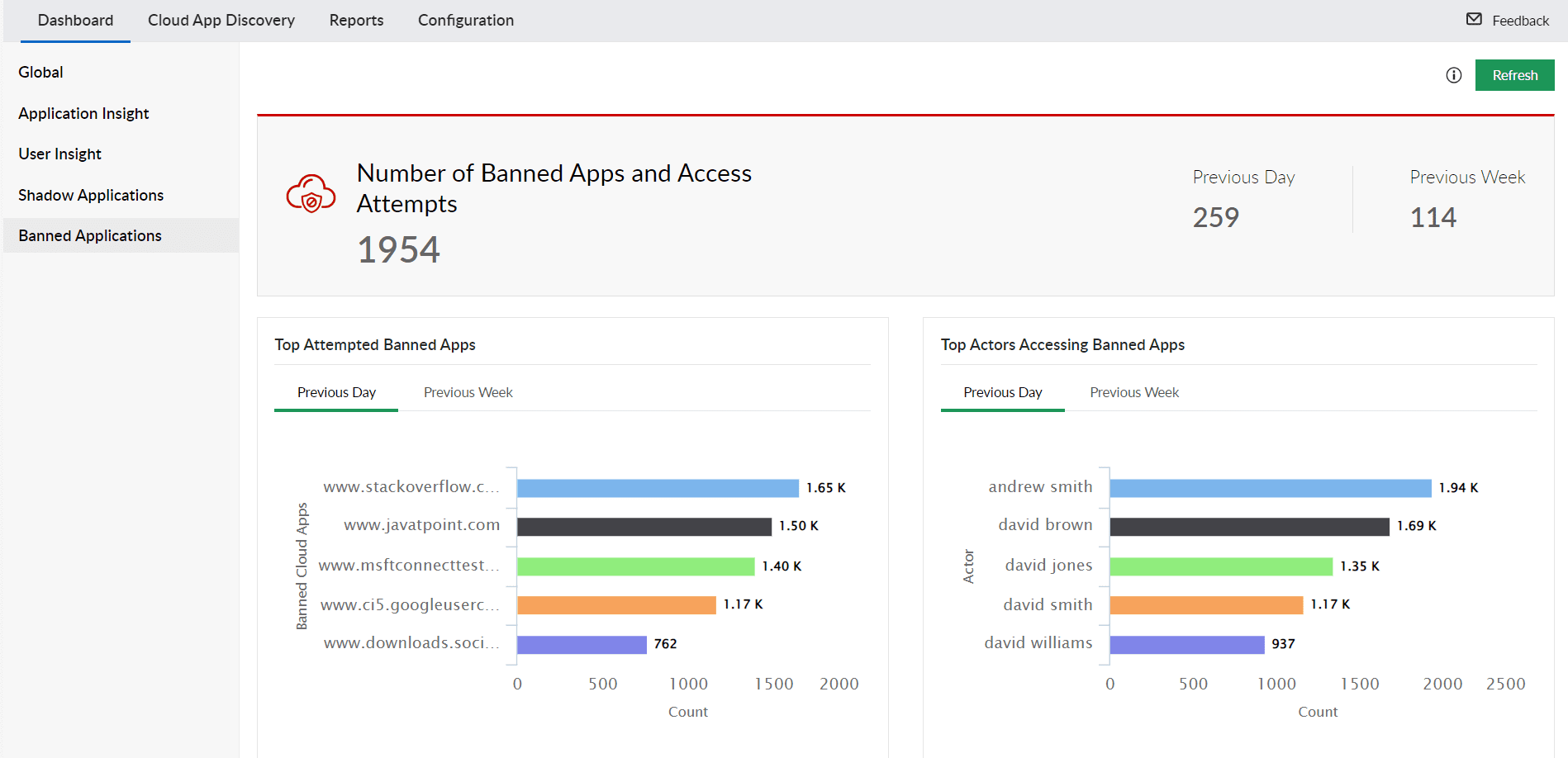

Gerenciamento de aplicações sancionadas e banidas

Categorize com eficiência as aplicações em nuvem como sancionadas ou banidas, de acordo com suas políticas de segurança, com uma interface fácil de usar para adicionar ou remover aplicações. Monitore aplicações sancionadas em busca de tráfego anormal para evitar ataques e bloqueie aplicações não confiáveis ou banidas para proteger sua rede.

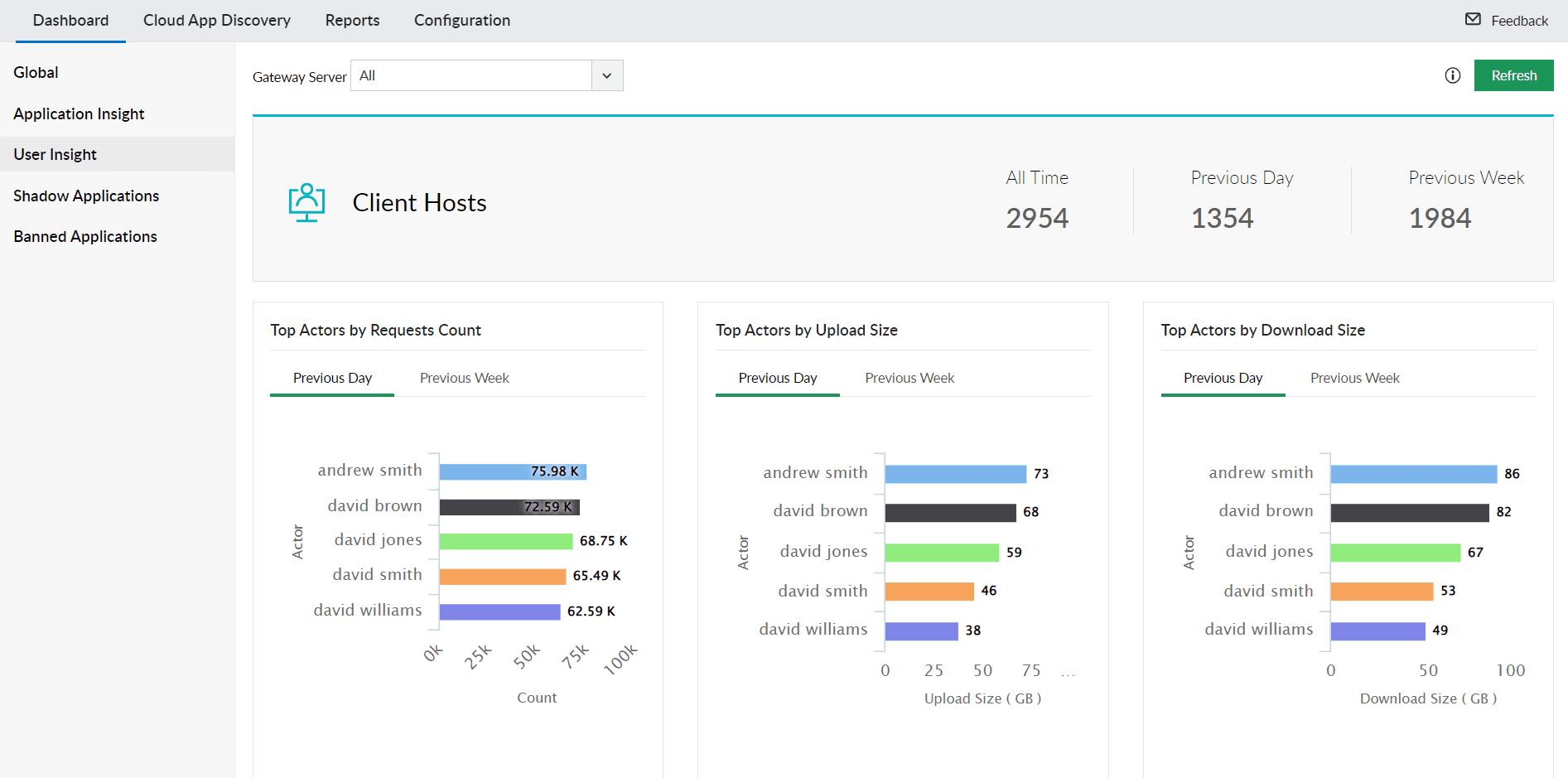

Insights sobre acesso e atividade do usuário

Analise o comportamento do usuário e os padrões de acesso a aplicações em nuvem com insights práticos. Isso ajuda a identificar potenciais ameaças internas e garante a conformidade com as políticas de segurança. Monitore métricas como principais usuários por número de solicitações, acesso a aplicações banidas e principal atividade de shadow por usuários.

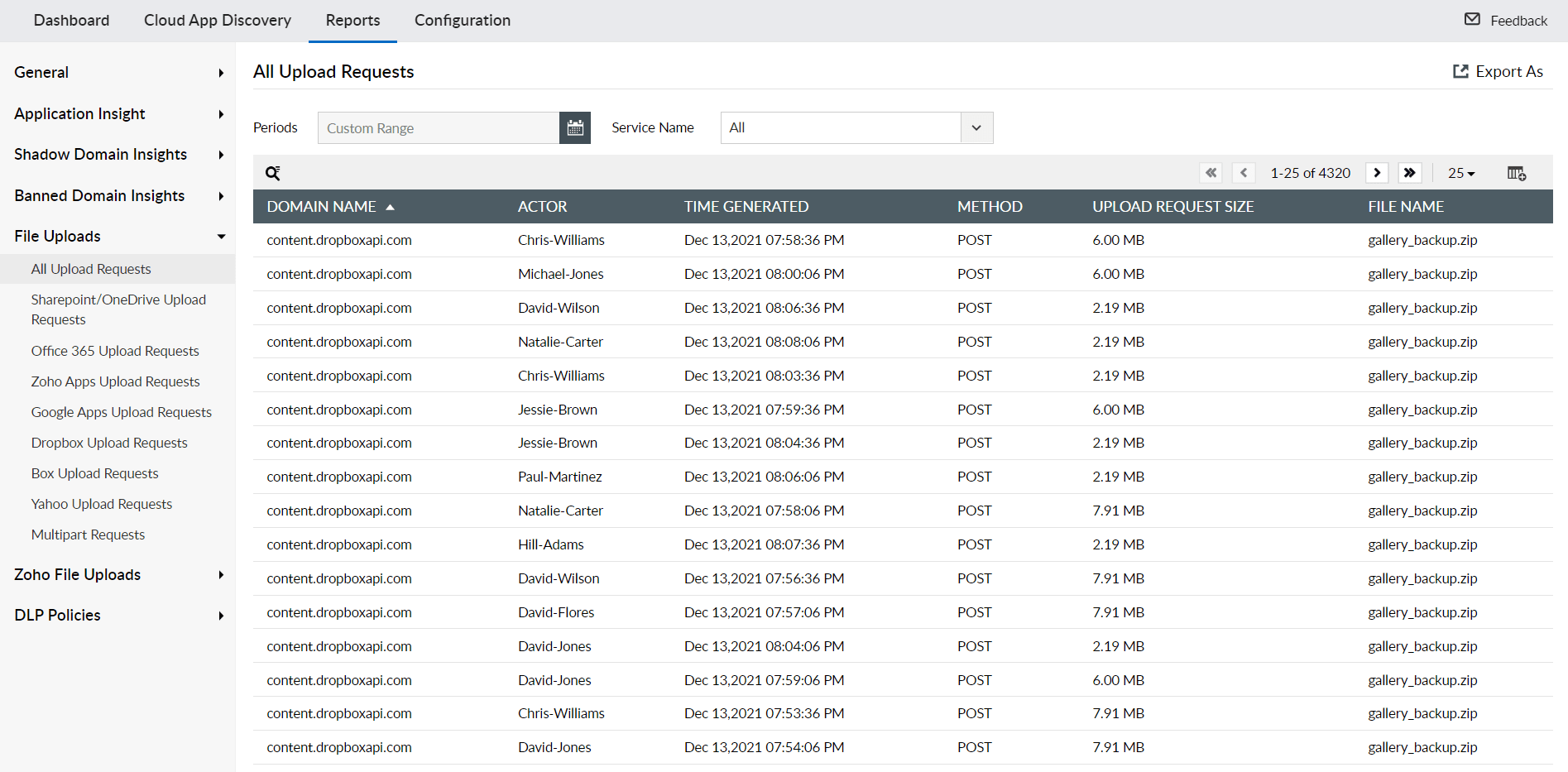

Monitoramento de upload de arquivos e análise de segurança

Acompanhe todas as atividades de upload de arquivos para detectar atividades maliciosas na web e roubo de dados. Monitore solicitações de upload de arquivos bem-sucedidas e malsucedidas, com relatórios especializados para os principais serviços de armazenamento em nuvem, como SharePoint, OneDrive e Dropbox. Esse recurso é crucial para prevenir violações de dados e garantir práticas seguras de compartilhamento de arquivos.

Estabelecendo políticas de Shadow IT

Para navegar pelos desafios impostos pela shadow IT e estabelecer uma estrutura para o uso seguro, compatível e eficiente da tecnologia, as organizações podem instituir uma política de shadow IT. Essa política serve como um conjunto de diretrizes e protocolos elaborados para abordar a adoção, aprovação e gerenciamento de novas tecnologias, com o objetivo de mitigar riscos, controlar custos e garantir a integridade operacional. Estabelecer uma política robusta é essencial para uma organização, orientando a adoção, aprovação e gerenciamento de novos hardwares e softwares.

Elaboradas por departamentos de TI, estas diretrizes especificam aplicações, dispositivos e tecnologias aceitáveis para o trabalho, reduzindo a não conformidade e comprovando a conformidade durante auditorias de TI.

A colaboração é fundamental para a criação de uma política eficaz de shadow IT, envolvendo os departamentos de TI, segurança, RH, jurídico e auditoria. Abordar questões relacionadas a pessoas, processos, operações tecnológicas, operações de segurança, operações de instalações, desempenho financeiro e desempenho da empresa é crucial para uma política abrangente. Além disso, especialistas externos podem ser contratados para lidar com interrupções causadas por eventos significativos de shadow IT.

Principais etapas para criar uma política eficaz de Shadow IT:

1. Estrutura política:

A política deve abranger seções importantes, como objetivo, público-alvo, propriedade, metodologia de monitoramento e execução, responsabilização e responsabilidade do funcionário.

2. Estabelecer processos de aquisição de TI:

Um componente crítico de uma política robusta de shadow IT é a criação de um processo de aquisição de TI. Isso envolve a definição de procedimentos claros para propor e aceitar sistemas ou projetos de shadow IT.

3. Educação e suporte ao usuário:

Educar os usuários é essencial para promover a compreensão e obter apoio para a política de shadow IT. Essa etapa permite que a TI explique os riscos associados, fornecendo exemplos práticos de práticas aceitáveis.

4. Identificação e classificação contínuas:

A identificação, listagem e classificação contínuas de ativos de shadow IT são essenciais. As categorias podem incluir sancionados, autorizados (baixo risco) e proibidos (alto risco).

5. Colaboração multifacetada:

A colaboração em toda a organização é vital para uma política abrangente de shadow IT. Isso abrange desde considerações de segurança até RH, processos operacionais de TI, processos operacionais de tecnologia, processos financeiros, processos de segurança, relações públicas e comunicações, e educação contínua dos funcionários.

6. Implicações financeiras:

Implicações financeiras e potenciais áreas de não conformidade devem ser abordadas em colaboração com o departamento de contabilidade. Isso garante uma abordagem holística à gestão dos aspectos financeiros da shadow IT.

7. Educação e comunicação contínuas dos funcionários:

A educação contínua dos funcionários é crucial, abrangendo os riscos da shadow IT, detalhes da política, tecnologia aprovada e como identificar e responder a ameaças de segurança.

Como gerenciar a Shadow IT?

Para gerenciar a shadow IT dentro de uma organização de forma eficaz, uma abordagem holística e proativa é essencial.

Aqui estão algumas estratégias principais que podem ser adotadas:

1. Implementar ferramentas de detecção de shadow IT:

Utilize ferramentas como software de descoberta de shadow IT e Agentes de Segurança de Acesso à Nuvem (CASBs) para monitorar e analisar sistemas aprovados e não autorizados. Isso inclui o uso de soluções de monitoramento contínuo e alertas instantâneos sobre ameaças cibernéticas.

2. Melhorar o treinamento em segurança e gerenciamento de riscos:

Aumente a conscientização dos funcionários por meio de sessões de treinamento abrangentes. Informe-os sobre os riscos associados à shadow IT e as melhores práticas para o uso seguro da tecnologia, incluindo os perigos do uso de e-mails pessoais para recursos corporativos.

3. Promova comunicação aberta e colaboração:

Incentive uma cultura de diálogo aberto entre as equipes de TI e os funcionários. Entenda suas necessidades e preferências tecnológicas, promovendo uma abordagem colaborativa na seleção e utilização de recursos de TI. O diálogo regular com os gerentes de departamento ajuda a alinhar os requisitos de segurança com as necessidades de TI.

4. Desenvolver políticas de TI abrangentes e estruturas de governança:

Estabelecer políticas de TI claras para toda a empresa e uma estrutura de governança prática que considere os arranjos de trabalho flexíveis e as necessidades departamentais. Isso também deve incluir a atualização das políticas de "Traga Seu Próprio Dispositivo" (BYOD) e o estabelecimento de protocolos para respostas rápidas a detecções de shadow IT.

5. Implementar controles de acesso e aplicações:

Aplique controles de acesso rigorosos, como autenticação multifator, e mantenha um inventário de todas as aplicações em uso. Bloqueie aplicações perigosas e crie uma loja de aplicações interna com softwares aprovados para reduzir confusões e riscos.

6. Auditorias regulares e avaliação de riscos:

Realize auditorias regulares para identificar softwares ou serviços não autorizados e avalie cada instância de TI oculta individualmente para compreender riscos específicos. Implemente medidas proativas para detecção e mitigação contínuas.

7. Incentive a adoção da nuvem e priorize a experiência do usuário final:

Apoie a integração e a adoção da nuvem, mantendo o controle sobre a seleção de aplicações em nuvem. Entenda as preferências dos funcionários e invista em ferramentas que se alinhem às suas necessidades para benefícios de longo prazo.