Vulnerabilidade de zero-day

Embora a implantação de patches e o encerramento de vulnerabilidades de uma vez por todas pareçam ideais, há casos em que os patches não estão disponíveis para corrigir a falha, como com vulnerabilidades de zero-day e vulnerabilidades divulgadas publicamente. Saiba como o Vulnerability Manager Plus da ManageEngine pode ajudá-lo a proteger seus sistemas e softwares contra vulnerabilidades de zero-day e vulnerabilidades divulgadas publicamente.

Veja como o Vulnerability Manager Plus ajuda a proteger sua rede contra ataques de zero-day

Embora os ataques de zero-day sejam difíceis de evitar, você tem uma chance contra eles avaliando constantemente sua postura de segurança de endpoint e protegendo suas defesas. Vejamos como o Vulnerability Manager Plus o ajuda nesse sentido.

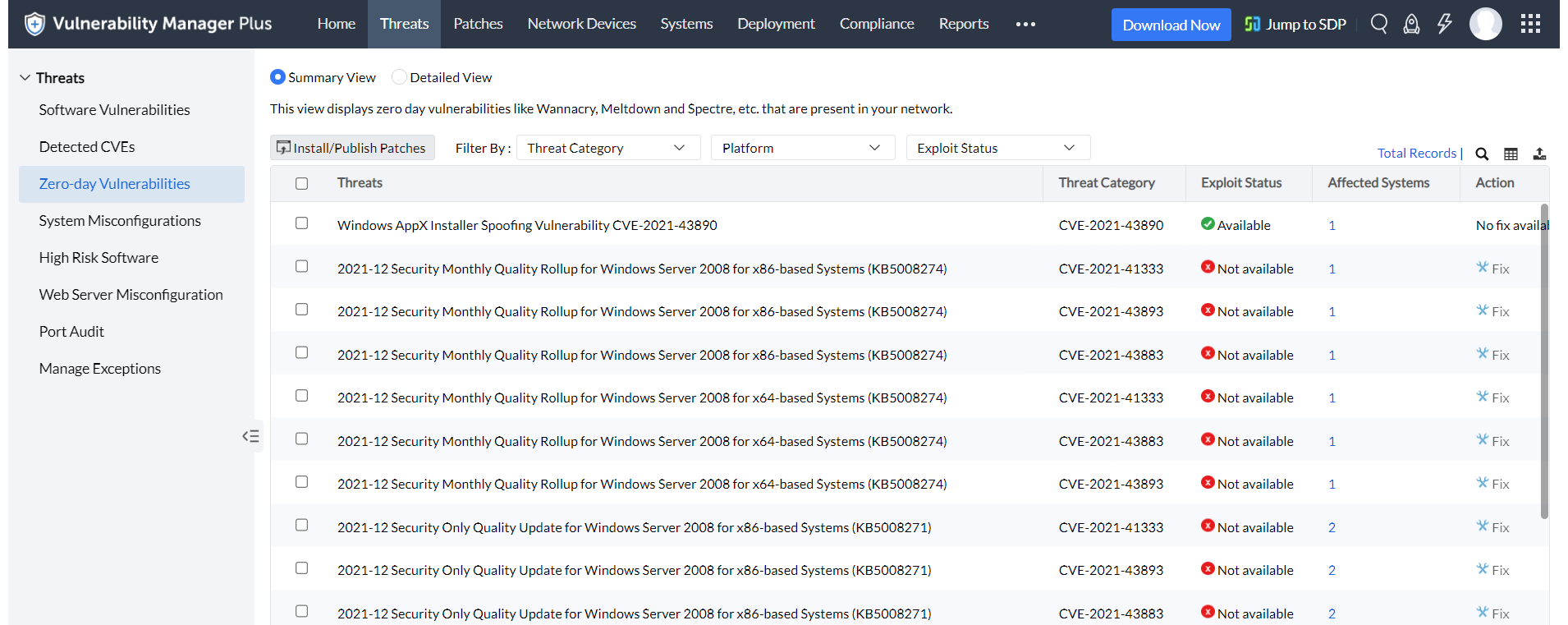

Aproveite uma visualização dedicada para zero-day

Os pesquisadores de segurança da ManageEngine sondam constantemente a Internet para obter detalhes sobre novas ameaças. Assim que os detalhes relacionados a vulnerabilidades de zero-day e vulnerabilidades divulgadas publicamente vêm à tona, as informações são verificadas e atualizadas no banco de dados central de vulnerabilidades de uma só vez, e os dados são sincronizados com o servidor do Vulnerability Manager Plus.

Em seguida, o Vulnerability Manager Plus verifica a sua rede quanto a vulnerabilidades de zero-day e as exibe em uma visualização dedicada no console, impedindo que elas se misturem com vulnerabilidades menos críticas. Um dos componentes no dashboard de vulnerabilidades mantém você constantemente informado sobre quantas vulnerabilidades de zero-day permanecem sem solução na sua rede. Além disso, você pode aprender em detalhes sobre a mais recente vulnerabilidade de zero-day com artigos de tecnologia disponíveis no feed de notícias de segurança.

Implantar scripts de mitigação

Uma vez que os ataques de zero-day começam a circular e os fornecedores ficam cientes, eles são rápidos em publicar uma solução alternativa para mitigar o ataque da vulnerabilidade enquanto trabalham no desenvolvimento de um patch. Agora, você pode administrar essas soluções alternativas em todas as máquinas afetadas em um instante com os scripts de mitigação pré-construídos do Vulnerability Manager Plus para proteger sistemas, alterar valores de registro, fechar portas vulneráveis, desativar protocolos herdados etc., minimizando assim a probabilidade de uma vulnerabilidade de zero-day ser explorada na sua rede.

Mantenha-se atualizado com os patches mais recentes

Há uma década, uma única vulnerabilidade de zero-day teria sido suficientemente poderosa para derrubar o seu negócio. Com o aumento da segurança nos sistemas operacionais modernos, precisamos algumas, ou até mesmo de centenas, de outras vulnerabilidades conhecidas para iniciar um ataque de zero-day bem-sucedido.

Embora manter todas as vulnerabilidades conhecidas corrigidas não possa garantir a segurança total contra ataques de zero-day, fica mais difícil para os hackers terem êxito se o alvo pretendido exigir vulnerabilidades adicionais para serem exploradas. O recurso de implantação automatizada de patches no Vulnerability Manager Plus mantém todos os seus sistemas operacionais e aplicações atualizados com os patches mais recentes, impedindo os hackers, mesmo que eles consigam colocar suas mãos em uma vulnerabilidade de zero-day.

Receba uma notificação sobre patches de zero-day

Quando os patches são lançados para vulnerabilidades que anteriormente eram identificadas como zero-day, eles são chamados de patches de zero-day. Assim que um patch de zero-day estiver disponível, o Vulnerability Manager Plus envia um alerta na barra de notificação do console. Em seguida, você pode aplicar novamente o script de mitigação para reverter a solução alternativa relevante e aplicar o patch para corrigir a vulnerabilidade permanentemente.

Estabeleça uma base segura com o gerenciamento da configuração de segurança

As vulnerabilidades são usadas apenas como uma maneira de entrar na rede. Uma vez que os invasores entram, são as configurações incorretas existentes que eles manipularão para se mover lateralmente em direção ao alvo pretendido. Tomemos por exemplo o infame ransomware WannaCry; ele poderia ter sido facilmente impedido de se espalhar por uma rede antes de a Microsoft produzir uma correção apenas desativando o protocolo SMBv1 e configurando a regra de firewall para bloquear a porta 445. Ao usar o recurso de gerenciamento de configuração de segurança do Vulnerability Manager Plus para realizar uma avaliação completa e periódica da configuração do seu sistema operacional, navegador da Internet e software de segurança, você pode trazer facilmente quaisquer configurações incorretas de volta à conformidade.

Audite soluções antivírus para arquivos de definição

Se a sua proteção antivírus estiver atualizada, você deve ficar protegido dentro de algumas horas ou dias após uma nova ameaça de zero-day. É recomendável que você faça uma auditoria dos softwares antivírus na sua rede para garantir que eles estejam habilitados e atualizados com os arquivos de definição mais recentes.

Mantenha-se a par do SO e do fim da vida útil da aplicação

Esqueça os ataques de zero-day ao software mais recente; o software que já chegou ao fim da vida útil deixará de receber atualizações de segurança do fornecedor e permanecerá sempre vulnerável a quaisquer vulnerabilidades de zero-day descobertas. Portanto, é essencial realizar uma auditoria de software de alto risco para saber quais aplicações e sistemas operacionais estão se aproximando do ou já chegaram ao fim da vida útil. Assim que atingirem o fim da vida útil, é recomendado que você migre para a versão mais recente do software obsoleto.

Não há nenhum santo remédio que torne sua rede impenetrável a vulnerabilidades de zero-day, mas ter o Vulnerability Manager Plus em sua rede e implementar as medidas de segurança discutidas acima pode muito bem melhorar sua postura contra ataques de zero-day. Se sua ferramenta de gerenciamento de vulnerabilidades atual depender apenas de fornecedores de software para corrigir zero-day e deixar a sua rede aberta até lá, já passou da hora de você optar por uma ferramenta que ofereça uma solução alternativa.

Ainda não é um usuário? Obtenha seu teste gratuito de 30 dias e fortaleça sua rede contra ataques de zero-day.

Perguntas frequentes sobre as vulnerabilidades de zero-day

O que é a vulnerabilidade de zero-day?

Uma vulnerabilidade de zero-day, também conhecida como vulnerabilidade zero-day, é uma falha de segurança não intencional em uma aplicação de software ou em um sistema operacional (SO) desconhecida pela pessoa ou fornecedor responsável pela correção da falha. Elas permanecem não divulgadas e não corrigidas, deixando brechas para os invasores atacarem enquanto o público ainda desconhece o risco.

Qual é a diferença entre a vulnerabilidade de zero-day e a vulnerabilidade divulgada publicamente?

Quando o código de prova de conceito (PoC) de uma vulnerabilidade é exposto antes que a falha de segurança seja corrigida pelo fornecedor, pode ocorrer uma vulnerabilidade de zero-day.

Em alguns casos raros, um usuário do software pode se deparar com uma falha e mencioná-la on-line em algum lugar. Outra instância pode incluir um pesquisador de segurança descontente, cujo aviso de uma vulnerabilidade em um produto foi ignorado pelo fornecedor, publicando os detalhes da vulnerabilidade em um fórum público. Há também casos em que o fornecedor revela involuntariamente os detalhes de uma falha em um boletim de segurança antes que um patch esteja em vigor. Os detalhes vazados inadvertidamente da falha Eternal Darkness no Microsoft SMB v3 em março de 2020 são um bom exemplo. As vulnerabilidades, nesses casos, geralmente são referidas como vulnerabilidades divulgadas publicamente.

O que é um ataque de zero-day e como isso acontece?

WEmbora as organizações se concentrem na defesa contra ameaças conhecidas, os invasores passam despercebidos ao explorar vulnerabilidades de zero-day. Os ataques de zero-day ocorrem do nada, porque visam vulnerabilidades que ainda não foram reconhecidas, publicadas ou corrigidas por um fornecedor.

Você já se perguntou por que é chamado de ataque de zero-day? O termo zero-day implica que o desenvolvedor ou fornecedor de software tem zero dias para corrigir a falha, já que muitas vezes eles não sabem que a vulnerabilidade existe antes de os invasores começarem a explorá-la.

Vamos examinar como essas vulnerabilidades são descobertas e exploradas, e as possíveis maneiras de fortalecer suas defesas contra elas.

Como um invasor encontra uma vulnerabilidade zero-day?

Os pesquisadores de segurança e os hackers investigam incessantemente os sistemas operacionais e as aplicações em busca de pontos fracos. Eles podem usar uma variedade de ferramentas de teste automatizadas para tentar derrubar uma aplicação ou ver se o programa responde de maneiras que o programador nunca pretendia, alimentando-o com várias entradas e esperando revelar uma falha nas defesas. Se conseguirem fazer isso, eles agora estão cientes de uma vulnerabilidade zero-day no software. Mas, ao contrário dos pesquisadores, que reportam a falha ao fornecedor ou liberam os detalhes da falha na Internet para alertar o público e forçar o vendedor a lançar uma correção, se os criminosos cibernéticos a encontrarem, eles a usarão a seu favor.

O que é um ataque de zero-day e por que eles são perigosos?

Uma vez que o bug é descoberto, o hacker usará ferramentas de engenharia reversa para entender a causa da falha. Com esse conhecimento, eles desenvolvem um ataque, que é uma sequência de comandos que manipulam o bug ou a vulnerabilidade a seu favor. Isso é chamado de ataque de zero-day.

O ataque de zero-day aproveita a vulnerabilidade para invadir o sistema e entregar a carga, que pode ser um malware infeccioso com instruções para interromper funções do sistema, roubar dados confidenciais, executar ações não autorizadas ou estabelecer uma conexão com os sistemas remotos do hacker.

Devido à sua alta demanda, as explorações de zero-day são muitas vezes vendidas na economia clandestina a preços muito elevados para grupos de espionagem e outros agentes maliciosos.

Exemplos de vulnerabilidades de zero-day sendo exploradas na natureza:

- O worm Stuxnet, o ataque de zero-day mais notório, aproveitou quatro vulnerabilidades de segurança de zero-day diferentes para lançar um ataque às usinas nucleares iranianas. É um worm de computador autorreplicante que alterou a velocidade, sabotou as centrífugas nas usinas e as desligou.

- 2019 poderia ser chamado de "o ano dos ataques de zero-day para navegadores", já que vimos mais de cinco ataques de navegadores no Chrome e no Internet Explorer. Além disso, para nossa surpresa, nove em cada doze zero-day descobertos em aplicações da Microsoft e sistemas operacionais do Windows no ano passado não foram classificados como Críticos, mas como Importantes.